电信诈骗研究的关键词共词网络图谱分析

——基于CiteSpaceⅢ的视角

2017-06-28许振亮刘喜美

许振亮,刘喜美

(内蒙古大学 经济管理学院,内蒙古 呼和浩特 010020)

电信诈骗研究的关键词共词网络图谱分析

——基于CiteSpaceⅢ的视角

许振亮,刘喜美

(内蒙古大学 经济管理学院,内蒙古 呼和浩特 010020)

为绘制电信诈骗研究的共词网络图谱,并获取有价值的信息,以CNKI数据库2009-2016年刊载的主题为电信诈骗的文章为基础数据,使用CiteSpaceⅢ进行关键词共现网络图谱的绘制。结果表明:与电信诈骗有关的文章数量整体上呈上升趋势,中国人民公安大学发文量最多,主要发文机构为政法院校、警察学院、各级公安机关,主要学科领域为公安学和刑法学。分时段研究体现了电信诈骗研究的演化过程,关键词共现分析得出了与电信诈骗研究相关的研究结论,对人们了解电信诈骗并采取防范措施提供了重要参考作用。

电信诈骗;共词网络图谱;可视化;CiteSpaceⅢ

引言

近年来,电信诈骗已成为诈骗案中的“生力军”。电信诈骗是指犯罪分子通过电话、网络和短信方式,编造虚假信息、设置骗局,对受害人实施远程、非接触式诈骗,诱使受害人给犯罪分子打款或转账的犯罪行为。近年来,我国的电信诈骗案件频发,诈骗犯罪具有蔓延性较大、发展迅速、诈骗手段翻新快、团伙作案、反侦查能力强、跨国跨境犯罪比较突出等特点。犯罪分子主要通过冒充公检法、邮政工作人员,冒充社保、医保、银行、电信等工作人员进行诈骗,或以销售廉价飞机票、火车票及违禁物品为诱饵、利用中大奖、无抵押贷款、虚假广告信息等方式进行诈骗。学界对电信诈骗的研究也成为热点,胡向阳等对电信诈骗的特点及其防控措施进行了研究[1];罗璇对我国电信诈骗犯罪现状及其打防对策进行了研究[2];杜航对跨境电信诈骗犯罪特点、侦查难点及措施进行了研究[3]。本文基于CiteSpaceⅢ视角,利用科学知识图谱的方法对电信诈骗的关键词共现网络进行分析。由陈超美开发的基于JAVA平台的CiteSpace 系列应用软件将抽象数据用可视化的形式表示出来,以利于进一步分析数据、发现规律和支持决策, 是一种适于多元、分时、动态地进行复杂网络分析的新一代信息可视化技术软件[4]。通过分析得到电信诈骗的发展趋势与研究的核心内容,以期对电信诈骗有更深入的了解,并采取相应的防范措施,使人民财产免受侵害。

一、数据来源与研究方法

本研究的数据来源于中国期刊全文数据库(CNKI)。2016年6月1日,我们在期刊检索中将来源类别选择为“全部期刊”,检索主题选择为“电信诈骗”,进行精确检索,共检索到2009-2016年时间跨度内发表的536篇文章,其中首次出现电信诈骗的文章是2009年《中国刑事警察》杂志05期中的《坚持主动进攻 创新打防模式——江苏省打击电信诈骗犯罪专项整治行动》与《电信诈骗犯罪的现状及对策思考》。这些文章得到国家社会科学基金、国家自然科学基金、中国博士后科学基金等一些国家级基金的资助,并且也得到湖北省教委科研基金、浙江省教委科研基金、辽宁省科学技术基金、湖南省软科学研究计划等地方性基金的支持。从CNKI中将文章导出为Refworks格式,运用可视化分析工具CiteSpaceⅢ对数据进行转换处理,然后进行关键词共词分析,从关键词出现的频次以及中心性等方面分析关键词之间的关系,并绘制相关知识图谱。

二、数据分析

(一) 研究年份统计

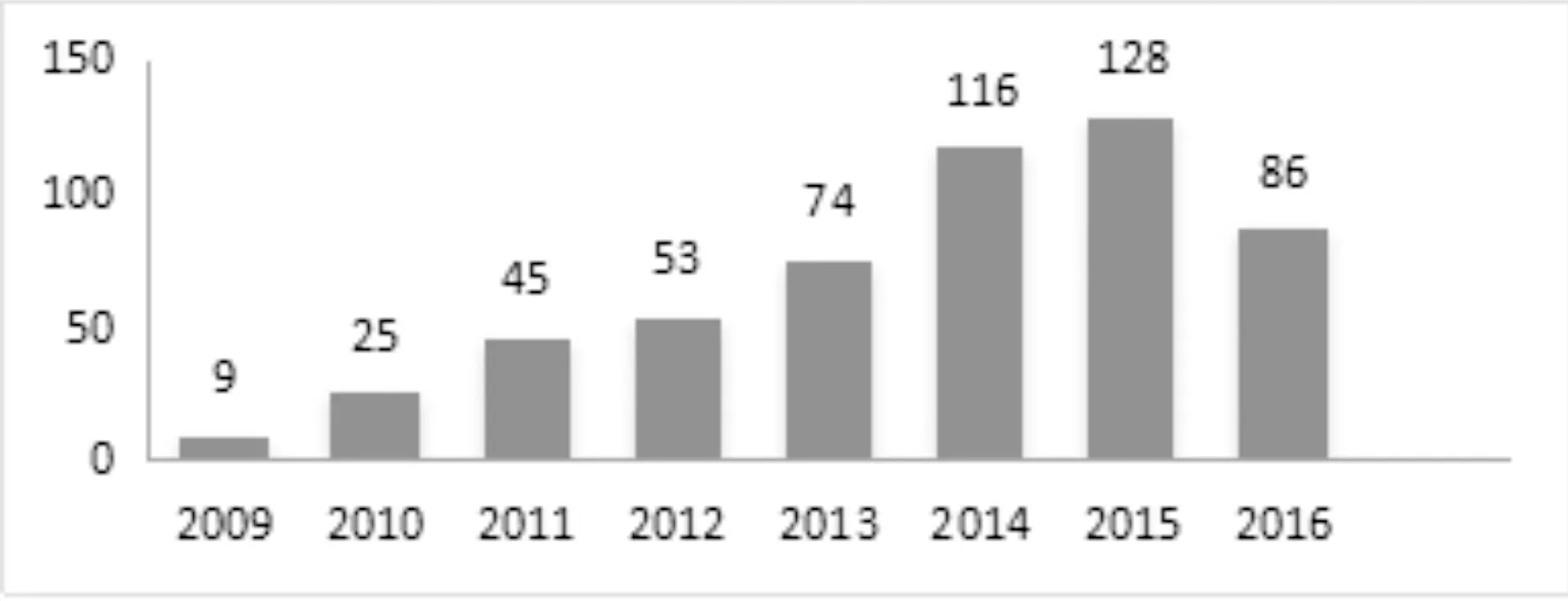

论文数量的变化反映一个研究领域的发展状况 。通过对文献的时间分布进行历史分析有利于从整体上对已有文献进行直观把握,对研究热点的分析具有重要意义。从年份统计图来看(见图 1), 对电信诈骗的研究从2009年开始一直处于迅速发展的态势,2009年发文9篇,2010年25篇(增长率为178%),2011年发文45篇,2012年53篇,2013年74篇。2009-2013年年均增加16篇。2014年发文量迅速增加至116篇,比2013年多42篇,2015年发文128篇。总体来看,对电信诈骗的研究发文量呈上升趋势,尤其是近两年对电信诈骗的关注度不断增加。

图1 2009年-2016年载文的分布情况

(二)发文机构及学科分布

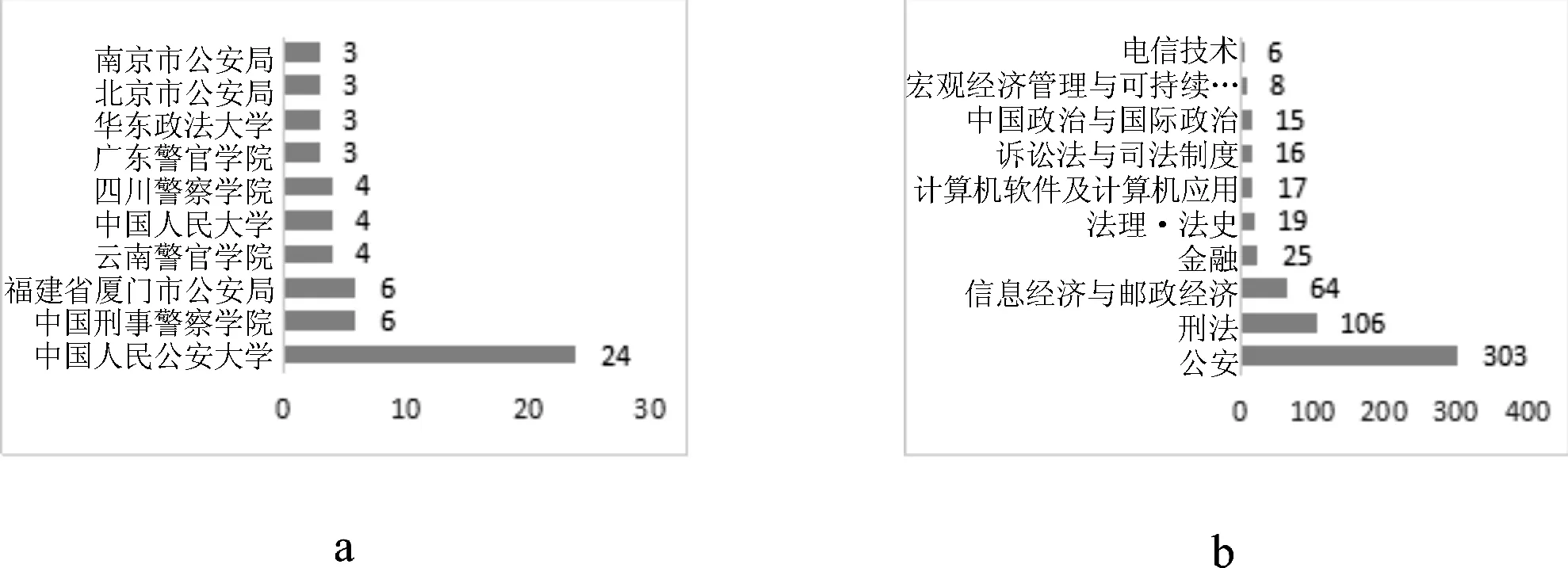

对发文机构进行研究可以看出电信诈骗研究的主要力量分布情况,学科分布清楚地显示了电信诈骗研究所涉及的领域。

图2 排名前 10 位的机构和学科领域的发文情况

如图2a所示,中国人民公安大学发文24篇,是电信诈骗研究的主要力量。中国刑事警察学院和福建省厦门市公安局分别发文6篇,云南警官学院、中国人民大学、四川警察学院分别发文4篇,这也是电信诈骗研究的重要力量。总体来看,研究电信诈骗的主要为政法院校、警察学院、公安局等机构。

图2b显示了电信诈骗研究涉及的学科领域,其中公安303篇,刑法106篇,信息经济与邮政经济64篇,是电信诈骗研究的三大重要领域。并且金融、法理、法史、计算机软件及计算机应用、诉讼法与司法制度、中国政治与国际政治等学科领域也对电信诈骗进行了研究。文章发表的期刊主要为《中国防伪报道》、《中国信息安全》、《人民公安》、《法制与社会》、《检察风云》等。

三、共词网络图谱与分析结果

关键词是学术论文的重要组成部分,是论文精髓的体现,一篇论文可以通过关键词了解到所涉及领域的主要内容和研究的主要内容。关键词的共词分析是对数据集中作者提供的关键词的分析[5]。共词分析是一种内容分析技术,它通过分析在同一个文本主题中的单词或名词短语共同出现的形式 ,确认文本所代表的学科领域中相关主题的关系,进而探索学科的发展[6]。共词分析方法最早在20世纪70年代中后期由法国文献计量学家开始使用[7]。共词分析法比较适合分析新兴学科领域的演进态势,能够较为直观地展示出领域研究的主题分布[8]。从施引文献中提取的高频词汇反映了电信诈骗研究的热点,中心性反映了处于节点的关键词在共现网络中作用的大小。关键词在共词网络中的中心性越强,该关键词与其他关键词共同出现的几率越大,在共词网络中的影响力越大。从知识理论的角度来看,频次和中心性高的关键词一般都是一段时间内众多研究者共同关注的问题,也就是研究的热点和前沿[9]。

(一)整体共词网络分析

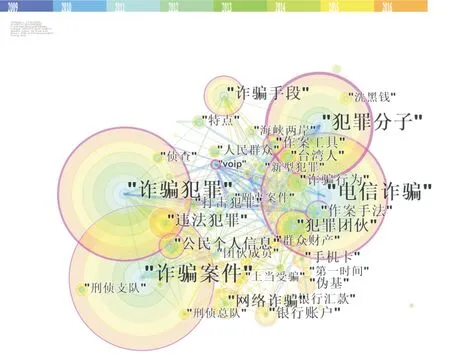

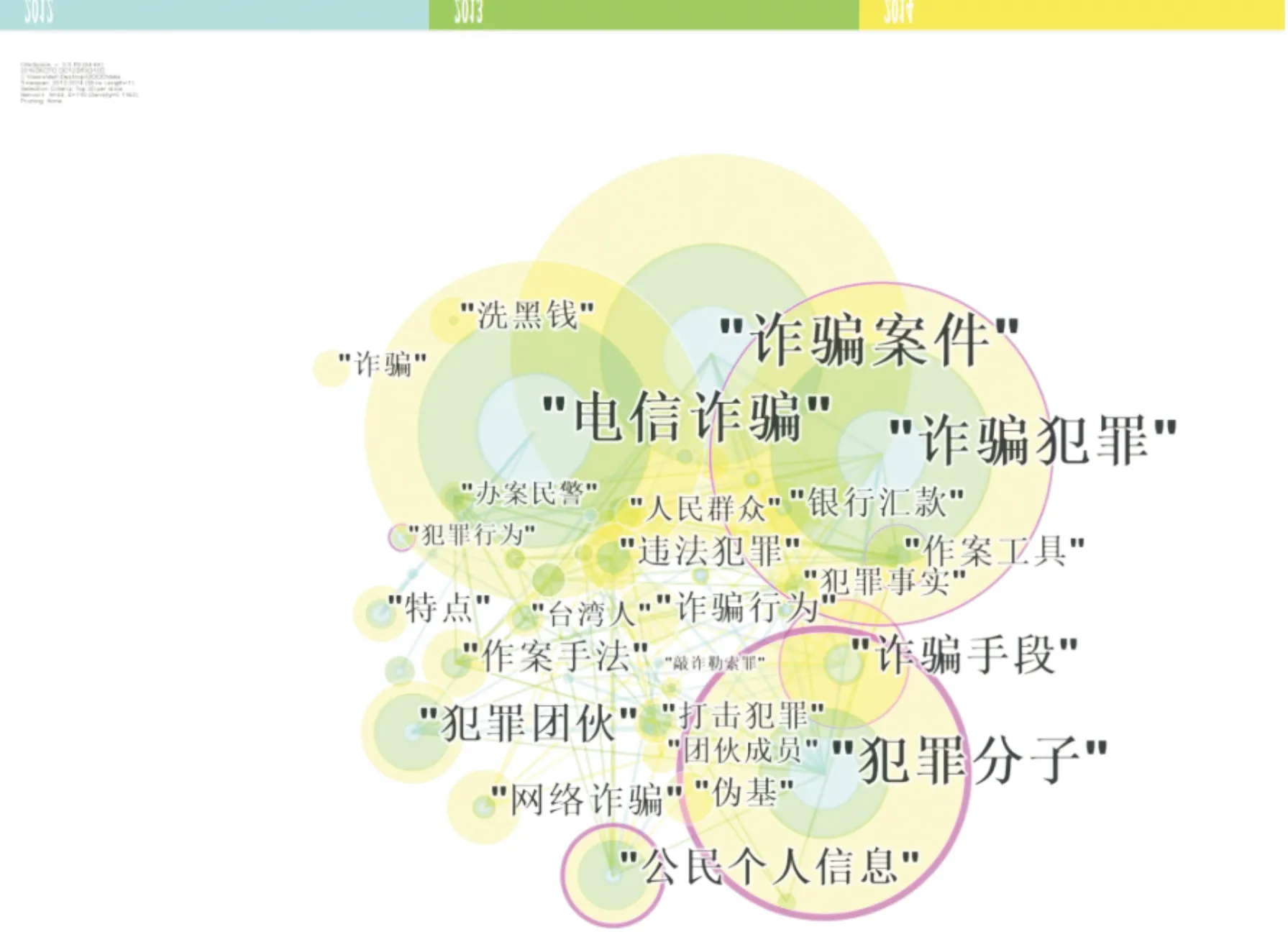

电信诈骗的整体共词网络如图3所示,其中Timespan:2009-2016(Slice Length=1),Selection Criteria:Top 20 per slice,运行后得到的网络节点数N=89,网络连线数量E=243,网络密度Density=0.0815。蓝色代表2009年出现的关键词,绿色代表2013年,黄色代表2015年,橙色代表2016年,其他颜色具体代表的年份如图所示。其中2009年出现的关键词共词个数最多,且具有较大的中心性,2016年出现的共词个数最少。

图3 2009年-2016年关键词共词网络图谱

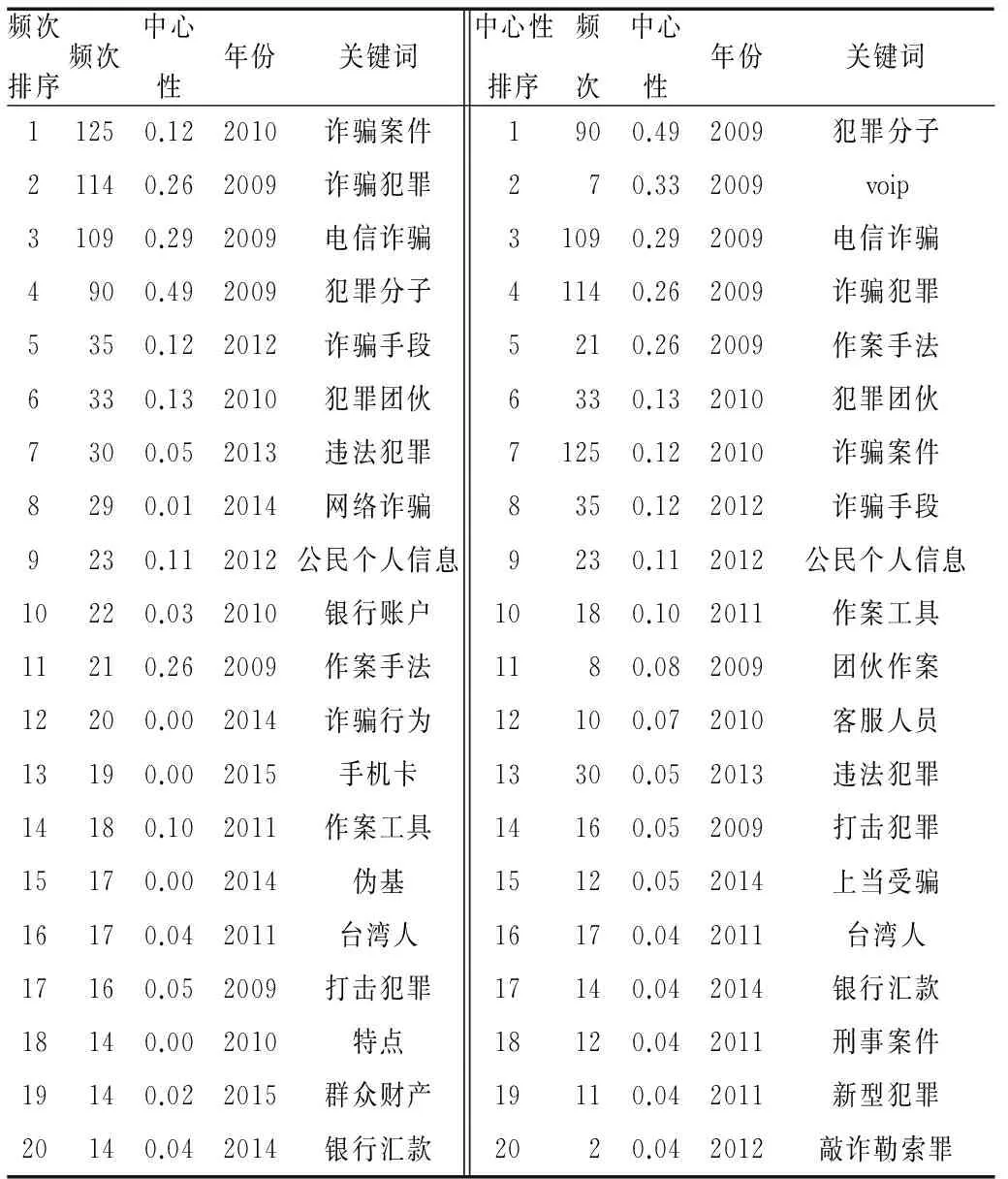

对网络的重要节点信息进行总结,得出频次排序前10的关键词分别为诈骗案件(125)、诈骗犯罪(114)、电信诈骗(109)、犯罪分子(90)、诈骗手段(35)、犯罪团伙(33)、违法犯罪(30)、网络诈骗(29)、公民个人信息(23)、银行账户(22),中心性排序前10的关键词分别为犯罪分子(0.49)、voip(0.33)、电信诈骗(0.29)、诈骗犯罪(0.26)、作案手法(0.26)、犯罪团伙(0.13)、诈骗案件(0.12)、诈骗手段(0.12)、公民个人信息(0.11)、作案工具(0.10),更多的信息见表1。其他的关键词围绕在中心性高的关键词周围,共同表达了图谱的主要内容,结合图3和表1进一步分析可以发现:图谱中包含的团伙作案、上当受骗、银行汇款、违法犯罪、打击犯罪、新型犯罪、手机卡、海峡两岸等关键词,围绕电信诈骗形成了电信诈骗研究的主要内容。

为了确保安全生产,促进矿山安全生产形势的根本好转,有必要深刻认识边坡稳定性及最终边坡角、采空区及巷道地压、岩爆发生条件等岩石力学问题,以便在岩石力学原理及地压分布规律的指导下合理布置巷道及采场、正确实施开采与开挖。

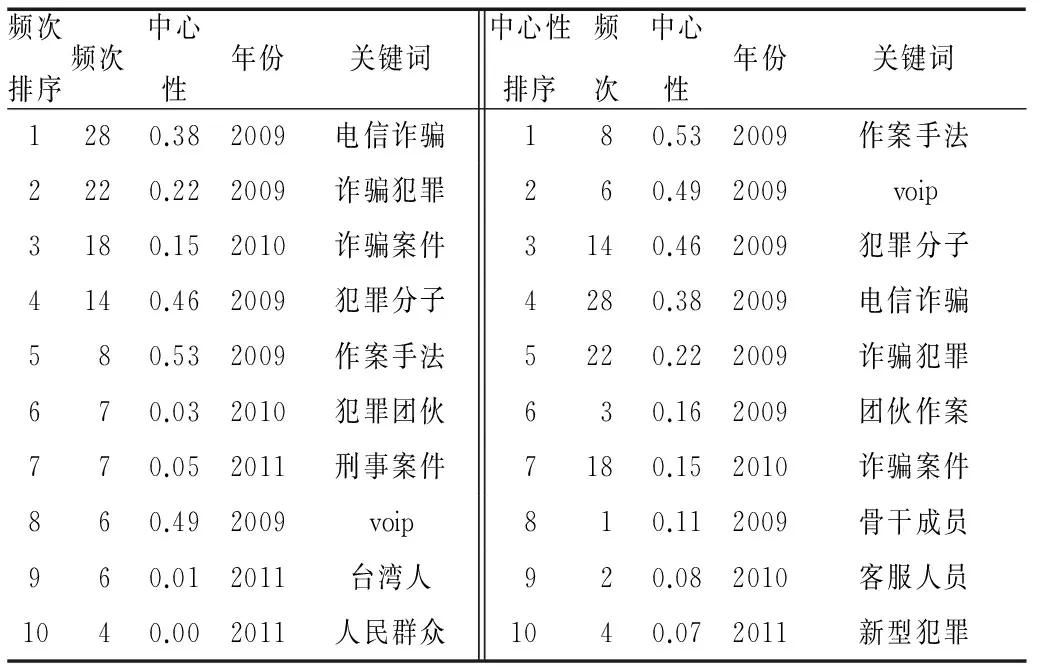

表1 2009-2016重要关键词前 20 位

(二)分时期共词网络分析

为了分析2009-2016年电信诈骗研究的发展动态,对共词网络进行了分时期研究,将时间跨度分为2009年-2011年、2012年-2014年、2015年-2016年三个时期,分别进行了共词网络图谱的绘制与分析。

1. 2009-2011年共词网络分析

电信诈骗2009-2011年的共词网络如图4所示,其中Timespan:2009-2011(Slice Length=1),Selection Criteria:Top 20 per slice,运行后得到的网络节点数N=48,网络连线数量E=127,网络密度Density=0.1126。蓝色代表2009年,绿色代表2010年,黄色代表2011年。2009年的关键词个数最多,其中电信诈骗、诈骗案件、犯罪分子等具有较大的频次和中心性。

图4 2009年-2011年关键词共词网络图谱

频次排序频次中心性年份关键词中心性排序频次中心性年份关键词1280.382009电信诈骗180.532009作案手法2220.222009诈骗犯罪260.492009voip3180.152010诈骗案件3140.462009犯罪分子4140.462009犯罪分子4280.382009电信诈骗580.532009作案手法5220.222009诈骗犯罪670.032010犯罪团伙630.162009团伙作案770.052011刑事案件7180.152010诈骗案件860.492009voip810.112009骨干成员960.012011台湾人920.082010客服人员1040.002011人民群众1040.072011新型犯罪

表2对2009-2011年的高频次和高中心性的关键词进行了总结,中心性排序前5的关键词分别为作案手法(0.53)、voip(0.49)、犯罪分子(0.46)、电信诈骗(0.38)、诈骗犯罪(0.22),通过对图4和表2的进一步分析,可知2009年电信诈骗案件多为团伙作案,团伙分工明确,有骨干成员,犯罪分子通过voip进行电信诈骗活动。VOIP(Voice over Internet Protocol)就是将模拟信号(Voice)数字化,以数据封包的形式在IP网络上做实时传递,以IP电话为主,并推出相应的增值业务。voip可以在IP网络上便宜地传送语音、传真、视频、和数据等业务,如统一消息业务、虚拟电话、Internet呼叫中心等。2009年的中国 voip市场流量已到9950亿多分钟,voip电话安全威胁主要来自于网络的病毒、木马和黑客对数据网络的各种攻击,包括非法接入、话费欺诈或窃听等问题。2010年出现高科技犯罪,2011年出现新型犯罪,电信诈骗的范围涉及海峡两岸,如“3·10”特大跨境电信诈骗案。

2.2012-2014年共词网络分析

图5 2012-2014年关键词共词网络图谱

频次排序频次中心性年份关键词中心性排序频次中心性年份关键词1610.032012诈骗案件1430.402012犯罪分子2520.012012电信诈骗2150.242012公民个人信息3520.142012诈骗犯罪3100.192013作案工具4430.402012犯罪分子4200.182012诈骗手段5200.182012诈骗手段540.152012犯罪行为6160.022012犯罪团伙6520.142012诈骗犯罪7150.242012公民个人信息790.082014银行汇款8120.002014网络诈骗820.082012敲诈勒索罪9110.072013作案手法9110.072013作案手法10100.192013作案工具1050.072013办案民警

表3对2012-2014年的高频次和高中心性的关键词进行了总结,中心性排序前5的关键词分别为犯罪分子(0.40)、公民个人信息(0.24)、作案工具(0.19)、诈骗手段(0.18)、犯罪行为(0.15),通过对图5和表3的进一步分析可知:电信诈骗的范围不断扩大,涉及金额巨大,诈骗的手段越来越多,犯罪分子通过信用卡、银行卡、社交软件、冒充公检法人员等进行诈骗活动。实施电信诈骗主要采用的是非法安装“伪基站”设备的方式。伪基站设备,是犯罪嫌疑人私自组装生产的一种高科技仪器,主要由主机、笔记本电脑组成,能够摄取一定半径范围内的手机信息,强制连接用户手机信号,并可以任意冒用手机或公用服务号码强行向用户手机发送短信。其工作原理主要是利用了移动通信GSM系统设计中手机和基站之间实现连接采用单向认证机制的重大缺陷。2012-2014年对电信诈骗的研究提出了更多的防范措施及对策。

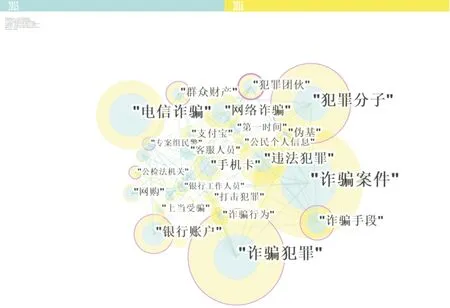

3.2015-2016年共词网络分析

电信诈骗2015-2016年的共词网络如图6所示,其中Timespan:2015-2016(Slice Length=1),Selection Criteria:Top 20 per slice,运行后得到的网络节点数N=29,网络连线数量E=106,网络密度Density=0.2611。蓝色代表2015年,黄色代表2016年,因2016年的数据没有完全统计,所以目前图谱显示2015年关键词共词个数最多,其中诈骗犯罪和犯罪分子具有较大的频次和中心性。

图6 2015-2016年关键词共词网络图谱

频次排序频次中心性年份关键词中心性排序频次中心性年份关键词1460.042015诈骗案件1100.272015犯罪团伙2400.152015诈骗犯罪2160.172015银行账户3330.112015犯罪分子350.172015专案组民警4290.002015电信诈骗4400.152015诈骗犯罪5200.092015违法犯罪5140.132015诈骗手段6160.172015银行账户650.132016公检法机关7160.052015网络诈骗7330.112015犯罪分子8140.132015诈骗手段8100.102015群众财产9130.012015手机卡9200.092015违法犯罪10100.102015群众财产1060.082016上当受骗

表4对2015-2016年的高频次和高中心性的关键词进行了总结,中心性排序前5的关键词分别为犯罪团伙(0.27)、银行账户(0.17)、专案组民警(0.17)、诈骗犯罪(0.15)、诈骗手段(0.13),通过对图6和表4的进一步分析可知:出现了网购、支付宝、客服人员等关键词,犯罪分子利用网购的漏洞进行诈骗,网购之后冒充客服电话骗取手机短信验证码,然后转走受害人银行账户中的财产。或者冒充公检法机关,伪造逮捕令、法院传票等,导致人们尤其越来越多的老年人上当受骗,使人民财产遭受巨大损失。

四、结束语

运用科学知识图谱的方法,对2009-2016年中国知网(CNKI)收录的有关电信诈骗的536篇文章进行关键词共词网络图谱绘制并进行分析,得到以下结论:

(一)电信诈骗文章逐年增加的趋势反映了人们对电信诈骗的关注度逐年上升。中国人民公安大学发文量最多,主要发文机构为政法院校、警察学院、公安局,主要学科领域为公安学和刑法学。

(二)关键词共词网络分析提取了电信诈骗、诈骗案件、犯罪分子、团伙作案等一些重要的关键词,得到与电信诈骗相关的研究成果。分时段研究体现了电信诈骗研究的演化过程,2009-2011主要通过voip进行电信诈骗,2010年出现高科技犯罪,2011年出现新型犯罪,电信诈骗的范围涉及海峡两岸。2012-2014通过建立伪基站发送信息进行诈骗,相关学者通过对电信诈骗的过程及特点进行研究提出了更多的防范措施及对策。2015-2016作案手段更加多样化,涉及范围更广,金钱数额巨大,犯罪分子通过网购、支付宝、冒充公检法机关等进行诈骗。

(三)鉴于电信诈骗的巨大危害性,为使广大群众的财产免受损失,保证社会经济安全,各有关部门都应做好防范措施:

1.作为国家立法机关,应当采取必要的措施,完善电信诈骗的立法工作,明确电信诈骗的定罪量刑,加大电信、金融等容易被犯罪分子冒名关联的部门的安全防控力度,对电信诈骗行为进行防范和严厉打击,使犯罪分子在威严的法律面前望而却步。

2.作为犯罪侦查机关,应该加大科技强警与打击力度,尽快侦破电信诈骗案件,打击其源头。成立专门侦查电信诈骗案件的工作小组,对办案警察进行定期培训,提高其专业知识和办案能力。及时察觉电信诈骗分子的新方式,并制定相应打击策略。同时,为了保证刑侦技术部门的工作质量,应制定技术部门的工作规范,适当改善薪资福利,使技术工作人员不会因其他工作的高薪资而跳槽,从而保证刑侦技术部门工作的高质量和高效率。

3.金融部门应该规范银行的账户管理制度,不盲目设定办卡量这一工作任务,落实银行卡的实名制度。在银行柜台和ATM自助取款机上张贴谨防诈骗的提示,提高客户的防骗意识。同时应该特别关注持卡量较多、资金流动频繁且数额较大的人员,如发现可疑情况应尽快查明客户信息,追踪其资金去向,必要时冻结其账户并请公安机关协助调查。与公安机关联合建立全国金融安全网络,对涉及金融安全的事件实现信息共享,有利于公安部门对电信诈骗案件进行梳理和分类,加快案件的侦破速度,从而最大程度地减少公民的财产损失。

4.电信运营商应该落实电话卡实名制,对于不是实名制办理的电话卡尽快实现实名制,对于在设定期限内未实现实名制的电话卡采取强制停机。电信工作人员应特别注意持有大量电话卡的人员,同时关注每日短信发出量大和电话通话次数较多的人员。

5.社区应做好预防电信诈骗的宣传工作,深入每户对老人和心智尚不成熟的小孩进行预防诈骗教育。作为普通民众,应当注重防范自己被骗,应做到不贪婪,不轻信中奖电话和短信,不轻信任何紧急通知,对于来历不明的电话要谨慎小心。对于现在流行的微信扫一扫送礼品、加微信好友得特价商品、集赞、投票等活动多加谨慎,不随意泄露自己的账户信息和身份信息,避免自己的财产遭受损失。

[1]胡向阳.电信诈骗犯罪防控对策研究[J].中国人民公安大学学报(社会科学版),2010(5):90-98.

[2]罗璇.我国电信诈骗犯罪现状及打防对策 [J].法制与经济,2016(4):152-153.

[3]杜航.跨境电信诈骗犯罪特点、侦查难点及措施[J].四川警察学院学报,2016(28):21-27.

[4]Chen C.Searching for intellectual turning points: Progressive knowledge domain Visualization [J] .Proceeding s of the National Academy of Sciences, 2004,101(1): 5303-5310.

[5]李杰,陈超美.Citespace 科技文本挖掘及可视化[M].北京:首都经济贸易大学出版社, 2016:58.

[6]潘黎,乔冬.基于科学知识图谱的国际高等教育研究热点探析——基于1999-2008 年《higher education》刊载文献关键词共词网络的分析[J].教育科学,2011(27):43-48.[7]Law J,et al.Policy and the mapping of scientific change:A co-word analysis of research into environmental acidification [J].Scientometrics,1988 (14): 251-264.

[8]Albert Dieter Ritzhaupt, Michelle Stewart, et al.An investigation of distance education in North American research literature using co-word analysis[J].The International Review of Research in Open and Distance Learning, 2010(1):37-60.

[9]陈悦.CiteSpace知识图谱的方法论功能[J].科学学研究,2015(2):242-253.

(责任编辑:王利宾)

Analysis of Co-keyword Network Mapping in Telecommunications Fraud Research——In perspective of CiteSpaceⅢ

XU Zhen-liang, LIU Shan-mei

(School of Economic Management, Inner Mongolia University, Hohhot, Inner Mongolia 010020, China)

In order to draw the co-word network mapping in telecommunications fraud research and get valuable information, the co-keyword network mapping is drawn by using CiteSpaceⅢ, based on articles with the theme of telecommunications fraud published in CNKI from 2009 to 2016.The result shows that the number of articles related to telecommunications fraud is on the overall upward trend.People’s Public Security University of China has the largest number of articles published.The main agencies that publish articles also include colleges of politics and law, police colleges, all levels of public security organs.The main subject fields contain public security and criminal law.The time-divided study embodies the evolutionary process of telecommunications fraud research and the analysis of co-keyword reaches a conclusion related to telecommunications fraud research, which provide important reference for people to understand telecommunications fraud and take preventive measures.

telecommunications fraud;co-word network mapping;visualization;CiteSpaceⅢ

2017-02-15

国家自然科学基金项目“西部企业可持续创业成长机制研究:以内蒙古为例” (71163027); 国家自然科学基金项目“专利信息分析视角下的稀土产业技术创新机制研究”(71563034)。

许振亮(1968— ),男,内蒙古包头人,内蒙古大学经济管理学院教授,管理学博士,主要研究方向为知识计量与知识图谱、社会经济安全治理;刘喜美(1992— ),女,河北唐县人,内蒙古大学经济管理学院2015级工商管理专业硕士研究生。

D616

A

1008-2433(2017)03-0036-06