云计算访问控制技术研究进展

2017-06-05熊达鹏鲍俊雷装备学院复杂电子系统仿真实验室北京046中国卫星海上测控部江苏无锡443

熊达鹏, 陈 亮, 王 鹏, 邹 鹏, 鲍俊雷(. 装备学院 复杂电子系统仿真实验室, 北京 046; . 中国卫星海上测控部, 江苏 无锡 443 )

云计算访问控制技术研究进展

熊达鹏1, 陈 亮1, 王 鹏1, 邹 鹏1, 鲍俊雷2

(1. 装备学院 复杂电子系统仿真实验室, 北京 101416; 2. 中国卫星海上测控部, 江苏 无锡 214431 )

云计算访问控制技术是近年来云计算安全领域研究的热点,其目标是有效保证云计算资源不被非法访问和使用。以访问控制理论为指导,针对云计算自身的特点,运用文献调研和比较研究法,从访问控制理论、学术界研究现状和工业界实践进展3个方面详细介绍了当前云计算访问控制技术的国内外发展现状。分析了云访问控制技术在虚拟化、分布式等方面的新特性,以及当前云访问控制方法在应用场景中存在的问题;对当前云计算访问控制模型设计、策略安全性分析、策略一致性分析等关键技术中的热点问题进行了研究,并展望了云访问控制发展趋势。

云计算;访问控制;安全性分析;策略冲突

访问控制是保护信息系统资源安全的关键技术,旨在限制非授权用户访问系统及防止授权用户非法访问信息资源。它通过定义系统的主体对客体的服务权限,控制哪些主体(如人、进程、机器等)能够访问系统中的哪些资源,确保系统资源不被越权访问或使用[1]。访问控制技术历经五十余年的发展,在理论研究、实现方法及技术应用等方面都取得了很大的发展。

云计算作为一种基于资源共享的计算模式,需针对越权使用资源采取强有力的防御措施,因此对访问控制技术依赖程度更高。然而,云计算具有大规模、分布式、虚拟化和弹性化等复杂信息系统特性,传统的访问控制技术在云计算中遇到了新的挑战。因此,提升云计算环境下访问控制的灵活性、可用性,增强云管理系统对用户的认证、授权与管理能力,尤其是对细粒度的用户资源控制,已成为国内外云计算安全领域的研究热点。

1 访问控制技术概述

定义(访问控制三要素):访问控制3个基本要素包括主体、客体和控制策略,采用三元组I=(S→O,P)进行表示。其中,S表示主体(Subject),即提出请求或要求的实体,是动作的发起者,主体可以是某个用户,也可以是用户启动的进程、服务和设备;O是客体(Object),指接受其他实体访问的被动实体,凡是可以被操作的信息、资源、对象都可以被认为是客体[2];控制策略P(Policy)是主体对客体的访问规则集。

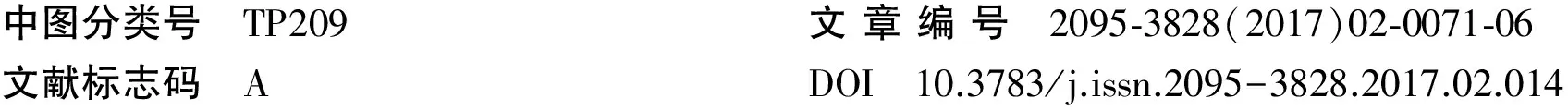

访问控制是主体根据某些控制策略或权限对客体本身或其他资源进行不同的授权访问[3]2。具体来说,通过某种显式的约定来授权或限制主体对客体的访问能力和范围,从而防止非法用户访问系统或合法用户对系统资源的非法访问。访问控制的工作机制如图1所示。

图1 访问控制工作机制

访问控制的目的是为了限制访问主体对访问客体的访问权限,从而使信息资源在合法范围内被访问。为了达到上述目的,访问控制需要完成以下2项任务:(1)识别和确认访问系统的用户;(2)决定该用户可以对某一系统资源进行何种类型的访问。访问控制技术通常用于系统管理员控制用户对服务器、文件、数据等资源的访问,保证信息系统资源受控地、合法地使用。

2 云计算访问控制技术研究现状

访问控制问题的研究起源于20世纪60年代末,五十多年来研究者们做了大量卓有成效的工作,研发出许多有代表性的策略、模型和机制。同时,云计算访问控制作为保障云安全的核心技术受到越来越多的关注。

2.1 访问控制模型介绍

访问控制模型(Access Control Models)是对主-客体访问规则集及其作用方式的一种形式化表示方法,用于描述系统安全。随着IT技术高速发展,访问控制技术应用领域逐渐扩大,具有代表性的模型不断涌现。

1) 自主访问控制(Discretionary Access Control,DAC)是一种基于用户身份和访问规则的访问控制模型,拥有访问权限的主体能够自主地将访问权转让给其他主体而不需要经过管理员允许。这种自主性满足了用户个人的安全要求,提高了授权管理的灵活性。但是因为资源管理权以个人意志为转移,所以对系统安全集中管控是不利的,尤其当用户数量和管理资源非常庞大时,DAC将会效率低下难以控制。DAC优点是授权灵活、较为直观及容易实现,缺点是在复杂系统中存在开销过大、效率低下的问题。

2) 强制访问控制(Mandatory Access Control,MAC)是一种多级访问控制模型。MAC是基于系统权威(如安全管理员)制定的访问规则来进行控制。在MAC中,用户和客体资源都预先被管理员赋予一定的安全级别,访问主体只能访问到不超过自身安全等级的客体资源,遵循“不上读”和“不下写”的基本原则。MAC主要用于多层次安全级别的政府和军方应用当中。MAC优点是可控程度高、保密性强,缺点是不满足最小特权原则,系统开销较大,灵活性差,规则制定严格且缺乏弹性。

3) 基于角色的访问控制(Role-based Access Control,RBAC)[4],在用户(User)和访问权限(Permission)之间引入角色(Role)作为中间代理层,所有的权限是通过Role授予而不是直接分配给User或Group。管理员只需要为用户分配相应的角色,即可赋予用户该角色对应的所有操作权限。这简化了权限分配和管理的过程,实现了用户与访问权限的逻辑分离。RBAC及其扩展模型现已发展得比较成熟,在许多大型系统中得以应用。RBAC的优点是简化了权限管理,能灵活地表达和实现系统安全策略,实用性强;缺点是RBAC模型是一种较粗粒度的约束,不满足最小特权原则。

4) 基于任务的访问控制(Task-based Access Control,TBAC)[5]以任务(活动)为中心,从工作流中的任务角度建模,根据任务执行状态对权限进行实时、动态的管理。在TBAC中,对象的访问权限控制并不是静止不变的,而是随着执行任务的上下文环境发生变化,因此TBAC是一种主动安全模型[3]2。TBAC比较适合在工作流、分布式处理和多点管理系统中使用。TBAC的优点是可主动授权,能根据任务状态动态调整权限,缺点是配置比较烦琐。

5)基于属性的访问控制(Attribute-based Access Control,ABAC)是一种对相关实体(如主体、客体、权限、环境)的属性建模来描述授权和访问控制约束的模型。ABAC能够将实体的属性作为建模对象,具有足够灵活的描述能力,常常作为一种统一访问控制框与其他访问控制模型结合使用。ABAC的优点是表示能力强,易于扩展,可与其他访问控制模型相结合;缺点是所有要素均是以属性形式进行描述,而属性关系不容易描述。

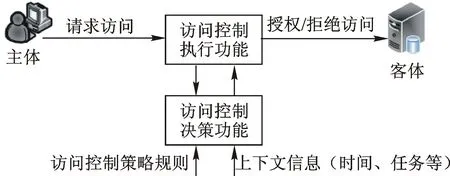

表1对典型访问控制模型的特点及应用进行了归纳和对比。

表1 访问控制模型对比

2.2 云计算访问控制技术现状

2.2.1 云平台中访问控制应用现状

目前,国内外云计算服务提供商在云平台访问控制技术上进行了大量的尝试和实践。如亚马逊 S3云平台采用“访问控制表(Access Control List,ACL)”“存储桶策略”和“查询字符串认证”授权方式;微软 Windows Azure云平台采用密钥对身份验证、访问角色授权;谷歌Google Storage云平台采用访问控制表;阿里云平台采用访问控制表、capability的访问控制策略。

1) OpenStack云平台。OpenStack是最具有代表性的开源云计算平台。OpenStack的访问控制(OpenStack Access Control,OSAC)是通过Keystone组件的认证授权来实现的,Keystone负责提供认证和管理用户、账号和角色信息、授权服务。OSAC的核心是扩展改进的基于角色的访问控制模型,包括用户分配(User Assignment,UA),组分配(Group Assignment,GA)和权限分配(Permission Assignment,PA);Keystone验证用户身份并提供token,同时为用户分配角色,而角色代表一组可以访问的资源权限,因此所有用户都可以通过角色来获得授权。

2) AWS云平台。Amazon Web Services(AWS)是亚马逊公司旗下云计算服务平台。AWS是通过编写访问策略向他人(AWS账户和用户)授予执行资源操作的权限,其访问策略主要分为基于资源的策略和基于用户的策略。基于资源的策略是将访问授权与资源(存储桶和对象)相关联,包括“存储桶”策略和访问控制列表 (ACL)。存储桶策略和ACL都是采用XML架构来描述被授权者和所授予权限的对应关系。基于用户的策略则是使用Identity and Access Management (IAM) 来管理对Amazon S3资源的访问权限,IAM通过附加访问策略分配相应的安全凭证给用户以及管理他们的权限,并授予他们对AWS 资源的访问权限[6]。

3) Hadoop云平台。Hadoop是Apache基金会旗下的开源云平台项目,是IaaS云平台的典型代表。当前,Hadoop访问控制分为2级,其中Service Level Authorization为初始授权,用于保证用户在预先配置以及授权的前提下访问服务,具体来说是通过XML描述的ACL来实现[7];另一级包括Access Control Job Queues和DFS Permission,前者在Job调度策略层之上控制mapred队列的权限,后者控制用户访问文件的权限。

4) 阿里云平台。阿里云是阿里巴巴集团于2009年创立的云计算品牌,是目前国内占有市场份额最高的云计算平台。阿里云采用集中式方案RAM (Resource Access Management)为客户提供用户身份管理与访问控制服务,其核心功能主要包括用户身份管理和授权管理[8]。为了方便管理权限和用户,RAM引入了群组(Group)和角色(Role)的概念。子用户加入群组后,即拥有了所在群组的所有权限。角色机制可以解决临时用户的一次性授权问题,临时用户扮演角色后即拥有了角色对应的权限。用户通过授权获得秘钥之后即可访问相应资源。

总体而言,当前商用云平台大多依然采用传统访问控制技术,针对云计算环境访问控制技术的研究仍处于探索阶段,如适用于分布式计算场景、多域场景、多租户场景等典型云计算环境的访问控制策略研究仍然比较薄弱。

2.2.2 云访问控制技术存在的问题

鉴于云计算不同于传统信息系统的特性,云计算访问控制面临着许多新的问题:(1) 云计算模式下用户不能完全控制自己的资源,这使得传统计算模式下由可信边界保护起来的“安全域”不再成立,云环境下“多域”访问控制矛盾凸显;(2) 由于云端需要根据服务的运行状态来实时调整资源供给,资源访问一直处于动态变化之中,这种变化使访问控制变得困难;(3) 云环境中各类服务可能会跨越多个安全域进行资源访问,如果不能消除域间身份管理和控制方法的差异性,就会出现不兼容问题;(4) 云计算的基础是虚拟化,虚拟资源与底层硬件完全隔离的机制使得隐蔽通道更不易被发现,云访问控制需要从实体授权扩展到虚拟资源;(5) 传统访问控制的分散式管理模式和云计算环境集中管理的需求之间存在矛盾;(6) 传统访问控制模型定义的主体和客体在云中已经发生了变化,传统访问控制模型无法适应云计算以多租户为核心、大数据为基础的新模式;(7) 云计算模式下角色层次众多,用户角色变动频繁,权限的分配与传统计算模式有较大区别;(8) 云用户对数据安全的信任问题一直无法回避,这给云服务提供商实施访问控制带来约束。

综上所述,由于云计算本身具有虚拟化和弹性化等技术特性,云访问控制在动态性、开放性和灵活性方面有着更高的要求,因此传统的访问控制方法已经很难满足云计算平台的安全需求。研发适用于云计算环境的访问控制技术,是云计算安全研究领域亟待解决的问题。

3 云计算访问控制关键技术研究展望

3.1云访问控制未来研究趋势

从当前云访问控制技术研究的前沿来看,云访问控制的未来研究将重点关注以下方面:

1) 标准化。云计算访问控制缺乏统一的技术标准和行业规范。目前云服务提供商大都采用传统访问控制技术标准作为参考标准,各自遵循的标准往往不同,不利于标准化组织实施监管。未来应当从以下几个方面逐步统一云访问控制标准:统一云访问控制的概念、定义及内容,制定跨域互操作、权限迁移之间的接口标准,制定访问控制对象、行为、规则等各种策略描述的格式规范,制定访问控制机制开发接口规范。

2) 细粒度的访问控制。已有的云访问控制大多是基于用户身份,权限粒度约束不够细化方式,导致用户权限树过宽却不深,树的层次不分明。这种粗粒度控制不满足访问控制最小特权原则,给本来就是多租户环境的云环境带来安全隐患。因此,在设计访问控制策略时应考虑更多的用户属性,研究基于属性的加密(Attribute-based Encryption,ABE)这样的细粒度访问控制方式。

3) 动态的访问控制。云计算环境中云用户、云资源和网络环境都是时刻处于动态变化中,传统的静态的、集中的访问控制技术无法满足云计算的动态性和安全性需求。因此,需要根据时间、空间状态等上下文信息,研究包括基于任务、基于时态、基于空间等考虑上下文信息的状态转换方法,以及基于时限控制、基于公钥基础设施(Public Key Infrastructure,PKI)等动态授权方法。

4) 跨域授权。云计算具有多安全域的特征,各个云应用可能属于不同的安全管理域,且相互间存在跨域访问资源的需求。需要研究跨域互操作的授权方式,在保证不破坏本安全域自治性的前提下安全高效地实现资源访问。在跨域策略合成方面,需要研究域间策略合成时可能存在的策略冲突检测以及消解的问题。

3.2 云访问控制关键技术研究展望

云计算面临大量访问控制难题,特别是细粒度的访问控制、动态的访问控制和多域访问控制问题并没有得到有效解决。主要研究点集中在云计算环境下访问控制模型设计、访问控制策略安全性分析、访问控制策略一致性分析等方面。

3.2.1 面向云计算的访问控制技术

目前,对云访问控制模型的研究刚刚起步,面向云计算的访问控制模型都是在传统访问控制模型基础上进行改进,使其更适用于云计算环境。

1) 权限属性动态化的云访问控制技术。在云计算环境中尤其是公有云环境中,由于云用户的数量巨大,对云资源/服务的需求具有不确定性,而且需要随着应用状态实时调整权限,这要求对云用户权限的授予和取消是动态变化的。为了适应这种动态变化的权限控制需求,研究者们通常在基于角色[9]、基于信任[10]、基于任务[11]、基于属性[12]等几种扩展性比较好的访问控制模型的基础上进行拓展改进,使其具备动态调整权限的能力。

2) 面向虚拟化及多租户的云访问控制技术。云计算是基于虚拟化技术的计算模式,虚拟化技术有良好的隔离性,但是虚拟机间的通信以及物理资源共享给云访问控制带来新的挑战。同时云计算是多租户模式的,多个租户通过虚拟技术寄宿在同一个物理宿主机上,有可能通过虚拟机侧通道产生攻击行为。目前,对虚拟化及多租户访问控制的研究,主要集中在通过hypervisor实现虚拟机的访问控制对多租户的隔离上。

3) 面向多域的云访问控制技术。云计算环境是由各个自治域构成的虚拟组织构成,用户和资源处于不同的自治域中。自治域内通常有独立的访问控制策略,同时域间有相互访问资源的需求,这就需要有相应的访问控制模型来协调、管理这些跨域互操作。面向多域的访问控制技术常常由基于信任[13]、基于属性[14]等访问控制模型发展而来。

云计算的复杂性给云访问控制技术提出了挑战,面向云的访问控制研究及其模型设计还有很大的提升空间。基于传统访问控制模型改进而来的云访问控制技术在一定程度上解决了部分问题,但是为了匹配云计算的高速发展,在动态授权、虚拟化、多租户、多域等方面还有待进一步研究。

3.2.2 访问控制策略安全性分析技术研究

访问控制策略的安全性分析是访问控制策略设计流程中必要的一个环节,旨在通过分析证明所设计的策略不会存在权限泄露的情况。如果访问控制模型被证明是安全的,而访问控制机制又正确地实现了这个模型,那么我们可以判定这套访问控制系统是安全的。

1) 基于逻辑推导的分析方法。基于逻辑推导的定性分析方法主要分为基于定理推理、基于数学模型和基于量化分析的证明方法。其中,基于定理推理的分析方法[15],通过推导安全公理来证明代表访问控制模型的根公理是正确的,这种方法实际上难以找到能够全面代表模型安全性的根公理;基于数学模型的分析方法[16],用数学模型(如“格”)代替访问控制策略来证明访问控制的安全性,这种方法的缺陷是所采用的数学模型通常仅能证明安全性的部分特性;基于量化分析的分析方法[17],利用信息熵等可以量化的标准来度量访问控制模型的安全等级,这种方法具有较强的可操作性,但是无法全面评估模型的安全性。

2) 基于状态空间推理的分析方法。基于状态空间推理的访问控制安全性方法[18],是查找整个访问控制策略的状态空间以检测是否存在冲突的规则项。首先,对访问控制策略的执行规则进行形式化定义。其次,用状态空间来记录用户状态转移的过程,对应访问控制策略的可达状态和路径。最后,用智能规划等逻辑分析方法证明某一时刻的用户状态是否安全。

目前,访问控制策略安全性分析都是针对特定的策略进行的特定分析,不存在统一通用的方法。常见的安全分析思路是针对特定策略,证明自定义的几个安全定理不具有可推广性。基于状态空间推理的分析方法,在证明的完备性和通用性方面有一定优势,是未来访问控制安全性分析的重要发展方向。

3.2.3 访问控制策略一致性分析技术研究

策略冲突(Policy Conflict)是指2条或者多条策略由于所表达的规则内容不一致,从而导致在被执行时产生矛盾的情况。云环境中跨域互操作行为很普遍,建立新的互操作可能导致全局的安全策略和各自治域的局部安全策略之间的不一致,从而带来安全隐患。当策略发生冲突时,管理系统将无法执行正确的操作,过多的策略冲突会大大降低系统效率,甚至影响系统正常运行。访问控制策略一致性分析技术的目标就是发现各种潜在的策略冲突,并针对各种类型的冲突提供解决方案。

1) 访问控制策略冲突检测技术。访问控制策略冲突检测总体分为静态冲突检测方法和动态冲突检测方法。早期针对模态冲突以及全局检测的方法属于静态冲突检测方法,存在效率较低、实时性和可扩展性不强的问题。在全局检测方法的基础上发展出最小化检测方法,仅考察与互操作相关联的信息,在一定程度上提高了冲突检测的效率,但是不具备完备性。此外,还有基于优先级方法的检测方法[19]、基于语义冲突验证的检测方法[20]等,这些方法在一定条件下具有优势,但存在计算开销较大的弊端。因此,当前访问控制策略冲突检测方法会根据不同的应用场景在检测准确性和计算效率之间平衡取舍。云计算环境中访问主体、客体数量庞大,访问控制策略复杂度高,域间交互频繁。以上因素导致云访问控制策略冲突检测技术更加复杂,目前针对云访问控制的策略冲突检测技术主要集中在动态检测方法和多域检测方法。

2) 访问控制策略冲突消解技术。与策略冲突检测方法相对应,策略冲突消解的方法也有多种。按照消解过程所处的阶段可以分为2类:(1) 创建策略前检测消除;(2) 在执行策略的过程中检测消除。第一类是最直接的方法,即改变策略的条件、动作等属性,使其不再产生冲突。但这种方法需要在制定策略阶段预先发现冲突,这往往比较困难。第二类是在系统运行时实时判定冲突并中止冲突策略执行,这类方法较为方便实用。当冲突已经发生时,需要专门的消解方法,亦即对策略的信任和协商过程。代表性的研究成果包括基于优先级[21]、基于有向图模型[22]、基于规则状态推理[23]的冲突消解方法等。

综上所述,策略冲突消解的方法往往与冲突检测方法配合使用,这在很大程度上需要根据应用场景的特点来开发合适的策略冲突消解方法。目前各大云运营商采用的访问控制机制差别各异,针对访问控制策略冲突消解方面的研究还处在发现问题临时补救的阶段,如何在云计算环境下进行访问控制策略冲突的检测与消解仍需进一步研究。

4 结 束 语

云计算访问控制技术能够有效保护云计算资源,在云计算安全防护中得到广泛应用,然而云计算自身具有的虚拟化、分布式、多租户等特性给访问控制技术带来了挑战。本文对云计算访问控制技术的国内外研究进展做了详细阐述,介绍了当前云访问控制技术在理论研究和商业应用方面的现状,并从云计算自身特征出发分析了当前云访问控制技术存在的不足。目前,国内外对于云计算访问控制技术的研究还处于试验探索阶段,未来应进一步开展云访问控制模型设计、访问控制策略安全性分析和一致性分析等关键技术的研究。

References)

[1]徐云峰.访问控制[M].武汉: 武汉大学出版社,2014:38-38.

[2] 韩道军,高洁,翟浩良,等.访问控制模型研究进展[J].计算机科学,2010,37(11):29-33.

[3] 王凤英.访问控制原理与实践[M].北京: 北京邮电大学出版社,2010.

[4] 尹刚,王怀民,滕猛.基于角色的访问控制[J].计算机科学,2002,29(3):69-71.

[5] 邓集波,洪帆.基于任务的访问控制模型[J].软件学报,2003,14(1):76-82.

[6] Amazon开发人员.Amazon web services API文档:访问管理概述[EB/OL].(2006-03-01)[2016-11-12].http://docs.aws.amazon.com/zh_cn/AmazonS3/latest/dev/access-control-overview.html.

[7] Hadoop官网.Apache hadoop 2.7.3.hadoop in secure mode [EB/OL].(2016-08-18)[2016-11-12].http://hadoop.apache.org/docs/r2.7.3/hadoop-project-dist/hadoop-common/SecureMode.html

[8] 阿里云开发人员.阿里云帮助文档:访问控制[EB/OL].(2016-11-12)[2016-11-23].https://help.aliyun.com/product/28625.html?spm=5176.doc28645.3.1.DKFz1e

[9] LUO J,WANG H,GONG X,et al.A novel role-based access control model in cloud environments[J].International Journal of Computational Intelligence Systems,2016,9(1):1-9.

[10] RAY I.Trust-based access control for secure cloud computing[M]//HAN K J,CHOI B Y,SONG S.High Performance Cloud Auditing and Applications.New York:Springer,2014:189-213.

[11] YOUNIS Y A,KIFAYAT K,MERABTI M.An access control model for cloud computing[J].Journal of Information Security & Applications,2014,19(1):45-60.

[12] ZOU J S,ZHANG Y S,GAO Y.Research of ABAC model based on usage control under cloud environment[J].Application Research of Computers,2014(12):178-180;185.

[13] 别玉玉,林果园.云计算中基于信任的多域访问控制策略[J].信息安全与技术,2012,3(10):39-45.

[14] 王静宇,冯黎晓.一种面向云计算环境的属性访问控制模型[J].中南大学学报(自然科学版),2015(6):2090-2097.

[15] LI N,TRIPUNITARA M V.Security analysis in role-based access control[J].Acm Transactions on Information & System Security,2006,9(4):391-420.

[16] 林柏钢.格扩展的信息系统安全域模型分析[J].通信学报,2009(增刊1):9-14.

[17] 胡俊,沈昌祥,张兴.一种BLP模型的量化分析方法[J].小型微型计算机系统,2009,30(8):1605-1610.

[18] 刘强.基于角色的访问控制技术[M].广州:华南理工大学出版社,2010:55-60.

[19] LUPU E C,SLOMAN M.Conflicts in policy-based distributed systems management[J].Software Engineering IEEE Transactions on,1999,25(6):852-869.

[20] CHOLVY L,CUPPENS F.Analyzing consistency of security policies[C]//IEEE Symposium on Security & Privacy.[S.l.]:IEEE,1997:103-112.

[21] 鲁剑锋,闫轩,彭浩,等.一种优化的策略不一致性冲突消解方法[J].华中科技大学学报(自然科学版),2014(11):111-116.

[22] 姚键,茅兵,谢立,等.一种基于有向图模型的安全策略冲突检测方法[J].计算机研究与发展,2005,42(7):1108-1114.

[23] KARAT J,KARAT C M,BERTINO E,et al.Policy framework for security and privacy management[J].IBM Journal of Research & Development,2009,53(2):1-14.

(编辑:李江涛)

Research Progress on Access Control Technology in Cloud Computing

XIONG Dapeng1, CHEN Liang1, WANG Peng1, ZOU Peng1, BAO Junlei2

(1. Science and Technology on Complex Electronic System Simulation Laboratory, Equipment Academy, Beijing 101416, China; 2. China Satellite Maritime Tracking and Controling Department, Wuxi Jiangsu 214431, China)

Cloud computing access control technology is a highlight of cloud computing security research field these years. This technology aims to effectively ensure that cloud computing resources will not be illegally accessed and used. Based on access control theory, aiming at the features of cloud computing, with literature research and comparative research methods, the paper introduces the current situation of cloud computing access control technology in detail from the aspects of access control theory, academic research status and industry practice progress. The paper also analyzes the new features of cloud access control technology in virtualization and distribution, and the existing problems in the application scenario of cloud access control method. Besides, the paper discusses some highlights of current cloud computing access control model design, strategy security analysis, policy consistency analysis and other key technologies, and forecasts the development trend of cloud access control.

cloud computing; access control; security analysis; policy conflicts

2016-12-03

熊达鹏(1987—),男,博士研究生,主要研究方向为信息安全。xiongdapeng@outlook.com 邹 鹏,男,教授,博士生导师。