基于因素空间的网络犯罪数学研究

2017-01-11何平

何 平

(辽宁警察学院, 辽宁 大连 116036)

基于因素空间的网络犯罪数学研究

何 平

(辽宁警察学院, 辽宁 大连 116036)

本文研究目的是为网络犯罪研究提供一种定量分析方法,同时,还为网络行为分析的数学理论研究提供新的研究方向。首先,运用模糊“介尺度”这一新的测度建立了网络行为因素空间理论,提出了犯罪因素发现概念并相应建立了网络犯罪因素集合、微观与宏观犯罪因素背景空间。其次,从数学角度为网络犯罪因素库的建立提供了基本理论与方法。最后,将因素空间理论、模糊“介尺度”运用到网络犯罪分析与防范策略研究中,为公安部门提供有指导意义的决策支持和问题解决方案。

因素空间;模糊“介尺度”;模糊神经网络;网络犯罪;防控策略

一、引 言

为实现网络犯罪的主动防范、重点监控、协同打击, 需采用相应的数学理论与分析方法,对于大量网络犯罪行为、历史数据进行综合分析,找出其空间规律与变化趋势,建立具体数学模型,用以制定对策方案,这方面的内容已经成为当前网络犯罪研究与防控的当务之急,也是21世纪人类所面临的严峻挑战。在网络安全研究领域,比较一致性的观点认为,运用数学理论与方法研究网络犯罪行为的作用是增强对网络犯罪的系统认识。对网络犯罪行为数学方法的研究都普遍定位在描述与分析网络犯罪存在与动态变化的规律,其中包括网络异常流量特征的动态变化规律,以及通过网络进行的反社会、违反法律规定的各种行为等等。网络犯罪行为是基于网络行为系统中,各种犯罪因素经过交互作用后对网络安全产生影响的一种行为状态系统。

当前的研究表明,网络犯罪研究是为了能对网络安全运行状态做出宏观上的预测、规划和管理,提高网络安全水平,推动以Internet为代表的计算机网络的健康发展,以及研究和开发下一代的网络体系结构,需要对网络犯罪的微观与宏观特征有深刻的认识和理解,寻找导致其变化的关键因素,解释网络犯罪系统中各种行为现象产生的原因,这些都是需要从网络行为分析的数学理论与方法中得到解决。另外,网络是一个立体的复杂系统,从不同的角度看过去,得到的是不同的结果。如何映射现实社会中的犯罪现象到虚拟网络中,进行有意义的网络行为建模与分析,是一个十分重要的课题。网络的犯罪结构对于整个社会的稳定具有重要的作用,因此从不同角度和出发点去研究网络犯罪与现实犯罪的关系,对于了解现实行为在网络社会中的真实情况,对于指导现实社会治安管理工作有着非常重要的意义。本文在分析网络犯罪数学研究现状的基础上,运用因素空间理论论述了网络犯罪研究中的数学分析方法,提出了“模糊介尺度”和“协调结构”的研究方法,并建立了基本的研究框架。

二、网络犯罪数学研究的现状

(一)网络行为的数学研究

首先,在一般网络行为的数学研究中,研究者从运行安全的角度对互联网建立一个数学模型,其中包括量化的脆弱性、可信任性相关的参数。利用一些基本的数理统计方法,比如Bayes预测动态模型、Markov 链、数字滤波、小波分析等方法、网络安全的纳什均衡,以及评估网络系统状态的脆弱性与可信任性等。[1-6]但是,所建立的数学模型并没有加入管理者的经验,因此无法预测大规模突发事件,也无法模拟管理者控制措施的效果。

为了从理论上解决网络犯罪研究的数学方法,其根本问题是网络行为的数学理论与方法的突破。实际上,网络行为数学理论研究是下一代网络前导性基础研究的重要组成部分,以数学模型为基础的网络行为研究也将为网络安全提供一种新的解决方案。从统计分析角度分析网络正常行为特征,进而建立相应的网络流量正常行为基准模型;从时间序列模型和网络流量的历史数据资料,建立网络行为的预测模型,然后基于这些模型来监测网络异常行为,进而过滤和定位可能的攻击,是现今网络行为研究的主要内容,也是网络犯罪行为分析的方法。

(二)网络安全神经网络系统的构建

网络犯罪诊断与测量是对网络行为和犯罪模式进行特征化、对各项指标进行量化并充分理解与正确认识互联网的最基本手段,网络测量是理解网络犯罪行为的最有效途径,是对互联网进行控制和指导的基础。在网络犯罪测量中,因素神经网络方法得到了较大的应用,在抽取数据特征等数据处理方面有着重要的地位。如今,网络犯罪测量的技术发展应用已将用户行为分析作为一个重要领域,因此,以各种神经网络方法为代表的智能技术必将在犯罪行为分析研究中发挥重要的作用[7-9]。更进一步的,智能网络是未来世界非常重要的发展领域,以神经网络方法为代表的人工智能技术与计算机网络技术的结合与融合,将形成具有更多思维能力的计算机网络,这不仅是人工智能技术发展的必然趋势,更是计算机网络综合信息技术的必然发展趋势。因此,将神经网络方法用于网络犯罪问题的分析和解决,是极具研究价值和应用前景的热点领域。

(三)犯罪空间的大数据挖掘已成为热点

在这一研究领域有如下几方面内容:基于数据挖掘的入侵检测规则生成模型与取证系统,网络犯罪统计理论与时间序列分析, 基于犯罪行为综合信息的分析挖掘, 基于决策树的网络犯罪风险预测模型等。

国外研究者从地理学角度对犯罪空间问题的研究以及GIS 技术在犯罪空间管理与分析方面的应用由来已久、成果丰硕。在发达国家里,犯罪地理学已经成为地理学的重要分支,在大都市都建立起了应用警务GIS 系统。随着互联网的高速扩张及其对社会经济影响的日益深入,地理学研究视角也开始由真实空间向虚拟空间转移,网络地理学(Cyber Geography) 应运而生,力图找出网络空间与人类行为之间的相互关系,重新定义地理学中关于距离、区域等基本概念,其研究对象包括互联网基础构造、信息流动、用户行为、空间关系等数学模型, 研究手段是通过探寻计算机、网络设备、网站等空间秩序,绘制不同时期网络地图,记载网络变迁和网络资源分布,并结合地理、经济、政治等因素,进行不同领域的深入研究,其中包括对网络犯罪的关注与应用。[10,11]

在全球范围内,网络用户行为分析是一门新兴的科学,是通过对复杂社会行为的数据采集、感知、分析,形成社会行为分析的目标和方向,其方法和实践是在近几年才实现系统化、理论化。事实上,网络用户的每次点击背后,都蕴藏着用户的行为和取向,网络用户行为分析便可通过网络数据剖析人们特定的网络行为,揭示人们的内心需求、网站访问的群体细分以及用户群的访问意图等。

(四)急需解决的问题

通过对公安部门侦查、打击网络犯罪基本状况的了解与分析,发现目前最突出的问题是没有相应的数学理论,缺少犯罪因素构成的数据分析方法。

1.网络犯罪的高发性、隐蔽性迫切需要对网络犯罪行为进行模式识别。我国网络犯罪案件多为偶然发现或受害人举报,只有极少数犯罪行为被主动查出。当前公安系统所使用的网络犯罪搜索系统,由于搜索后没有对记录进行有效分析的数学方法,使得信息纷繁复杂,难以反映网络犯罪的空间逻辑与因果关系。

2.网络犯罪具有犯罪人、犯罪行为、犯罪结果空间分离特征,作案范围不受地点限制,尤其对大量并发犯罪行为、多区位协同犯罪行为、境外迂回犯罪行为的追踪防范,难度巨大。但是,网络犯罪自身往往具有很强的空间和时间分布的数学特征。[12]

目前有关网络管理与控制的多数研究,在方法上沿袭了体系结构设计中的思路,过分依赖于经验和直觉,并且没有一个有效的方法将直觉与经验形式化,没有充分强调理论分析的重要性,缺乏具有普适性结论和定律的归纳与描述。固然,互联网自身的复杂性使解决问题变得异常困难,但是,借助一定的成熟理论,或者发现新的方法,去透彻地认识和理解这个人工非线性复杂系统的动力学行为,使网络行为识别与控制向更及时、更高效、更可管理的方向演进,应该是当前乃至新一代互联网的指导思想[13]。

现在许多研究者已充分认识到开展网络行为数学研究的重要性和紧迫性并致力于艰辛的工作,并且取得了一些成果[14-18]。但是,网络行为数学理论面临严峻挑战,传统网络行为数学理论和研究方法,仅仅局限于局部网络节点的密度分析、流量监测、网络入侵行为、用户网络行为与分类等,这些已不能反映实际网络行为的系统特征。实际上,互联网是一个虚拟社会与现实社会共存的复合社会,对这种复合社会系统的研究不能仅仅停留在局部的、单一的角度,要从系统的角度研究存在状态、关系属性和动态演化特征。因此,对网络行为的结构、运行特点以及变化规律进行系统研究就必须进行数学研究,通过可信的数学模型来描述网络行为。目前,网络行为的数学研究存在着急需解决的问题,突出表现在以下几个方面: 1)信息的突发性与当前数学理论的矛盾。网络规模日益爆炸式膨胀,信息突发性更加严重,流量行为特性复杂,使传统基于Poisson 过程的马尔可夫理论不能很好描述,要求新的数学理论基础对其行为规律做出客观的描述;[14]2)缺乏网络动态行为以及相应的可控性理论研究,[15]缺乏流量行为和拓扑行为演化机制的数学模型;[16]3)缺乏网络行为研究的采样和测量的数学方法;[17]4)缺乏网络的可靠性以及异常行为控制的数学理论[18]。

网络行为数学研究之所以存在以上多方面的问题,在一定程度上与人们所采用的研究方法是有关的。传统的网络行为数学理论的研究大多采用“还原论”的方法,这种方法把一个复杂系统分解,研究每个简单的因素,通过一些基本因素的属性来了解整个系统的功能。它只是强调单节点或单业务等局部行为因素的数学刻画,而忽略了对网络系统整体行为因素的数学描述;在网络拓扑模型方面,大都采用结构简单的随机网络来描述真实的网络拓扑性质。“还原论”的方法导致了现有的数学理论对网络行为的研究大都局限在通信进程、节点行为等微观层次上,所得到的结论不足以解释构成网络的各个因素经过交互作用后所导致的网络行为的宏观层次上的整体因素及其变化规律。

三、网络犯罪研究的因素空间理论

(一)网络行为因素空间的构建

要解决网络整体行为因素的数学描述,实现网络行为的可识别性以及大数据分析的任务,因素空间理论是较为完备的方法论和工具。因素空间理论是汪培庄教授1982年提出的[19]。三十多年来,因素空间理论在概念表示、推理决策、因素约简、内外逼近、变权综合、神经网络、因素的藤结构与信息融合等方面都已形成初步框架,并在应用领域中产生了初步成就,涉及模糊计算机的构想,提出了知识包与特征基,落影识别器,背景产生及经验修正的推理器等一系列的思维部件。刘增良教授提出因素神经网络[20],用于军事科学。冯嘉礼教授提出的属性论[21],也与因素空间理论的研究相辅相成。因素空间理论在目前的研究深度与现在国外智能数学的发展相比,绝不逊色。可以认为,因素空间给出了概念内涵和外延相互转换的可操作方法,这是革命性的工作。应该特别指出,以往的方法包括决策树算法和粗糙集算法没有达到双向转换的目的。

网络行为因素空间构建的根本目的是要为网络信息描述提供普遍的框架。在当前,它要为网络犯罪研究数学模型的构建提供形式化与数据分析的基础,为构建网络人机认知体的巨大工程效力。

网络行为因素空间研究的主要内容是:

1.在现行的网络关系数据库表中,除掉对象列,一个网络信息系统就是网络因素空间的一组样本点。所以,网络因素空间就是承载其母体的平台。首先,网络行为因素空间研究要把Codd用以建立关系库的一般关系进一步明确规定为反映诸因素的属性组态的一种特定关系,叫做网络行为背景关系。它必须能体现网络母体所含的全部认知信息。其次,用因素空间来处理网络关系数据库,目的要构建网络犯罪大数据算法。

2.寻找算法。从给定的认知单元网络数据样本中提取概念。其中要研究的主要内容是:怎样培植网络行为数据样本,使之逼近母体的真实概念?怎样在行为概念提取中区分网络行为因素的主次?从给定的网络认知单元数据样本中提取单元网络因素之间的因果推理规则。其中的主要问题是:如何通过网络行为数据样本,去逼近母体的全部推理知识?怎样压缩这些知识而不受大数据的掩埋?怎样保证运算的高效性与合理性?怎样在推理规则的提取中区分网络行为因素的主次?

(二)基于“协调结构”的方法论

面对着充满不确定性的复杂系统,人们总是在确定与不确定之间讨论其行为特征和演化机制。尽管概率论与模糊集合针对这方面的研究建立了较为系统的理论与方法,但是,还是没有从根本上解决不确定性行为分析。在网络行为分析中,针对不确定系统行为研究可构建一个新的思维和研究方法论,即“协调结构”。

“协调结构”基本含义为:

对于一个复杂的网络系统,网络行为通过系统的整体与局部的相互关联,从不确定到确定,从确定到不确定,能够产生一种具有可信选择与识别的结构,称为“协调结构”(Coordinate Structure)。

在实际研究中,以网络犯罪分析为背景,运用“协调结构”思想提出了网络行为模糊“介尺度”概念与分析方法。

1.模糊“介尺度”概念的建立

“介尺度”条件下的不确定性网络系统度量是本文首次提出的新概念。所谓“介尺度”就是基于微观尺度与宏观程度相结合下的尺度。在这种尺度下,对具有随机、模糊和未确知性的网络虚拟行为的不确定性的数学刻画。

本研究将利用基于时间与空间有关的网络行为因素信息(数据或语义)表示的序列模式,称为网络行为数学描述。定义该模式为按照时间与空间的一系列记录的因素集合,表示为:

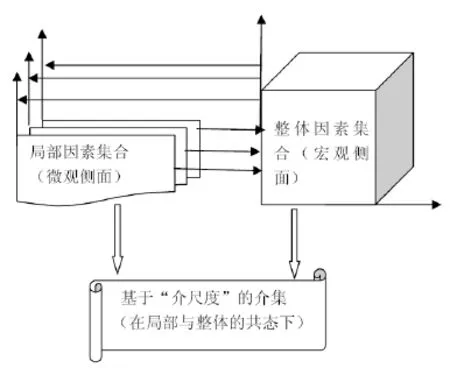

针对网络行为因素集合研究的不同内容,设定相对局部特征的微观模糊尺度,以及研究目标整体性质的宏观模糊尺度,然后建立一种系统反映行为因素特征的描述方法(评价模式),称为基于微观模糊度与宏观模糊的网络行为描述的“模糊介尺度”。

2.模糊介集的数学描述

在模糊“介尺度”建立的基础上,以网络行为特征为背景,建立因素空间的模糊介集合的定义、基本性质和主要的运算定理。其基本内容框架如图1所示。

(三)基于因素发现的网络犯罪因果关系

因素发现思想不仅仅局限于网络犯罪因素空间,对许多行为分析的因素空间研究都具有普适性和理论意义。实际上,在社会选择理论的研究中,因素选择是一个关键的问题。因此,在对网络行为以及犯罪行为的因素发现研究中要完成如下研究内容:

1.基于微观角度的犯罪因素发现。个体犯罪行为因素的形成过程,体现在网络上就是局部网络犯罪行为特征。包括网络行为产生的条件因素、过程因素和目标因素。

2.基于宏观角度的犯罪因素发现。总体犯罪行为因素的形成过程,体现在整个网络犯罪行为的态势。包括网络行为整体形态产生的条件因素、过程因素和目标因素。

图1 因素介集的研究内容框架

在网络犯罪因素发现研究的基础上要进行网络犯罪因果分析。针对犯罪因素空间可以将个体因素和网络环境因素定义为两个背景集,在模糊“介尺度”测度下建立背景关系。在具体研究中要充分体现因素发现是网络犯罪因果分析的母体,而母体的核心是网络犯罪背景关系。

在实际研究中,要以充分的依据说明如何从不完备网络犯罪信息体中得到可靠的知识,通过母体的概率分布来掌控网络犯罪样本操作所得结论的正确性与可靠性。研究内容的突破点就是以因素空间为母体来提出新的样本理论,样本不确定性有抽样的随机性,有状态描述的模糊性,但由于智能数据分析是以推理决策为重点,因此本研究是以掌控样本在推理上的不确定性为目标,其方法论与数理统计有本质的不同。

运用基于经验与知识的人工直觉因素神经网络来修正网络行为与犯罪的数学模型,得出网络行为因素学习的推理模型。

1.通过对犯罪因素与行为属性的直觉特征进行采集并输入,形成了各个直觉因素子空间。然后,建立直觉概念空间,通过人机交互对犯罪因素与行为的可信度进行学习。

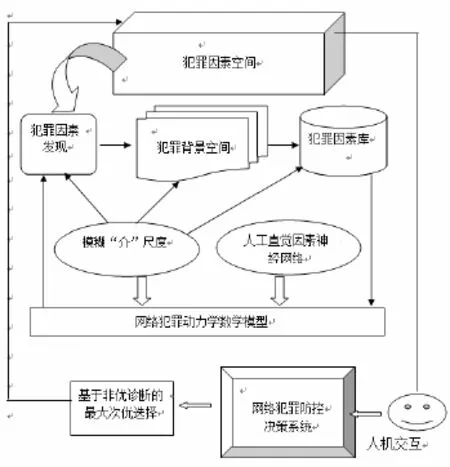

2.在直觉学习的基础上,建立因素模糊神经网络模型。具体研究方案为:根据本文作者提出的直觉学习算法[22-25]对网络行为因素每个属性的隶属度进行学习,然后对所建立的网络犯罪动力学模型的行为参数进行修正。这一研究方法可以体现数据分析与人的感知的相互融合,克服了数学在描述人的行为特征时有限刚性的不足,还引入了感知软性描述的优势,这就是本文在研究方法上的特点。如图2所示。

四、网络犯罪防控系统

(一)网络犯罪因素库建立

在网络犯罪因素关系研究的基础上,要进行网络犯罪因素库的建立。研究内容:首先,分析论述网络犯罪因素库的特点与现有网络犯罪数据库的不同之处;其次,研究网络犯罪因素库的基本算法;再次,研究网络犯罪潜因素的显化,特征提取;最后,建立警用网络防范人机认知体。

警用网络犯罪防控人机认知体由一个个网络犯罪认知单元组成。具体研究内容是:将每个单元设定名称,由人和库所组成。人负责建好库,用好库和联好库。库是知识包所形成的因素藤。并且还要研究认知部分之间存在着上下级的偏序关系。要具有一组认知单元可按因素藤理论复合成新的认知单元的功能。

图2 人工直觉因素神经网络的结构

具体实现的网络犯罪防控模式为:监控任务:监测现状,发现犯罪征兆,预报犯罪风险,防控优化,营造犯罪数据。具体操作:对网络行为表现的现状测出其犯罪因素集,查出它属于哪一个犯罪概念和类别。若是犯罪现象立即报警,若是亚现象,则从犯罪因素集的诸因素中找出产生犯罪的条件因素有哪些,分析因果律,进行防控。若不是犯罪现象,进一步向更优的状态转化,这一切都可由犯罪防控知识包来解决。

图3 基于因素空间的网络犯罪防控系统

(二)基于因素神经网络的防控系统

直觉因素神经网络的研究是为传统网络行为模型的学习与改进提供必备的经验与规则。在研究过程中,通过人工直觉神经网络的求解,不断地改进了网络行为动力学模型的刚性,增强数学模型与现实行为的贴近性,达到一定程度上的可信度。将网络安全次优化的水平作为网络犯罪行为状态评价的基本准则,从“协调结构”角度分析网络犯罪行为不确定性的特征,运用因素神经网络学习算法,结合映射-反演运行过程,建立网络犯罪行为可控与决策的数学模型,对网络犯罪防控策略进行优化设计。

五、结 论

网络犯罪因素空间的“协调结构”是网络犯罪防控系统的建立基础。在网络犯罪分析与防控的“协调结构”研究上包含两方面的内容:一是建立了基于(f,A)(因素,行为)的确定性属性空间和不确定属性空间,运用模糊“介尺度”方法讨论如何得出网络犯罪行为的确定度和不确定度;二是基于网络犯罪的确定度与不确定度,设计网络犯罪防控决策模型。网络犯罪行为研究的目的是要营造一个净化的网络环境、可信的网络功能、优化的网络安全策略。本文研究的最终结果是为政府网络监察管理部门提供一个网络安全管理优化的解决方案。该方案是在严谨的数学论证基础上,通过实际网络行为管理过程的验证而得出的。

[1]马明.基于贝叶斯网络的动态预测模型研究及其应用[D].哈尔滨工程大学,2012.

[2]邝祝芳,阳国贵,李清.基于隐Markov模型的数据库异常检测技术[A].第届中国数据库学术会议论文集(研究报告篇)[C],2006.

[3]数字滤波器的应用发展的趋势及实现分析的方法. http://www.xzbu.com/1/view-6713796.htm, 2015.

[4]试论基于小波聚类的网络用户行为分析.http://www.59165.com/dissertation/16/1566 47.html,2015.

[5]王元卓,于建业,邱雯等.网络群体行为的演化博弈模型与分析方法[J].计算机学报,2015,38(2):282-285.

[6]周森鑫.通信网络系统可信性侧度模型[J].电信科学,2016,12(1):67-75.

[7]邓明星.BAM神经网络和竞争神经网络动力行为研究[D].中国海洋大学,2012.

[8]吉治钢,蔡利栋.基于Fuzzy ART神经网络的Linux进程行为异常检测[J].计算机工程,2005(3):.

[9]李宗华. 基于模糊神经网络的用户行为分析[D].华中科技大学,2013.

[10]米佳,何平.基于广义数据挖掘的计算机取证技术[J].公安大学学报,2007,12(3):58-63.

[11]朱天清,王先培,熊平.IDS中的模糊关联规则挖掘与响应[J].计算机工程与应用,2004(15):.

[12]A.Adas. Traffic models in broadband networks [J]. Communications Magazine IEEE, 2010, 315(7):82-89.

[13]D.Mitra,Q. Wang. A mo3del-based study of the impact of managed services and the spawning of applications in broadband networks [J]. International Telegraphic Congress, 2012.

[14]J. Mavodza. The impact of cloud computing on the future of academic library practices and services [J]. New Library World 2013, 114(3-4):132-141(10).

[15] P. Holme, and M. E. J. Newman. Nonequilibrium phase transition in the coevolution of networks and opinions [J]. Physical Review E, 2006, 74(5):56-70.

[16]L.Zhang, and Y. Liu. Network Structures and User Behavior Analysis Based Hot Topic Detection for Internet Forum [J]. Journal of Internet Technology, 2008, 9(3):1-6.

[17]Effros M. Optimal modeling for complex system design [J].IEEE Signal Processing Magazine, 1998, 15(6):51-73.

[18]He Ping. Characteristics Analysis of Network Non-Optimum Based On Self-Organization Theory. Global Journal of Computer Science andTechnology, 2010, 10(9): 67-72.

[19]Wang P Z, 1Sugeno M. The factor fields and background structure for fuzzy subsets. Fuzzy Math, 1982, 2(2):45-54.

[20]刘增良,刘有才.因素神经网络理论及实现策略研究[M].北京:北京师范大学出版社,1992.

[21]冯嘉礼.思维与智能科学中的性质论方法[M].北京:原子能出版社,1990.

[22]He Ping, Zou Kaiqi. Fuzzy Meso-Optimum Sets and Trusted Optimum Analysis. ICIC Express Letters, Part B: Application. 2015, 6(8):2079-2086.

[23]何平.Fuzzy关系模式映射反演与犯罪侦查自动推理[J].模式识别与人工智能,2003, 16(1):70-75.

[24]何平.犯罪空间分析与治安系统优化[M].北京:中国书籍出版社,2013.

[25]He Ping. A Discriminant model of Network Anomaly Behavior Based on Fuzzy Temporal Inference. International Journal of Advanced Computer Science and Applications, 2012, 3(5):46-52.

(责任编辑:陈 阳)

On Mathematical Study of Network Crime by Factor Space

HE Ping

(Liaoning Police College, Dalian Liaoning 116036, China)

The purpose of this paper is to provide a quantitative analysis method for the research on network crime, and al so a new research direction for the study of the mathematical theory of network behavior analysis. Firstly, the network behavior factor space theory is established on “medium scale”, a new concept of crime factor is proposed and network crime factor set, and micro and macro criminal background space is constructed. Secondly, basic theory and method is put forward for the construction of network cr ime factor ba se from the a ngle of mathematics. Fi nally, the f actor space t heory and f uzzy“medium scale” ar e a pplied t o the netw ork cr ime analysis a nd pre vention strategy st udy as de cision support and solutions for public security organs.

factor space; fuzzy “medium scale”; fuzzy neural network; network crime; prevention and control strategy

D631.2

A

2096-0727(2017)01 -0001-08

2016-10-28

何 平(1956-),男,辽宁沈阳人,教授,享受国务院政府特殊津贴专家。研究方向:信息科学与管理科学。

国家自然科学基金项目阶段性成果(项目编号:61272170)。