一种基于第三方密码服务的信息安全通用解决方案

2016-12-28王苏灵王运兵

杜 彪,王苏灵,王运兵,王 坚

(中国电子科技集团公司第三十研究所,四川 成都 610041)

一种基于第三方密码服务的信息安全通用解决方案

杜 彪,王苏灵,王运兵,王 坚

(中国电子科技集团公司第三十研究所,四川 成都 610041)

分析当前互联网主流的业务架构和安全架构,发现大部分业务服务和安全服务由同一提供者提供,存在用户信息不安全问题。于是,提出一种基于第三方密码服务的信息安全通用解决方案。方案通过引入第三方密码安全服务,使业务服务和安全服务相隔离,保证业务服务和安全服务提供者都无法单独解析、篡改或伪造用户数据,提升了用户数据安全性。方案重点对系统结构设计、典型工作流程、应用业务适配、密码模块和互通密码配置等内容进行描述,模拟实现结果表明,该方案具备可行性,用户数据安全得到了有效增强。

第三方密码;信息安全;安全架构;安全服务

0 引 言

本文主要对互联网用户信息安全展开研究。对于大部分互联网应用,业务服务和安全服务均由应用提供者一体提供,使得应用提供者具备解析用户数据的全部资源,从而无法有效确保用户数据安全的问题。例如,云存储系统提供者既提供了数据存储服务又提供了数据安全服务,系统提供者拥有解析、篡改或伪造用户数据的全部资源。因此,该模式并不能有效确保用户数据的安全。针对存在这种“防外不防内”的用户信息安全问题,提出一种基于第三方密码服务的信息安全通用解决方案。通过引入第三方密码安全服务提供者,使业务服务和安全服务提供者分离,保证业务服务和安全服务提供者都无法单独解析、篡改或伪造用户数据。

目前,互联网用户信息安全需求主要集中在用户数据安全方面,主要包含数据存储和数据传输两方面安全,以确保数据在存储和传输中的机密性和完整性。

1 密码技术简介

现代密码技术运用了数论、概率论、统计学等数学知识,并涉及信息论、计算复杂性、编码理论等学科知识,为解决信息安全问题提供了可靠保障。它可用来对消息提供保密性,保障数据的完整性和真实性,对发送者的身份进行认证等[1]。

密码学广泛采用的密码技术有三种。(1)加密算法。保密性主要通过一系列的加密算法来完成,如DES、AES、RSA等,主要用来保护在公开信道上传输的敏感信息不被窃取[1]。(2)Hash函数。通过Hash函数为网上传输的信息进行认证,保证数据的完整性和真实性[1]。(3)消息认证码。消息认证码是满足某种安全性质的带密钥的Hash函数,也能有效保障数据的完整性和真实性。除此之外,密码学还提供诸如数字签名、密码协议、身份认证、密胡分配与密销管理等核心技术[1]。

2 方案设计

2.1 方案的系统结构

该方案系统结构由应用服务、第三方密码服务、应用终端和密码模块四部分实体组成,如图1所示。应用服务和应用终端为业务提供方,第三方密码服务和密码模块提供密码服务。用户通过应用终端使用应用服务时,业务执行中调用密码模块使用第三方密码服务,从而保证用户数据的存储和传输安全。用户密码模块可与各类型应用终端适配,使得第三方密码服务可为与其适配后的各类应用服务提供密码服务。

图1 基于第三方密码服务的系统架构

应用服务指的是各类型应用所提供的业务服务。该方案不会改变应用服务自身体系架构,只需在需要密码服务的应用处,适配密码模块并调用密码服务即可。适配到应用服务端的密码模块,既可以为应用服务自身配置等运维信息存储提供密码服务,也可以为应用服务器和应用终端间传输数据或身份认证数据提供密码服务。

第三方密码服务主要完成密码模块管理,包含密码模块注册、密码资源分发与更换、远程管控和注销等功能。

应用终端为应用服务的客户端,需调用密码模块。密码模块形态上可随应用终端适配和调用需求呈现出多样化,可为软件、硬件或者软硬结合。当应用服务需要第三方密码服务时,可视作应用终端,配置一个密码模块。

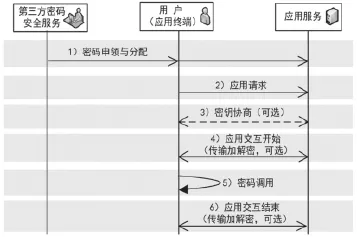

2.2 典型工作流程

基于第三方密码服务的典型工作流程,如图2所示。

图2 基于第三方密码服务的典型工作流程

结合图2,以用户使用基于第三方密码的云存储服务为例。用户(应用终端)或应用服务先向第三方密码安全服务申领密码模块;随后发起存储应用请求;根据需要,应用终端和应用服务之间可协商数据传输加密密钥;协商完成后,上传文件交互开始;用户使用密码模块加密数据后,根据需要可使用传输加解密功能,将密态数据上传至云存储服务器上;最后,结束任务。

2.3 密码模块与应用业务适配

应用业务主要包括用户数据的安全存储和安全传输两部分。用户数据安全存储是指当用户将数据存储在应用服务器上时,采用了第三方密码进行数据加密存储保护;用户数据安全传输是指当数据传输给应用服务器或其他终端时,采用了第三方密码进行数据加密传输保护。

图3 应用业务适配示意

2.4 密码模块

密码形态可分为“硬件+软件库”和纯软件两大类。“硬件+软件库”中的硬件可采用PCI、PCI-E、USB三类接口,软件库可依据应用终端操作系统进行适配;纯软件则完全依据应用终端操作系统进行适配,但具备被拷贝风险。实际中,两种形态需根据应用和用户实际情况进行选择。

密码模块需为应用提供密码服务功能,应具备以下主要接口。

(1)密码管理接口:载入密码服务设施分发的密码资源,boolean loadCipher(byte[]ciphers);

(2)加密接口:用于加密用户数据data encrypt(byte[]key,byte[]data);

(3)解密接口:用于解密用户数据data decrypt(byte[]key,byte[]data);

(4)密钥协商接口:用于终端到终端互通时,协商互通密钥keyNegotiate(byte[]thisID,byte[] thisKey,byte[]anotherID,byte[]anotherKey)。

2.5 互通密码配置

数据通信是应用的基本功能需求之一。为实现安全互通,必须配置可支持互通的密码。互通密码配置主要包括应用两两互通和应用群组互通两类配置需求。

2.5.1 应用两两互通密码配置

应用两两互通主要采用密钥协商机制产生互通密钥,互通双方根据配置的密码和协商协议,动态产生互通密钥。数据通信采用该互通密钥进行加解密。密钥协商协议主要参照公开的Diffie-Hellman协议进行改造[2],改造协议描述如下。例如,对Alice和Bob,他们的密钥协商协议过程如下。

(1)Alice选择a∈[1,p-1],计算Kba=gb(modp),并发送给Bob;

(2)Bob选择b∈[1,p-1],计算Kba=gb(modp),并发送给Alice;

(3)Alice计算K=gab||R,R为预置的随机数,全密码模块一致;

(4)Bob计算K=gab||R,R为预置的随机数,全密码模块一致。

协议完成后,Alice和Bob共享密钥K[3-5]。

互通双方使用协商好的密钥对相关业务进行加解密。协商密钥在无业务互通操作半小时后失效,失效后需重新进行协商。

2.5.2 应用群组互通密码配置

应用群组互通主要采用由第三方密码服务分发互通密钥方式解决。考虑到使用的便捷性,避免频繁进行密钥分发,密码模块预置两类互通密钥:全应用级互通密钥和应用级互通密钥。全应用级互通密钥是指所有应用包括应用之间配置相同互通密钥,可以实现群组任意互通;应用级互通密钥是指具体某个应用内部可以实现群组任意互通。

当应用内部继续分组互通时,需要由第三方密码服务规划并分发应用分组互通密钥。分组互通密钥应包含“应用ID+分组ID+分组互通密钥数据”,应用根据业务需要使用该密钥。

2.6 标准规范

由于应用服务产品种类较多,为避免出现繁多的适配方式及标准,避免行业混乱或垄断,得不到有效发展,需制定工业标准,使应用服务产品和第三方密码产品自由灵活适配,促进行业健康发展[6]。

根据适配需求分析,需要制定《应用与密码模块适配接口及调用标准》。该标准主要描述密码模块与应用适配接口形态及供其调用接口。受篇幅所限,该标准的制定将在后续研究中进一步细化。

3 模拟实现

按照本文方案,通过模拟实现云存储服务并使用基于第三方密码的安全服务,验证方案的可行性。依据实验进展情况和结果,得出可行性验证结论。

3.1 模拟实现方案

模拟方案与本文方案架构保持一致,主体包括云存储服务模拟软件、密码服务模拟软件、云存储终端模拟软件和密码模块模拟动态库软件,模拟系统结构如图4所示。

图4 基于第三方密码服务的云存储服务架构

3.1.1 验证功能及过程

验证基于第三方密码服务的用户数据云存储加密是否可行及其安全性分析,验证过程如下。

(1)首先由密码服务模拟软件向密码模块分发含密码资源的模拟动态库;

(2)云存储终端模拟软件调用密码模块,模拟动态库对用户数据加密;

(3)云存储终端模拟软件将加密数据传输到云存储服务模拟软件处,使用云存储服务;

(4)云存储服务模拟软件尝试打开用户加密数据,并记录打开结果;

(5)云存储终端模拟软件从云存储服务模拟软件处,获取用户加密数据;

(6)云存储终端模拟软件尝试打开用户解密数据并记录结果;

(7)第三方密码服务尝试打开用户数据,并记录结果。

3.1.2 预期结果

(1)云存储终端调用密码模块加密功能,实现用户数据加密;

(2)云存储服务收到用户数据文件后,无法查看用户数据;

(3)云存储终端从云存储服务获取用户数据文件,可以调用密码模块解密功能后,正常打开文件并查看数据;

(4)第三方密码服务因没有用户数据文件而无法查看用户数据。

3.2 模拟实现结果

经过模拟实现,依据验证过程,实现结果记录如下。

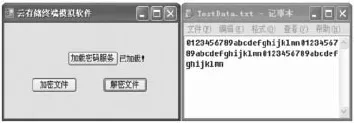

(1)云存储终端模拟软件及加密用户数据文件如图5所示。显示调用第三方密码服务后的加密数据文件数据为乱码,起到了数据存储加密作用。

图5 云存储终端模拟软件及加密文件截图

(2)云存储服务提供存储服务时,收到并打开用户数据文件如图6所示。显示云存储服务打开用户数据文件数据为乱码,无法查看用户数据,起到了数据加密保护作用。

图6 云存储服务模拟软件及加密文件截图

(3)用户使用云存储终端获取用户数据文件后,调用密码模块解密功能解密用户数据文件如图7所示。显示用户使用解密功能可以正常打开文件查看数据,表明方案具备可行性。

图7 云存储终端模拟软件及解密文件截图

第三方密码服务尝试打开用户数据,但因无用户数据文件查看用户数据失败,如图8所示。

图8 密码服务模拟软件截图

该模拟方案结果与预期结果一致,证明了本文方案具有可行性,同时也验证了用户业务和基于第三方密码安全相隔离方案天然的安全性。

4 结 语

近年来,信息安全的重要性越来越突显。在广泛吸收信息安全相关研究成果后,本文设计了一种基于第三方密码服务的信息安全通用解决方案,并通过模拟实现验证了其可行性和安全性。业务和安全相分离的设计不仅有利于安全的独立性,也必然会增强安全的专业性,进一步增强用户数据的安全。后期将对密码模块的普适性及便捷性、密钥管理的安全性、群组互通密钥更换期间业务不影响性等进一步展开深入研究[7-8]。总体来说,基于第三方密码服务的信息安全,将业务和安全相隔离,具有天然的安全基因,也必将会在重要信息领域不断得到应用,值得进一步深入研究和提升。

[1] 张绍兰.几类密码Hash函数的设计和安全性分析[D].北京:北京邮电大学,2011. ZHANG Shao-lan.Design And Security Analysis on Several Cryptography Hash Functions [D]. Beijing: Beijing University of Posts and Telecommunications Technology,2011.

[2] 赵婷.基于身份的可认证密钥协商协议研究[D].西安:西安理工大学,2008. ZHAO Ting.Research on ID-Based Authenticated [D]. Xi’An:Xi’An University of Technology,2008.

[3] Diffe W,Hellman M.New Directions in Cryptography [J].IEEE Transaetions On Information Theory, 1976,22(06):644-654.

[4] Joux A.A One Round Protocol for Tripartite Diffie-Hellman.ANTS IV,LNCS 1838[C].Springer-Verlag, 2000,17(04):385-394.

[5] 刘成林.关于密钥协商协议的相关研究[D].济南:山东大学,2007. LIU Cheng-lin.Research on The Key Agreement Protocol[D].Jinan:Shandong University,2007.

[6] 景旭.管理型SaaS信息安全关键技术研究[D].杨凌:西北农林科技大学,2013. JING Xu.Research on Key Technology of Information Security In Management-Type SAAS[D].Yangling: Northwest A&F University,2013.

[7] 何明星.面向群的分布式网络密钥管理[D].成都:西南交通大学,2003. HE Ming-xing.Group-Oriented Key Management In Distributed Networks[D].ChengDu:Southwest Jiaotong University,2003.

[8] 黄鼎隆.信息安全感知模型及其应用[D].北京:清华大学,2008. HUANG Ding-long.Perception Model Of Information Security and Its Applications[D].Beijing:TsingHua University,2008.

杜 彪(1982—),男,硕士,工程师,主要研究方向为信息安全与通信保密;

王苏灵(1982—),女,硕士,工程师,主要研究方向为信息安全与通信保密;

王运兵(1980—),男,硕士,高级工程师,主要研究方向为密码学及其应用;

王 坚(1975—),男,硕士,高级工程师,主要研究方向为信息安全与通信保密。

A General Solution for Information Security based on Third Party Cryptographic Service

DU Biao, WANG Su-ling, WANG Yun-bing, WANG Jian

(No.30 Institute of CETC, Chengdu Sichuan 610041, China)

The current mainstream business architecture and security architecture of the Internet are analyzed, finding that most of the business services and security services are provided by the same provider, and that there exist security problem of user information. In light of this situation, a general solution for information security based on third party cryptographic service is proposed. By introducing the third party password security services into the scheme, the business services are separated from the security services, thus to ensure the business services and security services providers unable to make independent analysis, tampering or forgery of user data, and enhance the security of user data. The program focuses on descriptions of system structure design, typical workflow, application service adapter, cipher module and interworking cipher configuration etc., and the simulation results indicate that the scheme is feasible, and the user data security effectively enhanced.

third party cipher; information safety; security architecture; security service

TN918.1

A

1002-0802(2016)-12-1686-05

10.3969/j.issn.1002-0802.2016.12.021

2016-08-13

2016-11-21 Received date:2016-08-13;Revised date:2016-11-21