无线传感器网络安全多径路由协议研究

2016-12-26石志东房卫东吴伊蒙单联海

邓 斌 石志东 房卫东,2* 吴伊蒙 单联海

1(上海大学特种光纤与光接入网省部共建重点实验室 上海 201899)2(中国科学院上海微系统与信息技术研究所无线传感网与通信重点实验室 上海 200051)3(上海物联网有限公司 上海 201899)4(上海无线通信研究中心 上海 200335)

无线传感器网络安全多径路由协议研究

邓 斌1石志东1房卫东1,2*吴伊蒙1单联海3,4

1(上海大学特种光纤与光接入网省部共建重点实验室 上海 201899)2(中国科学院上海微系统与信息技术研究所无线传感网与通信重点实验室 上海 200051)3(上海物联网有限公司 上海 201899)4(上海无线通信研究中心 上海 200335)

由于无线传感器网络WSNs自身特性及部署环境特点,其安全面临巨大挑战。另一方面,路由协议设计关注于传输效率与能量消耗,信息安全没有引起足够的重视,易遭受多种攻击。安全多径路由协议是一种保证WSNs安全的重要技术,研究近年来WSNs安全多径路由协议,根据协议攻击防御的特性,把安全多径路由协议分为三类,并对每类典型协议安全技术进行分析,最后指出安全多径路由协议未来研究方向。

WSNs 路由协议 多径路由 安全

0 引 言

近年来,WSNs作为一项有前景的技术已经应用到了许多领域,如军事战场监控、环境监测、工业安全监测、交通流量控制、远程医疗监测、森林火灾监测等。WSNs由许多能源、存储和计算能力受限的传感器节点组成,传感器节点负责采集部署区域内的相关物理数据(如温度、湿度、气压等),路由协议负责数据的传输,其安全性和数据安全密切相关。

WSNs路由协议有别于其他网络[1],这是因为WSNs由成千上万个传感器节点组成,规模大,基于IP机制的路由协议不适用;数据流量经多跳路由传输至基站或汇聚节点;节点能源、内存和计算能力受限,设计路由时必需考虑资源的限制问题。

由于节点限制,源节点和目的节点之间通常只建立一条路由,因此路由节点故障或链路失效会导致路由故障和数据损失[2]。此外,如果单径路由被妥协,WSNs安全会面临巨大威胁,然而很多应用(如军事应用、医疗监测等)涉及敏感数据的传输,一旦数据遭受破坏或妥协,会严重削弱网络性能,降低WSNs应用品质。因此需保护数据安全,防止数据泄露或被恶意篡改。多径路由可以提高网络数据的可使用性和可靠性[3]。然而,多径路由的使用带来了新的问题。多径路由增加了数据传输节点,同样增加了攻击者妥协节点、发动攻击和窃取数据的机会。因此有必要结合安全技术增加多径路由的安全性、可靠性和可使用性。

1 WSNs路由协议安全需求

路由协议负责数据传输和通信任务的执行,因此路由协议安全性和数据安全性正相关,在设计路由协议时需考虑安全性。

1.1 WSNs络路由协议

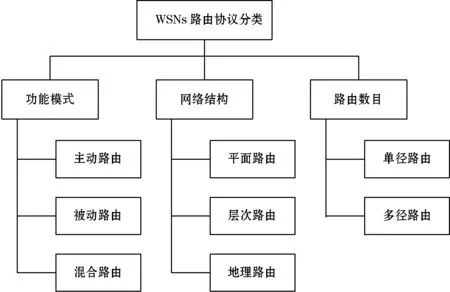

WSNs路由协议主要有三种分类模式:功能模式、网络结构和路由数目,如图1所示。

图1 WSNs路由协议的分类模式

1) 根据功能模式分类

(1) 主动路由:数据传输之前,节点就已生成路由表,当有数据传输时,根据路由表选择传输路径,节点定期更新路由表信息。如链路状态优化路由协议(Optimized Link State Protocol)[4]、标签路由协议(Babel Routing Protocol)[5]和目的序列距离矢量路由协议(Destination sequenced distance vector routing)[6]等。

(2) 被动路由:数据传输之前节点不生成路由表,当有数据传输时,源节点启动路由发现过程,生成通向目的节点的传输路径,节点保存路由信息作为其他路由选择的参考。如ad hoc按需路由距离矢量路由协议(Ad hoc On-Demand Distance Vector routing)[7]、动态源路由协议(Dynamic Source Routing)[8]等。

(3) 混合路由:结合了主动路由和被动路由的特点,首先经计算生成所有可能路径,当需要传输数据时,不是直接启动路由发现过程,而是直接分配已建立的路由。如零知识路由协议(Zone Routing Protocol)[9]。

2) 根据网络结构分类

(1) 平面路由:以传输数据为中心,根据数据名或标签和查询消息生成路由,因此可以消除冗余数据。如谣传路由协议、SPIN路由协议(Sensor Protocols for Information Negotiation)[10]和能量感知数据中心路由协议(Energy-Aware Data-Centric Routing)[11]等。

(2) 层次路由:整个网络分为若干个簇,簇包括一个簇头节点和若干簇内节点,首先簇内节点传输数据给簇头节点做进一步融合处理,再经簇头节点传送至基站或汇聚节点。如LEACH路由协议(Low-energy adaptive clustering hierarchy)[12]、PEGASIS路由协议(Power-Efficient GAthering in Sensor Information Systems)[13]等。

(3) 地理路由:根据节点位置信息生成路由,节点位置信息可由GPS系统或收发信号强度得知。如地理和能量感知路由协议(Geographic and Energy-Aware Routing)[14]、地理随机转发路由协议(Geographic Random Forwarding)[15]等。

3) 根据路由数目分类

(1) 单径路由:源节点和目的节点之间只建立一条数据传输路由。如BeeSensor路由协议(An energy-efficient and scalable routing protocol for wireless sensor networks)[16]、EBRP:路由协议(Energy-Balanced Routing Protocol for Data Gathering in Wireless Sensor Networks)[17]等。

(2) 多径路由:源节点和目的节点之间建立多条数据传输路由。如Bee-Sensor-C路由协议(An Energy-Efficient and Scalable Multipath Routing Protocol)[18]、MRCAC路由协议 (Multipath Routing Protocol Based on Clustering and Ant Colony Optimization)[19]等。

1.2 WSNs路由协议面临攻击

WSNs通常部署在无人值守的户外区域或敌对环境,另一方面路由协议设计时主要关注的是数据传输效率和能量有效性,没有考虑安全性。因此攻击者可以针对路由协议发动攻击,典型的WSNs路由协议面临攻击有以下几种[20,21]:

黑洞攻击:恶意节点丢弃所有流经它的数据包,扰乱基站和网络其他节点的正常通信,减少网络数据吞吐量;

虫洞攻击:两个恶意节点勾结形成一条高质量的数据传输隧道,吸引附近节点经隧道传输数据, 改变网络的拓扑结构,制造虚假或错误的路由信息,减少网络数据吞吐量,扰乱网络正常通信;

女巫攻击:恶意节点窃取或伪造多个合法身份,同一时间出现在网络不同的地方,破坏数据的完整性和可访问性,降低容错机制的有效性,触发其他攻击如黑洞攻击、槽洞攻击等;

槽洞攻击:恶意节点宣称自己到基站距离最短、最优,引诱附加节点经其传输数据,篡改、伪造和丢弃数据包,误导数据包的传输,扰乱网络正常通信;

选择性转发攻击:恶意节点选择性转发或丢弃部分流经它的数据包,篡改路由信息,减少网络数据吞吐量;

Hello 泛洪攻击:攻击者高功率广播Hello消息包,接收节点误以为攻击者是其邻居节点,扰乱拓扑的正常性,增加网络延迟和节点能耗;

路由信息篡改、伪造或重放攻击:攻击者篡改节点路由信息,制造路由循环,注入虚假或错误的路由信息,丢弃正确路由信息,误导数据包传输,耗尽节点能量,形成网络分区;

拒绝服务攻击:攻击者向网络发送无用数据包,占据更多网络宽带,阻碍网络数据的正常访问,增加节点能耗,削弱网络的可使用性,甚至中断网络;

节点妥协攻击:正常节点被妥协后,会泄露信息,如果泄露的是加密信息,攻击者可以利用加密信息入侵网络,此外,正常节点还能被妥协为恶意节点,触发其他攻击,如女巫攻击、虫洞攻击、槽洞攻击等。

1.3 WSNs路由协议安全性要求

结合WSNs路由协议的技术特点与面临的安全威胁,对其安全性要求主要有以下几个方面:

机密性在一些无线传感器网络重要应用中,机密性是十分重要的,确保路由数据只被合法授权用户访问,任何敏感数据的泄露都会严重威胁网络安全,降低应用性能。因此,数据到达目的地之前,应保持机密性。

认证性因为传感器节点经无线媒介通信,认证有助于节点检测恶意数据包。此外,认证允许节点核实数据起源,确认发送者身份,验证网络参与实体,确保错误数据不被注入到网络中。

完整性在WSNs中,攻击者可以篡改转发数据包,而完整性确保数据从源节点传输至目的节点不被攻击者更改。重要应用如医疗监测依赖数据的完整性制定治疗方法,如果数据数据完整性被破坏,数据不精确,将会影响决策的制定,削弱应用性能。

新鲜性新鲜性预示消息是即时的,确保不是敌人发送的旧消息。当WSNs利用共享密钥通信时,攻击者可以使用旧密码发动重放攻击,因为新密码正在更新,然后发送旧密码加密的消息至整个网络。

可用性常WSNs部署的节点冗余度较高,在路由过程中易遭受节点失效。因此,可用性是非常必要的,以保证无线传感器网络服务的生存能力,即使出现节点实现失效或网络攻击,网络依然能正常提供服务。此外,可用性与网络恢复能力和自我恢复的要求高度相关。

2 无线传感器网络安全多径路由协议

为提高无线传感器网络路由协议的安全性,通常以下几种安全技术。

2.1 多径路由协议

根据上文所述,WSNs路由协议可以分为:单径路由协议和多径路由协议。单径路由源节点和目的节点之间只存在一条数据传输路径,而多径路由则有多条传输路径示。相比单径路由,多径路由的优势[22]:

1) 聚合带宽

数据被分割为不同的子数据流,经不同的路由传送至目的节点,可以有效聚合网络带宽。当节点有多个低带宽链路,而需要的带宽高于单一链路所能提供的最大带宽时,可以经多条低带宽链路传输数据。

2) 平衡负载

单径路由过度使用会引起网络拥塞,而经多径路由传输数据会有效降低了单一路由过度使用的风险,缓和网络拥塞,降低丢包率。

3) 降低延迟

WSNs采用按需单径路由时,路由失败会启动新路由发现过程,会增加延迟。而多径路由由于存在备用路由,当某条路由失效时,马上启用备用路由,不用启动新路由发现过程。

4) 提高可靠性

由于环境干扰、节点故障、节点资源受限等因素的影响,会降低径路由协议数据传输的可靠性。当有数据包传输量大时可能会引起网络拥塞,导致数据包丢失。然而,经多径路由传输数据可以提高数据可靠性,即使某些路径失效时,数据也能到达目的节点。

5) 提高数据安全性

单径路由中间节点一旦被妥协,会导致传输数据处于危险状态。而经多径传输,即使出现恶意路径时,也能经其他可靠路由传输数据包,提高传输数据的机密性和鲁棒性。此外,多径路由结合编码技术,数据以编码形式传输并只能在目的节点解码,可以阻止数据被攻击者窃听。

6) 提高能量有效性

因为传感器节点能量供应受限,降低节点能耗可以延长传感器网络的使用寿命。单径路由协议中,同一路径的过渡使用可能会引起某些节点能量快速耗尽,引起网络分区。而多径路由避免单一路由的过度使用,从而降低节点能量快速耗尽的概率。

2.2 通用安全技术

因为WSNs是一个资源受限的系统,其计算能力、内存、能量和通信受到制约。因此直接应用传统网络的安全技术,必须优化传统安全技术,使其能应用于WSNs,常用的WSNs安全技术如下:

1) 密钥管理

密钥管理机制是加密算法的基础,负责管理加密算法的密钥。由于WSNs的固有特性,许多成熟的传统网络密钥管理技术不能直接应用到WSNs。在WSNs中,传感器节点以哈希链的方式存储密钥,用于加解密消息。常用的WSNs密钥管理协议可以分为:密钥预分配机制、混合加密机制、单向哈希链机制、密钥注入机制及分簇密钥管理机制。

2) 加密算法[23]

因为网络资源限制,WSNs主要利用对称加密算法如RC5和AES,非对称轻量级算法如ECC和RSA,加密算法的选择根据应用安全需求和已有资源情况。

RC5: RC5是适合软硬件操作的快速对称分组加密算法,其加密文本长度、加密轮数和密钥长度都是可变的。因此可以权衡资源和安全需求,调整加密文本长度、加密轮速和密钥长度,使之能适用于资源受限、安全面临严峻挑战的WSNs。

AES: AES是一种迭代分组加密算法,主要由线性组件、非线性组件和轮密钥组成。可以利用128 bit、192 bit和256 bit的密钥加密128 bit的数据,加密轮数依赖预定密钥的大小通常执行10轮、12轮或14轮。因此WSNs能力资源受限,使用AES加密时,密钥长度取128 bit,执行10轮加密。

ECC: ECC是一种广泛应用在分布式环境中的非对称加密算法,凭借其密钥长度可灵活改变的特性,能适用于资源受限的WSNs。相比相同密钥长度的其他加密算法,其安全系数更高。

RSA: RSA是一种典型的非对称加密算法,其密钥长度、文本长度可变,所以WSNs资源受限,因此可以应用密钥短、文本小的RSA加密算法。

3) 哈希函数

输入消息产生特定比特的输出作为消息的摘要,如h(α)→β,即输入α比特消息,产生β比特输出,作为消息α消息的摘要。哈希函数单向不可逆,是数字签名和消息认证码必不可少的组成部分。因为WSNs资源的限制,常用输出位数短的哈希函数,如:生成160 bit输出的SHA-1(Secure Hash Algorithm),生成128 bit输出的MD5(Message Digest Algorithm)。

4) 数字签名

发送者用私钥加密消息哈希值,生成数字签名,接收者用发送者公钥解密获得数字签名,并与其新生成的数字签名比较,验证消息源节点,实现不可抵赖性。因为传感器节点经无线媒介传输数据,攻击者可以注入错误数据,为保证数据安全,需验证源节点身份。WSN常用的数字签名算法有MD5、RSA和改进的rabin算法。

5) 消息认证码

MAC(Message Authentication Code)[24]一段消息摘要,用于验证消息的完整性。因为WSNs经无线媒介通信,消息易被敌人篡改,因此需验证消息的完整性,WSNs常用的MAC有HMAC、密钥MAC等。

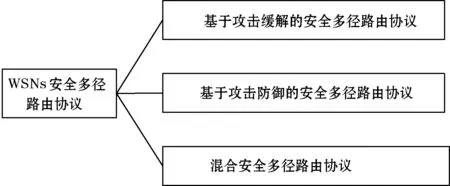

2.3 安全多径路由协议

根据安全多径路由协议防御攻击的特性,协议可以分为三类如图2所示。

图2 WSN安全多径路由协议分类模式

1) 基于攻击缓解的安全多径路由协议

该协议能缓解或降低安全攻击对网络造成的影响,相关典型安全多径路由协议如下:

Multi-Version Multi-Path(MVMP)[25]路由协议的主要设计目的是容错,即使网络出现节点妥协、失效,依然能正常提供服务。MVMP协议基于以下四个假设:数据传输之前源节点和目的节点之间就已建立多条路由;基站资源丰富不受限制且不能被攻击者妥协;基站和传感器节点在网络具体部署之前,就已置入用于会话密钥生成的加密算法和预分配密钥;加密算法和密钥适合资源受限的传感器节点。为了实现数据安全可靠传输,MVMP利用了数据分拆技术、前向纠错技术(FEC)、多径路由和不同加密算法。FEC利用预定算法在传输信息中添加冗余信息,避免传输信息重新发送,因为节点资源受限,信息重新发送会消耗大量节点资源。此外,利用Reed Solomon纠错算法(RS)实现数据的可靠传输。MVMP协议由三个阶段组成:数据发送阶段、数据传输阶段和数据传输阶段。先把传输数据分拆为多个不同的部分,然后利用不同的加密算法加密拆分后的数据,再经不同路径传输至目的节点。MVMP通过MD5消息认证码、Skipjack和CCM用于数据认证和完整性验证。如果攻击者要破译传输数据,需知道所有加密算法,因此MVMP可以实现数据的安全传输。MVMP降低了攻击者截取和破译传输数据的概率,可以同时实现容错和容忍数据传输攻击者入侵。然而,多种不同加密算法的使用增加了节点资源负担无线传感器网络安全框架SecSens[26]。SecSens适用于异构WSNs,通过广播认证、密钥管理、路由算法和En-route Filtering(中途路由滤波器)之间的彼此交互,维护WSNs安全。其中节点可以是任意簇的簇内节点,因而减轻了单个节点失效的风险。广播认证通过共享密钥生成的MAC验证发送者信息。SecSens采用驱动密钥、共享对密钥、簇密钥和群密钥满足不同的安全需求,根据概率多径路由算法选择源节点和目的节点之间的多径路由,通过En-route Filtering过滤虚假报告和错误信息。En-route Filtering具体分为三个阶段:密钥生成阶段、报告生成阶段和验证阶段。密钥生成阶段负责提供含En-route 密钥的密钥池。簇头节点根据从所有簇内节点处收集到的信息生成报告,再根据报告信息生成MAC,最后转发报告及其对应MAC至基站。基站根据报告信息的MAC验证报告信息的完整性。

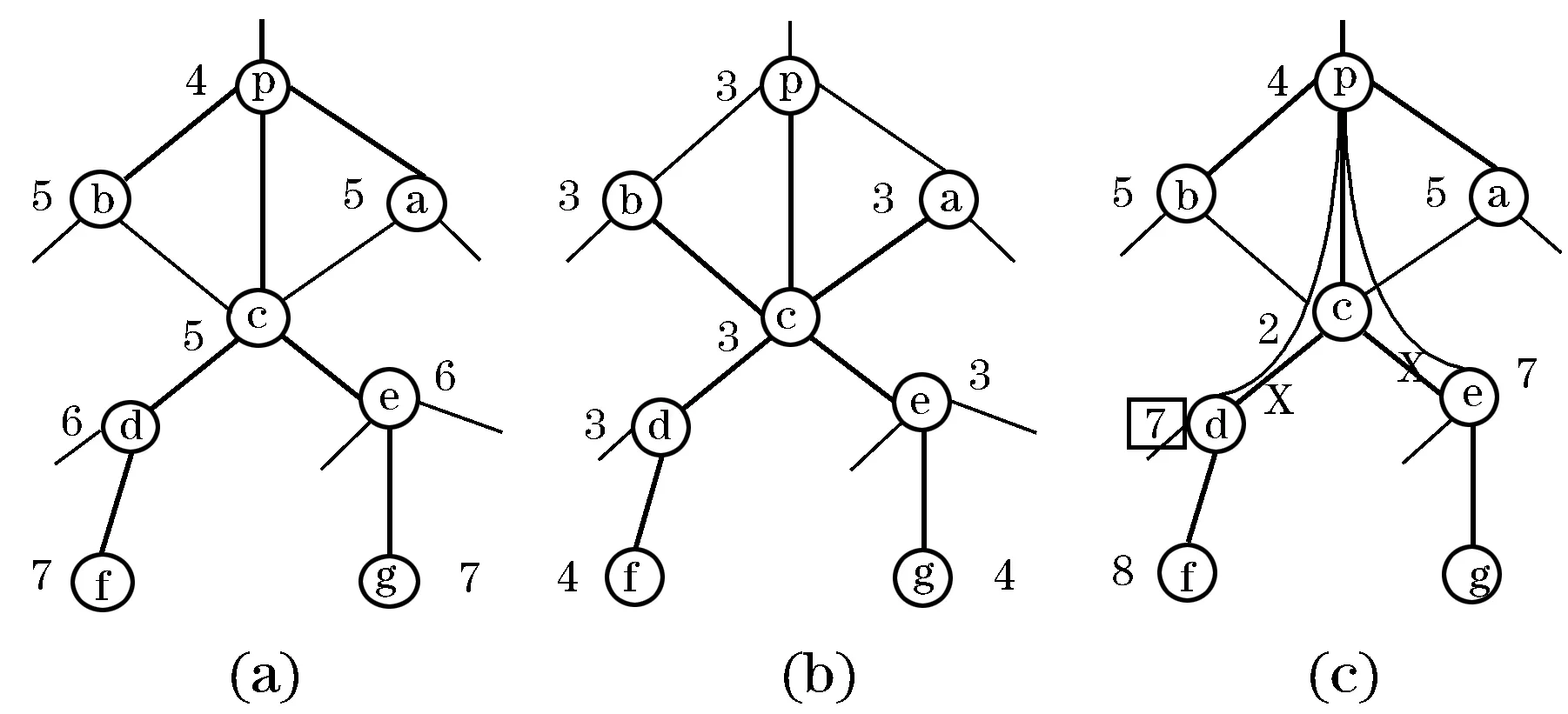

WSNs安全多径路由协议SMART[27]:SMART采用了密钥管理机制ETKE(Extended Two-hop Keys Establishment)进行节点验证,过程如图3所示。(a)中虚线表示邻居节点间的通信链路,实线表示选择的路由,节点旁边的数字表示该节点的跳数信息。(b)中c是一个妥协节点(父节点p的子节点),如果没有任何安全机制,为了吸引大量数据流量经过它而不被发现,c把跳数信息改为2。在(b)中,节点p和其两跳邻居d和e共享一个秘密,p根据秘密信息生成证据(当前节点跳数值的加密信息),而c不能解密该秘密信息。节点d和e可以通过收到的秘密核实节点c的跳数值是否正确如图3(c)所示。节点部署之前预载一个暂态初始密钥KIN和随机数Nu,通过伪随机函数G计算节点的主密钥。两跳广播密钥可以验证两跳邻居节点信息,回应RREQ消息时,可以利用watchdog技术检测其一跳邻居节点的行为状况。 如果在某条路径上连续两个节点被妥协,SMART可以利用两跳验证机制检测和汇聚节点或基站规定不一致的路由信息(如跳数)。如果检测到两个连续妥协节点,SMART绕过妥协节点,使数据能顺利传送至基站或汇聚节点。

图3 SMART路由协议

2) 基于攻击防御的安全多径路由协议

基于攻击防御的安全多径路由协议可以防御一种或多种安全攻击,利用了其他安全技术,相关典型安全路由协议如下:

无线传感器网络动态路由选择和数据加密多径路由协议 DRSEDS[28]:DRSEDS随机从源节点和目的节点的路径中选取多条路由,可以有效抵御拒绝服务攻击和节点妥协攻击。DRSEDS既能使用对称加密算法又能使用非对称加密算法RSA,可以根据具体应用选择加密算法。

高效节能节点不相交多路径路由协议EENDMRP(Energy Efficient Node Disjoint Multipath Routing Protocol)[29]:EENDMRP根据源节点和目的节点间路由的能耗情况选择多条路由,采用RSA和MD5哈希函数混合的非对称加密系统,公钥公开。EENDMRP分为三个阶段:路由构建阶段、数据传输阶段和路由维持阶段。传输数据时不测量链路的剩余能量和服务质量。

能量感知多径路由协议mEENDMRP[30]:mEENDMRP采用RSA和MD5哈希函数混合的数字签名系统,通过降低节点的传输范围,减少能量消耗。mEENDMRP由两个阶段组成:路由构建阶段和数据传输阶段。在路由构建阶段,如果节点跳数大于路由构建包跳数,则节点接受、处理和转发路由构建包,否则更新路由表后丢弃路由构建包。在路由表构建过程中实现节点距离和公钥信息的交换。如果节点距离和公钥信息能通过接收节点的验证,则接收路由构建包,转发之前路由构建序列号加1。在数据传输阶段,基于主路径形成多条替代路由,根据路由成本选择发送路由。如果传输数据量小选择的路由数少,反之选择路由数多。mEENDMRP通过多径路由和调整节点传输范围提高网络的能量有效性。

3) 混合安全多径路由协议

混合安全多径路由协议结合了基于攻击缓解和攻击防御安全多径路由协议的特性,既能缓解部分攻击对网络造成的影响又能防御某些安全攻击,相关典型安全多径路由协议如下:

基于簇的安全多径路由协议SCMRP[31]:在节点部署之前,节点配置一个唯一的ID(Identity)、证书、共享密钥(和基站共享)及一个基站公钥。协议的具体过程分为5个阶段:(1)邻居信息监测和网络拓扑构建阶段;(2)对密钥分配阶段;(3)簇形成阶段;(4)数据传输阶段;(5)簇和路由重构阶段。SCMRP可以减少网络流量,降低能耗。在邻居信息和路由构建阶段,基站通过MAC验证信息的完整性,采用共享密钥加密邻居信息。SCMRP可以检测女巫攻击、槽洞攻击、虫洞攻击、选择性转发攻击、Hello泛洪攻击和确认欺骗路由攻击。基站收集所有节点的邻居信息表,应用DFS(深度优先算法)发现多径路由,并负责产生对密钥单播给所有节点。

概率多径路由冗余传输机制PMRT[32]:PMRT采用基于ID的密钥管理机制检测虫洞攻击。基于ID的密钥管理机制利用了公钥预分配机制,节点每发送一条消息,产生一个随机数,随机数不删除而是累积。如果累积值超过阈值,节点重新向其一个邻居节点发送加密消息。服务器负责路由信息的维持,通过矢量空间模型检测节点的传输路径。外部攻击者如果没有密钥信息,则不能成功发动攻击。此外,服务器比较版本信息数阻止内部攻击者。PMRT减少了网络的通信消耗,因此减少了节点的能耗,然而PMRT只能检测虫洞攻击。

异构传感器网络安全路由和广播认证机制HRBAH[33]:基站负责产生簇头节点路由表,而簇头节点负责产生簇内节点路由表,因此减少簇头节点的计算负载。HRBAH协议分为两个阶段:路由发现阶段和数据转发阶段。在路由发现阶段,基站向网内所有簇头节点广播路由查询消息,簇头节点收到路由查询消息后重新向簇内节点广播。簇内节点回应查询消息后,簇头节点得到拓扑信息。HRBAH使用TESLA 和Compressed Bloom Filters结合的认证广播。在数据转发阶段,节点根据路由表和邻居节点通信。HRBAH可以防御拥塞攻击、选择性转发攻击、Sink hole攻击、Worm hole攻击和Dos攻击。

3 安全多径路由协议分析

根据使用的安全技术,对上述安全多径路由协议进行整理分析,结果如表1所示。

表1 安全多径路由协议

尽管安全路由协议可以提高网络安全性,但也存在缺陷,如mEENDMRP使用非对称加密算法的使用增加了节点计算的复杂性,不能防御虫洞攻击、女巫攻击。如果不考虑节点数目及网络规模,节点的传输范围的扩大可能导致能量损失。SMART使用非对称加密算法增加了节点计算的复杂性,不能预防槽洞攻击、选择性转发攻击,当有新的节点加入时,必需启动密钥更新,增加能量消耗。PMRT只能防御虫洞攻击,在实际应用时会面临更多威胁,不利于PMRT的实际应用。

针对安全多径路由协议,目前待研究解决的问题如下:

1) 路由数量的选择

在安全多径路由协议中,WSNs安全性和路由数量的多少有直接联系,数量过少,影响WSNs安全性能的提高,数量过多,增加网络能耗。因此必须权衡安全性和能量有效性,选择最优路由数。

2) 复杂度

大都数安全多径路由协议采用非对称加密算法,增加了节点计算的复杂性。因为计算的复杂性和数据明文长度和密钥长度相关,因此需权衡WSNs安全性和节点计算复杂性,选择最优的明文和密钥长度组合。

3) 汇聚节点的动态性

大都数安全多径路由协议,其汇聚节点都是静止的。当源节点距汇聚节点远时,感测数据需经更多节点传输,才能传送至汇聚节点,消耗更多能量。因此可以设计汇聚节点动态的安全多径路由协议,可进一步减少节点能耗,缩短消息传输平均时间。汇聚节点在传感器节点部署区域内按照某种规则慢速移动,如随意移动和三角形、正方形、圆形等有规则的移动,移动方式依具体应用而定。尽管汇聚节点的移动会增加其资源消耗,但通常情况下汇聚节点资源优于普通传感器节点,因此动态汇聚节点安全多径路由协议是可行的,但需进一步研究。

4 结 语

随着WSNs应用的发展,其安全越来越受到人们的重视。由于WSNs自身特点及部署环境的限制,传统安全技术不适用,必须发展适合WSNs的安全技术。WSNs路由协议和数据安全密切相关,根据功能模式可以分为主动路由、被动路由和混合路由,根据网络结构可以分为平面路由、层次路由和地理路由,根据路由数量可以分为单径路由和多径路由。安全多径路由协议是一种结合安全技术的多径路由,应用了加密算法、哈希函数、密钥管理、数字签名和MAC等安全技术。本文研究了近年相关WSNs安全多径路由协议,根据协议防御攻击的特性,把安全多径路由协议分为三类。尽管安全多径路由协议可以提高WSNs安全性能,但还存在不少问题,如路由数量的选择、路由选取标准的选择、数据新鲜性和认证性的实现、加密明文和密钥长度的选取和拓扑的动态变化。这些问题和WSNs安全性能相关,将来设计安全多径路由协议时,需考虑这些问题。

[1] AlyMohamed El-Semary,Mohamed Mostafa Abdel-Azim. New trends in secure routing protocols for wireless sensor networks[J]. International Journal of Distributed Sensor Networks, 2013,12:1-16.

[2] Marjan Radi,Behnam Dezfouli, Kamalrulnizam Abu Bakar. Multipath routing in wireless sensor networks:survey and research challenges[J]. Sensors — Open Access Journal, 2012, 12(1): 651-685.

[3] Chen X, Makki K, Yen K, et al. Sensor network security: a survey[J]. Communications Surveys & Tutorials, IEEE, 2009, 11(2): 52-73.

[4] Ade S A, Tijare P A. Performance comparison of AODV, DSDV, OLSR and DSR routing protocols in mobile ad hoc networks[J]. International Journal of Information Technology and Knowledge Management, 2010,2(2):545-548.

[5] Chroboczek J. The Babel Routing Protocol[S]. RFC 6126, ISSN 2070-1721, 2011.

[6] Perkins Charles E, Bhagwat Pravin. Highly dynamic destination sequenced distance-vector routing (DSDV) for mobile computers[C]//SIGCOMM '94 Proceedings of the conference on Communications architectures, protocols and applications, London England UK, 1994.

[7] Vinod Kumar Verma, Surinder Singh, Nagendra P Pathak. Analysis of scalability for AODV routing protocol in wireless sensor networks[J]. Optik, 2014,125(2):748-750.

[8] David B. Johnson, David A. Maltz. Dynamic source routing in ad hoc wireless networks[J]. The Kluwer International Series in Engineering and Computer Science, 1996, 353(5):153-181.

[9] Pearlman M R, Haas Z J. Determining the optimal configuration for the zone routing protocol[J]. IEEE Journal on Selected Areas in Communications, 1999, 17(8):1395-1414.

[10] Heinzelman W R, Kulik J, Balakrishnan H. A daptive protocols for information dissemination in wireless sensor networks[C]//Proceedings ACM Mobi Com '99, Seattle, USA, 1999.

[11] Xiuzhen Cheng, Joseph Linus.Energy-aware data-centric routing in microsensor networks[C]//Proceeding MSWIM '03 Proceedings of the 6th ACM international workshop on Modeling analysis and simulation of wireless and mobile systems, New York, USA, 2003.

[12] Handy M J, Haase M, Timmermann D. Low energy adaptive clustering hierarchy with deterministic cluster-head selection[C]//Fourth IEEE Conference on Mobile and Wireless Communications Networks, Stockholm, erschienen in Proceedings, Stockholm,Sweden, 2002.

[13] Lindsey S, Raghavendra C S. PEGASIS: Power-efficientGathering in Sensor Information System[C]//Proceedings IEEE Aerospace Conference, Montana, USA, 2001.

[14] Yan Yu, Ramesh Govindan, Deborah Estri. Geographical and energy aware routing: A recursive data dissemination protocol for wireless sensor networks[R].Technical Report UCLA/CSD-TR-01-0023, UCLA Computer Science Department, 2001.

[15] Zorzi M, Rao R R. Geographic random forwarding(GeRaF) for ad hoc and sensor networks: mutlihop performance[J]. IEEE Transactions on mobile Computing, 2003, 2(4): 337-348.

[16] Muhammad Saleem, Israr Ullah, Muddassar Farooq.BeeSensor: An energy-efficient and scalable routing protocol for wireless sensor networks[J]. Information Sciences, 2012(200): 38-56.

[17] Fengyuan Ren E, Jiao Zhang, Chuang Lin. EBRP: Energy-balanced routing protocol for data gathering in wireless sensor networks[J]. IEEE Transactions on parallel and distributed systems, 2011, 22(12):2108-2124.

[18] Xuelian Cai, Yulong Duan, Ying He.Bee-Sensor-C: An energy-efficient and scalable multipath routing protocol for wireless sensor networks[J]. International Journal of Distributed Sensor Networks, 2015: 1-14.

[19] Jing Yang, Mai Xu, Wei Zhao. A multipath routing protocol based on clustering and ant colony optimization for wireless sensor networks[J]. Sensors, 2010, 10(10): 4521-4540.

[20] Singh S K, Singh M P, Singh D K. A survey on network security and attack defense mechanism for wireless sensor networks[J]. International Journal of Computer Trends and Technology, 2011, 5(6): 1-9.

[21] Koffka Khan, Wayne Goodridge. Impact of multipath routing on WSN security attacks[J]. I.J. Intelligent Systems and Applications, 2014, 8(6): 72-78.

[22] Khiani S R, Dethe C G, Thakare V M. Designing A secure and reliable node disjoint multipath routing algorithm and A survey on existing techniques[C]//International Conference on Electronic Systems, Signal Processing and Computing Technologies. IEEE Computer Society,2014:496-500.

[23] Sharma K, Ghose M K, Kumar K. A comparative study of various security approaches used in wireless sensor networks[J]. International Journal of Advanced Science and Technology, 2010, 17(4): 31-44.

[24] Sadaqat Ur Rehman, Muhammad Bilal, Basharat Ahmad. Comparison based analysis of different cryptographic and encryption techniques using message authentication code (MAC) in wireless sensor networks (WSN)[J]. IJCSI International Journal of Computer Science Issues, 2012, 9(2): 96-100.

[25] Ruiping Ma, Liudong Xing, Howard E. Michel.Fault-intrusion tolerant techniques in wireless sensor networks[C]//Proceedings of the 2nd IEEE International Symposium on Dependable, Autonomic and Secure Computing. Washington, DC, USA, 2006.

[26] Faruk Bagci, Theo Ungerer, Nader Bagherzadeh. SecSens-security architecture for wireless sensor networks[C]//2009 Third International Conference on Sensor Technologies and Applications, Athens, Greece, 2009: 449-454.

[27] Lasla N, Derhab A, Ouadjaout A, et al. SMART: Secure multi-paths routing for wireless sensor networks[C]// 13th International Conference Ad-hoc, Mobile, and Wireless Networks, Benidorm, Spain, 2014: 332-345.

[28] Rohini G. Dynamic router selection and encryption for data secure in wireless sensor networks[C]//2013 International Conference on Information Communication and Embedded Systems (ICICES), Chennai, India, 2013.

[29] Shiva Murthy G, Robert John D’Souza, Golla Varaprasad. Digital signature-based secure node disjoint multipath routing protocol for wireless sensor networks[J]. IEEE Sensors Journal, 2012, 12(10): 2941-2949.

[30] Sangeethal R, Yuvaraju M. Secure energy-aware multipath routing protocol with transmission range adjustment for wireless sensor networks[C]// 2012 IEEE International Conference on Computational Intelligence and Computing Research,Coimbatore, India, 2012.

[31] Suraj Kumar, Sanjay Jena. SCMRP: secure cluster based multipath routing protocol for wireless sensor networks[C]//IEEE Sixth International Conference on Wireless Communication and Sensor Networks Allahabad, India, 2010.

[32] Guiyi Wei, Xueli Wang, Yuxin Mao. Detecting wonnhole attacks using probabilistic routing and redundancy transmission[C]// 2010 International Conference on Multimedia Information Networking and Security, Wuhan, China, 2010: 496-500.

[33] Aasma Abid, Mukhtar Hussain, Firdous Kausar. Secure routing and broadcast authentication in heterogeneous sensor networks[C]//2009 International Conference on Network-Based Information Systems, Indianapolis, USA, 2009: 316-320.

RESEARCH ON SECURE MULTI-PATH ROUTING PROTOCOL IN WIRELESS SENSOR NETWORKS

Deng Bin1Shi Zhidong1Fang Weidong1,2*Wu Yimeng1Shan Lianhai3,4

1(Key Laboratory of Specialty Fiber Optics and Optical Access Networks, Shanghai University, Shanghai 201899, China)2(Key Laboratory of Wireless Sensor Network and Communication,Shanghai Institute of Microsystem and Information Technology, CAS, Shanghai 200051, China)3(Shanghai Internet of Things Co., Ltd, Shanghai 201899, China)4(Shanghai Research Center for Wireless Communications, Shanghai 200335, China)

Due to the inherent characteristics of wireless sensor networks itself and the features of deployment environment, its security is facing huge challenges. On the other hand, the routing protocol focuses on the transmission efficiency and energy consumption when designing, but does not give much attention to information security, so it is vulnerable to various attacks. Secure multi-path routing protocol is an important technology to ensure the security of WSNs. We studied the secure multi-path routing protocols of WSNs in recent years, and divided the secure multi-path routing protocols into three categories according to the nature of defense against the WSN attacks, and analysed the security technology of the each typical security technology. In end of the paper we point out the research directions of WSNs secure multi-path routing protocol in the future.

WSNs Routing protocol Multi-path routing Security

2015-06-12。国家自然科学基金青年基金项目(613 02113);上海市自然科学基金项目(13ZR1440800);上海市青年科技启明星计划项目(14QB1404400);上海市特种光纤与光接入网重点实验室开放课题(SKLSFO2014-03)。邓斌,硕士生,主研领域:无线传感器网络路由协议及用户认证协议安全。石志东,研究员。房卫东,高工。吴伊蒙,硕士生。单联海,副研究员。

TP212

A

10.3969/j.issn.1000-386x.2016.11.061