攻击树模型中事件匹配的可信度计算

2016-12-12蒋励张家录

蒋励,张家录

(湘南学院 信息化办,湖南 郴州,423000)

攻击树模型中事件匹配的可信度计算

蒋励,张家录

(湘南学院 信息化办,湖南 郴州,423000)

基于攻击意图将基于攻击行为的报警事件转换为基于攻击意图的报警事件,减少事件的种类,使之更易于在组合攻击知识库中进行匹配.提出了一个基于组合攻击知识库的事件匹配和可信度计算算法,该算法将报警事件与组合攻击知识库的攻击模型进行匹配,预测可能的组合攻击并计算可信度,提高了匹配效率.

组合攻击;攻击树模型;事件匹配;可信度

为维护国家信息安全,开展抵御信息攻击以及信息攻击追踪和反击研究,建立完善的网络安全预警系统是保证国家网络体系自身的正常运作的有效途径.因为,只有拥有足够安全的网络,才能尽可能地减少网络攻击所造成的危害,保障国家信息系统适应信息技术发展要求.

国内有些学者结合入侵检测和预警技术,提出了基于网络安全预警系统总体结构和信息流程的网络安全预警模型.通过采用扩展的有向图来表示攻击类别及其逻辑关系,按照后向匹配和缺项匹配方式对网络安全攻击行为进行关联,根据行为的累计权值计算预警可信度.提出了一种新的网络安全预警算法[1].

网络攻击分为单步攻击和组合攻击,是尝试破坏资源完整性、保密性和可用性的行为集合.单步攻击就是一个独立的攻击步骤就能破坏信息,而组合攻击则需要用一系列相关的单步攻击才能达到破坏信息的完整性、保密性和可用性[1].

在国内很多论文中,出现过很多类似的概念,分别有多层次入侵、协同攻击、组合攻击.多层次入侵是由多个阶段组成,时间跨度比较大,而且每一步的攻击都要依赖于一定的前提条件的操作,侧重于时间方面[2].组合攻击实际上是为完成一组攻击意图而实施的系列按照特定逻辑关系排列的攻击行为.攻击行为具有明确和攻击目的,而多个单步攻击行为才能实现一个攻击意图,这就是说攻击意图要比具体的攻击行为更抽象、更关键.因此用攻击意图来为组合攻击建模,更能提高攻击过程的检测效率[3-7].

事件匹配与可信度计算算法是实现组合攻击预警的核心技术.该算法主要研究如何将报警事件与组合攻击知识库的攻击模型进行匹配,求出匹配矩阵后进行可信度计算,对正在进行的组合攻击和组合攻击当前所处的步骤进行预测,提高系统预警的有效性和可靠性.

本文基于攻击意图将基于攻击行为的报警事件转换为基于攻击意图的报警事件,减少事件的种类,使之更易于在组合攻击知识库中进行匹配.提出一个基于组合攻击知识库的事件匹配和可信度计算算法,该算法能够对正在进行的组合攻击和组合攻击当前所处的步骤进行预测,并计算其可信度,具有较高的效率.

1 事件匹配与可信度计算算法设计

事件匹配与可信度计算算法是组合攻击模块的核心部分.该算法将报警事件与组合攻击知识库的攻击模型进行匹配,求出匹配矩阵后进行可信度计算.

1.1 事件匹配算法设计

组合攻击知识库,采用基于攻击意图的攻击树模型对组合攻击进行建模,并将用攻击树描述的攻击模型转化为按照攻击序列的方式存储.转化方法分三种情况:

1.1.1 与分解关系:

按照各个结点的重要程度分配权重,并同时出现在一个攻击序列中.

1.1.2 或分解关系:

将攻击树分解成多个可以到达根节点的攻击序列.

1.1.3 顺序与分解关系:

仍然按照顺序,同一层节点中,在前面的子结点仍然排在攻击序列的前面.

组合攻击知识库一共存有M个组合攻击模型ComplexAttackType[M],其中,每个攻击模型都用一个攻击序列来表示,即都有若干步骤,且最多有N个步骤.输入为Num个报警事件AlertEvent[Num].输出为匹配矩阵X[M][N](0-1矩阵),X[M,N]初始值均为0.算法的伪代码如图1,算法的流程图如图2所示.

图1 事件匹配算法的伪代码Fig.1 Event matching algorithm pseudocode

图2 事件匹配算法的流程图Fig.2 Flowchart of event matching algorithm

1.2 可信度计算算法设计

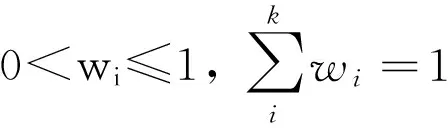

Xij为匹配矩阵X[M,N]的第i行第j列的匹配值,wij为第i个攻击序列中第j个攻击步骤的权重,cij为与第i个攻击序列中第j个攻击步骤相匹配的报警事件的可信度,则第i个组合攻击模型匹配的可信度为:

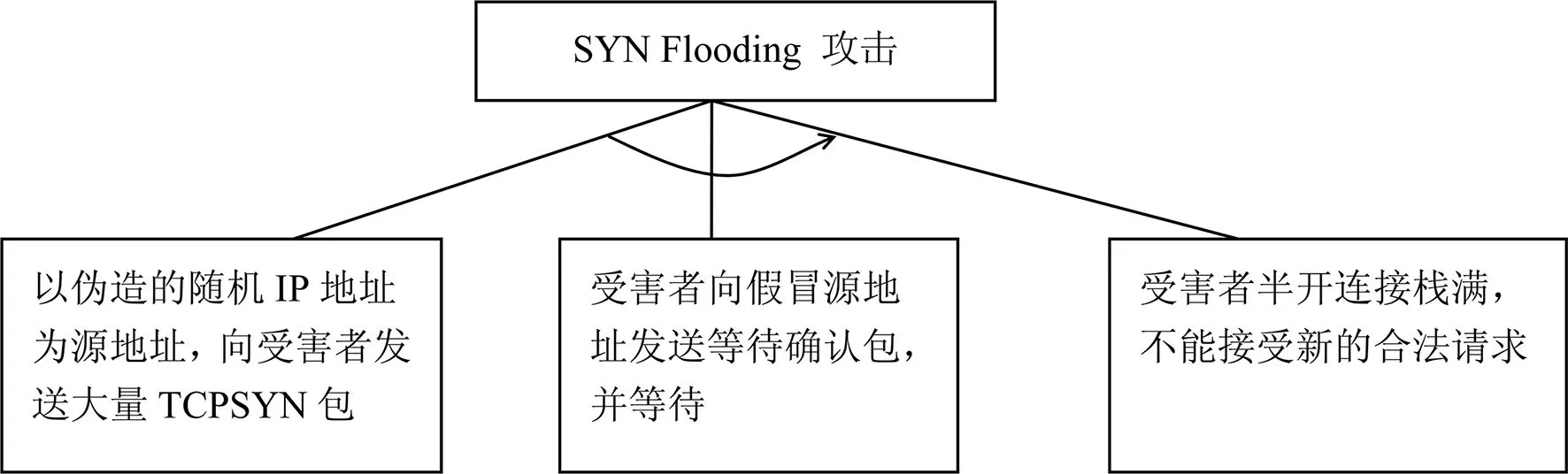

令C=[C1,C2,…,CM],则C为组合攻击知识库中各个模型匹配的可信度.对于权重分配,应该确保分配的合理性.比如,对于同一个组合攻击模型,处于攻击序列越后端的攻击步骤,权重应该更高,即j 各攻击步骤按照以下方法设定权重系数: 2.1 采用模糊层次分析法确定各攻击步骤的权重关系[8-9] 按照“同一个组合攻击模型,处于攻击序列越后端的攻击步骤,权重应该更高”的原则,两两比较其相对重要性,得到步骤ui与uj相对权值的比值aji=wi/wj,满足:aij=1/aji,i≠j,i,j=1,2,…,k,aij>0.为了简化计算过程,对于一个有k个攻击步骤的组合攻击,本文用k分位比例标度法对因素重要性程度赋值,即第i个攻击步骤的重要度权值为i,得到相对权值的比值aji=i/j,满足:aij=1/aji,i≠j,i,j=1,2,…,k,aij>0,成对比较矩阵的一般形式如下: 层次分析法因素成对比较矩阵 2.2 采用方根法计算各攻击步骤的权重 容易知道,采用上述方法处理的成对比较矩阵是一致性矩阵,从而无需进行一致性检验. 2.3 建立权重系数向量 本节以DDOS攻击的SYN-Flooding攻击为例来说明上述方法的应用. 在DDOS中,攻击者常采用随机伪造的源IP地址进行直接攻击,或采取反射攻击方式,使被攻击主机无法正常得到响应,消耗攻击目标的半开连接栈,使服务器无法响应正常的服务请求.SYN-Flooding攻击的攻击树模型用图形表示方式如图3. 图3 SYN Flooding攻击的攻击树模型Fig.3 Attack tree model of Flooding SYN attack 从上面分析可知因此,SYN-Flooding攻击有3个攻击步骤,因此,层次分析法因素成对比较矩阵为 步骤wi的比值乘积的方根 权重值归一化 表1 层次分析法求解权重Table 1 Weight of hierarchy anylytic process 三个攻击步骤的权重系数向量W=(0.17,0.33,0.50). 下面以某市政府外网服务器遭到DDOS攻击为例说明本文提出的事件匹配的可信度计算方法的应用.其外网服务器遭到DDOS攻击情况描述如下: 2010年4月,某公司网站服务器连续多次遭到网络攻击.刚开始,工作人员发觉访问网站的速度较平常变慢,初步检查发现防火墙存在很严重的丢包现象,在抓包分析后,发觉存在大量的随机IP地址给服务器发送了大量长度固定且协议为255的数据包.110万个包在一分钟时间内发送到防火墙访问端口,堵塞了出口,从而让网站服务器受到了极为严重的影响.同时,如NAT、VPN等其它要经过防火墙处理的业务也受到了不同程度的影响.因为防火墙网口堵塞了大量攻击包,所以在骨干路由器上采取措施对攻击IP进行封堵.封堵之后,网络情况才暂时恢复正常.这样的情况多次出现,工作人员采用限制地址来恢复运行的办法,并没有从根本上解决攻击的威胁. 通过抓包分析发现在攻击之前,被攻击主机上接收的是一些正常的数据包 … ? ->(broadcast) ether type=686F (unknown),size=2320 bytes ? ->(broadcast) ether type=686F (unknown),size=2320 bytes ? ->(multicast) ether type=0000 (llc/802.3),size=73 bytes ? ->(broadcast) ether type=686F (unknown),size=2320 bytes 186.137.1.67 -> 186.137.0.255 nbt datagram service type=21 source=gu[0] 186.137.0.257-> 186.137.0.255 nbt datagram service type=21 source=rootdc[18] 186.137.1.237 -> 186.137.0.255 nbt datagram service type=21 source= tsc[0] … 然后,攻击机开始发送数据包,攻击开始后,忽然主机的snoop窗口出现高速翻屏,显示数量巨大的Syn请求.以下是在攻击时的snoop部分输出信息: … 135.1.1.167 -> lab183.lab.net auth c port=2460 135.1.1.167 -> lab183.lab.net tcp d=114 S=2460 Syn Seq=564400728 len=1 Win=65535 135.1.1.167 -> lab183.lab.net uucp-path c port=2460 135.1.1.167 -> lab183.lab.net tcp d=118 S=2460 Syn Seq=564400728 len=1 Win=65535 135.1.1.167 -> lab183.lab.net NNTP C port=2460 135.1.1.167 -> lab183.lab.net tcp d=121 s=2460 Syn seq=564400728 len=1 Win=65535 135.1.1.167 -> lab183.lab.net tcp d=125 s=2460 Syn seq=564400728 len=1 Win=65535 135.1.1.167 -> lab183.lab.net tcp d=128 s=2460 Syn seq=564400728 len=1 Win=65535 135.1.1.167 -> lab183.lab.net tcp d=130 s=2460 Syn seq=564400728 len=1 Win=65535 135.1.1.167 -> lab183.lab.net tcp d=133 s=2460 Syn seq=564400728 len=1 Win=65535 … 这时再也无法接收正常的数据包,只有攻击包.所有攻击包都伪造了源地址,这对于追查工作造成很大的阻碍.我们用netstat检查一下被攻击端上的SYN半连接: #netstat -an | grep SYN … 186.137.1.168.8 132.1.1.65.1602 1 1 18565 1 Syn_Rcvd 186.137.1.168.8 132.1.1.65.1602 1 1 18565 1 Syn_Rcvd 186.137.1.168.8 132.1.1.65.1602 1 1 18565 1 Syn_Rcvd 186.137.1.168.8 132.1.1.65.1602 1 1 18565 1 Syn_Rcvd … 经过统计,当前未完成的Tcp Syn队列数量如下: #netstat -an | grep Syn | wc -l 6327 #netstat -an | grep Syn | wc -l 6356 … 内存中共有六五千多个Syn半连接.这时新的服务请求已经无法响应了,系统近乎瘫痪,且无法正常ping通. 上述结果仅为攻击行为开始后70秒内统计. 根据以上受攻击过程的特征描述,本次“某公司网站服务器攻击”明显符合DDOS攻击的SYN-Flooding模型,该组合攻击知识库有1个组合攻击模型SYN-Flooding,并有3个攻击步骤.假设经过专家评估后与该攻击序列中第1,2,3个攻击步骤相匹配的报警事件的可信度分别为0.8,0.9,0.85,因此,组合攻击模型匹配的可信度为 C=0.8×0.17+0.9×0.33+0.85×0.50=0.87. 因此,本次“某公司网站服务器攻击”与组合攻击模型SYN-Flooding相匹配的可信度为0.87. [1]鲍旭华,戴英侠,冯萍慧,等.基于入侵意图的复合攻击检测和预测算法[J].软件学报,2005,16(12):2132-2138. [2]张基温,叶茜.分布式拒绝服务攻击建模与形式化描述[J].计算机工程与设计,2006,27(21):4125-4127,4138. [3]秦嵘,张尧弼.基于攻击树的协同入侵建模[J].计算机应用与软件,2005,22(4):116-118. [4]鲜明,包卫东.网络攻击效果评估[M].长沙:国防科技大学出版社,2007. [5]刘晓玲,谢仙斌,张家录.基于灰色综合关联分析的网络安全评估[J].集成技术,2014,3(4):44-49. [6]牛冰茹,刘培玉,段林珊.一种改进的基于攻击树的木马分析与检测[J].计算机应用与软件,2014,31(3):277-280,330. [7]刘春.基于组合算法选择特征的网络入侵检测模型[J].计算机与现代化.2014,8:75-80. [8]章文辉,杜百川,杨盈昀.模糊层次分析法在广播电视信息安全保障评价指标体系中的应用研究[J].电子学报,2008,36(10):2060-2064. [9]肖龙,戚沔,李千目.基于AHP和模糊综合评判的信息安全风险评估[J].计算机工程与应用,2009,45(22):82-85. Reliability calculation of event matching in attack tree model JIANG Li ,ZHANG Jialu (Information Construction and Management Office,Xiangnan University,Chenzhou 423000,China) Based on the attack intention,the warning event is converted to an alarm event based on the intention of the attack,and the type of the event is reduced,which makes it easier to match in the knowledge base of the combined attack.Put forward a match event with the combination of the attack knowledge base and credibility based on computational algorithms,the algorithm will alarm events with combinational attack knowledge base attack model matching to predict possible combinations of attack and calculate the reliability,improve the matching efficiency. combo attacks ;attack tree model;match event;credibility 1672-7010(2016)02-0041-05 2016-03-25 湖南省教育厅科学研究重点项目(No.2014A135);湖南省十二五教育规划项目(XJK013BGD053) 蒋励(1988-),男,湖南郴州人,中南大学硕士,助教,从事网络安全、智能信息处理研究 张家录(1964-),男,湖南安仁人,教授,从事非经典数理逻辑、智能信息处理研究;E-mail:zjl0735@163.com TP393.08 A2 确定各攻击步骤的权重

3 计算示例