物联网安全体系及关键技术

2016-11-02李馥娟

李馥娟,王 群

(江苏警官学院计算机信息与网络安全系,南京 210031)

物联网安全体系及关键技术

李馥娟,王 群

(江苏警官学院计算机信息与网络安全系,南京210031)

从网络体系结构入手,详细阐述了电子产品代码(EPC)系统、信息物理融合系统(CPS)和无线传感器网络(WSN)系统的工作特点、安全现状、面临的安全攻击及其需要的安全防御方法。结合技术应用和发展,在提出融合不同物联网子系统的泛在物联网结构的基础上,重点从多业务数据融合和可靠控制方面,对其安全实现方法和管理机制进行了研究,并对所涉及的关键技术进行了讨论。

物联网;电子产品代码;无线传感器网络;信息物理整合系统;安全体系

0 引 言

“物联网”(Internet of Things,IoT)概念从一提出便受到社会各界的普遍关注,并得到全球各国工业界、学术界和政府的高度重视,我国也将物联网作为国家战略性新兴产业得以加力重点扶植。根据物联网的发展演进,到目前出现了EPC系统、CPS系统和无线传感器网络等几种典型的相对独立的子系统,这些子系统之间通过互联网进行融合,并在云计算、大数据等技术的支持下,形成一个具有信息感知基因的泛在互联系统,实现了对原有互联网应用的延伸和内涵的扩展。为此,将具有泛在互联功能的这一崭新网络应用类型,称为泛在物联网更为准确。

目前,物联网在全球的研究和应用还处于起步阶段,不但对物联网概念的描述还不明晰,同时对物联网安全的研究还缺乏相应的标准和规范。因此,对物联网的技术课题还存在大量已知及未知的领域而有待探索,同时这种探索在现阶段主要是对已有研究和应用成果的创新。基于这一思想,本文在分类分析各种物联网子系统的基础上,从系统融合的视角提出物联网的安全体系结构,并对其关键技术进行了必要的探讨。

1 典型物联网子系统的安全体系

互联网的发展走过了从局域网到城域网,再到广域网的演进路线。物联网的发展也遵循这一发展规律。本文提出的物联网子系统,其功能和结构类似于组成互联网的各类局域网(如以太网、令牌网、FDDI等),主要有EPC系统、CPS系统、WSN系统等[1-2]。下面即对各类经典系统给出技术及应用实现综论。

1.1EPC系统

1.1.1EPC系统体系结构

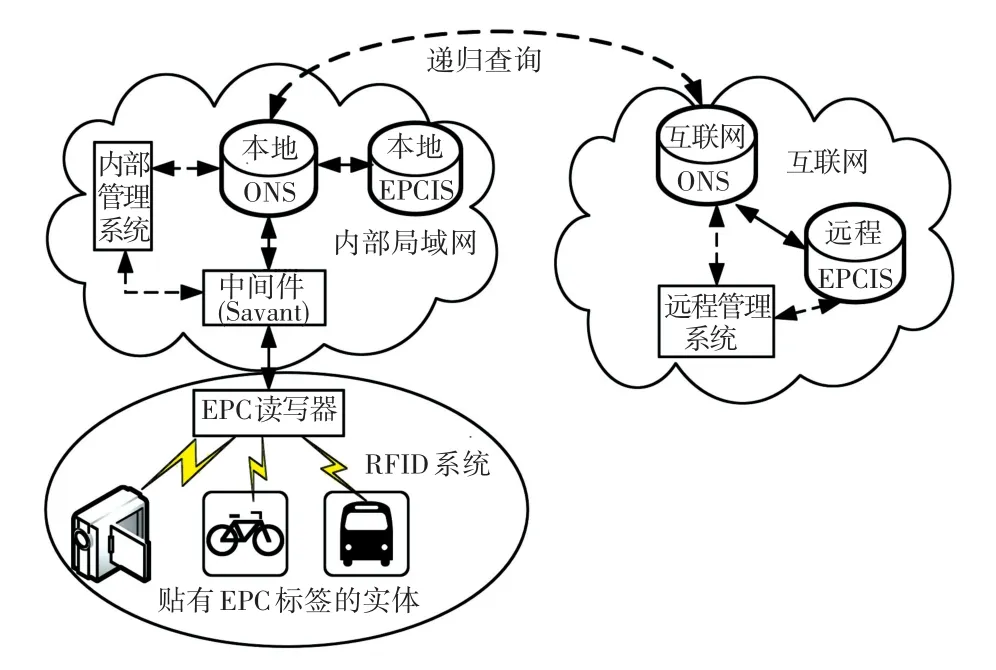

EPC(Electronic Product Code,电子产品代码)[3]是物联网中最早出现、且到目前为止功能最为完善、技术已臻成熟的典型应用模型,其核心技术为“互联网+RFID”。如图1所示,在EPC系统中,每一个被标识的物品都被分配全球唯一的EPC代码,该代码的编码方式时下可分为64bits、96bits和256bits3种,是全球范围内定义的物品数字标识,即由EPCglobal或加入该组织的各国的EPC管理机构根据实际需要来实施分配、并加以管理(如EPCglobal China)。EPC代码存储在粘贴于该物品上的RFID(RadioFrequency Identification,射频识别)标签(tag)中,而且能够由RFID读写器辨识读取。EPC和RFID技术有力地推动了物联网的应用和发展。

为了便于信息的安全管理和快速查询,在本地局域网和互联网上建有EPC信息服务器(EPC Information Service,EPCIS),与物品相关的详细信息和属性全部存储在EPCIS中。当物品通过RFID读写器时,读写器将读取标签中的EPC代码,再通过功能类似于互联网上DNS的ONS(Object Name Service,对象名解析服务)的解析而获得该物品的URI(Uniform Resource Identifier,统一资源标识符),再进一步通过互联网从EPCIS中查询得到EPC代码对应物品的详细信息和属性,从而通过对物品从生产到流通各个环节的识别,实现对物品的跟踪管理。

图1 EPC系统体系结构Fig.1 EPC system architecture

目前,由于EPC系统在对物品识别时不需要物理接触,也不需像条形码一样只有在近距离可视范围内才可发生现实识别,所以EPC系统作为一项普适计算技术已经在全球物流、大型商贸供应链、市政交通管理等领域得到广泛应用。

1.1.2EPC系统安全体系

EPC系统在安全传输机制和用户隐私保护措施方面主要存在以下的不足[4-5]:

1)由于部署在不同地理位置的RFID读写器对普通用户的不可预知性,贴有RFID标签的物品信息在用户尚未觉察的情况下即会由读写器读取并记录,进而实现对物品的定位和跟踪,使个人隐也为之发生泄露。

2)在进行物品信息查询时容易受到窃听攻击、重放攻击、拒绝服务攻击、中间人攻击以及自适应攻击等各类攻击。其中,自适应攻击是指攻击者在入侵系统后,通过收集大量正常的认证会话信息(甚至将自己扮演成为合法的RFID读写器),由此冒充RFID标签向读写器发送信息,试图通过系统的安全认证。

3)像互联网中的DNS一样,EPC系统中的ONS同样存在软件漏洞、缓存中毒、域名劫持、DoS攻击等安全问题。

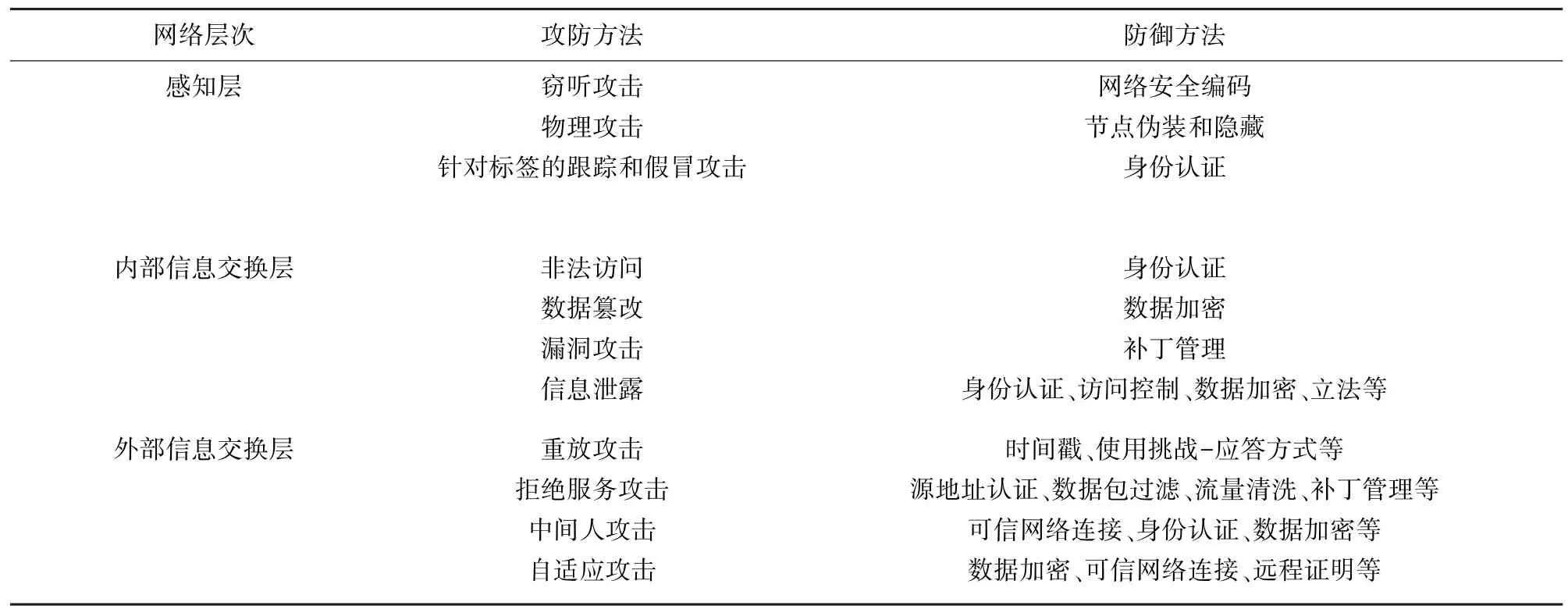

根据如图1所示的EPC系统结构,可以将其安全体系设定为3个层次:感知层(RFID系统)、内部信息交换层(局域网)和外部信息交换层(互联网)。表1列出了EPC系统不同层在安全传输和隐私保护方面可能受到的攻击方法和主要的防范措施。其中,ONS、EPCIS、管理系统等应用系统同时位于内部信息交换层和外部信息交换层,为避免重复,相关的安全攻击方法和防范措施仅在外部信息交换层进行了介绍。

表1 EPC系统网络攻防一览表Tab.1 EPC system network attack and defense list

1.2CPS系统

1.2.1CPS体系结构

CPS(Cyber-Physical Systems,信息物理融合系统)[6]是通过将计算(Computation)、通信(Communication)和控制(Control)内核嵌入到分布在不同地理位置的各类物理实体,在稳定的高速网络的互联下,使计算资源与物理资源深度融合,进而形成对物理实体的安全、可靠、高效和实时监测与控制作用的智能信息系统。CPS在继承已有通信和控制系统的基础上,更强调物体间的动态感知和协调控制,强调计算进程与物理进程间的循环反馈,强调从系统工程的角度实现实时感知、动态控制和信息服务,强调在感知物理世界的同时对其作出调整,强调对计算、通信和控制(3C)能力的可控、可信和可扩展。

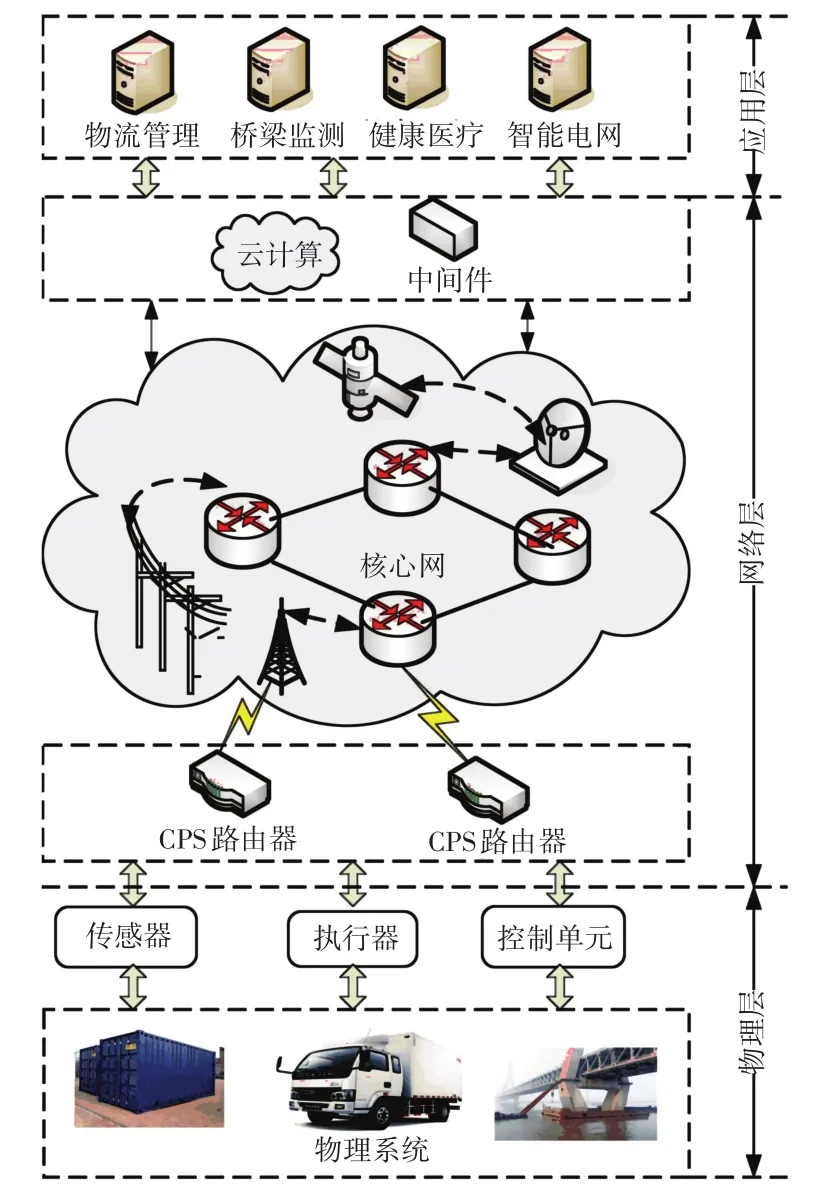

图2是对CPS系统体系结构的一般形式描述[7-9]。由图2可知,体系结构中各层次实现的技术原理支持可作如下概述分析。

1)物理层。物理层也称为感知层,通过嵌入物理系统中的计算和控制内核,在通信功能的支撑下将实现对物理系统属性的感知以及对物理系统的远程控制。物理层的基本组件包括传感器(Sensor)、执行器(Actuator)和决策控制单元(Decision-making Control Unit)。其中,传感器是一种嵌入式设备,实现对物理环境信息(如信号、光、热、烟雾等)的感知和监测,将获取到的信息通过内嵌在设备中的计算部件进行分析处理,然后将得到的数据通过网络层发送给应用层,为各类应用系统提供所需的基础数据和决策关联依据;执行器也是一种嵌入式设备,负责接收应用层控制节点发送来的控制指令,对受控对象施加控制,从而实现人机间的交互;而决策控制单元则是一种逻辑控制设备,根据已定义的控制规则生成控制逻辑。决策控制单元从传感器接收感知信息,作为控制规则算法的运行依据,并经计算后得到控制指令,再将该指令传给执行器,以此操控物理对象,进而实现物与物之间的感知和控制。

2)网络层。网络层主要实现CPS的通信功能,确保感知数据和控制指令在异构网络中的可靠传输。网络层是CPS的重要基础设施,包括各类有线、无线以及演进中的网络,其中下一代网络(NGN)和下一代互联网(NGI)则是CPS中网络层的核心。在网络层的最上端设有一个主要由云计算、虚拟化等技术构成的中间件层,可根据不同的应用需求将接收到的感知数据处理成不同的格式,从而实现多个应用系统共享同一感知数据,同时也可对来自应用层的用户指令进行智能处理,实现对物理层决策控制单元的控制。

3)应用层。应用层根据应用需求提供专业的个性化服务,主要包括智慧城市、智能农业、智能电网等各类应用,以及身份认证、隐私保护等系统安全功能。同时,通过人机交互接口,为下层提供用户操作指令,对执行器进行控制,使其按用户要求产生相应的动作,对物理系统进行远程操控,使CPS保持在可控状态。

到目前为止,尽管CPS仍存在诸多现实和潜在的理论和技术需要解决,但时下却已在智能交通、智慧城市、智能电网、环境监控等众多领域得到应用,并取得了良好的效果。

图2 CPS系统体系结构Fig.2 CPS system architecture

1.2.2CPS系统安全体系

由于CPS具有局域物理化和全局虚拟化、深度融合、事件驱动、以数据为中心、时空相关、异构、高度自主、高可控制和可信等特点,系统较为复杂,因此对其安全性提出了更高要求,需要从系统自身的安全性、抵抗外部的攻击和隐私等方面给予整体、完善考虑[10-11]。

与EPC系统不同,CPS多应用于国家电网、国防、能源和工业自动化、国家基础设施等关键领域,对物理系统的可控可管、对控制指令的安全可信、对通信网络的服务质量(QoS)等都提出了更高要求。与以地址为中心的互联网不同的是,物联网以数据为中心,更加关注对数据的感知、收集、处理与反馈,其中CPS在强调对物理系统的信息感知和共享外,更加突出对物理对象的远程控制,为此CPS安全涉及的内容更趋广阔,且在要求上也更显标准提升。EPC系统存在的主要安全威胁包括:

1)嵌入物理系统中的大量传感器受计算、处理、通信、存储等能力的限制,扩频通信、公钥机制、安全协议等一些在互联网中已经发展成熟的安全技术,在CPS系统中却无法直接使用,物理层抵抗外部攻击的能力较弱。

2)CPS采用了已有和演进中的各种网络技术作为核心承载网络,因此诸如窃听、流量分析、节点控制、节点捕获、DoS/DDoS、中间人攻击、重放攻击、Sinkhole攻击、Wormhole攻击等威胁在CPS系统中仍然存在,而且实施防御也将更加困难。

3)作为一种借助通信网络将计算单元与物理单元高度融合的复杂系统,利用分布式系统时钟同步机制的时钟同步攻击、利用传感器无线通信机制的谐振攻击、针对控制系统的指令伪造和数据篡改等新型安全威胁的存在,更进一步增加了安全防范难度。表2即完整列出了CPS系统可能受到的攻击方法和主要的防范措施。

1.3WSN系统

1.3.1WSN系统体系结构

无线传感器网络(Wireless Sensor Network,WSN)[12]是由部署在监测区域内大量廉价微型传感器节点通过无线通信方式形成的一个多跳自组织网络系统,通过传感器节点之间的协作,实时感知、采集和处理监测区域内特定对象的信息(如某种化学品的浓度、水库特定位置的压强、桥梁某一点的压力等),并经数据融合后通过网关进入公共通信网络,最后发送给相关的应用系统。

WSN是一类计算能力有限、能量有限、存储空间有限、节点数量众多且相互间密集分布的无中心、拓扑动态变化的无线自组织网络,典型的体系结构分为物理层、链路层、网络层和传输层。各层的实现功能可分述如下:

1)物理层。主要负责与传感器通信模块相关的载波信号的产生和通信频率的管理。

2)链路层。主要负责与MAC协议相关的介质访问,以及因链路噪声引起的错误控制。

3)网络层。主要通过路由协议的设计,负责路由发现和维护。

4)传输层。主要负责将传感器产生的数据转发给公共通信网络。

表2 CPS系统网络攻防一览表Tab.2 CPS system network attack and defense list

对于WSN的研究,目前仍处于起步阶段,尚且缺乏能够投入实际应用的完整系统,但在理论研究方面却已取得了一系列重要成果,而且在重要技术实践上也已完成了不少突破。尤其是随着微电子技术、计算技术和无线通信技术等相关研究的快速发展,在实现内部关键技术日趋完善的同时,应用的开放性和兼容性更加明显,这些成果均在不同程度上助推了WSN的发展,加快了WSN从理论模型向应用系统的转化。时下,作为一类不同于通信网络的特殊网络,WSN主要应用于军事、应急场合、大型设备和系统监控等领域。

1.3.2WSN系统安全体系

结合WSN体系结构,研究设定的安全目标主要集中在:

1)可用性。通过入侵检测、容错、网络自愈与重构等技术,确保当网络受到DoS等攻击时,也能够提供基本的服务。

2)机密性。主要利用数据加密技术,使数据不会暴露给未经授权的实体。

3)完整性。综合运用MAC(Message Authentication Code,报文鉴别码)、Hash函数和数字签名等技术,确保信息在传输过程中不会被篡改。

4)不可否认性。综合运用数字签名、身份认证、访问控制等技术,防止收发数据双方之间否认自身已经发生的行为。

5)信息新鲜度。综合运用入侵检测、访问控制及网络管理等技术,确保用户在指定时间内能够接收到所需要的信息。

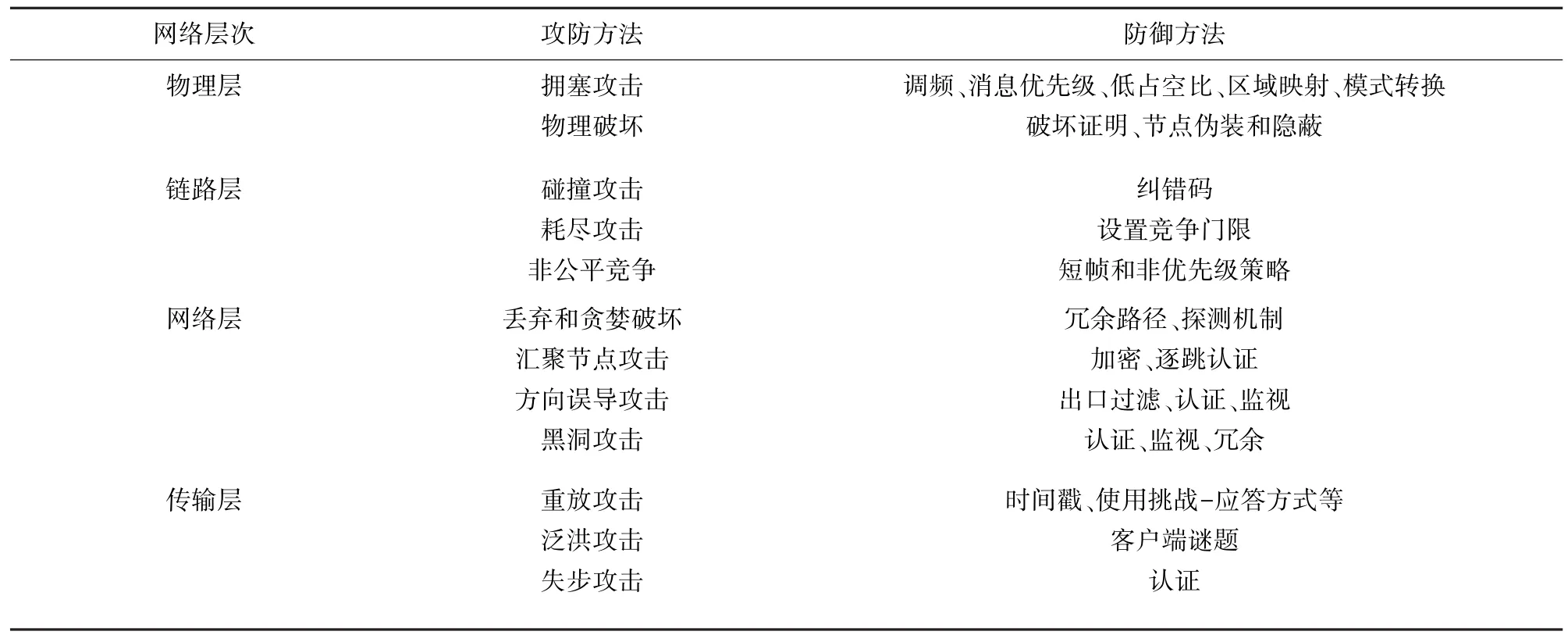

表3列出了WSN系统可能受到的攻击方法和主要的防范措施。

表3 WSN系统网络攻防一览表Tab.3 WSN system network attack and defense list

2 泛在物联网系统安全体系

2.1泛在物联网体系结构

(1)热分解温度50 ℃,热解时间120 min时,热分解重镁水溶液制备得到表面光滑,平均直径为6.0 μm、平均长度为100 μm的棒状晶须。时间继续延长,逐渐转变为多孔棒状

本文提出的泛在物联网系统是指以IP承载网络为基础,通过运用各类已有的和演进中的有线或无线通信方式,借助安全接入网关,将EPC系统、CPS系统和WSN系统等物联网子系统接入承载网络后,在云计算、大数据、虚拟化等技术的有效支撑下,形成的一个遍及全球的物理设施与信息设施融合、物理空间与信息空间融合的信息感知和共享系统。泛在物联网体系结构采用了功能清晰的分层模型,具体如图3所示。其中,各层模型核心组成原理表述如下:

1)感知层。感知层是泛在物联网的神经末梢,由WSN、EPC、CPS、V2V(Vehicle to Vehicle,车域网)、BAN(Body Area Networks,体域网)等具有感知功能的子系统组成。每一类子系统是由大量的感知节点部署构设的功能和结构相对独立的自组织网络,分别通过各自的安全网关接入IP承载网络,形成异构互联、多域融合、服务共享的泛在物联网的感知层。

2)传送层。从理论上讲,传送层可以是固定电话网、有线电视网、互联网或行业专网,也可以是正在演进过程中的下一代网络。特别地,IP网络(包括IPv4和IPv6)因其独具的成熟技术和使用的广泛性已然成为物联网的主要承载网络,通过IP网络实现了各种接入方式、不同感知层子系统以及不同应用之间的融合。

3)应用层。应用层一方面通过对信息的分析和处理,为不同的用户提供各类应用服务,另一方面通过智能决策和管理功能,实现对感知层子系统的控制。需要指出的是,在应用层和传送层之间存在一个称为“服务能力”(Service Capabilities)的特殊层,不同的感知层子系统通过服务能力向应用系统进行注册并接受管理,利用服务能力,不同的应用系统可以共享感知信息。应用能力具体通过云计算和各类中间件技术来实现。

图3 泛在物联网系统体系结构Fig.3 Ubiquitous IoT system architecture

泛在物联网系统其实是一个M2M系统,这里的“M”泛指人(Man)和机器(Machine),分别代表机器之间的通信(Machine to Machine)、人机交互通信(Man to Machine,Machine to Man)和人与人之间的通信(Man to Man)。

2.2泛在物联网安全体系

基于泛在物联网是在互联网基础上对已有物联网子系统的扩展和延伸,为此则不但需要解决传统网络中存在的DDoS、窃听、仿冒等安全问题,而且还要解决节点控制、节点捕获、资源耗尽等各种新型网络中出现的安全攻击。即便如此,在不同感知层子系统经IP网络互联后,更进一步出现了新的安全问题,如开放授权、跨域认证、用户隐私保护等。

安全存在于体系结构的每个层以及技术实现的每个环节,同时安全必须强调其系统性,避免出现木桶效应。结合泛在物联网的工作原理和特点,基于安全接入网关这一结构,提出以下的安全解决方案和思想:

1)加强不同安全技术之间的融合。由于EPC、WSN、CPS等物联网子系统在发展过程中已经形成了相对较为完善、且行之有效的安全管理技术和措施,同时也已形成了具有其特定属性的理论体系和实践方法,这就使涉及到泛在物联网的安全问题时,即需要在继承各自安全技术的基础上,从系统的角度通过不同技术之间的融合实现其整体的安全性。在如图3所示的网络结构中,提出各个物联网子系统通过安全网关接入IP承载网络,其目的是保留各子系统已有的成熟的安全技术,并在此基础上,再以IP承载网络为对象来研究泛在物联网系统的安全问题。这一技术路线和思想,使大量的物联网子系统变成了IP承载网络中的一个节点,简化了对具体问题的处理细节。

2)形成了安全域之间的边界。由于感知层子系统的多样性,致使感知层的数据类型众多、数据格式各不相同,再加上感知节点自身存在的资源限制,使其安全性无法得到全面保障。同时,IP承载网络又承担着感知数据向应用层的交付以及应用层控制指令向感知层节点(或汇聚节点)的下达工作,这一过程需要跨越不同的网络和安全域,数据和控制指令在传输过程中也将增加被篡改、泄漏、攻击的风险。安全网关的应用形成了不同安全域之间的分界,避免了高信任域中敏感信息向低信任域中的泄漏,而且更阻止了信任域中病毒、木马等恶意代码向高信任域的侵入。

3)多业务数据和控制信息的安全传输。充分利用网关具有的成熟的安全隔离和业务代理功能,以及承上启下的位置优势,通过综合运用安全管理策略和检测机制,放行合法信息,拦截非法信息,实现对来自感知层不同物联网子系统的多业务数据和应用层的控制指令的安全传输,防止跨域威胁和信息泄露事件的发生。

2.3泛在物联网安全关键技术

泛在物联网的安全,需要从系统安全的宏观层面去分析面临的安全问题和存在的安全风险,并提出有效、且实用的安全防御方法。针对本文提出的泛在物联网体系结构,其主要安全技术包括:

1)数据流安全检测。进入安全接入网关的数据流主要分为感知节点采集的业务数据、感知节点的属性信息(如位置、当前状态等)和管理用户的控制指令。对于不同类型的数据流,安全网关应区别对待。一般情况下,业务数据和属性信息只要单向上传,而控制指令则需要通过参与通信双方的双向交互来匹配完成。根据数据的不同流向,网关应对数据和协议采取不同的策略(如QoS、黑白名单等)进行检测,经检测合法的数据再经协议转换和重新封装后进入另一端的网络。为了保证只有对符合物联网子系统业务特征的有效数据的操控处理,防止木马、病毒等恶意代码的攻击,网关还应对协议中被封装的原始数据进行深度分析,重点包括数据格式和相关属性信息。

2)身份认证。网关的代理功能向对方网络屏蔽掉了另一方网络的属性,中断了2个网络之间的直接联系。这种相互间隐蔽原始身份信息的技术,却为泛在物联网中跨域身份认证带来了困难。为此,在泛在物联网中,可使用逐跳认证方式,IP承载网络中的身份认证服务器(认证中心)实现对安全接入网关身份合法性的认证,而对物联网子系统中节点的认证则由安全接入网关完成,防止非授权节点的接入,同时安全接入网关还要对访问用户身份的合法性进行认证,以防止非授权用户的访问。

3)访问控制和权限管理。访问控制实现对合法用户的资源授权,包括对安全接入网关资源访问的授权管理,使不同的应用系统或管理员能够根据各自的真实需要获得对相应资源的访问,避免滥用资源或进行攻击。此外,还包括对物联网子系统中节点访问的控制管理,确保只有合法的授权用户才能根据系统中的角色分配而获得相应的管理权限,实现对节点的远程控制。

4)隐私保护。目前,在互联网中人们的购物爱好、浏览习惯、好友联络等行为以及企业的产品等信息都掌控在互联网商家手中,这些独立零散信息即使不会侵害公民的利益,但经数据收集和分析处理后也会暴露个人隐私或企业的商业机密。事实上,泛在物联网不但应用更加广泛,而且所具有的主动感知功能则会使其信息的获取方式更加便捷、获取的信息量更大且不易引起注意,由此带来的信息安全和隐私泄露问题也将日趋严重。另外,因感知节点的位置等属性信息被暴露而引发的对重要节点(如WSN中的簇头节点、EPC中的RFID读写器节点、CPS中的物理控制节点等)的攻击,必将会严重威胁泛在物联网的安全,因此上迫切需要研发推出行之有效的节点隐私保护机制。同时,由于安全接入网关居于泛在物联网中的重要性,使其成为DoS攻击、欺骗攻击、CC攻击等各类攻击的主要目标,也需要采取有效的主动防御技术防止类似攻击的发生。综上可知,隐私保护不能仅仅依靠对某种单一技术的应用,而是需要综合应用各类技术,并在健全的法律法规的背景支持下来获得全面实现。

3 结束语

目前相关领域技术的发展为泛在物联网的安全奠定了良好的基础,但是由于泛在物联网的特殊性,并不意味着直接的拿来和转接就能够完全或轻易解决其安全问题,还需要在技术的继承过程中集聚大量的创新,其中既有挑战,也存在机遇。为此,时下有关泛在物联网安全技术的研究中,于继承的基础上再进行应用创新即是一条科学的发展途径,本文也是基于这一思想来构建泛在物联网的安全体系,并提供相应的技术路线。然而,在这一充满丰富想象力和深刻洞察力的创新过程中,还存在大量的问题有待探索,如安全的协同性设计与评估、系统的安全建模和验证、多系统的安全数据融合与共享、用户隐私保护等,这些方面的创新成果既是推动泛在物联网发展的关键,也是目前该领域研究和实践的难点与重点之一,同时也是笔者及其团队的主要研究方向。

[1]王群,钱焕延.物联网的技术路线及属性形成[J].电信科学,2012,28(7):86-93.

[2]孙其博,刘杰,黎羴,等.物联网:概念、架构与关键技术研究综述[J].北京邮电大学学报,2010,33(3):1-9.

[3]EPCglobal.The GS1 EPCglobal Architecture Framework[EB/OL].(2014-04-22)[2015-05-09].http://www.gs1.org/sites/default/ files/docs/epc/architecture_1_6-framework-20140414.pdf.

[4]NIU C C,ZOU K C,OU Y Y L,et al.Security and privacy issues of the internet of things[J].Applied Mechanics and Materials,2013,2698(416):1429-1433.

[5]WEBER R H.Internet of Things-New security and privacy challenges[J].Computer Law&Security Review,2010,26(1):23-30.

[6]EDWARD L.The past,present and future of cyber-physical systems:A focus on models[J].Sensors,2015,15(3):4837-4869.

[7]YING T,VURAN M C,GODDARD S.Spatio-temporal event model for cyber-physical systems[C]//Proceeding of the 29thInternational Conference onDistributedComputingSystems(ICDCS’09). Montreal,Québec,Canada:IEEE,2009:44-50.

[8]黎作鹏,张天驰,张菁.信息物理融合系统(CPS)研究综述[J].计算机科学,2011,38(9):25-31.

[9]KUANG Z J,HU L,ZHANG C.Research on human sensory architecture for cyber physical systems[J].Journal of Networks,2013,8(9):1936-1942.

[10]ROBERT M,ING-RAY C.On survivability of mobile cyber physical systemswithintrusiondetection[J].WirelessPersonal Communications,2013,68(4):1377-1391.

[11]丁超,杨立君,吴蒙.IoT/CPS的安全体系结构及关键技术[J].中兴通讯技术,2011,17(1):11-16.

[12]ESTRIND,GOVINDANR,HEIDEMANNJ.Nextcentury challenges:scalablecoordinationinsensornetworks[C]// Proceedings of ACM MobiCom 1999.New York:ACM,1999:263-270.

[13]SLIJEPCEVIC S,POTKONJAK M,TSIATSISV,et al.On communication security in wireless Ad-hoc sensor network eleventh IEEE international workshops on enabling technologies:infrastructure for collaborative enterprises[C]//Proceeding of WETICE’02. Pittsburgh,Pennsylvania:IEEE,2002:10-12.

[14]PERRIG A,STANKOVIC J,WAGNER D.Security in wireless sensor networks[J].Communications of the ACM,2004,47(6):53-57.

[15]郎为民,杨宗凯,吴世忠,等.无线传感器网络安全研究[J].计算机科学,2005,32(5):54-58.

Security architecture and key technologies of Internet of Things

LI Fujun,WANG Qun

(Department of Computer Information and Cyber Security,Jiangsu Police Institute,Nanjing 210031,China)

Starting from the structure of the network system,elaborate the operating feature and security situation of electronic product code(EPC)system,physical information fusion system(CPS)and wireless sensor network(WSN)system.At the same time,the security challenges and security defense methods are also presented.Combined with the technology application and development,put forward the structure of the Internet of Things,and integrate different ubiquitous subsystem.On this basis,focus on the integration of multi service data and reliable control,the security of its implementation methods and management mechanisms are studied.Finally,the key technologies involved are discussed.

Internet of Things;electronic product code;wireless sensor network;cyber-physical systems;security architecture

TP309

A

2095-2163(2016)03-0032-06

2016-04-19

江苏省高等学校重点学科建设专项资金“公安技术”(JS110838);江苏省高等教育教改研究立项课题(2013JSJG150);江苏省社会公共安全科技协同创新资助;江苏高校品牌专业建设工程资助项目(TAPP)。

李馥娟(1974-),女,硕士,副教授,主要研究方向:无线传感器网络、信息安全;王群(1971-),男,博士研究生,教授,主要研究方向:物联网、信息安全。