传感器网络中基于数字水印的数据保护方案*

2016-10-28朱更明李哲涛张丹丹

易 昌,朱更明,李哲涛,张丹丹

1.湖南科技大学 计算机科学与工程学院,湖南 湘潭 411201

2.湘潭大学 信息工程学院,湖南 湘潭 411105

传感器网络中基于数字水印的数据保护方案*

易昌1,朱更明1,李哲涛2+,张丹丹1

1.湖南科技大学 计算机科学与工程学院,湖南 湘潭 411201

2.湘潭大学 信息工程学院,湖南 湘潭 411105

针对无线传感器网络中数据传输面临的多种攻击,提出了一种基于数字水印技术的数据保护方案WSDP(watermarking scheme for data protection)。源节点首先利用哈希函数计算出感知数据的水印信息,然后根据预存密钥和处理块号,利用哈希函数生成相应处理块中的水印存储位置,最后在源数据中嵌入水印信息。基站节点在接收到数据后,提取每个处理块中嵌入的水印信息,与重新计算出的水印信息进行比较,若都能依次等同,则保持了数据完整性,否则原数据被破坏。实验表明,WSDP对选择性转发、重放、数据篡改及伪造数据包等攻击具有较高的敏感性,并且WSDP利用了字符冗余,在不增加通信量开销的情况下,增强了数据安全性和运用效果。

无线传感器网络;数字水印;安全;数据完整性

1 引言

无线传感器网络(wireless sensor networks,WSNs)由大量部署在监测区域内的廉价微型传感器节点组成,其目的是协作地感知、采集、处理和传输,在网络覆盖区域内采集对象的监测信息,并报告给控制中心。无线传感器网络主要以数据为中心,实时采集监控数据,用于对监控区域的分析判断。数据的准确性和安全性将直接影响决策的正确性。如何保证任务执行的机密性、数据产生的可靠性、数据融合的高效性以及数据传输的安全性,是解决无线传感器网络安全问题需要全面考虑的内容[1-4]。

随着WSNs各种相关技术的发展,国内外研究者已在数据安全方面取得了不错的研究成果。Lopez等人[5]应对无线传感器网络提出了可信管理系统。Li等人[6]提出了高效安全的数据融合算法。然而数字水印技术是当前保障无线传感器网络安全中普遍运用的一种技术[7-10],它不仅能得到可靠的数据,且能节省宝贵的网络资源,具有广阔的应用前景,已成为众多学者的研究热点。Boubiche等人[11]提出了一个高效的基于数字水印的安全策略。Conti等人[12]提出了一种基于改进的差别扩大方案中的一种分布式可逆水印技术。Hu等人[13]提出通过汇聚节点加密其子节点的汇聚数据产生消息验证码的方法,并且在数据包中携带子节点生成的消息验证码(message authentication code,MAC),能在一定程度上解决数据伪造和数据完整性问题,但产生的MAC数据量较大,增加了额外通信开销。Zhu等人[14]针对大型的分布式传感网络,提出了一种灵活的分组随机密钥分布方案,该方案把所有的节点划分为组单位,并使用单向哈希函数产生组到组的成对密钥来增加密钥的连通性。Boyle等人[15]认为所有基于公钥算法都不能同时解决安全性、可测量性和稳定性,故提出基于身份的无线传感器网络中多用户广播认证协议。Sun等人[16]提出了一种基于数字水印技术的数据完整性保护战略。源节点使用单向哈希函数收集到的数据来创建水印信息,与嵌入的目标字节冗余空间中的数据进行关联,基站中水印提取算法相较于其他数字水印方法,不增加额外的数据存储空间,并保持数据的准确性,具有更多的应用价值。Wang等人[17]提出了一种脆弱水印算法,使用动态分组策略严格保护数据的完整性。首先,将传感器节点接收的数据转换成相应字符,并在字符中嵌入空白字符。然后,将接收的数据动态进行分组,确保能够检测到任何恶意修改。最后,被嵌入在各个数据分组中的脆弱水印信息,是根据数据本身生成的唯一哈希值。董晓梅等人[18]提出了一种适应于无线传感器网络的数字水印技术,该算法可有效地验证数据的可靠性,水印信息在数据抽样和汇总中不被破坏,具有较好的可行性和实用性。Kamel等人[19]提出了一种轻量级的保护数据完整性方案,使用组分隔符,以保持发送和接收同步,能避免在数据插入或缺失情况下的模糊性。Tiwari等人[20]提出了结合原始数据的多级认证,在每一级约束聚合中完成。每个聚合的孩子数目被限制为3个节点,以减少每个聚合的计算开销。

本文主要贡献如下:(1)提出了一种基于数字水印技术的数据安全保护方案。(2)从水印嵌入和水印提取两个方面结合算法过程详细描述了本文方案。(3)利用OMNet++进行仿真实验,实验结果表明本文方案对数据传输过程中的多种网络攻击具有较高的灵敏性,与现有多种方案对比,在传输量、传输延时和能耗等方面优势明显。

2 定义与规则

定义1(数据包结构)传感器网络中数据包packet的结构定义为:

其中,prefix是该数据包的前缀(包括数据包头的相关信息);data是节点采集的数据;postfix是该数据包的后缀(包括数据包的校验位等)。

定义2(源节点)在未知区域有N个源节点{S1, S2,…,SN},每个源节点有唯一ID号,节点间互不相关(节点能独立确定感知数据)。

定义3(源节点密钥)源节点{S1,S2,…,SN}都预存一个密钥,分别为{K1,K2,…,KN}。

定义4(基站节点密钥)基站节点预存所有源节点密钥,即{K1,K2,…,KN}。

定义5(二进制数串)文中出现的二进制数串是指由二进制数组成的字符串。

规则1(字符型数据转二进制数串)定义函数CtoSB(),表示将每个字符型数据转换为7位二进制数串(去除每个字符型数据ASCII码中最高位的0)。

规则2(二进制数串转无符号字符型数据)定义函数BtoUC(),表示每8位二进制数串转换为一个无符号字符型数据。

规则3(无符号字符型数据转二进制数串)定义函数UCtoB(),表示将每个无符号字符型数据转换为8位二进制数串。

规则4(二进制数串转字符型数据)定义函数SBtoC(),表示每7位二进制数串转换为一个字符型数据。

3 数字水印嵌入模型与算法

3.1模型描述

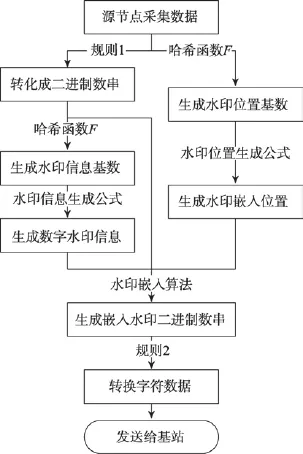

在无线传感器网络中,节点能量有限,故只针对源节点所感应的数据进行数字水印嵌入。本方案将感知的数据,利用哈希函数计算出水印信息;根据预存密钥和处理块号,结合利用哈希函数生成相应处理块中的水印存储位置;根据二者,在源数据中嵌入水印信息。水印嵌入模型如图1所示。

Fig.1 Schematic diagram of embedding watermark model图1 水印嵌入模型示意图

3.2算法过程描述

步骤1源节点采集数据,并将其通过规则1转换为二进制数串bin_str。

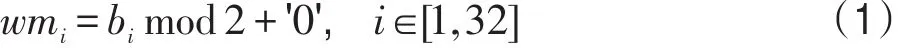

步骤2二进制数串bin_str利用哈希函数F(bin_str)可生成32 Byte的水印基数wm_base=(b1,b2,…,b32),再由水印信息生成公式计算出32 Byte的水印信息wm_info=(wm1,wm2,…,wm32)。水印信息wm_info中相应的32Byte水印信息生成公式为:

其中,bi为水印基数wm_base的第i个字节;wmi为水印信息wm_info的第i个字节。

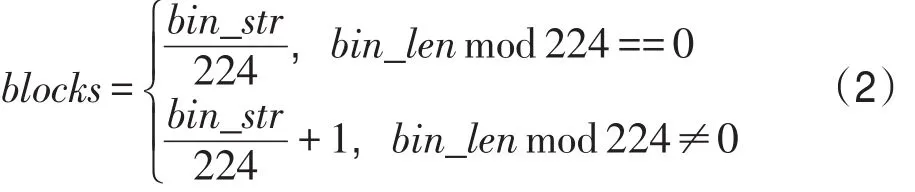

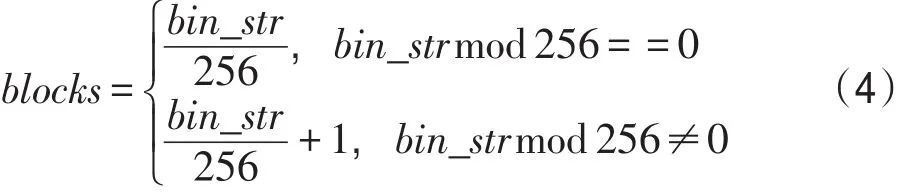

步骤3利用分块公式计算出二进制数串bin_str的处理块数blocks。分块公式为:

其中,bin_len表示二进制数bin_str的字节长度。

步骤4获取节点预存密钥K,对于任何处理块号bnum∈[0,blocks),利用哈希函数F(K+bnum),可依次生成相应bnum块的32 Byte水印嵌入位置基数wm_pos_basebnum=(pb1,pb2,…,pb32)。

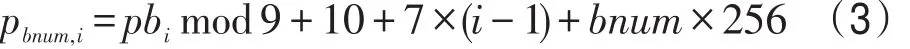

步骤5根据处理块中的水印嵌入位置基数wm_pos_basebnum,对于∀i∈[1,32],∀bnum∈[0,blocks),利用水印位置生成公式计算出相应水印存储位置wm_posbnum=(pbnum,1,pbnum,2,…,pbunm,32)。水印存储位置wm_posbnum中相应水印位置生成公式为:

其中,pbnum,i表示水印在相应bnum块中的第i个存储位置;pbi表示水印在相应bnum块中的第i个位置基数。

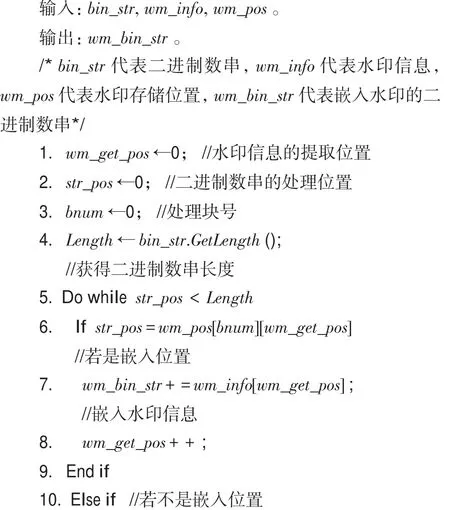

步骤6根据二进制数bin_str、水印信息wm_info及水印存储位置wm_pos,利用水印嵌入算法,可得嵌入水印的二进制数wm_bin_str。其中水印嵌入算法如下所示。

算法1水印嵌入算法

步骤7将嵌入水印的二进制数串wm_bin_str利用规则2转换为无符号字符串数据,并发送该数据。

4 数字水印提取及数据还原模型与算法

4.1模型描述

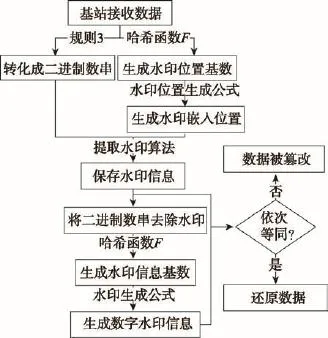

水印提取过程和数据完整性验证过程在无线传感器网络的基站中进行。基站在接收到数据后,提取每个处理块中嵌入的水印信息,与重新计算出的水印信息进行比较,若都能依次等同,则可知数据传输过程保持了数据完整性,在基站提取水印信息和还原数据;否则可知原数据已被破坏,丢弃该数据。水印提取及数据还原模型如图2所示。

Fig.2 Schematic diagram of watermark extraction and data reduction model图2 水印提取及数据还原模型示意图

4.2算法过程描述

步骤1基站接收数据,并将其根据规则3转换为二进制数串bin_str。

步骤2利用分块公式计算出二进制数串bin_str的处理块数blocks。分块公式为:

其中,bin_len表示二进制数bin_str的字节长度。

步骤3根据源节点ID号获取相应的预存密钥K,对于任意处理块号bnum∈[0,blocks),利用哈希函数F(K+bnum),可依次生成相应bnum块的32 Byte水印提取位置基数wm_pos_basebnum=(pb1,pb2,…,pb32)。

步骤4根据处理块中的水印提取位置基数wm_pos_basebnum,对于∀i∈[1,32],∀bnum∈[0,blocks),利用水印位置生成公式(3)计算出相应水印存储位置wm_posbnum=(pbnum,1,pbnum,2,…,pbunm,32)。

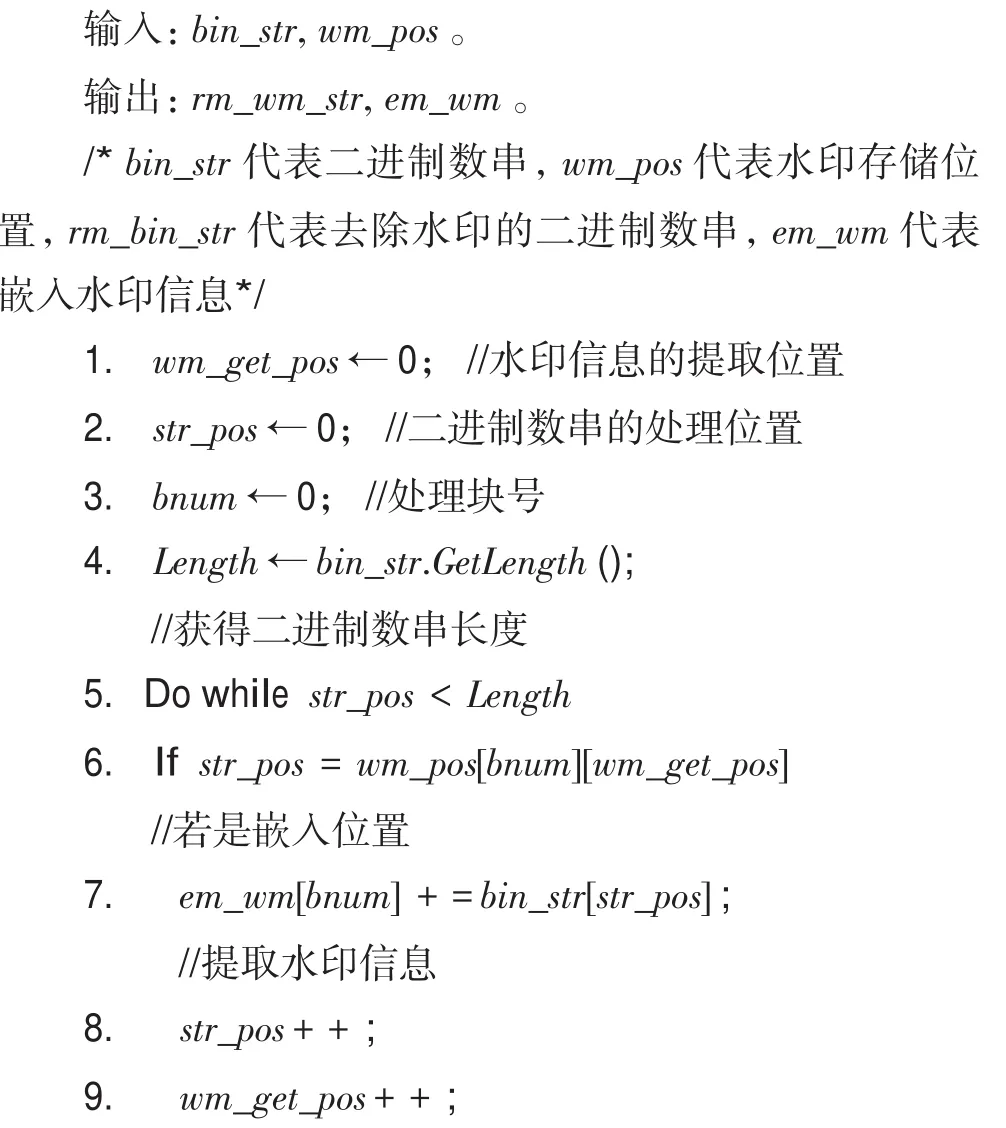

步骤5根据二进制数串bin_str、水印存储位置wm_pos,利用水印提取算法,可得去除水印的二进制数串rm_wm_str和嵌入水印信息em_wm。其中水印提取算法如下所示。

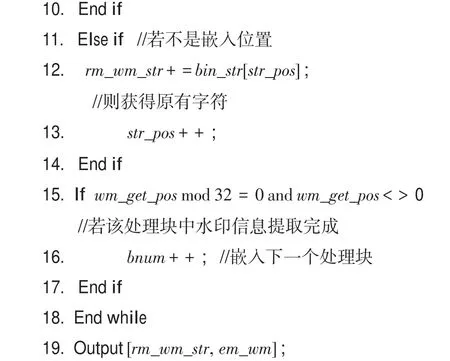

算法2水印提取算法

步骤6根据去除水印二进制数rm_wm_str,利用哈希函数F(rm_wm_str)可生成32 Byte的水印基数wm_base,再由水印生成公式(1)重新计算出32 Byte的水印信息wm_info。

步骤7对任何处理号bnum∈[0,blocks),依次对比em_wmbnum和wm_info,若em_wmbnum中的每位数据都能依次等同于wm_info的数据,则接收数据是正确可靠的,否则认为不可信。

步骤8若接收数据是正确可靠的,则利用规则4将rm_wm_str转换为字符串数据,即为原始数据;否则丢弃此接收数据。

5 实验结果与分析

5.1仿真环境设置

为验证本文方案的有效性,在OMNet++中进行了大量网络仿真实验。建立一个1 000×1 000的模拟区域,包括一个基站节点,100个源节点。基站节点置于该区域中心,源节点随机分配在该区域内,使用随机生成的数据进行实验,所有源节点直接与基站进行数据传输。WSDP分别与关联水印方案(association watermark,ASW)[21]、消息验证码方案(MAC)、冗余方案(redundancy)[16]和正常网络模型(normal)4个网络模型进行对比。

源节点将随机生成数据作为采集数据,嵌入水印,形成数据包,发送给基站节点。基站节点在接收数据后,提取水印和还原数据。

5.2结果与分析

5.2.1受攻击安全性分析

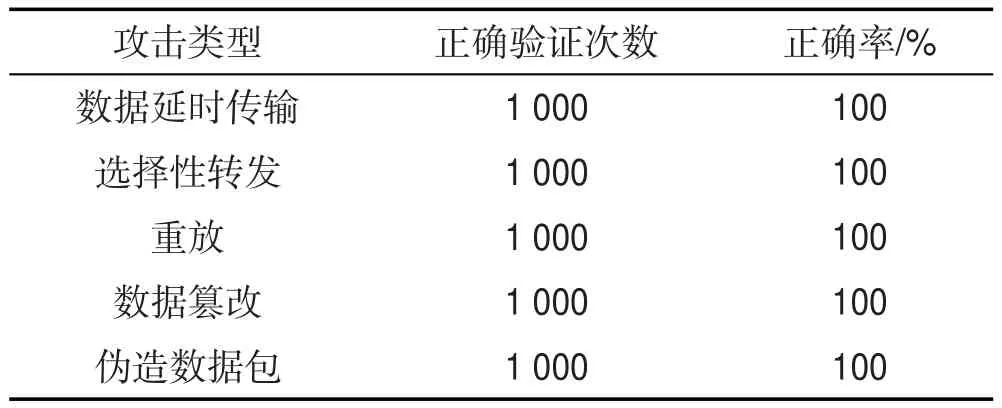

实验选择一个节点作为已经被捕获的节点,分别进行数据延时传输、选择性转发、重放、数据篡改及伪造数据包等攻击。每个实验重复进行1 000次,实验结果如表1所示。

Table 1 Experimental results of data attacks表1 数据攻击实验结果

本文方案是对每个数据包进行检测,数据延时传输并没有对水印信息造成改变,检测结果将保持不变。选择性转发攻击导致部分数据包不能到达基站,直接破坏了数据的完整性,故能正确地判断其完整性。重放攻击通过重发消息对基站进行欺骗,基站无法提取出正确的水印信息,将在验证时被发现。数据篡改攻击改变了消息中的数据值,让数据的水印发生了变化,在基站提取出的水印信息与变化后的水印信息不一致,说明数据已经被破坏。伪造数据包节点由于没有嵌入水印信息,故可判断出数据包的真实性。

实验结果表明,本文方案对数据延时传输、选择性转发、重放、数据篡改及伪造数据包等数据完整性攻击具有很高的敏感性,有效验证率都达到了100%。

5.2.2算法安全性分析

本文方案对采集数据进行水印嵌入,若嵌入水印的数据为32 Byte,在不知道密钥的情况下,破解数据和提取水印信息需进行296次运算。证明如下:每字节中会有一个水印位,则有23种可能性,且嵌入水印数据为32 Byte,因此有(23)32种可能性。本算法可对任意长度的采集数据进行水印嵌入,数据长度越长,嵌入水印信息越多,则破解难度越大,安全性将更有保障。

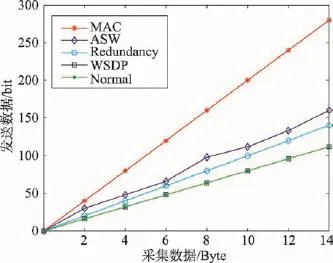

5.2.3数据传输量分析

数据传输量比较如图3所示。WSDP、ASW和Redundancy采用了隐蔽通信技术,将数字水印嵌入到采集数据中进行传输,修改数据本身并不影响数据精度,不需要通信数据包划分额外的信道进行传输,因而数据量均小于MAC。其中ASW是一种添加空白字符的方案,Redundancy中每12 bit数据需4 bit水印数据,而WSDP利用字符冗余,其数据传输量与Normal相同。WSDP通过转换字符,可改变原有数据,增加了原始数据的隐藏性,增强了通信安全性。

Fig.3 Comparison of the amount of data transmission图3 数据传输量比较

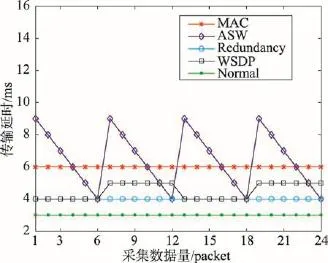

5.2.4延时分析

传输延时比较如图4所示。在实验中基于消息认证码由于要生成MAC信息,数据传输量较大,故具有比较高的延时。ASW方案需要在缓冲区中计算关联数据水印信息及嵌入水印操作,带来了一定量的延迟。因为需要达到一定的数据量,且传输延时远远小于数据采集间隔,所以会根据缓冲区的大小呈分段状分布。

WSDP处理采集的数据时,根据采集数据量的不同来决定计算水印信息、存储位置信息和嵌入水印等操作的计算量。WSDP随着缓冲区的大小呈分段状分布,当传输量小时,传输延时比较低;当传输量大时,需要较大的计算量。传输延时相对于Redundancy偏高,且在整体上比ASW小,但比起ASW最好的情况要稍差点。

Fig.4 Comparison of transmission delay图4 传输延时比较

5.2.5能耗分析

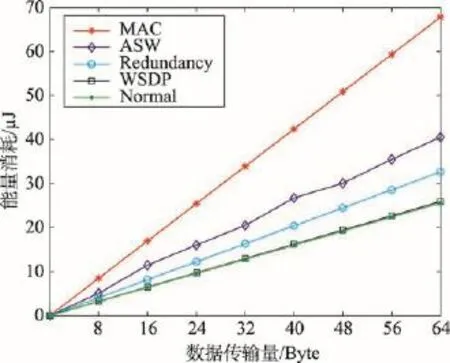

执行3 000条指令所需的能耗等同于在100 m距离内传输1 bit[22],在一定距离上节点间通信量传输所需的能耗远高于数字水印计算等所需的能耗,WSDP能耗估算主要考虑数据传输过程。实验中,任意选取1个源节点分别采集不同大小的数据量,并传输到基站,计算出源节点在水印计算、水印嵌入和数据传输上的总能量消耗。能量消耗比较如图5所示,WSDP水印信息直接嵌入采集数据中,不增加存储空间,相对其他安全方案,数据传输量更小,能量总消耗相对更少,几乎与Normal相同,WSDP具有明显优势。

Fig.5 Comparison of energy consumption图5 能量消耗比较

6 结束语

本文提出了一种无线传感器网络中完整可行的数据保护方案。该方案基于数字水印技术,结合哈希函数和字符冗余,相对于现有方案,在传输量、延时和能耗等方面具有明显优势。在数据传输过程中面对多种无线传感器网络攻击时,该方案具有高度敏感性,能有效地验证数据完整性。下一步,将利用水印关联算法提高水印嵌入和提取速度,结合同态加密技术,增强无线传感器网络中数据融合的安全性。

[1]Qian Zhihong,Wang Yijun.Internet of things-oriented wireless sensor networks review[J].Journal of Electronics& Information Technology,2013,35(1):215-227.

[2]Dong Xiaomei,Zhou Yuede,Li Xiaohua.A data security immune architecture for wireless sensor networks[J].Journal of Frontiers of Computer Science and Technology,2010, 4(3):247-255.

[3]Wang Liangmin,Li Fei,Qin Ying.Resilient method for recovering coverage holes of wireless sensor networks by using mobile nodes[J].Journal on Communications,2011,32(4): 1-8.

[4]Zhou Qiang,Yang Geng,Li Sen,et al.An integrity-checking private data aggregation algorithm[J].Journal of Electronics&Information Technology,2013,35(6):1277-1283.

[5]Lopez J,Roman R,Agudo I,et al.Trust management systems for wireless sensor networks:best practices[J].Computer Communications,2010,33(9):1086-1093.

[6]Li Hongjuan,Lin Kai,Li Keqiu.Energy-efficient and highaccuracy secure data aggregation in wireless sensor networks[J].Computer Communications,2011,34(4):591-597.

[7]Peng Zhijuan,Wang Ruchan,Wang Haiyan.Research on the security mechanism of wireless sensor networks based on digital watermarking[J].Journal of Nanjing University of Posts and Telecommunications:Natural Science,2006,26 (4):69-72.

[8]Branch J W,Giannella C,Szymanski B,et al.In-network outlier detection in wireless sensor networks[J].Knowledge and Information Systems,2013,34(1):23-54.

[9]Li Xiangyang,Zhong Yangjing,Liao Fubao,et al.An im-proved watermarking scheme for secure data aggregation in WSNs[J].Applied Mechanics and Materials,2014,556/ 562:6298-6301.

[10]Niu Shaozhang,Shu Nanfei.Survey of digital watermark security[J].Journal of Southeast University:Natural Science Edition,2007,37(S1):220-224.

[11]Boubiche D E,Boubiche S,Bilami A.A cross-layer watermarking-based mechanism for data aggregation integrity in heterogeneous WSNs[J].IEEE Communications Society,2015, 19(5):823-826.

[12]Conti M,Di Pietro R,Mancini L V,et al.Distributed detection of clone attacks in wireless sensor networks[J].IEEE Transactions on Dependable and Secure Computing,2011,8 (5):685-698.

[13]Hu Lingxuan,Evans D.Secure aggregation for wireless networks[C]//Proceedings of the 2003 Symposium on Applications and the Internet Workshops,Orlando,USA,Jan 27-31,2003.Piscataway,USA:IEEE,2003:384-391.

[14]Zhu Sencun,Setia S,Jajodia S.LEAP+:efficient security mechanisms for large-scale distributed sensor networks[J]. ACM Transactions on Sensor Networks,2006,2(4):500-528.

[15]Boyle P,Newe T.A survey of authentication mechanisms: authentication for ad-hoc wireless sensor networks[C]//Proceedings of the 2007 IEEE Sensors Applications Symposium,San Diego,USA,Feb 6-8,2007.Piscataway,USA: IEEE,2007:1-6.

[16]Sun Xingming,Su Jianwei,Wang Baowei,et al.Digital watermarking method for data integrity protection in wireless sensor networks[J].International Journal of Security&Its Applications,2013,7(4):470-416.

[17]Wang Baowei,Sun Xingming,Ruan Zhiqiang,et al.Multimark:multiple watermarking method for privacy data protection in wireless sensor networks[J].Information Technology Journal,2011,10(4):833-840.

[18]Dong Xiaomei,Zhao Fang,Li Xiaohua,et al.Digital watermarking technique applied to wireless sensor networks[J]. Journal of Wuhan University:Natural Science Edition, 2009,55(1):125-128.

[19]Kamel I,Juma H.A lightweight data integrity scheme for sensor networks[J].Sensors,2011,11(4):4118-4136.

[20]Tiwari A,Chakraborty S,Mishra M K.Secure data aggregation using irreversible watermarking in WSNs[C]//Proceedings of the 4th International Conference on the Next Generation Information Technology Summit,Noida,India,Sep 26-27,2013:330-336.

[21]Cao Yuanfu,Sun Xingming,Wang Baowei,et al.Association watermarking-based data integrity protection in WSN[J]. Computer Research and Development,2009,46(1):71-77.

[22]Pottie G J,Kaiser W J.Wireless integrated network sensors[J]. Communications of theACM,2000,43(5):51-58.

附中文参考文献:

[1]钱志鸿,王义君.面向物联网的无线传感器网络综述[J].电子与信息学报,2013,35(1):215-227.

[2]董晓梅,周越德,李晓华.一种无线传感器网络数据安全免疫体系结构[J].计算机科学与探索,2010,4(3):247-255.

[3]王良民,李菲,秦颖.基于移动节点的无线传感器网络覆盖洞修复方法[J].通信学报,2011,32(4):1-8.

[4]周强,杨庚,李森,等.一种可检测数据完整性的隐私数据融合算法[J].电子与信息学报,2013,35(6):1277-1283.

[7]彭志娟,王汝传,王海艳.基于数字水印技术的无线传感器网络安全机制研究[J].南京邮电大学学报:自然科学版,2006,26(4):69-72.

[10]牛少彰,舒南飞.数字水印的安全性研究综述[J].东南大学学报:自然科学版,2007,37(S1):220-224.

[18]董晓梅,赵枋,李晓华,等.适用于无线传感器网络的数字水印技术[J].武汉大学学报:理学版,2009,55(1):125-128.

[21]曹远福,孙星明,王保卫,等.基于关联数字水印的无线传感器网络数据完整性保护[J].计算机研究与发展,2009, 46(1):71-77.

YI Chang was born in 1991.He is an M.S.candidate at Hunan University of Science and Technology,and the student member of CCF.His research interests include wireless sensor networks and watermarking,etc.

易昌(1991—),男,湖南株洲人,湖南科技大学硕士研究生,CCF学生会员,主要研究领域为无线传感器网络,数字水印等。

ZHU Gengming was born in 1967.He is a professor at School of Computer Science and Engineering,Hunan University of Science and Technology,and the member of CCF.His research interests include information security and image processing,etc.

朱更明(1967—),男,湖南邵阳人,湖南科技大学计算机科学与工程学院教授,CCF会员,主要研究领域为信息安全,图像处理等。

LI Zhetao was born in 1980.He received the Ph.D.degree in computer application technology from Hunan University in 2010.Now he is an associate professor at College of Information Engineering,Xiangtan University.His research interests include wireless network and compressed sensing,etc.

李哲涛(1980—),男,湖南邵阳人,2010年于湖南大学计算机应用技术专业获得博士学位,现为湘潭大学信息工程学院副教授,主要研究领域为无线网络,压缩感知等。

ZHANG Dandan was born in 1990.She is an M.S.candidate at Hunan University of Science and Technology.Her research interest is wireless sensor networks.

张丹丹(1990—),女,湖南郴州人,湖南科技大学硕士研究生,主要研究领域为无线传感器网络。

Data Protection Scheme Based on Watermarking in Sensor Networkƽ

YI Chang1,ZHU Gengming1,LI Zhetao2+,ZHANG Dandan1

1.School of Computer Science and Engineering,Hunan University of Science and Technology,Xiangtan,Hunan 411201,China

2.College of Information Engineering,Xiangtan University,Xiangtan,Hunan 411105,China

E-mail:liztchina@hotmail.com

In order to solve a variety of attacks faced by data transmission in wireless sensor networks,this paper presents a watermarking scheme for data protection(WSDP).The data from the source node are calculated as the watermark information by using the Hash function.According to the pre-stored key numbers and the processing block,and using a Hash function,a corresponding watermark storage location in processing block is generated.The watermark information is embedded in the source data.When the nodes of base station receive the data,the watermark information is extracted from each processing block,and compared with the recalculated watermark information,if they are identical in sequence,the original data stay integrity,otherwise the data have been destroyed.The network simulation experimental results show that WSDP has high sensitivity to attacks of selective forwarding,replay,forgery,tampering and so on.Compared with other methods,WSDP using characters redundancy,without increasing extra data storage space, improves network data security to a certain extent,and has a good application of effects in the future.

wireless sensor networks;watermarking;security;data integrity

2015-06,Accepted 2015-08.

10.3778/j.issn.1673-9418.1508021

A

TP393

*The National Natural Science Foundation of China under Grant Nos.61379115,61311140261(国家自然科学基金);the Research Innovation Program for Graduate of Hunan Province under Grant No.CX2015B489(湖南省研究生科研创新基金资助项目).

CNKI网络优先出版:2015-08-27,http://www.cnki.net/kcms/detail/11.5602.TP.20150827.1415.004.html

YI Chang,ZHU Gengming,LI Zhetao,et al.Data protection scheme based on watermarking in sensor network.Journal of Frontiers of Computer Science and Technology,2016,10(10):1420-1428.