基于企业环境的网络安全风险评估*

2016-10-28杨云雪

杨云雪,鲁 骁,董 军

1.中国科学院 计算技术研究所 网络数据科学与技术重点实验室,北京 100190

2.国家计算机网络与信息安全管理中心,北京 100029

3.中国石油天然气管道局,河北 廊坊 065000

基于企业环境的网络安全风险评估*

杨云雪1+,鲁骁2,董军3

1.中国科学院 计算技术研究所 网络数据科学与技术重点实验室,北京 100190

2.国家计算机网络与信息安全管理中心,北京 100029

3.中国石油天然气管道局,河北 廊坊 065000

针对网络安全风险评估问题,提出了一种依据企业环境特征评估网络安全风险的方法。在企业内部基于企业环境特征进行安全漏洞危险性评估,提出了一种基于企业经济损失的漏洞危险性评估方法。使用贝叶斯攻击图模型,并结合企业网络系统环境变化进行动态安全风险评估。最后,通过案例研究说明了提出的动态安全风险评估方法的具体计算过程,并且使用仿真实验说明了提出的方法更加切合被评估网络或信息系统遭受攻击的真实情况,评估结果更加客观准确。

网络管理;网络安全风险评估;漏洞评估;贝叶斯攻击图;层次分析法

1 引言

随着计算机技术和网络技术的快速发展,计算机以及网络的应用已经深入到社会生活的各个方面。然而,由于网络系统存在着安全漏洞,网络攻击的种类和数量成倍增加,使得网络安全问题越来越严重[1]。典型案例有:2014年3月,国内安全漏洞检测平台“乌云”公布携程网安全支付日志可下载,导致大量用户银行卡信息遭泄漏,包含持卡人姓名、身份证、银行卡号等,泄漏原因是由于保存支付日志的服务器存在目录漏洞。2012年7月黑客们利用特殊的SQL(structured query language)注入方式渗透到雅虎网站以获取信息,雅虎45.34万名用户的认证信息被泄漏。

网络安全事件给企业造成了巨大的经济损失。根据2013年全球企业IT安全风险调查[2],一次成功的有目标性的攻击事件给大型企业造成的直接财产损失及额外费用损失总计为240万美元,给中小型企业造成的损失为9.2万美元[3]。因此,网络安全已经成为影响国家和社会经济发展的重要因素。

为解决网络安全问题,进行安全管理和控制,网络安全风险评估已经成为信息安全领域的一个研究热点。安全风险评估的结果不仅反映了网络或信息系统的安全状况,同时也预测了网络未来面临攻击的可能性以及这些可能发生的攻击所带来的风险,是安全管理员采取进一步安全风险控制措施的主要依据。当前的网络安全风险评估方法主要利用攻击树、攻击图和Petri网等模型对网络攻击进行建模,分析各种可能的攻击以及攻击之间的关联关系。这些模型主要从网络中存在的漏洞以及漏洞的关联利用角度对网络结点的攻击概率进行量化评估。

网络安全风险评估的一个重要方面是对网络中存在的安全漏洞进行评估。对安全漏洞的有效评估能够提高漏洞补丁和系统安全加固的有效性,这方面的典型是通用漏洞评分系统(common vulnerability scoring system,CVSS)[4-5]。CVSS是由美国信息安全响应与安全组和通用安全漏洞评分系统专家组于2007年联合发布的漏洞评估标准,目前的通用标准是版本二,并于2014年6月公布了版本三的初稿[6]。CVSS从技术的角度利用定量分值划定漏洞的危险性等级,在一些公共可用漏洞数据库和扫描工具中,常见CVSS方法的使用。CVSS通过3个度量组评估一个漏洞的危险性,分别是基础度量组、时间度量组和环境度量组。然而在实际情况中,通常只是使用基础度量组,时间度量组和环境度量组并不具有普遍适用性[7]。

由于没有考虑受到漏洞影响的企业机构的环境特征,在不同企业环境中,利用CVSS往往计算得到相同的漏洞危险性分值。然而在现实环境中,漏洞对各种不同企业机构造成的影响有着很大不同。之前的某些研究工作也提出了这个问题,并且建议慎重使用CVSS的方法判定漏洞的危险性[8]。而且,技术上危险的漏洞不一定会给企业机构造成很大的经济影响,这一点并不罕见[9]。当前的网络安全风险评估方法,比如攻击树和攻击图模型的基础是先对网络中存在的安全漏洞进行危险性评估。然而,目前工作的缺点是在计算某个结点的危险性(攻击者到达该结点的概率)时,只是使用了漏洞的CVSS基础分值,忽略了漏洞在特定企业环境下的特征,比如企业的机密性、完整性和可用性需求,以及漏洞给企业造成的经济损失。因为对漏洞的危险性评估不准确,所以无法得出准确的符合企业实际情况的网络安全风险评估结果。

综上所述,为了制定可靠的符合企业实际情况的网络安全风险评估方法,有必要充分考虑特定企业的环境背景信息。首先应该依据企业环境特点评估漏洞的危险性,然后再在企业内部进行网络安全风险评估。基于以上观察,本文的主要贡献如下:

(1)为安全漏洞危险性评估,提出了一个以企业经济损失为决定因素的度量标准集合。

(2)为进行定量的安全漏洞危险性评估,提出了一种整合CVSS度量标准、企业经济损失度量标准和企业安全性需求度量标准的量化方法。

(3)在前两点的基础上,提出了一种动态安全风险评估方法,该方法可以结合企业的环境变化进行动态的网络安全风险评估。

本文组织结构如下:第2章介绍相关研究工作;第3章是安全漏洞危险性评估的内容,包括经济损失度量标准和定量的漏洞危险性评估方法;第4章是动态安全风险评估的内容,包括模型的建立和动态安全风险评估方法;第5章通过案例研究说明具体的计算过程和提出方法的有效性;第6章总结本文的工作,并对未来的研究进行展望。

2 相关工作

2.1安全漏洞评估

安全漏洞评估方面的研究工作从2009年开始逐渐增多[10]。为评估系统漏洞的严重性,杨宏宇等人[11]提出了一种基于灰色评估方法和层次分析法的量化评估模型。刘奇旭等人[10]选取访问途径,利用复杂度和影响程度作为3组评估漏洞威胁性的要素,采用层次分析法建立评估模型,将安全漏洞危害等级划分为超危、高危、中危和低危4个级别。Allodi等人[12]使用医学上的“病例对照研究”方法比较漏洞的严重性和可利用性。Huang等人[13]使用模糊层次分析法评估软件漏洞的安全等级,并且进一步考虑现实中的人类主观性,强调影响信息安全不同因素之间的关系,改进了传统的模糊综合决策模型,提出模糊积分决策模型。

Liu等人[14]在已有漏洞等级系统的基础上,提出了一种新的漏洞等级评分系统(vulnerability rating and scoring system,VRSS),VRSS结合了已有漏洞等级系统的优势,能够定性地划定漏洞威胁性等级,并且定量地给漏洞评分。为进一步提高漏洞评分的质量,Liu等人[15]在VRSS的基础上,使用层次分析法,通过漏洞类型给漏洞划定等级,定量描述漏洞类型的特征,从而提高了漏洞评分的质量。

2.2网络安全风险评估

传统的网络安全风险评估方法主要利用攻击树[16-17]、攻击图[1,18-19]和Petri网[20]等模型对网络攻击进行建模,分析各种可能的攻击以及攻击之间的关联关系。这些模型主要从网络中存在的脆弱点以及脆弱点的关联利用角度对网络结点的攻击概率进行量化评估。

为了进一步研究网络攻击中存在的不确定性因素,一些概率模型被提出用于研究网络安全风险的定量评估问题,包括马尔科夫决策过程模型、贝叶斯网络、贝叶斯攻击图等模型。这些模型对网络攻击存在的不确定因素进行了建模。例如,Dantu等人[21]提出了一个评估网络安全风险的概率模型,利用攻击图对网络脆弱性进行建模,并且应用贝叶斯网络执行网络安全风险分析。Liu和Man[22]利用贝叶斯网络对系统中潜在的攻击路径建模,提出一种攻击图中基于攻击者知识和攻击模式的攻击路径最优化算法[1],从而进行安全风险评估。在他们的工作中,赋予结点一个概率值来描述在一个结点上攻击发生的可能性大小,利用这些概率值,通过贝叶斯网络计算系统被破坏的可能性。

上述工作往往只能处理网络系统中较为简单的情况,属于静态安全风险评估。静态安全风险评估的结果虽然准确,但由于网络安全事件具有的不确定性和突发性,使得评估结果相对滞后,难以满足实际需求[3]。针对该问题,Poolsappasit等人[23]介绍了一种贝叶斯攻击图模型,并在此基础上提出了一种动态安全风险评估方法,其工作与本文的根本区别在于评估网络安全风险时,没有全面考虑企业的环境特征。

3 安全漏洞危险性评估

漏洞危险性评估是网络安全风险评估的基础。为结合企业的环境特征评估漏洞的危险性,首先介绍以漏洞利用给企业造成的经济损失为决定因素的漏洞危险性评估度量标准集合,然后介绍整合CVSS度量标准、企业经济损失度量标准和企业安全性需求度量标准的量化方法,从而定量评估安全漏洞的危险性。

3.1企业经济损失度量标准

企业经济损失度量标准关注漏洞利用对企业的经济影响,目标是把网络攻击造成的破坏具体量化成金融数据。在详细叙述度量标准集合之前,首先引入几个必要条件:

(1)引入新的度量标准之后,漏洞危险性综合得分应具有多样性,即应该避免漏洞危险性得分过于集中。

(2)漏洞危险性评分过程不应过于复杂,这一点可以参考CVSS评分原则。

(3)为方便理解,评分在企业的不同分析人员之间应该保证一致。

3.1.1企业经济损失等级划分

相对于定性评级,定量评分过程更加客观。然而,定量评分却无法给出漏洞危险性的比较直观的认识。参考CVSS的漏洞危险性等级划分原则,本文将经济损失划分为4个尺度,分别是低级、中级、高级和严重级。这样做的优势有两点:一是便于在公司内部,比较不同的攻击场景造成的经济损失;二是便于非技术人员,比如企业管理人员的理解。

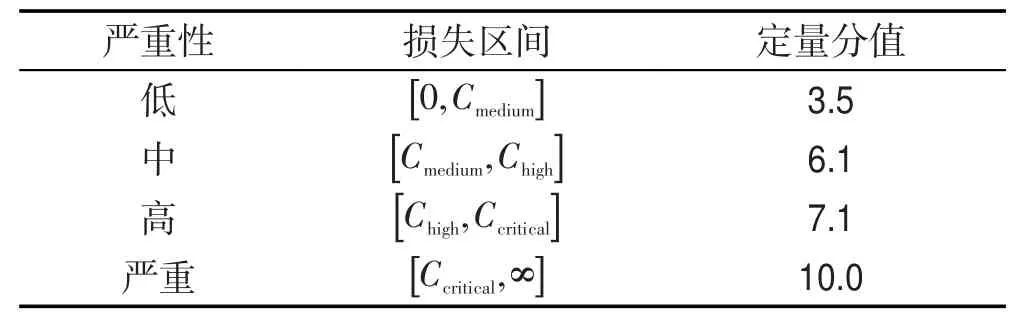

由于无法在不同规模的企业之间进行绝对的财产损失价值比较,比如十万人民币的财产损失对于一个中小型企业可能属于高级损失,但是对于一个大型跨国公司可能只是低级损失。因此,提出的4个财产损失定性等级与特定企业的具体财务制度有关,企业需要根据自身的特点定义货币区间阈值,如表1所示,其中定量分值以十进制为单位。

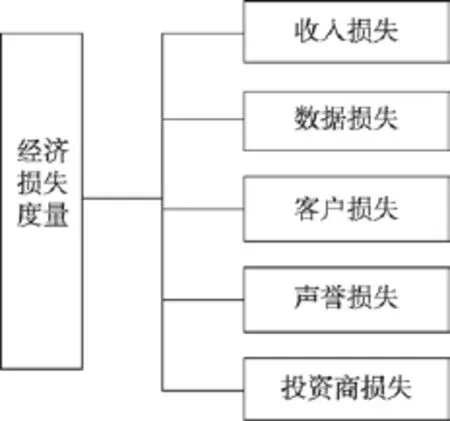

3.1.2企业经济损失度量标准及计算

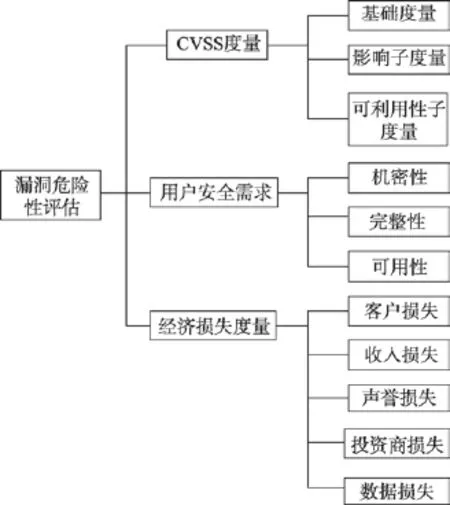

本文在Innerhofer等人[24]的实证性研究工作的基础上定义漏洞经济损失度量标准集合。Innerhofer等人在公共已知安全事件的基础上,定义了91个经济成本单位。本文对其中的“潜在经济损失”代价进行了整合分类,如图1所示。每种类型的定义和计算公式如下所述。

Table 1 Enterprise economic loss levels表1 企业经济损失尺度

Fig.1 Enterprise economic loss metrics图1 企业经济损失度量标准

定义1收入损失(revenue loss,RevL)。计算机系统为企业带来收益。假设c表示某企业的客户数目,r表示企业针对一项交易的客户平均收益。有两个主要原因会导致企业收益遭受损失:一是系统服务不可用;二是较长的服务响应时间造成的客户流失。假设A表示系统服务的可用性,A=1表示系统服务可用,A=0则表示系统服务不可用。那么企业由于系统服务不可用导致的收入损失为:

定义2声誉损失(reputation loss,RL)。漏洞利用给企业造成的声誉损失较难衡量。通常衡量声誉损失的方法是通过测量漏洞利用和安全事件对企业股票的历史影响。假设ise是漏洞利用对企业股票价格的平均历史影响,那么声誉损失的计算公式为:

其中,Pt是在事故发生之前,t时间段内的平均股票价格;Pafter则是事故发生之后的股票价格。如果ise≤0,那么ise置0。

定义3客户损失(customer loss,CL)。企业发生的漏洞利用事件被公布之后,对安全性较为敏感的客户将终止与该企业的合作,这将导致客户损失,计算公式为:

其中,ssc是对安全性较为敏感的客户数目;arct是企业在每个时间段t内的平均客户收益。

定义4投资商损失(investor loss,IL)。企业发生的漏洞利用事件被公布之后,对安全性敏感的投资商将停止投资该企业。投资商损失的计算公式为:

其中,ssi是对安全性敏感的投资商数目;ait是投资商在每个时间段t内的平均投资金额。

定义5数据损失(data loss,DL)。数据泄漏将会给企业造成财产损失。因数据泄漏导致的数据损失的计算公式为:

其中,avr是每个数据记录的平均价值;nlr是丢失的数据记录数目。可以使用企业内部的历史审计数据确定avr值。

3.2安全漏洞危险性定量评估方法

为了提出以网络攻击事件给企业造成的经济损失为决定因素的漏洞危险性评估方法,本文从漏洞给企业造成的经济损失、企业的安全需求和漏洞的CVSS得分三方面综合考虑漏洞的危险性。确定了评估漏洞危险性的度量标准为:

(1)企业经济损失度量标准;

(2)企业安全需求度量标准;

(3)漏洞的CVSS基础度量标准。

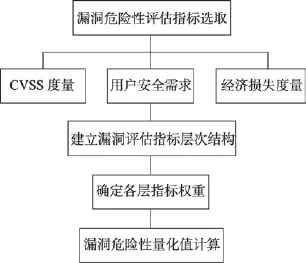

由于这些度量标准不会平均地影响漏洞的危险性评估,它们需要遵循一个以用户为中心的方法进行加权,这个方法应该考虑特定用户的安全需求和企业环境的特殊性。3种类型的度量标准都以“代价”作为唯一评判标准,即在理想情况下,如何使得漏洞给企业造成的代价损失最小。因此,这是一个典型的多准则决策问题(multi-criteria decision-making analysis,MCDA)。MCDA依据制定的标准给一定数目的对象排序,在本文中,漏洞就是需要按照标准进行排序的对象。层次分析法(analytic hierarchy process,AHP)就是一种应用最广、最为准确的MCDA方法,是美国运筹学家Satty教授[25]于20世纪70年代初期提出的。该方法根据问题的总目标和决策方案分为目标层、准则层和方案层3个层次,然后应用两两比较的方法确定决策方案的重要性,从而做出比较满意的决策。AHP可分为以下4个步骤:

(1)明确问题,建立层次结构;

(2)构造判断矩阵;

(3)层次单排序及其一致性检验;

(4)层次总排序及其组合一致性检验。

依据以上4个步骤,建立的安全漏洞危险性评估方法如图2所示。

Fig.2 Risk assessment method for security vulnerabilities图2 安全漏洞危险性评估方法

4 网络安全风险评估

本章主要内容是网络安全风险评估,也就是在漏洞危险性量化评估的基础上,对企业网络环境进行安全风险评估。首先介绍相关的定义,然后介绍能够结合企业环境特征进行动态安全风险评估的方法。

4.1相关定义

定义6原子攻击(atomic attack)。假设S是网络属性的集合,A是一对网络属性之间的条件依赖关系,A表示成映射S×S→[0,1]的形式。那么,给定Spre,Spost∈S,a:Spre→Spost称为一个原子攻击,假如:

(1)Spre≠Spost;

(2)当Spre=1且Spost=1时,概率A(Spre,Spost)>0;

原子攻击表明攻击者成功地以非0概率从属性Spre到达Spost。第三个条件表明是从Spre直接到达Spost,中间不经过其他网络属性。另外,一个原子攻击和一个漏洞利用有关,漏洞利用用ei表示。漏洞利用使得攻击者从一个网络状态Spre到达另一个网络状态Spost。用t(ei)表示漏洞利用ei的危险性。

定义7贝叶斯攻击图(Bayesian attack graph,BAG)[23]。假设S是网络属性的集合,A是定义在S上的原子攻击的集合。一个贝叶斯攻击图是一个四元组BAG=(S,τ,ε,P),其中:

(1)S=Ninternal⋃Nexternal⋃Nterminal。 Nexternal是属性 Si的集合,对于Si的集合,有a∈A|Si=post(a)。Ninternal是属性 Sj的集合,对于Sj有a1,a2∈A|Sj=pre(a1)∧ post(a2)。 Nterminal是属性 Sk的集合,对于 Sk有

(2)τ⊆S×S。假如Spre→Spost∈A,那么有序对(Spre,Spost)∈τ。另外,对于Si∈S,集合(Sj,Si)∈τ}称为Si的父亲结点集合。

(4)P是条件概率分布的集合。每个属性Sj∈Ninternal⋃Nterminal都有一个条件概率分布,其值为。

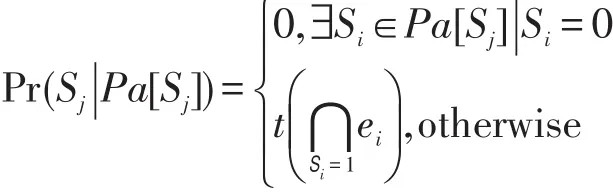

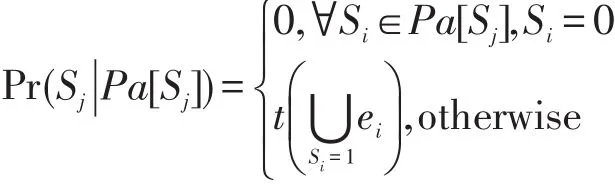

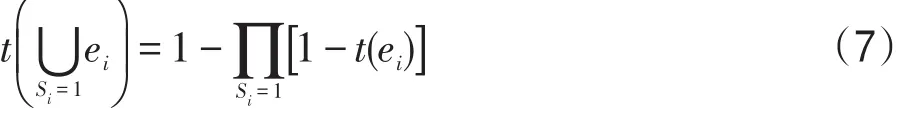

定义8条件概率分布(condition probability distribution,CPD)。设BAG=(S,τ,ε,P)是一个贝叶斯攻击图,Sj∈Ninternal⋃Nterminal。对于Si∈Pa[Sj],ei是与原子攻击Si→Sj有关的一个漏洞利用。Sj的条件概率分布为,定义如下:

(1)dj=AND

(2)dj=OR

当涉及到多个漏洞利用时,为了计算条件概率分布,进行如下处理:对于“AND”的情况,每个漏洞利用都是一个独立事件。破坏目标结点的概率依赖于成功利用单个漏洞利用的概率。因此,应用事件独立性法则,有:

对于“OR”的情况,这种关系实际上是一种Noisy-OR的关系,在这种情况下有:

4.2网络安全风险评估方法

网络安全风险评估是进行网络安全风险管理的前提和基础[26]。目前,网络安全风险评估技术可分为两大类:静态安全风险评估和动态安全风险评估。

静态安全风险评估是对一段较短时间内或某一时间点上网络的安全风险进行评估,评估结果虽然准确,但相对滞后,因此难以满足实际需求。动态安全风险评估通过对网络安全风险演化趋势的研究,结合网络环境变化对一段时间内的网络安全性进行评估,从而把握网络安全风险随网络环境因素的变化而产生的变化。本文使用的具体方法如下所述。

在网络系统的生命周期内,每个网络状态发生的概率都会发生变化。新出现的网络安全事件会影响攻击发生的可能性。本文通过使用贝叶斯攻击图模型计算后验概率,从这些新出现的网络安全事件中评估网络的安全风险。

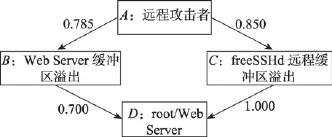

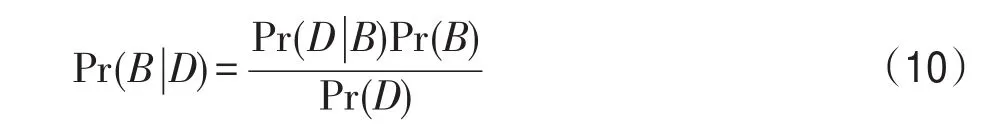

假设S={S1,S2,…,Sn}是贝叶斯攻击图中属性的集合。而E={S1′,S2′,…,Sm′}⊂S是S的一个子集,这个集合中的属性表示已经发生的攻击事件,这些属性称为“证据”,即对于所有的Si′∈E,有Si′=1。现有Sj∈S-E,需要确定Sj的后验概率。根据贝叶斯定理,有:

5 案例研究

5.1案例分析

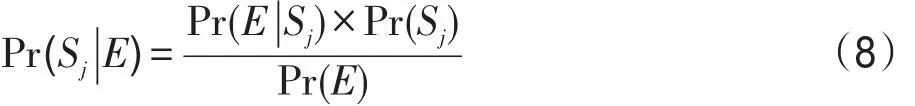

以图3所示的一个小型贝叶斯攻击图为例,详细说明本文网络安全风险评估方法的计算过程。在图3中,结点A表示“远程攻击者”,结点B表示“Web服务器上存在一个缓冲区溢出漏洞(CVE-2014-5328)”,结点C表示“SSHd远程缓冲区溢出漏洞”,结点D表示“Web服务器的root权限”。图3中的边表示相应的漏洞利用,比如结点A到结点B之间的边表示“攻击者利用缓冲区溢出漏洞发动攻击”。每条边旁边的数值是漏洞危险性量化值除以10后得到的结果,这是为了使得分值介于0到1之间。攻击者的目标是获得Web服务器的root权限,从而达到破坏的目的。假设在本案例中,对Web服务器的可用性(availability)要求较高,针对这个特点对该网络结构进行安全风险评估,具体计算过程如下所述。

Fig.3 Bayesian attack graph图3 贝叶斯攻击图

步骤1建立漏洞危险性评估的层次结构。

漏洞CVE-2014-5328的危险性评估的层次结构如图4所示。

Fig.4 Hierarchical structure of vulnerability severity assessment图4 漏洞危险性评估层次结构

步骤2构造判断矩阵。

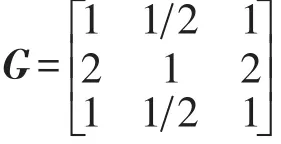

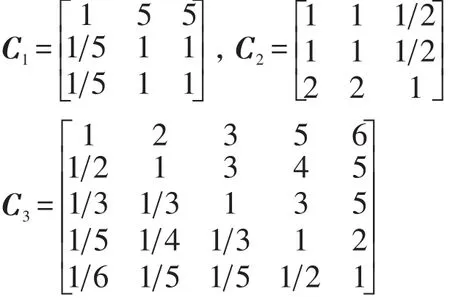

在本案例中,对Web服务器的可用性要求较高,因此CVSS度量、用户安全需求和经济损失度量按照1∶2∶1的比例构造准则层对于目标层的重要性判断矩阵为:

同理,方案层对于准则层的重要性判断矩阵依次为:

考虑到经济损失度量中数据损失占的比例最大,因此收入损失、声誉损失、客户损失、投资商损失和数据损失按照1∶2∶3∶5∶6的比例构造矩阵C3。

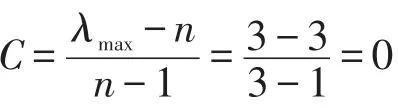

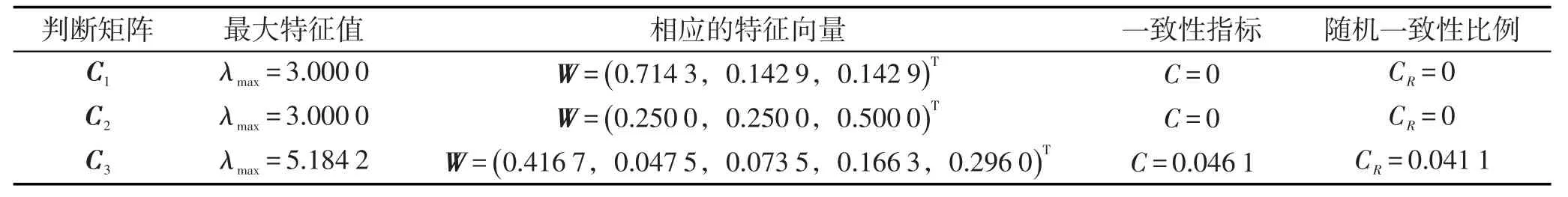

步骤3层次单排序及其一致性检验。

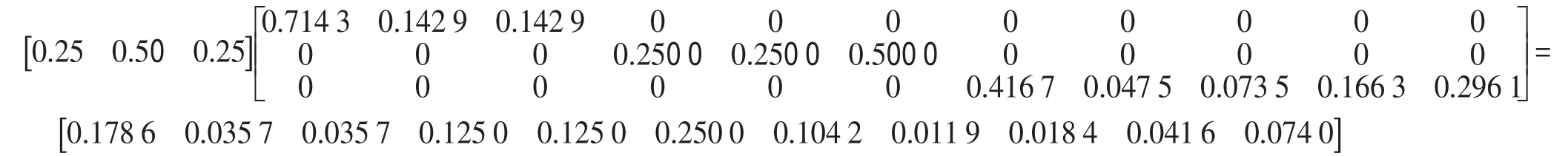

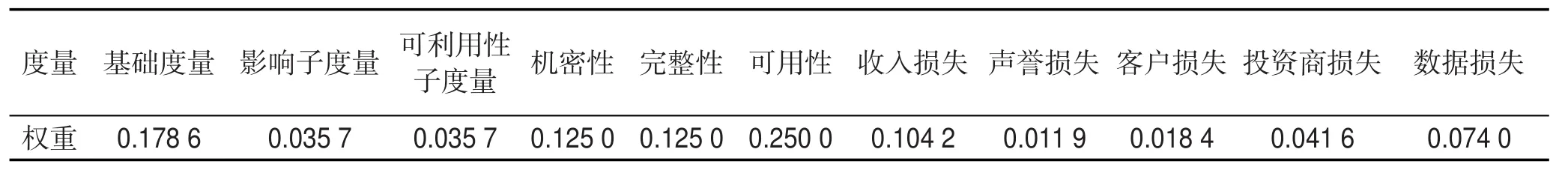

步骤4层次总排序及其组合一致性检验层次总排序为:

层次总排序组合一致性检验C=0,CR=0<0.1。各个度量标准对于漏洞危险性的权重如表3所示。

Table 2 Hierarchical single arrangement and consistency check表2 层次单排序及其一致性检验

Table 3 Weights of metrics表3 度量因素权重

步骤5漏洞危险性量化值计算。

假设专家对漏洞CVE-2014-5328的打分样本矩阵为[5.0 2.9 10.0 6.0 6.0 10.0 10.0 9.5 9.5 10.0 10.0],那么,漏洞CVE-2014-5328的危险性量化值为:

图3中其他漏洞的危险性量化值可以使用相同的计算方法得到。

步骤6结点风险值计算。

假设网络管理员检测到结点D上发生了一个网络攻击事件,即攻击者获得了Web服务器的root权限。结点B的后验概率计算如下:

其中:

计算得到结点B的后验概率为0.683 0。值得注意的是,在不考虑Web服务器受到攻击的情况下,结点B的非条件概率为0.481 0。在考虑了结点D上发生的攻击事件之后,结点B的后验概率变成了0.683 0,比之前有明显的提高。通过把系统的环境信息考虑进去之后,就可以对网络的安全情况进行更加准确有效的评估。

5.2效果测评

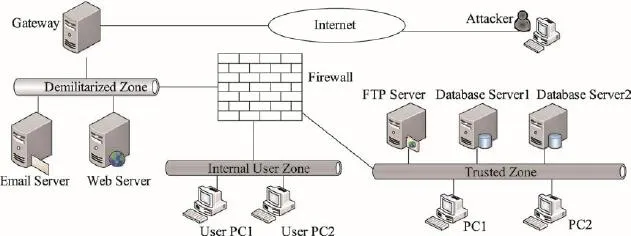

本节以图5所示的网络作为被评估网络进行仿真实验。假设某中小型企业X专门为用户提供在线电子交易业务。该企业的网络拓扑结构如图5所示。该网络包含3个子网络,分别为对外服务区、内部管理区和内部用户区,采用3个区用防火墙进行分割,整个网络通过网关与Internet相连。其中,对外服务区主要包括一台网络服务器和一台邮件服务器,这两台服务器分别对外和对内部用户提供网络服务和邮件服务。内部管理区包括一台文件传输服务器、两台数据库服务器和两台客户机,其中文件传输服务器主要给网络服务器提供网站相关文件存储和管理服务,两台客户机可以通过SSH链接操作文件传输服务器。网络潜在的攻击者来自从Internet访问的外部攻击者。使用Nessus作为漏洞扫描工具获得了该网络中每台主机/服务器上存在的漏洞信息,如表4所示。

Fig.5 Network topology图5 网络拓扑结构

Table 4 Vulnerability information表4 漏洞信息

考虑到企业X的特点,模拟两个应用场景进行实验分析。

场景1该网络中,网络服务器只是用于发布常识性及介绍性的普通网络服务器,没有存储重要的和有价值的数据和信息。在这种情况下,企业对于网络服务器的可用性需求较高。

场景2该网络中,网络服务器承担网络的主要服务,网络服务器发生崩溃将对企业造成较大的影响。在这种情况下,企业对于网络服务器的可用性和机密性(confidentiality)需求都较高。

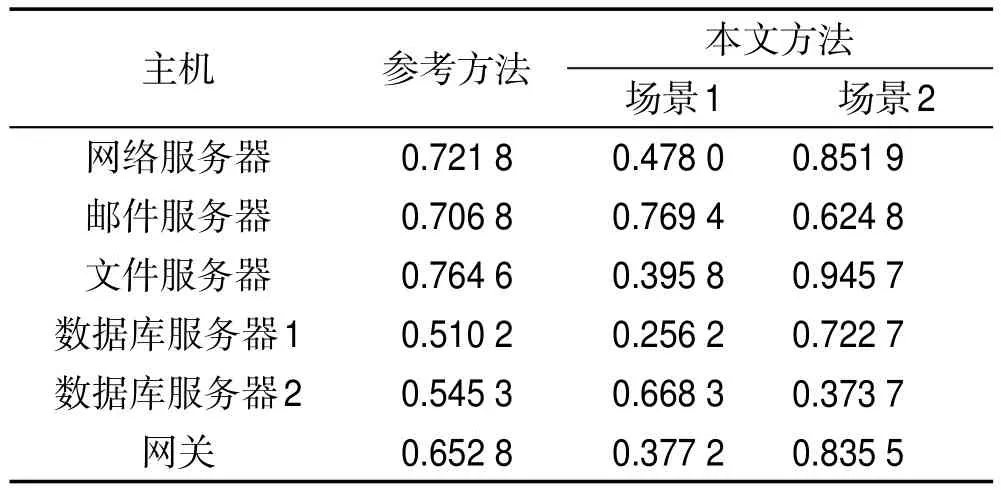

使用提出的网络安全风险评估方法分别计算这两个场景中的服务器风险量化值,并使用文献[23]的方法计算两个场景中的服务器风险量化值,得到结果如表5所示。

Table 5 Risk quantification values of servers表5 服务器风险量化值计算结果

表5展示了本文方法在两个应用场景中的服务器风险量化值的计算结果。以及参考方法的计算结果。参考方法在两个应用场景中的结果相同,因此只展示一组结果。从表5中可以看出,文献[23]的方法由于没有考虑企业网络的安全性需求,在两个场景中计算得到的各个服务器的风险量化值都是相同的。而使用本文方法,服务器的风险量化值会根据企业环境的不同而不同。例如,在场景2中,网络服务器承担网络的主要服务,是企业的重要商业资产,发生崩溃或者被入侵将会对企业造成较大的影响,因此在本文方法的计算结果中,网络服务器在场景2中的风险量化值比在场景1中大。

综上所述,由于本文提出的网络安全风险评估方法考虑了企业网络环境的安全需求,涵盖了环境威胁信息等因素对结点危险性的影响,使得本文方法更加切合被评估网络或信息系统的攻击发生可能性的真实情况,评估结果更加客观准确。

6 结束语

在网络安全管理过程中,网络安全风险评估是网络安全管理的前提和基础。为了制定可靠的、符合企业实际情况的网络安全风险评估方法,有必要充分考虑特定企业的环境特征。针对该问题,本文提出了依据企业环境特征评估企业网络系统安全风险的方法。首先,依据企业安全性需求、攻击事件给企业造成的经济损失和CVSS基础度量评估安全漏洞的危险性。然后,使用贝叶斯攻击图模型,结合企业网络系统的环境变化进行动态安全风险评估。最后,通过案例研究说明了具体的计算过程,并通过仿真实验验证了与已有方法相比,本文提出的定量评估方法更切合被评估企业的安全风险状况,评估结果更为客观准确。

未来的研究工作将进一步考虑更多可能的企业经济损失度量标准。另外,如何对攻击图的规模进行简化也是研究的重点及难点。

[1]Cheng Yexia,Jiang Wen,Xue Zhi,et al.Multi-objective network security evaluation based on attack graph model[J]. Journal of Computer Research and Development,2012,49 (S):23-31.

[2]Global Corporate IT Security Risks:2013[EB/OL].[2015-07-28].http://media.kaspersky.com/en/business-security.

[3]Liu Chenhuizi,Zhang Xuefeng.A dynamic risk assessment method based on hidden Markov model[J].Journal of XiƳan University of Posts and Telecommunications,2012,17(2): 31-36.

[4]Common vulnerability scoring system(CVSS-SIG)[S/OL]. [2015-07-28].http://www.first.org/cvss.

[5]Schiffman M.Common vulnerability scoring system(CVSS) [S/OL].(2011)[2015-07-28].http://www.first.org/cvss/cvssguide.html.

[6]National vulnerability database[DB/OL].[2015-07-28]. http://nvd.nist.gov/.

[7]Frigault M,Wang Lingyu,Singhal A,et al.Measuring network security using dynamic bayesian network[C]//Proceedings of the 4th ACM Workshop on Quality of Protection,Alexandria,USA,Oct 27,2008.New York:ACM, 2008:23-30.

[8]Cheng Pengsu,Wang Lingyu,Jajodia S,et al.Aggregating CVSS base scores for semantics-rich network security metrics[C]//Proceedings of the 2012 IEEE 31st International Symposium on Reliable Distributed Systems,Irvine,USA, Oct 8-11,2012.Piscataway,USA:IEEE,2012:31-40.

[9]Ghani H,Luna J,Suri N.Quantitative assessment of software vulnerabilities based on economic-driven security metrics[C]//Proceedings of the 2013 International Conference on Risks and Security of Internet and Systems,La Rochelle, Oct 23-25,2013.Piscataway,USA:IEEE,2013:1-8.

[10]Liu Qixu,Zhang Chongbin,Zhang Yuqing,et al.Research on key technology of vulnerability threat classification[J]. Journal on Communications,2012,33(S1):79-87.

[11]Yang Hongyu,Xie Lixia,Zhu Dan,et al.A vulnerability severity grey hierarchy analytic evaluation model[J].Journal of University of Electronic Science and Technology of China,2010,39(5):778-782.

[12]Allodi L,Massacci F.Comparing vulnerability severity and exploits using case-control studies[J].ACM Transactions on Information and System Security,2014,17(1):1-20.

[13]Huang C C,Lin F Y,Lin F Y-S,et al.A novel approach to evaluate software vulnerability prioritization[J].Journal of Systems and Software,2013,86(11):2822-2840.

[14]Liu Qixu,Zhang Yuqing.VRSS:a new system for rating and scoring vulnerabilities[J].Computer Communications, 2011,34(3):264-273.

[15]Liu Qixu,Zhang Yuqing,Ying Kong,et al.Improving VRSS-based vulnerability prioritization using analytic hierarchy process[J].Journal of Systems and Software,2012,85(8): 1699-1708.

[16]Vigo R,Nielson F,Nielson H R.Automated generation of attack trees[C]//Proceedings of the 2014 IEEE 27th Computer Security Foundations Symposium,Vienna,Jul 19-22,2014. Piscataway,USA:IEEE,2014:337-350.

[17]Dewri R,Poolsappasit N,Ray I,et al.Optimal security hardening using multi-objective optimization on attack tree models of networks[C]//Proceedings of the 14th ACM Conference on Computer and Communications Security,Alexandria,USA,Oct 29-Nov 2,2007.New York:ACM,2007: 204-213.

[18]Wang L Y,Noel S,Jajodia S.Minimum-cost network hardening using attack graphs[J].Computer Communications, 2006,29(18):3812-3824.

[19]Ammann P,Wijesekera D,Kaushik S.Scalable,graphbased network vulnerability analysis[C]//Proceedings of the 9th ACM Conference on Computer and Communications Security,Washington,Nov 17-21,2002.New York:ACM, 2002:217-224.

[20]Dalton G C,Mills R F,Colombi J M,et al.Analyzing attacks trees using generalized stochastic Petri nets[C]//Proceedings of the 7th IEEE Workshop on Information Assurance,West Point,Jun 21-23,2006.Piscataway,USA:IEEE, 2006:116-123.

[21]Dantu R,Kolan P.Risk management using behavior based Bayesian networks[C]//Proceedings of the 2004 IEEE International Conference on Intelligence and Security Informatics,Apr 5-7,2004:445-449.

[22]Liu Yu,Man Hong.Network vulnerability assessment using Bayesian networks[C]//Proceedings of the SPIE 5812,Data Mining,Intrusion Detection,Information Assurance,and Data Networks Security,Orlando,Mar 28,2005.San Francisco:SPIE,2005:61-71.

[23]Poolsappasit N,Dewri R,Ray I.Dynamic security risk management using Bayesian attack graphs[J].IEEE Transactions on Dependable and Secure Computing,2012,9(1):61-74.

[24]Innerhofer-Oberperfler F,Breu R.An empirically derived loss taxonomy based on publicly known security incidents [C]//Proceedings of the 4th International Conference on Availability,Reliability and Security,Fukuoka,Mar 16-19, 2009.Piscataway,USA:IEEE,2009:66-73.

[25]Saaty T L.How to make a decision:the analytic hierarchy process[J].European Journal of Operational Research,1990, 48(1):9-26.

[26]Clark K,Tyree S,Dawkins J,et al.Qualitative and quantitative analytical techniques for network security assessment [C]//Proceedings of the 5th Annual IEEE SMC Information Assurance Workshop,Hawaii,Jun 10-11,2004.Piscataway,USA:IEEE,2004:321-328.

附中文参考文献:

[1]程叶霞,姜文,薛质,等.基于攻击图模型的多目标网络安全评估研究[J].计算机研究与发展,2012,49(S):23-31.

[3]刘陈卉子,张雪锋.基于隐马尔可夫模型的动态风险评估方法[J].西安邮电学院学报,2012,17(2):31-36.

[10]刘奇旭,张翀斌,张玉清,等.安全漏洞等级划分关键技术研究[J].通信学报,2012,33(Sl):79-87.

[11]杨宏宇,谢丽霞,朱丹,等.漏洞严重性的灰色层次分析评估模型[J].电子科技大学学报,2010,39(5):778-782.

YANG Yunxue was born in 1986.She is a Ph.D.candidate at University of Chinese Academy of Sciences.Her research interests include network security risk assessment and cyber insurance,etc.

杨云雪(1986—),女,中国科学院大学博士研究生,主要研究领域为网络安全风险评估,网络安全保险等。

LU Xiao was born in 1986.He received the Ph.D.degree in information retrieval from University of Chinese Academy of Sciences in 2014.Now he is an engineer at National Computer Network and Information Security Management Center.His research interests include machine learning and collaborative filtering,etc.

鲁骁(1986—),男,2014年于中国科学院大学获得博士学位,现为国家计算机网络与信息安全管理中心工程师,主要研究领域为机器学习,协同过滤等。

DONG Jun was born in 1971.He is an engineer at China Petroleum Pipeline Bureau.He has taken charge of Westto-East gas pipeline project and pipeline project of Libya,etc.

董军(1971—),男,中国石油天然气管道局工程师,主持承担了西气东输管道工程,利比亚管道工程等项目。

Network Security RiskAssessment Based on Enterprise Environmentƽ

YANG Yunxue1+,LU Xiao2,DONG Jun3

1.Key Laboratory of Network Data Science and Technology,Institute of Computing Technology,Chinese Academy of Sciences,Beijing 100190,China

2.National Computer Network and Information Security Management Center,Beijing 100029,China

3.China Petroleum Pipeline Bureau,Langfang,Hebei 065000,China

E-mail:yangyunxue@software.ict.ac.cn

This paper studies the issue of network security risk assessment and proposes a method for the network security risk assessment based on enterprise environment.First of all,this paper proposes a vulnerability severity risk assessment method based on economic losses of an enterprise to evaluate the vulnerability severity for the enterprise. Next,this paper proposes a dynamic security risk assessment method by using the Bayesian attack graph model and combining the changes of network environment.Last,the case study interprets the detailed calculation processes of the proposed dynamic security risk assessment method,and the simulation experiment shows that the proposed method conforms to the real threat level of the network or information system evaluated,therefore,the evaluation results are more accurate and objective.

network management;network security risk assessment;vulnerability assessment;Bayesian attack graph;analytic hierarchy process

2015-09,Accepted 2015-11.

10.3778/j.issn.1673-9418.1509088

A

TN915.08

*The National Natural Science Foundation of China under Grant No.61402437(国家自然科学基金).

CNKI网络优先出版:2015-11-11,http://www.cnki.net/kcms/detail/11.5602.TP.20151111.1718.006.html

YANG Yunxue,LU Xiao,DONG Jun.Network security risk assessment based on enterprise environment. Journal of Frontiers of Computer Science and Technology,2016,10(10):1387-1397.