适用于移动用户高效访问外包数据的非对称代理重加密方案

2016-09-29郝伟杨晓元王绪安张英男吴立强

郝伟 杨晓元 王绪安 张英男 吴立强

摘要:为使移动设备更加方便快捷地解密存储于云端的外包数据,根据基于身份的广播加密(IBBE)系统和基于身份的加密(IBE)系统,使用Green等提出的解密外包的技术(GREEN M, HOHENBERGER S, WATERS B. Outsourcing the decryption of ABE ciphertexts. Proceedings of the 20th USENIX Conference on Security. Berkeley: USENIX Association, 2011: 34),提出一种改进的非对称跨加密系统的代理重加密(MACPRE)方案。该方案更适合计算能力有限的移动设备安全共享云端数据。移动用户在解密重加密后的数据时,运行一次指数运算和一次配对运算便可以将明文恢复,大大提高了移动用户解密的效率,降低了移动用户的能耗。该方案的安全性可以归约到底层的IBE方案和IBBE方案的安全性。理论分析和实验结果表明,该方案使得移动设备花费较少的时间便可以将存储在云端的数据解密,缓解了移动设备计算能力的不足,实用性较强。

关键词:代理重加密;基于身份的加密;基于身份的广播加密;解密外包;数据共享

中图分类号: TP309

文献标志码:A

0引言

随着普适计算和无线通信技术的快速发展,智能手机、平板等移动设备被广泛地应用于数据外包系统中,比如云存储[1]。在这类应用中,用户可以使用手机等移动设备,通过网络或其他无线通信技术访问固定设备外包的数据,即访问由第三方存储的数据。这类应用中最主要的问题就是数据安全问题。为了防止不可信的存储服务器获悉外包数据的内容,通常要将外包的数据加密[2]。资源丰富、计算能力强的数据拥有者通常喜欢使用基于身份的广播加密(Identity-Based Broadcast Encryption, IBBE)[3]加密自己的信息,从而可以使大批用户同时共享自己的信息。然而,资源有限、计算能力偏弱的移动终端用户通常使用基于身份的加密(Identity-Based Encryption, IBE)[4]加密自己的信息,这样可以避免繁琐的公钥证书发布问题。

目前,在上述实际应用中存在一个障碍。拥有强计算能力设备的用户,比如台式机用户,想用耗能但方便的IBBE[5]加密外包的数据;而拥有有限计算能力的移动终端用户,如手机用户,想用节约资源的IBE加密自己的数据。然而,这就出现一个问题:该如何设计一个机制,使得安装有IBE加密系统的设备直接访问IBBE加密过的文件?

上述问题在记者的移动办公中是非常常见的。新闻办公室里的每个职员都有自己唯一的身份信息,他们的台式计算机由于计算能力强,都安装IBBE的加密系统。办公室里的职员Alice为了让其他所有同事同时安全地共享她的信息,同时节约内存,便可以用IBBE将她的信息加密并存储在云端。然而,在外进行暗访的记者Bob为了自身的安全,只能使用资源有限且比较小的智能设备,如手机,收集信息,同时使用节约资源的IBE加密方案加密自己的数据。当Alice(或办公室里的其他同事)想让Bob获悉她(他)的加密数据,Alice又不想从云端下载数据然后解密,再用IBE加密发给Bob。一种更方便的方法是将Alice的密文直接转换成Bob可以解密的密文。

此时,会想到用代理重加密技术[6]来解决该问题。代理重加密这个概念是由Blaze等[7]在1998年的欧洲密码学年会上提出的。在代理重加密方案中,一个拥有一些额外信息的半可信代理者可以把用A的公钥加密消息M所得到的密文转换为用B的公钥加密消息M所得到的密文,但是这个代理者并不能获得关于消息M的任何信息,也不能获得任何由A或者B的公钥加密过的消息的任何信息。Chu等[8]在标准模型中构造了一个选择密文攻击(Chosen Ciphertext Attack, CCA)安全的基于身份的代理重加密方案。崔宁等[9]提出了一个基于双线性映射的无证书代理重加密方案,将无证书密码体制与代理重加密结合起来,并在标准模型下证明了该方案是抗适应性选择消息攻击的。Srinivasan等[10]利用标志控制技术提出了一个不用配对的无证书代理重加密方案。2014年,Liang等[11]提出了一个高效的可撤销基于身份的代理重加密方案(Identity-Based Proxy Re-Encryption, IB-PRE),可以用于云数据共享以及其他网络应用,只需要密钥生成(Private Key Generator, PKG)中心在每个时间段内公开一段固定长度的字符串,该方案在标准模型下是可证明安全的。但上述方案都不能解决上述提到的问题。根据实际需要,基于文献[3]的IBBE方案、文献[4]的IBE方案的变形方案,Deng等[12]提出了非对称、跨加密系统的重加密(Asymmetric Cross-Cryptosystem Re-Encryption, ACCRE)方案,该方案运用密钥隐藏技术很好地解决了上述问题,即在转换密钥的生成过程中,数据拥有者借用一个随机数隐藏他的IBBE私钥,然后再用指定的数据共享者的身份通过IBE加密将该随机数加密,代理者使用该转换密钥,用数据拥有者被隐藏的私钥“部分地”解密IBBE密文,从而产生一个带有该随机数的IBE密文,被指定的数据共享者便可以用他的私钥先恢复出该随机数,然后得到明文。

但是,在Deng等[12]的方案中,移到端的用户需要两次配对运算才能将代理重加密后的密文解密,当移动用户要频繁地解密数据时,这对于计算资源有限的移动用户来说是承担不起的,而且效率会非常低,因此提高移动用户的解密效率又成了一个突出问题。

针对该问题,本文结合Green等[13]的解密外包技术,提出改进的ACCRE方案即改进的非对称跨加密系统的代理重加密(Modified Asymmetric Cross-cryptosystem Proxy Re-Encryption, MACPRE)方案,该方案使得移动用户在解密代理重加密过的数据时,运行一次指数运算便可以将方案中对称密钥k恢复,然后只需运行一次配对运算便可以将明文恢复,这很好地解决了移动用户计算能力不足的问题,进而大大提高了移动用户解密的效率,节约了移动用户的办公时间,而且不会影响原方案的安全性,这在文献[13]中已得到了证明。

1.2问题描述

两个拥有不对称计算能力的设备之间安全地共享信息。比如,移动设备是智能手机,固定设备是台式计算机和服务器。台式机计算机和服务器为了更好地分享外包的数据,使用IBBE加密各自的信息,而移动设备计算能力有限,使用IBE加密自己的信息。因此,该方案中有两种形式的密文,即IBE密文和IBBE密文。当IBBE系统中的用户,想让IBE系统中的用户分享自己的数据时,出现一个问题,即如何让IBBE用户将IBBE密文安全地转换成IBE密文,限制条件如下:

1)IBE用户不安装IBBE加密系统;

2)IBBE用户不安装IBE加密系统;

3)想传递数据的IBBE用户不需要解密他的IBBE密文。

1.3系统模型

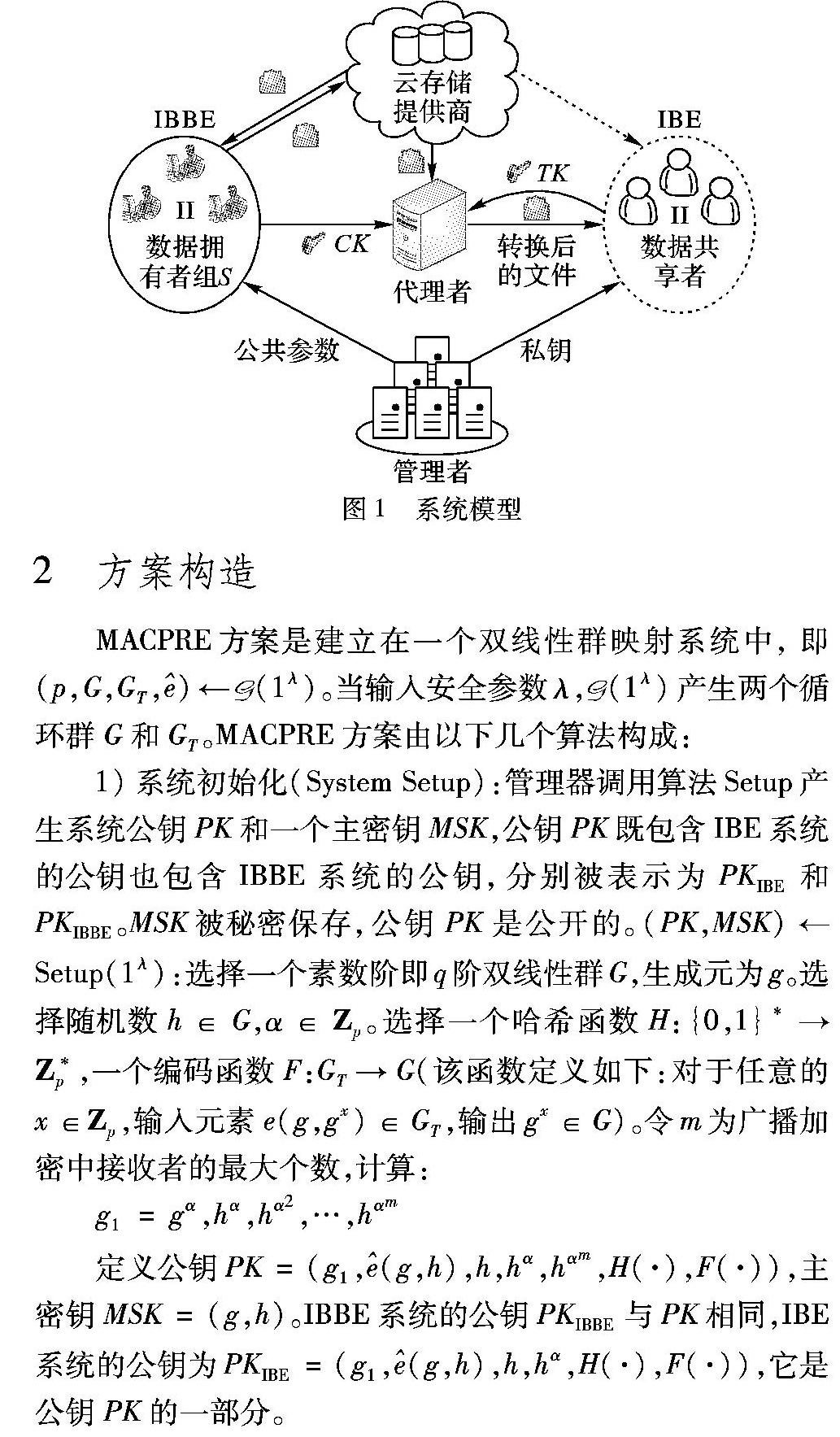

使用一个全新的非对称跨加密系统的代理重加密(MACPRE)方案解决上述的问题。结合ACCRE的系统结构[12],新系统结构如图1所示。在该系统中有下面五个参与方:

1)管理器(Admin): 产生公共参数及私钥。

2)云存储提供商(Cloud Storage Provider, CSP):为数据拥有者提供存储服务。

3)数据拥有者(Data Owner):使用IBBE加密自己的数据,然后外包给CSP。

4)数据共享者(Data Consumer):如果拥有管理器发布的正确的私钥,便可以解密IBE密文。

5)代理者(Proxy):如果有数据拥有者产生的转换密钥,可以将IBBE加密的密文转换成IBE加密的密文。

在MACPRE系统中,数据拥有者使用IBBE加密数据,数据共享者使用IBE加密数据。这里,忽略IBBE系统中的数据共享者和IBE系统中的数据拥有者。当数据拥有者想将存储在CSP中的IBBE加密的数据,转换成用数据共享者的身份进行IBE加密的数据时,数据拥有者不需要解密IBBE密文。他用自己的私钥和数据共享者的身份信息产生一个转换密钥CK,然后将CK发送给代理者。代理者从CSP中下载数据拥有者的数据,然后用CK将IBBE形式的密文转换成数据共享者可以解密的IBE形式的密文。在数据转换的全过程中,CSP和数据共享者都不需要参与,而且数据拥有者仅仅需要在发送数据的过程中在线。加入解密外包技术后,当数据共享者解密数据时,他将部分解密外包数据的转换密钥TK发送给代理者,代理者进行部分解密,然后将部分解密的密文发回给数据共享者,数据共享者再用他保留的私钥将明文恢复。

3.2安全性分析

原ACCRE方案的安全性在文献[12]中已给出了详细的证明,ACCRE方案是基于IBBE[3]和IBE[4]的变形方案构造的,因此ACCRE方案的安全性取决于它所依赖的IBBE方案和IBE变形方案的安全性。文献[3]对IBBE方案的安全性进行了严格的证明,而方案中的IBE方案是文献[4]中IBE方案的变形,变形后的IBE方案与原方案不同的只是,将原方案中私钥的指数的分母替换成了H(ID)。将H作为一个随机预言机,在私钥的询问过程中通过控制这个随机值,仍然可以证明变形后的IBE方案是安全的。结果表明,攻击者分别攻破IBBE和IBE方案的优势之和,要远小于攻击者攻破ACCRE方案的优势,然而攻击者分别攻破IBBE和IBE方案的优势又可以被忽略,所以攻破ACCRE方案的优势也就可以被忽略,因此ACCRE方案是安全的。

在移动端的IBE系统中加入解密外包的技术后,并不会影响原方案的安全性,这在文献[13]中也给出了详细的说明。文献[13]表明,加入解密权力外包的技术后,原IBE方案中的解密方,只是将他原来拥有的私钥SK变换成了只有他自己才知道的随机数z,使解密方在实施解密过程中减少配对运算。而执行部分解密的代理者,只是机械地、部分地解密文件,他既不会得知明文的信息,又不能得知解密方的私钥,因此,在移动端加入解密外包的技术后的IBE系统,仍是安全的。

综上所述,本文提出的MACPRE方案是安全可靠的。

3.3效率分析

3.3.1理论分析

由于对称加解密的计算开销仅仅与数据的大小有关,而且与ACPRE的代理重加密机制无关,因此不考虑它们的开销。本文主要关注非对称加密系统中开销大的操作,即指数运算和双线性配对。

从表1可以清楚地看到,对于计算能力有限的移动端,改进后的方案比原ACCRE方案具有更高的解密效率:改进后的方案中,移动端只需一次指数运算和一次配对运算便可以将转换密文解密;而原方案中,移动端需要两次配对运算才可以将转换密文解密。虽然,引进文献[13]的技术后,移动用户在解密时需多执行一次外包密钥产生算法,但这并不影响改进后的移动端解密的效率,因为该操作只在第一次解密时执行,在以后的转换密文解密过程中,他不必再执行外包密钥产生算法,仅仅需一次指数运算和一次配对运算便可以将转换密文解密,因此可以忽略外包密钥产生算法的时间。可见,对于转换密钥的频繁解密,改进后的MACPRE方案比原方案的效率更高,实用性更强。

表2在方案的效率、是否需要交互、是否为跨加密系统等方面,将MACPRE方案与原ACCRE方案,及其他代理重加密方案进行了比较。尽管文献[8]的方案中公私钥长度、原始密文长度、转换的后密文长度、转换密钥长度都是恒定的,但

是它只能在同样的IBE系统中转换密文,它不能一次性指定

一批用户共享数据,而只能是单个用户。文献[14]允许在公钥加密(Public Key Encryption, PKE)系统中加密的数据转换成IBE系统中的数据,但是,在转换过程中,数据拥有者需要与数据共享者交互。虽然基于ABE构造的文献[15]允许多个用户共享同一个数据,但是,在解密转换密文的过程中,双线性配对的个数会随着属性的个数N线性增长,这大大增加解密方的负担。与文献[15]相比,文献[12]方案中原始密文长度、重加密密钥、转换后的密文长度都比较短。与文献[8,14]相比,文献[12]方案允许多个用户同时共享原始数据。而且文献[12]方案在重加密密钥的生成过程中,不需要管理器和数据共享者的参与,同时该方案还支持跨加密系统的代理重加密。而MACPRE方案与文献[12]相比,在原始密文长度、重加密密钥、转换后的密文长度等方面都相同,但在解密中,MACPRE方案只需一次配对运算,效率更高,更符合移动用户计算能力有限的实际,更能够满足移动用户的频繁解密。这些特点都说明MACPRE方案的实用性。

表3在移动用户的公私钥长度、原始密文的长度、解密中需要的配对运算等方面,将MACPRE方案与其他方案进行了对比。MACPRE方案中移动用户使用的IBE方案,与标准的IBE方案[4]相比,两者的公钥长度相同,但是,前者的解密密钥小于后者的,前者在解密过程中不需要配对运算,同时前者还支持代理重加密。文献[12]中末使用解密外包机制,需要进行两次配对运算才能恢复出明文。而MACPRE方案使用解密外包机制,只需一次配对运算便能恢复明文。通过比较可以发现,本文的方案允许移动用户花费较小的功耗就可以进行数据的解密,在需频繁解密的数据外包环境中实用性较强。

3.3.2性能分析

基于文献[16]的实验结果,在使用因特尔四核i3-2130处理器,运行频率为3.40GHz的台式计算机模拟固定用户,使用装有安卓v4.1.2操作系统的三星Galaxy S3模拟移动用户,使用斯坦福的基于双线性对的密码学(Pairing-Based Cryptography, PBC)库[17]进行双线性群的操作的环境下,一次配对运算的耗时为0.682s,一次GT中元素的模指数运算的耗时为0.139s,分别估算出MACPRE方案中移动用户解密的耗时情况和文献[12]的ACCRE方案中移动用户解密的耗时情况,并作比较。移动用户解密的耗时情况主要取决于使用台式机的办公用户数n,因此分别取办公用户数n=10,20,…,100,观察随办公用户数增多,同一移动用户分别使用ACCRE和MACPRE方案,解密转换后密文的耗时情况,结果如图2所示。

从图2可以看出,随着办公室中办公用户数的增多,使用ACCRE方案或MACPRE方案解密的移动用户,所消耗的时间均不变,但是,移动用户使用MACPRE方案解密的耗时为0.821s,而使用ACCRE方案解密的耗时却为1.364s,由此可见,相比ACCRE方案,使用MACPRE方案解密数据更加快捷,更适合移动用户计算能力不足的情形。

基于上面的分析,在相同实验条件下,观察在多次解密情况下,移动用户分别利用ACCRE方案和MACPRE方案解密外包数据的耗时情况。令l表示次数,取l=10,20,…,100,结果如图3。

从图3可以看出,在移动用户频繁解密外包数据的时候,相比使用ACCRE方案,使用MACPRE会为用户节约大量的时间,同时也为移动设备节约更多的计算资源,更适合计算能力不足的移动设备使用,实用性更强。

4结语

结合原有的非对称跨加密系统的非对称重加密方案,使用现存的IBE方案的变形方案和IBBE方案,用解密外包机制,本文提出了一个便于移动用户访问外包数据的非对称代理重加密方案,可以为两个能力不对等的计算设备进行加密数据的转换,为计算能力有限的移动设备访问加密的外包数据提供了有效的实用途径。但是,与现存的其他跨加密系统的方案相比,本文的方案虽然提高了移动用户解密数据的速度,但是移动用户解密时仍需要进行配对运算。因此,今后将进一步设计只需进行指数级运算便能实现解密方解密的非对称代理重加密方案。

参考文献:

[1]CHU C K, CHOW S S M, TZENG W G, et al. Key-aggregate cryptosystem for scalable data sharing in cloud storage [J]. IEEE Transactions on Parallel and Distributed Systems, 2014, 25(2): 468-477.

[2]LEE B. Unified public key infrastructure supporting both certificate-based and ID-based cryptography [C]// ARES 2010: Proceedings of the 2010 International Conference on Availability, Reliability, and Security. Piscataway,NJ: IEEE, 2010: 54-61.

[3]DELERABLE C. Identity-based broadcast encryption with constant size ciphertexts and private keys [C]// Proceedings of the 2007 13th International Conference on the Theory and Application of Cryptology and Information Security, LNCS 4833. Berlin: Springer, 2007: 200-215.

[4]BONEH D, BOYEN X. Efficient selective-id secure identity-based encryption without random oracles [C]// Proceedings of the 2004 International Conference on the Theory and Applications of Cryptographic Techniques, LNCS 3027. Berlin: Springer, 2004: 223-238.

[5]DENG H, WU Q D, QIN B, et al. Tracing and revoking leaked credentials: accountability in leaking sensitive outsourced data [C]// Proceedings of the 2014 9th ACM Symposium on Information Computer and Communications Security. New York: ACM, 2014: 425-434.

[6]WANG L H, WANG L C, MAMBO M, et al. Identity-based proxy cryptosystems with revocability and hierachical confidentialities [C]// ICICS 2010: Proceedings of the 12th International Conference on Information and Communications Security, LNCS 6476. Berlin: Springer, 2010: 383-400.

[7]BLAZE M, BLEUMER G, STRAUSS M. Divertible protocols and atomic proxy cryptography [C]// Proceedings of the 1998 International Conference on the Theory and Application of Cryptographic Techniques, LNCS 1403. Berlin: Springer, 1998: 127-144.

[8]CHU C K,TZENG W G. Identity-based proxy re-encryption without random oracles [C]// ISC 2007: Proceedings of the 10th International Conference on Information Security, LNCS 4779. Berlin: Springer, 2007: 189-202.

[9]崔宁,李艳琼.基于双线性对的无证书代理重加密方案[J].信息技术,2013 (7): 34-36.(CUI N, LI Y Q. A cerfiticateless proxy re-encryption scheme from pairings [J]. Information Technology, 2013(7): 34-36.)

[10]SRINIVASAN A, RANGAN C P. Certificateless proxy re-encryption without pairing: revisited [C]// SCC 2015: Proceedings of the 3rd International Workshop on Security in Cloud Computing. New York: ACM, 2015: 41-52.

[11]LIANG K, LIU J K, WONG D S, et al. An efficient cloud-based revocable identity-based proxy re-encryption scheme for public clouds data sharing [C]// Proceedings of the 2014 19th European Symposium on Research in Computer Security, LNCS 8712. Berlin: Springer, 2014: 257-272.

[12]DENG H, WU Q H, QIN B, et al. Asymmetric cross-cryptosystem re-encryption applicable to efficient and secure mobile access to outsourced data [C]// Proceedings of the 10th ACM Symposium on Information, Computer and Communications Security. New York: ACM, 2015: 393-404.

[13]GREEN M, HOHENBERGER S, WATERS B. Outsourcing the decryption of ABE ciphertexts [C]// Proceedings of the 20th USENIX Conference on Security. Berkeley: USENIX Association, 2011: 34.

[14]MATSUO T. Proxy re-encryption systems for identity-based encryption [C]// Proceedings of the First International Conference on Pairing-Based Cryptography, LNCS 4575. Berlin: Springer, 2007: 247-267.

[15]LUO S, HU J B, CHEN Z. Ciphertext policy attribute-based proxy re-encryption [C]// Proceedings of the 12th International Conference on Information and Communications Security, LNCS 6476. Berlin: Springer, 2010: 401-415.

[16]SHAO J, LU R X, LIN X D. Fine-grained data sharing in cloud computing for mobile devices [C]// Proceedings of the 2015 IEEE Conference on Computer Communications. Piscataway, NJ: IEEE, 2015: 2677-2685.

[17]LYNN B. The Stanford pairing based cryptography library [EB/OL]. [2015-11-20]. http://crypto.stanford.edu/pbc.