基于攻防状态图模型的网络风险评估方法

2016-09-21李博涵

周 未 张 宏 李博涵

(1南京理工大学计算机科学与工程学院, 南京 210094)(2南京航空航天大学计算机科学与技术学院, 南京 211106)

基于攻防状态图模型的网络风险评估方法

周未1张宏1李博涵2

(1南京理工大学计算机科学与工程学院, 南京 210094)(2南京航空航天大学计算机科学与技术学院, 南京 211106)

采用自底向上的分析方法,提出了一种层次化的网络安全风险评估框架.该框架将网络安全风险分为脆弱点安全风险和攻击安全风险2部分,按照网络的层次结构逐层评估计算机网络的安全风险.在此基础上,进一步引入攻防图脆弱点置信度概念来衡量脆弱点存在攻防状态图中的可信程度.综合考虑多种脆弱点扫描器的扫描结果,提出一种基于攻防状态图模型的网络风险评估方法.该方法通过计算单个脆弱点的置信度,结合每种脆弱点的危害指数和攻击危害指数,推算出节点的脆弱点安全风险和攻击安全风险,评估单个节点的安全风险值.根据网络中各节点自身的权重,量化全网的安全风险.实验结果表明,该评估方法可有效、合理地评估指定网络的风险和安全状况.

信息网络;风险评估;攻防状态图

网络安全已经成为国家战略安全的重要组成部分,吸引了大量研究人员对网络安全风险评估进行研究.目前,评估方法主要可分为2类:静态评估法和动态评估法.静态评估法利用一些评估标准进行评估[1-3],如TCSEC,ITSEC,CC,IOS/IEC 17799,BS 7799,ISO 13335等.静态评估法缺乏实时性,只能粗略地估计网络长期所处的安全风险等级,对于网络正在遭受的攻击缺乏实时的风险检测.因此,动态评估法成为该领域研究的热点[4-5].

Philips等[6]提出了一种M-Correlator报警处理模型,该模型使用树形结构的Bayes信念传播方法,将报警同目标的相关性以及目标资源的重要性相结合,对安全事件进行处理,得到报警所对应的攻击对目标的威胁程度,评估其所处的高、中、低三个等级.但该方法涉及的评判对象都是孤立的报警,无法对一个完整的攻击过程进行评估.Boyer等[7]提出了一个Stellar评估模型,该模型由攻击过程重建模块和安全风险评估模块组成,其中攻击过程风险评估通过专家事先编制好的一系列规则来完成.不足之处在于这些规则的制定完全依赖于专家经验,且规则的编写费时、费力,主观性较强.Gehani[8]基于实时风险评估的自动入侵模型,提出了RheoStat实时风险管理模型.该模型从攻击威胁、目标资产和目标脆弱点3方面来进行风险评估,使用威胁发生概率、脆弱点暴露率和攻击对资产的影响程度之积来计算风险.但该模型只适用于评估单个主机的风险情况,不能评估网络层风险.Hariri等[9]基于网络性能度量指标,评估分析网络攻击对系统安全的影响,此方法仅适用于分析拒绝服务类攻击,不能评估其他类别的攻击对系统安全的威胁.

本文针对目前网络安全风险评估中存在的问题,采用自底向上的层次化分析方法,提出了一种基于攻防状态图的层次化风险评估模型和方法.本文从网络节点的脆弱点和节点可能遭受的攻击出发,从脆弱点风险和攻击风险2个层面分析网络安全风险;引入攻防图脆弱点置信度概念,衡量脆弱点存在攻防状态图中的可信程度,综合考虑多种脆弱点扫描器的扫描结果,提出一种基于攻防状态图模型的网络风险评估方法.

1 基于攻防状态图的网络安全风险量化评估框架

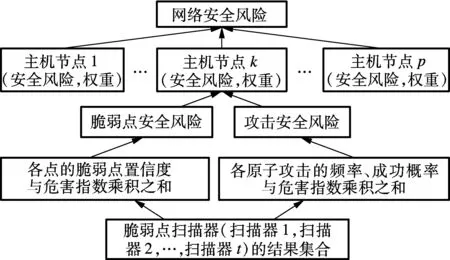

本文根据攻防状态图的层次结构以及攻击和脆弱点的逻辑关系,提出了一种网络安全风险量化评估框架,如图1所示.

图1 网络安全风险量化评估框架

该框架采用自底向上结构,首先根据攻防状态图,通过多种脆弱点扫描器确定各节点中存在的脆弱点集.对于每个节点,进一步计算出该节点中所有脆弱点的置信度和原子攻击成功发生的概率,结合每种脆弱点的危害指数和原子攻击频率及其危害指数,计算出该节点的脆弱点风险和攻击风险,进而评估单个节点的安全风险值.最后根据网络中各节点的权重,量化整个网络系统的安全风险值.

由于攻防状态图本身具有不确定性,本文引入攻防图脆弱点置信度概念,用于表示节点中单个脆弱点存在的支持度或可信程度,记作f.脆弱点危害指数是节点中单个脆弱点对其的危害程度,记作e.脆弱点危害指数是该脆弱点严重性的直接表现,因此可以用脆弱点的严重程度来衡量其危害指数.美国国家脆弱点数据库 (National Vulnerability Database)是目前最为权威的脆弱点信息数据库之一.该数据库从脆弱点的利用方式、利用复杂度、目标认证次数以及对信息机密性、完整性和可用性的影响大小等几个方面给出了脆弱点的严重性度量,其值介于0~10之间.可以根据通用脆弱点风险披露(CVE)的标识,从美国国家脆弱点数据库中查询其对应的严重度,作为脆弱点的危害指数.

节点中单个脆弱点存在时的风险大小Rv可表示为

Rv=fe

(1)

目前针对网络的攻击行为大多为多步骤组合攻击,即通过多个原子攻击协同实施完成.所谓原子攻击是指攻击者利用节点上的单个脆弱点而实施的攻击行为.因此,一个攻击行为是由一系列原子攻击构成的.

定义1(原子攻击频率)一段时间内,节点中单个原子攻击发生的次数,记作c.可通过攻击日志数据库进行统计得到.

定义2(原子攻击成功概率)节点中单个原子攻击成功发生的可能性,记作P.从网络系统整体来分析,原子攻击的成功实施带有随机性,受脆弱点扫描结果可置信度、脆弱点利用的难易程度等因素的影响.

在以往研究中,原子攻击成功的概率往往通过专家打分来得到,主观性较强.为了避免这种缺点,本文根据原子攻击的攻防图中所利用的脆弱点的置信度,并结合安全脆弱点评估系统(CVSS)对单个脆弱点的属性量化值,将原子攻击成功概率P定义为

P=fIexp

(2)

式中,Iexp为该脆弱点被利用的难易程度.为了满足P的计算结果小于1,将CVSS中脆弱点被利用难易程度的计算公式修正为

Iexp=2AvAcAt

(3)

式中,Av表示脆弱点被利用的方式,其可能的取值为L(Local),A(Adjacent)和N(Network);Ac表示利用该脆弱点的攻击复杂度,其可能的取值为H(High),M(Medium)和L(Low);At为利用该脆弱点时,攻击目标对攻击者进行身份认证的次数,其可能的取值为M(Multiple),S(Single)和N(None),对应的量化值如下:

定义3(原子攻击危害指数)节点中单个原子攻击成功发生后对其造成的危害程度,记作r.本文用攻防图中所利用的脆弱点对网络系统安全属性的损害来描述原子攻击的危害指数.借鉴文献[10]中信息安全属性可计算性思想,将脆弱点的安全属性损害分为机密性损害Ci、完整性损害Ii和可用性损害Ai.根据CVSS中脆弱点损害的计算方法,定义单个原子攻击成功后对其节点的危害指数为

r=P×[10.41×(1-(1-Ci)(1-Ii)(1-Ai))]

(4)

式中,Ci,Ii和Ai分别反映了第i个脆弱点成功被利用后所造成的机密性、完整性和可用性损害,其可能的取值为None(N),Partial(P)和Complete(C),对应的量化值如下:

定义4(原子攻击安全风险)利用网络节点中的脆弱点, 外部攻击成功发生时所致的风险大小.由于一次高危害指数攻击的风险可能要比多次中、低危害指数攻击的风险更大,因此原子攻击安全风险Ra可用下式计算:

Ra=10rc

(5)

定义5(节点安全风险)单个节点的安全风险Rh由其所有的脆弱点安全风险和原子攻击安全风险2部分组成,即

(6)

式中,m为单个节点中所存在的脆弱点总数;n为单个节点中成功发生的原子攻击总数;Rvi为根据式(1)计算得到的单个脆弱点安全风险;Raj为根据式(5)计算得到的单个原子攻击安全风险.

定义6(网络安全风险)外部攻击通过网络各节点对其造成的影响.网络安全风险RN用所有节点安全风险的加权和来表示,即

(7)

式中,p为网络中节点的总数;ωk为第k个节点占网络的权重,该权重是由系统管理员根据节点中服务的重要程度、节点的拓扑连接、服务的访问次数等因素给出网络中各节点的重要度(见表1),并对其进行归一化处理得到,在实际操作过程中可根据系统的不同做相应的调整;Rhk为根据式(6)计算得到的单个节点安全风险.

表1 节点重要度

根据图1的网络安全风险量化评估框架可知,评估整个网络系统的安全风险值,首先要计算出单个节点上所有脆弱点的安全风险值和原子攻击的安全风险值.而单个脆弱点安全风险值Rv和单个原子攻击安全风险值Ra的计算又要先确定各脆弱点的置信度f,脆弱点危害指数e,原子攻击成功概率P和原子攻击危害指数r.

2 基于攻防状态图模型的网络风险评估方法

网络安全风险评估过程中,需要利用脆弱点扫描器来发现节点的脆弱点.由于脆弱点扫描器实现技术的缺陷,使得其具有不同程度的错报率和漏报率,给扫描结果带来了不确定性,从而影响网络安全风险的评估结果.为了使评估结果更加准确、可靠,本文综合考虑多种脆弱点扫描器的扫描结果,引入攻防图脆弱点置信度概念来衡量脆弱点存在于攻防状态图中的可信程度,提出了一种基于攻防状态图模型的网络风险评估方法.

证据指人们分析命题、求其基本可信数所依据的事物的属性与客观环境(实证据),同时还包括人们的经验、人们的知识和人们对该问题所作的观察和研究.人们通过对证据的分析,得到命题的基本可信数m(A),这里基本可信数就是人们相信命题A为真的置信度,如图2所示.

图2 证据与置信度可信数

对于一个判决问题,设人们所能够认识的可能结果用集合Θ表示,那么人们所关心的任一命题都对应于Θ的某一个子集.Θ称为基于攻防状态图模型的识别框架.

基本可信数m(A)反映了对命题A本身的置信度大小,但是由于证据不充分,不能进一步赋予A的任何真子集的信任程度,m(A)表示在主体看来证据支持A,但不支持A真子集的程度.为了计算原子焦元基本可信数,提出一个基于攻防状态图模型的网络风险评估方法.

在证据理论中,基于攻防状态图模型的识别框架Θ被定义为所有可能结论的集合,并且各种结论之间相互排斥,互补包含,因此可以用欧式空间的思想来解释和定义证据理论中的某些概念.

设Θ为一包含N个两两不同命题的基于攻防状态图模型的识别框架,则把N个不同命题看作是两两互相垂直的坐标轴,把Θ看作是包含N个坐标轴的坐标系,即N维向量空间.记m′为m向各个坐标轴投影后得到的一个近似概率分配函数,通过对所有焦元在不同坐标轴上的投影进行归一化得到.

由于该结果是通过焦元不断地向各个坐标轴投影而得到的,证据经过投影分解后可以用一个N维向量表示,因此上述过程称为置信度向量攻防状态图分析.经过归一化后得到的近似概率分配函数m′中,所有焦元都仅含有一个元素的原子焦元.

基于上述方法,在计算节点中单个脆弱点的置信度时,为了降低脆弱点扫描器的不确定性,本文用多种脆弱点扫描器对网络中的节点进行扫描,扫描结果集看作一个命题A,脆弱点扫描器的准确率看作命题A的基本可信数即m(A),多种扫描器结果集的并集看作基于攻防状态图模型的识别框架Θ.对扫描结果进行置信度向量攻防状态图分析,进而得到单个脆弱点的置信度.

以t种脆弱点扫描器对单个节点Hk扫描为例,节点中单个脆弱点的置信度算法步骤如下:

输入:每种脆弱点扫描器的扫描结果集合.

输出:节点Hk中每个脆弱点的置信度.

④ 计算置信度向量vs在各坐标轴xi(i=1,2,…,m)上的攻防状态图分析值,即

π=rscosαvsxi

(8)

⑤ 将每个置信度向量vs向同一个坐标轴上的攻防状态图分析值累加求和,即

(9)

将所有fxi归一化,得

(10)

算法中脆弱点扫描器种数t可根据网络的规模、评估的实际需要和以往的经验来选择.但t值过大会导致评估成本和计算时间过长,t值过小又会使得漏报率和错报率过高.因此根据经验,其值宜取为3或4.

3 实验验证与分析

3.1实验环境设置

为验证本文提出的基于攻防状态图模型的网络风险评估方法的可行性和有效性,设计如下网络实验,网络的拓扑结构如图3所示.实验平台包括3台服务器:1台Web服务器、1台用于重要文件和数据备份的FTP服务器、1台为Web服务器提供数据库服务的Oracle数据库服务器.攻击者可以对网络系统内的3台服务器直接访问,访问权限为User权限.3台服务器之间也可互相以User权限访问.各节点间的可达关系如表2所示.

图3 网络拓扑图

可达关系源节点地址目标节点地址协议开放端口A→B172.16.2.2172.16.2.3FTP21A→C172.16.2.2172.16.2.4HTTP80A→D172.16.2.2172.16.2.5TNS1521B→C172.16.2.3172.16.2.4HTTP80B→D172.16.2.3172.16.2.5TNS1521C→B172.16.2.4172.16.2.3FTP21C→D172.16.2.4172.16.2.5TNS1521D→B172.16.2.5172.16.2.3FTP21D→C172.16.2.5172.16.2.4HTTP80

3.2扫描器扫描结果

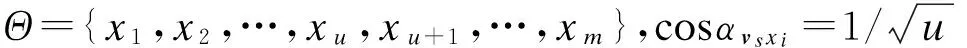

利用Nessus,X-Scan和ISS三种脆弱点扫描器,对网络中3个服务器节点进行脆弱点扫描,扫描结果如表3所示.3种脆弱点扫描器的准确率分别为0.980 0,0.900 0和0.940 0.

3.3攻防图脆弱点分析

令x1,x2和x3分别代表CVE-2010-4562,CVE-2011-1871,CVE-2007-0066,并作为置信度向量空间Θ内的3个坐标轴.由Nessus扫描结果所构成的置信度向量v1={x1,x2,x3},由ISS扫描结果所

表3 脆弱点扫描结果

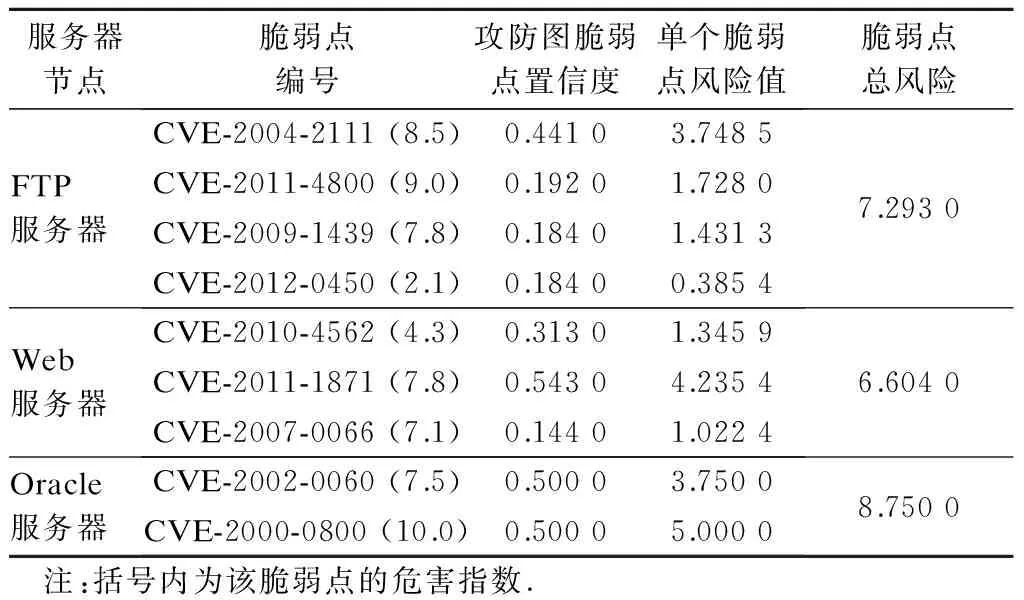

构成的置信度向量v2={x2},由X-Scan扫描结果所构成的置信度向量v3={x1,x2}.根据基于攻防状态图模型的网络风险评估方法,计算得到Web服务器上脆弱点CVE-2010-4562,CVE-2011-1871,CVE-2007-0066存在的置信度分别为0.313 0,0.543 0和0.144 0.

由表3可看出,3种扫描器均检测到脆弱点CVE-2011-1871,因此它的置信度最高;脆弱点CVE-2010-4562被2种扫描器检测到,故其置信度居中;脆弱点CVE-2007-0066仅被Nessus扫描器检测到,虽然Nessus扫描器的准确率是3种扫描器中最高的,但由于证据数量最少,缺乏充分性,因此其置信度最低,上述计算结果也与现实情况一致.

同理,可以计算出FTP服务器节点上脆弱点CVE-2004-2111,CVE-2011-4800,CVE-2009-1439和CVE-2012-0450的置信度分别为0.441 0,0.192 0,0.184 0和0.184 0;Oracle服务器节点上脆弱点CVE-2002-0060和CVE-2000-0800的置信度均为0.500 0.

3.3.1脆弱点安全风险分析

各服务器节点的脆弱点安全风险如表4所示.

表4 脆弱点安全风险

3.3.2脆弱点攻击安全风险分析

在08:00—9:00,09:00—10:00,10:00—11:00 三个时间段内,模拟黑客对Web服务器、FTP服务器和Oracle服务器发起拒绝服务(DoS)攻击、FTP缓冲区溢出攻击和Root权限提升攻击.各攻击的脆弱点利用规则如表5所示.

表5 脆弱点利用规则

在第1时段,即08:00—09:00期间,对Web服务器C发起DoS攻击,状态攻防图如图4所示.各服务器节点遭受的攻击次数如表6所示.

图4 第1时段状态攻防图

原子攻击Web服务器FTP服务器Oracle服务器FTP缓冲区溢出000Root权限提升000DoS500

由表6可知,该时段只有Web服务器发生了DoS攻击,DoS攻击所利用的脆弱点为CVE-2011-1871.

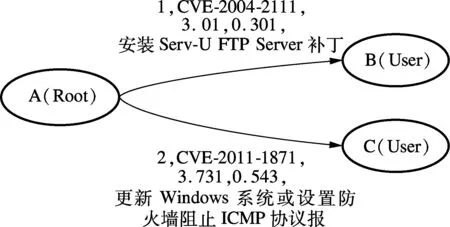

在第2时段,即09:00—10:00期间,继续加强对Web服务器C的DoS攻击,同时向FTP服务器B发起FTP缓冲区溢出攻击,状态攻防图如图5所示.节点遭受的攻击次数如表7所示.

图5 第2时段状态攻防图

原子攻击Web服务器FTP服务器Oracle服务器FTP缓冲区溢出010Root权限提升000DoS1000

此时段Web服务器发生了DoS攻击,FTP服务器发生了FTP缓冲区溢出攻击.按照上述计算方法,DoS攻击所利用的脆弱点为CVE-2011-1871,FTP缓冲区溢出攻击所利用的脆弱点为CVE-2004-2111.此时段Oracle服务器没有发生任何攻击.

在第3时段,即10:00—11:00期间,继续对FTP服务器B发起FTP缓冲区溢出攻击,同时向Oracle服务器D发起Root权限提升攻击,但停止对Web服务器B的DoS攻击,状态攻防图如图6所示.各服务器节点遭受的攻击次数如表8所示.

图6 第3时段状态攻防图

原子攻击Web服务器FTP服务器Oracle服务器FTP缓冲区溢出010Root权限提升001DoS000

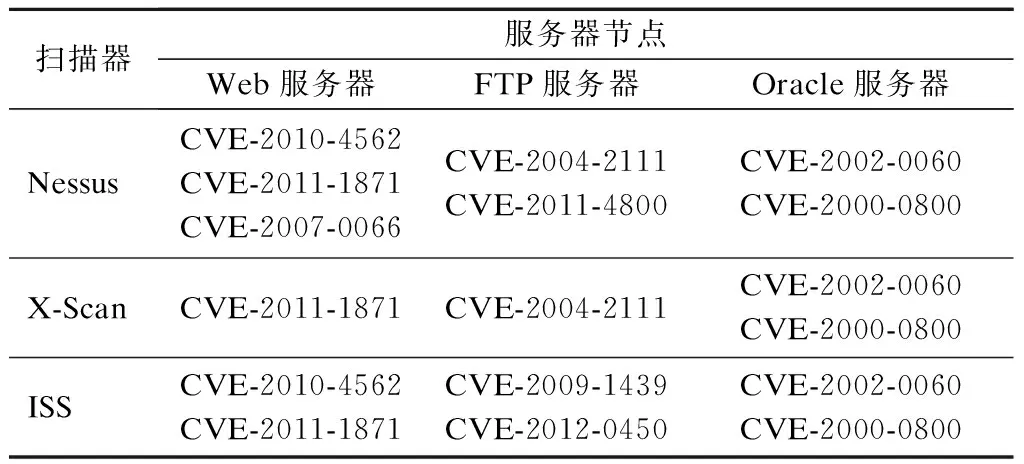

3.3.3网络安全风险分析

上述实验的网络安全风险趋势如图7所示.实验结果表明,网络安全风险主要来自于攻击安全风险,脆弱点在没有被攻击者成功利用时,其潜在的安全风险相对来说非常小.从图7可看出,第1时段网络的安全风险最低,第2时段居中,第3时段的安全风险最高.和第1时段相比,第2时段由于对Web服务器DoS攻击次数的增加,且增加了一次对FTP服务器的FTP缓冲区溢出攻击,因此网络的安全风险相比第1时段有了显著的增加.在第3时段,虽然停止了对Web服务器的DoS攻击,仅对FTP服务器发动了1次FTP缓冲区溢出攻击和对Oracle服务器发动了1次Root权限提升攻击,总攻击次数相比前2个时段有了明显下降,但由于

图7 网络安全风险趋势

所发动的攻击危害指数较大,因此第3时段的风险反而增大,进一步验证了一次高危害指数攻击的安全风险要比多次中、低危害指数攻击的风险大得多.同时该实验也验证了本文所提出网络安全风险评估方法的有效性和合理性.

4 结语

本文提出了一种基于攻防状态图模型的网络风险评估方法.该方法以多种脆弱点扫描器的结果为数据源,将单个脆弱点扫描器的准确率作为可置信度,扫描结果集看作一个置信度向量,对每个置信度向量进行攻防状态图分析,进而计算出单个攻防图脆弱点置信度.本文在3个不同时段的攻击场景下,利用所提方法对一个小型局域网络进行风险评估.实验表明使用本文的风险评估方法能够正确评估网络的安全风险,评估结果更加符合实际情况,能直观地给出量化风险值.下一步的研究方向是进一步细化威胁攻击的种类,用于实验测试该模型的合理性,并继续进行模型优化与测试.

References)

[1]Porras P A, Fong M W, Valdes A. A mission-impact-based approach to INFOSEC alarm correlation [J].LectureNotesinComputerScience, 2002, 2516: 95-114. DOI:10.1007/3-540-36084-0_6.

[2]房沛荣,唐刚,程晓妮.WPA/WPA2协议安全性分析[J].软件,2014,35(8):42-45. DOI:10.3969/j.issn.1003-6970.2014.08.009.

Fang Peirong, Tang Gang, Cheng Xiaoni. Safety analysis of the WPA/WPA2 protocol [J].Software, 2014, 35(8): 42-45. DOI:10.3969/j.issn.1003-6970.2014.08.009. (in Chinese)

[3]姜伟,方滨兴,田志宏,等.基于攻防博弈模型的网络安全测评和最优主动防御[J].计算机学报,2009,32(4):817-827. DOI:10.3724/SP.J.1016.2009.00817.

Jiang Wei, Fang Binxing, Tian Zhihong, et al. Evaluating network security and optimal active defense based on attack-defense game model [J].ChineseJournalofComputers, 2009, 32(4): 817-827. DOI: 10.3724/SP.J.1016.2009.00817.(in Chinese)

[4]Li Q M, Li J. Rough outlier detection based security risk analysis methodology [J].ChinaCommunication, 2012, 9(7): 14-21.

[5]吴茜媛,郑庆华,王萍.一种可扩展的网络用户行为日志获取方法[J].软件,2014,35(10):21-25. DOI:10.3969/j.issn.1003-6970.2014.10.004.

Wu Xiyuan, Zheng Qinghua, Wang Ping. A scalable approach on collecting web user behavior log[J].Software, 2014, 35(10): 21-25. DOI:10.3969/j.issn.1003-6970.2014.10.004.(in Chinese)

[6]Phillips C, Swiler L P. A graph-based system for network-vulnerability analysis[C]//Proceedingsofthe1998WorkshoponNewSecurityParadigms. New York: ACM,1998: 71-79. DOI:10.1145/310889.310919.

[7]Boyer S, Dain O, Cunningham R. Stellar: A fusion system for scenario construction and security risk assessment[C]//ThirdIEEEInternationalWorkshoponInformationAssurance. IEEE, 2015: 105-116. DOI:10.1109/iwia.2005.16.

[8]Gehani A. Support for automated passive host-based intrusion response[D]. Durham, NC, USA: Department of Computer Science, Duke University, 2013.

[9]Hariri S, Qu G Z, Dharmagadda T, et al. Impact analysis of faults and attacks in large-scale networks[J].IEEESecurity&Privacy, 2013, 1(5): 49-54. DOI:10.1109/msecp.2003.1236235.

[10]Wyss G D, Schriner H K, Gaylor T R. Probabilistic logic modeling of network reliability for hybrid network architectures[C]//Proceedingsofthe21stIEEEConferenceonLocalComputerNetworks. Minneapolis, MN, USA, 1996: 404-413. DOI:10.1109/lcn.1996.558169.

Network risk assessment method based on attack-defense graph model

Zhou Wei1Zhang Hong1Li Bohan2

(1School of Computer Science and Engineering, Nanjing University of Science and Technology, Nanjing 210094, China)(2School of Computer Science and Technology, Nanjing University of Aeronautics and Astronautics, Nanjing 211106, China)

Using the bottom-up analysis method, a hierarchical network security risk assessment framework is proposed. The framework includes two parts: vulnerability risk and attack security risk. In accordance with the framework, the network security risk is assessed layer by layer in terms of the network hierarchy. On this basis, the vulnerability reputation in attack-defense graph is further put forward in order to evaluate the reliability of each node. Combining results from various vulnerability scanning tools, a network risk assessment method based on attack-defense graph model is explored. Through computing the reputation of single vulnerable node, with vulnerability and attack hazard indices, the vulnerability and attack security risks of a node are calculated and then applied to assess the security risk value of single node. Moreover, with weights of nodes, the security risk of the whole network is scored. Experimental results show that the proposed method can reasonably evaluate the network risk.

information network; risk assessment; attack-defense graph

10.3969/j.issn.1001-0505.2016.04.003

2016-01-15.作者简介: 周未(1979—),男,博士生;张宏(联系人),男,博士,教授,博士生导师,zhhong@mail.njust.edu.cn.

10.3969/j.issn.1001-0505.2016.04.003.

TP391.41

A

1001-0505(2016)04-0688-07

引用本文: 周未,张宏,李博涵.基于攻防状态图模型的网络风险评估方法[J].东南大学学报(自然科学版),2016,46(4):688-694.