基于加密机制模式的无线路由器网络安全设计*

2016-09-21张人上李雅韵安俊娥

张人上,李雅韵,安俊娥

(1.山西财经大学,太原 030006;2.中国电子科技集团第三十三研究所,太原 030006)

基于加密机制模式的无线路由器网络安全设计*

张人上1,李雅韵1,安俊娥2

(1.山西财经大学,太原030006;2.中国电子科技集团第三十三研究所,太原030006)

在传统网络当中,各种密钥管理技术已经非常成熟,从密钥的生成、更新、维护、管理、销毁等各个方面均有成熟的技术。但无线路由器网络的节点无法使用传统网络的非对称密钥体制,因此,传统的密钥管理技术也同样不适用于无线路由器网络。从基于位置的随机密钥预分配模型出发,探讨如何对其进行加密设计。

加密机制,无线路由器,SPIN协议

1 密钥管理的概述

无线传感器网络(WSNs)安全机制的主要研究内容包括加密与密钥管理。加密为网络间的信息进行安全交互提供了基本保障,密钥管理将密钥在无线传感器网络中的节点上进行分配,以建立实体之间的联系,进而通过加密的方式使得实体之间的信息进交互,保证其传播的安全性。目前,密钥管理系统中的处理密钥生成、密钥分发、密钥备份以及密钥破坏的技术已经相当成熟。将实体之间是否共享一个密钥把密钥分为两类,对称密钥与非对称密钥。在设计无线网络传感器网络时,由于资源受到通信带宽、存储内存和计算能力的限制,密钥管理方案集中于研究如何减少更新信息的数量、存储密钥量以及计算负荷,而加密在越来越要求低能耗的限制下,对称密钥加密在占用资源的比率上与运算效率上显示出比非对称密钥加密的显著优越性,非对称密钥加密法被认为计算复杂且高耗能。在无线传感器网络的发展研究中,安全机制是最重要的研究对象,密钥作为通信过程中系统发挥作用的安全保障,密钥管理为密钥在系统中正常发挥作用提供了重要的服务。由于对称密钥在安全标准中与WSNs中的安全协议所采用,因此,当前集中在对称密钥算法的研究上。

根据在WSNs中实体之间用来传输信息的全部节点是否使用同一个对称密钥将密钥管理分为两种,单密钥方案和多密钥方案。单密钥方案是通过使用同一个密钥进行信息传输,是WSNs中相对简单的密钥管理方式。但单密钥方案的效率在无线传感器网络密钥管理机制中却是最高的,且管理过程容易实现;不过缺点是密钥的泄露会使无线传感器网络的各个节点的信息交互不再加密,这对无线传感器网络中庞大的信息流的拥有者们来说,显然是无法忽略的巨大威胁。

多密钥方案在安全性方面优于单密钥方案。多密钥方案可将WSNs中任意两个节点进行密钥配对,在密钥使用上,不同的节点之间或者相同节点在不同的时间可选择更新密钥来获得安全性保障。多密钥方案相比于单密钥方案严谨的多,即使有个别密钥泄露出去,也不会对系统安全性造成毁灭性的打击。虽然提高了安全性,但问题随之而来,多密钥方案会牺牲一部分传感器节点的存储能力和计算能力用于密钥的管理。为了减少这些因素带来的影响,可采用基于位置的随机密钥预分配模型。

基于位置的随机密钥预分配模型的主要思想是以概率的原理,提高整个网络的抗俘获能力,同时引入位置信息改进而来的。基站在使用随机密钥预分配模型部署时,会为整个传感器网络选择一个非常大的密钥池,密钥池的大小一定程度上决定着网络安全性的高低。之后每个传感器节点都需要分别从密钥池中随机选择数量相等的若干个密钥,任意两个节点所拥有的密钥都有共享的概率,这个概率成为连通率P。在通信时,每个节点先将自己的密钥对外公布,并记录所有与他有相同密钥的节点,如果两个节点之间存在共享密钥,则进行匹配,进而通过安全链路来相互通信。

2 网络安全路由协议

2.1工作流程

本文在这里选用SPIN协议,作为基础路由协议,对其加以分析和改进,使其成为无线路由器网络安全路由协议。SPIN基本工作流原理如下:

在SPIN协议的网络中,每个节点都拥有唯一的地址Address,同时节点还保存所有邻居节点的地址信息Address,当向外发送数据时,根据接受者和地址信息从自己存储的地址表中,选择Address作为目的地址发送。

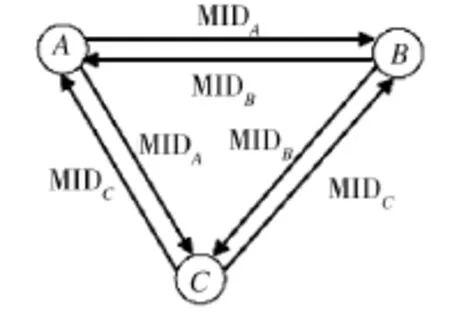

无线传感器网络的结构较为复杂,是由数量极多的传感器组成的。但其所有传感器节点的工作模式几乎都是相同的,而SPIN协议又是单跳模式路由,因此,使用较为简单的节点关系模型便可以表示节点之间工作的关系,因此,其工作过程如图1所示,具体网络节点关系如图2所示。

图1 SPIN协议工作流程

图2 SPIN协议网络节点关系

传感器节点A获取到数据,将其向外发送,B、C节点均为A的邻居节点。

①A向外广播发送ADV。

②B、C受到ADV消息,根据其中的消息种类判断是否需要接受该消息。

③B节点不需要该消息,则销毁ADV消息。C节点需要该消息,则向外发送REQ消息。

④A节点收到C发来的REQ消息,向外发送DATA消息。

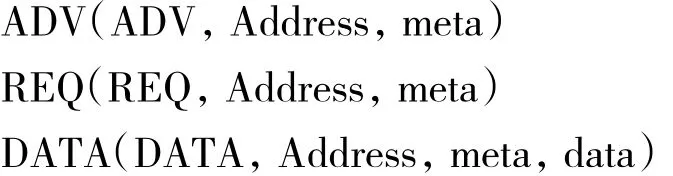

其消息格式可表示为:

其中,ADV、REQ、DATA代表消息表示码,根据标识码判断消息类型;meta表示元数据,节点通过meta来判断是否需要该数据;Address表示目标地址;data表示节点需要发送的数据。

2.2安全性分析

SPIN协议是一种性能较好的无线传感器网络路由协议,其以数据为中心的特点符合传感器网络工作的要求。SPIN协议虽然是一种应用较为广泛的无线传感器网络路由协议,但其中并未考虑到网络的安全问题,在这里将对SPIN路由中存在的安全隐患加以分析。

①机密性安全隐患。SPIN路由采用的是广播发送信息,经过两次握手之后,直接将采集的数据发送给目标节点。但网络中的节点信息均未经过加密,整个网络中信息全部由明文传输。一旦节点被攻破,整个网络中的信息均会被截获。因此,无法保证机密性是SPIN协议的最大安全隐患。另外由于节点在网络中缺乏身份认证机制,因此,无法保证消息来源的真实性。

②通信安全隐患。由于SPIN路由是采用主动发送式而非被动查询式的通信方式,因此,恶意节点往往会通过向外频繁的发送大量数据包,阻塞信道,干扰正常通信,同时消耗节点的能量,比如洪泛攻击、拒绝服务攻击等。另外无线传感器网络的选择性转发攻击是一种比较难以防范的攻击手段。

③能量消耗隐患。SPIN协议传递消息是通过路径长短来决定路由走向。正是这种路由选择方式使得消息传递任务过于集中在部分节点上,使其能量消耗加剧。而路径稍长、距离稍远的传感器节点虽然能量较为充足,但由于距离较远则未能承受较多的工作,能量几乎没有损耗。另外由于没有能量控制机制,整个网络对于耗尽攻击等针对节点能量开展的攻击手段几乎没有防范的能力,一旦节点能量消耗殆尽,则整个网络功能将会受到损失甚至导致网络瘫痪。

这些安全隐患使SPIN协议在网络中的正常工作受到了严重的威胁,如果不能消除这些安全隐患,那么在SPIN协议下工作的无线传感器网络也无法可靠地完成任务。

2.3性能分析

SPIN协议就是根据这种协商式的传递方式,将数据一直向下传送,直到数据到达汇聚节点。但SPIN协议中存在两个最大的问题,使得其在应用当中有巨大的缺陷。

首先无法解决“数据盲点”问题,即邻居节点对数据不感兴趣时,数据就无法向下传送的问题。以下页图6为例,当A有且只有B、C 2个邻居节点时,A只能将消息发送给B或C。但若B和C对A获取的消息均不感兴趣,那么B和C都不会对A发出的ADV消息进行反馈。那么A无法将其获取的数据向外发送,形成了数据盲点。

其次,是消息重复问题。由于SPIN采用的是协商兴趣发送的方式,但并未考虑到节点发送数据的流向问题,因此,会产生大量的数据消息重复发送。仍以图6为例,当节点A将数据发送至C后,C再将数据向外发送时,C发送的ADV消息仍然会发送给A和A与C共同的邻居节点,这就造成了能量和网络资源不必要的浪费。

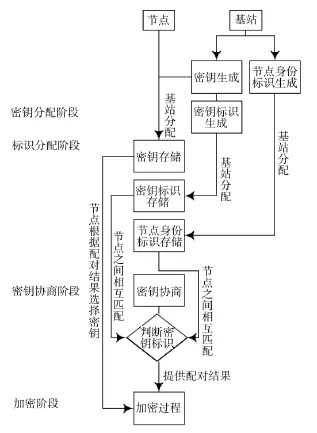

3 加密机制模块的设计

加密机制模块是整个安全机制的基础部分,分为4部分内容,分别是密钥分配、标识分配、密钥协商过程以及加密过程。其中,密钥分配、标识分配是网络形成时由节点配合基站完成的,密钥协商和加密过程是在节点工作当中相互配合完成的,如图3所示。

图3 加密机制工作过程

3.1密钥分配机制

基于信任管理的R-SPIN安全路由选用了基于位置的随机密钥预分配模型来进行密钥的分配工作。由于无线传感器网络节点的计算能力有限,因此,整个密钥生成的过程需要在基站完成。在无线传感器网络部署完成,即节点的邻居关系形成之后,基站开始整个密钥分配过程。节点邻居关系的形成,是基于节点之间相互距离关系完成的,在此不多作讨论。

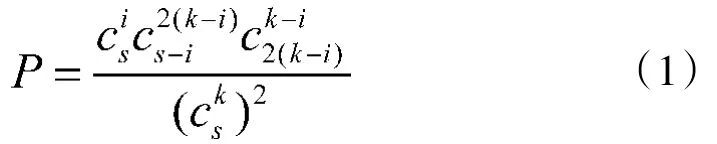

密钥分配是在基站中完成的。首先基站会为整个网络生成一个大的密钥池,在大的密钥池生成完成之后,网络中的节点会分别独立的从大密钥池中随机选择数量相等的若干个密钥形成子密钥池,并且保证相邻节点之间存在共享密钥的概率不小于P,如式(1)。

其中,S为基站生成的密钥池大小,i为节点之间共享密钥的数量,k为除共享密钥之外节点选择的密钥数量。P值是保证整个网络安全的关键,P值越高,节点之间共享的密钥数量就越多,网络的连通性越好,但相对来说意味着密钥池S的缩小,相应的安全性就越差。反之P值越低,安全性越好,但网络连通性就越差。当节点选择完密钥之后,会将自己选择的密钥存储在本地,以备通讯过程中加密使用。

3.2标识分配机制

标识分配可分为密钥标识KID和节点身份标识MID,下面将会对两种标识分配和其作用作具体分析。

3.2.1密钥标识KID的定义及作用

在基站生成密钥完毕之后,会为每个密钥分配一个密钥标识号,称为KID。此KID号作为密钥在网络中的标识,唯一且分配完成之后不可更改。为了保证密钥的秘密性,因此,在整个网络当中,需要协商密钥时,均通过KID号来实现密钥的配对。

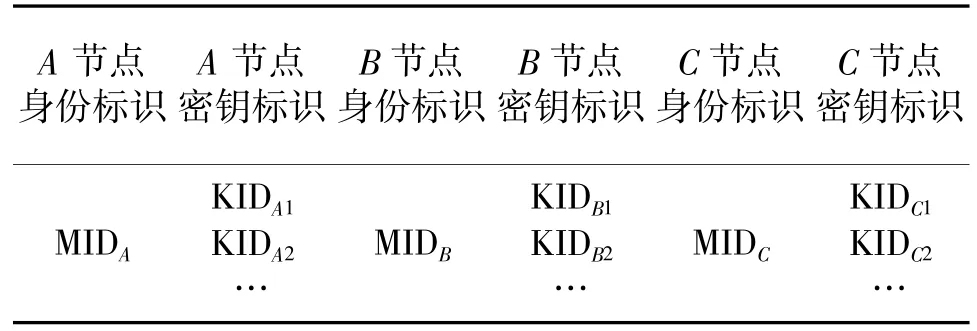

当节点选择密钥完毕之后,将密钥保存在本地,将所选择的的密钥KID号对外公布,同时接受其他节点发来的KID号。当节点收到邻居节点发来的KID号后,会在本地生成一张邻居密钥标识表,以图2中节点关系为例,节点A生成的邻居密钥标识表如表1所示。

表1 节点A的邻居密钥标识表

当节点需要和其他节点协商密钥时,要从自己存储的邻居密钥标识表中选择与需要协商密钥节点共享的KID号,并将其发送给该节点,以完成密钥协商过程。

3.2.2节点标识M ID定义及作用

在无线传感器网络当中由于无法使用非对称密钥机制,无法实现基于非对称密钥机制的节点身份认证。这里使用节点唯一标识来识别节点身份,以保证安全性。

在网络部署过程中,基站为每个节点分配一个节点号,称为MID。此MID号作为节点在网络中的身份标识,唯一且分配完成之后不可更改。当节点部署完成,邻居关系确定之后,节点会把自己的MID号对邻居节点公布,同时接受其他邻居节点发来的MID号信息。当节点收到MID号后,会在本地生成一张邻居关系表,记录所有与其相邻的节点的MID号,如图4所示。

图4 节点MID号公布示意图

MID号作为节点在网络中的身份标识,唯一且不能被更改。当网络部署完成后,存在邻居关系的节点之间会记录对方的MID号。当节点之间传递信息时,通过MID号判断数据发送的来源。MID号因其不可更改的特点,可以防止网络中的节点故意篡改MID号伪装成其他节点。一旦恶意节点试图伪装成其他身份而自行修改MID号,此时邻居节点中并未存储该节点伪装后的MID,这时邻居节点便会因其MID号异常而降低其对源节点的信任评价,以达到保证安全目的。

3.3密钥协商过程

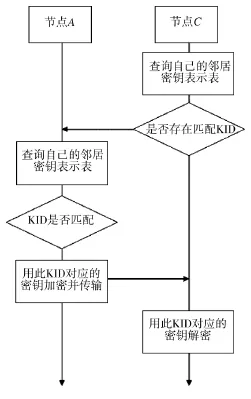

基于信任管理的R-SPIN安全路由在通信过程当中使用加密机制,防止信息在传输过程当中被泄露。其密钥协商过程以图2中节点关系为例,当节点A需要和C通信时,密钥协商过程如下:

首先节点A和C需要建立通讯关系,并且已经达成协议需要传送加密数据,这是两个节点需要协商密钥的前提。若两个节点之间并未达成协议需要传送数据,则无法进行密钥协商。

在节点A和C建立通讯关系后需要进行密钥协商时,作为需要获得数据的一方,节点C首先查询自己的邻居密钥标识表。查询密钥标识表时,需要寻找自己存储的密钥标识KID和A存储的密钥标识KID,若发现存在相同的KID时,从中随机选择一个作为向A申请的密钥标识,并将此KID发送给A。A收到此KID后,与自己存储的密钥标识KID作比较,如果发现有与之匹配的密钥,则认为密钥协商成功,密钥配对过程完成。之后用此KID标识的密钥对数据进行加密,并完成传输过程,如下页图5所示。

3.4加密过程

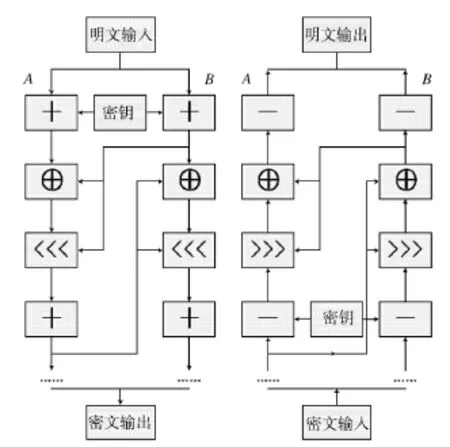

由于无法使用复杂的加密算法,因此,这里选用的是RC5加密算法。在本文的讨论中,省略了将RC5算法有密钥生成密钥组的过程,此处以“密钥”代替这个实际的计算过程。

加密过程首先将明文分组,分为A、B两组,将A组运算的结果与B组异或,再作为第2次的出入,对于不齐的位数用0补齐。其中,+代表加密运算,—代表解密运算,⊕代表异或运算,<<<代表循环左移,>>>代表循环右移,一轮加密解密过程如图6所示。

图5 节点协商密钥过程

图6 一轮加密、解密过程

其中密钥的选择可以选择16位、32位或64位。选择不同位数的密钥对能量消耗和存储消耗要求也不同。

RC5是一种可变密钥位数、可变加密轮数的加密算法,其密钥位数、加密轮数与安全性能成正比。这里为了满足能量充足时保证机密性,能量不足时保证节点寿命的要求,采用两种加密轮数的设定。当节点能量充足时,加密轮数可以执行10轮以上,当节点能量消耗过高时,加密轮数执行6轮。

根据RC5算法的安全性分析,RC5算法在执行了6轮加密之后,就可以保证一定的安全性。因此,在能量消耗过高时也能保证网络有一定的机密性。

4 结论

总之,加密机制的设计主要解决了无线路由器网络明文传输的问题。通过基于位置的随机密钥预分配模型与唯一标识的设计,保证了节点传输的机密性和节点身份的真实性。当然,要想彻底解决其网络安全问题,还要配合信任机制和状态判断等技术,有待进一步探索。

[1]王振.无线传感器网络的安全问题与挑战[J].计算机光盘软件与应用,2012,15(13):150.

[2]赵海霞.无线传感器网络安全路由研究[D].长沙:国防科学技术大学,2013.

[3]李佺佺,李成海,李兵兵,等.无线传感器网络及其军事应用研究[J].飞航导弹,2012,42(9):76-80.

[4]孙玉砚,刘卓华,李强,等.一种面向3G接入的物联网安全架构[J].计算机研究与发展,2010,47(S2):327-332.

[5]杨瑞强,张福生,胡志勇.无线传感器网络网络层的攻击与防御[J].无线互联科技,2013,9(3):6-7.

[6]吕远方.无线传感器网络密钥管理机制研究[D].长沙:湖南大学,2010.

[7]敬海霞,胡向东.一种基于位置的WSN密钥管理方案[J].通信技术,2013,40(11):311-313.

[8]徐晨,曹磊,章国安,等.无线传感器网络多sink路由技术研究[J].计算机应用研究,2010,27(3):816-823.

[9]冯钢.无线传感器网络中安全机制设计与实现[D].成都:电子科技大学,2014.

[10]张霞.无线传感器网络安全覆盖中的关键技术研究[D].武汉:华中科技大学,2012.

[11]MELISA H,ELINA E,SEYEDEH A M,et al.An efficient group keymanagementprotocolusing code for key calculation:CKC[J].Telecommun Syst,2012(51):115-123.

[12]WILLA,DAVIDC.A practicalguide to TPM 2.0:using the trusted platformmodule in the new ageofsecurity[M].USA:Apress,2015:249-269.

Research and Design of WirelessRouter Network Security Based on Encryption Mechanisms

ZHANG Ren-shang1,LI Ya-yun1,AN Jun-e2

(1.Shanxi University of Finance and Economics,Taiyuan 030006,China;2.The Thirty-third Research Institute of China Electronic Technology Group Corporation,Taiyuan 030006,China)

The develop of key management technology in traditional network is already very mature,such the technology involved key generation,key update,key distribution,keymanagement,and key destruction,etc.Because of the complicated calculating and high energy consumption,asymmetrical encryption system of traditional network considered as not suitable for the node of wireless router network,therefore,traditional key management also can't be used in the environment of wireless router network.In this paper,our research has explored the encryption design based on themodel of random predistribution key.

encryptionmechanisms,wireless router,SPIN protocol

TP309

A

1002-0640(2016)08-0169-05

2015-06-23

2015-07-18

山西省自然科学基金资助项目(20120005)

张人上(1978-),男,山西忻州人,硕士,讲师。研究方向:计算机应用、计算机网络。