基于密文分离的属性加密方案

2016-07-19宋文纳李安康张月欣

宋文纳,李安康,张月欣,陶 然,田 彪

(武汉理工大学 计算机科学与技术学院,武汉 430070)

基于密文分离的属性加密方案

宋文纳,李安康,张月欣,陶然,田彪

(武汉理工大学 计算机科学与技术学院,武汉 430070)

摘要:属性加密技术的核心是通过定义基于属性的访问策略,实现该策略对加解密的控制。本文提出了基于密文分离的属性加密方案,通过引入密文服务中心,对密文进行分离,提高了加密效率,并对该方案进行了安全性分析。通过分析可知,该方案提高了密文通信的安全性、机密性、完整性。

关键词:属性加密;密文服务中心;线性秘密共享

1引言

随着云共享在用户中的广泛使用,传统公钥加密体制已经不适合互联网中数据的处理与共享需求。基于访问策略的属性加密,是一种灵活的加密体制,很好地实现了网络中数据的访问需求,然而其过于灵活的访问机制也恰恰给密文的安全性带来了威胁。为了增加密文的安全性,本文在总结部分文献的基础上提出了密文分离的属性加密方案,将密文分为加密阶段、解密阶段。该算法优点如下:

(1)加密者存储的密文空间规模变小。

(2)降低了密文传输的安全负担。加密者加密的是半成品密文,即使黑客攻击也不能解密出有效密文,保证了密文的机密性。

(3)通过密文服务中心对用户进行二次验证,保证了密文的安全性、完整性。

2相关工作

属性加密[1]是一种适合一对多通信环境的加密机制,满足属性要求的用户都可以解密密文。文献[2]提出的属性加密方案,访问控制策略缺乏灵活性。文献[3]中属性加密方案,运算效率较低。文献[4]提出的属性加密方案中,密文空间规模较大,加密运算量高。文献[7]提出了运算效率较高属性加密方案,但是其密文规模依然很大。文中给出了基于密文分隔的属性加密方案,具有较高运算效率,实现了密文传输的机密性、完整性和安全性。

改进方案的基本算法结构[9]包括四部分:初始化,加密,获取用户私钥,解密。其基本原理是:首先,加密用户使用访问控制结构对密文加密,此时密文与访问控制结构的布尔函数关联;解密用户收到密文后,将密文提交到密文服务中心,通过密文转换生成完整密文,此时密文与线性秘密共享矩阵关联;最后发送给解密用户。

改进方案运用到的基础知识包括三部分:访问结构[5]、双线性映射[6]、线性秘密共享方案[7](Linear Secret Sharing Schemes,LSSS)、安全假设。其中安全假设分为两个方面:(1)可信第三方是非常可信的;(2)数学困难性假设判定性q-BDHE(Decisional q-Bilinear Diffie-Hellman Exponent)假设[8]。

3密文分离的属性加密方案

3.1安全模型

本文的安全模型基于文献[4]中的安全模型。

定义1:在文献[4]的选择明文游戏中,若敌手以不可忽略的优势赢得游戏,则方案是不安全的。否则,不存在一个算法能以不可忽略的优势解决判定性q-BDHE假设问题。

3.2改进方案

改进方案包括四部分:系统中心、加密系统、解密系统、密文服务中心。其中,密文服务中心是由可信赖的第三方信任机构组成,主要用于生成共享密钥参数并备份参数,提供查询参数功能以及密文转换功能。具体算法如下:

3.2.1初始化:运行初始化算法,生成q阶循环群G1,G1的生成元g,双线性映射e:G1×G1->G2。随机选择a,b∈Zp,以及群G1的元素H(1),…,H(u),其中1,…,u表示系统属性。输出系统公钥PK={g,ga,e(g,g)0},系统私钥MSK=g0。

3.2.2加密(PK,m,Γ):算法输入明文m,公钥PK,和逻辑访问结构Γ,加密明文m输出密文,该部分是主要改进部分,具体过程如下。

(1)格式化访问结构。根据文献[11]格式化规则。访问结构Γ={((学生and姓名and性别)OR(老师and姓名and职称))And计算机科学与技术学院 },格式化结果记为:Γ’={(((学生,姓名,2)性别,2),((老师,姓名,2)职称,2)),计算机学院,2}。

(2)设置访问结构映射函数。仍然用上面的例子,从左向右,对格式化后的布尔函数设置属性标号集B′=(1,2,3,4,5,6,7)(各属性无优先级关系)。映射函数记为:ρ(i):B′->Γ,ρ(i)表示集合B′中第i个元素对应集合Γ中的属性。

(3)计算密文。这里属性共享密钥s不是加密者随机选取的,而是向密文服务中心申请获取的,密文服务中心在向用户发送s后,自己会再将s与Γ备份,以便后续操作使用。生成密文如下:CT={C=m×e(g,g)0s,C1=g3,C2=H(ρ(1))-3}

其中i∈B′.

改进后密文不与线性秘密共享矩阵关联,而是与布尔函数式关联,密文空间规模变小。

3.2.3获取用户属性私钥(MSK,S):算法输入系统私钥MSK,用户属性集合S,选择随机值t∈Zp,运行私钥算法输出私钥。SK={K0=g0(ga)t,L=gt,任意x∈S,Kx=H(x)t}

3.2.4解密(CT,SK,S,Γ):输入用户密钥SK,密文CT,若用户属性不满足访问结构,则解密终止,否则具体算法如下:

(1)用户端。用户计算交集N。N=Γ∩s=Γ′∩s={x:x∈s,x∈Γ,ρ(i)=x}

将交集N、密文CT、访问结构Γ打包发送给密文服务中心,申请转换密文。

(2)密文服务中心。主要负责验证用户的正确性、合法性,计算转换密文。具体步骤如下。

a.密文服务中心收到消息后,计算用户提交密文HASH值,如果此HASH值与接收到的HASH不同,说明密文被修改拒绝接收,否则,使用公钥解密,在这一过程中保证了用户发送过来消息的完整性和机密性。

b.二次验证,验证用户提交交集N是否满足访问结构Γ。首先根据文献[7]中的单调张成方案计算基于访问结构Γ和交集N的线性秘密共享矩阵M。然后,根据LSSS[7]验证用户属性是否满足访问结构。

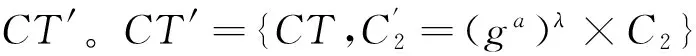

e.打包密文CT′发送给解密用户。

用户解密。

3.3改进方案的安全性证明

定理1:假设q-BDHE安全假设成立。则在3.1中的安全模型中,不存在多项式时间算法,使敌手可以攻破3.2中改进方案。

证明:在3.1安全模型游戏中,假设存在一个敌手在多项式时间内能够攻破该方案,则可以构造一个模拟器,以不可忽略的概率解决判定性q-BDHE问题,以下为模拟过程:

3.3.1初始化:模拟器加载判定性q-BDHE假设参数。敌手宣布想要挑战的访问结构为Γ。q≥n, n为矩阵的行,也是访问结构中属性的个数。

3.3.2系统建立:首先模拟器随机选择α=α′+aq+1,α∈Zp, 系统公钥e(g,g)α=e(g,g)+aq+1=e(g,g)aq+1e(g,g)30。利用aq+1将方案与判定性q-BDHE难题关联起来。假设敌手随机选择属性集合为U,对任意属性x∈U,随机选择Zx∈Zp来随机化属性参数。模拟器对属性参数的加载过程如下:

当∃ρ(j)=x时,

H(x)=gzxgaM11ga2M12…ganM1n

否则,H(x)=gz

其中ρ是一个与属性关联的映射。以上的加载公式表明: q-BDHE假设带来的参数能够对每一个属性x进行有效加载, q≥n,。

3.3.3阶段1,敌手查询私钥。规定敌手不能询问满足访问结构的属性的私钥。除此之外,敌手可以任意次地询问私钥。

(1)模拟者构造t:t=r+w1a+……+wnaq,私钥构造如下:

L=gt=gr+w1a+…+wnaq

(2)计算私钥构件

k。k=gα×gat=gα+aq+1×gat=gα

=gα×La=gα×gar∏i=2,…,n(gaq+a-1)wi

此处将困难因子gaq+1消除。

(3)计算私钥构件Kx。

当敌手提交的属性集为空集时,则Kx=gzxt=Lzx当敌手提交的属性集非空时:

X={ρ(j)=x}

Kx=H(x)t

(4)挑战明文:敌手把两个等长度的明文发给挑战者,挑战者选择其中一个明文加密,密文计算如下:

挑战者随机选择其中一个明文,并向密文服务中心申请一个随机参数s,选择一随机参数s′∈Zp挑战者定义s=s×bk+s。X属性标号集合。

C=mu×e(g,g)αs

=mu×e(g,g)(α+aq+1)s

=mu×e(g,g)aq+1s×e(g,g)αs

=mu×T×e(g,g)αs

=mu×T×e(gα,gs)

C1=gs

C2=H(ρ(j))-s

密文CT={C,C1,C2},挑战者把加密的密文CT发送给敌手。

(5)敌手获得密文之后进行计算如下。

a.用户端,计算交集:

N=Γ∩s=Γ′∩s={x;∃x∈s,x∈Γ}

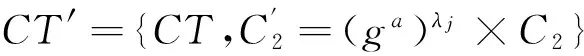

b.密文服务中心:

(6)重复步骤3,敌手可以继续向挑战者询问属性私钥,除了满足访问结构的属性私钥。

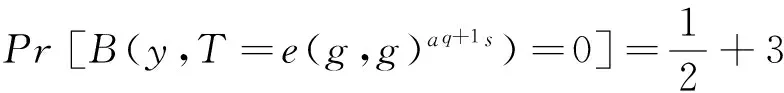

(7)猜测阶段,若敌手可以成功地猜测出步骤4中挑战者选择的明文,则判定性q-BDHE问题是可以解决的,存在一个多项式时间算法可以计算出:T=e(g,g)aq+1s,

若敌手没有猜测出来加密的是哪一个明文,则

模拟器解决判定性q-BDHE问题的概率是:

4改进方案性能分析

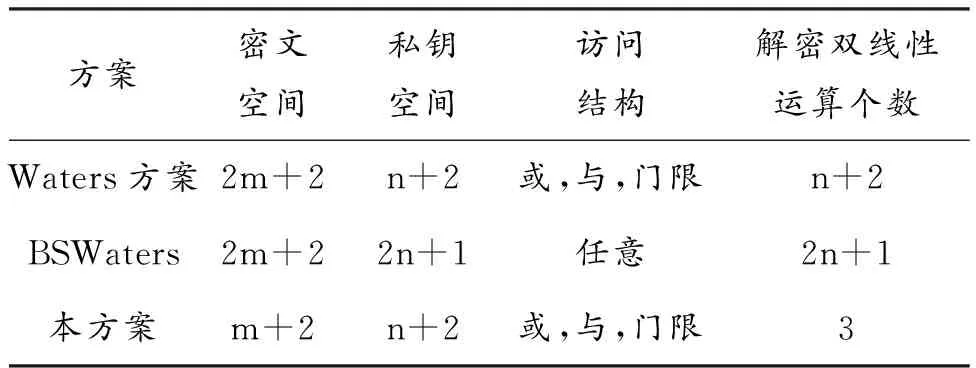

本章主要从运算规模与安全性两方面来分析方案性能。如表1是改进方案与其他方案的对比。n表示用户属性个数,m表示加密时密文属性个数:

表1 规模与效率对比

分析表格得出改进方案在对比中优势。运算规模方面:(1)改进方案的解密运算中双线性个数仅3个,运算复杂性降低;(2)密文长度变短,同时密文仅仅与访问结构关联,减小了密文存储空间,降低了加密者的运算负荷。理论分析可知安全方面:(3)采用二次验证,防止黑客一次攻击就达到所需目的;(4)密文的分阶段生成,加密时只生成部分密文,在密文服务中心生成完整密文,增加了加密者与解密者之间的攻击复杂度,提高了密文的完整性和机密性。然而本方案也有很多的不足之处:(1)方案的安全性依赖密文服务中心的安全可靠性,一旦密文服务中心被攻击,系统的安全问题将面临严重威胁;(2)密文分阶段生成,增加了密文和系统的传输负担;(3)方案的安全性主要是针对加密者和解密者之间,创建解密者与密文服务之间的安全证明方案是下一步研究方向。

5结束语

分析改进方案可知:该方案进一步提高密文通信安全性,提升解密运算的效率研究发现:密文分隔方案可以在数字版权方面进行权限分离设置,在数字版权管理中有良好的应用前景。

参考文献:

[1] Baek J, Safavi-Naini R, Susilo W. Efficient Multi-Receiver Identity-Based Encryption and Its Application to Broadcast Encryption[J]. Lecture Notes in Computer Science, 2005, 3386:380-397.

[2] Sahai A, Waters B. Fuzzy Identity Based Encryption[J]. Lecture Notes in Computer Science, 2004, 3494:457-473.

[3] Ling C, Newport C. Provably secure ciphertext policy ABE[C]. Proceedings of the 14th ACM conference on Computer and communications security. ACM, 2007:456-465.

[4] Waters B. Ciphertext-Policy Attribute-Based Encryption: An Expressive, Efficient, and Provably Secure Realization[J]. Lecture Notes in Computer Science, 2008, 2008:321-334.

[5] Beimel A. Secure Schemes for Secret Sharing and Key Distribution[J]. International Journal of Pure & Applied Mathematics, 1996.

[6] Dan B, Franklin M. Identity based encryption from the Weil pairing[C]. Proc of the Crypto Lncs. 2003:213-229.

[7] Liu Z, Cao Z. On Efficiently Transferring the Linear Secret-Sharing Scheme Matrix in Ciphertext-Policy Attribute-Based Encryption.[J]. Iacr Cryptology Eprint Archive +, 2010, 2010.

[8] Dan B, Franklin M. Identity based encryption from the Weil pairing[C]. Proc of the Crypto Lncs. 2003:213-229.

[9] Dan B, Boyen X, Goh E J. Hierarchical identity based encryption with constant size ciphertext[C]. Proceedings of the 24th annual international conference on Theory and Applications of Cryptographic Techniques. Springer-Verlag, 2005:440-456.

Attribute-Based Encryption Scheme Based on Ciphertext Separation

SONG Wen-na,LI An-kang,ZHANG Yue-Xin,TAO Ran,TIAN Biao

(School of Computer Science and Technology, Wuhan University of Technology, Wuhan 430070, China)

Abstract:The core of encryption technology is to realize the control of encryption and decryption by defining the attribute-based access strategy. This paper puts forward an encryption scheme based on ciphertext separation, where a ciphertext service center is introduced to separate the ciphertext, thus to improve the efficiency of encryption. Also, security analysis of the scheme is presented here, and the result shows that the scheme has improved the security confidentiality and integrity of ciphertext communication.

Key words:attribute-based encryption; ciphertext service; linear secret-sharing Scheme

收稿日期:2016-01-05

基金项目:湖北省教育厅科学技术研究计划优秀中青年人才项目(Q20123105)

作者简介:宋文纳(1989-),女,河南平顶山人,硕士研究生,研究方向为信息安全。

中图分类号:TP309.7

文献标识码:A

文章编号:1674-344X(2016)02-0032-04