基于蚁群算法和改进SSO的混合网络入侵检测方法

2016-07-04夏栋梁刘玉坤鲁书喜

夏栋梁,刘玉坤,鲁书喜

(平顶山学院 软件学院,河南 平顶山 467000)

基于蚁群算法和改进SSO的混合网络入侵检测方法

夏栋梁,刘玉坤,鲁书喜

(平顶山学院 软件学院,河南 平顶山 467000)

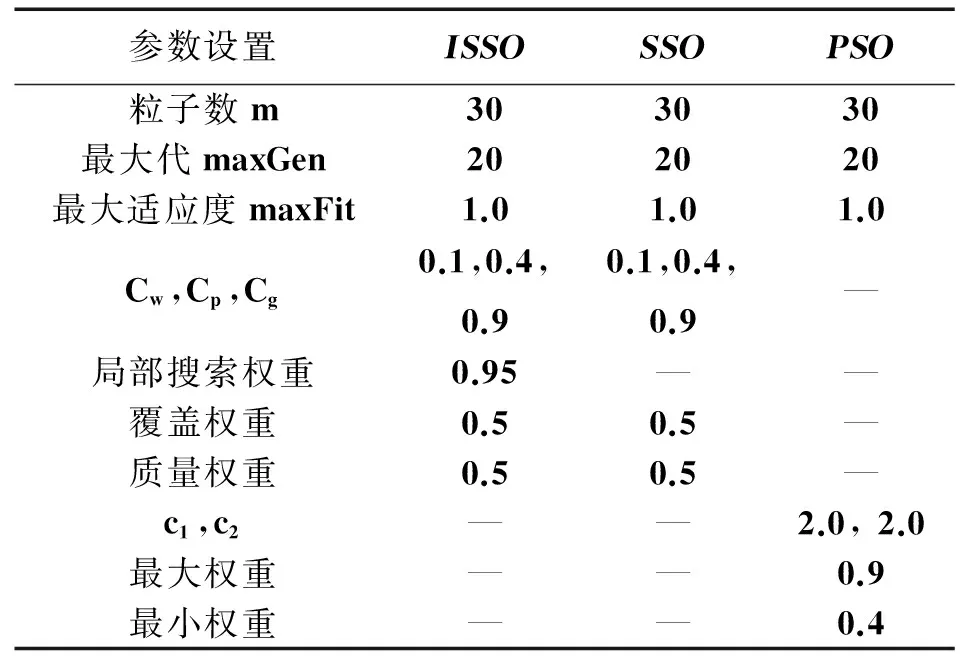

摘要:针对一般网络入侵检测方法在不断增加复杂攻击和恶意软件的网络环境下,难以有效保护网络的问题,提出了一种混合入侵检测方法。对网络数据进行预处理,采用蚁群算法(ant colony algorithm, ACO)进行特征选择,数据挖掘,在此过程,为了改善简化群优化(simplified swarm optimization, SSO)分类器性能,提出在SSO中加入一种加权局部搜索策略,即改进的简化群优化(improved simplified optimization optimization, ISSO),这种新局部搜索策略的目的是从由SSO产生当前解的邻域内找到更好的解,从而获得入侵报告。在KDDCup 99数据集上进行了混合检测方法的相关实验。实验结果表明,在粒子数为30,最大代为30时,ISSO就已经达到最好的分类结果93.5%,相比于其他智能算法具有更少的粒子数和更小的最大代。此外,还模拟了3种类型的网络攻击DOS,PROB和U2R,结果表明,大多数情况下该方法的准确率都高于其他检测方法。

关键词:网络入侵;蚁群算法;简化群优化;局部加权;分类器

0引言

在现今信息社会中,互联网安全已成为人们关注的主要领域。传统的网络入侵预防,例如防火墙、用户认证、避免程序错误和数据加密难以在不断增加的复杂攻击和恶意软件前全面保护网络和系统。因此,网络入侵检测方法(network intrusion detection systems,NIDS)[1]作为安全基础设施的补充元件是必需和必要的。

基本上,网络入侵检测的问题分为2个基本类型:基于异常的检测和基于误用的检测(也称为基于签名的检测)。基于异常的检测指的是从正常行为中区分攻击,它为没有任何现有签名的新型攻击提供了非常良好的检测结果,如统计学[2]、机器学习[3]等,早期大多是一些统计学的算法,后期机器学习算法被广泛应用。然而,这类算法有较大的误报率且很难在高度动态环境下训练;基于误用的检测可以检测基于公知漏洞和存储在数据库中入侵的攻击,它使用先验知识了解已知攻击,并尝试匹配当前行为与那些攻击模式,已广泛地用于解决许多入侵检测系统(intrusion detection system, IDS)分类问题。这种方法的缺点是新攻击到来时它可能无法提醒系统管理员。理想NIDS具有较高的攻击检测率且伴随着较低的误报率。因此,良好的精度和较低的误报率是网络入侵检测的重要指标。

本文提出混合检测算法蚁群算法-改进的简化群优化(ant colony algorithm-improved simplified swarm optimization, ACO-ISSO),采用ACO进行重要特征选择,采用改进的简化群算优化(improved simplified optimization optimization, ISSO),即在简化群优化(simplified swarm optimization, SSO)中引入局部搜索策略,用于挖掘。

1相关研究

到目前为止,已有许多相关技术用于解决基于异常网络的入侵检测问题。文献[4]成功地运用粒子群优化(particle swarm optimization, PSO)算法进行学习分类规则。将“分而治之”模式添加到标准PSO,以逐步学习分类规则集,从完整训练集开始,预计通过运行一次PSO产生最佳分类器,然后添加到规则集。分类器覆盖的数据将从训练组中删除,重复此过程,直到训练集为空,降低IDS中的误报率,但是这种算法一般只能在动态环境较小时使用,因为PSO在分类时表现得并不是很稳定,而且一次运行也较难实现最佳分类器。

文献[5]提出一种增量式生长型层自组织映射(growing hierarchical self-organizing map, GHSOM)神经网络模型用于网络入侵检测,针对传统的已知类型网络攻击和离线方式学习有一定优势,提高了检测率和准确率,具有一定的自适应性。但对新入侵类型的检测花费代价非常高,其实,实践中大多是已知类型攻击。文献[6]也提出类似的算法,利用反向传播(back propagation, BP)神经网络的改进方法进行网络入侵检测,不过都具有类似问题。

包括A-NIDS中的许多应用将粗糙集理论(rough set theory, RST)视作特征选择的最好技术之一。例如,文献[7]提出了一种鲁棒性模型,即粗糙集分类并行遗传算法,用它来过滤掉测试特性集中多余和过剩信息,从而显著减少计算机资源,即检测攻击所需的内存和CPU时间,排列了5个最显著特征,文献[8-9]通过实施粗糙集分类并行遗传编程改进了它们的研究,并成功排列出前4种最显著特征。RST的确是特征选择的最好技术之一,然而,由于RST的规则性程度不高,对异常检测的漏检概率依然较大。

最近几年仿生学方法已广泛地在网络入侵模式检测中实现。例如,文献[10-11]提出蚂蚁矿工的延伸,即蚂蚁分类器算法,用于发现分类规则。通过调查蚂蚁费洛蒙浓度来跟踪入侵者路径,以便它可以容易地在传感器网络识别入侵的影响路径。虽然这类算法能解决防火墙等网络中存在的内部和外部攻击问题,但是建模工作量非常大。

本文目的有2个方面:①使用蚁群算法选择可以代表网络流量模式的最相关特征;②采用改进的简化优化群算法ISSO最大限度地提高分类准确度。ISSO中新的局部搜索策略可以提高SSO的性能,通过从SSO产生当前解邻域寻找更好的解来挖掘基于异常的网络入侵模式。本文算法的整体结构如图1所示。

图1 提出的入侵检测方案的整体结构Fig.1 Overall structure of the proposedintrusion detection scheme

2利用蚁群算法进行特征选择

蚁群优化算法是一种集体智能算法,在求解TSP、车间作业调度、网络路由服务质量(quality of service, QoS)、背包问题等方面都有广泛的应用,研究表明,该算法具有较好的效果[11-12]。在进行网络入侵检测特征选择时,需要将网络入侵检测特征作为蚂蚁要访问的一个地点,从而将特征优化问题转化为路径搜索问题。

2.1蚁群的状态转移概率与搜索

特征是每个蚂蚁都必须经过的节点,每完成一次循环,每只蚂蚁遍历全部特征。每个特征有一个选择概率,蚂蚁每经过一个特征节点,根据特征选择概率,对特征进行选取,特征的选择概率越大,被选择的可能性就越大。蚂蚁从特征i转移j的概率为

(1)

(1)式中:ηij为启发因子,取决于入侵检测率,ηij越大,蚂蚁转移到特征j的概率越大;τij(t)为时刻t从特征i到特征j的信息素;tabuk为蚂蚁k的禁忌表。

在状态转移概率中,α表示信息素的权重;β表示启发因子的权重,本文的α为一常量,β值由(2)式决定。

(2)

(2)式中:n为迭代次数;β0为启发因子的权值初值;Nmax为最大循环次数。

设蚂蚁经过k个重要特征搜索,得到了k个重要特征,为了避免一些与网络入侵检测无关特征或者冗余特征混淆,需要在k个特征中搜索最优特征子集,记ui表示某一个特征子集,uj表示最优子集,则第j个蚂蚁Sj的适应度函数值F(Sj)满足

(3)

(3)式中,Si=Sm∪ui∪{fn},Sm表示已经经过m只蚂蚁,{fn}表示迭代n次剩余的特征,n为迭代次数。

2.2更新信息素与终止条件

蚁群算法主要通过信息来完成反馈机制,信息素更新机制有2类:局部信息和整体信息。整体信息可以加快算法搜索速度,获得全局最优特征的概率增大,因此,每完成一轮搜索后,各条路径上信息浓度需要更新,其表达式为

(4)

(4)式中:n为迭代轮数;ρ为信息素残留因子;k为蚂蚁编号; F(sk)为适应度值;Q为信息素增长浓度。

从信息素更新规则可知,适应度函数越小的特征子集,该路径上信息素浓度越大,则就会吸引更多的蚂蚁向该路径搜索。为强化最优路径影响,对信息素进行额外的附加激励,即有

(5)

(5)式中,F(sopt)为本轮最优特征子集的适应度函数。

ρ对蚁群优化算法的收敛性影响非常明显,ρ越大,收敛速度慢,但不易陷入局部最优;ρ越小,算法收敛速度快但易陷入局部最优。本研究根据参考文献[10],ρ值设定为

(6)

(6)式中,ρ0为信息残留因子初始值。

本文所使用的适应度函数与文献[13]相同,具体如下

(7)

(7)式中:γR(D)是相对于维度D的条件属性集R的分类质量;|R|表示位置的“1”数或选择的特征子集的长度;|C|是特征总数;α和β是对应于分类质量重要性和子集长度的2个参数,α∈[0,1]且β=(1-α)。随机数R与ISSO的3个预定常数关联。

本文的蚁群搜索的终止条件为连续3次增加特征,F(s)没有发生太大改变,表示本轮搜索终止。

3利用ISSO的网络入侵检测方法

3.1简化粒子群优化

介绍一种新的数据挖掘模型,即简化群优化(simplifiedswarmoptimization,SSO)[11]。SSO是基于PSO开发出来,其中,每个粒子编码为一个正整数。SSO不同于一般组合式方法或者PSO。本文中,SSO算法用于解决分类问题,可以应付同时包含离散和连续变量的数据集,采用于2009年开发的SSO[14]。首先,确定群族大小、最大代数和3个预定义参数。每一代中,由其pbest值保持或更新、或由gbest值更新或由根据(1)式描述的程序产生的新随机数替换每一维中粒子的位置值, 该等式中,i=1,2,…,m,其中,m是群族,Xi=(xi1,xi2,…,xid),其中,xid是第i个粒子相对于特征空间第d维(d=1,2,3,…,D)的位置值,Cw,Cp和Cg是3个预定义的正常量,Cw (8) SSO中粒子位置值更新策略如下。 步骤1初始化群大小(m)、最大代(maxGen)、最大适应度值(maxFit),Cw,Cp和Cg。 步骤2每次迭代中,为每一维随机生成0到1范围内的随机数R。 步骤3执行比较策略,其中: if(0≤R Elseif(Cw≤R Elseif(Cp≤R Elseif(Cg≤R≤1),then{xid=new(xid)}。 步骤4重复该过程,直到满足终止条件。 3.2改进的简化粒子群优化 为了提高算法的性能,本文提出并入局部搜索策略,以执行每一代获得的全局最优解。其中,SSO进行粗略搜索,这样可能会产生不成熟结果导致有时提供的解不能令人满意。由于这个原因,需要嵌入局部搜索策略到SSO中,以便使SSO产生更满意的解。局部搜索可以从一个解移动到另一个解,探索解控制直到找到最优解。它从当前解开始,然后从其邻域中搜索更优解,重复执行新解的邻域搜索,直到满足局部最优解时停止。在本文的算法中,局部搜索的目的是找出粒子的新pbest或当前粒子本身的新gbest,而不在任意代执行。本文提出ISSO,合并了新加权局部搜索方法,加权局部搜索应用于SSO规则挖掘的加权3个预定常数是Cw,Cp和Cg。 (9) 然后根据(9)式使用加权预定变量更新粒子。为了获得新pbest和gbest,重新评估粒子的适应值。本文提出的加权局部搜索算法的步骤如下。 步骤1预先确定局部搜索时间(T)和局部搜索权重(ω)。 步骤2选择目标粒子(Pt)。 在此阶段,gbest将是待运行T次局部搜索的第一目标粒子,之后,依次选择其他pbest作为目标粒子,运行T次局部搜索。那么局部搜索pbest期间一旦获得gbest,加权局部搜索将停止,其他pbest不需要再运行局部搜索。 步骤3获取新的3个加权值:(ω·Cw),(ω·Cp)和(ω·Cg)。 步骤4根据(9)式通过新加权值(ω·Cw),(ω·Cp)和(ω·Cg)更新粒子位置。 步骤5重新评估目标粒子的适应值。 步骤6检查适应值是否比目标粒子当前pbest或gbest更好。如果粒子已经得到了新pbest,目标粒子局部搜索的迭代将重置为零,重新运行局部搜索,直到局部搜索了T次没有找到更多的pbest。如果粒子已经得到了新gbest,局部搜索过程将停止。然而,gbest搜索会继续运行,即使已获得新gbest。 3.3规则挖掘编码 (1) 外围地区车站差异分析:从天津的城市开发情况来看,居住人口仍然集中在城市中心区,外围车站所处的快速环路以外区域的土地利用强度不高、人口较为分散,因此按照600 m半径计算的各类指标均较少。而且城市外围地区车站的接驳条件较好,实际服务范围应大于600 m,车站越靠近外环线,服务范围就越大,因此测算的评价指标低于客流表现。 在数据挖掘分类任务的环境下,以IF-THEN预测规则形式表示知识,其具有高级符号知识表示的优点,有利于找出具有高适应度值的规则。图2表示基于(1)式的粒子位置规则挖掘的编码形式。 图2 规则挖掘编码Fig.2 Rules of mining encoding 每个粒子包含N维(属性),最后一个单元为预测类,即类X。每个属性的阈值设置为给定数据集的最低数据值到最高数据值,前者称为下界,后者称为上界。由PSO和SSO产生的IF-THEN规则一般形式可以在以下所有维度执行。 IF(LowerBound≤xij≤UpperBound)istrue,THEN predictionisClassX 在ISSO算法下,将不会更新下界和上界的值。然而,在PSO规则下,将根据运行该迭代后,由速度更新的新位置来更新下界和上界的值。此外,分别使用(10)式和(11)式获得下界和上界值。 LowerBound=xij-rand()·range(Xmax-Xmin) (10) UpperBound=xij-rand()·range(Xmax-Xmin) (11) (10)—(11)式中,Xi=(xi1,xi2,…,xij)表示每个维度中第n个对应属性的第i个种子值;rand()是0和1范围内的随机数,range(Xmax-Xmin)是每一个属性中数据源的范围值,ISSO中下界和上界值的更新策略根据如下比较策略进行。 (xid)=xid}; Elseif(Cw≤R UpperBound(xid)=UpperBound(pid)}; Elseif(Cp≤R UpperBound(xid)=UpperBound(gid)}; Elseif(Cg≤R≤1),then{LowerBound=xid-rand()*range (Xmax-Xmin);UpperBound=xid+rand()*range(Xmax-Xmin)}; 3.4规则评估 最常用的评估指标是分类精度,为了评估规则的好坏,在解空间计算规则的质量(适应度函数),并返回可表示相关位置值的单一数。数据挖掘中,数据将分成2个部分:训练数据和测试数据,训练数据用来根据目标问题中给定的规则产生模型,接下来该模型将用于测试数据,以获得验证精度。规则在测试阶段执行的好坏取决于分类精度测量的可靠性。一般情况下,标准分类准确率可以写为 Standard classification accuracy rate= (12) 然而,大多数非线性分类问题的类分布极不平衡。(12)式不能有效地测量模型的准确率。因此,本文采用文献[15]的评估指标,具体形式为 (13) (13)式中:①真阳性(truepositive,TP):拥有由规则预测的类的规则覆盖实例数;②假阳性(falsepositive,FP):拥有不同于由规则预测类的规则覆盖实例数;③真阴性(truenegative,TN):拥有不同于由规则预测类的规则不覆盖实例数;④假阴性(falsenegative,FN):拥有由规则预测类的规则不覆盖实例数。 分类问题中,在每个优化过程中搜索[0,1]个体的最高适应值,这对获得该规则的最佳质量非常重要。 4实验结果与分析 4.1数据集及其参数说明 实验从KDDCup99随机选择10%作为标准数据集,KDDCup99提取自1998DARPA入侵检测评价程序。这个数据库包括军用网络环境中仿真的各种入侵,常用作评价入侵检测技术的基准。该数据集有41个特征,每个记录加一个包含23个攻击的类标签,其已经标记为正常或攻击,此数据集所有特征标记从A到AO。实验涉及3个主要任务,第一阶段,进行预处理任务,到达数据清洗目的,预处理任务中,识别属性和属性值;第二阶段是降维;最后阶段是智能分类,选择最显著特征,检测入侵行为。在2.95GHzInteli3酷睿双核处理器和4GByteRAM的Windows7系统上运行此实验。实验中假定分类质量(α)比子集长度(β)更重要,考虑到10%的数据用于测试,而其余90%用于训练。因此,设置α=0.9,β=0.1。设置粒子数=15,最大代=100,Cw=0.1,Cp=0.4,Cg=0.9。 主要讨论在数据分类中的ISSO,SSO和PSO中生成最优解的参数设置。因此,除了m,maxGen,其余参数采用文献[14]中的设置。算法涉及的参数如表1所示。 表1 分类器的参数设置 4.2数据分类比较 提出的ACO-ISSO用作A-NIDS中的入侵检测,其核心是ISSO的分类作用。因此,本文比较ISSO,SSO和PSO,使用10倍交叉验证过程评估分类性能。 首先,针对每个实验,运行具有10-50的5种不同粒子大小(10,20,30,40,50)和10-40的不同代数的仿真。目标是找到ISSO,SSO和PSO能产生最高分类精度的最佳种群大小和代数。分类器中所有可能的m和maxGen对的整体性能列于表2中,具有粗体数字的阴影单元表示各分类器达到的最高精度,它清楚地表明,与原始SSO和PSO相比,ISSO倾向于使用较少粒子数,且最大代数较低(即m=30和maxGen=30),因此获得结果更好(93.5%)。同时,原始SSO(91.9%)和PSO(91.6%)需要使用更多粒子和代数, 分别为m=40,maxGen=40和M=50,maxGen=40。另一方面, ISSO精度最高为93.6%,其中,m=40,50和maxGen=40。然而,在考虑客观发现最优种群大小和代数的实验中,0.1%的差异不显著。 表2 ISSO,SSO和PSO在不同m和maxGen设置下的分类精度(%) 具有不同粒子数的ISSO算法最佳性能的比较如图3所示。从图3中可以看到,ISSO和SSO的精度随着粒子数的增加而逐渐增加。其中,ISSO不需要使用速度,只需要根据一些能改善性能的简单条件更新粒子位置。此外,图3中,ISSO表现出了在所有最高代数下以少量粒子达到更高分类结果的潜力,此外,30个粒子以上,精度趋于一致,如图3a和图3c所示,同样的,40个粒子以上如图3d所示。 图3 不同的最大迭代次数与不同粒子数的分类性能结果Fig.3 Classification performance results in case of different maximum number of iterations and different particle numbers 同时,SSO和PSO表现出同样的趋势,使用的粒子越多,获得的精度更高。除了PSO,当最大粒子数设定为30时(见图3c),SSO在40个粒子之后获得最佳性能。而对于PSO以50个粒子实现最优解,获得最佳性能。从以上数据可以得出结论,较少粒子数,30-40个粒子,对于ISSO来说足以达到高分类精度。 表3表示训练平均结果和取自一次最佳运行10倍交叉验证[16]的平均验证结果,其中,TA代表训练精度(training accuracy, TA), VA代表验证精度(verifying accuracy, VA)。表3中ISSO较小标准差意味着本文提出的算法具有鲁棒性,不管运行几次,分类精度变化不脱离其平均性能。 表3 10倍交叉验证的训练平均和验证平均 4.3入侵检测准确率比较 为了更好地体现本文所提模型的优越性,将本文所提模型与其他几种较为先进的方法在各个数据集上的实验结果进行了比较,包括文献[5]提出的增量式GHSOM算法。文献[7]提出的出粗糙集算法RST,文献[10]提出的基于蚁群决策森林(ant colony decision forest, ACDF)。表4为本文算法训练集与测试集的实验结果,训练阶段和测试阶段分别涉及大约25 000和27 000条数据。测试3种网络攻击类型DOS,PROB和U2R。 表5为各方法的网络入侵检测性能比较。从表5可以发现,ACO-ISSO对于所有种类的入侵检测均表现出良好的性能。在DOS入侵类型中,实验准确率达到93.3%,比所有其他方法中都要高;在PROBE类型中准确率高达91.7%,虽然较ACDF方法准确率偏低,但比其它各方法的准确率都要高;对于U2R类型,与其他所有方法相比,准确率最高,达到93.1%。由此可见,相比其他几种最先进的方法,本文的ACO-ISSO方法对所有入侵类型的检测表现出了良好的性能,这应该归功于ISSO可以从SSO产生的当前解的邻域内找到更好的解。 表4 本文算法训练集与测试集的实验结果 表5 各方法的网络入侵检测性能比较 5结论 本文提出了一种新的混合入侵检测系统ACO-ISSO,使用蚁群算法ACO进行特征选择,使用具有加权局部搜索策略的ISSO进行数据挖掘分类。通过实验可知,ACO-ISSO可提高基于决策规则生成的异常检测技术的性能,在分类精度和稳定性方面均有较大提高。 未来将研究规则评估和规则修剪的多个方面,如规则数、紧凑性和冗余度,从而改进提出的分类器的性能。 参考文献: [1]魏旻, 王一帆, 李玉,等. 基于WIA-PA网络的周界入侵检测系统设计与实现[J]. 重庆邮电大学学报:自然科学版,2013, 25(2): 148-153. WEI Min, WANG Yifan, LI Yu, et al. Design and Implementation of Perimeter Intrusion Detection System Based on WIA-PA Industrial Wireless Network[J]. Journal of Chongqing University of Posts and Telecommunications: Natural Science Edition, 2013, 25(2): 148-153. [2]OMER H A M. 移动自组织网中基于统计异常的入侵检测和响应系统研究[D]. 合肥:中国科学技术大学, 合肥, 2014. OMER H A M. Statistical Anomaly-based Intrusion Detection and Reaction System for Mobile Ad Hoc Networks[D]. Hefei: University of Science and Technology of China, Hefei, 2014. [3]贾伟峰. 网络入侵检测中机器学习方法的应用研究[D]. 成都:电子科技大学, 成都, 2009.JIA Weifeng.Application of Machine Learning Method in Network Intrusion Detection[D].Chendu:University of Electronic Science and Technology of China,Chengdu,2009. [4]MALIK A J, SHAHZAD W, KHAN F A. Network intrusion detection using hybrid binary PSO and random forests algorithm[J]. Security and Communication Networks, 2012,27(11):1024-1032. [5]杨雅辉, 黄海珍, 沈晴霓,等. 基于增量式GHSOM神经网络模型的入侵检测研究[J]. 计算机学报, 2014, 27(5):1204-1211. YANG Yahui, HUANG Haizhen, SHEN Qingni, et al. Research of Intelligent Intrusion Detection Based on Incremental GHSOM Neural Network Model[J]. Chinese Journal of Computers, 2014, 27(5): 1204-1211. [6]刘晓. 基于BP神经网络的智能入侵检测研究[D]. 重庆:重庆大学, 2010. LIU Xiao. Research of Intelligent Intrusion Detection Based on BP Neural Network[D]. Chongqing: Chongqing University, 2010. [7]WA’EL M M, AGIZA H N, Radwan E. Intrusion detection using rough sets based parallel genetic algorithm hybrid model[C]//Proceedings of the World Congress on Engineering and Computer Science. San Francisco, USA: IEEE,2009: 20-26. [8]QIAN Y, ZHANG H, SANG Y, et al. Multigranulation decision-theoretic rough sets[J]. International Journal of Approximate Reasoning, 2014, 55(1): 225-237. [9]吴迪, 张亚平, 郭禾. 一种基于粗糙集理论和BP神经网络的入侵检测新方法[J]. 计算机研究与发展, 2006, 28(4): 437-441. WU Di, ZHANG Yaping, GUO He. A New Intrusion Detection Method Based on Rough Set Theory and BP Neural Network[J]. Journal of Computer Research and Development, 2006, 28(4): 437-441. [10] KOZAK J, BORYCZKA U. Multiple Boosting in the Ant Colony Decision Forest meta-classifier[J]. Knowledge-Based Systems, 2015, 25(2): 141-151. [11] CHUNG Y Y, WAHID N. A hybrid network intrusion detection system using simplified swarm optimization(SSO)[J].Applied Soft Computing,2012,12(9):3014-3022. [12] 李振刚, 甘泉. 改进蚁群算法优化SVM参数的网络入侵检测模型研究[J]. 重庆邮电大学学报:自然科学版, 2014, 26(6): 785-789 LI Zhengang, GANG Quan. Network Intrusion Detection Model Based on MACO-SVM[J].Journal of Chongqing University of Posts and Telecommunications:Natural Science Edition, 2014, 26(6): 785-789. [13] 江峰, 王春平, 曾惠芬. 基于相对决策熵的决策树算法及其在入侵检测中的应用[J]. 计算机科学, 2012, 39(4): 223-226. JIANG Feng, WANG Chunping, ZENG Huifen. Relative Decision Entropy Based Decision Tree Algorithm and its Application in Intrusion Detection[J]. Computer Science, 2012, 39(4): 223-226. [14] YEH W, CHANG W, CHUNG Y Y. A new hybrid approach for mining breast cancer pattern using discrete particle swarm optimization and statistical method[J]. Expert Systems with Applications,2009,36(4):8204-8211. [15] BAE C, YEH W, CHUNG Y Y, et al. Feature selection with Intelligent Dynamic Swarm and Rough Set[J]. Expert Systems with Applications,2010,37(10):7026-7032. [16] 刘学艺, 李平, 郜传厚. 极限学习机的快速留一交叉验证算法[J]. 上海交通大学学报:自然科学版, 2011, 24 (8): 1140-1145. LIU Xueyi, LI Ping, GAO Chuanhou. Fast Leave-One-Out Cross-Validation Algorithm for Extreme Learning Machine[J]. Journal of Shanghai Jiaotong University: Natural Science, 2011, 24(8): 1140-1145. Hybrid network intrusion detection method based on ant colony algorithm and improved simplified swarm optimization XIA Dongliang, LIU Yukun, LU Shuxi (School of Software, Pingdingshan Univrsity, Pingdingshan 467000, P.R. China) Abstract:As the problem that it is hard to fully protect the network for traditional network intrusion detection method under the condition of increasing complexity and malice software, a hybrid intrusion detection method is proposed. Firstly, the pretreatment is on network data, and ant colony algorithm (ACO) is used to select features. Then, the data mining starts. In order to improve the performance of the classifier simplified swarm optimization (SSO) in the process of data mining, a weighted local search strategy is presented in SSO method, which is called improved simplified swarm optimization(ISSO) in this paper. And the purpose of presenting the new local search strategy is to generate a better solution from the neighborhood of the current solutions. Finally, the invasion report is given. Experiments of the hybrid detection method are tested on KDDCup 99 data sets. The experimental results show that the best classification result of ISSO can be 93.5% in the case of 30 particles and 30 max generations. Compared with other intelligent algorithms, the number of particles and max generations are much fewer. In addition, three kinds of network attacks DOS, PROB and U2R are simulated. The experimental results show that the exact rate is higher than that of other detection method in most cases. Keywords:network intrusion; ant colony algorithm; simplified swarm optimization; weighted local; classifier DOI:10.3979/j.issn.1673-825X.2016.03.021 收稿日期:2015-06-03 修订日期:2016-03-07通讯作者:夏栋梁xiadl_email@126.com 基金项目:河南省教育厅重点科研项目(15A520091) Foundation Item:The Key Scientific Research Project from Education Department of Henan Province (15A520091) 中图分类号:TP393.08 文献标志码:A 文章编号:1673-825X(2016)03-0406-08 作者简介: 夏栋梁(1981-),男,河南鄢陵人,讲师,硕士,研究领域为网络安全、云计算等。E-mail: xiadl_email@126.com。 刘玉坤(1978-),男,河南通许人,讲师,硕士,研究领域为信息安全、云计算等。 鲁书喜(1969-),男,河南镇平人,教授,硕士,研究领域为网络安全、流媒体技术等。 (编辑:刘勇)