基于EIGamal加密算法的匿名叛逆者追踪方案

2016-07-04何少芳

何少芳

(湖南农业大学 理学院,湖南 长沙 410128)

基于EIGamal加密算法的匿名叛逆者追踪方案

何少芳

(湖南农业大学 理学院,湖南 长沙 410128)

摘要基于离散对数的EIGamal加密算法体制,提出一种匿名的叛逆者追踪方案。在此方案中,广播信息通过对称加密算法加密后广播给用户,而加密使用的会话密钥是在注册用户通过匿名身份验证后,通过数据提供商发送的数据头传送给用户。由性能分析可知,该方案不仅具有用户的匿名安全性、可撤销性与可恢复性的特点,还能够抵抗线性组合攻击。

关键词EIGamal加密算法; 叛逆者追踪; 可撤销性;可恢复性;匿名

安全分发加密数据(如收费使用的电视系统,互联网金融广播信息,网络在线的数据库等)是当代信息社会的一个关键问题.数据供应商(DS)利用广播信道向授权用户提供加密信息,授权用户先用私钥恢复加密数据头中的会话密钥,再利用会话密钥解密广播数据。如果恶意的授权用户把自己的密钥泄露给别的非法用户使用,或者是某些授权用户合谋制造出密钥给非法用户使用,则称恶意的授权用户为叛逆者,非法用户则称为盗版者,而通过缴获的解码器分析出叛逆者的过程称为叛逆者追踪。在此应用场合中,作为保障数据安全分发并保护数据提供商合法权益的手段, 叛逆者追踪技术成为当前研究的热点[1]。

Chor等人首先提出叛逆者追踪的概念[2],随后有很多的叛逆者追踪方案被提出。从密码学方向来说,叛逆者追踪方案在加解密过程中可以使用多种加解密方法。Boneh和Franklin等人首次提出公钥叛逆者追踪方案[3],解决了私钥方案中存在的问题,但实现效率偏低。随后,基于公钥的叛逆者追踪方案成为研究的主要方向。在文献[4]中,提出了门限值为k的抗共谋方案,而文献[5~7]则提出了具有完全抗共谋的叛逆者追踪方案,即它们不存在门限值的限制问题,但不能实现完全撤销性。文献[8]对文献[9]进行了改进,提出了具有完全抗共谋性、完全撤销性和完全可恢复性的叛逆者追踪方案。

已有的叛逆者追踪方案的研究重点是抗共谋、撤销性、追踪性、安全性等多个方面,但是没有考虑保护用户的隐私。实际上,综合考虑普通合法用户的隐私性和盗版者的可追踪性是数字版权保护机制中的另一个重要方面。因此,本文基于离散对数的EIGamal加密算法[10]提出一种匿名的叛逆者追踪方案。该方案在没有可信第三方的参与下实现了用户的身份验证与追踪,它不仅具有用户的匿名安全性、不可否认性、防诬陷、可撤销与恢复等特点,还能够抵抗线性组合攻击。

1基于离散对数的EIGamal加密算法

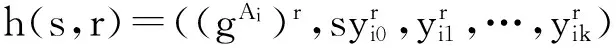

密钥产生:系统随机选择素数q, 而g是Zq上的一个生成元,任意选择一个 加密过程:假设要加密的明文信息为m,随机选择一个与q-1互素的整数k,分别计算C1=gkmodq,C2=mykmodq则密文为(C1,C2)。 2方案描述 基于EIGamal加密体制的叛逆者追踪方案是一种能够改进广播系统效率的两级加密方案,也就是说,在叛逆者追踪方案中,广播信息是使用对称加密方法加密以后再广播给用户,而解密使用的会话密钥由DS利用公钥加密算法产生的一个数据头发送给用户。对用户来说,注册以后需要通过身份验证,DS才会将数据头发送过来,授权用户利用该数据头以及私钥恢复会话密钥。然而,未通过身份验证的用户,将无法得到数据头。 假设p是大素数,q也是素数且满足q|(p-1),q>n,其中n为用户的数目。 2.1系统初始化 DS在Zq上随机选择一个k次多项式f(x)=a0+a1x+…+akxk,则称f(x)上对应的点(i,f(i)),i∈Zq{0}是一个份额。若Φ={(i||f(i))|i∈Zq{0}}是已注册的用户集合,Φ需满足对任意i≠j有f(i)≠f(i)。除非另有说明,本文中所有算术运算都在Zq上。 2.2用户注册 当一个用户u申请注册时,DS随机选择一个未被使用的份额(i,f(i))发送给用户ui,并作为用户拥有的私钥,记录text=i||f(i)||ui,同时更新已注册用户集合。用户ui需保存(i,f(i))。 2.3用户身份验证 步骤1 用户ui计算gAi,gAif(i),并将订购单gAi||gAi,f(i)发送给DS; 2.4密钥的分发 s(gAi)(a0+a1i+…+akik)r/((gAi)r)f(i)= (1) 2.5广播加密信息 设明文数据是M,DS广播加密后的信息C=Es(M),其中E表示对称加密函数。每一个授权用户都能够利用数据头和私钥恢复对称密钥s, 然后解密密文C得到明文信息M。 2.6叛逆者追踪 当DS缴获盗版解码器时,假设其中包含的私钥为f(j),对应的记录text=j||f(j)||uj,则认为用户uj是叛逆者。 3性能分析 3.1用户的匿名安全性分析 3.2DS的安全性 假设用户uj(拥有j,f(j))发送给DS的订购单是gAi||gA2f(j),A1≠A2, 或者(j,f(j))不在记录text中,则uj不能通过身份验证,也就得不到DS发送的数据头,从而无法恢复对称密钥s。 3.3抗线性组合攻击 设f(i1),f(i2),…,f(ik)是k个用户的私钥,w=[u,w0,w1,…,wk]是向量v1,v2,…,vk的任一线性组合,其中 (2) 3.4可撤销性与可恢复性 对于通过验证的不同用户,DS分别发送不同的数据头给他们。一旦缴获盗版解码器,从其中包含的私钥可以确定盗版者,DS将取消该用户的信息使用权并将其份额从text中删除,同时DS将不再发送数据头给被撤销用户,因而他们无法恢复广播明文。若某些已撤销用户需要恢复,DS只需在text中重新添加该用户记录,在通过验证后重新为其发送数据头即可。 4结束语 本文基于离散对数的EIGamal加密方法,提出了匿名的叛逆者追踪方案。它是一种能够改进广播系统效率的两级加密方案,即在叛逆者追踪方案中,广播信息是使用对称加密方法加密后再广播给用户,而对称密钥则是在用户通过身份验证以后,DS通过数据头发送给用户。对于注册用户来说,只有通过身份验证后,才能利用DS发送的数据头和私钥恢复对称密钥。由性能分析可知,该方案在没有可信第三方的参与下,实现了用户的身份验证与追踪,它不仅具有用户的匿名安全性、可撤销性与恢复性的特点,还能抵抗线性组合攻击。因此,该方案既保证了用户的安全性又保障了数据提供商的正当利益。 参考文献 [1]张学军,周利华,王育民.一种抗共谋的非对称公钥叛逆者追踪方案[J].计算机科学,2006,33(8):118-120. [2]ChorB,FiatA,NaorM.Tracingtraitors[C].SA,USA:AdvancesinCryptology-CRYPT’94,Springer-Verlag,1994. [3]BonehD,FranklinF.Anefficientpublickeytraitortracingscheme[C].CA,USA:Proceeding.ofCrypto’99,Springer-Verlag, 1999. [4]YujiW,GoichiroH,HidekiI.Efficientpublickeytraitortracingscheme[C].Berlin:ProceedingofCT-RSA,Springer,2001. [5]BonehD,SahaiA,WatersB.Fulcollusionresistanttraitortracingwithshortciphertextsandprivatekeys[C].NewYork:Proceedingofthe13thACMConferenceonComputerandCommunicationsSecurity,2006. [6]王青龙,杨波,韩臻,等.免共谋公钥叛逆者追踪方案[J].通信学报,2006,27(12):6-9. [7]QiYaliQi.Animprovedtraitorstracingschemeagainstconvexcombinationattack[C].Germany:WISM2011,CCIS238,Springer-Verlag,2011. [8]王晓明,姚国祥,廖志委.一个叛逆者追踪方案分析和改进[J].计算机研究与发展,2013,50(10):2 092-2 099. [9]王青龙,韩臻发,杨波.基于双线性映射的叛逆者追踪方案[J].计算机研究与发展,2009,46(3):384-389. [10]杨波.现代密码学[M].北京:清华大学出版社,2007. [11]王青龙,杨波. 一种无第三方参与的匿名指纹方案[J].电子学报,2005,33(11):2063-2065. Anonymous Traitor Tracing Scheme Based on EIGamal Encryption Algorithm HEShaofang (ScienceCollege,HunanAgriculturalUniversity,Changsha410128,China) AbstractBased on the cryptosystem of EIGamal, an anonymous traitor tracing scheme is presented in this paper. In the scheme, information use symmetric encryption and is broadcasted to legitimate users, and the session key is sent to users through the header produced by data-supplier after register users has been tested and verified. The analysis of performance show that the scheme not only has many advantages, such as anonymous safety of users, non-repudiation, full frameproof, revocability, recoverability, but also is able to achieve anti-linear-attack. KeywordsEIGamal encryption algorithm; traitor tracing; revocability; recoverability; anonymous 收稿日期:2015-11-02 基金项目:湖南省教育厅基金资助项目(13C394); 湖南农业大学“大学生创新性实验计划”基金资助项目 (XCX1572) 作者简介:何少芳(1980-),女,硕士,讲师。研究方向:信息安全。 doi:10.16180/j.cnki.issn1007-7820.2016.06.013 中图分类号TP393.08 文献标识码A 文章编号1007-7820(2016)06-044-03