一种新的无证书多代理签密方案

2016-06-27汤鹏志张庆兰杨俊芳郭红丽

汤鹏志, 张庆兰, 杨俊芳, 郭红丽

(1.华东交通大学 理学院 江西 南昌 330013;2.华东交通大学 系统工程与密码学研究所 江西 南昌 330013)

一种新的无证书多代理签密方案

汤鹏志1,2, 张庆兰1,2, 杨俊芳1,2, 郭红丽1,2

(1.华东交通大学 理学院 江西 南昌 330013;2.华东交通大学 系统工程与密码学研究所 江西 南昌 330013)

将无证书签密与多代理签名相结合,提出了一种新的无证书多代理签密方案,同时,在判定双线性Diffie-Hellman问题困难性的假设下证明了方案的机密性和不可伪造性.而且该方案是基于椭圆曲线公钥密码算法,通过与其他方案的对比,发现该方案计算量和通信成本都比较小,安全性和效率相对较高.

数字签名; 多代理签密; 不可伪造性; 机密性

0 引言

2003年,Al Riyami和Paterson提出了首个无证书签名方案,解决了基于身份和基于证书公钥密码体制中的证书管理问题以及密钥托管问题[1].2008年,Barbosa和Farshim结合无证书密码和签密体制,首次提出了无证书签密[2].代理签密是代理签密者行使原始签密的签密权利,而无证书代理签密方案是无证书签密和代理签名的结合,没有密钥托管和证书管理的问题.2010年,俞慧芳等提出了一种可行性高的无证书代理签密方案[3].2010年,Yu等提出了一种自认证多代理签密方案[4].2012年,张龙军等提出了基于无证书签密的代理移动IPv6认证方案,该方案结合了无证书签密和代理移动 IPv6 的实际环境,有效地解决了无限网络环境中的密钥管理问题[5].2013年,Li等提出了具有前向安全性的无证书多代理签密方案,该方案能有效地防止无证书密码体制中公钥替换和恶意的秘钥生成中心攻击[6].2013年,李超零等提出基于身份的代理重签名广播签密方案,该方案利用代理重签名将原签密者的广播签密转换为重签密者的广播签密,同时在困难问题假设下证明了方案的安全性[7].2014年,明洋等提出标准模型下安全基于身份代理签密方案,该方案在Diffie-Hellman问题假设下具有机密性和不可伪造性[8].2015年,刘祯等提出了基于二次剩余的匿名代理者签密方案,此方案将二次剩余的方法应用到签密方案中,提高了方案的安全性和效率[9].王冠众等提出基于可转换代理签密的SAML跨域单点登录认证协议,该方案利用可转换代理签密算法在减少计算量的同时也可以保证用户隐私安全[10].

本文将无证书签密和多代理签名相结合,提出一个计算量和通信成本都相对较小的无证书多代理签密方案,并且在移动设备等有限的带宽场合有一定的实用性.

1 预备知识

2 安全模型[13]

在无证书密码体制中,有两种类型且具备不同能力的敌手AI,AⅡ.假设AI模拟的是不诚实用户,而AⅡ是一个恶意但被动的密钥生成中心(KGC).

类型Ⅰ的敌手AⅠAⅠ不知道系统主密钥及用户的部分私钥,但是可以替换用户的公钥.因为在无证书公钥密码系统中,公钥和持有者之间没有认证存在.

类型Ⅱ的敌手AⅡAⅡ知道系统主密钥和用户的部分私钥,但是它不能替换用户的公钥.

由于类型Ⅱ的敌手攻击性更强,本文只证明在类型Ⅱ攻击者攻击下的机密性和不可伪造性,对于类型Ⅰ的证明过程类似(只是讯问过程有些不同[14])

游戏1 (针对类型Ⅱ敌手AⅡ的IND-CLSC-CCA2游戏)

这是一个挑战者C和攻击无证书多代理签密方案机密性的类型Ⅱ敌手AⅡ之间的游戏.

初始化阶段:AⅡ生成系统主密钥msk和系统参数params,并将params和msk发送给挑战者C.

第一阶段:AⅡ可以适应性地执行多项式有界次以下预言机询问.

(1) 哈希询问:AⅡ可以向挑战者C询问任何哈希函数的值;

(2) 部分密钥提取询问:当AⅡ提交身份IDU询问其对应的部分密钥时,C将部分密钥返回给AⅡ;

(3) 公钥询问:当AⅡ提交身份IDU询问其对应的公钥时,C将公钥pkU返回给AⅡ;

(4) 私钥提取询问:当AⅡ提交身份IDU请求询问其完整私钥时,如果该身份对应的公钥没有被替换过,C将该身份对应的私钥skU返回给AⅡ,否则不能询问该身份对应的私钥;

(5) 代理密钥提取询问:当AⅡ提交身份IDU询问其对应的代理密钥时,C将代理密钥返回给AⅡ.

(6) 代理签密询问:当AⅡ提交发送者身份IDS、接收者的身份IDR和消息M,C将消息M、发送者的私钥skS、接收者的公钥pkR、代理密钥作为输入,执行签密算法并将结果σ返回给AⅡ.但是有可能C不知道发送者的秘密值,因为与其身份对应的公钥可能已经被替换,这就需要敌手AⅡ提供发送者的密钥;

(7) 解签密询问:当AⅡ提交一个密文σ、发送者的身份IDS和接收者身份IDR,C将密文σ、接收者的私钥skR、发送者的公钥pkS、代理密钥作为输入,执行解签密算法并将结果返回给AⅡ.如果接收者的公钥被替换过,则需要敌手AⅡ提供接收者的密钥.

挑战阶段:AⅡ提交两个不同的身份S*、R*和两个等长的消息M0、M1,C随机选择b∈{0,1},利用S*对应的私钥和R*对应的公钥对消息Mb进行签密,得到密文σ*,然后将σ*返回给AⅡ.

第二阶段:AⅡ可以适应性地执行与第一阶段相同类型的询问.

猜测:AⅡ输出比特b′.如果b′=b,而且以下2个条件均成立,那么敌手AⅡ获胜.

(1)AⅡ从来没有询问过被挑战者R*的私钥;

(2) 在第二阶段,AⅡ不能以S*和R*的名义对被挑战密文σ*进行解签密询问.

游戏2 (针对类型Ⅱ敌手AⅡ的EUF-CLSC-CMA游戏)

这是一个挑战者C和攻击无证书签密方案不可伪造性的类型Ⅱ敌手AⅡ之间的游戏.

初始化阶段:AⅡ选择系统主密钥msk和系统参数params,并将params和msk发送给挑战者C.

询问阶段:AⅡ执行与游戏1中完全一样的询问.

最后,AⅡ输出一个不是由签密询问得到的σ*.如果将IDS*、pkS*、skR*和σ*作为输入执行解签密算法得到的结果不是⊥,AⅡ且从来没有询问过S*的私钥,那么敌手AⅡ获胜.

定义3 (机密性) 对于无证书签密方案,如果敌手AⅡ不能在多项式时间内,以不可忽略的优势赢得游戏IND-CLSC-CCA2,那么称该方案在适应性选择密文攻击下是语义安全,或者密文是不可区分的.

定义4 (不可伪造性) 对于无证书签密方案,如果敌手AⅡ不能在多项式时间内,以不可忽略的优势赢得游戏EUF-CLSC-CMA,那么称该方案在适应性选择消息攻击下是存在性不可伪造的.

3 无证书多代理签密方案

3.1 参数选取

3.2 密钥生成

3.3 委托过程

原始签密人A将签密权利授权给代理签密组成员.

3.4 代理签密的生成过程

假设B负责将每个代理签密者的密文组合成最终密文.R为接收者,签密过程如下:

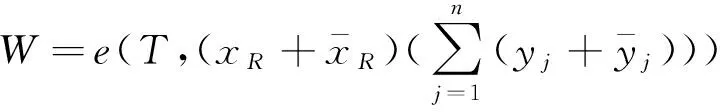

(4) 每个代理签密成员nj计算hj=H4(IDR,m,Yj,T,K1+K2),sj=tj(Xj+hj)-1,将sj作为部分签密发送给B;

3.5 代理签密的签名验证和解密过程

R收到签密数σ=(W,S,T,K1,K2,c)之后,执行以下步骤:

4 正确性分析

(1) 代理授权过程密钥生成的正确性.接收者收到(K1,K2,w)之后验证下列等式.

(2) 解签密过程的正确性.

即验证等式成立,接收者R接受该签名.

5 安全性与效率分析

5.1 保密性

定理1(类型2攻击下的保密性) 在随机预言机模型和BDHP困难问题假设下,对于类型Ⅱ的攻击者AⅡ能以不可忽略的概率赢得游戏IND-CLSC-CCA2.那么,存在算法C能够解决BDH问题.

证明 假设算法C能解决BDHP,即输入(P,uP,vP,wP),计算e(P,P)uvw.以算法C模拟挑战者,与攻击者AⅡ进行交互游戏.假设攻击者AⅡ在多项式时间内可向C进行多项式有限次H1询问、H2询问、H3询问、H4询问,部分密钥提取询问、用户私钥提取询问、公钥提取询问、代理密钥询问、代理签密询问、解密询问;列表LH1、LH2、LH3、LH4、LBM、LSK、LPK、LPR、LPQM、LJM用于记录每次询问的情况.

系统参数设置:挑战者C,生成系统参数param={G1,G2,q,P,Ppub,H1,H2,H3,e},并将系统参数发送给攻击者AⅡ;假设用户的长期公钥ykgc=uP,以u来模拟用户的长期私钥,且在询问过程中不能询问目标用户的私钥;目标用户ID*=IDk,0 (6) 私钥提取询问 当C收到AⅡ关于IDi的私钥提取询问,C先检查列表LSK.若(IDi,xi,yi)在列表LSK中,那么C将相应的xi发送给AⅡ;否则: (b) 当i=k时,算法停止. (7) 公钥提取询问 当C收到AⅡ关于IDi的公钥提取询问,C先检查列表LPK.若(IDi,xi,yi)在列表LPK中,那么C将相应的xi发送给AⅡ;否则: (b) 当i=k时,用户私钥用⊥表示,公钥为yk,将yk发送给AⅡ,并且将(IDi,⊥,yk)添加到列表LPK. (10) 解签密询问 当C收到AⅡ关于(IDi,IDj,IDRi)的解密询问,若(IDi,IDjIDRi,Wi,Si,Ti,K1i,K2i,ci,mi)在列表LJM中,则返回mi给AⅡ;否则: 1) α=1; 2) 若α 4) 查询列表LH3,得到h3i,计算mi=c⊕h3i; 5)α=α+1,跳到第2)步. 最后C将输出的mi发送给AⅡ. 5.2 不可伪造性 定理2(类型2攻击下的不可伪造性) 在随机预言机模型和DL困难问题假设下,对于类型Ⅱ的攻击者,AⅡ能以不可忽略的概率赢得游戏EUF-CLSC-CMA.那么,存在算法C能够解决DL问题. 证明 算法C能解决DL问题,即输入y=uP,输出u.假设系统参数设置和询问过程与定理1相同. 5.3 效率以及与其他方案的性能比较分析 方案是基于椭圆曲线加密体制[15],只在代理签密阶段和解签密阶段分别运用了1次双线性对运算,代理委托阶段只进行椭圆曲线上的数乘运算,因此,此方案的效率相比与文献[4]和[6]都要高.用H表示哈希函数运算,用M表示椭圆曲线上的数乘运算,E表示指数运算,P表示双线性对运算,具体的方案效率分析及比较见表1. 表1 与其他方案的性能比较 在实际应用中,多代理签密在移动设备和无线传感网络等有限带宽的场合有一定的实用性.汽车的自动驾驶依赖于车联网,汽车要能够安全的自动驾驶,各辆汽车之间必须能够进行相互的信息交流,在信息交流的过程中需要保证信息的完整性、正确性和保密性,这就必须通过有效的密码系统对消息进行加密认证来实现.本文方案的计算和通信成本都比较低,将此多代理签密算法应用到自驾系统中来保证消息的安全传输是可行的. [1] AL R S, PATERSON K. Certificateless public key cryptography [J]. Lecture notes in computer science,2003,2894(2):452-473. [2] BARBOSA M,FARSHIM P. Certificateless signcryption [C]∥Proceedings of the 2008 ACM Symposium on Information Computer and Communications Security.Tokyo,2008: 369-372. [3] 俞惠芳,王彩芬,王之仓. 基于 ECC 的自认证代理签密方案[J].计算机科学,2010,37(7) : 91-92. [4] 俞惠芳,赵海兴,王之仓,等. 无可信中心的自认证多代理签密方案[J].计算机工程与科学,2010,32(8) :14-16. [5] 张龙军,莫天庆,赵李懿. 基于无证书签密的代理移动IPv6认证方案[J].计算机应用研究,2012,29(2):640-643. [6] 李方伟,余航,朱江. 前向安全的无证书多代理签密方案[J].重庆邮电大学学报(自然科学版),2013,25(6):850-851. [7] 李超零,陈越,王成良,等. 基于身份的代理重签名广播签密方案[J].计算机科学,2013,40(5):153-157. [8] 明洋,冯杰,胡齐俊. 标准模型下安全基于身份代理签密方案[J].计算机应用,2014,34(10):2834-2839. [9] 刘祯,杨启良,杨波. 基于二次剩余的匿名代理者签密方案[J].计算机工程,2015,41(2) :129-134. [10]王冠众,张斌,费晓飞,等. 基于可转换代理签密的SAML跨域单点登录认证协议[J].计算机科学,2015,42(4):106-110.[11]李发根. 基于双线性对的签密体制研究[D]. 西安: 西安电子科技大学, 2007. [12]周玉洁, 冯登国. 公开密钥密码算法及其快速实现[M]. 北京:国防工业出版社,2002. [13]张华,温巧燕,金正平.可证明安全算法与协议[M].北京:科学出版社,2012. [14]文佳骏,左黎明,李彪.一个高效的无证书代理盲签名方案[J].计算机工程与科学,2014,36(3):452-457 [15]仇婷婷.基于椭圆曲线加密体制的ONS安全研究[D].郑州:郑州大学,2013. (责任编辑:方惠敏) A New Certificateless Multi-proxy Signcryption Scheme TANG Pengzhi1,2, ZHANG Qinglan1,2, YANG Junfang1,2, GUO Hongli1,2 (1.SchoolofBasicScience,EastChinaJiaotongUniversity,Nanchang330013,China;2.SECInstitute,EastChinaJiaotongUniversity,Nanchang330013,China) By combining certificateless signcryption and multi-proxy signature, a new certificateless multi-proxy signcryption scheme was proposed. At the same time, The confidentiality and unforgeability of the scheme was proved under determine bilinear diffie-Hellman(DBDH) assumption. And the scheme was based on the elliptic curve public key cryptographic algorithms, in comparison with other schemes, the computations and the costs of the scheme were relatively small, but the safety and efficiency were relatively high. digital signature; multi-proxy signcryption; unforgeability; confidentiality 2015-11-14 国家自然科学基金资助项目 (61472138,61263032); 江西省科技厅科技项目(20151BDH80071);江西省高校科技落地计划项目(KJLD12067);江西省教育厅科研项目(GJJ13339);华东交通大学校立科研基金项目(11JC04). 汤鹏志(1961—),男,江西九江人,教授,硕士,主要从事信息安全研究,E-mail:470620480@qq.com;通讯作者:张庆兰(1989—),女,江西赣州人,硕士研究生,主要从事信息安全研究,E-mail:317391072@qq.com. 汤鹏志,张庆兰,杨俊芳,等.一种新的无证书多代理签密方案[J].郑州大学学报(理学版),2016,48(2):40-46. TP309 A 1671-6841(2016)02-0040-07 10.13705/j.issn.1671-6841.2015255

6 实现与应用