改进的IMS跨域间认证密钥协商协议*

2016-06-21冯剑川周国祥丁志文

冯剑川 周国祥 丁志文

(1.海军蚌埠士官学校信息技术系 蚌埠 233012)(2.91681部队 宁波 315700)

改进的IMS跨域间认证密钥协商协议*

冯剑川1周国祥1丁志文2

(1.海军蚌埠士官学校信息技术系蚌埠233012)(2.91681部队宁波315700)

摘要针对已有跨域间密钥协商协议与IP多媒体子系统(IMS)会话建立过程不相匹配及安全性较差等问题,分析了IMS会话建立过程,研究了端到端信息传输的安全需求,提出一种改进的IMS跨域间认证密钥协商协议IKAAP,并进行了安全性分析。结果表明,改进后的协议能够保证终端用户在三网融合环境下实现端到端信息的安全传输。

关键词IP多媒体子系统; 跨域; 认证密钥协商协议

Class NumberTP393.03

1引言

鉴于IP多媒体子系统(IP Multimedia System,IMS)体系架构基于域的特性,为实现IMS中端到端信息的安全传输,就需要采用跨域间认证密钥协商协议以生成会话密钥。目前已有很多学者提出跨域间认证密钥协商协议[1~10],但这些协议均不同程度存在以下问题:一是虽然可以满足安全生成会话密钥的要求,但其通信过程却与IMS会话建立的过程不相匹配,即需要重新修改IMS会话建立过程,不利于认证密钥协商协议与现有IMS系统的无缝嵌套;二是服务器保存有会话密钥,存在信息被中间节点窃听的风险;三是安全性不高,存在密钥泄露攻击和中间人攻击等诸多安全问题;四是效率偏低且对客户端计算能力要求偏高,不利于部署在嵌入式系统和复杂电磁环境中。

2改进的IMS跨域间认证密钥协商协议

2.1改进原则

针对已有的IMS跨域密钥认证协商协议存在的诸多不足,结合IMS会话通信特点,本文提出一种改进的IMS跨域间认证密钥协商协议IKAAP(Enhanced Key Agreement Authentication Protocol),协议在设计时基于以下原则:

1) 认证交换过程与IMS会话建立过程相匹配。已有认证协商协议虽然都可以满足安全生成会话密钥的要求,但其通信过程却与IMS会话建立的过程不相匹配,这就需要重新修改IMS会话建立过程,不便于认证协商协议与现有系统的无缝嵌套。

2) 避免客户端使用公钥基础设施(PKI)。在客户端使用服务器的公钥对传输的信息进行加密,就需要事先在客户端配置公钥基础设施以分配服务器的公钥,而用户在会话建立之初就需要耗费更多的时间去获取服务器和对端用户的公钥,同时对客户端的计算能力也提出了较高要求。

3) 基于预共享的高熵长期密钥。口令具有短小低熵、容易记忆的优点,但使用口令认证易于遭受字典攻击和口令泄露攻击。在IMS系统中客户端和归属用户服务器(Home Subscriber Server,HSS)之间预共享了高熵长期密钥,基于该密钥完成用户的认证和授权。结合该特点,IKAAP基于预共享的高熵长期密钥进行认证,并介入会话密钥协商过程,避免用户的身份冒用。

4) 相互认证。通过相互认证,在会话密钥生成前可有效确保用户身份的合法性以减少伪装攻击的发生。

2.2协议描述

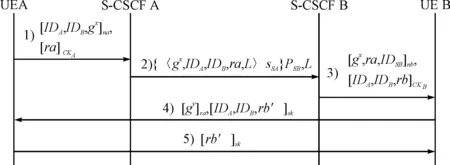

协议的详细过程如图1所示,图中符号说明如下。

图1 改进的跨域间认证密钥协商协议IKAAP

IDA,IDB:用户UE A和UE B的身份标识;

IDSA,IDSB:呼叫会话控制实体服务器S-CSCF A和S-CSCF B的身份标识;

Ma,Mb:用户A、B和对应的S-CSCF间预共享的长期密钥(S-CSCF本身不存储该密钥,该密钥实际存储于HSS中,S-CSCF通过查询HSS获得);

CKA,CKB:用户A、B向对应的S-CSCF注册时产生的加密密钥;

PSA,PSB:服务器S-CSCF A和S-CSCF B的公钥;

SSA,SSB:服务器S-CSCF A和S-CSCF B的私钥;

[info]K:用密钥K对信息info进行对称加密;

{info}K:用密钥K对信息info进行非对称加密;

p,q:两个大素数,其中q| (p-1);

G:有限域Zp的乘法群;

g:以q为阶的群G的生成元;

H:理想的Hash函数;

L:票据生存期;

sk:会话密钥;

x,y,ra,ra′,rb,rb′:[1,q-1]内的大随机数。

为了建立会话密钥sk,UE A和UE B将执行如下步骤:

1) UE A选择随机数x和ra,计算gxmodp,利用预共享的长期密钥Ma和随机数ra计算na=H(Ma,ra)。用注册时产生的加密密钥CKA对ra进行对称加密,用na对A、B的身份标识IDA、IDB和gxmodp进行对称加密,将密文[IDA,IDB,gx]na,[ra]CKA发送给S-CSCF A(为描述方便,以下省略modp)。

2) 收到[IDA,IDB,gx]na,[ra]CKA后,S-CSCF A用存储的加密密钥CKA对[ra]CKA进行解密,得到ra,利用预共享长期密钥Ma和随机数ra计算na=H(Ma,ra),再解密[IDA,IDB,gx]na,验证UE A身份的合法性。验证通过后,用S-CSCF A的私钥SSA对gx、IDA、IDB、ra和L(票据生存期)进行数字签名,然后用S-CSCF B公钥PSB进行非对称加密得到票据Ticket={〈gx,IDA,IDB,ra,L〉SSA}PSB。之后S-CSCF A将Ticket,L发送给S-CSCF B。

3) S-CSCF B收到密文Ticket,L后,用自身的私钥SSB对Ticket进行解密,利用S-CSCF A的公钥PSA验证数字签名,并检查票据生存期L的有效性,从而得到gx和ra。之后,选择随机数rb,利用与UE B预共享的长期密钥Mb计算nb=H(Mb,rb),用nb对gx、ra和S-CSCF B的身份标识IDSB进行对称加密,用UE B注册阶段存储的加密密钥CKB对IDA、IDB、rb进行对称加密,然后将加密结果[gx,ra,IDSB]nb,[IDA,IDB,rb]CKB发送给UE B。

4) UE B收到[gx,ra,IDSB]nb,[IDA,IDB,rb]CKB后,用存储的加密密钥CKB对[IDA,IDB,rb]CKB进行解密得到rb,用预共享的长期密钥Mb和解密得到的rb计算nb=H(Mb,rb),用nb再解密[gx,ra,IDSB]nb,验证S-CSCF B身份的合法性并得到gx和ra。之后,UE B选择随机数y和rb′,计算会话密钥sk=H(gxy,IDA,IDB)。用ra对gy进行对称加密,用会话密钥sk对IDA、IDB、rb′进行对称加密,最终将加密结果[gy]ra,[IDA,IDB,rb′]sk发送给UE A。

5) UE A收到[gy]ra,[IDA,IDB,rb′]sk后,利用第1步选择的随机数ra解密[gy]ra得到gy。之后,利用第1步选择的随机数x计算会话密钥sk=H(gyx,IDA,IDB)。解密[IDA,IDB,rb′]sk,得到rb′并验证UE B身份的合法性,再计算[rb′]sk并发送给UE B。UE B收到[rb′]sk后,利用sk解密验证rb′以最终确定双方已成功进行密钥认证协商。

3协议安全性分析

假设存在攻击者T,对上节所给出的IKAAP进行如下安全性分析。

1) 字典攻击

对于在线字典攻击,假设T根据弱口令的构造特点猜测了用户UE A的一个口令并计算出相应的验证值,但由于口令仅是UE A在注册过程中与服务器认证所需,并不参与后续的会话密钥协商,故在线字典攻击不适用。对于离线字典攻击,由于在协议运行过程中无信息涉及到口令,因此离线字典攻击亦不适用。

2) 口令泄漏攻击

假设T窃取了UE A的口令试图伪装成UE A,攻击者利用窃取的口令成功在服务器上进行了注册,并试图伪造密文1,但由于T不知道预共享的长期密钥Ma,因此无法计算出na,从而S-CSCF A在解密密文1后就可以发现T,T伪装攻击失败。同理,适用于用户UE B。假设T窃取了用户口令,并能获取通信过程中的所有信息,由于口令仅在用户注册过程中与服务器认证时使用,并不参与后续的会话密钥协商,因此攻击者无法利用口令发起有效攻击。

3) 密钥泄漏攻击

假设T窃取了UE A在注册过程中生成的加密密钥CKA,且能获得通信过程中的所有信息,因此可通过密文1获知选择的随机数ra。虽然T可利用ra成功解密密文4中的[gy]ra得到gy,但由于T不知预共享的长期密钥Ma,故无法计算出用于解密密文[IDA,IDB,gx]na所需的密钥na,从而无法得到gx,基于Diffie-Hellman难题,由gx计算x是不可行的,因此无法生成会话密钥。同理适用于UE B。

假设T窃取了服务器S-CSCF A的私钥SSA,成功解密密文2中的{〈gx,IDA,IDB,ra,L〉SSA}PSB得到gx和ra,进而成功解密密文4中的[gy]ra得到gy,但基于Diffie-Hellman难题,由gx和gy求出sk=H(gyx,IDA,IDB)在计算上是不可行的。

4) 中间人攻击

假设T窃取了UE A在注册过程中生成的加密密钥CKA,意图通过劫持密文1发动中间人攻击。但由于T无法获知UE A与S-CSCF A预共享的长期密钥Ma,故无法计算解密密文1中[IDA,IDB,gx]na所需的密钥na,从而无法实现中间人攻击。同理,适用于UE B加密密钥被窃取的情形。

5) 相互认证

协议第2步基于预共享的高熵密钥S-CSCF A可对UE A进行认证,第3步S-CSCF B通过验证基于非对称加密体制的数字签名可对S-CSCF A进行认证,第4步UE B基于预共享的高熵密钥可对S-CSCF B进行认证,从而实现UE B对UE A的认证。UE A通过解密UE B发回的消息验证第1步发送的随机数ra和自身的身份标识IDA从而实现对UE B的认证。因此该协议可实现用户之间的相互认证。

6) 前向安全性

假设T成功获取了用户口令,加密密钥CKA和CKB,服务器的私钥SSA和SSB,并成功解密协议运行过程中的密文信息得到gx、gy,但基于Diffie-Hellman难题,要想获得会话密钥sk=H(gyx,IDA,IDB)在计算上是不可行的,从而无法计算出之前的会话密钥。因此,该协议具有良好的前向安全性。

4嵌入IMS会话

协议成功执行后,UE A和UE B得到了会话密钥,可用于后续的信息传输加密,IKAAP协议与IMS会话建立过程无缝嵌套,密钥协商信息可置于会话描述协议(Session Description Protocol,SDP)消息的扩展字段中实现。

5结语

针对三网融合环境中密钥协商特点,本文给出了一种改进的IMS跨域间认证密钥协商协议IKAAP,并对该协议进行了安全性分析。IKAAP协议可无缝嵌入IMS会话建立过程,在安全性方面有一定提升,能够保证终端用户在三网融合环境下实现端到端信息的安全传输。

参 考 文 献

[1] Byun J W,Jeong I R,Lee D H.Password-authenticated key exchange between clients with different passwords[C]//Lecture Notes in Computer Science.Berlin:Springer Press,2002:134-146.

[2] CHEN Chi-yuan,WU Tin-yu.An efficient end-to-end security mechanism for IP multimedia subsystem[J]. Computer Communications,2008,25(5):1-10.

[3] FENG Deng-guo,XU Jing.A New Client-to-Client Password Authenticated Key Agreement Protocol[C]//Coding and Cryptology Lecture Notes in Computer Science.Berlin:Springer Press,2009:63-76.

[4] 柳秀梅.基于口令认证的密钥交换协议若干关键技术研究[D].沈阳:东北大学,2009:34-40.

[5] 张红旗,张文波,张斌.网格环境下基于身份的跨域认证研究[J].计算机工程,2009,35(17):160-162.

[6] 鲍慧,徐芳琴,李艳冠.IMS网络端到端安全机制研究[J].中国多媒体通信,2009,69(3):34-37.

[7] 范庆娜,姚琳,吴国伟.普适计算中的跨域认证与密钥建立协议[J].计算机工程,2010,36(11):137-139.

[8] 陈安林,潘进.移动自组网中跨域两方认证密钥协商协议研究[J].计算机应用研究,2011,28(7):2734-2737.

[9] CHEN Ming,WU Kai-gui,XU Jie.A Certificateless and Across Administrative Domains Authenticated Key Exchange Scheme for E-payment[J].Journal of Software,2011,6(10):1985-1991.

[10] 姚瑶,王兴伟.基于跨域认证与密钥协商的协议模型[J].计算机工程,2012,38(9):12-14.

An Improved IMS Cross-domain Key Authenticated Agreement Protocol

FENG Jianchuan1ZHOU Guoxiang1DING Zhiwen2

(1. Naval Bengbu Sergeant School, Bengbu233012)(2. No. 91681 Troops of PLA, Ningbo315700)

AbstractAiming at session process between cross-domain key agreement protocol and IP multimedia subsystem (IMS) does not match and security poor, process of IMS session establishment is analyzed, security requirements of end-to-end information transmission is studied, an improved IMS cross-domain key authenticated agreement protocol(IKAAP) is put forward, and improved protocol’s security is analyzed. Result shows that the improved protocol can guarantee the end user in the triple play environment to realize the end-to-end security information transmission.

Key WordsIP multimedia subsystem, cross-domain, key authenticated agreement protocol

* 收稿日期:2015年11月9日,修回日期:2015年12月29日

作者简介:冯剑川,男,硕士,讲师,研究方向:信号通信。周国祥,男,硕士,讲师,研究方向:无线通信。丁志文,男,研究方向:信号通信。

中图分类号TP393.03

DOI:10.3969/j.issn.1672-9730.2016.05.027