基于粗糙集的漏洞属性约简及严重性评估

2016-06-16付志耀

付志耀 高 岭 孙 骞 李 洋 高 妮

(西北大学信息科学与技术学院 西安 710127)(fuzhiyao@stumail.nwu.edu.cn)

基于粗糙集的漏洞属性约简及严重性评估

付志耀高岭孙骞李洋高妮

(西北大学信息科学与技术学院西安710127)(fuzhiyao@stumail.nwu.edu.cn)

摘要计算机漏洞是危害网络安全的重大隐患,可以利用系统配置不当、系统设计缺陷或是软件的bug等对系统攻击.由于产生漏洞有多种因素,使得与漏洞相关的属性有很多,难以客观筛选强关联属性.而且在不依赖专家经验或是先验知识的基础上,确定属性权重的客观标准也是一个困难的问题.提出一种新的漏洞评估方法RAR,首先采用粗糙集理论中改进的可辨识矩阵算法,得到约简的漏洞强关联属性集;进而利用属性综合评价系统理论评估漏洞的严重性;最终获得二元组表示漏洞的定性评估值和定量评估值.实验结果体现该方法避免了主观选择漏洞强关联属性集和依赖专家先验知识,在漏洞属性约简和属性权重的计算上获得了满意的效果,对漏洞的定性分析和定量分析是准确有效的.

关键词漏洞;网络安全;粗糙集;属性约简;漏洞评估

中国互联网发展速度日益迅猛,根据中国互联网络信息中心(CNNIC)发布的《第34次中国互联网发展状况报告》显示,截至2014年6月,中国网民规模达到6.32亿,互联网普及率达到46.9%[1].随之而来的安全问题也层出不穷,其中漏洞的大量出现是危及网络安全的重要原因之一[2].漏洞是指计算机信息系统在需求、设计、实现、配置、运行等过程中有意或无意产生的缺陷,这些缺陷以不同形式存在于计算机信息系统的各个层次和环节之中,一旦被恶意主体利用,就会对计算机信息系统的安全造成损害,影响计算机信息系统的正常运行[3].漏洞的存在为信息系统的正常工作埋下了巨大的风险隐患,例如,2013年3月,韩国主流电视台及部分金融公司的计算机网络全面瘫痪,此次攻击行为是使用的恶意软件通过直接访问\.PhysicalDrive来破坏硬盘的引导记录,并且可以直接删除硬盘的文件;2013年7月,Struts2再曝高危漏洞,该漏洞可直接导致服务器被远程控制,引起数据泄漏,包括淘宝、京东、腾讯在内的多家大型互联网厂商及政府、金融机构均受其影响;2013年10月,Adobe遭受攻击,3 800万用户及大量源代码泄漏,这使黑客挖掘漏洞并主动攻击更加容易.

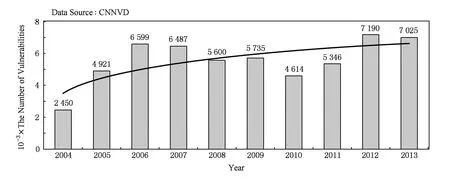

如图1所示,2004年至2013年间CNNVD漏洞库中收录的漏洞超过了55 960个[4],随着漏洞数量的日益增加,如何进行漏洞的评估并在此基础上管理漏洞就显得尤为重要.

Fig. 1 The number of vulnerabilities by year (from 2004 to 2013).图1 漏洞数量趋势图(2004年至2013年)

目前,对漏洞的严重性评估大都基于已知漏洞的相关属性,利用定性或定量的评估方法对漏洞严重性进行表征[5].定性评估方法主要是对漏洞进行评级划分,美国国家漏洞库(NVD)对漏洞的评级与CVSS得分相映射,分为高、中和低3个定性评级[6];微软根据漏洞的危害和利用难度,将漏洞等级分为“严重”、“重要”、“中等”和“低”4个等级[7].定量评估方法是对漏洞进行打分,CVSS将分值定义为0.0~10.0,分值越高,漏洞的危害性越大[8],但并未解决对系统评估要素及其重要性的量化评分问题,对权重的分配也没有合理的处理方式.

当前的一些方法对漏洞的严重性评估大都依赖专家评判的方法,或者是主观赋予权值的方法,又或者是没有具体的分析过程和方法.这些评估方法虽然一定程度上对漏洞的严重性进行了评估,但其主观性较强,可解释性差.例如文献[9],其通过利用引入不确定及不可知的因素,提出一种基于不完整攻击图分析的风险评估模型,但没有给出具体的定量风险评估方法;文献[10] 提出的一种漏洞严重型的灰色层次分析评估模型,在漏洞影响因素的选取和影响因素的量化方法上多依赖于专家经验等先验知识;文献[11] 选取了访问途径、利用复杂度和影响程度3组安全漏洞评估要素,采用层次分析法建立安全漏洞等级划分模型,将安全漏洞等级评定为超危、高危、中危和低危4个级别,但其依赖了专家先验知识选取了评估要素;文献[12]在CVSS系统的基础上引入漏洞类别因素,以此来增加漏洞定量评分结果的多样性,但其不仅依赖了先验知识,而且还忽略了对漏洞影响因素的权重.

由于与漏洞相关的属性很多,这些属性对漏洞的影响程度各不相同,这是评估方法的难点所在.对于漏洞的多属性问题,粗糙集的数据约简方法很好地解决了这个问题,在基于漏洞数据信息基础上,删除冗余属性,寻求出最小约简集合,这样就克服了通过专家知识去挑选与漏洞关联性较强的属性问题;对于漏洞属性权重分配的问题,通过属性综合评价系统这种定性和定量的评估方法,从数据自身出发,建立漏洞量化体系,构造分类标准矩阵,计算属性指标权重,最终给出漏洞评估结果.

1漏洞属性的约简

漏洞涉及的属性有很多,而目前大多数评估算法都是以漏洞关联属性作为基础,如果将漏洞所有相关属性都考虑则工作量巨大,并且没有必要.但如果依靠先验知识或是主观挑选则评估结果无法令人信服,而粗糙集的核心技术之一的数据约简可以解决这个难题,使结果更加客观和具有说服力.粗糙集是在最近几年发展较快的一门理论,是由波兰数学家Pawlak[13]在1982年提出,它是一种用于分析和处理不确定、不精确问题的数学理论.基本思想是通过论域上的等价关系将论域划分成若干个等价类,然后利用这些知识对所需处理的不精确或不确定的事物进行一个近似的刻画.

粗糙集理论最大的特点是对论域的划分只依赖于所需处理的数据集合本身,不需要任何先验信息,所以对问题不确定性的描述或处理是比较客观的[14].这一点也是它与其他计算理论之间的显著区别,尤其在多属性决策问题,粗糙集被广泛应用[15].

数据约简是粗糙集理论的核心技术之一,也可理解为一种特征选择方法,其就是在保持数据分类能力不变的条件下,删除冗余的、不相关的或不重要的数据,以使数据分类变得简单和明了[16].RAR方法利用数据约简处理决策表的属性约简,使经过约简处理的决策表针对漏洞属性约简普遍适用,令决策规则有较高的适应性.粗糙集理论的属性约简是以最小概念描述为标准去选择特征[17].具体是利用一种基于改进可辨识矩阵和逻辑运算的属性约简算法,实现漏洞属性约简.本文中涉及的一些关于粗糙集的定义如下:

定义1. 令P为一族等价关系,且R∈P,如果

(1)

则称R为P中不必要的;否则称R为P中必要的.如果P中每个R都是必要的,则称P为独立的;否则称P为依赖的.若对2个对象具有相同的信息,即它们是不可区分的,则认为它们是一种等价关系.ind(P)称为P的所有等价关系的交.

定义2.U为一个论域,P为定义在U上的一个等价关系族,P中所有绝对必要关系组成的集合称为关系P的绝对核,记作Core(P).

定义3. 如果ind(Q)=ind(P)且Q是独立的,称Q是P的一个绝对约简.绝对核不等于约简,它隶属于约简,核等于所有约简的交.

定义4. 设S为一个决策系统,它对应漏洞评估决策系统;设A为属性集合且A=P∪D,子集P={Mi|i=1,2,…,k}和D={d}分别称为条件属性集和决策属性集,在漏洞评估中分别对应漏洞信息属性集和漏洞级别属性集;U={x1,x2,…,xn}是论域,对应漏洞评估中的被评估漏洞的对象集;因而可设决策系统为S=U,A.

定义5. 设Mi(xj)是被评估漏洞xj在漏洞信息属性Mi上的取值.CD(i,j)表示可辨识矩阵中行i与列j交点处的元素,则可辨识矩阵定义为

(2)

其中,{Mk|Mk∈P∧Mk(xi)≠Mk(xj)}可辨识矩阵是一个对称矩阵,在考虑可辨识矩阵时仅需要考虑上三角或下三角部分即可.从可辨识矩阵的定义可知CD(i,j)是对象xi与xj有区别的所有属性的集合,利用可辨识矩阵可以便捷地求解漏洞信息属性集合P的核与约简.这里,核可以定义为可辨识矩阵中所有只有一个元素的矩阵项的集合,即:

(3)

对于集合包含关系运算而言,若属性集合B⊆P满足:

(4)

的一个最小属性子集,则称属性集合B⊆P是P的一个约简.可以理解为约简是能区分用整个属性集合P可区分的所有对象的最小属性子集.寻找满足条件的属性集合B⊆P的算法具体步骤如算法1所示.

算法1. 寻求最小属性集合算法.

① 计算可辨识矩阵CD;

② 化简可辨识矩阵CD,找到CD中包含单个属性的元素,并将这些元素的值修改为0,而这些单个属性称为核属性;

③ 如果当前的CD(i,j)≠0且CD(i,j)≠∅,则CD(i,j)表示为析取逻辑表达式Ti j,即:

(5)

④ 将所有析取逻辑表达式Ti j进行合取运算,得到一个合取范式为

(6)

⑤ 对T进行转换,最终得到析取范式T′为

(7)

⑥ 在步骤②中找到的所有核属性,将所有的核属性加到步骤⑤中转换得到的析取范式的合取项中,则步骤⑤中析取范式中的每个合取项就对应一个属性约简的结果.

2属性综合评价系统

2.1属性集和属性测度的基本概念

定义6. 属性集[18].设U为一个研究对象的全体,称为对象空间.P为U中所有元素的某种属性,称为属性空间或最大属性集.例如,U={所有的水样本},U中的元素x表示某地区某个时间点的水样本.可令P={水的污染程度},属性空间P中的任何一种情况都称为一个属性集,例如,A={清洁},B={重污染}.A,B都是P中的一种情况,即一个属性集.

定义7. 属性测度.x是U中的一个元素,A为一个属性集,用“x∈A”表示“x具有属性A”.但是这是一种定性表示,还需要一种定量的表示定义“x具有属性A”的程度”,记作Mea(x∈A)或Meax(A),称它为x∈A的属性测度.为方便起见,要求属性测度在[0,1]之内取值.

定义8. 属性空间的分割.P为U上的一个最大属性集,C1,C2,…,CK为属性空间P中的K个属性集.如果 (C1,C2,…,CK)满足:

(8)

则称(C1,C2,…,CK)为属性空间P的分割.例如,P为水污染程度,把P分为5个类别C1,C2,C3,C4,C5.

2.2量化模型的构造

设U为研究对象空间,x1,x2,…,xn为U中n个样品.对每个样品xi定量描述需要测量t个指标M1,M2,…,Mt,则M可表示为M={M1,M2,…,Mt}.设xi j表示第i个评价对象xi关于第j个项指标Mj的测量值,则xi可表示为一个t维向量.

(9)

对xi中的每一个元素有K个评价类C1,C2,…,CK,或有K个决策C1,C2,…,CK,用C表示评价类空间,则C={C1,C2,…,CK}.

每个指标的分类标准已知,构成的分类标准矩阵为

(10)

ajK满足 aj1≤aj2≤…≤ ajK或者aj1≥aj2≥…≥ajK.

这时要判断xi属于哪一类或对xi选择哪一个决策,这个问题可以看成是一个综合评价系统问题或综合决策系统问题.整个系统又可分为3个子系统:单指标性能函数分析子系统、多指标综合性能函数分析系统、识别子系统.

2.3单指标属性测度分析子系统

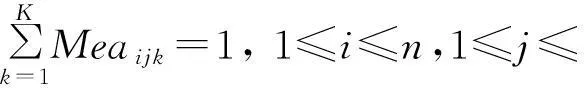

令uijk=u(xi j∈Ck)表示xi j属于第k个评价类Ck的程度,要求u满足:

(11)

现在考虑单个指标Mj.样品xi的第j个指标Mj的测量值为xi j,“xi j∈Ck”表示“xi j属于第k类Ck”,它的属性测度为Meaijk=Mea(xi j∈Ck).按照属性测度的性质,Meaijk要满足:

(12)

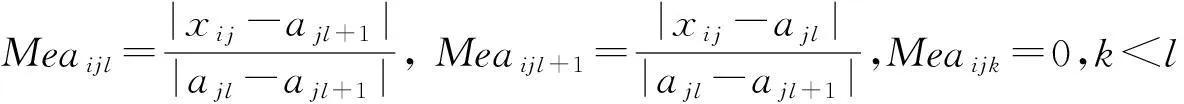

假设有关系:aj1≤aj2≤…≤ajK,样本的属性测度可计算为

当xi j≤aj1时,Meai j1=1,Meai j2=Meai j3=…=Meai jK=0,

当xi j≥ajK时,Meai jK=1,Meai j1=Meai j2=…=Meai jK-1=0,

由属性测度函数和分类标准矩阵可得样本xi的属性测度分布矩阵Si:

(13)

2.4多指标综合属性测度分析子系统

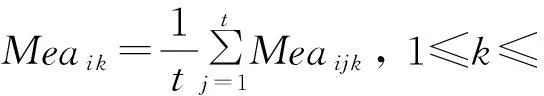

对样品xi,已知它对各个单指标Mj,1≤j≤t,的属性测度Meaijk=Mea(xi j∈Ck),由Meaijk综合成xi的属性测度Meai k=Mea(xi∈Ck),采取加权和的方法,即由单指标属性测度经加权求和得到综合属性测度

(14)

当不能判断哪一个指标更重要时,可以采取平均权,即取Wi=1t,综合属性测度为平均属性测度:

(15)

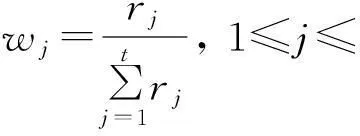

当已经计算出样品xi的单指标属性测度Meaijk和综合属性测度Meai k时,指标Mj的重要性体现在K维向量 (Meaij1,Meaij2,…,MeaijK)和(Meai1,Meai2,…,Meai K)的近似程度,越近似表明指标Mj越能反映总体情况,权应越大.可以算出指标Mj的权值:

(Meai1,Meai2,…,Meai K)T=

(16)

(17)

根据式(11)算出权值更具客观性,然后再利用式(16)计算xi的综合属性测度.

2.5决策子系统

识别子系统采用最小代价准则作为识别准则.设U中元素属于Ci而被判别为Ck的代价为bi k,则样本xi判别为k的全部代价bi k可表示为

(18)

(19)

如果式(19)成立,则认为xi属于Ck0类.

Si=k0(bik0+ε).

(20)

根据式(20)可以算出样本xi的定量值,其中ε为一个很小的正数,以避免分母为0的情况.

3仿真实验和结果分析

3.1漏洞属性的约简

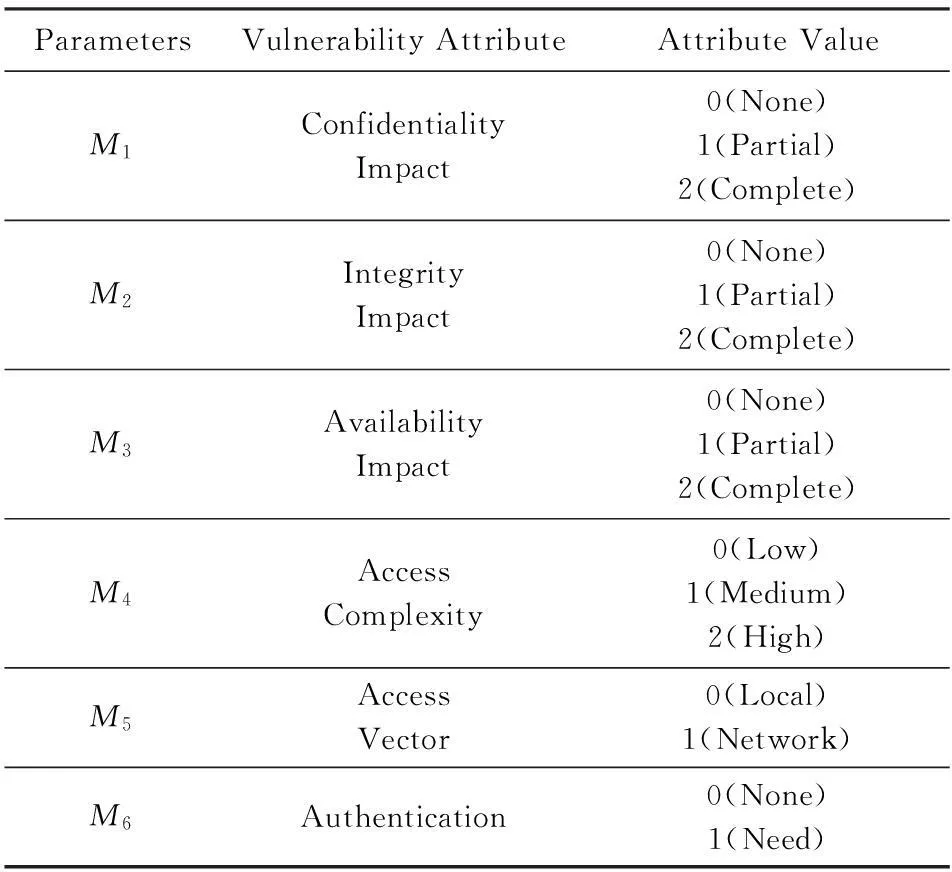

为了快捷地进行漏洞属性的约简,分别建立漏洞属性类型及其对应值(如表1所示)和漏洞级别及对应的CVSS评分(如表2所示).

Table 1 Type of Vulnerability and Corresponding Values

Table 2 Level of Vulnerability and CVSS Score

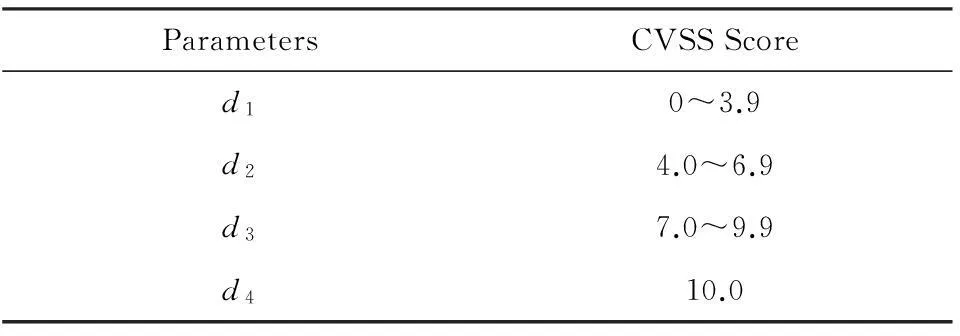

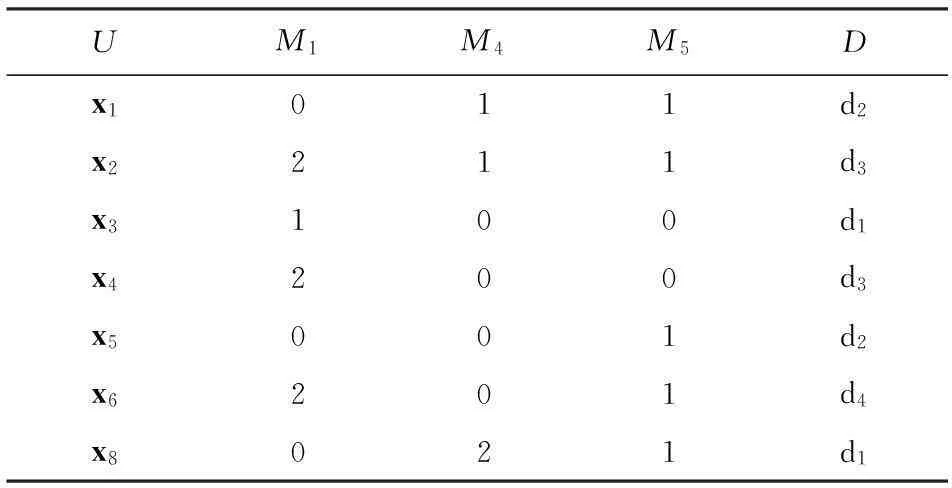

利用表1和表2,以漏洞CVE-2011-0707,CVE-2011-0563,CVE-2013-0914,CVE-2010-0819,CVE-2011-0823,CVE-2011-0817,CVE-2013-5592,CVE-2012-3450为例,即U中有8个样本元素编号从x1~x8,不同的漏洞在相同特征属性上的取值可能不同,因而可以建立一个漏洞样本决策表,如表3所示:

Table 3 Decision Table for Vulnerability Sample

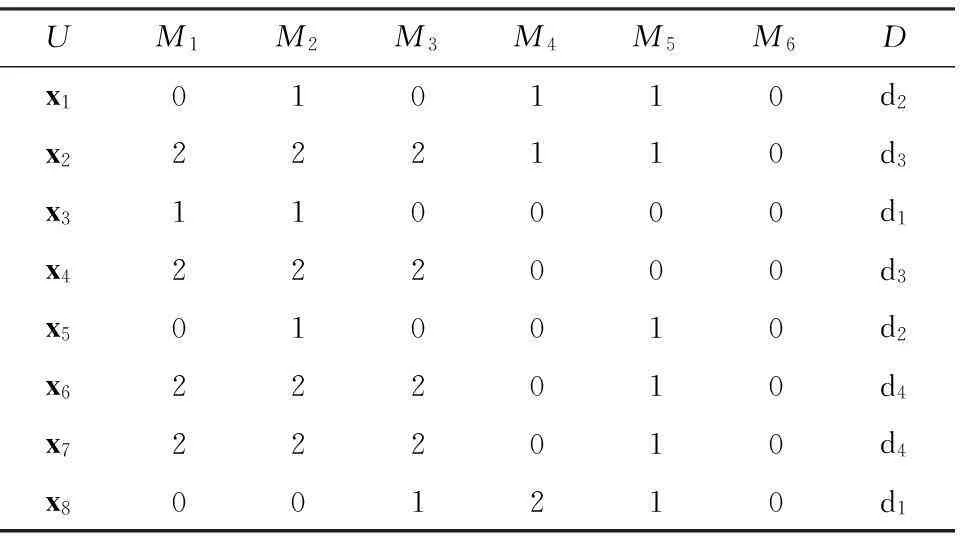

根据表3和可辨识矩阵的定义可以建立相应的可辨识矩阵CD为

其中:

CD(1,2)={M1,M2,M3};

CD(1,3)={M1,M4,M5};

CD(1,4)={M1,M2,M3,M4,M5};

CD(1,6)={M1,M2,M3,M4};

CD(1,7)={M1,M2,M3,M4};

CD(1,8)={M2,M3,M4};

CD(2,3)={M1,M2,M3,M4,M5};

CD(2,5)={M1,M2,M3,M4};

CD(2,8)={M1,M2,M3,M4};

CD(3,4)={M1,M2,M3};

CD(3,5)={M1,M5};

CD(3,6)={M1,M2,M3,M5};

CD(3,7)={M1,M2,M3,M5};

CD(4,5)={M1,M2,M3,M5};

CD(4,8)={M1,M2,M3,M4,M5};

CD(5,6)={M1,M2,M3};

CD(5,7)={M1,M2,M3};

CD(5,8)={M2,M3,M4};

CD(6,8)={M1,M2,M3,M4};

CD(7,8)={M1,M2,M3,M4}.

仿真建立的可辨识矩阵在算法1的步骤②之后,形成新的矩阵如下:

经过数据约简算法可以得到特征核属性和一个析取项:

特征核属性为M4和M5;

析取项为T′=M1∨M2∨M3.

加入核属性,得到约简结果:

M1∧M4∧M5;

M2∧M4∧M5;

M3∧M4∧M5.

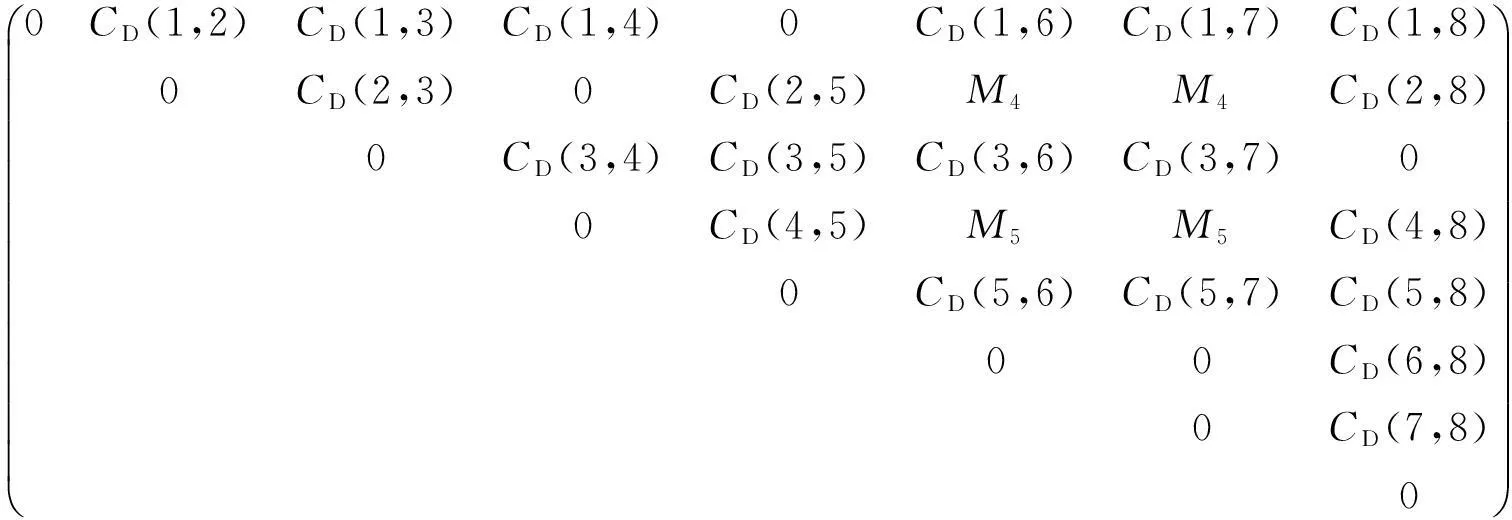

选取约简M1∧M4∧M5作为评估决策表,这样表3可简化为表4:

Table 4 Reduction Decision Table for Vulnerability Sample

3.2建立属性综合评价系统

取10个样本CVE-2011-0707,CVE-2011-0563,CVE-2013-0914,CVE-2012-2313,CVE-2015-0417,CVE-2015-0239,CVE-2015-0424,CVE-2012-1174, CVE-2015-0884,CVE-2010-2793分别表示为x1,x2,x3,x11,x12,x13,x14,x15,x16,x17即样本个数n=10,选取的第1个约简有3个属性,如表4所示,所以指标个数t=3,取评价类K=3,以下将使用x1,x2,x3这3个样本主要来阐述计算过程,其后的7个样本同理可以获得相应的计算结果,获得的定性和定量评估结果显示在3.3节的结果分析当中.

步骤1. 建立分类标准矩阵:

(21)

根据式(21)可以建立式(22):

(22)

步骤2. 待评价样本数据矩阵为

(23)

步骤3. 计算单指标属性测度.

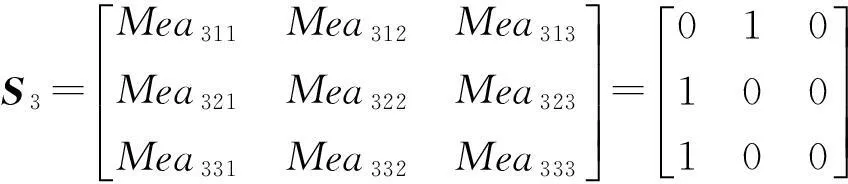

对于样本x1=(0,0.60,1.00),它的属性测度分布矩阵S1为

同理可以计算其他样本的属性测度分布矩阵为

步骤4. 计算属性权系数.

以表3中提及的8个样本,可以算出每个属性的相关性系数:

r1=0.333 3;

r2=0.375 0;

r3=0.416 7;

根据相关性系数可以算出每个属性权系数:

w1=0.296 3;

w2=0.333 3;

w3=0.370 4.

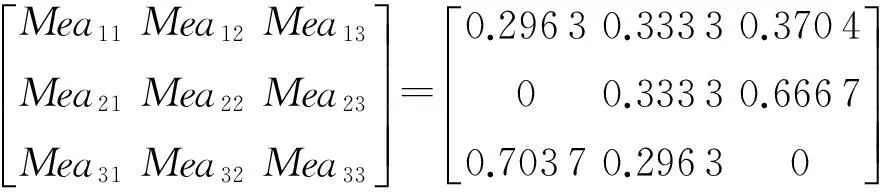

步骤5. 计算多指标综合属性测度.

这里权向量由步骤4算出W=(w1,w2,w3),即W=(0.296 3,0.333 3,0.370 4),根据式(15)可以算出x1的综合属性测度为

(Mea11,Mea12,Mea13)=(13,13,13),

3个样本的综合属性测度矩阵为

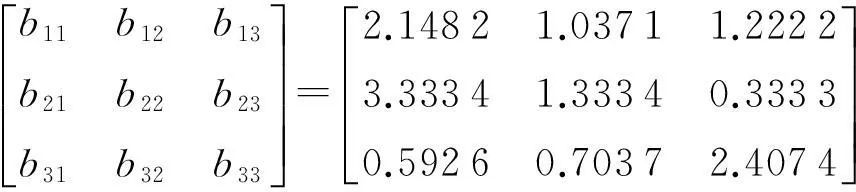

步骤6. 计算最小代价,给出定性和定量评价结果.

因为把一个漏洞从严重级别高的错误地判断为严重级别低要比相反地错误评判的代价高,所以定义了误判别代价矩阵:

各个样本的全部代价矩阵为

所以对于样本x1,x2,x3的严重性评估的结果分别为(C2,1.928 3),(C3,8.998 2),(C1,1.687 2),将严重级别C1定义为低级,C2定义为中级,C3定义为高级,其中的数值为定量分析的结果.

3.3结果分析

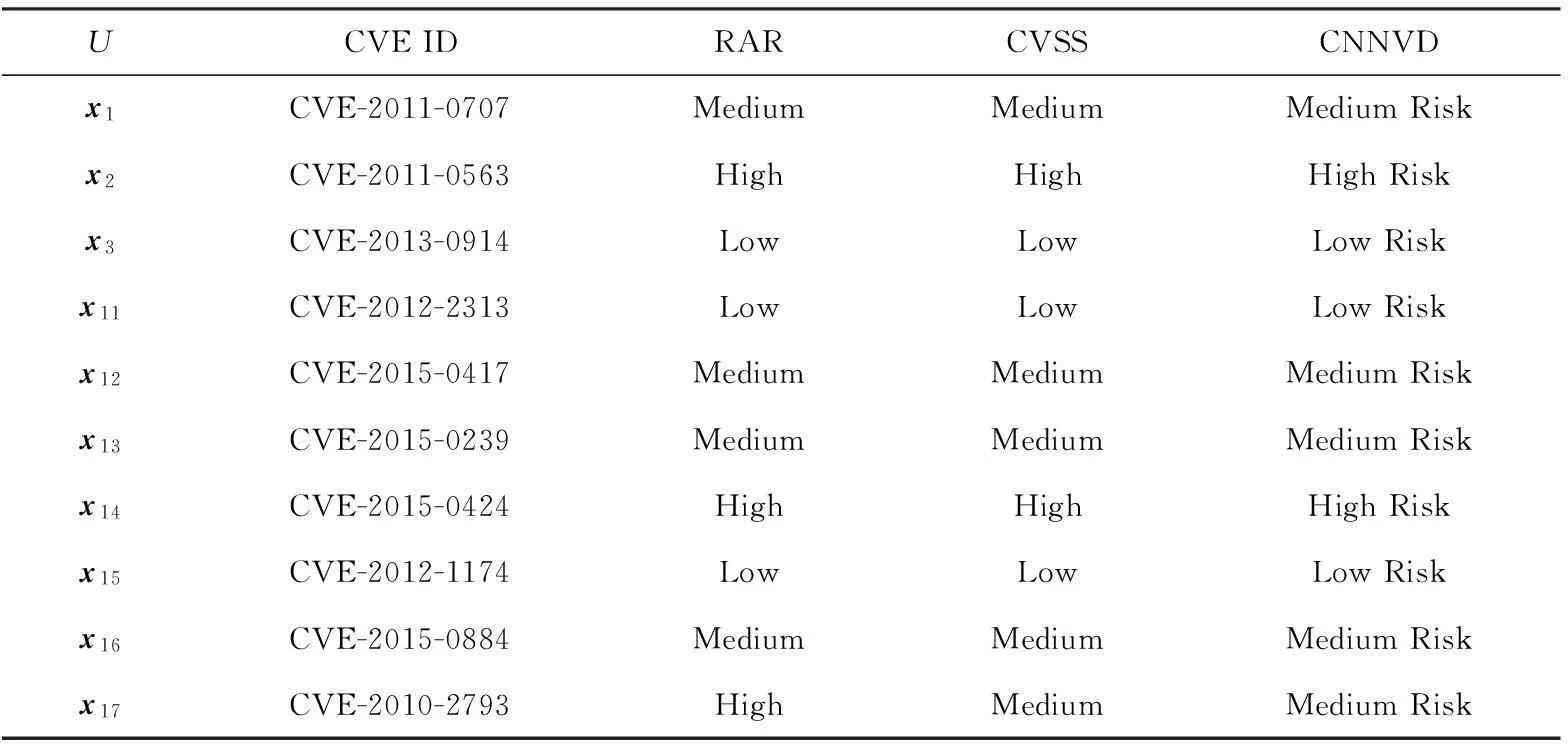

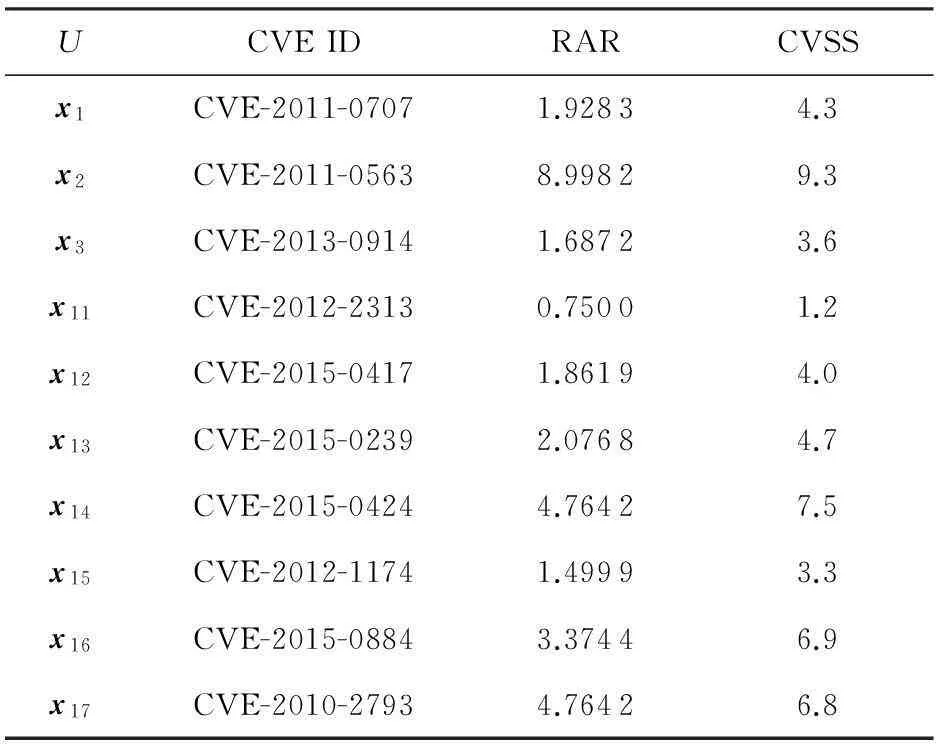

对于10个样本将RAR方法评估的结果和CNNVD(中国国家信息安全漏洞库)及CVSS评估结果做比较如表5和表6所示:

Table 5 Comparison of Vulnerability Severity Level on RAR with CNNVD and CVSS

Table 6Comparison of Vulnerability Severity Score on RAR

with CVSS

表6 RAR和CVSS的漏洞严重性评分比较

以编号为CVE-2011-0707的GNU Mailman Cgiconfirm.py多个跨站脚本攻击漏洞为例.远程攻击者可以借助该漏洞,获得确认消息中的2类信息——full name或者username字段,注入任意web脚本或者HTML.CVSS对其评级为Medium,CNNVD对其评级为中危,并且CVSS对其的评分为4.3.应用RAR方法对该漏洞的评级为中,评分为1.9283,评估的结果与实际情况基本相符.同时,利用RAR方法还评估了其他多个漏洞,如表6所示.其中可以清晰地看出,在定性分析方面,样本漏洞的评估等级和CVSS及CNNVD的评估结果基本吻合,在定量分析方面,为了方便比较,用Scorexi来表示以RAR方法获得的xi严重性评分,从而有Scorex2>Scorex14=Scorex17>Scorex16>Scorex13>Scorex1>Scorex12>Scorex3>Scorex15>Scorex11,这与CVSS评分趋势基本一致.

由表5和表6结果可知,通过与当前较为权威的漏洞评估方法进行对比,利用RAR方法能够在定量分析和定性分析方面对漏洞进行较为有效地评估,可以得到准确的量化评级.

参考文献

[1]CNNIC. The 34th China Internet network development statistic survey report[EBOL]. [2014-11-05].http:www.cnnic.net.cnhlwfzyjhlwxzbghlwtjbg201407t20140721_47437.htm (in Chinese)(中国互联网络信息中心. 第34次中国互联网络发展状况统计报告[EBOL].[2014-11-05].http:www.cnnic.net.cnhlwfzyjhlwxzbghlwtjbg201407t20140721_47437.htm)

[2]Chen Feng, Liu Dehui, Zhang Yi, et al. A hierarchical evaluation approach for network security based on threat spread model[J]. Journal of Computer Research and Development, 2011, 48(6): 945-954 (in Chinese)(陈峰, 刘德辉, 张怡, 等. 基于威胁传播模型的层次化网络安全评估方法[J]. 计算机研究与发展, 2011, 48(6): 945-954)

[3] Zheng C, Zhang Y, Sun Y, et al. IVDA: International vulnerability databas alliance[C]Proc of the 2nd World Cybersecurity Summit. Piscataway, NJ: IEEE, 2011: 1-6

[4]CNNVD. Query and statistic[EBOL]. [2014-11-05]. http:www.cnnvd.org.cnvulnerabilitystatistics (in Chinese)(中国国家信息安全漏洞库. 查询统计[EBOL]. [2014-11-05]. http:www.cnnvd.org.cnvulnerabilitystatistics)

[5] Liu Q, Zhang Y, Kong Y, et al. Improving VRSS-based vulnerability prioritization using analytic hierarchy process[J]. Journal of Systems and Software, 2012, 85(8): 1699-1708

[6]NIST Computer Security Division. NVD common vulnerability scoring system support v2[EBOL]. [2014-11-05]. http:nvd.nist.govcvss.cfm

[7]Microsoft Security TechCenter. Using the MSRC exploitability index [EBOL]. [2014-11-05]. https:technet.microsoft.comen-ussecurityff943560

[8]Forum of Incident Response and Security Teams. A complete guide to the common vulnerability scoring system version 2.0[EBOL]. [2014-11-05]. http:www.first.orgcvsscvss-guide.html

[9]Wu Huan, Pan Lin, Wang Xiaozhen, et al. A risk assessment model using incomplete attack graphs analysis[J]. Journal of Beijing University of Posts and Telecommunications, 2010, 33(3): 57-61 (in Chinese)(吴焕, 潘林, 王晓箴, 等. 应用不完整攻击图分析的风险评估模[J]. 北京邮电大学学报, 2010, 33(3): 57-61)

[10] Yang Hongyu, Xie Lixia, Zhu Dan. A vulnerability severity grey hierarchy analytic evaluation model[J]. Journal of University of Electronic Science and Technology of China, 2010, 39(5): 778-799 (in Chinese)(杨宏宇, 谢丽霞, 朱丹. 漏洞严重性的灰色层次分析评估模[J]. 电子科技大学学报, 2010, 39(5): 778-799)

[11]Liu Qixu, Zhang Chongbin, Zhang Yuqing, et al. Research on key technology of vulnerability threat classification[J]. Journal on Communications, 2012, 33(Z1): 79-87 (in Chinese)(刘奇旭, 张翀斌, 张玉清, 等. 安全漏洞等级划分关键技术研究[J]. 通信学报, 2012, 33(Z1): 79-87)

[12] Liu Q, Zhang Y. VRSS: A new system for rating and scoring vulnerabilities[J]. Computer Communications, 2011, 34(3): 264-273

[13]Zdzislaw P. Rough sets[J]. International Journal of Computer & Information Sciences, 1982, 11(5): 341-356

[14]Greco S, Matarazzo B, Slowinski R. Rough sets theory for multicriteria decision analysis[J]. European Journal of Operational Research, 2001, 129(1): 1-47

[15]Liang D, Liu D, Pedrycz W, et al. Triangular fuzzy decision-theoretic rough sets[J]. International Journal of Approximate Reasoning, 2013, 54(8): 1087-1106

[16]Qian Y, Liang J, Pedrycz W, et al. Positive approximation: An accelerator for attribute reduction in rough set theory[J]. Artificial Intelligence, 2010, 174(9): 597-618

[17]Liang J, Wang F, Dang C, et al. An efficient rough feature selection algorithm with a multi-granulation view[J]. International Journal of Approximate Reasoning, 2012, 53(6): 912-926

[18]Cheng Qiansheng. Attribute recognition theoretical model with application[J]. Acta Scientiarum Naturalium Universitatis Pekinensis, 1997, 33(1): 12-20 (in Chinese)(程乾生. 属性识别理论模型及其应用[J]. 北京大学学报: 自然科学版, 1997, 33(1): 12-20)

Fu Zhiyao, born in 1990. Master candidate. His main research interests include on network security.

Gao Ling, born in 1964. Professor and PhD supervisor. Senior member of China Computer Federation. His main research include computer network and network security.

Sun Qian, born in 1980. PhD candidate. His main research interests include network security and management (570232571@qq.com).

Li Yang, born in 1990. Master candidate.His main research interests include network security (498292045@qq.com).

Gao Ni, born in 1982. PhD candidate. Her main research interests include network security and machine learning (271322942@qq.com).

Evaluation of Vulnerability Severity Based on Rough Sets and Attributes Reduction

Fu Zhiyao, Gao Ling, Sun Qian, Li Yang, and Gao Ni

(SchoolofInformationScienceandTechnology,NorthwestUniversity,Xi’an710127)

AbstractComputer vulnerability is a major hidden danger which endangers the safety of the network, and will attack the system by system configuration mistakes, system design flaws or software bugs. Due to a variety of factors which can produce vulnerability, there are many attributes associated with vulnerability, and it is difficult to shift attributes which are more relevant. It is also a hard problem to calculate attribute weights objectively which doesn’t depend on expert experience or prior knowledge. A new method named RAR of vulnerability assessment is proposed to shift vulnerability attributes and evaluate severity objectively. The attributes reduction for decision-making of vulnerability assessment is found depended on the discriminate matrix in rough sets theory. Then evaluate the vulnerability severity based on attributes comprehensive evaluation system theory. Finally we can get a binary group to represent qualitative evaluation and quantitative evaluation value of vulnerability. The result shows this method avoids the subjective choice for vulnerability attributes and the dependence of experts prior knowledge, and it satisfies for attributes reduction and attribute weights. And it is also accurate and effective for qualitative analysis and quantitative analysis of the vulnerability.

Key wordsvulnerability; network security; rough sets; attributes reduction; assessment of vulnerability

收稿日期:2015-01-22;修回日期:2015-04-08

基金项目:国家自然科学基金项目(61373176);国家科技支撑计划基金项目(2013BAK01B02);陕西省重大科技创新项目(2012ZKC05-2);西安市技术转移促进工程(高校类)基金项目(CXY1440-8);西北大学科学研究基金项目(12NW07)

通信作者:高岭(gl@nwu.edu.cn)

中图法分类号TP393

This work was supported by the National Natural Science Foundation of China (61373176), the National Key Technology Research and Development Program of China (2013BAK01B02), the Major Science and Technology Innovation Program of Shanxi (2012ZKC05-2), the Technology Transfer Promotion Project (University Class) Foundation of Xi’an (CXY1440-8), and the Science Research Foundation of Northwest University (12NW07).