云存储中的混合加密算法研究

2016-05-25陈立云

王 双,卢 昱,陈立云

(军械工程学院 信息工程系,河北 石家庄 050003)

云存储中的混合加密算法研究

王 双,卢 昱,陈立云

(军械工程学院 信息工程系,河北 石家庄 050003)

针对云存储服务中数据传输和存储过程对数据的保密性、完整性和不可抵赖性等安全需求,根据云存储的特点,结合AES和RSA传统加密算法特性,提出一种具有身份认证的带干扰混合加密算法。从多个角度对算法进行了安全性分析,在Hadoop平台上用不同算法对多种文件类型进行加密、解密实验,并对比其加密解密时间。实验结果表明,该算法在云存储中相比传统加密算法有显著优势。

云存储;混合加密;加密算法;安全性;Hadoop

云计算(Cloud Computing)[1-2]通过网络有效聚合被虚拟化的计算资源,基于集中构建的数据中心为单一的用户或多租客提供动态的、高性价比的、弹性规模扩展的计算、存储和各类信息服务,改变了传统信息技术产业的体系架构和运作模式,目前受到了国内外学术界和产业界的极大关注[3]。

云存储(Cloud Storage)[1-4]是云计算中最重要的技术支撑之一,它通过软件将网络中大量不同类型的存储设备整合起来,共同对外提供存储服务。相比传统数据存储,云存储具有扩展性好、便携性好、可靠性高、成本低廉、易于管理等多方面优势。正是因为这些优势,当下云存储已开始在多种行业中崭露头角。

安全性是云计算和云存储现在面临的最大挑战。云存储用户将他们的数据存放到云端,这些数据中可能就包括企业的商业机密、个人的隐私秘密等重要机密数据,如果这些数据丢失、泄露或者被篡改,那么将给使用云存储的企业和个人带来不可估量的损失,由此带来一系列的安全问题[5-6]。国际上,云数据丢失、泄露或被篡改的事例不胜枚举。2009年3月,微软Azure云平台一度全线彻底奔溃,停止运行22小时,导致了大量用户数据丢失;2011年3月,Gmail爆发大规模用户数据丢失和泄露事件,导致使用Gmail的15万用户邮件和聊天记录被删,部分账户甚至被重置;就连云计算鼻祖Amazon的简易存储服务S3也曾发生过大量用户数据外泄事件,甚至还出现过整个计算中心宕机的严重事故。国内部分云服务提供商也曝出过类似事件。这些事件不管对云用户还是云服务提供商来说都造成了重大的损失。因此如何借鉴传统信息安全技术,探索如何保证云数据安全成为云存储研究最为迫切要解决的问题。

文中充分分析了云存储面临的安全挑战,提出一种适合云存储,具有身份认证的带干扰混合加密算法 (Hybrid Encryption with IdentityAuthenticationandInterference,HEIAI)。该算法通过在原始明文中加入干扰信息从而提高数据安全性。同时,通过结合AES和RSA算法,引入身份认证机制确保数据在传输过程中的保密性、完整性和不可抵赖性[7-8]。理论分析和实验验证均表明该算法在增强云数据安全性的同时满足了云数据处理要求高效性。在Hadoop平台上实现了HEIAI算法,通过与同类算法实验对比,验证文中所提方法可行性和有效性。

1 基础加密算法

1.1 对称加密算法

对称密码体制又称单钥或私钥或传统密码体制,是从传统的简单换位-代替密码发展而来的。对称密码体制的特点是加密和解密本质上均采用同一密钥,而且通信双方都必须获得这一密钥,并保持密钥的秘密[9-10]。对称密码体制的模型如图1所示。

图1 对称加密过程

在学术界比较有名的对称加密算法有DES算法,三重DES算法,AES算法,IDEA算法等。对称加密算法有加解密速度快,计算开销小,长密钥,保密性较高的优点,但同时也有密钥传递和管理比较困难,相同密钥,安全性得不到保证,缺乏签名功能等缺点。

1.2 非对称加密算法

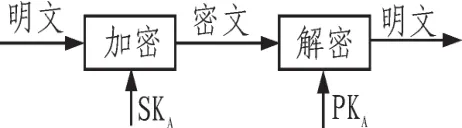

非对称密码体制也称公钥密码体制,其在加密和解密时使用不同的密钥,即加密和解密功能分开。在非对称密码体制中每个用户保存一对密钥,公钥PK和私钥SK,公钥是公开信息,不需要保密。非对称密码体制包括两种基本模型,一种是加密模型,如图2所示,一种是认证模型,如图3所示。

图2 非对称密码体制中的加密模型

图3 非对称密码体制中的认证模型

用接收者的公钥作为加密密钥,用接收者的私钥作为解密密钥,即只有接收者才能解密消息,这是加密模型。用发送者自己的私钥作为加密密钥,用他的公钥作为解密密钥,即只有拥有私钥的发送者才能发送该消息,而任何人都可以用公钥来解读消息,这是认证模型。

在学术界比较有名的非对称加密算法由RSA、DSA、ECC等。非对称加密算法具有密钥传递和管理比较简单,安全性高的优点,同时也有加解密速度慢,复杂性高等缺点。

2 基于云存储的混合加密算法设计

2.1 算法设计

HEIAI算法由发送方A的签名及加密过程和接收方B的解密和签名验证过程组成。在发送方A进行签名和加密之前,加密算法先获取当前系统时间(格式:linux微秒数,占用空间:8字节),然后将其追加到原始的明文M末尾形成新明文MI,之后进行的签名和加密等操作均对新明文MI进行。HEIAI算法中所采用的摘要算法为SHA-1散列函数。生成的摘要信息H(MI)和新明文MI最终一并经过AES算法加密。为增强AES密钥的保密性,随后再次使用RSA公钥对AES的密钥K加密。经过如上的双层保护,进一步增强了数据的保密性。同时,所采用的签名技术验证原始数据的完整性。算法流程图如图4所示。

图4 HEIAI加密算法流程图

发送方A加密过程如下:

1)发送方A在明文M末尾加入时间干扰信息I,生成带干扰的新明文MI;

2)使用SHA-1散列函数计算获得新明文MI的信息摘要H(MI);

3)采用RSA算法,利用发送方A的私钥KPRA对消息摘要H(MI)进行签名,得到签名的消息摘要D(H);

4)采用AES算法,利用密钥K对新明文MI和消息摘要D(H)进行加密,得到密文C;

5)再次采用RSA算法,使用接收方B的公钥KPUB对AES的密钥K加密形成Ck,保障密钥K的安全性;

6)发送方A将密文C和Ck一起发送给接收方B。

接收方B解密和验证签名的过程如下:

1)接收方B收到C和Ck后,先用自己的私钥KPRB对Ck解密,得到AES密钥K;

2)接收方B再通过密钥K对密文信息C解密,得到干扰明文MI和消息摘要D(H);

3)接收方B用A的公钥KPUA对D(H)进行数据签名验证,得到消息摘要H(MI);

4)同时接收方B也使用相同的SHA-1散列函数得出一个新的消息摘要H(MI)’。

5)接收方B对比H(MI)和H(MI)’,若两者相同,说明签名是真实有效,数据是完整的,此时去除干扰信息,提取出最初原文信息;否则说明签名无效,数据被篡改或丢失,拒绝该签名。

相比与其他加密方案,HEIAI结合传统的混合加密算法,引入数字签名技术,克服了云存储中的身份认证问题;在加密时采用对称密钥加密,再用非对称密钥加密对称密钥,大大加快了加解密速度,满足云存储中对大数据加密的需求;采用消息认证码算法和时间干扰,进一步提高了云存储的安全强度。与同类算法相比,HEIAI算法具有更高的效率,更强的安全性,更适合于云存储环境下巨大数据的传输和存储。

2.2 算法安全性分析

2.2.1 密钥长度

HEIAI算法是由AES和RSA共同构成的集加密和身份验证于一体的混合加密算法,算法的密钥长度取决于AES算法的密钥长度。文中采用128位的AES密钥和NIST推荐使用的3 072位RSA密钥。对枚举法攻击来说,枚举的空间将为达到2128,此空间对于当今的计算机而言仍是巨大挑战。

2.2.2 明文敏感性

HEIAI算法在明文敏感性上有显著优势。对于普通的加密算法来说,如果密钥不变,那么经过加密获得的密文也一定相同。但HEIAI算法在这点上表现完全不一样。HEIAI算法因为添加了当前时间作为干扰信息,即使使用相同密钥对相同信息进行加密,所得到的密文也不一样。因此,HEIAI加密算法在明文敏感性上表现较好,实验验证结果如表1所示:

表1 HEIAI明文敏感性

2.2.3 密钥敏感性

从上小节HEIAI算法的明文敏感性分析中我们知道,因为干扰信息的存在,HEIAI算法实际加密的明文随时间一直在变动。那么,密钥的敏感性还受明文敏感性影响。因此HEIAI算法的密钥敏感性要比常规RSA好,实验验证结果如表2所示:

表2 HEIAI密钥敏感性

2.2.4 攻击分析

HEIAI算法的安全性建立在AES和RSA的共同基础上,因此算法安全度更高。对于选择明文攻击而言,由于本算法加入了干扰信息破解难度增强。攻击者无法确定密文是否带干扰消息,即使猜测带有干扰消息也无法确定干扰消息的位置和格式。就算攻击者拿到相同明文加密的密文也无法分析出这两段密文对应的明文是相同的。另外,如果攻击者不能准确分析出这些干扰信息,即使正确解密也难以还原出原始明文。同时,本算法由于加入了签名验证机制,能有效验证传输数据的完整性和不可抵赖性,能进一步保证了云数据传输和存储的安全。

3 实验数据与结果分析

3.1 实验环境

通过在Hadoop平台上进行加解密对比实验,来验证本文所提出云存储数据加密算法的有效性。该云平台共由8台服务器集群构成,根据Hadoop平台架构的要求,CPU性能最佳的服务器Node1充当Namenode,负责管理HDFS(Hadoop Distributed File System)的名称空间和控制外部客户访问[11-12]。剩下的7台服务器Node2-Node8充当DataNode,作为存储和计算节点。此外,每台服务器均使用CentOS release 6.2(Final)作为操作系统,所使用的Hadoop版本均为Hadoop2.6.0。

3.2 实验数据

文中加解密对比实验使用的数据情况如表3所示。考虑到云存储需要支持大型文件存储的特点,实验所采用的文件均大于128 MB。由于Hadoop平台具有良好的大型文件处理机制,这些大型文件存储到HDFS之前会被分割成若干独立的块文件,因此即使采用大型文件作为实验数据,仍能检验加云存储加密算法对小型文件加密和解密的有效性。Hadoop默认的数据分块大小为64 MB,同时支持用户指定分块大小。本实验采用默认的64 MB分块大小分别对txt、pdf、csv、rmvb、zip、iso、psd、exe、db 9种常见格式文件进行加密和解密操作,以验证文中提出的两种混合加密算法在Hadoop平台的真实运行情况。

表3 HEIAI加密实验数据

3.3 实验结果与分析

为尽可能消除其他随机因素带来的影响,更客观反映加密算法的性能,文中所有的加密和解密实验均重复10次,取10次实验的平均值作为最终实验结果。同时,为更直观体现出文中所提混合加密算法的性能,文中也实现了同类型的两种算法进行对比实验。

HEIAI的加密和解密主要由AES完成,因此我们首先将AES算法加入对比实验中。同时,为进一步验证HEIAI的性能,本文还将同类型的对称加密DES算法加入对比实验中。

HEIAI、AES和DES 3种算法加密和解密所耗费的时间分别如图5和图6所示。从两幅图中可以看出,文中所提出的具有身份认证的带干扰混合加密算法HEIAI的加解密时间开销均与AES算法的加解密时间开销相当,略高于后者,与设计预期相符。HEIAI设计思想是在AES算法的基础之上加入了干扰信息和身份认证技术,因此时间开销会有所增加。实验结果也表明,由干扰信息的和身份认证技术的加入所带来的加解密时间开销较小,在可接受范围之内。此外,从图5和图6中还可看出,HEIAI算法的加密时间开销远低于同类型对称加密DES算法,这意味着相比DES算法,HEIAI算法更适合云存储数据加密。对比图5和图6我们不难发现,3种算法各自的加密和解密的时间基本相同,而同种算法的加解密时间与文件大小成正相关,例如File4(格式:iso)与File5(格式:rar)分别对应占用存储空间最大和最小的文件,其加解密时间对应最长和最短。通过以上分析表明,HEIAI算法在极大增强数据的保密性、完整性和不可抵赖性的同时较好保持了AES算法的高效性,能满足云存储数据加密需求。

图5 HEIAI对比实验加密时间/ms

图6 HEIAI对比实验解密时间/ms

4 结束语

作为云计算最重要技术支撑之一,云存储随着云计算的飞速发展正逐渐走进我们的生活,改变着我们的生活、生产和学习的方式。云存储给我们带来极大便利的同时也面临着包括安全性、性能和可用性等在内的众多挑战。文中立足解决云存储面临的安全挑战,重点研究了云存储中的数据加密技术,提出一种具身份认证的带干扰混合加密算法,该算法通过在原始明文中加入干扰信息并结合AES和RSA算法优势,进一步保证了数据在传输存储中的保密性、完整性和不可抵赖性,极大的提高了云存储的安全性。

文中对云存储数据加密相关背景做了简要介绍,提出了改进方案,但在这项技术上仍有改进空间,文中所提出的混合加密算法均是从不同角度结合已有基础加密算法的改进,下步可以考虑从基础加密算法内部结构的改进入手,提升加密算法的效率和安全性。例如,可以通过改进AES的轮函数来提升AES的加解密速度和安全性。除此之外,对云存储当前面临的其他挑战,如云存储服务的鲁棒性、容灾备份等也将是云存储下步研究方向。

[1]Miller M.Cloud computing[M].Beijing:Machinery Industry Press,2009.

[2]陈康,郑纬民.云计算:系统实例与研究现状[J].软件学报,2009,20(5):1337-1348.

[3]徐小龙,周静岚,杨庚.一种基于数据分割与分级的云存储数据隐私保护机制[J].计算机科学,2013,40(2):98-102.

[4]马玮骏,吴海佳,刘鹏.MassCloud云存储系统构架及可靠性机制[J].河海大学学报:自然科学版,2011,39(3):348-352.

[5]冯登国,张敏,张妍,等.云计算安全研究[J].软件学报,2011,22(1):71-83.

[6]邹德清,金海,光卫中,等.云计算安全挑战与实践 [J].中国计算机学会通讯,2011,7(12):55-61.

[7]Waters B.Efficient identity-based encryption without random oracles[C]//Advances in Cryptology:Proceedings of Eurocrypt 2005.Berlin:Springer-Verlag,2005:114-127.

[8]Gentry C.Practical identity-based encryption without random oracles[C]//Advances in Cryptology:Proceedings of Eurocrypt 2006.Petersberg,Russia,Berlin:Springer-Verlag,2006: 445-464.

[9]但光祥.云计算环境下混合加密算法研究与实现[D].重庆:重庆大学,2013.

[10]龙冬阳.网络安全技术及应用[M].广州:华南理工大学出版社,2006.

[11]王彦明,奉国和,薛云.近年来Hadoop国外研究综述[J].计算机系统应用,2013,22(6):1-5.

[12]唐世庆,李云龙,田凤明,等.基于Hadoop的云计算与存储平台研究与实现[J].四川兵工学报,2014(8):97-100.

Research of mixed encryption algorithm in cloud storage

WANG Shuang,LU Yu,CHEN Li-yun

(Dept.of Information Engineering,Ordnance Engineering College,Shijiazhuang 050003,China)

In cloud storage,to meet the demands of confidentiality,integrity and non-repudiation in the process of data transmission and storage,we proposed a mixed encryption algorithmwith identity authentication and interference on the basis of the characteristics of cloud storage and traditional encryption algorithm of AES and RSA.We analyzed the security of the algorithm from various perspectives.Different algorithms were used to encrypt and decrypt multiple types of files on Hadoop platform and then we compared the encryption and decryption time of the algorithms.The results of the experiments show that the mixed encryption algorithm has significant advantages over the traditional encryption algorithms in cloud storage.

cloud storage;mixed encryption;encryption algorithm;security;hadoop

TN 918

A

1674-6236(2016)23-0054-04

2015-11-02稿件编号:201511019

王 双(1991—),男,四川达州人,硕士。研究方向:网络信息安全。