大型银行管理系统中入侵跟踪系统设计

2016-05-14龚尚福张珂

龚尚福 张珂

摘 要: 在检测银行管理系统中的入侵攻击过程中,银行管理系统体系庞大,需要采集全部满足特征的记录并对其进行分析,效率较低。在此设计并实现一种适用于银行管理体系的新一代入侵跟踪系统,该系统由基础数据层、适配层、逻辑层以及视图层构成。入侵跟踪系统的工作流程包括用户需求输入、检索入侵跟踪流程信息、输出入侵跟踪流程信息以及组装入侵跟踪流程图。在新一代系统中,引入融合模式匹配和协议分析对银行管理系统中的入侵攻击进行检测,该方法极大地降低了正常数据的分析难度,增强检测准确性。实验结果表明,所设计的入侵跟踪系统,在对大型银行管理系统中不同入侵攻击类型进行跟踪检测的过程中,具有较高的检测速率和精度。

关键词: 银行管理系统; 入侵跟踪; 特征记录采集; 入侵攻击类型检测

中图分类号: TN915?34; TP393 文献标识码: A 文章编号: 1004?373X(2016)06?0001?04

Design of invasion tracking system in large bank management system

GONG Shangfu, ZHANG Ke

(College of computer science and technology, Xian University of Science and Technology, Xian 710054, China)

Abstract: During detection of intrusion attack to bank management system, if the bank management system is large, all the records satisfying features need to be collected and analyzed. Therefore, the efficiency is low. A new generation of invasion tracking system suitable for bank management system was design and implemented. The system consists of basic data layer, adaptive layer, logic layer and view layer. The workflow of the invasion tracking system includes users demand input, retrieve of invasion tracking process information, output of tracking process information and assembly of invasion tracking flow chart. The fusion of pattern matching and protocol analysis method to detect intrusion attack in banks management system is introduced into the new generation system. The method greatly reduces the difficulty of the normal data analysis, and enhance the detection accuracy. The experimental results indicate that the designed invasion tracking system has high detection speed and high accuracy in the process of tracking detection of different intrusion attack types in large bank management system.

Keywords: bank management system; invasion tracking; feature record acquisition; invasion attack?type detection

0 引 言

随着全球信息化的快速发展,银行业信息安全成为关系国家稳定和人们财产安全的重大问题。入侵者在缺乏安全保护的银行管理系统中,会窃取银行用户隐私、破坏用户数据,给银行管理和用户财产造成巨大的经济损失[1?2]。因此,寻求高质量的入侵检测模型,成为银行管理人员研究的重点方向[3?5]。入侵跟踪系统能够呈现银行管理系统程序入侵检测流程流转信息和流程相关节点信息,便于管理人员采集所需信息的工作信息,进而对银行管理系统入侵检测流程进行调控,及时发现入侵检测过程中存在的问题,增强入侵检测质量,确保银行管理系统的安全性。

当前存在较多入侵跟踪模型,但都存在一定的问题。如文献[6]分析的层次化的入侵检测可对不同攻击进行分类操作,并且合理规划了攻击特征库以及安全方案,提高了入侵检测效率,但是检测精度较低。文献[7]提出了规范化的入侵检测系统Snort,其对网络协议的数据包进行规范化操作,对数据包实行协议解析后,再完成数据的特征匹配,实现入侵检测,但是会导致检测效率降低。文献[8]提出的融合模式匹配和特征检索方法的入侵检测模型,但是存在检测效率低和消耗资源大的弊端。文献[9]中的流量分析统计的入侵检测模型,能够及时发现系统中的入侵事件,但是该种方法具在耗时长的缺陷。

1 大型银行管理系统中入侵跟踪系统设计

为了解决上述分析方法存在的弊端,本文设计了大型银行管理系统的入侵跟踪系统,该系统由基础数据层、适配层、逻辑层和视图层构成。入侵跟踪系统的工作流程包括用户需求输入、检索入侵跟踪流程信息、输出入侵跟踪流程信息以及组装入侵跟踪流程图。融合模式匹配和协议分析方法对银行管理系统中的入侵攻击进行检测,并给出了将数据包调入入侵跟踪系统的代码。

1.1 系统的逻辑结构规划

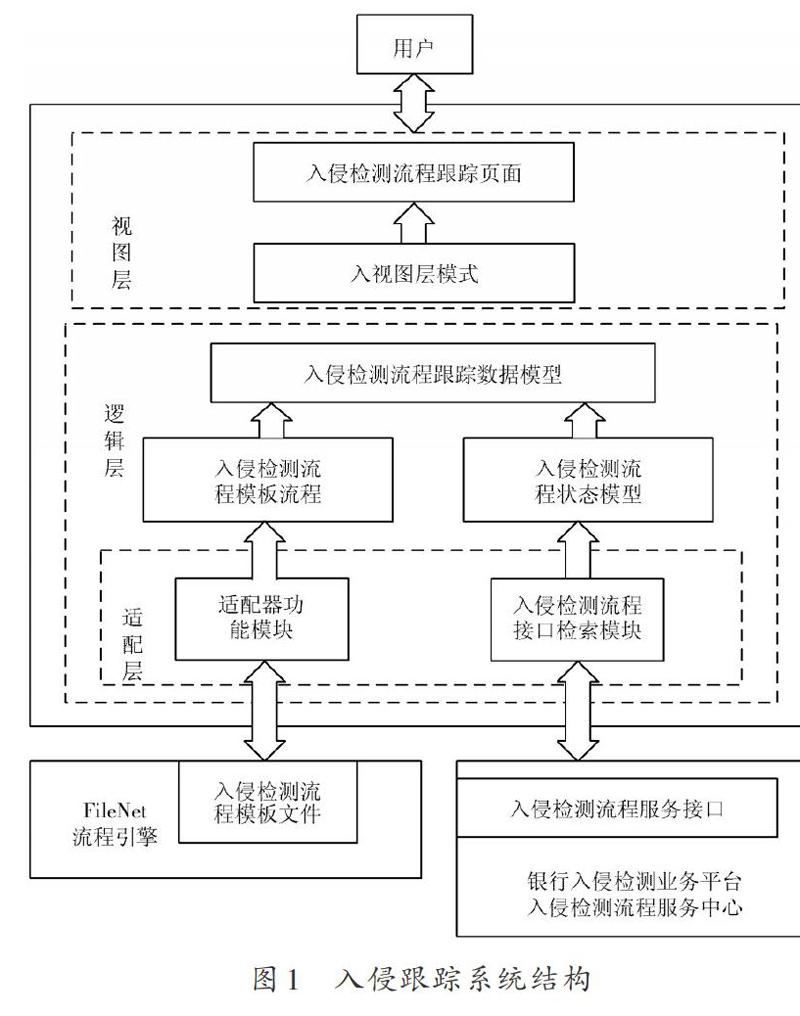

入侵跟踪系统是银行安全流程管理的一部分,可对银行管理系统中存在的入侵攻击进行实时跟踪和检测,对于确保银行系统的安全性,具有重要作用。新一代面向银行管理系统的入侵跟踪系统设计方法,由基础数据层、适配层、逻辑层以及视图层构成。总体结构如图1所示。

入侵跟踪系统以跟踪的入侵特征为基础,采集该入侵特征对应的入侵流程模板文件。银行用户通过nieNet进程设计器,定义银行管理系统的入侵跟踪检测业务流程模板后,应将该流程模块存储到FileNet CE(Content Engine,内容引擎)内。调用入侵检测流程接口可采集到银行管理系统入侵检测流程流转历史信息。调用接口过程中,应塑造同BPM平台的连接对象,基于连接对象实现平台接口的调用。

图1所示的银行管理系统入侵跟踪系统中,银行管理系统中的入侵检测业务控制中心包括适配层、逻辑层以及视图层:

(1) 网络入侵跟踪适配层。规划银行管理系统的入侵跟踪系统过程中,需要为每个入侵检测流程引擎产品提供相应的适配层,同时对外提供统一的适配接口。适配层附属于逻辑层,其为逻辑层的底层支撑,适配层能够采集银行管理系统入侵检测流程适配规划模块以及通过流程控制平台设置合理的入侵检测流程模型。

(2) 逻辑层。逻辑层为银行管理系统数据抽象的中间层,其可对数据库数据总体的逻辑结构进行描述,可将采集到的银行管理系统入侵检测流程模板数据以及流程状态数据,按照入侵检测业务需求,组成领域模型。入侵检测流程模板完成信息检索后,将变换成入侵检测流程模板模型;而入侵检测流程实例完成信息检索后,变换成入侵检测流程状态模型,融合入侵检测流程模板模型以及入侵检测流程状态模型,可获取银行管理系统入侵检测流程跟踪模型,并将该模型反馈给视图层。

(3) 视图层。视图层由模型层和保持层构成。保持层可将适配层中的数据持续存储到内存中;模型层可将数据变换成入侵检测流程跟踪数据模型。视图层可向应用层反馈最终的银行管理系统入侵跟踪检测结果,并将结果向用户呈现。视图层还可将逻辑层反馈的入侵检测流程模型信息变换成视图层的入侵检测流程模型信息,同时绘制成流程图传输给用户。

1.2 入侵跟踪系统的跟踪过程

本文设计的银行管理系统入侵跟踪系统的工作流程为:用户需求输入、检索入侵跟踪流程信息、输出入侵跟踪流程信息、组装入侵跟踪流程图。用户采用视图层流程对页面输入流程ID以及关联节点名称提出检索服务要求;银行管理系统入侵跟踪系统,基于流程ID以及节点名称,对入侵检测流程模板信息和入侵检测流程实例状态信息进行检索,并基于检索到的信息,分别组装成入侵检测模板模型和入侵检测流程状态模型;入侵跟踪模型,对视图层进行变换分析,可获取入侵检测流程跟踪的数据模型,再基于该数据模型获取视图层模型,参照视图层模型的结构以及数据,组装成银行管理系统入侵检测流程跟踪页面,同时将该页面呈现给用户。银行管理系统的入侵跟踪系统,采用FileNet流程引擎和业务流程管理平台中的入侵检测流程服务端,采用适配器解析以及入侵检测流程服务接口调用,采集到入侵检测流程模板信息和入侵检测流程状态信息,同时可依据银行管理系统的入侵检测业务需求采集有价值信息,并通过JSPlumb插件将信息绘制成流程图呈现给管理人员。

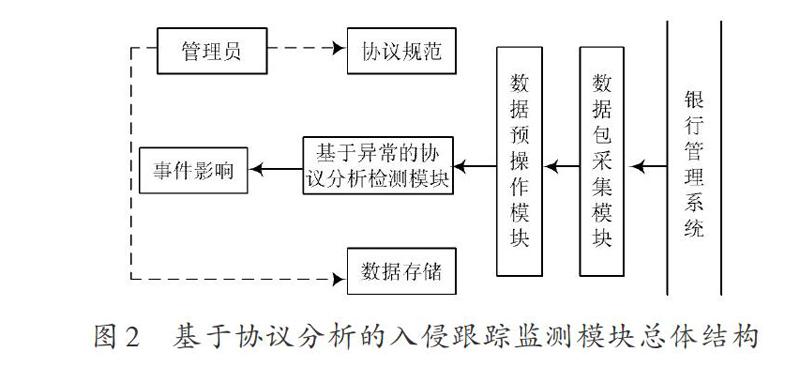

1.3 基于协议分析的入侵检测模型

检测银行管理系统中的入侵攻击过程中,需要采集全部满足特征的记录并对其进行分析,大大提高检测难度。引入融合模式匹配和协议分析,降低了正常数据的分析难度,增强银行管理系统入侵攻击检测准确性。该模型主要有数据包采集模块、预操作模块、基于协议分析的匹配检测模块、规范解析模块和存储模块等,其结构图如图2所示。

(1) 数据包采集模块。数据包采集模块从银行管理系统中采集初始数据包,同时将采集到的数据包传输到预操作模块进行操作。

(2) 数据预操作模块。数据预操作模块可实现初始数据的筛选以及关键特征的解析,进而塑造协议分析匹配检测模块操作时,需要采集的特征量。基于相关的协议信息特征,数据预操作模块参考协议格式,完成银行管理系统数据的预操作,并面向协议规范采集特征量,再对特征量实施HTTP解码、IP协议的数据选项研究以及重组等操作。

(3) 协议分析的检测模块。协议分析模块采集预操作模块中的数据包信息,对数据包内的二进制报文段进行操作,并且实现数据包信息的协议解码操作。协议分析主要面向数据链路层采集的数据包,参照协议结构过滤数据包不同层协议中报文首部,将首部的关键词分割成不同的类型,同时存储分割结果,为数据检索提供服务。依据银行管理系统的功能函数,分析报文部的协议标注,获取采集数据的上层协议,并参照协议种类采集关键字段的特征,收获可能是攻击行为的特征码,并通过模式匹配手段完成规范匹配分析,最终通过存储功能模块将关键信息保存在数据库中。协议分析模块融合协议分析和模式匹配手段,对银行管理系统中的攻击特征进行跟踪定位,实现银行管理系统入侵的有效检测。

(4) 协议规范解析模块。协议规范解析模块主要完成存储在规范库中的规范的解析,采集内存中的数据,并将数据反馈给匹配检测模块。

(5) 存储模块。存储模块可存储银行管理系统的入侵跟踪系统检测的事件,为后续分析提供可靠的依据,并保存匹配规范,通过有效的字段特征,描述不同攻击类型的典型特征状态。

本文入侵跟踪系统基于银行管理系统协议划分攻击特征的种类,再基于协议分析和匹配对攻击特征进行分析,进而依据匹配程度对银行管理系统中的攻击信息进行跟踪。

2 关键跟踪代码设计

本文设计的入侵跟踪系统,在银行管理系统存在异常情况下,采集到的数据包用“.hat”格式进行存储。并采用操作模块完成数据包的筛选。需要将数据包调入入侵跟踪系统中,并采用assume Pouch.qi文件完成跟踪操作,调用过程操作代码如下:

3 实验分析

为了验证本文方法的有效性,需要进行相关的实验分析。实验面向某银行管理系统中的ARP和sYNFlooding入侵攻击进行跟踪监测分析,本文方法检测的有效率结果如表1所示。

分析表1可得,对银行管理系统入侵攻击数据包检测时,需要采集全部满足特征的记录并分析其过程,导致入侵检测难度增加。而本文方法融合模式匹配和协议分析,极大降低了正常数据的分析难度,增强检测准确性。从表1中的检测有效率82.46%和78.13%可以看出,本文方法在检测银行管理系统中入侵数据具有较低的检测误报率。同时依据上述检测过程可得,本文方法对ARP攻击是从500条记录中采集了127条记录, 而从sYNFlooding攻击类型中采集了159条记录,极大地降低了检测时间,确保匹配的区域明显缩小,提高检测速率。实验对比分析了本文方法和半监督聚类方法下的银行管理系统入侵结果,将实验银行管理系统的运行数据随机分成4个检测集,两种方法4个检测集的入侵跟踪结果如表2所示。分析表2 可以看出,本文方法对4个检测集中的入侵跟踪效率始终高于半监督聚类方法,并且本文方法对已知攻击的入侵跟踪效率高于未知攻击。本文方法比半监督聚类方法具有更低的时间和空间复杂度。

4 结 语

本文面向大规模银行管理系统,设计了入侵跟踪系统,该模块由基础数据层、适配层、逻辑层以及视图层构成。入侵跟踪系统的工作流程包括用户需求输入、检索入侵跟踪流程信息、输出入侵跟踪流程信息以及组装入侵跟踪流程图。融合模式匹配和协议分析方法对银行管理系统中的入侵攻击进行检测。该方法极大降低了正常数据的分析难度,增强检测的准确性。该方法模型主要由数据包采集模块、预操作模块、基于协议分析的匹配检测模块、规范解析模块、存储模块等组成。给出了将数据包调入入侵跟踪系统以及入侵检测漏洞扫描XML 样例的代码。实验结果表明,所设计的入侵跟踪系统,对大型银行管理系统中不同入侵攻击类型进行跟踪检测过程中,具有较高的检测速率和精度。

参考文献

[1] 许萌,赵成龙.基于Flex技术的无线应用系统平台设计[J].电子世界,2013(22):136?137.

[2] 张东亮.基于Flex的RIA限时登陆验证模块的实现[J].科技传播,2013(1):210?212.

[3] Oracle. Account NI streamlines sales invoicing and gains efficiency for Northern Ireland's civil service [EB/OL]. [2014?01?16]. http://www.oracIe.com/us/corporate/customers/customersearch/ccount?ni?1?unified?bpm?ss?1905793.

[4] 刘勃然.21世纪初美国网络安全战略探析[D].长春:吉林大学,2013.

[5] 林龙成,陈波,郭向民.传统网络安全防御面临的新威胁:APT攻击[J].信息安全与技术,2013(3):20?25.

[6] 宫春科.网战呈现新特点:“离线攻击”[N].解放军报,2013?03?21(12).

[7] 付霖宇,程永茂,曹建,等.基于PC104 总线的数字无线电信号监测系统研究[J].电声技术,2013,37(12):79?82.

[8] 刘万增,陈军,金舒平,等.空间曲线长度计算与精度评价模型[J].测绘通报,2013(2):38?40.

[9] 杨有振,王书华.中国上市商业银行系统性风险溢出效应分析:基于CoVaR 技术的分位数估计[J].山西财经大学学报,2013(7):24?33.