基于环签名的SIP认证方案设计

2016-02-23潘文吉胡荣磊

蒋 华,潘文吉,胡荣磊

(1.西安电子科技大学,陕西 西安 710100;2.北京电子科技学院,北京 100070)

基于环签名的SIP认证方案设计

蒋 华1,2,潘文吉1,胡荣磊2

(1.西安电子科技大学,陕西 西安 710100;2.北京电子科技学院,北京 100070)

针对在使用公共网络资源情况下,中小型企业采用SIP构建的Presence/IM业务存在的注册劫持和注册删除的隐患,提出了一种基于RSA和DES结合的环签名安全匿名认证方案。方案首先构建一个可信域,公开域内的所有用户的公钥,然后在SIP的注册和注销过程中添加环签名认证,在整个过程中,不需要第三方参与验证,用户对于服务器是匿名的,服务器只能判断请求是否来自可信用户群,而无法从签名中获得用户身份。相比于其他常用的安全认证,环签名除了能够有效认证签名的合法性,无条件的匿名性也可以保护用户信息,在云计算等公共网络环境中减少用户信息的泄露,同时具有部署效率高,证明过程便捷的优势。最后通过运算证明方案的正确性,构建安全模型说明了方案的安全性和可行性,并采用OpenSSL验证方案的效率。

会话初始协议;身份认证;环签名;RSA;DES

0 引 言

SIP(Session Initiation Protocol,会话初始协议)是由IETF提出作为IP通信的语音协议,是目前VOIP领域应用最多的协议。2011年公安部科技信息化局制定了标准GB/T 28181-2001,提出了视频监控联网安全的技术要求,其中就采用了SIP协议为准则,之后的许多视频监控方案[1]也都采用了SIP作为会话协议。

然而SIP的完整性、可用性和机密性都存在问题[2]。由于是基于文本传输的协议,SIP的认证继承了HTTP摘要认证,是一种挑战-响应的认证协议,而这种方式有两种致命的隐患:一个是SIP文件的头信息和参数缺乏保护;二是需要在服务器上预先存储用户的配置要求。

有研究者提出了一个SIP域信任的认证机制[3],但其解决方案主要针对于入侵检测。文中采用了环签名方式进行信任域构建,然后使用域内成员公钥和自己的私钥进行安全匿名验证,给出了详细的认证过程,并证明了方案的正确性、安全性和可行性。

1 SIP安全问题

SIP的注册认证是HTTP Digest的身份认证[4],具体流程如下:

(1)用户首次试呼时,终端代理向代理服务器发送REGISTER注册请求;

(2)代理服务器通过后端认证/计费中心获知用户信息不在数据库中,便向终端代理回送401Unauthorized质询信息,其中包含安全认证需要的realm和nonce;

(3)终端代理提示用户输入其标识和密码后,根据username,realm,nonce,uri将其使用MD5加密后,再次用REGISTER消息报告给代理服务器;

(4)代理服务器获取REGISTER消息中的用户信息,通过认证/计费中心验证response合法后,将该用户信息登记到数据库中,并向终端代理A返回成功响应消息200 OK。

而注销过程分为两步:

(1)用户A向代理服务器发送REGISTER,其头域的expire字段置0,表示取消注册,Contact值为*表示这个请求应用与所有有关该用户的联系信息;

(2)代理服务器收到后回送200 OK响应,并将数据库中的用户信息注销。

从上面的认证过程可以看出,摘要认证简便而且无法通过欺骗获取密钥,但仍然存在安全问题[5]:

(1)服务器伪装。SIP认证是预共享密钥的挑战-响应认证,只有服务器对用户进行认证,而用户无法对服务器进行认证,这样如果用于被重定向到一个假冒的服务器,原有的认证无法识别服务器的真伪;

(2)注册删除。在一个没有安全认证的UDP环境下,只要攻击者接入了系统的网络,注册删除是一件很简单的事,所以一个部署在公网上的SIP系统很容易被干扰;

(3)注册劫持。攻击者通过离线字典攻击获得口令实现劫持,或者通过注册删除再进行中间人攻击实现。

2 环签名认证方案

2.1 环签名概述

环签名是由Rivest,Shamir和Tauman提出的一种无管理者的群签名方案[6]。一个环签名方案允许每个组成员的签名消息代表该群体而且不会泄露他们的身份,这被称为签名人匿名,与群签名需要用户之间在线合作才能完成相比,环签名只要环的成员存在合作即是有用的。而对于传统的PKI,公共密钥构造为与用户身份无关的随机比特串,因此需要一个可信的第三方或者认证机构(CA)来证明用户和加密密钥之间的关系,而在环签名方案中,身份和公钥都能在环中得到验证[7]。

环签名的主要优点在于灵活性和高效性,每个签名者可以独立完成签名并自己选择匿名范围,一些方案中离线情况下就可生成获得签名所需要的参数[8],在线通过较小的计算就能够完成签名,没有管理者,所有成员地位平等,这些特点对于应用到SIP来说都是非常有实用价值的。

2.2 环签名方案

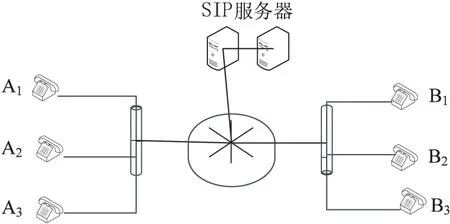

SIP系统模型如图1所示。

图1 SIP系统框架

根据环签名的性质,构建两种验证思路:

(1)A1,A2,A3之间构建内部通信认证,即使用环签名来代替VPN部署虚拟专用网络通话;

(2)环A与环B之间进行会话认证,构建各环之间的信任通信。

考虑到技术的成熟性和实用性,这里参考RST签名方案[9],并根据SIP协议的特性加强原有算法的安全性,提出以下签名认证方案:

参数设置:设l1,l2,l3表示三个安全参数,E是一个在{0,1}l1上的对称加密函数,解密函数为D,密钥长度为l2。令H:{0,1}χ→{0,1}l2为一个安全Hash函数,设用户Ai的RSA公钥为ei,私钥为di,满足di=ei-1modφ(ni),为满足RSA大素数的乘积,每个用户可计算RSA函数,其中ti∈{0,1}l3,用户Ak认证的具体过程如下:

1)用户Ak生成身份消息m,然后REGISTER消息上发送给服务器;

2)服务器接收消息后获知用户Ak还未在数据库中注册,便向用户回送401Unauthorized(代理服务器为407)询问信息,并保存消息m,然后按照标准将realm,nonce发送给用户;

3)用户Ak收到未经授权信息401后,将nonce,realm,用户信息m,口令以及uri进行MD5运算,得到response,再进行如下计算:

(1)用户在{0,1}l3上获得随机数x1,…,xk-1,xk+1,…,xr;

(2)计算yi=fi(xi);

(3)计算H(m)为对称加密密钥,根据下式计算出yk;

response=EH(m)(yr⊕EH(m)(yr-1⊕EH(m)(…⊕EH(m)(y1⊕v)…)))

(4)用户根据自己密钥dk计算出xk=ykdkmodnk;

(5)生成消息m的环签名(x1,x2,…,xr),将(x1,x2,…,xr)添加到消息中,发送给服务器。

4)服务器收到消息后,计算得到response,然后由yi=fi(xi)得到(y1,y2,…,yr),然后计算环方程response'=EH(m)(yr⊕EH(m)(yr-1⊕EH(m)(…⊕EH(m)(y1⊕v)…))),并验证response'=response的正确性,若合法,将用户信息(m,response)记录到数据库中,并向用户返回响应消息200OK。

改进后SIP注册认证流程如图2所示。

图2 改进后SIP注册认证流程

注销过程如图3所示。具体如下:

(2)服务器收到后,根据存储的用户信息验证环签名,通过后返回200OK消息,注销数据库中的用户信息。

图3 用户注销流程

3 方案特性分析

3.1 方案正确性

方案的正确性在于yk和v'的计算,根据上述式子有:

v=EH(m)(yr⊕EH(m)(yr-1⊕EH(m)(…⊕EH(m)(y1⊕v)…)))⟹yk=DH(m)(yk+1⊕DH(m)(…DH(m)(yn⊕DH(m)(v))))⊕EH(m)(yk-1⊕EH(m)(…⊕EH(m)(y1⊕v)))

从而:

v'=EH(m)(yr⊕EH(m)(yr-1⊕EH(m)(…yk⊕EH(m)(…EH(m)(y1⊕v)…))))⟹v'=EH(m)(yr⊕EH(m)(yr-1⊕EH(m)(…DH(m)(yk+1⊕DH(m)(…DH(m)(yr⊕DH(m)(v))))⊕EH(m)(yk-1⊕EH(m)(…⊕EH(m)(y1⊕v)))⊕EH(m)(…EH(m)(y1⊕v)…))))=EH(m)(yr⊕EH(m)(yr-1⊕EH(m)(…EH(m)(DH(m)(yk+1⊕DH(m)(…DH(m)(yr⊕DH(m)(v))))))))=EH(m)(yr⊕yr⊕DH(m)(v))=v

3.2 签名的盲性

如果能证明签名者与服务器在交互执行协议后所得到的签名概率分布与任何可能消息进行签名所得到的概率分布是不可区分的[10],那么该方案满足盲性。

证明:在方案中,v是在{0,1}l3随机生成的,其分布是随机均匀的,与消息m相独立;对于签名(x1,x2,…,xr),xk取决于v和x1,…,xk-1,xk+1,…,xr,而v和x1,…,xk-1,xk+1,…,xr都是随机选取的,与m无关,所以方案最后得到的环签名(x1,x2,…,xr)与消息m是相互独立的,不同消息对应的环签名的概率分布是不可区分的。

3.3 不可伪造性

假设攻击者B能够适应性选择v和m获得A的签名,同时获得了除私钥外的系统参数(H,e1,e2,…,er,n1,n2,…,nr)。当B获得多项式次数的签名时,首先可以进行对RSA的攻击获取密钥,一般有共模攻击、小解密指数攻击和利用RSA的同态性攻击[11]。

(2)小解密指数攻击。假若N=pq且q (3)利用RSA的同态性攻击,需要用户使用私钥对攻击者提供的值进行加密,在本方案模型中攻击者B只能选择不同的v和m,无法控制RSA加密的具体内容,所以这种攻击也是无效的。 所以该方案一定程度上优化了RSA的安全性,另外,攻击者B还可以根据已有的签名进行冒充,而每个不同的v和m,可以产生(2l3)r-1种签名,这个伪造的概率可以忽略。 3.4 效率分析 环签名主要集中在基于强RSA生成的方案以及基于双线性配对的方案[8],由于基于双线性的方案较多,而且复杂度类似,这里选用文献[6]中的方案在相同条件下进行比较。为了方便,使用E表示一次配对运算;R表示一次RSA加/解密运算;H表示哈希运算;P表示配对密码中循环群的运算;D表示DES(或其他对称密码)运算;n为环成员数量,两种运算的对比见表1。 表1 效率分析 在表1中,双线性方案主要是把签名的一部分工作量放到了准备阶段,而RSA方案是签名与验证阶段计算量相等,整体来说计算次数都需要4n次。在实际应用中,配对运算和循环群运算较为复杂,而RSA和DES则比较成熟,算法优化也有较大优势,两种方案现在都是需要选择适量的环成员,在文献[12]中也有类似的对比说明。 对于SIP协议来说,并没有增加额外的信令流程,保持了原有的交互流程,主要的额外开销是网络传输中需要传输环签名,当环成员数量较多时,可能造成阻塞[13]。 实验配置:采用虚拟机模拟,内存为512M,单核处理器3.4GHz,密码算法为OpenSSL库提供,系统为ubuntu10.04(内核2.632)。 实验测试RSA和DES的计算[14],RSA采用1 024字节大小,即8 192bit。图4是整个程序流程,具体实验结果如图5所示。 图4 实验程序流程 可以看到,算法消耗的时间基本不会影响SIP原有的效率,然而产生的签名大小为nkB,n为环成员大小。SIP采用的是UDP传输,ip数据包最大为64kB,所以环成员大小控制在50以下,有利于传输的效率和丢包率。 图5 环签名运算时间 环签名从提出以来就引起了许多研究者的重视,也有很多签名方案被提出,而对于环签名的应用还比较模糊。文中提出应用环签名认证来构建安全域内通信,并利用环签名的无条件匿名保护用户信息,以此可使得中小型企业通过SIP在公共网络资源上来构建自己的呼叫中心以及安全监控系统,今后还可以将这种方案扩展到跨域认证和多方安全会话认证中。 [1] 徐鹏宇,许子灿. 基于SIP协议的监视系统设计与实现[J].计算机工程,2013,39(11):289-294. [2] 俞志春,方滨兴,张兆心.SIP协议的安全性研究[J].计算机应用,2006,26(9):2124-2126. [3] 马 骥,周晓光,辛 阳,等.基于信任域的SIP认证机制[J].计算机工程,2009,35(12):131-133. [4]WuLiufei,ZhangYuqing,WangFengjiao.AnewprovablysecureauthenticationandkeyagreementprotocolforSIPusingECC[J].ComputerStandards&Interfaces,2009,31(2):286-291. [5]EndlerD,CollierM.HackingExposedTMVOIP:voiceoverIPsecuritysecretsandsolutions[M].[s.l.]:Osborne/McGraw-Hill,2007. [6]RivestRL,ShamirA,TaumanY.Howtoleakasecret[C]//ProcofASIACRYPT.Berlin:Springer-Verlag,2001:552-565. [7] 胡程瑜.环签名体制的研究[D].济南:山东大学,2008. [8]LiuJK,AuMH,SusiloW,etal.Online/offlineringsignaturescheme[C]//ProcofICICS.Berlin:Springer-Verlag,2009. [9] 刘 彪.环签名算法研究与应用[D].西安:西安电子科技大学,2012. [10] 孙 华,王爱民,郑雪峰.一个可证明安全的无证书盲环签名方案[J].计算机应用研究,2013,30(8):2510-2514. [11] 杨晓元.现代密码学[M].西安:西安电子科技大学出版社,2009. [12] 杨绍禹,王世卿,郭晓峰.一种基于环签名的跨域云服务资源远程证明方法[J].小型微型计算机系统,2014,35(2):324-328. [13] 陶怡栋.基于无线网络的IP电话终端的设计与实现[D].兰州:兰州交通大学,2012. [14] 王志海,童新海,沈寒辉.OpenSSL与网络信息安全:基础、结构和指令[M].北京:清华大学出版社,2007. Design of SIP Authentication Scheme Based on Ring Signature JIANG Hua1,2,PAN Wen-ji1,HU Rong-lei2 (1.Xidian University,Xi’an 710100,China;2.Beijing Electronic Science and Technology Institute,Beijing 100070,China) Under the public network,the Presence/IM established by small and middle sized enterprises with SIP exists the risks of registration hijacking and registration deleting.Aiming at this hidden danger,a security authentication scheme using ring signature based on a combination of RSA and DES is proposed.First,it builds a trusted domain and public the public key to the users in the domain.Then the scheme adds the ring signature to SIP registration and deregistration process,without the third party.For the server,users are anonymous and just knew in the domain.Compared with other security authentication,the ring signature not only ensures the legality of users,but also provides anonymity to protect user information,which will be reduced in the cloud and other public network.At the same time,it has efficient deployment and convenient proof.Last,it proves the correctness by computing in this paper,also shows the safety and feasibility by building security model.In addition,the efficiency of the scheme is verified by using OpenSSL. SIP;authentication;ring signature;RSA;DES 2015-06-14 2015-09-17 时间:2016-02-18 中央办公厅基本科研业务费(2015XS1-HRL) 蒋 华(1962-),男,教授,硕士生导师,研究方向为VoIP网络安全、宽带通信;潘文吉(1990-),男,硕士研究生,研究方向为专业密码学。 http://www.cnki.net/kcms/detail/61.1450.TP.20160218.1634.052.html TP302.1 A 1673-629X(2016)03-0140-04 10.3969/j.issn.1673-629X.2016.03.033

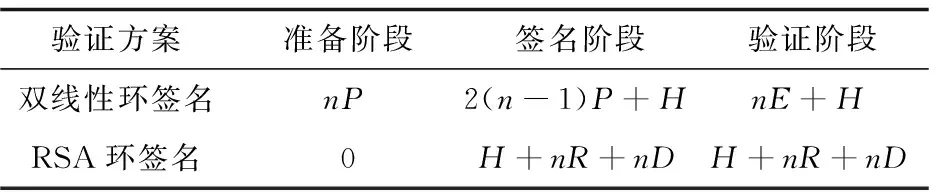

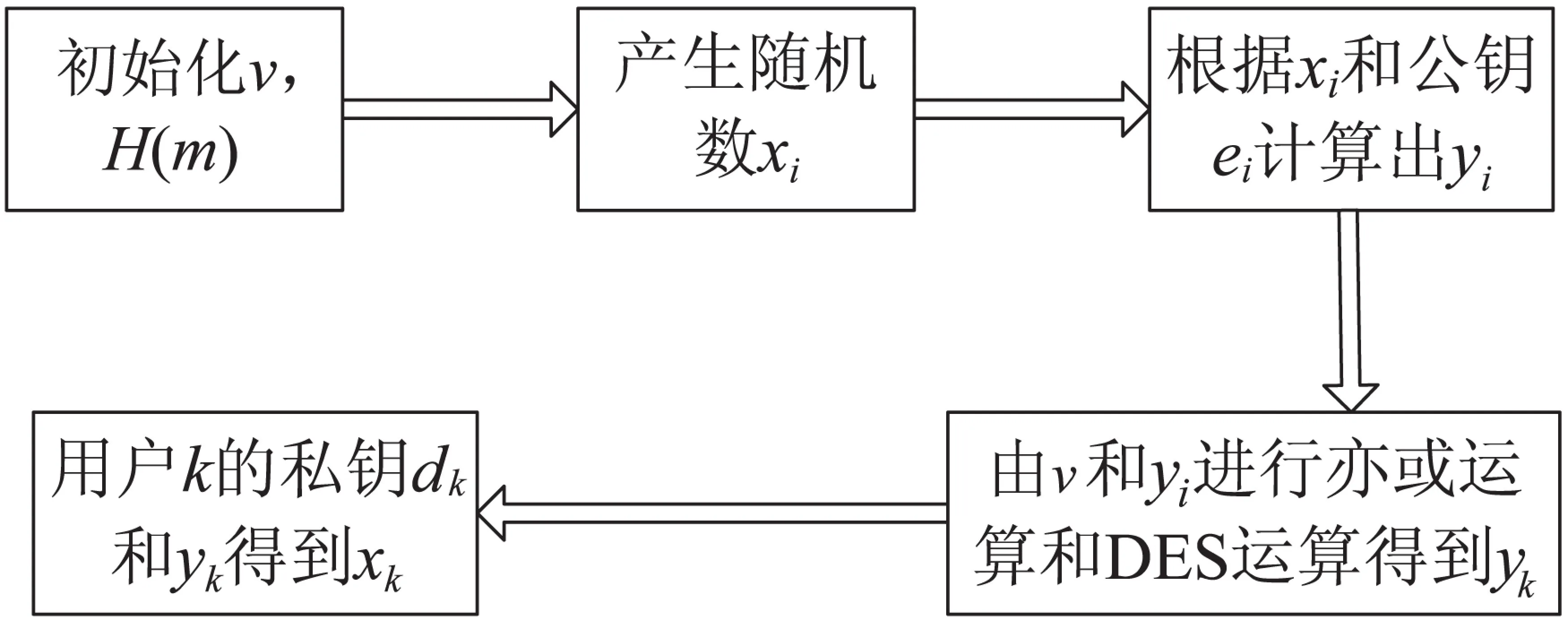

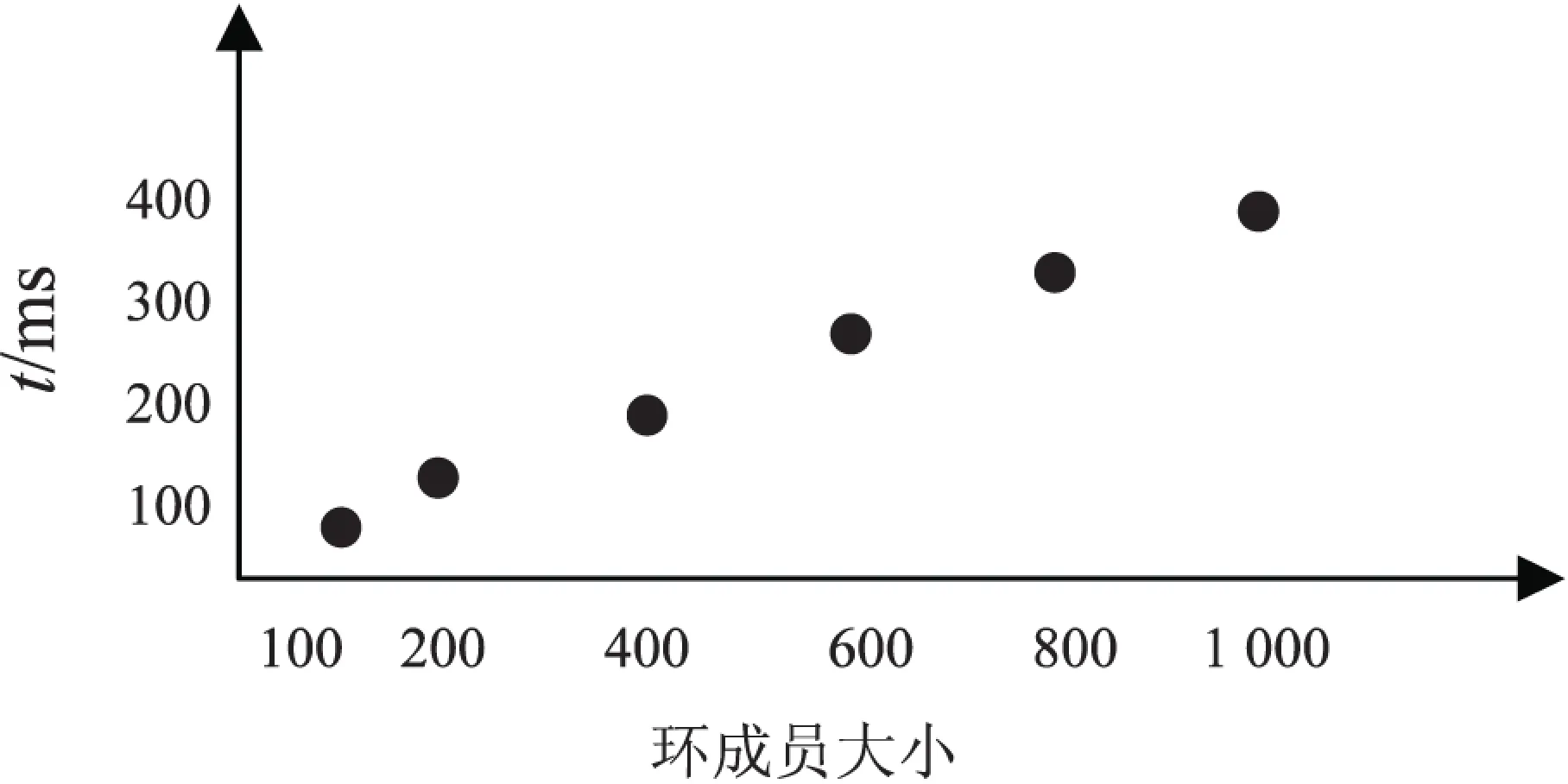

4 实验验证

5 结束语