基于秘密共享的生物特征模板参数管理

2016-02-05王金海李雪妍李秀艳

王金海,李雪妍,崔 军,魏 宁,李秀艳

(天津工业大学电子与信息工程学院,天津 300387)

基于秘密共享的生物特征模板参数管理

王金海,李雪妍,崔 军,魏 宁,李秀艳

(天津工业大学电子与信息工程学院,天津 300387)

针对生物特征识别中的模板保护和参数管理,提出采用秘密共享实现模板的间接公开保护以及参数的灵活管理,研究基于秘密共享的参数管理理论模型,对采用秘密共享实现模板的间接公开保护以及参数安全和多场景应用时出现的时间开销进行分析,结合参数管理和Biohashing算法设计了一套身份识别方案,并通过仿真实验研究参数分发和重构所需的运行时间.结果表明,当m=1 000时参数分发和重构的运行时间分别为0.009 s和0.76 s,与现有的4种参数管理方案相比,基于秘密共享的管理方案具有较高的安全性,能够应对多种突发情况,满足用户的实际应用需求.

生物特征识别;模板保护;参数管理;秘密共享;多应用场景

随着网络技术的发展,生物特征识别在很多领域中起着重要作用[1].由于生物特征的有限不可再生性,研究者提出使用生物特征模板生成算法对原始生物特征进行不可逆变换或加密处理,生成新的生物特征模板(简称模板),并替代原始生物特征存储在系统中.为确保模板生成算法生成的模板在保护用户生物特征的同时能够正常使用,研究者提出了理想模板保护的4大特征:不可逆性、差异性、可撤销重置和性能影响小[2-3].模板保护4大特征中,可撤销重置是当前模板保护技术的重点研究内容.因为可撤销重置实现的同时,基本上保证了模板不可逆性、差异性和性能影响小等特征的实现[4].生物特征的可撤销性重置涉及到模板参数(简称参数),如果参数没有妥善管理,可能会导致用户信息的泄露.

学者们研究发现,单一的依赖模板生成算法的模板保护在满足4大特征上存在安全隐患[5-6].为弥补算法上的不足,继而提出将模板以“躲藏”方式存储,即基于数据库、智能卡、证书等存储介质进行模板保护[7-8].以存储介质为基础的模板保护方案本质上是可撤销的模板参数管理方案.Takahashi[9]根据参数的存储位置将参数管理方案大致分为4类,即参数存于智能卡(Store On Token,简称SOT)、参数存于客户端(Store On Client,简称SOC)、参数存于参数服务器(Store On Server,简称SOS)和基于密码生成参数(PasswordBased Parameter Generation,简称PBPG).Dahiya[10]针对参数存于服务器在传输环节可能存在的信道攻击将一部分参数存于服务器,另一部分传给客户端生成一次性参数和一次性模板.国内学者张敏[11]为避免参数存于服务器的性能开销和拒绝服务攻击等风险,提出将参数加密存在专用客户端.目前多种改进的参数管理方案被提出,但仍没有很好的解决方案,在存储和传输环节存在模板安全性攻击隐患,在使用环节存在使用场景单一的问题.

因此,本文重点研究基于模板存储管理角度的间接公开发布模板的参数管理保护方案,提高模板的安全性和用户多应用场景登录.

1 基于秘密共享的生物特征参数管理方案

1.1 SPM方案设计

本文利用秘密共享技术[12]在保管秘密S上的优势,设计了基于秘密共享技术的模板参数管理方案(secret sharing scheme-based parameter management,SPM),如图1所示.SPM方案实质是在原有参数管理方案的基础之上,添加了秘密共享技术,主要表现为在注册阶段中,将参数P分散存储于用户智能卡、专用客户端和参数服务器3个设备中,在认证阶段中,使用任意2个设备中的部分参数信息,重构出参数P.

图1 SPM方案图Fig.1 SPM Scheme

由图1可知,SPM方案由参数服务器、专用客户端、用户智能卡、认证服务器和分发中心5部分组成,它们的功能和作用如下:

(1)参数服务器存储所有用户与ID绑定的子秘密;

(2)专用客户端有两个用途,一是采集生物特征,生成生物特征模板,二是存储所有与ID绑定的子秘密;

(3)用户智能卡存储该用户与ID绑定的子秘密;在身份认证阶段中,如果用户选择Match on card方案,智能卡需要完成模板匹配行为;

(4)认证服务器有两个作用,一是负责存储所有用户的注册模板,二是完成注册模板和查询模板的匹配工作,并输出匹配结果;

(5)分发中心在注册阶段中负责模板参数的分发,在认证阶段中负责模板参数的重构.

需要强调的是,参数服务器和认证服务器是两个完全不同的服务器,工作性质不同,采用的数据结构也不相同.

1.2 注册阶段

注册阶段涉及的数据有:子秘密总数n、门限值t、整数n1、n2、n3(n1+n2+n3=n,n1+n2>t,n1+n3>t,n2+n3>t,n1<t,n2<t,n3<t)、互不相等的元素a1、a2、…、at-1.注册阶段,所有数据和运算都在有限域GF(q)上进行.根据图1,详细介绍注册阶段:

步骤1:生物特征提取器提取用户生物特征X;

步骤2:结合参数P和X,生成模板T=Fp(X);

步骤3:将参数P发送到分发中心,(T:ID)发送到认证服务器;

步骤4:分发中心选择t-1个互不相等的随机数a1、a2、…、at-1,构造多项式,并计算出n子秘密Si;

步骤5:分发中心将(xi,Si)分别发送到参数服务器、专用客户端和用户智能卡,即(xi,Si)(i=1,2,…,n1)发送到参数服务器,(xi,Si)(i=n1+1,n2+2,…,n1+n2)发送到专用客户端,(xi,Si)(n1+n2+1,n1+n2+2,…,n)发送到智能卡,最后系统销毁参数P、xi和子秘密Si.

1.3 认证阶段

由图1可知,认证阶段,分发中心需要结合任意两个设备中的子参数才可以完成参数的重构,根据概率论中三选二原则可知,共有3种登录方式:无需智能卡的在线方式(简称SPM-NCard);专用客户端的离线方式(简称SPM-SClient);非专用客户端的在线方式(简称SPM-NClient).

1.3.1 SPM-NCard

SPM-NCard登录方式需要专用客户端、参数服务器、认证服务器和分发中心4部分合作完成.专用客户端和参数服务器提供子秘密,分发中心负责重构出参数P,认证服务器负责模板匹配工作.具体步骤描述如下:

步骤1:用户在专用客户端输入ID和生物信息,生物特征提取器提取出生物特征Y;

步骤2:参数服务器和专用客户端将相应的(n1+ n2)份子秘密发送到分发中心;

步骤3:分发中心根据拉格朗日插值法重构多项式,计算出参数P=L(0),并发送P到客户端;

步骤4:专用客户端结合P和Y生成模板V,并发送V到认证服务器和注册模板T匹配;

步骤5:如果匹配成功,输出OK,系统清除Y和V;

步骤6:如果匹配失败,输出NG,表示认证失败,返回步骤1.

1.3.2 SPM-SClient

SPM-SClient登录方式需要用户智能卡、专用客户端、认证服务器和分发中心4部分合作完成.专用客户端和用户智能卡提供子秘密,分发中心负责重构出参数P,认证服务器负责模板匹配工作.具体步骤描述如下:

步骤1:用户在专用客户端输入ID和生物特征信息,生物特征提取器提取出生物特征Y;

步骤2:专用客户端和用户智能卡将相应的(n2+ n3)份子秘密发送到分发中心;

步骤3:分发中心根据拉格朗日插值法重构出多项式,计算出参数P=L(0),并将参数P发送到专用客户端;

步骤4-6同SPM-NCard登录方式的步骤4-6.

1.3.3 SPM-NClient

SPM-NClient登录方式需要用户智能卡、参数服务器、认证服务器和分发中心4部分合作完成.用户智能卡和参数服务器提供子秘密,分发中心负责重构出参数P,认证服务器负责模板匹配工作.具体步骤描述如下:

步骤1:用户在客户端输入ID和生物特性信息,生物特征提取器提取出生物特征Y;

步骤2:参数服务器和用户智能卡将相应的(n1+ n3)份子秘密发送到分发中心;

步骤3:分发中心根据拉格朗日插值法重构多项式,计算出参数P=L(0),并发送参数P到客户端;

步骤4-6同SPM-NCard登录方式的步骤4-6.

2 实验验证与结果分析

本节从安全性、多应用场景和实用性3个角度对方案的可行性进行分析.安全性指的是参数在存储和传输环节的安全性.多应用场景是指用户在认证阶段能够使用几种方式进行安全登录.实用性表示方案的实用程度,本节重点研究参数分发和重构的时间开销,如果参数的重构时间开销较长,用户将会觉得难以接受,降低方案的实用性.

2.1 参数管理方案比较

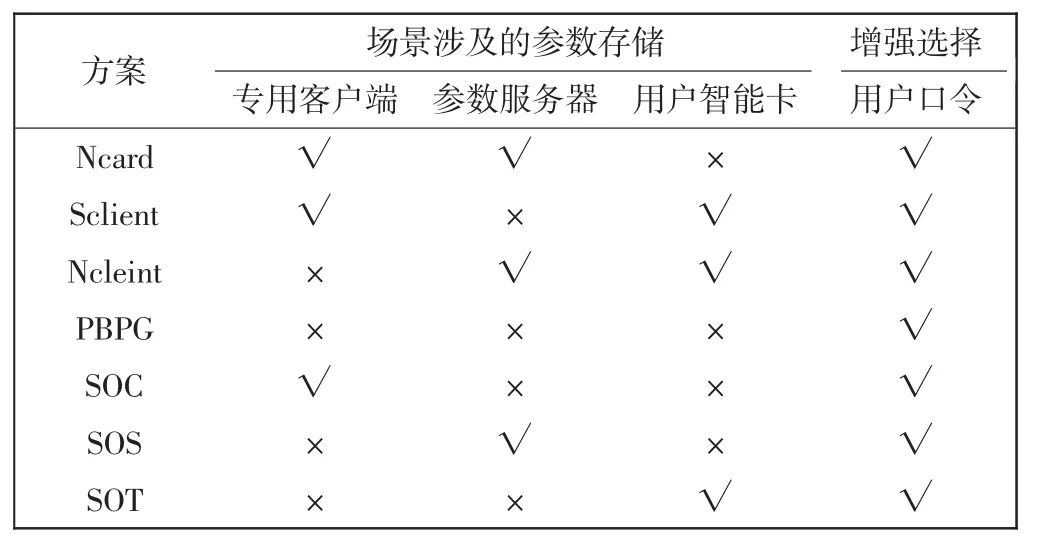

SPM是在现有的4种参数管理方案的基础之上,结合秘密共享技术而提出的.表1所示为5种参数管理方案的比较.

表1 5种参数管理方案的比较Tab.1 Comparison of 5 parameters management scheme

2.2 参数安全性分析

由表1可知,SPM在存储环节,将参数P分散存储于客户端、参数服务器和智能卡3个不同的设备中.在使用环节,如果想要得到完整的参数,至少需要结合任意两个设备中的部分参数信息才能重构出完整的参数.比如黑客攻破专用客户端,并获得了用户的部分参数信息,如果单纯的从这一个设备中的部分参数信息重构出完整参数,是不可能实现的,因此黑客必须再攻破智能卡或参数服务器并截获用户的另一部分参数信息.由以上分析可知,黑客截获完整参数的难度系数相较于现有的参数管理方案大约增加了一倍,且任意设备中的部分参数不会对完成参数构成任何威胁.因此,SPM的参数安全性提高.

现有的模板保护方案均是在模板生成环节通过模板生成算法直接公开发布模板,但公开模板抵御攻击能力不足.SPM采用参数分散存储来增加参数的安全性,且任意设备的部分参数信息不会泄露完整参数信息.也可以说,SPM公开发布任一设备中的部分参数信息,均不会对用户构成威胁,间接实现了模板存储环节的安全公开,为模板安全公开打开了新的局面.

2.3 多应用场景分析

由表1可知,SPM有3种登录方式,这3种登录方式能够应对不同的突发情况.比如用户忘记携带智能卡,可以选择SPM-NCard方式,其应用场景类似于SOC.比如专用客户端损坏或用户找不到客户端,可以选择SPM-NClient方式,类似于SOT.比如认证设备连接不上参数服务器,可以选择SPM-SClient方式,类似于SOT、SOC和PBPG中的参数离线.总之,SPM的3种登录方式基本兼容了现有4种参数管理方案的所有应用场景,能够应对多种突发情况,迎合了用户更安全、更便捷的智能生活理念.

2.4 方案实用性评估

方案实用性评估主要分析参数分发和重构的时间开销,因此本文结合SPM和Biohashing进行时间开销分析.Biohashing[13]的基本思想是首先对指纹图像进行小波傅里叶梅林变换得到小波傅立叶梅林变换向量(维度是n),然后将小波傅立叶梅林向量和存储在令牌中的一组伪随机数进行迭代内积,并和阈值比较,产生一组对应用户的二值序列作为模板存储在认证服务器中,最后通过比对二值序列达到身份识别目的.身份识别方案如图2所示.

图2 基于SPM和Biohashing算法的身份识别方案图Fig.2 Identification scheme based on SPM and Biohashing algorithm

本实验过程中的参数是含有m个伪随机数的种子,取值范围为1~10 000,存储空间为2字节,参数的大小为(2*m)B.由图2可知,系统首先基于种子利用BBS随机数发生器产生n*m的矩阵,然后对矩阵的列单位进行Schmidt正交化,最后计算每一个正交化向量与WFMT向量的点积,通过与阈值比较而得到mbits的二值序列.在种子分发环节,采用(6,9)秘密门限方案,构建m个5阶多项式,系数取值范围为1~100,共需要(6*m)字节的存储空间,自变量x的取值为1~9.种子重构时,分发中心结合任意2个设备中的6份子参数,根据拉格朗日插值法重构出m个多项式,进而计算出参数.

Biohashing对种子重构的运行时间和种子吻合率有一定的要求,原因是运行时间决定着方案的实用性,吻合率决定着方案的识别精度.本文在参数重构时是基于6份子秘密重构5阶多项式的,根据拉格朗日插值法的特性,可以推出本文重构出的参数是唯一的,也可以说参数重构前后的吻合率是100%.参数重构的运行与m息息相关,本文基于(6,9)门限方案,研究不同的m对参数分发和重构的运行时间的影响.关于m,不同文献取值不同,如文献[13]选取m=20、40、60和80,文献[14]取m=10、50、100、150和200,而国内文献[15]选取m高达500.为更好的研究m对时间开销的影响,本节取m=10、20、40、60、80、100、200、500、1 000,针对每个m值做1 000次实验,并计算平均运行时间,如表2所示.

表2 Biohashing参数分发和重构的运行时间Tab.2 Running time of Biohashing parameter distribution and reconstruction

由表2可知,同一个m值的运行时间浮动较小,方案稳定性较好.参数分发和重构的平均时间随着m的增加也在增加,当m=1 000时,平均运行时间分别在0.009 s和0.76 s左右,且分发运行时间相较于重构运行时间可以忽略不计.现在市场上销售的身份识别产品的识别时间在0.5~1.8 s左右,因而0.76 s的运行时间在用户的可接受范围内.

3 结束语

本文针对模板保护和参数管理问题,在现有参数管理的基础之上,结合(t,n)门限方案提出了SPM方案.实验验证和结果分析表明,参数分发和重构对SPM的性能影响小,且SPM实现的3种登录方式弥补了现有参数管理方案在安全性以及应对突发情况上的不足:黑客至少攻破任意两个设备才能重构出参数,安全性增加;3种登录方式基本能够应对忘带智能卡、客户端异常等突发情况.SPM在存储环节的分散存储,打破了传统模板保护的技术瓶颈,间接实现了模板的安全公开,为生物特征模板的安全公开特性研究提供了新的思路,具有较好的使用价值.

[1]李鹏,田捷,杨鑫,等.生物特征模板保护[J].软件学报,2009,20(6):1553-1573. LI P,TIAN J,YANG X,et al.Biometric template protection[J]. Journal of Software,2009,20(6):1553-1573(in Chinese).

[2]RATHA N K,CHIKKERUR S,CONNELL J H,et al.Generating cannelable fingerprint template[J].IEEE Transactions on Pattern Analysis and Machine Intelligence,2007,29(4):561-572.

[3]JAIN A K,NANDAKUMAR K,NAGAR A.Biometric template security[J].Eurasip Jounmal on Advances in Signal Processing,2008(11):1-17.

[4]张镕麟,刘而云,赵恒,等.改进的可撤销指纹Fuzzy vault方案[J].西安电子科技大学学报,2011,38(4):173-180. ZHANG R L,LIU E Y,ZHAO H,et al.Improved cancelable fingerprint fuzzy vault system[J].Journal of Xidian University,2011,38(4):173-180(in Chinese).

[5]KELKBOOM E J C,BREEBAART J,BUHAN I,et al.Maximum key size and classification performance of fuzzy commitment for Gaussian modeled biometric sources[J].IEEE Transaction on Information Forensics and Security,2012,7(4):1225-1241.

[6]张敏,张阳.远程生物认证系统中生物模板安全研究[J].西南民族大学学报:自然科学版,2013,39(5):839-840. ZHANG M,ZHANG Y.Research on the security of biometric template security in remote authentication scheme[J].Journal of Southwest University for Nationalities:Natural Science Edition,2013,39(5):839-840(in Chinese).

[7]BORST J,PRENEEL B,RIJMEN V.Cryptography on smart cards[J].Computer Networks,2001(1):1-25.

[8]CHUNG Y,MOON K,LEE H W.Biometric certificate based biometric digital key generation with protection mechanism[C]// Frontiers in the Convergence of Bioscience and Information Technologies.2007:709-717.

[9]TAKAHASHI K,HIRATA S.Parameter management schemes for cancelable biometric[C]//IEEE Workshop on Computational Intelligence in Biometrics and Identity Management,Pattern Analysis and Machine Intelligence.Paris:IEEE,2011:145-151.

[10]DAHIYA E,KANT C.A novel parameter management approach for remote cancelable biometrics[J].International JournalofManagement,ITandEngineering,2012,2(9):120-130.

[11]张敏,张阳.一种可撤销生物特征参数管理方案[J].西南民族大学学报:自然科学版,2013,39(4):643-648. ZHANG M,ZHANG Y.A parameter management scheme for cancelable biometrics[J].Journal of Southwest University for Nationalities:Natural Science Edition,2013,39(4):643-648(in Chinese).

[12]仲红,李江华,方兴,等.一种基于可验证秘密分享的密钥管理方案[J].电子设计工程,2009,17(6):67-71. ZHONG H,LI J H,FANG X,et al.A key management plan based on verifiable secret sharing scheme[J].Electronic Design Engineering,2009,17(6):67-71(in Chinese).

[13]JIN A T B,LING D N C,GOH ALWYN.Biohashing:Two factor authentication featuring fingerprint data and tokenized random number[J].Pattern Recognition,2004,37:2245-2255.

[14]KONG A,CHEUNG K H,KAMEL M,et al.An analysis of Biohashing and its variants[J].Pattern Recognition,2006,39:1359-1368.

[15]许秋旺,张雪峰.一种改进的Biohashing指纹模板保护方法[J].计算机应用研究,2016,30(5):1542-1545. XU Q W,ZHANG X F.Method for fingerprint template protection based on improved biohashing[J].Computer Application Research,2016,30(5):1542-1545(in Chinese).

Parameter management of biometric template based on secret sharing

WANG Jin-hai,LI Xue-yan,CUI Jun,WEI Ning,LI Xiu-yan

(School of Electronic and Information Engineering,Tianjin Polytechnic University,Tianjin 300387,China)

In the light of template protection and parameter management in biological identification,the secret sharing scheme to achieve template indirect protection and flexible parameter management is proposed,and the theoretical model based on secret sharing is studied.In addition,the time overhead occurring in the indirect protection of template,security and using in multiple scenarios of parameter is analyzed.The identification scheme based on the parameter management and Biohashing algorithm is designed,and the time overhead in parameters distribution and reconstruction is studied by the simulation experiment.The results show that as m=1 000,the time overhead in parameter distribution and reconstruction is 0.009 s and 0.76 s,respectively;Compared with the four existing parameter management schemes,the parameter management scheme based on secret sharing has better security,can cope with various emergency situations and meet the practical application needs of users.

biological identification;template protection;parameter management;secret sharing;multiple scenarios

TP309

A

1671-024X(2016)06-0073-05

10.3969/j.issn.1671-024x.2016.06.013

2016-02-26

天津市高等学校科技发展基金计划项目(20140805);天津市高等学校科技发展基金计划项目(20140718)

王金海(1966—),男,博士,教授,主要研究方向为嵌入式系统与应用、生物医学工程.E-mail:wangjinhai@tjpu.edu.cn