基于AHP的异构网络安全切换算法

2015-12-02李健俊俞斌斌章坚武

李健俊,李 威,俞斌斌,章坚武

(1.浙江中烟工业有限责任公司,浙江 杭州310009;2.杭州电子科技大学通信工程学院,浙江 杭州310018)

0 引 言

如今随着无线技术的迅猛发展,诸如WLAN、WMAN、LTE、UMTS 等无线网络接入技术不断出现,用户的网络选择越来越丰富。同时,人们总是希望自己的智能终端能够在任何地方任何地点智能地接入到“最好”的无线网络[1]。为此,许多学者提出了各种垂直切换算法。文献[2]提出了基于模糊逻辑的环境感知垂直切换算法,算法首先将周围环境参数划分成用户、设备、网络和动态环境4类,然后使用模糊逻辑引擎来判断接收信号强度和当前服务质量是否满足当前的需求,以此来确定合适的目标网络。文献[3]将层次分析法和TOPSIS算法结合,利用层次分析法计算准则的权重,使用TOPSIS 对各个网络进行排序,实现了不同算法之间的互补。然而,与同构网络相比,终端在异构网络中垂直切换时面临的安全风险更大,因此在垂直切换算法中还必须考虑终端所处无线环境的安全状况。文献[4]利用椭圆曲线密钥协商机制重新设计EAP-AKA 协议中的消息格式和内容,改善了3G-WLAN 混合网络中垂直切换时的安全问题。文献[5]提出了一种针对LTE和3G 混合网络的安全认证协议。本文提出了一种基于层次分析法(Analytical Hierarchy Process,AHP)的异构网络安全切换算法。这种算法在AHP模型的基础之上加入了安全元素,实现了终端在保证安全性的前提下连入性能最佳的网络。

1 基于AHP的异构网络安全切换算法

1.1 构建元素层次结构

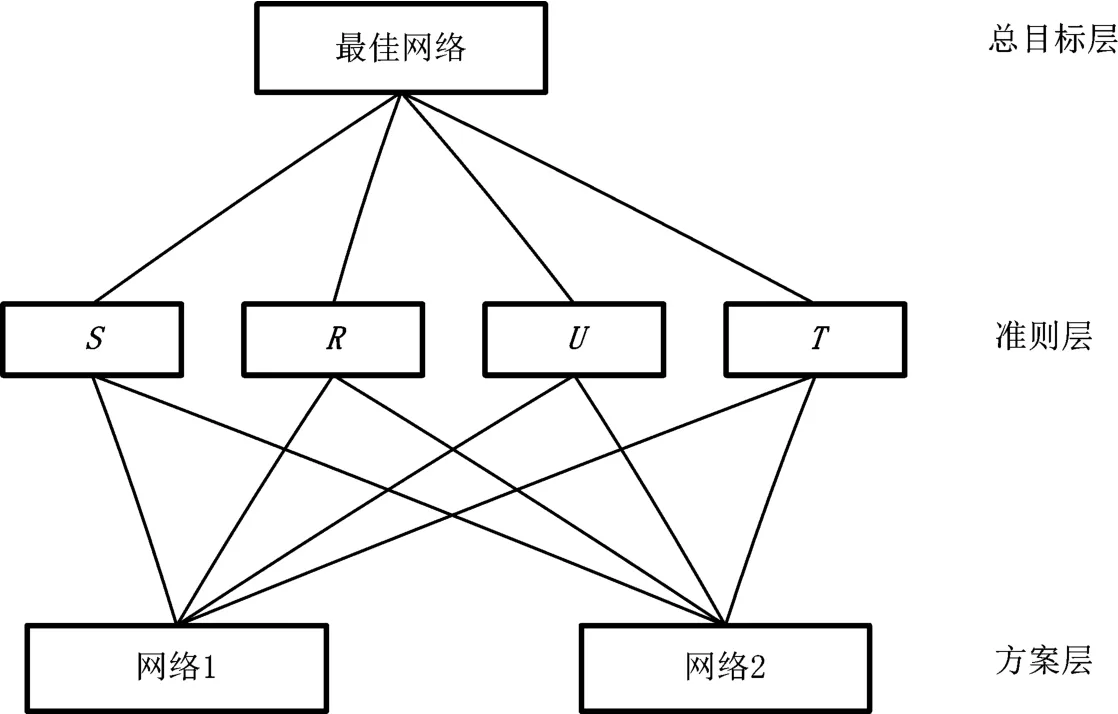

如图1所示,将问题分为3个层次:总目标层、准则层和方案层。总目标层只有一个元素,即“最佳网络”。准则层有4个元素,分别为安全参数S、接收信号强度R、网络速度U和网络延时T。安全参数S 根据网络的安全风险程度动态改变,是网络安全性的一种量化体现。S的取值方式如下:

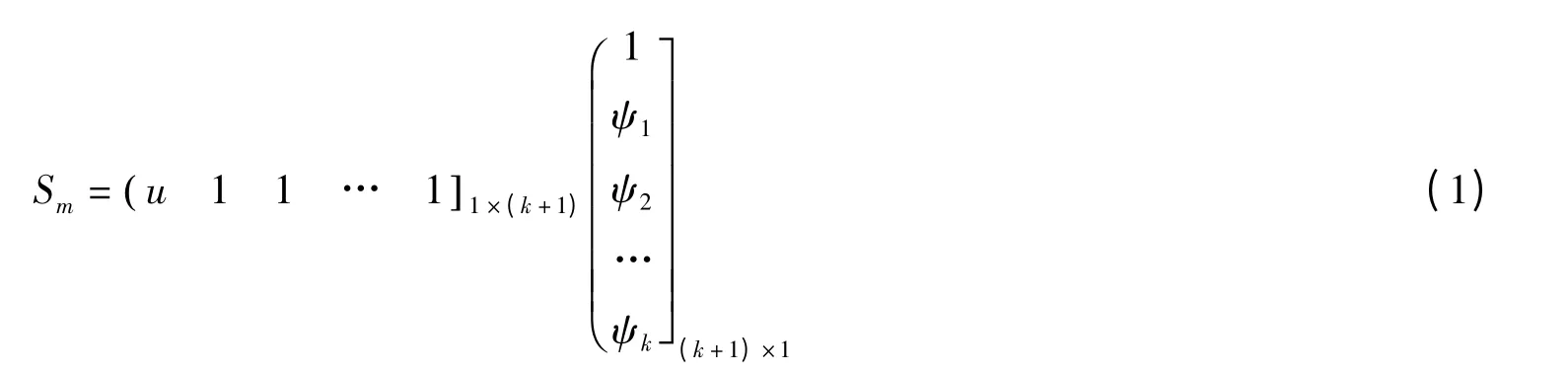

式中,Sm为第m个网络的安全参数,u为由系统设定的常数,k为安全因子的个数,ψi为安全因子。

安全因子起到量化网络安全性的作用。每个安全因子均为一个二值函数。每一个安全因子均代表一个网络风险检测项目,有k个安全因子就表示有k个不同的检测项目。当遇到诸如重名网络的潜在安全风险时,安全因子的数值就被设为-1,反之为0,这就使得风险越高的网络的安全参数S的数值越低。从后面的AHP算法中可以看出,一个网络的安全参数值越低,终端就越不倾向于接入该网络。同时,每个安全因子具体代表的安全风险项目可由用户进行灵活设置。

当算法开始运行时,算法首先会借助终端收集与网络的安全性相关的信息,例如检测是否有重名网络(针对伪AP 攻击),是否采用了开放式接入认证(针对潜在的钓鱼攻击),是否进入用户的网络黑名单等,再根据这些信息设置安全因子的数值,然后根据式(1)计算各个网络安全参数的值。此外,从式(1)和式(2)可以看出u-k≤Sm≤u。

本文选取的异构网络环境为使用比较广泛的3G-WLAN 网络环境,所以在图1的方案层含有两个元素,分别为网络1和网络2。

1.2 构造判断矩阵

在AHP算法中,每一层元素都需要针对上层的每个元素列出两两比较判断矩阵。在传统的AHP算法中,判断矩阵是固定的,因而存在着无法解决动态问题的缺陷。本文在AHP算法的基础上加入安全参数的同时对AHP算法的判断矩阵的确定过程进行了改良。

1.2.1 准则层判断矩阵的确定

构造准则层的判断矩阵为:

在本文中,将各个参数分为效益型参数和成本型参数。这不但可以避免判断矩阵确定过程中的主观性,而且可以根据相关参数的变化实现动态的网络判决。

效益型参数的计算公式如下:

成本型参数的计算公式如下:

式(4)和式(5)同时也起到了去量纲的作用。本文中,安全参数、接收信号强度、网络速度均属于效益型参数。效益型参数指的是数值越大越有利于网络通信的参数,这种参数越大越好。网络延时属于成本型参数。成本型参数指的是数值越大越不利于网络通信的参数,这种参数越小越好。式(4)、式(5)中,yi,m表示第m个网络的第i个属性的值,bi,m表示第m个网络的第i个属性的去量纲值。准则层判断矩阵中每一个元素的取值如下:

1.2.2 方案层判断矩阵的确定

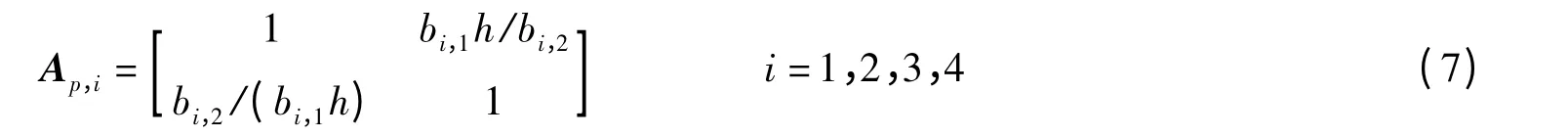

方案层判断矩阵的确定同样使用式(4)和式(5)求出的去量纲值:

式中,Ap,i表示方案层中第p个元素相应于准则层第i个元素的判断矩阵,当bi为安全参数的去量纲值时h=10,否则h=1。

1.3 单层次排序矩阵

先求出每一层各个判断矩阵最大特征值对应的特征向量ξi(i=1,2,3,...,N,N表示每一层所对应的上层元素个数),再将这些特征向量提取之后组成每一层的单层次排序矩阵,则第k层的单层次排序矩阵Wk可表示为:

特别地,只有单一元素的总目标层的单层次排序矩阵为1。

1.4 总层次排序矩阵

利用式(8)求得各层单层次排序矩阵之后,再根据下式将它们依次相乘求出总层次排序矩阵。在总层次排序矩阵中,值最大的元素所对应的方案即为最佳方案。

2 实验与性能分析

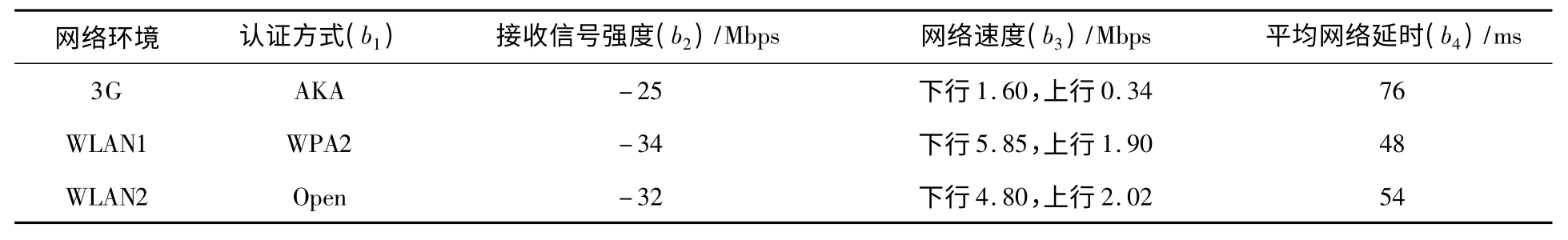

在实验室环境下搭建了3种网络环境,分别为3G、WLAN1和WLAN2。其中,WLAN1和WLAN2 网络的主要区别在于WLAN1 使用了WPA2 加密方式,而WLAN2 使用了开放式认证。3种网络的各项性能指标如表1所示(表头括号中的符号表示各个参数的去量纲值)。在每个网络端检测是否有数据包经过(打开浏览器正常上网,且记录时间为10 s)。同时,还测试了切换的时间延迟。在实验中,取u=5。

表1 各个网络的性能参数

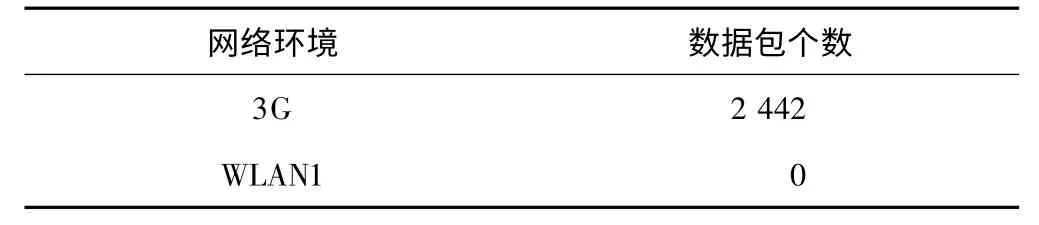

1)当只有3G 网络和WLAN1 网络时,由于WLAN1的WPA2 认证相比3G所使用的AKA 认证安全性要弱,故WLAN1的安全参数的值为4,而3G为5。可以计算得到3G 网络的各个去量纲值为b1=10,b2=1,b3=0.19,b4=0.034,而WLAN1的各个去量纲值为b1=0.05,b2=0.1,b3=1,b4=1。准则层判断矩阵的最大特征值对应的特征向量为ξ =[0.311 0.228 0.247 0.214]T。由此,通过计算得到总层次排序矩阵W=[ 0.550 0.451]T,其中,0.550 对应的是3G 网络的判决数值,0.451 对应的是WLAN1的判决数值。根据前文所述的最佳方案选择方法,算法选择的是3G 网络。实验中每个网络端的数据包抓包统计结果如表2所示。

表2 3G 网络和WLAN1 网络统计结果

虽然实验环境中的3G 网络在接收信号强度、网络速度和平均时间延迟这3 方面的性能均略逊于WLAN1,但是因为3G 网络使用的AKA 认证协议的安全性比WPA2 要高,导致算法最后还是选择3G 网络。实验结果也表明,算法最后选择的是3G 网络。

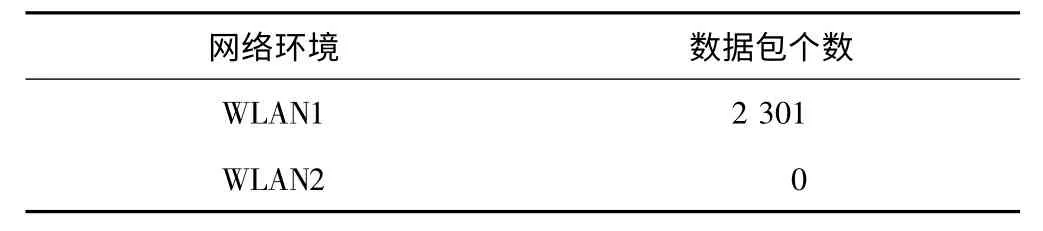

3)当只有WLAN1 网络和WLAN2 网络时,由于WLAN1的开放式认证有较大的安全隐患,故WLAN2的安全参数的值为4,而WLAN1的为5。可以计算得到WLAN1的各个去量纲值为b1=1,b2=1,b3=0.49,b4=0.14,而WLAN2的各个去量纲值为b1=0.5,b2=0.33,b3=1,b4=1。准则层判断矩阵的最大特征值对应的特征向量为ξ =[0.262 0.252 0.281 0.205]T。由此,通过计算得到总层次排序矩阵W=[ 0.565 0.435]T。其中,0.565 对应的是WLAN1的判决数值,0.451 对应的是WLAN2的判决数值。此计算结果表明算法选择的是WLAN1。实验中每个网络端的数据包抓包统计结果如表3所示。

表3 WLAN1 网络和WLAN2 网络统计结果

WLAN1和WLAN2 相比,使用了安全性更高的WPA2 认证方式,所以理论上来说,算法会选择接入WLAN1 网络。实验结果也表明,算法最终选择了接入风险更低的WLAN1 网络。

表4记录了从WLAN1 切换到3G 网络和从WLAN2 切换到WLAN1的时间延迟。

表4 切换时间延迟

从表4可以看出,从WLAN1 到WLAN2的时间延迟几乎是3G 到WLAN1的两倍,主要是因为从3G切换到WLAN时需要调用系统API 断开3G 链路再重新建立起WLAN 链路,导致系统切换延迟较大,使得算法运算耗时占总延迟的比重反而变小。

3 结束语

本文提出了一种基于AHP的异构网络安全切换算法,在传统AHP算法的基础之上引入了安全参数并优化了AHP算法的计算过程,使得终端能够在保证安全的前提下切换到性能最佳的网络。当然,异构网络垂直切换算法面临着很多挑战。在垂直切换时,终端如果处于边界区域就可能会出现“乒乓效应”。“乒乓效应”对通信质量有着比较明显的影响。在接下来的研究工作中,将重点研究如何在垂直切换过程中预防“乒乓效应”。

[1]张萌.基于Android平台的接入控制中间件的研究与实现[D].北京:北京邮电大学,2013:67-70.

[2]Boussen S,Tabbane N,Krief F,et al.A context aware vertical handover decision approach based on fuzzy logic[C]//The 4th International Conference on Communications and Networking.Washington D C:IEEE,2014:1-5.

[3]Mohamed L,Leghris C,Adib A.A hybrid approach for network selection in heterogeneous multi-access environments[C]//2011 4th IFIP International Conference on New Technologies,Mobility and Security (NTMS).Paris:IEEE,2011:1-5.

[4]El Hajjaji El Idrissi Y,Zahid N,Jedra M.A new fast re-authentication method for the 3G-WLAN interworking based on EAP-AKA[C]//2013 20th International Conference on Telecommunications(ICT).Casablanca:IEEE,2013:1-5.

[5]Bouabidi I E,Daly I,Zarai F.Secure handoff protocol in 3GPP LTE networks[C]//2012 Third International Conference on Communications and Networking (ComNet).Washington D C:IEEE,2012:1-6.