从电子数据取证角度看Windws7操作系统新变化

2015-11-21罗文华郑志翔

罗文华 郑志翔

(1中国刑警学院 辽宁 沈阳 110035;2新疆警察学院 新疆 乌鲁木齐 830013)

从电子数据取证角度看Windws7操作系统新变化

罗文华1郑志翔2

(1中国刑警学院 辽宁 沈阳 110035;2新疆警察学院 新疆 乌鲁木齐 830013)

基于电子数据取证视角,从系统文件(夹)、注册表、回收站和事件日志等4个方面解析Windws7操作系统的重要变化,并对实际工作中的具体技术方法予以归纳总结。

Windws7电子数据取证 系统文件(夹) 注册表 回收站 事件日志

1 引言

Windws7是由微软公司开发的操作系统,核心版本号为WindowsN T6.1,可供家庭及商业工作环境、笔记本电脑、平板电脑、多媒体中心等使用。相比于WindowsXP,其在性能指标方面有着良好的表现,取得了一定的口碑。同时由于微软公司宣称2014年将取消WindowsXP的所有技术支持,因此目前Windws7在国内市场的占有率越来越大。电子数据取证工作也会随之越来越多地面对Windws7操作系统。Windws7在很多方面与WindowsXP都存在较大差异,从而导致了电子数据取证具体技术与方法的不同,因此从取证角度审视Windws7的系统变化具有积极的实战意义。

2 从电子数据取证角度看Windws7操作系统新变化

2.1 系统文件(夹)的变化

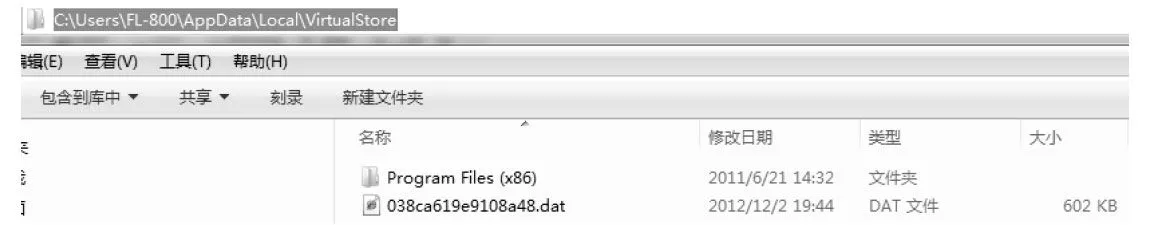

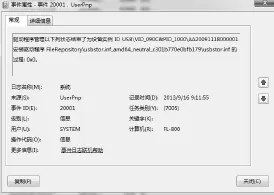

Windws7不再使用“Documents and Settings”文件夹存放用户文件,却而代之的是“Users”文件夹。并在“Users”文件夹下新增了名为“Public”的子文件夹,以提供所有用户均可访问的文件及文件夹。Windws7中还新增了文件虚拟化(File virtualization)技术,以确保不具有管理员权限的用户无法向“Windows”、“Program Files”、“Program Data”等受保护的文件夹写入内容,但可以写入“虚拟”文件夹。所谓“虚拟”文件夹,其在磁盘介质上是确实存在的,只不过Windws7操作系统屏蔽了转写过程,使转写操作对用户而言是透明的。图1所示即为当非管理员用户F L-800安装应用程序时,程序信息并未写入Program Files文件夹,而是写到了该用户的AppDataLoca lVirtualStore文件夹中。因此当针对特定用户操作行为进行分析时,不可忽视“虚拟”文件(夹)。

图1 用户F L-800的“虚拟”文件夹

微软公司最早在WindowsM e中增加了“系统还原”功能,并且一直沿用到其后版本的Windows系列操作系统中。“系统还原”的目的是在不需要重新安装操作系统,也不会破坏数据文件的前提下使系统回到工作状态。系统还原程序通常在后台运行,并在触发器事件发生时自动创建还原点。Windows操作系统主要依靠System Volume Information(系统卷标信息)文件夹实现“系统还原”功能,用它存储相关信息及还原点。该文件夹是一个隐藏的系统文件夹,需要在“工具”→“文件夹选项”→“查看”选项卡中勾除“隐藏受保护的操作系统文件”并勾选“显示所有文件和文件夹”之后才可以查看得到。Windows XP系统中,System Volume Information文件夹中包含有以字符串“_restore”开头的后接全局唯一标识符(GUID,Globally Unique Identifier)的文件夹。该文件夹包含有“R P#”字样的子文件夹,同时还含有_filelist.cfg、_driver.cfg等文件。其中,_filelist.cfg是一种二进制文件,用来定义监视文件的类型;_driver.cfg则用来负责说明存储介质信息(图2)。

图2 WindowsXP下_restore文件夹内容

每个还原点都对应一个R P#(#代表数字序列号)文件夹。该文件夹下除包含有snapshot文件夹外,还包括系统还原操作所涉及的各类文件。从图3可以看出,当用户针对还原点监视的文件进行修改操作时,该文件即被添加至R P#文件夹下,但名称被更换为字母和数字组成的序号字符串,并且当有新文件添加时序号自动加1。若要解析出序号文件与真实文件的对应关系,需要依靠同样保存在R P#文件夹下的change.log文件。与序号文件对应的文件原始名称及存放路径均保存在change.log文件中。因此,依据此文件可深入解析出用户的恶意操作行为。需要指出的是,当被用户更改的文件添加至R P#文件夹下时,创建时间、修改时间与访问时间等属性却保持不变。R P#文件夹的这种特殊性质为取证人员进一步挖掘时间信息提供了有利的线索。snapshot文件夹主要包括还原点涉及的注册表巢文件,涉及SAM、SECURITY、SOFTWARE、SYSTEM、DEFAULT、NTUSER和USRCLASS等多重分支。依据注册表巢文件可以解析出硬件及软件安装、应用程序配置、密码修改、网络连接记录等变化情况。

图3 R P#文件夹下内容

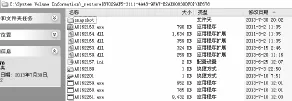

Windws7下的System Volume Information文件夹结构却与X P截然不同,不再单独描述特定文件的变化,而是利用整体文件(文件名称中含有G U I D信息)的形式描述特定时间点的卷信息。并且,除了常规的还原点文件之外,该文件夹下还包含一名为“Syscache.hve”的注册表文件及其历史文件备份(图4)。此文件夹的具体电子数据取证特征还有待进一步挖掘。

图4 Windws7下的System Volume Information文件夹内容

Windws7操作系统为了帮助用户快速定位自己的常用文件,新增了一种文件选择功能——跳转列表。虽然WindowsXP中的“我最近的文档”也能起到类似的作用,但Windws7下的“跳转列表”则在功能上做了极大的延伸。首先,跳转列表可以按程序进行分类显示,依据任务栏上的特定程序图标可查看历史操作记录并进行选择。在任务栏上右键单击指定程序图标,然后单击该文件便能实现开启文件的目的;另外,跳转列表除了显示最近使用的文件记录外,还增添了“锁定”功能,显示跳转列表时将鼠标停在选定文件上,右侧则出现“锁定”选项。将其锁定后,文件便固定于该列表的最上方,当文件操作数目超过跳转列表最大显示项目数时,新记录不会覆盖锁定的记录,只会刷新“最近”里的记录(图5)。

图5 跳转列表中的“已固定”与“最近”项

为实现跳转列表功能,操作系统在Users\%username%AppDataRoamingMicrosoftWindowsRecent文件夹下设置有名为“AutomaticDestinations”的文件夹。该文件夹下包含扩展名为automaticDestinations-ms的相关文件,文件名称为16个十六进制数字组成的字符串。值得注意的是,AutomaticDestinations以数据流方式进行存放,即使勾选“显示所有文件和文件夹”选项,Recent文件夹中也无法显示此文件夹。除非在地址栏中键入完整的路径名称,才能观察得到AutomaticDestinations文件夹下的内容(图6)。不同的程序拥有不同的字符串名称,如“ExplorerPinnedandRecent”关联名称“1b4dd67f29cb1962”,“Paint6.1”关联“12dc1ea8e34b5a6”。

图6 Recent文件夹下Automatic Destinations文件内容

使用工具JumpLister可实现automaticDestinationsms文件内容的解析。如图7所示,Word程序的跳转列表中有一名为1.doc的文件,该文件存放在“C:UsersAdministratorDesktop”文件夹下;其创建时间与访问时间均为“2013年6月28日7∶01∶04”,修改时间却为“2012年3月29日4∶15∶06”。需要指出的是,上述时间信息并未考虑时区因素,实践中要考虑时区时间才能做出准确的分析与判断。

图7 automaticDestinations-ms敏感信息分析

2.2 注册表的变化

Windws7在WindowsSystem32config下设置有“TxR”(Transactionsupportfortheregistry)文件夹,以存放注册表事务处理日志信息。依据“TxR”文件夹下的blf文件,取证人员可以追溯注册表的历史状态。特别需要指出的是,HKEY_LOCAL_MACHINESYSTEMControlSet001ControlFileSystem下的NtfsDisableLastAccessUpdate键值(图8)默认设置为1(WindowsXP中默认设置为0),会使最近访问时间无法自动更新。因此在针对时间属性进行调查时,需首先查看此键值,以确定访问时间是否可靠。

图8 Windws7下NtfsDisableLastAccessUpdate键值默认为1

WindowsXP的注册表项中包含有ShellNoRoam表键,其下含有BagMRU表键(图9)。BagMRU表项对应着用户使用的“桌面”文件夹,其下子键则以数字进行命名。“0”代表桌面上的“我的文档”文件夹,“1”代表“我的电脑”,其余数字则依次与桌面上的其它文件(夹)对应。除子键外,BagMRU表项下还有名为“MRUListEX”、“NodeSlots”、“0”、“1”、“2”的键值。名称为数字序号的键值与子键对应,其数据的值用于描述文件夹名称与时间属性。MRUListEx键值的数据中以四字节为一组存放文件夹对应的数字序号,文件夹的访问次序可利用此信息进行分析。Windws7注册表项中虽然不再包含ShellNoRoam表键,而只是设置了Shell键。但是,Shell键用于描述远程文件夹的操作行为,其分析方法也与ShellNoRoam键相同。

图9 通过ShellNoRoam表项分析文件操作行为

WindowsXP和Windws7均使用HKLMSYSTEMCurrentControlSetEnum表键下的USBSTOR子键描述USB存储设备。该表键采用Disk&Ven_iManufacturer&Prod_iProduct&Rev_r(4)格式描述设备信息。其中,iManufacturer代表制造商,iProduct代表设备类型,r(4)代表修正码。从图10可以看出,该设备制造厂商为Newsmy,设备类型则是FLSAH_DISK,修正码1100,设备序列号最重要,当前为“AA20091118000001”(类似“&0”字样的字符串为操作系统附加,不应划分在序列号范畴)。

图10 注册表项中的USB设备使用信息

Windws7最新设置的UMB表键为分析USB存储设备痕迹带来巨大便利。该表项全面覆盖USB与USBSTOR表键敏感内容,并标记说明该设备曾经拥有的盘符,从而弥补MountedDevices表键的不足。序列号为AA20091118000001的USB设备对应盘符为I(图11)。

图11 UMB表键下的移动存储设备信息

2.3 回收站的变化

Windws7回收站不再设有WindowsXP时代的Info2文件。当一个文件被删除时,Windws7会在回收站文件$Recycle.Bin中用户所对应的SID(SecurityIdentifiers,Windows内部进程引用帐户的SID而不是帐户的用户名或组名)子文件夹下自动生成文件名称以“$I”和“$R”作为开头的两个文件。“$I”和“$R”后接有6位长度的随机字符串(同一被删除文件的随机字符串相同)及“.”和原文件的扩展名(图12)。

图12 回收站中以“$I”和“$R”作为文件名称开头的文件

$I文件中保存有以Unicode格式存储的被删除文件的文件名称、原始存放路径以及删除时间等信息(图13),$R文件则负责保留文件内容等数据流信息。无论是Windws7还是WindowsXP,在注册表项HKEY_USER”UsersID”SOFTWAREMicrosoftWindowsCurrentVersionExplorerBitBucketvolumeGUID下均有一名为NukeOnDelete的键值,当被设置为1时,被删除文件会绕过回收站直接被彻底删除。

图13 $IOVQ3ET.txt文件中的文件名称与存放路径信息

2.4 事件日志的变化

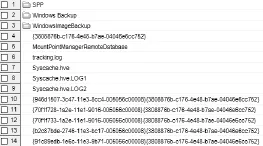

Windws7环境下事件日志不再存放于WindowsSystem32config文件夹下,而变更为WindowsSystem32winevtLogs,日志文件的扩展名也由evt变为evtx(图14)。在日志文件被清空的情况下,WindowsXP/2003下可选择日志记录特征标识“LfLe”(4C664C65)作为关键字;Windws7下日志文件可通过关键字“ElfFile”(456C6646696C65)定位,日志记录则可利用“ElfChnk”(456C6643686E6B)搜寻。需要指出的是,evtx格式的日志文件采用XML(Extensible Markup Language,可扩展标记语言)进行描述,需深入理解其格式规范才能正确解析记录内容。

图14 Windws7环境下日志文件

Windows操作系统主要记录应用程序、系统和安全三种日志,并且被记录的事件均对应有事件ID。Windws7保留了原有的上述三种日志,同时增加了服务日志(如ACEEEventlog、InternetExplorer、KeyManagement、MicrosoftOfficeAlerts等)。并在安全日志中更换了其所记录事件的ID(应用程序日志与系统日志则保留其原有事件ID),系统日志也增加了审核项目。例如,WindowsXP原本并不记录更改移动设备挂载事件,而在Windws7则增加了此类事件的审核,并分配相应的事件ID20001与20003等(图15)。

图15 Windws7系统日志记录的移动设备挂载事件

3 结束语

除上述变化外,Windws7操作系统中还增设一些更为复杂的功能,如RegistryVirtualization(注册表虚拟化)、BitLocker(位锁服务)等。这些功能会给电子数据取证工作造成更为深刻的影响,但需要全面深入的实验分析才能获知其取证方法。Windws7在IconCache.db文件、Superfetch文件夹、UserAssist表键等方面取证特性与WindowsXP保持一致,具体技术与方法同样适用。

[1]CarveyH.Windows Forensic Analysis[M].US:Syngress,2012:134-156.

[2]罗文华.基于Recent文件夹下的快捷方式文件解析用户行为方法研究[J].信息网络安全,2013,(5):22-24.

[3]Russinovich MR,Solomon DA.Microsoft Windo ws Internals:Windows Server 2008 andWindows Vista(5thed)[M].USA:Microsoft Press,2009:246-266.

(责任编辑:孟凡骞)

D F 793.5

A

2095-7939(2015)04-0034-04

2015-04-14

网络安全执法与公安技术信息化协同创新中心项目。

罗文华(1977-),男,辽宁沈阳人,中国刑警学院网络犯罪侦查系教授,硕士,主要从事电子数据取证研究。