抗去同步化的轻量级RFID双向认证协议

2015-10-12贾庆轩陈鹏高欣韦凌云王鑫赵兵

贾庆轩,陈鹏,高欣,韦凌云,王鑫,赵兵

抗去同步化的轻量级RFID双向认证协议

贾庆轩1,陈鹏1,高欣1,韦凌云1,王鑫1,赵兵2

(1. 北京邮电大学自动化学院,北京,100876;2. 中国电力科学研究院,北京,100192)

针对低成本RFID应用中轻量级认证协议的安全性进行研究,提出一种组合型去同步化攻击方法,该类攻击不用篡改任何协议消息,仅通过拦截、窃听、重放等攻击手段的顺序组合就能导致后台数据库/标签的共享密钥失去同步;设计一种轻量级抗去同步化的RFID双向认证协议,并利用形式化工具CPN Tools模拟运行该协议,该协议可以达到预期状态空间;与同类RFID协议相比,该协议在满足一般隐私安全属性的同时,还能有效抵抗来自恶意阅读器的组合型去同步化攻击,同时能有效减少RFID系统的计算开销,弥补原始协议的不足,更适合低成本RFID系统应用的隐私安全需求。

射频识别技术;RFID双向认证协议;CPN形式化分析;去同步化攻击;隐私安全性

RFID(Radio frequency identification)认证协议是解决无线射频识别系统安全与隐私问题的有效手段,而低成本RFID在计算能力、存储空间、电源等方面存在诸多局限性,难以实现复杂的密码算法和大容量的数据存储,如何在低成本制造工艺的前提下实现高效、安全的RFID认证协议仍是一个亟待解决的问题,对解决无线射频系统的安全与隐私问题具有重要意义。目前国内外学者已经提出不少RFID系统的认证协议和方案,但都不能较全面地满足无线射频系统的隐私安全属性,不能得到广泛认可。轻量级RFID协议[1]利用Hash(哈希)函数的随机性和单向性实现身份认证和密钥更新,如Dang和Kwangjo的抗Dos的RFID认证协议[2]以及Mitchell的拥有权转换协议[3]等。在基于Hash函数的RFID协议的中,Hash具有单向性和防碰撞特性的优势,单向性能够防止攻击者直接利用消息密文推测明文数据或密钥更新参数,从而保证协议的机密性和前向安全性;防碰撞特性能够保证后台对目标标签的成功检索以及交互消息的伪造。但EPC-C1G2标准(Class-1 Generation-2)规定RFID标签成本应低于0.05欧元,其内部芯片中的逻辑门电路为5~10 K,其中只有4~250 K是用于安全计算,SHA-1或MD5等标准Hash函数大约需要8K的逻辑门函数,这对于低成本RFID标签来说仍是庞大的开销;同时,Hash函数较低的运算效率也对标签的响应速度有很大影响。为进一步降低标签计算开销,提高协议运行速度,协议设计者开始寻求计算开销更小,消耗时钟周期更少的轻量级算法代替多次Hash计算,以实现协议认证和密钥更新(前向安全)。但在节约成本的同时,协议的设计缺陷也引发了密钥更新去同步化和标签位置跟踪等诸多问题。如Chien HY[1]在超轻量级SASI认证协议中仅利用有限次数的XOR(异或)、ROT循环移位等超轻量级算法实现挑战-应答,并在后台数据库中建立2个密钥存储单元,提高密钥恢复能力;Peris等[4]在SASI的基础上引入Mixbits函数用于避免攻击者利用ROT移位的漏洞进行代数攻击,但Gossamer仍受到去同步化攻击的威胁。Lim的隐私保护认证协议[5]中,会话双方在未完成认证的情况下仍能执行密钥动态更新,可以避免标签位置隐私泄露,由于该协议缺乏可信任新鲜量[6],攻击者仍可以利用通信量分析获得标签密钥状态。Lopez等[7]设计的协议完全依靠阅读器PRNG(伪随机数发生器)提供新鲜量,节约了标签的计算开销,但该协议同样容易遭受去同步化攻击[8]和代数攻击[9]。基于对文献[10]中轻量级RFID协议的缺陷分析,本文作者提出一种组合型去同步化攻击方法,并完整地描述其攻击路径和攻击效果,表明该协议存在安全漏洞;并引入轻量级循环移位函数Mixbits,进一步优化协议消息,设计1个新的能够抵抗去同步化的RFID认证协议,在满足RFID系统安全和隐私属性的同时也降低了标签的计算开销,提高了协议的运行效率;最后,利用形式化分析工具CPN tools对协议进行状态可达性分析和安全隐私性分析,同时与一些近年来获认可较多的同类RFID协议进行性能比较。

1 组合型去同步化攻击

1.1 文献[10]协议缺陷分析

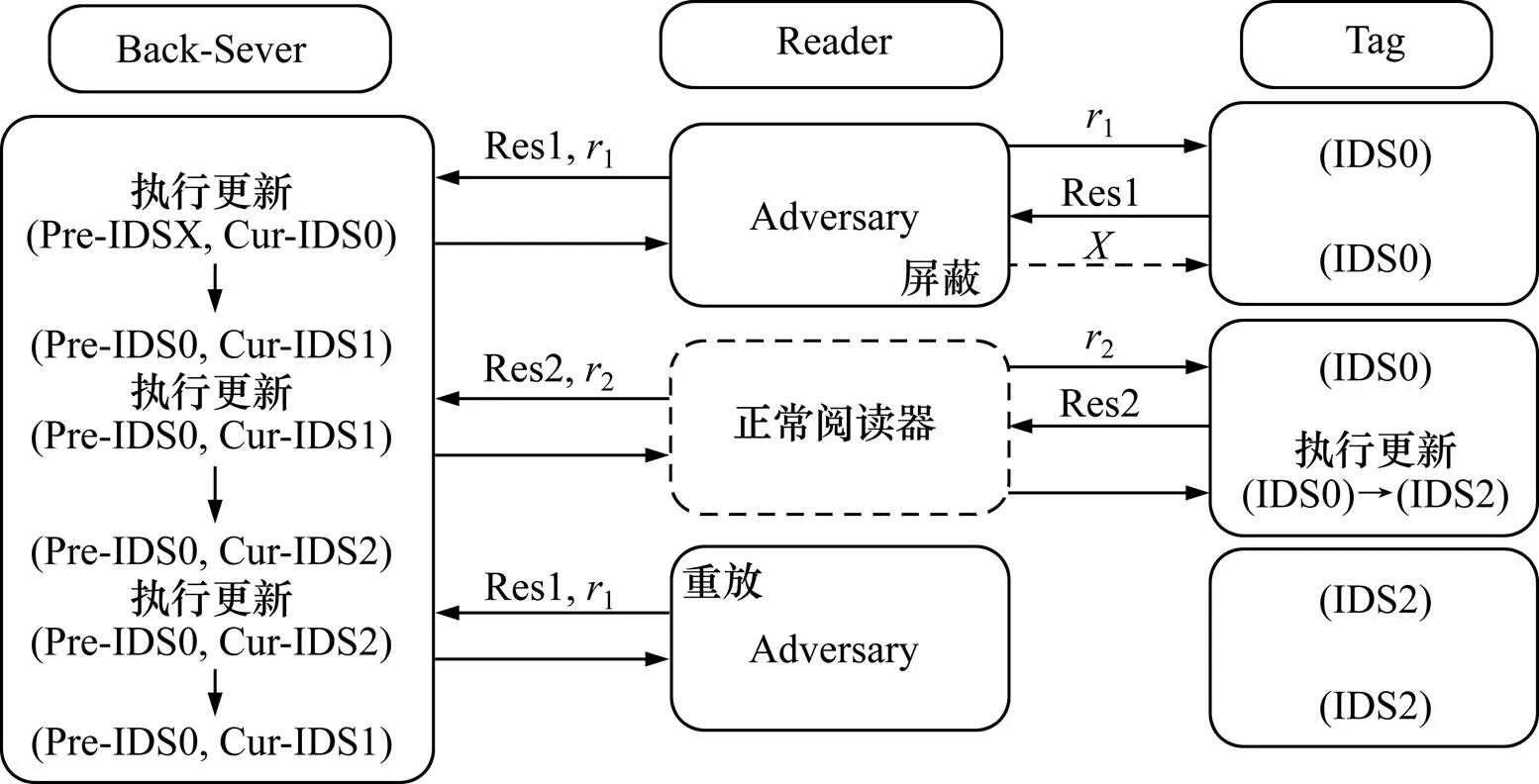

Zhou等[10]提出了一个抗去同步化的RFID认证协议,见图1。该协议基于Hash算法并能够利用后台数据库的Cur-Pre双密钥单元实现密钥恢复,以解决传统去同步化攻击带来的系统密钥同步问题,但在攻击者能够控制阅读器的情况下,该协议并不能有效抵抗去同步化,以下是对该协议的简要描述。

图1 文献[9] 的RFID协议

1.1.1 协议描述

1) 初始化。RFID系统为每个标签Tag产生一个唯一性序列号C、自更新参数T,并与数据库共享密钥key。双方各自保存标签唯一检索名IDS。其中数据库存储目录为(Pre-IDS,Pre-key;Cur-IDS,Cur-key),标签目录为(IDS,key,T),数据库的Cur单元和标签的(IDS,key)相同。

2) 协议认证。

①Reader→Tag(Challenge Message):

Query with

②Tag→Reader(Responding Message):

IDS=( key),(T⊕),-left

=Hash (key⊕⊕(T⊕) ⊕)

③Reader→Back-end Server(Forwarding Message):

, IDS,-left,(T⊕)

④Back-end→Reader (Authenticating Tag):

,-right=Hash(key⊕⊕(T⊕))

⑤Reader→Tag(Authenticating Reader Message):

,-right

1.1.2 缺陷分析

本节从协议新鲜性、恶意阅读器以及时变参数3个方面分析上述协议的安全缺陷。

1) 可信任新鲜性。协议新鲜性必须是可信任的[16]才能保证协议各方不会因缺乏新鲜性校验而遭受重放攻击。文献[10]中协议会话的新鲜性仅依靠阅读器和后台数据库提供的随机数r和,而数据库和阅读器之间缺乏新鲜性校验,阅读器可以通过旧r欺骗后台数据库,利用Pre-Cur密钥恢复机制使其强制更新标签密钥单元。此外,由于无法提供新鲜量,一旦密钥更新步骤被干扰,标签很容易受到重放攻击。

2) 恶意阅读器。随着物联网应用的日益广泛,RFID技术作为其关键技术,部署范围越来越广,规模也在逐年增加。阅读器作为RFID系统中有线信道和无线信道的中间部件,诱发的攻击行为也越来越多。作为协议发起方和信息传递者,阅读器更容易受到恶意攻击者的操纵,其异常行为会直接影响协议认证过程和密钥更新过程。因此,在建立攻击者能力假设时考虑存在一种攻击者被操纵的阅读器(恶意阅读器)是非常有必要的。

恶意阅读器具有合法密钥,且有能力接入后台数据库并与之进行正常通信。此外,由于RFID系统的分布式结构,庞大用户数量决定了后台数据库不能作为协议的发起方而实时发送随机数,因此,也很容易收到来自恶意阅读器的重放消息,从而引发中间人攻击,造成密钥恶意更新、欺骗认证。

3) 时变参数。伪随机数和时间戳机制都能够提供协议新鲜量,但由于成本和供电方式的限制,“被动式”RFID标签[11]没有时钟电路,只能利用伪随机数机制抵抗消息重放。面对被攻击者操纵的阅读器,伪随机数机制却无法和时间戳一样识别来自恶意阅读器的陈旧消息,但后台数据库和阅读器却有足够的计算能力维护一个可靠的时变参数,为协议提供简单的防重放保护机制。

1.2 组合型去同步化攻击

在针对RFID系统的恶意攻击中,去同步化攻击通常分为2种[12]:一种是拦截型去同步化,在协议的密钥更新阶段利用消息拦截使认证双方的更新失去同步;另一种是篡改型去同步化[13],由于成本限制,RFID标签函数因计算复杂度较低而受到代数攻击的威胁,攻击者通过按位(bit)穷举或者暴力破解,获得函数输入与输出在某1bit位上的对应关系,并通过篡改认证消息的特定bit位通过认证,最终导致更新失去同步。

除上述2种攻击外,针对文献[9]中的RFID双向认证协议,本文提出一种新的去同步化攻击方法—组合型去同步化,攻击者利用认证双方的密钥存储单元不对称的特点,按特定序列组合拦截、窃听、重放等攻击手段,能够在不篡改任何会话消息的情况下由阅读器恶意更新后台数据库中目标标签的密钥(Pre单元和Cur单元),最终导致双方密钥彻底失衡。下面结合文献[9]的协议详述该攻击过程。

1.3 攻击路径及效果

组合型去同步化攻击中,攻击者控制恶意阅读器,能正常接入后台数据库以及向任何标签发送认证请求。攻击过程持续三轮会话时间。假设开始时认证双方密钥状态同步(即标签中的(IDS,key)单元和后台数据库中的(Pre-IDS,Pre-key)相同。

1.3.1 前提

假设被攻击之前,协议双方上次认证是合法且成功的,后台数据库的初始密钥单元分别是pre-(IDSx,keyx)和Cur-(IDS0,key0),标签的密钥单元是(IDS0,key0)。

1.3.2 攻击路径和效果

1) 首次协议会话中,恶意阅读器执行一次拦截型去同步化攻击。发送认证请求消息step1=1,同时记录标签的返回数据Res1IDS=H(Key),(T⊕1),-left=Hash-left(key⊕1⊕(T⊕1)⊕C),直至收到数据库的返回消息step4,然后直接结束协议(屏蔽step5)。此时,数据库密钥单元变为Pre-(IDS0,key0)和Cur-(IDS1,key1),但标签没有收到step5,故没有执行更新。

2) 第二次协议会话是正常且未收到干扰的,双方进行正常协议处理,且标签可以和任一阅读器执行会话;阅读器发现Cur单元与标签当前密钥不符,执行异常处理,恢复Pre单元密钥并认证标签,最后双方都执行密钥更新,阅读器pre-(IDS0,key0)和Cur-(IDS2,key2),标签密钥(IDS2,key2)。本次协议交互的目的主要是为了更新标签的内部密钥状态。

3) 最后一次会话时,恶意阅读器重放首次协议会话时的step2,由于无法识别重复的R,后台数据库错以为目标标签在上一次认证后,由于特殊原因仍未执行更新,再次作异常处理,导致其密钥单元变为pre-(IDS0,key0)和Cur-(IDS1,key1),而真实的目标标签密钥为(IDS2,key2),此时认证双方的密钥单元彻底失衡,合法标签再也无法通过后台数据库的认证,如图2所示后台数据库和标签密钥完全不匹配。

图2 组合型去同步攻击路径

2 抗去同步化的轻量级RFID认证协议

2.1 改进思路

基于对原始协议缺陷以及组合型去同步化攻击的分析,本文在协议新鲜性、阅读器认证以及协议关键函数方面提出以下3点改进措施。

1) 标签增加伪随机数发生器PRNG,每次标签收到query立即产生T并计算=keyL⊕T,为协议提供充分的可信任新鲜性以抵制重放和交错攻击。仅凭阅读器提供协议新鲜性容易引起中间人攻击(恶意阅读器)和标签数据泄露−攻击者通过操纵随机数并将其设置为特定字节,强制标签产生预期响应,造成数据泄露和欺骗认证。同时,为了保证前向安全性,标签随机数以密文形式发送。

2) 阅读器和后台数据库各自维护1个时钟参数并周期性地校对。每当阅读器收到标签回应,就计算,→(,)=α,参数是1个固定字节的时参变量,可以有效增加随机数的可信任性[14]和实时性,用于防止恶意阅读器通过重放实现去同步化攻击和延迟攻击。此外,数据库周期性地对阅读器进行身份验证和时钟校正,可以有效防止恶意阅读器非法接入和时钟修改。

3) 为节约计算成本并提高标签效率,引入Mixbits[14]代替部分Hash计算实现交互消息中的参数校验。Mixbits在Gossamer协议[14]中首次出现,是一种轻量级循环移位函数,其硬件资源需要约721个逻辑门,约为U-QUARK[14]的1/5(目前所需硬件资源最少的Hash函数)。同时,其高度的非线性密码特性仍能使输出消息保持足够的随机性,从而避免攻击者从密文推测出明文信息,保证了协议的前向安全性和机密性。

此外,Mixbits计算的时钟周期数为4×32×96 个/m,其中=16(C1-G2标准=16,标签数据处理单元是16位)[15],比普通Hash函数更快,在不降低协议安全性的前提下能有效减少系统的计算开销,提高协议运行效率。

2.2 协议描述

2.2.1 符号及算法定义

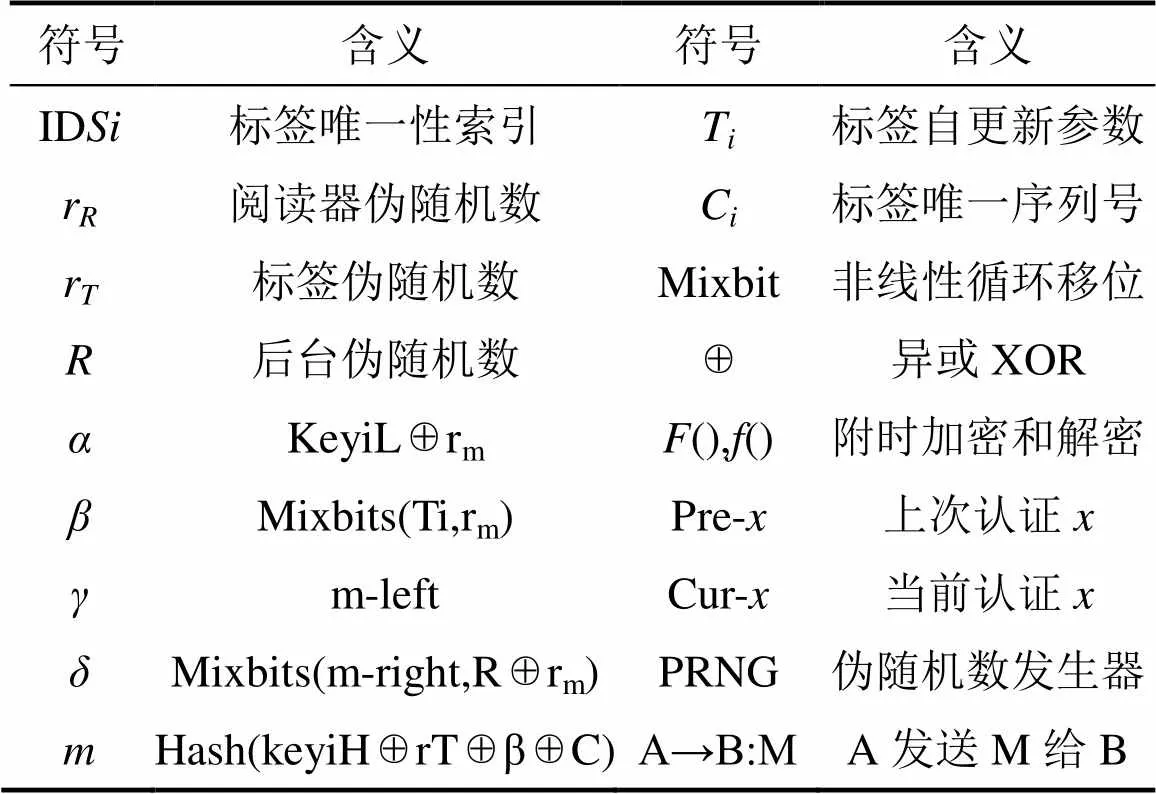

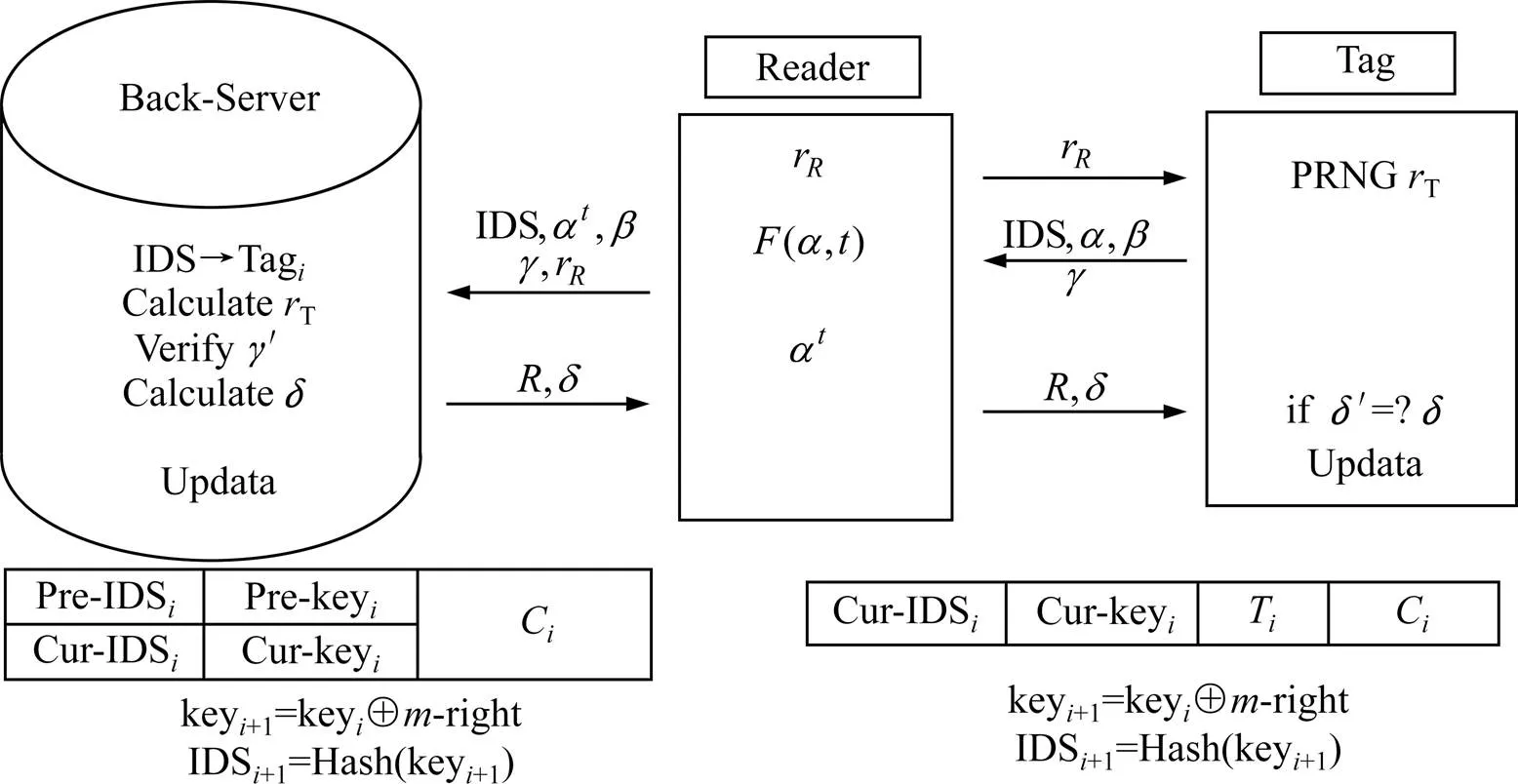

为保证协议输出的随机性和前向安全性,新协议保留了Hash函数用作协议认证和密钥更新。共享密钥分为低位keyL(bit)和高位keyH(bit),以和的形式密文发送,保证协议的前向安全性。同时,密钥key更新由原来的key+1=key⊕-left改为key+1=key⊕-right以减少Hash运算次数。表1所示为文献[9]中的协议符号。较量级抗去同步化的RFID协议见图3。

表1 文献[9]中的协议符号

注:“+”为模32加;“<<”和 “>>”分别表示按位左移、右移。文献[15]描述了Mixbits函数的设计方法(遗传编程)。

图3 轻量级抗去同步化的RFID协议

Mixbits函数:=MixBits(,){=;for(=0;<32;++) {=(<<1)+((+)>>1);}

时变参数以代数循环的伪随机数代替传统时间戳,可有效降低时钟开销,并由后台数据库与合法阅读器各自维护。此外,附时加密函数和解密函数分别由阅读器和后台数据库实现,后台数据库周期性地校验并修正阅读器的参数以确保每次都能被正确解读。阅读器和后台数据库计算开销远大于标签的开销,附时函数可由轻量级加解密算法实现:

(,)→α;(α,)→

2.2.2 协议步骤

1) 认证阶段。

Step 1 Reader→Tag(Challenge Message):r

Step 2 Tag→Reader(Responding Message):

IDS,=key⊕T,=Mixbits(,r)

=Hash (key⊕T⊕⊕),=-left。

Step 3 Reader→Back-End Server

(Forwarding Message):

IDS,α,,,r其中,α=(,)

Step 4 Back-End→Reader (Authenticating Tag):

,=Mixbits(-right,⊕r)

Step 5 Reader→Tag

(Authenticating Reader Message):,

后台数据库通过IDS搜索目标标签,首先遍历Cur单元(=1,…,),若找不到则继续遍历Prer-单元,取本地时参并解密(α,)→→r,然后计算并校验,不相等则终止协议,否则产生伪随机数伪,并计算=Mixbits(m-right,⊕T),发送和给阅读器,执行更新参数。阅读器转发消息给标签,标签取出-right,计算=Mixbits(-right,⊕r)并认证阅读器,若通过,协议完毕,执行更新。

2) 更新阶段。为保证协议前向安全,协议双方通过协议新鲜量各自执行更新,数据库将Cur-IDS和Cur-key写入Pre单元,并将更新后的IDS+1和key写入Cur单元。标签则直接将更新后的参数写入内存:

IDS+1=Hash(key)

key+1=key⊕-right

T+1=Hash(T⊕-right)

2.2.3 形式化分析

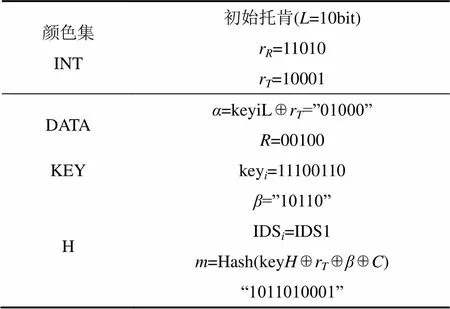

CPN tools是基于有色petri网(CPN)理论的形式化分析工具[12],颜色集(COLOR)代表不同的数据类型,该工具拥有良好的异步并发特性,是对网络协议和安全协议建模分析的新方法[16−17]。基于有色petri网安全协议分析方法可以解决本文采用CPN tools模拟协议(见图4),其形式化建模严格按照CPN理论的形式化步骤进行。

图4 CPN tools模拟

根据协议中不同的数据类型将协议数据划分为单一颜色集(如DATA,KEY,H,M)和复合颜色集(如,1,2)等,其中标签唯一性序列号C,等属于DATA集,keyL和keyH属于KEY颜色集,1和2集为消息颜色集。测试用例详细参数见表2。

表2 CPN协议模型参数初始化

由图4可以看出:接收step2时后台数据库经过一系列的运算产生’=Hash-left(keyi⊕r⊕⊕)并与收到的比较,最后由库所D15输出托肯(),说明后台数据库成功认证标签;同样,标签通过比对计算值’和接收值,成功认证数据库。最后,双方对各参数进行更新得到IDS+1,key+1;另外,标签还顺利更新了参数T即T+1=Hash(T⊕-right)。

3 协议安全性分析和性能比较

3.1 安全性分析

3.1.1 数据机密性和完整性

标签和阅读器之间通过不安全信道传输消息,攻击者通过监听信道分析有用的数据信息。本文所提协议中的消息由单向哈希函数Hash和非线性循环移位函数Mixbits保护。Step2中-left为Hash值,以Mixbits值为输入作完整性校验;Step4中为Mixbits输出值,以供标签认证阅读器;不安全信道中的交互消息具有足够的随机性和单向性。此外,Hash函数良好的防碰撞特性保证后台能够发现任何形式的消息篡改,因此新协议能够保证消息数据的机密性和完整性。

3.1.2 标签位置跟踪隐私

标签的索引名IDS、认证密钥key以及自更新参数T每经过1次认证就会更新,而且协议双方都利用伪随机数提供新鲜量,尤其IDS和标签序列号C都在Hash函数的保护下传输,具有良好的随机性,第三方攻击者无法获得标签响应之间的关联,也不能从标签的某次响应中获得可跟踪的字节,因此,本文的协议能够有效抵抗位置跟踪攻击。

3.1.3 标签伪造

要想伪造标签并获得阅读器的认可,必须在每次协议会话中产生正确的标签响应,即持有标签密钥和标签内部的唯一序列号。key和C在协议会话中都由Hash函数和Mixbits保护,所以,除非打开标签内部电路进行逆向工程分析或暴力破解协议消息,否则,攻击者很难获取标签的内部密钥和标识,从而无法通过伪造正确的标签响应。

3.1.4 前向安全

攻击者在有能力破解标签并获得当前标签内部状态[18]的前提下仍不能解密标签之前的消息表明协议满足前向安全。本文协议的密钥更新包括key值更新、IDS更新以及标签参数T自更新(其中key通过m-right实现更新),但-right在前一次认证过程中并没有暴露在不安全信道,攻击者无从获得,也就无法利用本次的密钥计算上一次的密钥,无法解密之前的协议消息;此外,由于Hash函数的单向性和Mixbits函数高度的非线性,攻击者也不能从本次T+1和IDS+1分析出T和IDS。

3.1.5 后向安全

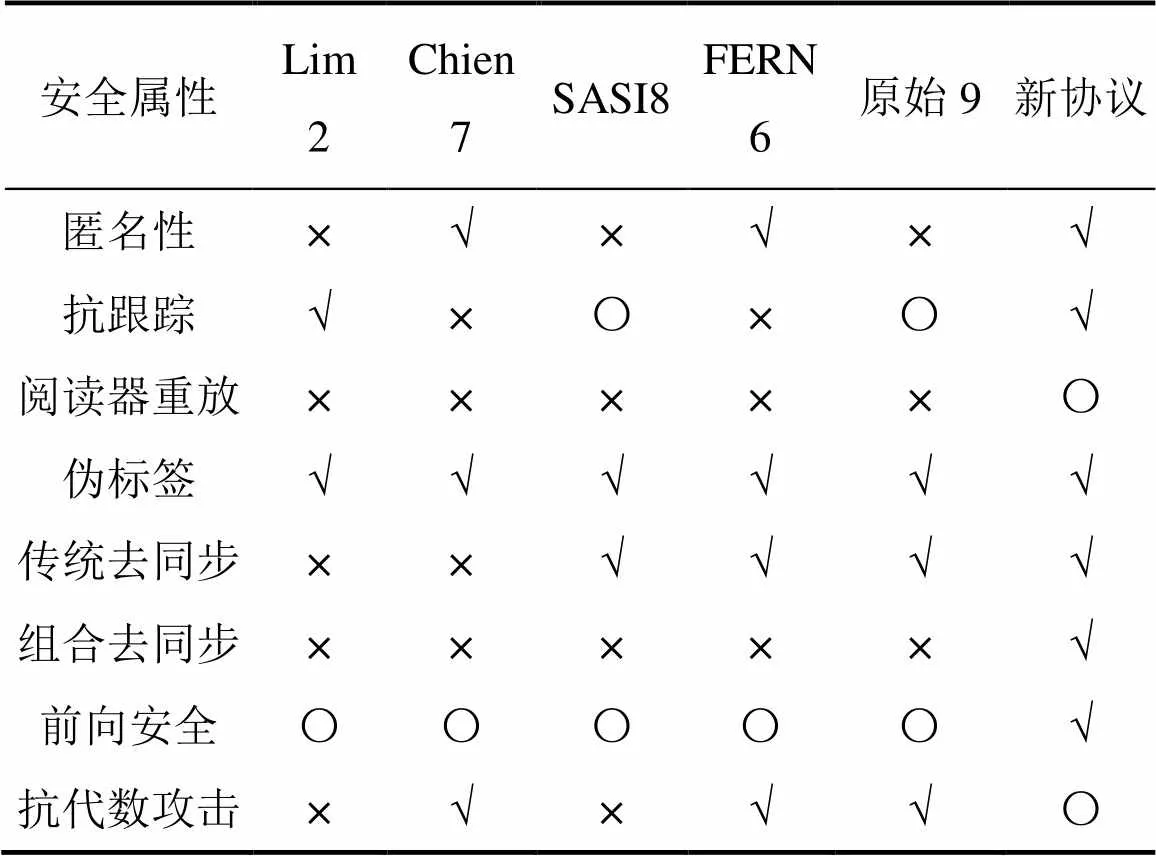

协议满足后向安全性[18]的前提是攻击者仅通过窃听无法获得密钥更新参数—当前密钥信息key和协议新鲜量(r,T,)。本文协议中标签伪随机数T与keyL异或后发送,因此,不会被攻击者直接窃听;同时,参数T只有标签自己知道并且执行更新,-right也不参与传输,因此,攻击者在仅有r和的情况下仍不能通过自行计算获得下一次认证所需的密钥信息,协议是满足后向安全的。协议安全性与隐私性的比较见表3。

表3 协议安全性与隐私性比较

注:√表示满足安全性;×表示不满足;〇表示在一定计算条件下满足。

3.1.6 组合型去同步化攻击

由于时参变量的参与,后台数据库只能从当前会话的α中获得正确的伪随机数T,进而通过校验,因此,协议能有效识别恶意阅读器重放的α。

在组合型去同步化攻击中,假设在首次会话(0时刻),阅读器转发并记录step2(0,0)给后台;经过1次正常会话(假设此时的step2为(1,1)),当阅读器第3次转发step2给后台时,已经变为2,一旦阅读器重放step2(0,0),后台数据库就得不到正确的0,因此,在校验时就会出错,协议被迫关闭。因此,对于本文提出的组合型去同步化攻击,新协议能够有效避免密钥失衡。

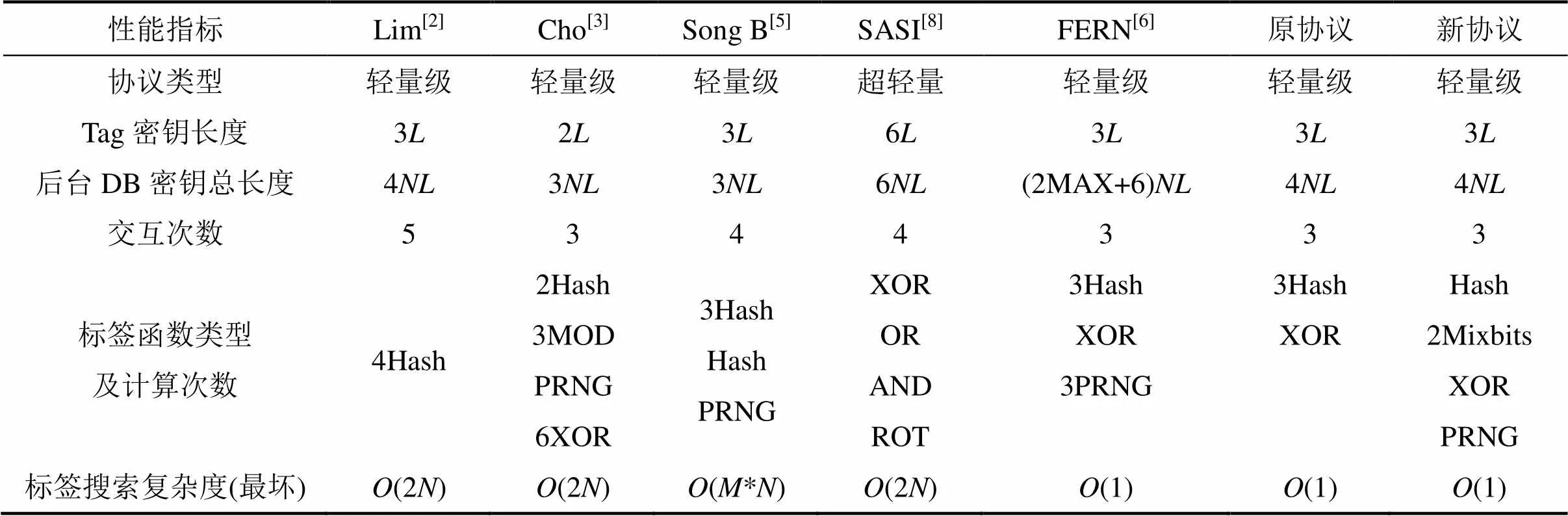

3.2 性能比较

对RFID认证协议的性能分析主要从存储量、通信开销以及计算开销3个方面分析。协议性能比较如表4所示。从表4可见:文献[2−3,5]中的协议需要数据库实时计算Hash值,并由后台数据库逐个计算直到最终找到目标标签,标签搜索空间是2即最坏的搜索情况就是数据库需要进行2次哈希计算和对比。虽然每次有新鲜量参与生成标签应答,使协议具有很好的防跟踪性,但标签搜索效率较低。Zhou[10]的协议采用直接查询索引名的方法将数据库搜索复杂度降到了O(1),但除伪随机数发生器之外,标签每次会话需要3次Hash运算,系统需要5次Hash运算,且协议无法抵抗组合型去同步化攻击。

表4 性能比较

注:为密钥长度;为数据库中标签个数;MOD为2 m模计算。

安全认证协议的设计原则是首先应该满足协议的安全需求,其次再考虑对于各种资源的消耗。本文在文献[10]协议的基础上,增加了标签PRNG使协议具有充分的新鲜性以抵抗消息重放;同时,引入时变参数,提高了协议新鲜量T的可信任度,使协议能有效抵抗组合型去同步化攻击。

此外,从硬件资源考虑,和文献[10]中的协议相比,由于新协议引入非线性循环移位函数Mixbits,标签的Hash运算次数降为2次;另外,1次Mixbits迭代运算的时钟周期比Hash少(50个周期以上),且其逻辑电路门数控制在1 000门以下[14](约为721门);同时,标签索引名IDS和阅读器/标签的共享密钥仍然依靠Hash计算进行动态更新。因此,该协议能够在较全面地满足隐私安全性的前提下,减少硬件资源开销,提高协议的运行效率。

4 结论

1) 提出的组合型去同步化攻击能够在不篡改任何消息的前提下实现协议密钥的去同步化,对共享密钥单元不对称的RFID系统造成威胁;

2) 通过与文献[9]以及近年轻量级RFID协议进行隐私安全性分析和性能比较,表明本文提出的基于Hash和Mixbits的抗去同步化RFID双向认证协议在满足匿名性、抗跟踪、抗伪造、抗去同步化等安全属性的同时,还能够保证协议的可信任新鲜性、减少标签Hash计算次数并将标签搜索复杂度限制在O(1)。

3) 有色Petri网理论的形式化仿真工具CPN Tools对新协议进行了状态可达性分析,证明协议可以成功达到预期状态空间;

4) 新协议没有规定后台数据库和阅读器之间附时加密函数的具体形式,可根据系统成本和安全需求灵活选择,对RFID技术有广泛的实用价值。

[1] Chien H Y. SASI: A new ultralightweight RFID authentication protocol providing strong authentication and strong integrity[J]. IEEE Transactions on Dependable and Secure Computing, 2007, 4(9): 337−340.

[2] Duc D N, Kim K. Defending RFID authentication protocols against DoS attacks[J]. Computer Communications, 2011, 34(3): 384−390.

[3] Song B, Mitchell C J. Scalable RFID security protocols supporting tag ownership transfer[J]. Computer Communications,, 2011, 34(4): 556−566.

[4] Peris L P, Hernandez Castro J C, Juan M T. Advances in Ultralightweight Cryptography for Low-Cost RFID Tags: Gossamer Protocol[M]. Berlin, Heidelberg: Spring-Verlag, 2009: 56−68.

[5] Lim J, Oh H, Kim S. A new Hash-based RFID mutual authentication protocol providing enhanced user privacy protection[C]//Proceedings of the 4th Information Security Practice and Experience Conference. Berlin: Springer-Verlag, 2008: 278−289.

[6] 董玲, 陈克非. 密码协议—基于可信任新鲜性的安全性分析[M]. 北京: 高等教育出版社, 2012: 84−88. DONG Ling, CHEN Kefei. Cryptographic protocol−based on trusted freshness security analysis[M]. Beijing: Higher Education Press, 2012: 84−88.

[7] Lopez P, Li P, Lim T, et al. Vulnerability analysis of a mutualauthentication scheme under the EPC class-1 generation-2 standard[J]. Computer Communications, 2009, 11(8): 1185−1193.

[8] Li T Wang. Security analysis of two ultra-lightweight RFID authentication protocols[C]//Proceedings of the IFIP TC-11 22ndInternational Information Security Conference. South Africa, 2007: 109−120.

[9] Avoine G, Carpent X. Strong Authentication and Strong Integrity (SASI) is Not That Strong[C]//The 6th International Workshop. Turkey: Istanbul, 2010: 50−64.

[10] ZHOU Shijie, ZHANG Zhen, LUO Zongwei. A lightweight anti-desynchronization RFID authentication protocol[J]. Information Systems Frontiers, 2010, 12(5): 521−528.

[11] 周永彬, 冯登国. RFID安全协议的设计与分析[J]. 计算机学报, 2006, 29(4): 581−589. ZHOU Yongbin, FENG Dengguo. Design and analysis of cryptographic protocols for RFID[J]. Chinese Journal of Computers, 2006, 29(4): 581−589.

[12] GAO Lijun, MA Maode, SHU Yantai, et al. Security protocol resistant to intermittent position trace attacks and desynchronization attacks in RFID systems[J]. Wireless Personal Communications, 2011, 68(4): 1943−1959.

[13] Avoine G, Carpent X. Strong Authentication and Strong Integrity (SASI) Is Not That Strong[C]//The 6th International Workshop. RFIDSec 2010. Turkey: Istanbul, 2010: 50−64.

[14] Hernandez-Castro J C. Wheedham: An automatically designed block cipher by means of genetic programming[C]//Evolutionary Computation2006. Vancouver, BC, 2006: 192−199.

[15] Nieh B B, Tavares S E. Modelling and analyzing cryptographic protocols using Petri nets[J]. Advances in Cryptology, 1993, 718(5): 275−295.

[16] Cho J S, Yeo S S, Kim S K. Securing against brute-force attack: A Hash-based RFID mutual authentication protocol using a secret value[J]. Computer Communications, 2011, 34(3): 391−397.

[17] Ndez-Mir A F, Castell-Roca J, Viejo A. Secure and scalable RFID authentication protocol[C]//Proceedings of the 5th International Workshop on Data Privacy Management. LNCS 6514. Berlin: Springer-Verlag, 2011: 231−243.

[18] 薛锐, 冯登国. 安全协议的形式化分析技术与方法[J]. 计算机学报, 2006, 29(1): 1−20. XUE Rui, FENG Dengguo. The approaches and technologies for formal verification of security protocols[J]. Chinese Journal of Computers, 2006, 29(1): 1−20.

(编辑 陈爱华)

Lightweight anti-desynchronization RFID mutual authentication protocol

JIA Qingxuan1, CHEN Peng1, GAO Xin1, WEI Lingyun1, WANG Xin1, ZHAO Bing2

(1. College of Automation, Beijing University of Posts and Telecommunications, Beijing 100876, China) 2. China Electric Prower Research Institute, Beijing 100192, China)

In researching the Lightweight authentication protocol in low-cost RFID applications, a kind of combinational desynchronization attack was proposed which could make the shared keys desynchronize without message manipulation, and a lightweight anti-desynchronized mutual authentication protocol, of which the state reachability was proved by the formal simulation with CPN tools was proposed. The results show that in addition to meeting the conventional security and privacy requirements, the proposed protocol is able to resist the combinational desynchronization attack in comparison with similar protocols. Since it can effectively save the RFID system’s computation overhead by decreasing the calculation times of the one-way Hash, the proposed protocol is more suitable for low-cost RFID applications than others.

radio frequency identification technology; RFID mutual authentication protocol; colored petri-net formal analysis; desynchronization attacks; privacy and security

10.11817/j.issn.1672-7207.2015.06.024

TN915.08

A

1672−7207(2015)06−2149−08

2014−04−13;

2014−07−20

国家重点基础研究发展计划(973计划)项目(2012cb724400);国家自然科学基金资助项目(61170268)(Project (2012cb724400) supported by the National Basic Research Program (973 Program) of China; Project (61170268) supported by the National Natural Science Foundation of China)

贾庆轩,教授,博士生导师,从事信息安全及无线传感网研究;E-mail:cxy_freedom@bupt.edu.cn