物联网感知层安全性研究综述

2015-03-27王素苹

王素苹

(内蒙古财经大学 职业学院 计算机系,内蒙古 呼和浩特010051)

0 引 言

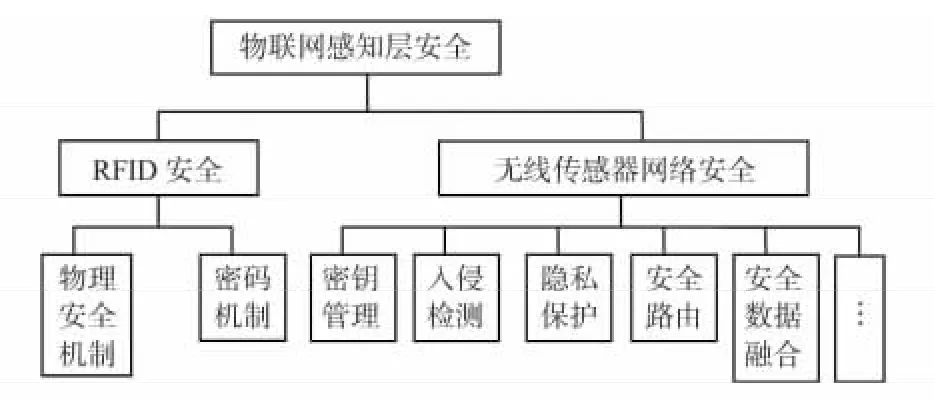

在物联网[1](Internet of things,IOT)产业发展中其安全性是至关重要的一环,是物联网大规模应用的保障,而物联网安全性研究尚处于起步阶段。在物联网的体系结构中,感知层处于底层,承担信息感知的重任,感知层直接面向现实环境,数量庞大,功能各异,并且与人们生活密切相关,感知层的安全问题极其重要,是物联网安全与互联网安全主要的差别所在。物联网感知层的安全性包括无线射频识别(radio frequency identification,RFID)安全、无线传感器网络安全,本文将对此进行总结与评述。

1 物联网感知层安全架构层次模型

文献[2]中给出了物联网感知层安全架构的层次模型,如图1 所示。

2 RFID 安全

RFID[3]系统中标签(Tag)和读写器(Reader)之间是通过非接触的无线信道通信,因此,很容易受到窃听,面临安全威胁,文献[4]中,对RFID 系统中面临的主要安全威胁进行了总结,主要包括:物理攻击、信道阻塞、伪造攻击、假冒攻击、复制攻击、重放攻击、信息篡改[4]。

针对RFID 系统面临的安全威胁,现在提出的RFID 安全技术研究成果主要包括[5]:物理安全机制、密码机制,以及二者的结合。物理安全机制是使用物理方法来保护标签安全性的机制,主要用于防止隐私泄露,主要有如下种类[6]:Kill命令机制、法拉第网罩法、主动干扰、阻塞标签。物理安全机制都是通过牺牲标签的部分功能满足隐私保护的要求,常用于一些低成本的标签中,因为这些标签难以采用复杂的密码机制来实现与读写器之间的安全通信[3]。

图1 物联网感知层安全架构的层次模型[2]Fig 1 Hierarchical model of the Internet of things perception layer security architecture

基于密码机制解决RFID 安全问题主要是利用各种成熟的密码方案和机制来设计和实现符合RFID 安全需求的RFID 密码安全协议。RFID 的安全协议是物联网安全的研究热点之一[3],受到业界更多的青睐。RFID 的安全协议采用的密码学机制主要有:Hash 函数、随机数生成器、标签数据更新、服务器数据搜索、CRC、“异或”、“与”、“或”、“加”、“乘”、“校验和”、“比特选取”等算数逻辑运算,挑战响应协议、对称加密、公钥加密、混沌加密、别名机制等[1]。在RFID 的众多安全协议中会综合选用上述机制,但遗憾的是,现有大多数RFID 安全协议都存在着各种各样的缺陷:

1)基于Hash 函数的RFID 安全协议:文献[1]中分析了如Hash-Lock 协议、Randomized hash-lock 协议、Hash 链协议、LCAP 协议等十几种基于Hash 函数的密码安全协议,指出了每种协议的优点与不足。除此之外,国内许多学者也对基于Hash 函数的RFID 安全协议进行了大量研究。文献[7]提出了优化的哈希安全认证协议,并通过体域网(body area network,BAN)逻辑规则证明协议的安全性能够满足需求[7]。文献[8]中通过在数据库和标签之间增加匹配的计数值减少数据库进行Hash 运算的次数,减轻数据库的负担,提高整体效率,并采用随机数和Hash 函数提高了协议的安全性[8]。

上述提出的密码协议都需要后端数据库的支持,文献[9]首先提出了一种无需后端数据库的安全认证协议,该协议在认证过程中,标签端需要进行两次哈希运算[9]。文献[10]中,提出了一个标签端只需进行一次哈希运算的无后端数据库的RFID 安全认证协议,极大地提高了系统的可行性[10]。

2)基于随机数机制的RFID 安全协议:文献[1,3,5]中对已有的大量基于随机数机制的RFID 安全协议进行了分析。文献[11]中,基于简单的XOR 加密机制和128 位的虚拟随机数提出一个协议,该协议通过在传输时使用盲因子(blind-factor)隐藏伪随机数来提供额外的保护。协议可以方便地应用于低成本被动的标签[11]。

3)基于重加密机制的RFID 安全协议:重加密机制采用公钥密码体制。RFID 标签的计算资源和存储资源都十分有限,因此,极少有人设计使用公钥密码体制的RFID 安全机制[12]。但是,也有相关的研究,文献[13]提出的用于欧元钞票上Tag 标识的建议方案[13]和文献[14]提出的可用于实现RFID 标签匿名功能的方案[14]都采用了重加密机制。此外,文献[15]提出了一个基于公钥密码体制的双向认证协议,使用的加密方法具有高安全性和低复杂度,该协议适用于功率受限的便携式设备[15]。

文献[16]中:1)通过研究椭圆曲线公钥密码的安全特性,及其在RFID 实现的效率和可能性,首次进行标签和读写器无共享密钥安全机制研究,并提出了一个适用于RFID系统的双向认证协议。2)提出了一个无后台服务器的标签查询协议[16]。文献[17]中:1)提出了一种适用于低成本无源RFID 标签的低复杂性通用哈希函数HM-hash。2)提出了一种适用于低成本无源RFID 标签的低复杂性伪随机数发生器M-PRMG[17]。文献[18]从路径检查、所有权转让、标签群组证明以及中继攻击四个方面对基于RFID技术的供应链系统的安全和隐私问题进行了研究[18]。

文献中[19]中,根据不同的安全性和复杂性与实现的成本将应用于RFID 系统中的安全协议分为三类,分别是重量级、中量级和轻量级协议。分析了每种类型的典型代表协议和应用领域,指出以Hash-Lock 协议为代表的中量级协议由于其兼顾了安全性和成本的需求,具有更强的灵活性和适用性,因此,成为RFID 领域研究的重点和难点[19]。

针对RFID 应用中存在的安全隐患,国内外学者一直致力于其安全性的研究,主要集中在基于密码机制的RFID安全协议的研究上,遗憾的是,基于密码算法弱、后台服务端计算负担重、协议机制不合理等安全和效率问题是目前提出的众多安全协议经常存在的问题[16],因此,目前还没有一种通用的安全模型可以适用所有的RFID 应用。研究低成本、安全性能高、易于实施的中量级RFID 安全协议仍然是RFID 安全领域的研究重点,值得研究者深入研究。

3 无线传感器网络安全

无线传感器网络是物联网的第二个关键技术,主要功能是大范围、多位置的感知。但是,由于无线传感器网络节点在计算能力、电池容量、存储能力、物理安全和无线通信等方面上存在固有的局限性,使得其更容易受到各种安全威胁,因此,安全问题的解决是这些应用得以实施的基本保证,这也促使了无线传感器网络安全研究成为了当前的研究热点。

文献[3,4]中总结了无线传感器网络面临的主要安全威胁有:网关节点捕获、普通节点捕获、传感信息窃听、DoS攻击、重放攻击、完整性攻击、虚假路由信息、选择性转发、黑洞攻击、Sybil(女巫)攻击、Wormholes(虫洞)攻击、Hello泛洪攻击、确认欺骗、海量节点认证问题。针对上述安全威胁无线传感器网络的安全技术研究主要集中在[1]:密钥管理、入侵检测、隐私保护、安全路由、安全数据融合、安全定位等方面。

3.1 密钥管理

传统网络中的密钥管理方面的研究成果并不能完全适应无线传感器网络特有的需求,因此,不能直接应用,根据所使用的密码体制不同,传感器网络密钥管理可以分为:基于对称密码体制的密钥管理和基于非对称密码体制的密钥管理。对称密钥管理机制大部分都是采用密钥预分配的方法,密钥预分配又可以分为随机密钥预分配、确定性密钥预分配和基于位置信息的密钥预分配[20]。文献[20]中对基于对称密码体制的每种类型的密钥管理机制的典型方案都进行了详细介绍,如,E-G 随机密钥预分配方案、Q-composite随机密钥预分配方案、Blundo 协议等。

针对Blundo 协议因需要充分大的t 值而导致传感器节点所需消耗的能量多的问题,文献[21]提出了一种基于分层网格结构的无线传感器网络密钥预分配协议来解决上述问题。该协议在Blundo 协议的基础上,通过引入分层网格使传感器节点可以选择不同的多项式来构建共享密钥[21]。此外,在文献[22]中提到,基于矩阵的密钥预分配方案是一种典型的确定性方案,以基于Blom 方案[23]的密钥预分配方案和基于逻辑单元(logical unit,LU)分解的密钥预分配方案[24]为主,然而现有的基于LU 分解的密钥预分配方案均无法抵抗LU 攻击,为此,文献[22]提出了一种抗LU攻击的传感器网络密钥预分配方案。

基于非对称密码体制的密钥管理方案也就是基于公钥密码体制的密钥管理方案。这类方案不需要复杂的预分配,能够提供实体认证,具备较好的攻击容忍性和较高的灵活性,但由于对计算、通信等能力要求较高而未被广泛应用于传感器网络设计中。随着公钥算法效率的改进,尤其是椭圆曲线密码体制的广泛应用,基于公钥密码体制的密钥管理方案得到了越来越多的学者的关注。在文献[20]和文献[25]中介绍了基于Merkle 树的密钥管理方案[20]和基于IBC 的密钥管理方案等公钥密码体制的密钥管理方案[25]。

在目前纷繁多样的无线传感器网络密钥管理方案中,随机密钥预分配方案被认为是比较适用的,是无线传感器网络密钥管理的一个主流研究方向[20]。另外,密钥管理方案和协议在安全性、效率、开销等指标要求上很难做到全面兼顾,因此,只能根据具体的应用场景进行选择[26]。

3.2 入侵检测

由于物联网中完全依靠密码机制不能抵御所有攻击,因此,常采用入侵检测技术作为信息安全的第二道防线。文献[27]中,将入侵检测系统的检测模型分为:基于单节点检测的分布式入侵检测模型[28]、基于多节点对等的协同式入侵检测模型[29]、基于任务分解的层次式入侵检测模型[30]。其中,基于任务分解的层次式入侵检测模型是无线传感器网络入侵检测的主流模型,层次模型可以有效地节省了系统的能量开销,但增加了网络延时,还会由于中间节点的聚合操作造成重要的检测信息丢失,为此,文献[31]提出一种基于软件模块实现的层次型入侵检测系统,采用功能强大的高级语言进行开发,提高了系统的入侵检测准确度和实时性;主要功能模块由基站实现,有效地节省了网络的能量消耗。

文献[32]中:1)提出基于危险理论的无线传感器网络入侵检测模型。2)从无线传感器网络感知数据出发,提出了基于感知数据异常挖掘的入侵检测算法。文献[33]中,以异常入侵检测为主要研究内容,重点针对网络流量预测技术、统计分析技术、安全路由攻击检测技术、数据挖掘和智能处理技术在异常入侵检测中的应用进行分析、研究,提出有效的检测方案。

3.3 隐私保护

无线传感器网络中隐私保护技术可分为位置隐私保护技术和数据隐私保护技术[34]。

1)位置隐私保护技术研究:在无线传感器网络中节点位置信息起到标识的作用,因此,位置隐私保护具有重要的地位,现有的位置隐私保护技术一般采用基于随机路由策略的路由协议方法[34]。在文献[34]中,根据保护范围的不同,将位置隐私保护可分为本地位置保护和全局位置保护,并分析了每种类型的典型方法[34,35],最后基于多节点幻影路由技术和椭圆曲线同态加密技术提出了一种能同时保护位置隐私和数据隐私的隐私保护方法[34],与现有技术相比,该方法具有更好的隐私保护性和更低的能量消耗性。文献[35],提出基于源节点有限洪泛的源位置隐私保护协议PUSBRF,该协议可以有效误导攻击者溯源的方向,进一步提高了源位置隐私的安全性。此外,文章还从攻击和防御两方面对基站位置隐私保护技术进行研究[35]。

2)数据隐私保护技术研究:无线传感器网络数据隐私保护技术主要针对数据聚集、数据查询和访问控制中数据隐私保护问题进行研究[36]。文献[37]中提出一种在传感器网络中基于聚集的通用隐私保护通用查询协议PGAQ。

3.4 其他安全技术

无线传感器网络的安全技术还包括安全路由、安全数据融合、安全定位等。鉴于篇幅原因,这里不再一一综述。

4 结束语

物联网感知层的安全问题是物联网安全的重要组成部分,是制约整个物联网安全性的瓶颈。本文从RFID 安全、无线传感器网络安全两个方面详细分析总结了物联网感知层的安全性研究成果。在每种安全技术研究范围内都分类总结归纳了近年来的研究成果,旨在为物联网安全领域的研究者提供一定的参考。

[1] 雷吉成.物联网安全技术[M].北京:电子工业出版社,2012.

[2] 任 伟.物联网安全架构与技术路线研究[J].信息网络安全,2012,12(5):70-73.

[3] 任 伟.物联网安全[M].北京:清华大学出版社,2012.

[4] 杨 光,耿贵宁,都 婧,等.物联网安全威胁与措施[J].清华大学学报:自然科学版,2011,51(10):1335-1340.

[5] 李联宁.物联网安全导论[M].北京:清华大学出版社,2013.

[6] 胡 婕,宗 平.面向物联网的RFID 安全策略研究[J].计算机技术与发展,2011,21(5):151-154.

[7] 卢欢欢,李 飞.基于哈希的RFID 安全协议的研究[J].计算机安全,2013,13(2):6-10.

[8] 马庆敏,于学斗.基于Hash 函数的RFID 协议改进方案[J].德州学院学报,2013,29(2):54-56.

[9] Tan C C,Sheng B,and Li Q.Secure and severless RFID authentication and search protocols[C]∥Proc of the 5th Annual IEEE International Conference on Pervasive Computing and Communications,New York:IEEE,2007:24-29.

[10]闫 桢,池 涛,陈 明.一种无后端数据库的RFID 安全认证协议[J].计算机应用研究,2014,31(10):3137-3140.

[11]Saravanan Sundaresan,Robin Doss,Selwyn Piramuthu,etal.Secure tag search in RFID systems using mobile readers[J].IEEE Transactions on Dependable and Secure Computing,2014,(99):1.

[12]周永彬,冯登国.RFID 安全协议的设计与分析[J].计算机学报,2006,29(4):581-589.

[13]Juels A,Pappu R.Squealing Euros:Privacy Protection in RFIDEnabled Banknotes[C].Financial Cryptography.Springer Berlin Heidelberg,2003:103-121.

[14]Golle P,Jakobsson M,Juels A.Syverson universal re-encryption for mixnets[C]∥The Cryptographers'Track at the RSA Conference 2004,San Francisco,CA,USA,2004:163-178.

[15]Samad Rostampour,Mojtaba Eslamnezhad Namin,Mehdi Hosseinzadeh.A novel mutual RFID authentication protocol with low complexity and high security[J].International Journal of Modern Education and Computer Science(IJMECS),2014,6(1):17-24.

[16]周景贤.RFID 系统安全协议研究[D].北京:北京邮电大学,2013.

[17]高树静,低成本无源RFID 安全关键技术研究[D].济南:山东大学,2013.

[18]辛 伟.基于RFID 技术的供应链的若干安全与隐私问题研究[D],北京:北京大学,2013.

[19]Hua Man,Li Yanling.Security authentication protocol analysis and security issue of RFID[C]∥2011 2nd International Conference on Management Science and Engineering,MSE 2011,Engineering Technology,2011.

[20]武传坤.物联网安全基础[M].北京:科学出版社,2013.

[21]章丽平.无线传感器网络密钥管理协议研究[D].武汉:华中科技大学,2009.

[22]钟晓睿,马春光.一种抗LU 攻击的传感器网络密钥预分配方案[J].计算机学报,2013,36(6):1155-1167.

[23]Blom R.An optimal class of symmetric key generation systems[C]∥Proc of the Eurocrypt'84 Workshop on Advances in Cryptology:Theory and Application of Crypto-graphic Techniques,Paris,France,1984:335-338.

[24]Dai H Y,Xu H B.Key predistribution approach in wireless sensor networks using LU matrix[J].IEEE Sensors Journal,2010,10(8):1399-1409.

[25]陈 渊,叶 清.无线传感器网络安全认证方案综述[J].计算机与数字工程,2014,42(2):261-266.

[26]万润泽,雷建军.无线传感器网络密钥管理方案比较研究[J].吉林师范大学学报:自然科学版,2013,35(3):104-107.

[27]王玉亮,温卫敏,赵生慧.无线传感器网络安全与入侵检测研究[J].新乡学院学报:自然科学版,2013,30(2):126-130.

[28]Onat I,Miei A.An intrusion detection system for wireless sensor networks[C]∥Proc of IEEE International Conference on Wireless and Mobile Computing,Networking and Communications,2005:253-259.

[29]Strikos A,A full approach for intrusion detection in wireless sensor networks[EB/OL].[2007—03—01].http:∥www.it.kth.se/courses/2G1330,2007.

[30]Rajasegarar S,Leckie C,Palaniswami M,et al.Distributed anomaly detection in wireless sensor networks[C]∥Proc of the 10th IEEE Singapore International Conference on Communication System,ICCS 2006,2006.

[31]归奕红,无线传感器网络SHIDS 入侵检测方案[J].计算机应用与软件,2013,30(5):193-196.

[32]傅蓉蓉.线传感器网络入侵检测关键技术研究[D].北京:北京交通大学,2013.

[33]肖政宏.无线传感器网络异常入侵检测技术研究[D].长沙:中南大学,2012.

[34]钱 萍,吴 蒙.无线传感器网络隐私保护方法[J].电信科学,2013,58(1):23-30.

[35]陈 娟.无线传感器网络中节点位置隐私保护与自治愈技术研究[D].哈尔滨:哈尔滨工业大学,2013.

[36]范永健,陈 红,张晓莹.无线传感器网络数据隐私保护技术[J].计算机学报,2012,35(6):1131-1146.

[37]范永健,陈 红,张晓莹,等.无线传感器网络中隐私保护通用近似查询协议[J].计算机学报,2014,37(4):915-926.