恶意环境中基于能量效率的安全协作频谱感知

2015-03-08赵杭生姚富强鲍丽娜张建照柳永祥

曹 龙 赵杭生 姚富强 鲍丽娜 张建照 柳永祥

(1.解放军理工大学通信工程学院,江苏 南京210007;2.南京电讯技术研究所,江苏 南京210007;3.中国联通江苏分公司,江苏 南京210019)

引 言

下一代无线通信系统需要为用户提供随时随地的通信服务,满足不同用户的服务质量(Quality of Services,QoS)和用户体验(Quality of Experience,QoE)需求.为了实现这些目标,网络基站和用户终端必然会消耗比目前更多的能量,对于运营商来说,这无疑会增加运营所需要的成本,而对于用户来说,会缩短终端所能使用的时间.因此,近年来无线通信领域的能量效率(Energy Efficiency,EE)引起了研究人员的广泛关注[1].以认知无线电(Cognitive Radio,CR)[2-5]技术为基础的未来无线通信系统能够提高频谱利用率,提供更高的场景适应能力、更可靠和个性化的无线通信服务,促进网络间的互联互通.在CR网络中,存在两类不同的用户:主用户(Primary User,PU)和次级用户(Secondary User,SU).在不对PU造成干扰的前提下,SU能够机会地接入空闲频谱而不需要运营商的授权,这就要求SU能够实时掌握频谱的状态,也就是具备频谱感知(Spectrum Sensing,SS)能力[6].

在实际应用场景中,单节点SS的性能通常受到诸如多径衰落、阴影效应和接收机不确定性等问题的影响.近年来提出了协作频谱感知(Cooperative Spectrum Sensing,CSS)的概念:利用空间分集来提高系统的检测性能[3].在CSS中引入了具备信息融合功能的实体——融合中心(Fusion Center,FC),它能够控制CSS过程并收集SU的本地感知结果,根据一定的融合准则(Fusion Rule,FR)做出全局决策,再将频谱占用情况发送给SU.根据SU报告的信息类型,FR可以分为硬判决和软判决.硬判决中,SUs报告做出本地判决并报告1比特的感知结果;软判决中,SUs则报告整个本地感知结果,文中的研究基于硬判决准则.

从上面的描述中可以看出,完成本地感知后,系统需要特殊的报告信道(控制信道)将结果发送至FC,这对系统的安全性又带来了新的挑战.在CSS阶段,系统中可能存在某种恶意用户(Malicious User,MU)向FC发送错误的本地感知结果,使其做出错误的判决结果,这种攻击称为频谱感知数据篡改(Spectrum Sensing Data Falsification,SSDF)攻击[4],又称为“拜占庭”攻击.

本文首先提出了CSS中EE的概念,推导了SSDF攻击对CSS检测性能和EE的影响.提出了一种低开销的对称加密方法来确保感知报告数据的完整性,在此基础上优化系统的EE,通过实验仿真给出问题的数值解.

1 频谱感知数据篡改攻击

根据发起攻击的阶段不同,SSDF攻击分为两类:终端-SSDF,MU将错误的本地SS结果发送至FC;报告信道-SSDF,报告信道上SU发送的SS结果被MU截获并进行恶意篡改.

根据定义分析,下面两种因素将导致攻击发生:第一类是网络中参与协作的SUs由于故障等原因,本地感知能力下降或完全消失,无意识地向FC发送错误的感知结果;第二类则是网络中存在一定数量的攻击用户,为了自身利益,蓄意操控和篡改感知数据并上报给FC,以诱使FC做出错误的决策.例如,SU可以通过发送“1”达到长期占用某段频谱的目的;SU也可以通过发送“0”使得其他SUs错误地占用频谱,对PU形成干扰进而导致网络崩溃.上述两种攻击类型都属于静态的恶意行为,在CR网络中也存在动态的恶意行为,具备CR功能的MU能够根据频谱状态和自身需求动态地改变攻击行为.

针对SSDF攻击,文献[7]提出一种基于信誉度的加权序贯概率比检测,利用信誉度减小攻击对系统的影响.文献[8]提出在SUs和FC间建立一条安全的链路,保证报告信息的安全性和完整性.文献[9]通过数据预滤波排除本地感知结果中的异常值,将每个CR节点的信任因子转化为加权系数,采用非等权重对结果进行合并.文献[10]中SUs利用入侵检测系统(Intrusion Detection System,IDS)检测无线区域网络是否被攻击.但是,实现上述方法需要一定的时间积累,或者特殊的信道资源,具有一定的局限性,可以考虑引入传统网络中的加密机制.

2 系统模型

2.1 系统架构

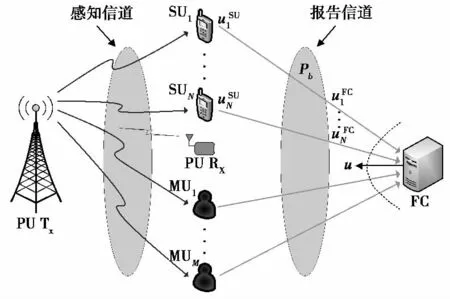

如图1基于硬判决的集中式CSS中,存在一对PU收发机以1-P0(P0是PU空闲的概率)的概率占用授权频段,N个合法SUs利用频谱空闲时刻进行通信.为了保证不对PU的通信造成影响,SUs通过能量检测对PU的工作状态进行周期性地感知.该过程可以看成是一个二元假设检验问题,H0代表PU未工作,H1代表PU活动.

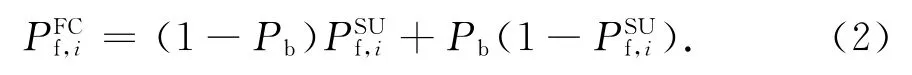

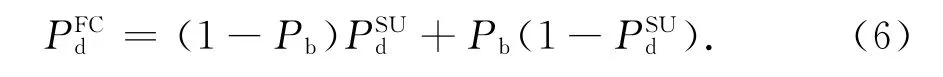

由于采用了硬判决准则,SUi执行本地检测后会将结果uSUi∈{0,1}发送给FC.报告信道的误比特率(Bit Error Probability,BEP)Pb将会导致FC观测到SUi的检测概率和虚警概率与实际的和不同

图1 基于硬判决的集中式CSS

同理,

如果SUs都采用相同的Neyman-Pearson准则,有,可以得到

FC采用最常用的硬判决准则——KN准则,K(1≤K≤N)为预设的门限,如果参与协作的N个SUs中至少有K个报告PU活动,那么FC就声明H1.该准则用数学公式可以表示为

在这种规则下,系统的虚警概率PF可以表示为

这里假设所有SUs感知信道上的信噪比相同,并且具备相同的检测能力,则有,式(1)可以改写为

基于以上假设,根据判决准则可以得出系统的检测概率

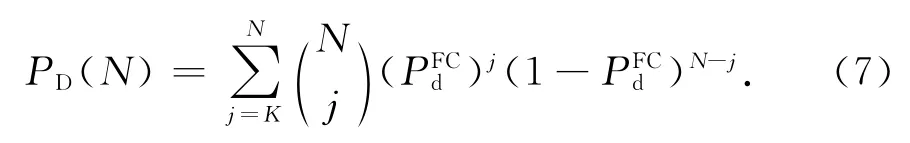

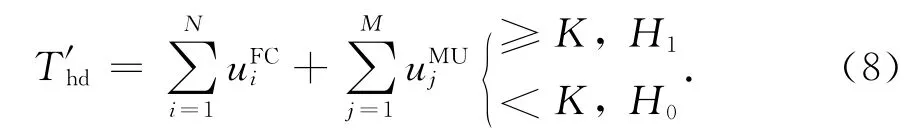

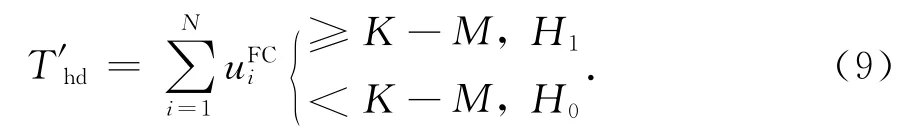

上面的分析没有考虑SSDF攻击对CR网络的影响,假设图1系统中还存在M个恶意行为相同的MUs并且能保证攻击的效果,此时式(4)二元假设检验可以表示为

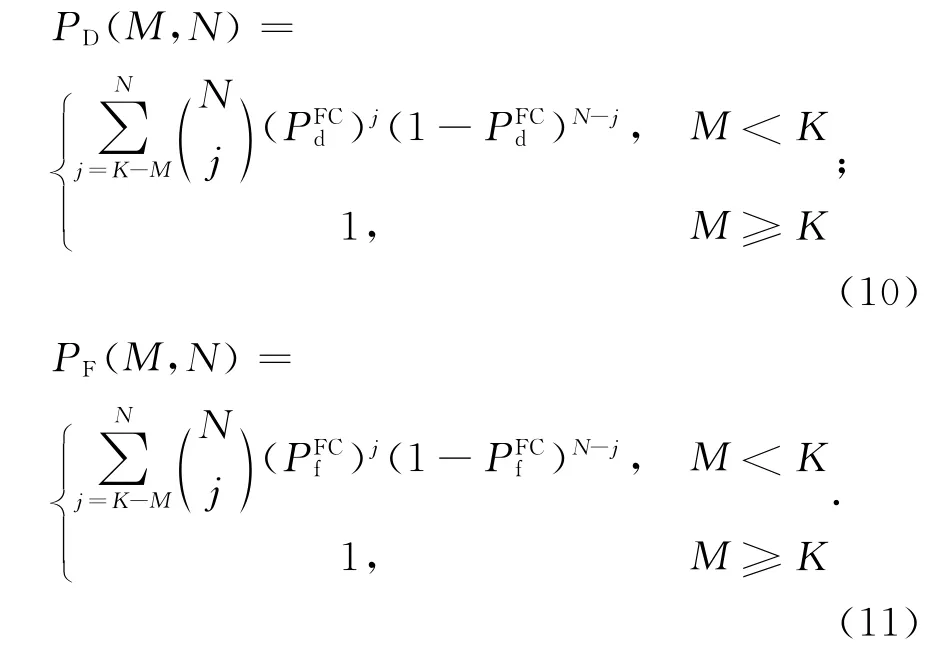

当M=0,即不存在MUs时,式(5)和式(7)分别给出了系统的虚警概率和检测概率;当M≠0,即存在MUs时,不同的恶意行为将会对系统的检测性能造成不同的影响.本文主要针对MU长期发送“1”(即uMUj≡1)的情况进行分析和研究,直观地分析,此时将会同时增大系统的检测概率和虚警概率,这就意味着系统检测率提高的同时降低了频谱利用率.当M≥K时,FC将始终判定PU存在;当M<K时,式(8)可以改写为

则系统的检测概率和虚警概率分别为:

2.2 能量效率

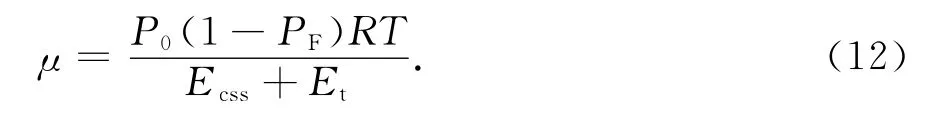

利用检测概率和虚警概率可以衡量攻击对系统检测性能的影响,但是SUs有时可能是电池驱动的传感器,此时我们更关注“能量”方面的指标.这里引入能量效率μ这一参数,它是系统中合法SUs成功传输的比特数与消耗能量的比值,不考虑系统中存在MU时能量效率μ为

式中:R是占用该空闲频段进行通信的SU的传输速率,bps;T是通信的时间;Ecss是合法SUs参与CSS所消耗的能量;Et是该SU通信所消耗的能量;P0(1-PF)表示PU空闲并且FC正确检测到的概率,也就是说只有在该情况下占用空闲频段的SU才能正确传输,否则式(12)的分子将等于零.可以看出,EE同时也反映了系统的安全性.

3 安全的CSS

文献[11]指出利用加密机制对SU进行鉴权是保证CR网络安全的常用方法之一,本文拟采用报文鉴别码(Message Authentication Code,MAC)[12]对SU报告的感知结果进行鉴权,从而避免SSDF攻击对系统感知性能的影响.MAC也称为密码校验和,是一种对称的加密机制,它利用一个密钥对原始报文产生一个长度为n比特的数据分组,并附加在报文中用于鉴别.

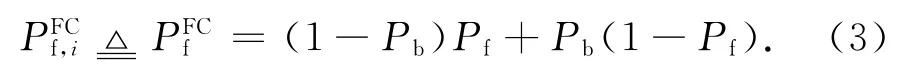

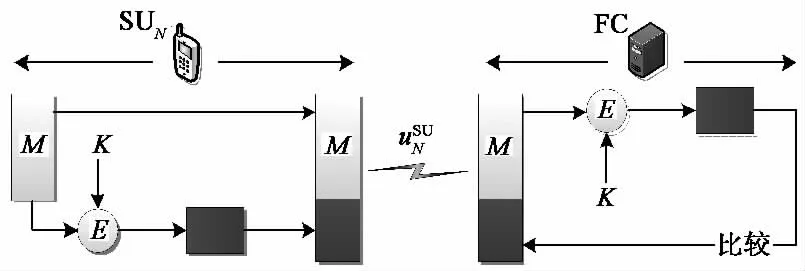

MAC的使用方法如图2所示,其生成函数表示为MAC=CK(M),FC与SU共享一个密钥K,M为原始1比特感知结果,SU利用密钥K和函数C生成B-1比特的鉴别码MAC,这样SU将发送B比特的数据至FC,FC使用相同的密钥K并执行相同的函数C生成鉴别码,并将收到的鉴别码MAC与计算得到的鉴别码进行比较,如果相同则代表感知数据没有改变.

图2 报文鉴别码的使用方法

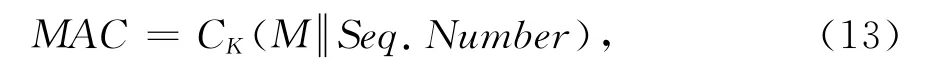

分析后可以发现上述方法容易受到回放攻击[13]的影响,因此将生成函数修改为

引入Seq.Number表示发起CSS的序号,该值由FC发送CSS控制信息时进行实时更新,MU会因为不能获得该值而无法实现攻击.

此时MU如果希望实现SSDF攻击,必须获得每次报告数据的鉴别码MAC,MU随机猜对该鉴别码的概率为

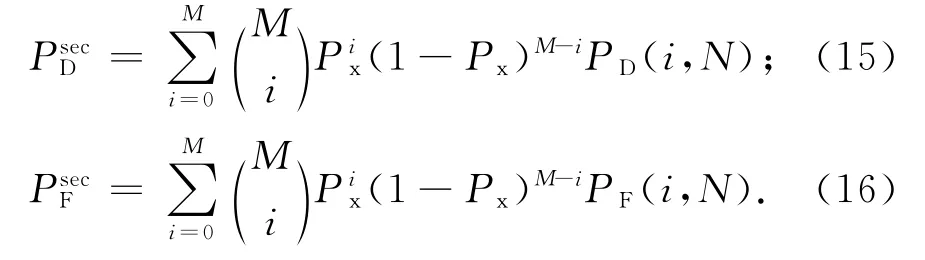

由全概率公式[14],可以得到该机制下系统的检测概率和虚警概率

将式(10)和式(11)中的M替换为i分别得到PD(i,N)和PF(i,N).同理,可以得到系统此时的EE为

式(18)是关于参数K、B的函数,很难直接得到它们的最优解,而K的取值常常受到合法SUs数目的制约(1≤K≤N),可以在固定K的情况下,求解B的最优解,进而得到全局最优解(Kopt,Bopt).当K一定时,式(18)是关于参数B的凹函数,因此难以得到最优解B的闭合表达式,在规模不大的CR网络中可以通过搜索算法来进行求解,在下面一节中将通过仿真给出优化问题的数值解.

4 仿真分析

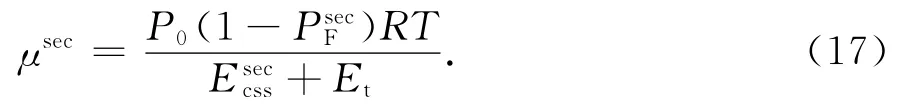

假设系统中存在N=10个合法SUs,其余的仿真参数如表1所示.

表1 仿真参数设置

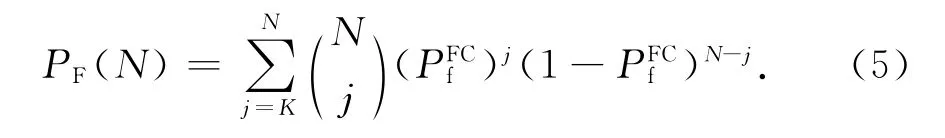

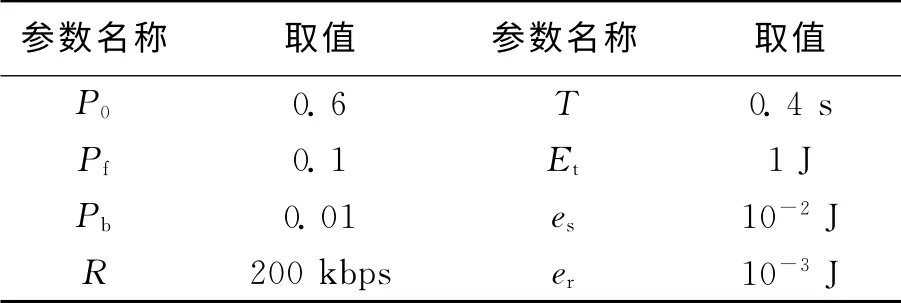

图3描述了非安全的CSS中MU对系统EE的影响.从结果中可知:MU的出现导致了EE的下降,随着系统的融合门限K增大,这种影响会逐步减小;而随着MU数量M增大,影响会越来越明显,特别是M≥K时,EE等于零.从理论上分析,这是由于融合门限K的增大导致了系统PF的减小,而MU数量M的增大导致了系统PF的增大,根据式(12)这将分别导致EE的增大和减小.特别是当M≥K时,系统会始终认为存在恶意用户,此时系统的PF≡0,从而致使μ=0.

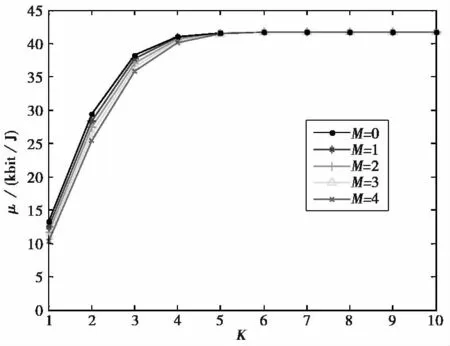

图4描述了安全的CSS中MU对系统EE的影响,这里将B的值设置为5,也就是说MAC的长度为4.从结果中可知,MAC加密机制的引入极大地缓解了MU对系统EE的影响,EE对MU数量的变化不再敏感,例如当(K,M)=(3,1)时,EE从30.5kbit/J提高到了37.7kbit/J,提高了23.6%;并且M=0时EE的值相比于图3在一定程度上都变小.从理论上分析,MAC机制使得在同等情况下系统PF的增大量变小,而因为报告数据长度的增加,系统所消耗的总能量将增大,根据式(17),以上两个因素将分别导致EE的增大和减小.特别是当M=0时,式(12)和式(17)的分子相等,安全的CSS中系统所消耗的总能量变大,导致该情况下安全的CSS中EE有所下降.

图3 非安全的CSS中MU对系统EE的影响

图4 安全的CSS中MU对系统EE的影响

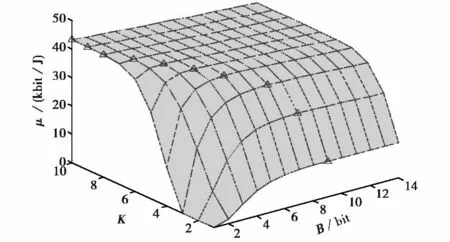

图5描述了报告数据长度B和融合门限K对系统EE的影响,为了不失一般性,这里将M的值设置为3,最终得到可行解点集(B,K,μ)所张成的空间曲面.从结果中可知,EE随着K的增大而增大,而其随着B的变化趋势不确定,这与式(18)的分析是相吻合的.例如当K=2时,EE随着B的增大先增大后减小,当B=8时有最大值28.3kbit/J;当K=8时,EE随着B的增大而减小,显然当B=1时有最大值43.1kbit/J.同时可以看出当K≥8时,Bopt=1,也就是说安全的CSS反而引起了EE的下降,这可能是因为从EE的角度出发,融合门限K足够大时可以缓解文中攻击类型对EE的影响,此时采用加密机制会适得其反.一般情况下,系统的融合门限K是固定的,可以根据图5选择此时系统的最优报告数据长度B.

图5 报告数据长度B和融合门限K对系统EE的影响

5 结 论

针对频谱感知过程中可能出现的频谱感知数据篡改攻击,提出了一种低开销的对称加密方法,在次用户报告的数据中加入报文鉴别码,保证数据的完整性.提出了协作频谱感知中能量效率的概念,该指标能够兼顾安全性和能量这两方面,通过改变报文鉴别码的长度优化能量效率.实验仿真给出了最优长度的数值解并验证了文中方法的有效性.

[1]AGAPI M,FERRAN A,LUIS A,et al.Energy efficiency analysis of secondary networks in cognitive radio systems[C]//IEEE International Conference on Communications.Budapest,June 9-13,2013:4115-4119.

[2]MITOLA J,MAGUIRE G Q.Cognitive radio:making software radios more personal[J].IEEE Personal Communications,1999,6(4):13-18.

[3]姚富强,张建照,柳永祥,等.动态频谱管理的发展现状及其应对策略分析[J].电波科学学报,2014,28(4):794-803.YAO Fuqiang,ZHANG Jianzhao,LIU Yongxiang,et al.Review of the development of dynamic spectrum management and the resolving strategies analysis[J].Chinese Journal of Radio Science,2014,28(4):794-803.(in Chinese).

[4]甘小莺,陈时阳,王路洋,等.认知无线电中能效优先的多用户随机接入方法[J].电波科学学报,2014,28(4):648-655.GAN Xiaoying,CHEN Shiyang,WANG Luyang,et al.Energy efficient multi-user random access in cognitive radio[J].Chinese Journal of Radio Science,2014,28(4):648-655.(in Chinese).

[5]洪 浩,张 焱,肖立民,等.认知双向中继网络的功率分配优化算法研究[J].电波科学学报,2014,29(2):201-206+226.HONG Hao,ZHANG Yan,XIAO Limin,et al.Optimal power allocation for cognitive two-way relaying networks with underlay spectrum sharing[J].Chinese Journal of Radio Science,2014,29(2):201-206+226.(in Chinese).

[6]AKYILDIZ I F,LO B F,BALAKRISHNAN R.Cooperative spectrum sensing in cognitive radio networks:a survey[J].Physical Communication,2011,4(1):40-62.

[7]CHEN R,PARK J M,BIAN K.Robust distributed spectrum sensing in cognitive radio networks[C]//IEEE International Conference on Computer Communications.Phoenix,April 13-18,2008:1876-1884.

[8]CHEN R,PARK J M,HOU Y T,et al.Toward secure distributed spectrum sensing in cognitive radio networks[J].IEEE Communications Magazine,2008,46(4):50-55.

[9]KALIGINEEDI P,KHABBAZIAN M,BHARGAVA V K.Secure cooperative sensing techniques for cognitive radio systems[C]//IEEE International Conference on Communications.Beijing,May 19-23,2008:3406-3410.

[10]FADLULLAH Z M,NISHIYAMA H,KATO N et al.Intrusion detection system(IDS)for combating attacks against cognitive radio networks[J].IEEE Network,2013,27(3):51-56.

[11]BALDINI G,STURMAN T,BISWAS A R,et al.Security aspects in software defined radio and cognitive radio networks:a survey and a way ahead[J].IEEE Communications Survey and Tutorials,2012,14(2):355-379.

[12]张世永.网络安全原理与应用[M].北京:科学出版社,2005.

[13]ZHU Minghui,MARTINEZ S.On the performance analysis of resilient networked control systems under replay attacks[J].IEEE Transactions on Automatic Control,2014,59(3):804-808.

[14]盛 骤,谢式千,潘乘毅.概率论与数理统计[M].北京:高等教育出版社,2002.