一种适用于物联网的群组接入认证协议

2015-02-20田立业

荣 星,江 荣,田立业

(1.解放军信息工程大学三院,郑州450004;2.北京工业大学计算机学院,北京100124; 3.国防科学技术大学六院,长沙410073)

一种适用于物联网的群组接入认证协议

荣 星1,2,江 荣3,田立业2

(1.解放军信息工程大学三院,郑州450004;2.北京工业大学计算机学院,北京100124; 3.国防科学技术大学六院,长沙410073)

无线局域网与3G网络互联可作为物联网业务的承载。针对现有接入认证方案中的安全和群组通信问题,提出一种基于可扩展身份验证协议认证框架的群组接入认证协议。在初始化和注册阶段完成设备群组的建立,在认证和密钥协商阶段实现设备的安全接入。与传统EAP-AKA协议相比,该协议采用基于椭圆曲线密码体制的Diffie-Hellman密钥交换协议以保证前向安全性,通过先到设备完成群认证向量的获取,并与后来者共享认证的方式,实现群组认证功能并提高认证效率。分析结果表明,该协议提供相互认证并能抵抗多种类型的攻击,有效减少了群组认证开销,可满足物联网的业务要求。

物联网;3G网络;认证;椭圆曲线;DH密钥交换;群组通信

1 概述

物联网从M2M阶段步入到广域感知阶段,最终实现机器与机器、人与机器、人与人之间的信息交互,可以释放出巨大的社会生产力,引起了学术界的广泛关注。由于物联网中传感网中无线技术种类繁多及广域组网管理上的复杂性,而无线局域网(Wireless Local Area Network,WLAN)适用于异构数据间的汇集、处理和传输,3G网络作为广域网有着协议、寻址、鉴权、认证方面的优势,因此,两者相结合可作为物联网的业务承载[1],基于3G的物联网安全架构已经提出,未来能够更好地发挥出物联网的优势[2]。

3G网络和无线局域网均隶属于无线网络,3G

网络系统能够实现大范围的覆盖,但数据传输速率较低,不能满足对数据传输有较高需求的应用;而WLAN能够提供较高的数据传输速率,但是工作范围有限,2种技术相结合可以更好地发挥各自的优势。然而非3G网络的移动终端需要接入到3G网络时,必须进行接入认证。现有的接入认证方案主要都是基于可扩展身份验证协议(Extensible Authentication Protocol,EAP)设计的,根据不同的需求衍生出许多不同的方案,其中EAP-AKA[3]是3GPP(the 3rd Generation Partnership Project)采用的候选认证机制,但存在假冒攻击、会话密钥泄露[4]和重认证流程隐私[5]等安全问题,文献[6]针对此提出了3G-WLAN环境下一种双向的身份认证协议。另外,目前现有网络认证体系都是基于单个对象的一对一的认证方式,但是对于物联网中大量用户且这些用户的属性基本一致的某些业务,很可能业务的用户终端会按照一定的原则(同属一个应用/在同一个区域/有相同的行为特征)形成群组,如智能抄表业务。在这些应用场景下,当组内用户终端同时接入网络时,若采用现有的一对一的认证方式,不仅会增加网络信令,导致网络拥塞,且会占用大量网络资源,因此现有网络认证体系不再适用[7]。在这种情况下,为降低认证资源消耗,减少网络拥塞,需要设计相应的群组认证机制。文献[8]提出了基于集群架构的物联网身份认证系统,但需要硬件的支持,且不适于3G-WLAN环境。鉴于EAP-AKA已经不能满足群组认证的需求,文献[9-11]中已经开始了某些特定的群组认证研究,但都只针对某一类型应用,缺乏通用性。

针对上述问题,本文基于EAP的认证框架设计一种安全有效的无线网络群组接入认证协议(Secure and Efficient Group Access Authentication Protocol,SEGAP)。该协议引入隐私保护机制,并采用基于椭圆曲线密码体制的DH(Diffie-Hellman)密钥交换算法ECDH,提供密钥的前向安全性,以提高认证效率,降低认证的通信开销。

2 预备知识

2.1 网络环境架构

无线局域网与3G网络互联的架构可抽象如图1所示[12],其中包括:(1)移动设备(ME),接入WLAN网络的无线通信设备;(2)接入点(AP),用于无线设备接入到有线网络中;(3)认证、鉴权、计费服务器(AAA server),对移动设备进行接入认证和鉴权;(4)归属用户服务器(HSS),包含用户配置文件,执行用户的身份验证和授权,并可提供有关用户物理位置的信息。假设AAA服务器和HSS之间已存在安全信道。

图1 WLAN与3G网络互联的网络架构

2.2 基于ECC的DH密钥交换协议

ECDH是基于ECC的DH密钥交换算法。交换双方可以在不共享任何秘密的情况下协商出一个密钥,主要过程如下:假设密钥交换双方为Alice和Bob,他们的共享曲线参数为一个阶为N的有限域,此有限域上的椭圆曲线E、以及椭圆曲线上的点P。

(1)Alice生成随机整数a,计算A=a·P。Bob生成随机整数b,计算B=b·P;

(2)Alice将A传递给Bob。A的传递可以公开,即攻击者可以获取A。由于椭圆曲线的离散对数问题是困难问题,因此攻击者不能通过A,P计算出a。Bob将B传递给Alice。同理,B的传递可以公开;

(3)Bob收到Alice传递的A,计算K=b·A;

(4)Alice收到Bob传递的B,计算K′=a·B;

Alice和Bob双方通过计算都可以得到K=b·A=b·(a·P)=(b·a)·P=(a·b)·P=a· (b·P)=a·B=K′,该式满足交换律和结合律,从而双方得到一致的密钥K。

3 群组认证协议SEGAP

群组认证协议的主要思想是:首先接入核心网的群组设备执行一次完整的认证流程,同时代表其他设备获取群认证向量,然后群组中剩下的所有设备共享认证数据进行认证,协议可分为初始化、注册和认证协商3个阶段。

3.1 群信息初始化

在群信息初始化阶段,一组ME根据一定的原则(同属一个应用/在同一个区域/有相同的行为特征)形成群组,设备制造商为群组中的设备及群组和位于核心网的HSS之间预先分配设备密钥和群组密钥,并在HSS中建立索引列表(见表1),表1中第2列是群组身份,第3列是群组中各设备

的身份信息,第4列是群组中各个设备的认证初始值。

表1 索引列表

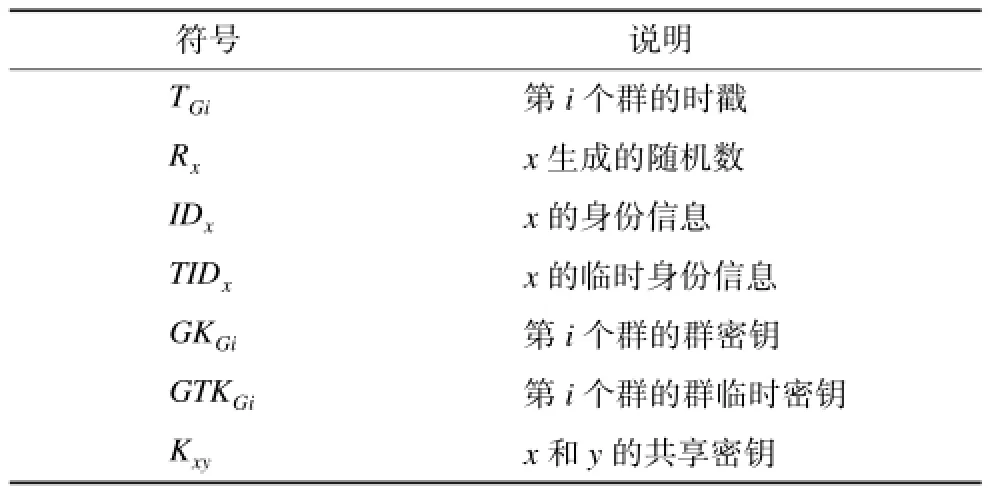

协议中使用的符号定义见表2,函数f1,f2,f3,f4分别是临时身份生成函数、MAC生成函数、群临时密钥生成函数以及共享密钥生成函数。

表2 协议符号定义

3.2 注册

不失一般性,设定群组中的设备MEG1-1需要通过AP接入到3G网络中时,首先执行注册流程,具体步骤如下:

步骤1AP向MEG1-1发送EAPRequest/ Identity消息用来获取MEG1-1的身份信息。

步骤3AP将AUTHG1转发给AAA服务器。

步骤4AAA服务器根据AUTHG1中的IDHSS找到相应的HSS,并将AUTHG1和自己的身份信息IDAAA发送给HSS。

步骤5HSS对收到的信息进行验证:

(1)HSS使用f2,KMEG1-1-HSS从MACMEG1-1恢复出TG1,RMEG1-1,IDAAA以及IDAP,首先和从AUTHG1获得的TG1和RMEG1-1进行比较,验证TME和RMEG1-1的正确性,然后将IDAAA和从AAA服务器获取的IDAAA进行比较,验证AAA服务器的合法性,如果验证通过,则说明AAA服务器的身份合法,TME在正确的认证时间范围内且RMEG1-1是新鲜的。

(2)验证通过后,HSS使用f1,KMEG1-1从TIDMEG1-1和TIDG1-1分别恢复出IDMEG1-1和IDG1。

步骤6HSS将IDAP,GTKG1,RHSS以及群组G1的临时索引表发送给AAA服务器,临时索引表如表3所示。

表3 群组G1的临时索引列表

步骤7AAA服务器存储这些参数为以后使用,至此注册过程结束。

3.3 认证和密钥协商

认证和密钥协商步骤如下:

步骤2AAA服务器将认证令牌AUTHAAA= (MACAAA||RAAA||RHSS)以及aP发送给MEG1-1。

步骤3MEG1-1收到AUTHAAA后验证MACAAA如下:

(3)ME将计算的MAC′AAA和AUTHAAA中的MACAAA进行比较,如果验证通过,则说明AAA服务器和HSS合法,否则终止此次认证。

步骤5MEG1-1将MACMEG1-1-AAA和bP发送给AAA服务器,并计算MSK(用于保护ME和AP之

间的通信安全)。

步骤7AAA服务器将IDAP||MSK通过EAP Success消息发送给AP。

步骤8AP验证IDAP是否和自己的身份信息匹配,如果验证通过,AP存储MSK并使用MSK将IDAP加密,通过EAP Success消息发送给ME。

步骤9ME使用MSK进行解密并验证IDAP是否和自己之前接入的AP的身份信息相同,如果验证通过,则认证过程结束,ME和AP之间将使用MSK保护两者后续的通信。完整的认证步骤如图2所示。

图2 MEG1-1执行的完整认证流程

3.4群组中其他用户的接入

当群组中的第2个用户设备MEG1-2想要接入到3G网络时,步骤如下:

步骤1 AP向MEG1-2发送EAPReqMEst/ Identity消息用来获取ME的身份信息。

步骤3AP将AUTHG1转发给AAA服务器;

之后,步骤4~步骤7可以省略。

接下来当AAA服务器收到AUTHG1后,使用已经保存的群组认证信息(IDAP,GTKG1,RHSS以及群组G1的临时索引表),执行同样认证和密钥协商步骤,直至群组中最后一个ME通过认证,则整个群组认证结束。

4 协议分析

4.1 安全性分析

4.1.1 协议具有的安全属性

本文协议具有如下安全属性:

(1)保护设备及群组身份信息

在SEGAP中,群组的身份信息以及设备的身份信息都使用它们和HSS之间的共享密钥进行加密,因此,只有ME和HSS才能从加密的临时身份信息中获取真实的设备和群组身份信息。

(2)抵抗中间人攻击

1)由于只有ME和HSS才能从加密的临时身份信息中获取真实的设备和群组身份信息,因此攻

击者不能获得群组的身份信息以及设备的身份信息,从而他也不能篡改这些身份信息。

2)AAA服务器向AP发送携带有IDAP||MSK的EAP Success消息,AP可以验证IDAP是否和自己的身份信息匹配,进一步的,AP通过身份验证后将使用MSK加密的IDAP发送给ME,ME可以验证是否是自己之前接入的AP。

3)ME还可以通过验证MACAAA确定HSS的身份是否合法。

通过以上3种情况的分析,可以看到本文提出的协议可以抵抗多种类型的中间人攻击。

(3)密钥协商以及完美前向安全性

为提供ME和AAA服务器之间的完美前向安全性,本文使用了ECDH作为协议的重要组成部分,KME-AAA的产生使用了ECDH进行密钥协商,密钥的组成参数为aP和bP,同时使用GTK进行加密,在保证KME-AAA安全性的同时,和KME-HSS以及MSK等一系列密钥没有不存在任何形式的关联,即使KME-AAA泄露,攻击者也不能得到其他密钥,从而保证了完美前向安全性。

(4)抵抗重放攻击

首先当MEG1-1接入核心网络的时候,会使用时戳TG1来确保该群组认证在一个合理的时间范围内进行,当每个设备在进行接入认证时,会使用自己生成的一个随机数R,该随机数每次认证是不同的,因此可以抵抗重放攻击。同时,本文使用认证初始值IVME可以取代原来的同步机制,IVUE+i就代表这是ME的第i次认证流程,从而不需要采用专门的同步机制。

(5)提供相互认证

该协议最主要的功能就是提供相互认证,包括以下4个方面的认证:

1)HSS对群组的验证:当群组中的首个设备需要接入3G网络时,会将群组临时身份以及时戳发送至HSS,HSS解密群组临时身份后根据群组身份信息查找相应的群组密钥GK,并根据群组密钥计算群临时密钥GTK,同时将相关认证参数发送给AAA服务器。

2)AP对AAA服务器的验证:AAA服务器将IDAP||MSK通过EAP Success消息发送给AP,AP验证IDAP是否和自己的身份信息匹配,如果验证通过,则说明从AAA服务器发送的MSK的目标对象正确。

3)群组设备对HSS的认证:ME收到AUTHAAA对MACAAA进行验证,将自己计算的MAC′AAA和AUTHAAA中的MACAAA进行比较,由于其中含有HSS的身份信息以及HSS产生的随机数,并使用GTK进行加密,而GTK只能由ME和HSS生成,如果验证通过,则说明该HSS合法。

4)AAA服务器和ME之间的相互认证:ME通过验证MACAAA实现对AAA服务器进行认证,同时AAA服务器通过验证MACMEG1-1-AAA完成对ME的认证,具体的验证流程见4.1.2节。

4.1.2 协议的形式化分析

本文协议最主要的功能是提供认证和密钥协商,将使用AVISPA(Automated Validation of Internet Security Protocols and Applications)对协议进行安全性验证。由于AAA服务器和HSS之间已经建立起安全信道,因此只考虑ME和AAA服务器之间协议的安全性,此外由于每个设备的认证过程一致,将只对一个设备的认证过程进行验证。

本文使用动态模型检验器OFMC来进行测试,测试的安全目标是确保ME和AAA服务器之间能够进行成功的双向认证并安全共享会话密钥,使用OFMC对SEGAP测试的消息输出结果如下:

从测试结果可以看出,SEGAP能够实现ME和AAA服务器之间的认证,并且能够成功建立ME和AAA服务器之间的会话密钥,整个认证过和密钥协商过程安全。

4.1.3 协议的安全性比较

表4将本文协议和基于EAP的协议进行安全性比较,可以看出,SEGAP协议采用对称密码和ECDH混合的操作模式,计算复杂性低于其他采用公钥的EAP协议。在安全性方面,如隐私保护、前向安全性上还优于某些协议。同时SEGAP还支持异构网的接入认证以及群组认证,这是多数基于EAP的协议(如EAP-PEAP[13])所不具有的。

表4 协议安全性比较

4.2 性能分析

由于目前基于EAP-AKA的主流协议主要都是安全性方面的改进,它们的一个共同特点是都采用传统的EAP-AKA的信令模式,并没有设计群组认证机制,因此其信令过程和传统的EAP-AKA基本一致。因此,这里只对本文协议和传统的EAP-AKA协议进行比较。

首先考虑在一个群组中,假设因为ME和AAA服务器之间的通信距离比ME和HSS的要小。同样,假设AAA服务器和HSS之间一条消息的传输代价是b个单位,b<1,理由同上。

假设SEGAP中ME和HSS之间一条消息的传输代价是一个单位(one unit),ME和AAA服务器之间的是a个单位,a<1。考虑到以下2种情况: (1)AAA服务器必须要到HSS获取新鲜的认证向量,此时有4条消息的传送;(2)AAA服务器已经拥有一组新鲜的认证向量,此时有2条消息的传送。当a=0.5,b=0.6时SEGAP相比于EAP-AKA的通信开销改善率如图3所示。可以看出,随着设备数量的增多以及AAA服务器和HSS之间消息的传输代价的增大,通信开销的改善率I也会增大,这是因为在EAP-AKA中,每个设备进行接入认证都执行完整的认证流程,则AAA服务器就要频繁地和HSS进行通信以获取新鲜的认证向量,而SEGAP中一个群组中设备的认证只需AAA服务器和HSS交换一次信息。

图3 SEGAP相比于EAP-AKA的通信开销改善率

5 结束语

本文基于EAP-AKA认证框架,采用基于椭圆曲线密码体制的Diffie-Hellman密钥交换算法,设计了一种新的隐私增强型无线网络群组认证协SEGAP。与传统的EAP-AKA相比,该协议增强了隐私保护功能,提供了密钥的完美前向安全性。同时该协议能够应用于群组通信场景,在通信开销以及认证信令消息数等方面具有更好的性能,可以较好地满足物联网系统的业务需求。下一步将就物联网中的授权问题开展研究。

[1]孙玉砚,刘卓华,李 强,等.一种面向3G接入的物联网安全架构[J].计算机研究与发展,2010,47(2): 327-332.

[2]夏文栋.基于3G-WLAN交互系统的物联网研究[J].微电子学与计算机,2011,28(7):139-142.

[3]Arkko J,Haverinen H.Extensible Authentication Protocol Method for 3rd GenerationAuthenticationandKey Agreement(EAP-AKA)[S].RFC4187,Internet Engineering Task Force,2006.

[4]Mun H,Han K,Kim K.3G-WLAN Interworking:Security Analysis and New Authentication and Key Agreement Based on EAP-AKA[C]//Proceedings of Wireless Telecommunications Symposium.Washington D.C.,USA:IEEE Press,2009:1-8.

[5]Pereniguez F,Kambourakis G,Marin-Lopez R,et al.Privacy-enhanced Fast Re-authentication for EAP-based Next Generation Network[J].Computer Communications, 2010,33(14):1682-1694.

[6]许万福,侯惠芳.3G-WLAN互联网络中EAP-AKA协议的分析与改进[J].计算机工程与应用,2010, 46(32):81-83.

[7]杨光华.移动互联网安全热点分析[EB/OL].[2011-03-14].http://www.cww.net.cn/TComment/ html/2011/3/14/2011314921357151_2.htm.

[8]冯福伟,李 瑛,徐冠宁,等.基于集群架构的物联网身份认证系统[J].计算机应用,2013,33(S1):126-129.

[9]Ngo H H,Wu X P,Le P D,et al.An Individual and Group Authentication Model for Wireless Network Services[J].Journal of Convergence Information Technology,2010, 5(1):82-94.

[10]Chen Y W,Wang J T,Chi K H,et al.Group-based AuthenticationandKeyAgreement[J].Wireless Personal Communications,2010,62(4):965-979.

[11]Aboudagga N,RefaeiMT,EltoweissyM,etal.AuthenticationProtocolsforAdHocNetworks: Taxonomy and Research Issues[C]//Proceedings of the 1st ACM International Workshop on Quality of Service &Security in Wireless and Mobile Networks.New York, USA:ACM Press,2005:96-104.

[12]Kwon H,Cheon K Y,Roh K H,et al.USIM Based Authentication Test-bed for UMTS-WLAN Handover[EB/OL].[2014-01-20].http://www.ieee-infocom.org.

[13]Ou G.Ultimate Wireless Security Guide:An Introduction to LEAP Authentication[EB/OL].(2012-06-15).http:// www.techrepublic.com/article/ultimate-wireless-securityguide-an-introduction-to-leap-authentication/6148551.

编辑 金胡考

A Group Access Authentication Protocol for Things of Internet

RONG Xing1,2,JIANG Rong3,TIAN Liye2

(1.The 3rd Academy,PLA Information Engineering University,Zhengzhou 450004,China;

2.College of Computer Science,Beijing University of Technology,Beijing 100124,China;

3.The 6th Academy,National University of Defense Technology,Changsha 410073,China)

Wireless Local Area Network(WLAN)can be combined together with 3G network to be the carrier of Internet of Things(IoT).To solve the problem of security and group communication in recent access authentication schemes,this paper proposes a Secure and Efficient Group Access Authentication Protocol(SEGAP).It sets up the equipment group in initialization and registration stage and accomplishes the secure access in authentication and key agreement stage.Compared with conventional EAP-AKA,this scheme guarantees stronger forward security by adopting Elliptic Curve Diffie-Hellman(ECDH),enables first equipment in group to acquire group authentication vector,this paper shares it with others who come later,and provides better authentication performance by realizing group access authentication.The analysis results illustrate that the protocol can reduce the cost of group communication and can be applied to the business of IoT very well.

Internet of Things(IoT);3G network;authentication;elliptic curve;Diffie-Hellman(DH)key exchange; group communication

荣 星,江 荣,田立业.一种适用于物联网的群组接入认证协议[J].计算机工程,2015,41(3):15-20.

英文引用格式:Rong Xing,Jiang Rong,Tian Liye.A Group Access Authentication Protocol for Things of Internet[J].Computer Engineering,2015,41(3):15-20.

1000-3428(2015)03-0015-06

:A

:TP393

10.3969/j.issn.1000-3428.2015.03.003

国家科技重大专项基金资助项目(2012ZX03002003);“核高基”重大专项(2010ZX01037-001-001)。

荣 星(1986-),男,博士研究生,主研方向:信息安全,云计算;江 荣,博士研究生;田立业,博士。

2014-01-17

:2014-04-24E-mail:royafly@126.com