一种无线传感器网络抗虫洞攻击DV-HOP 定位算法

2015-01-13张红江

邓 平, 张红江

(西南交通大学信息编码与传输省重点实验室,四川 成都610031)

在大多数情况下,无线传感器网络(WSN)都被布置在特定环境之中,执行环境监测,信息采集、传送、定位、跟踪等各项任务[1-2],因此,WSN 网络的安全性是一项不容忽视的重要议题[3-5].近年来,WSN 安全定位技术日益受到国内外学者的强烈关注,目前已成为一个研究热点[6-8].

WSN 中典型的攻击类型包括欺骗攻击、虫洞攻击、女巫攻击、拒绝服务攻击等几种,其中欺骗攻击又可细分为重放攻击、延时攻击、伪造攻击、篡改攻击等.目前,WSN 安全定位技术研究主要集中在抵御欺骗攻击和虫洞攻击两类攻击方面,衍生出的安全定位算法一般分为检测攻击类算法和容忍攻击类算法[6,9-10].作为一种经典的无需测距WSN 定位算法,DV-HOP (distance vector-Hop)[11]算法在WSN 节点定位中已得到广泛应用和深入研究. 为提高易受攻击的DV-HOP 算法的安全性,本文开展了具备抗虫洞攻击能力的DV-HOP 算法的研究.

1 相关工作

目前,虽然在抵御虫洞攻击WSN 安全定位技术方面已开展了一定研究,但提出的新算法较为有限.2005 年,Lazos 等提出了一种具有强鲁棒性的安全定位算法SeRLoc[12],其中,锚节点需配备扇区天线,发送自身坐标和天线边界信息,传感节点安装全向天线,接收通信范围内的信标信息,以一种网格扇区测试方式搜索重叠区域,将其质心作为定位结果,并利用通信范围限制和扇区唯一特性检测并滤除虫洞.次年,他们又提出了一种HiRLoc 算法[13],通过调整发射功率或旋转天线方向来缩小重叠区域范围,提高节点定位精度.Chen 等于2010年提出的 SLAWCS (secure localization against wormhole attacks using conflicting sets)算法[14],包括虫洞攻击检测、邻居锚节点类型辨识、MLE 坐标估算3 个步骤,该算法依据邻居节点间信息交互的不规则性建立冲突集,将锚节点划分为邻居节点、有效节点、可疑节点3 类,选取有效参考信息并建立位置关系方程,实现最终定位.此外,他们还提出了一种类似的运用距离一致度滤除虚假邻居的抗虫洞攻击安全算法SLAWDC(secure localization against wormhole attacks using distance consistency)[15].Wu 等则提出一种基于标记的抗虫洞攻击DV-HOP算法LBDV(label-based DV-HOP localization against wormhole attacks)[16],以地理辨识移除手段保障定位性能,该算法利用自我排除准则、消息唯一准则、传输限制准则分别对锚节点和传感节点进行分类,以此剔除邻居列表中的虚假邻居,保障网络路由的合法性,达成抵御虫洞攻击的目的.

上述研究中,除LBDV 算法外,其余算法要么针对需要测距的定位方式,要么需要特殊硬件支撑.SeRLoc 和HiRLoc 算法虽然能够以较高的概率检测虫洞攻击,并通过执行一种依附最近锚节点算法(ACLA)解决位置模糊问题,但是需要锚节点配置扇区天线,硬件开销过于昂贵. 而SLAWCS、SLAWDC 算法属于典型的依赖测距类型定位,无法满足多跳式无需测距定位的抗虫洞攻击需求.LBDV 算法的安全性能则受限于已定位锚节点比例,只有在高锚节点比例的情形下才能获得较佳的定位精度.受文献[17]虫洞检测思路的启发,本文分析了虫洞攻击对DV-HOP 算法性能的影响,提出了一种基于安全邻居发现的抗虫洞攻击DVHOP (secure neighbor discovery based DV-HOP,NDDV)算法,通过路径跳数差异检测并滤除虫洞,保证跳数及跳距的正确性,可有效抵御虫洞攻击,保证定位性能,且不需要额外的硬件开销. 本文算法首先检测虫洞[17]的存在并识别遭受虫洞影响的节点,然后借助设计的虫洞滤除机制区分其中的真实邻居和虚假邻居,最后融合安全路由策略在DVHOP 的路径搜索中排除虚假邻居,由此最小化虫洞攻击带来的影响,提升DV-HOP 的安全性.

2 DV-HOP 定位机制分析

DV-HOP 算法定位过程包括3 个阶段[8]:

第1 阶段:利用距离矢量路由机制计算未知节点同锚节点间的最小跳数.锚节点向相邻节点广播信标消息,其中包含初值为0 的跳数变量. 网络中节点以跳数加1 的方式中继此信标消息.在信标广播结束之后,每个节点将获知其与各锚节点间的最少跳数.

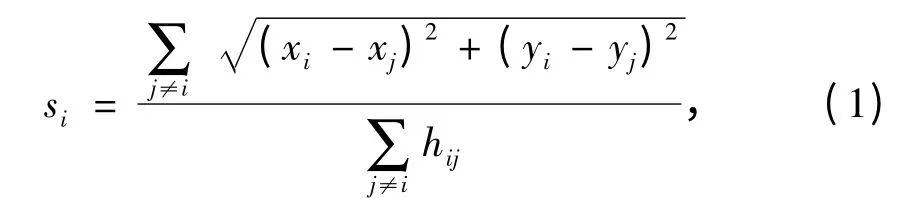

第2 阶段:每个锚节点在获取同其他锚节点间的跳数及位置信息后,据此估算网络平均跳距,将其作为校正值广播至网络中.平均跳距计算公式为

式中:(xi,yi)和(xj,yj)分别是锚节点i 和j 的坐标;hij是i、j 之间的跳数.

第3 阶段:未知节点在接收到校正值后,结合跳数计算与锚节点之间的距离.当未知节点获得与3 个及以上锚节点的距离,则可执行3 边测量法或极大似然估计法确定自身的位置.未知节点k 到锚节点j 的距离dkj计算公式为

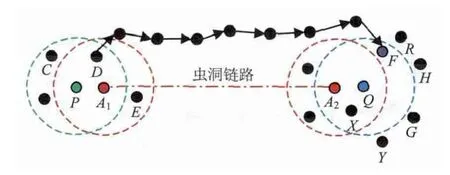

3 虫洞攻击对DV-HOP 性能的影响

本文假设虫洞链路是双向对称的,数据包可以在任何一端传输.考虑到如果虫洞链路长度低于节点通信半径R,两个攻击节点均在彼此的传输范围以内,以致一个攻击节点传输的数据包能够被另一个攻击节点接收并重传,造成数据包的无限循环传输.为避免这一特殊情形,文中假设虫洞链路长度大于R.

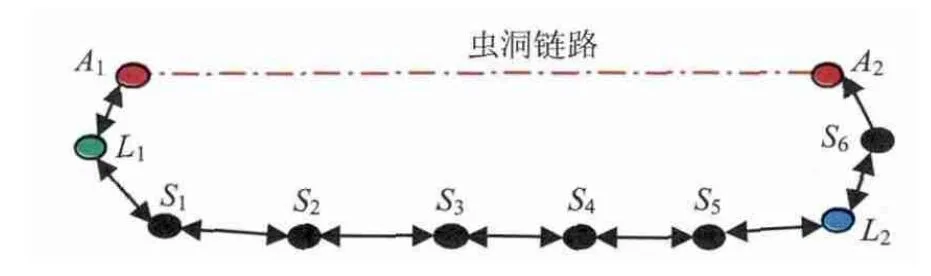

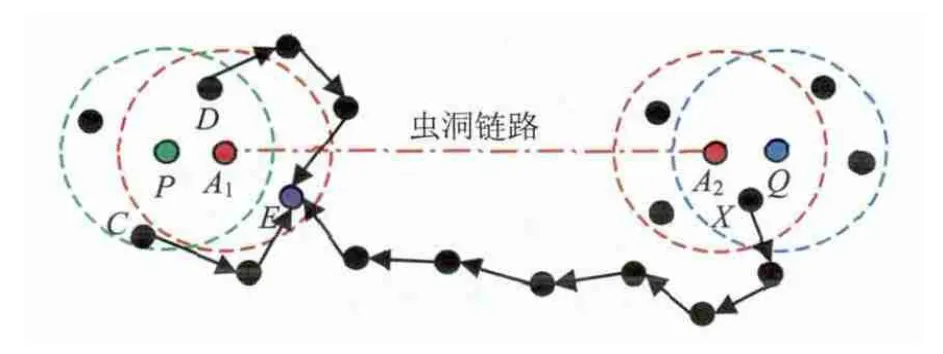

虫洞攻击能严重破坏DV-HOP 算法的定位过程.如图1 所示为两个攻击节点A1、A2协同发动虫洞攻击.

图1 虫洞攻击对DV-HOP 跳数的影响Fig.1 Impact of the wormhole attack on DV-HOP hops

在DV-HOP 定位的第1 个阶段,锚节点L1、L2发起信标泛洪,以使其他节点获得同他们之间的跳数.例如,传感节点S1到锚节点L2的原始最少跳数是5(S1→S2→S3→S4→S5→L2).然而,L2的泛洪消息会被S6接收,经虫洞链路转移并重放至L1.结果,S1会认为其到L2的最少跳数为3,低于真实值5.虫洞攻击也能干扰DV-HOP 定位的第2 个阶段,影响锚节点计算平均跳距. 例如,锚节点L1到L2的原始最少跳数是6,L1由此计算的平均跳距为其中(x1,y1)、(x2,y2)分别是锚节点L1、L2的坐标. 然而,由于虫洞攻击的存在,L1获得的到L2的最少跳数为2,L1计算的平均跳距实为,较真实值要大.在第1 个阶段中,传感节点可能获得较小的到锚节点跳数值,在第2 个阶段中,锚节点可能错误地计算跳距值,最后,导致传感节点在定位阶段用错误的跳数和跳距进行距离估算,产生较大的定位误差.

因此,虫洞攻击能够干扰DV-HOP 定位的各个阶段,破坏定位结果的有效性和可靠性.

4 抗虫洞攻击DV-HOP 安全定位

4.1 网络模型及相关符号

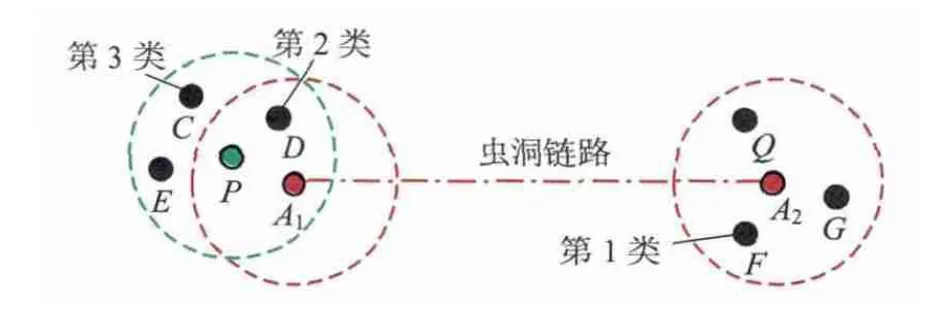

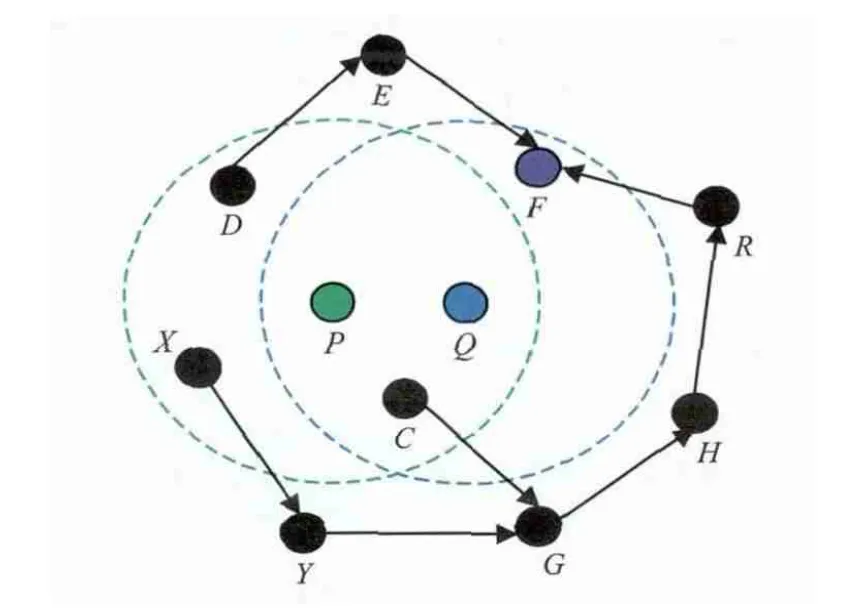

文中假设节点P 的一跳邻居集合为NP,攻击节点A1、A2的一跳邻居集合分别为NA1、NA1. 据定义知,NA1中的每个节点通过虫洞链路和NA2中的每个节点彼此相连. 因此,如果P 遭受虫洞攻击,则NP既包含P 传输范围内的节点又包含虫洞链路另一端攻击节点传输范围内的节点.

设NP-T和NP-F分别为P 的真实邻居和虚假邻居,其中,NP-F=NP-NP-T. 如图2 所示,NP-T={C,D,E},NP-F= {F,G,Q}称之为第1 类邻居,NP={C,D,E,F,G,Q};NP-T中还包含同属于NA1的节点D,称之为第2 类邻居;不属于NA1的节点(如C、E)则称之为第3 类邻居. 假设从节点X 到Y 的路径为RX-Y,而表示以跳数为单位的路径长度.

图2 虫洞链路及邻居类型Fig.2 Wormhole link and neighbor types

文中涉及网络连通度(也称平均节点度数)的概念,为后续描述方便,现对其给出定义如下:

假设节点分布密度为ρ,则网络连通度

nlocal=ρπR2.

4.2 虫洞检测

在滤除虫洞影响之前,首先需要确定节点P是否遭受攻击.虫洞检测的基本思想[14]如下:如果P 在虫洞附近,则存在NP中的节点位于虫洞的另一侧.假设Q∈NP-F是P 的虚假邻居,虫洞链路长度为ξ 跳,倘若X∈NP-T试图搜索一条路径以期到达Q 的某个邻居T(路径目标),其中T∉NP-F,且该路径中不含NP-F=NA2中的节点,则上述路径长度至少为ξ 跳(因其绕道避开虫洞,故长度至少等同于虫洞链路).考虑到P 无从知晓NP-F的构成,因此X 通过避免在路径中使用所有NP中的节点来避开NP-F中的节点.算法实现中X 的挑选是任意的,无法保证一定属于集合NP-T,其本身也可能是属于集合NP-F的,这使得所有NP中的节点均需重复此过程,以保证长途路径(至少ξ 跳)的发现.

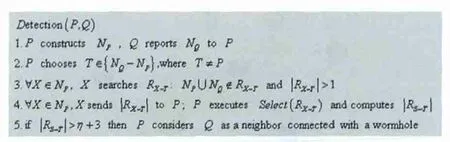

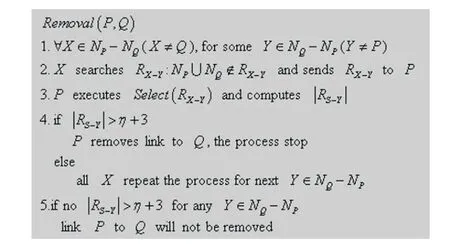

虫洞检测算法伪码如图3 所示.

图3 虫洞检测算法伪码Fig.3 Pseudo-code of wormhole detection algorithm

该算法的具体步骤如下:

步骤1 P 通过广播Hello 消息发现其一跳邻居,在接收到全部应答消息后建立邻居集合NP.

步骤2 P 尝试检测Q 是否为真实邻居. 此时,P 要求Q 提供其邻居集合NQ,随后选取集合NQ-NP中某个节点充当路径目标T.

步骤3 P 命令其所有一跳邻居搜寻到T 的最短路径.以上路径需满足:(1)非直接路径(必须经过其他节点);(2)避开P、Q 的一跳邻居.

步骤4 NP中的节点向P 汇报路径搜索结果,P 调用Selecy(route)选取合适的路径与虫洞路径(长度最多为3 跳:从P 的邻居到P,再从P 到Q,最后从Q 到T)比较.Selecy(route)的作用在于保证不遗漏大于虫洞路径η 跳路径的同时,消除极长路径奇异值.

步骤5 如果所选路径和虫洞路径的长度差异较η 大,即说明Q 被虫洞链路连接.

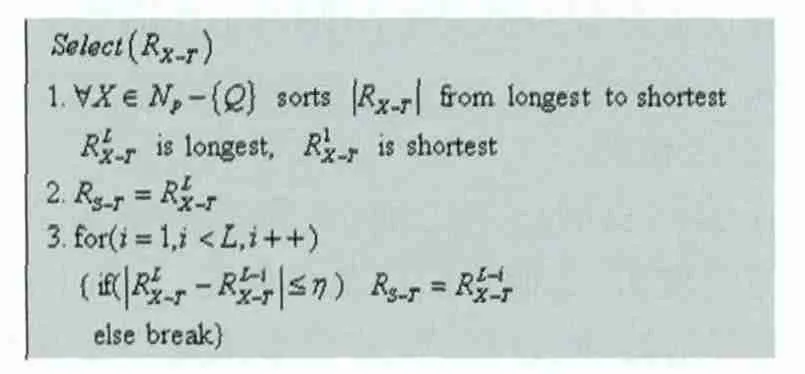

P 选取路径RS-T的算法Select(RX-T)如图4所示.

P 先将路径按长度排序(排除无效路径). 如果存在长度较最长路径短,但不超过η(实验中η取2 或3)跳的路径,则选择一条这样的路径;否则,选择其中的最长路径.

图5 中所示P 和Q 是真实邻居,彼此之间不存在虫洞.

图4 路径选择算法伪码Fig.4 Pseudo-code of path selection algorithm

图5 无虫洞时的检测操作Fig.5 Detection operation without wormhole

图5 中,P 检测Q 时,选择F 充当目标节点,命令邻居C、D 及X 搜索到F 的最短路径,获得的路径长度依次为4、2、5 跳(注意到F 的路径需避开P、Q 的一跳邻居).随后P 选择其中之一进行虫洞检测,此处暂且假设为4 跳的路径.如果4 -3 <η,P 即判定Q 为真实邻居.值得注意的是,在某些情况下当网络拓扑较为稀疏时,也会出现的情况,以致误判的发生.

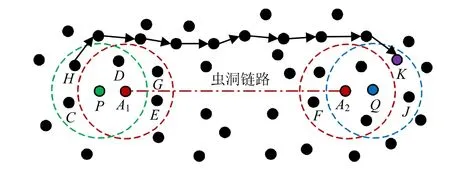

图6、7 所示P 和Q 非真实邻居,彼此之间存在虫洞.

图6 有虫洞时的检测操作——情形1Fig.6 Detection operation with wormhole:situation 1

图7 有虫洞时的检测操作——情形2Fig.7 Detection operation with wormhole:situation 2

图6 中,P ∈NA1,其至少存在一个邻居Q ∈NA2.路径目标须是Q 的邻居但非P 的邻居,因此其选取存在两类情形.第1 类如图6 所示,F∈NQ-T-NA2,P 的邻居节点在搜索到F 的路径时需避开所有NQ中的节点和NP中的其他节点,由于所有NA2中的节点包含于NP,且所有NA1中的节点包含于NQ,所以路径搜索中有效地避开了虫洞链路. 此时,P 的真实邻居D 将会存在到F 较3 跳至少长η的路径,所以虫洞得以被成功检测. 第2 类如图7所示,E∈NQ-F-NP,此时,P 的真实邻居到E 的路径较短,但其虚假邻居将会获得到E 的较长路径(比如X).综上所述,在两类情形下节点P 的某些邻居将会上报一条长度超过3 +η 的路径,虫洞随即被成功检测.

虫洞检测中还需防范误判的发生.误判发生在下述两类情形:一是没有虫洞但网络拓扑稀疏导致的到目标节点的长途路径,二是节点P 试图检测其同第3 类邻居(如图2 中C)之间的虫洞时.在后一种情形中,NQ-F中的节点将会获得到路径目标(如图2 中E)的长途路径,以致误判的发生.此时,若简单地运用检测机制将无法区分出第1 类和第2 类邻居.

此外,通过融合互检策略(P 检测Q,且Q 检测P),可明显减少误判次数. 也即:当且仅当P、Q 互检发现彼此被虫洞连接时,方才判定虫洞存在. 当虫洞不存在时(见图5),P 和Q 进行互检的目标节点各异.在绝大多数情况下,即使P 标记Q 为经虫洞相连的邻居,Q 却不会标记P 为经虫洞相连的邻居;反之亦然.但是仍然可能存在拓扑,使得P 和Q将彼此标记为经虫洞相连的邻居,然而出现的概率相对较低.当虫洞存在时(见图2),即使P 标记C为经虫洞相连的邻居,C 也不会标记P 为经虫洞相连的邻居,因为C 没有邻居节点属于集合NA2. 如此一来,误判次数得以减少,第3 类邻居可被正确识别.

4.3 虫洞滤除

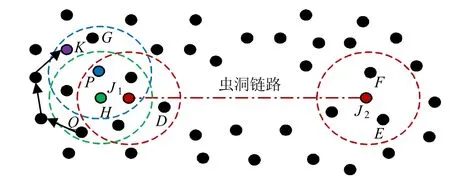

安全邻居发现仰赖于虫洞检测及虫洞移除两个环节,二者缺一不可. 虫洞将NA1中的n1个节点连接到NA2中的n2个节点,共产生2n1n2条虚假链路.即使其中之一未被移除,虫洞依然能够通过诱导通信而造成破坏. 如前所述,检测过程将标记虫洞的存在,节点与第1 类和第2 类邻居的链路将被标记为虫洞链路,而与第3 类邻居的链路将不被标记为虫洞链路.接下来的挑战在于如何区分第1 类和第2 类邻居,避免移除与第2 类邻居的合法链路,其算法伪码如图8 所示.

图8 虫洞移除算法伪码Fig.8 Pseudo-code of wormhole removal algorithm

如果P、Q 互检发现虫洞,所有P、Q 的邻居将执行该算法.P 命令其所有不属于NQ的邻居搜索到Q 的不属于NP的邻居的路径. 如果在某个时候,搜索发现长途路径,标记Q 为第1 类邻居,相应链路被移除,算法终止;否则,标记Q 为第2 类邻居,链路不被移除.

首先,考虑图9 中P 的第1 类邻居Q 的情形.P 存在位于虫洞两边属于NP-NQ的邻居,Q 存在位于虫洞两边属于于NQ-NP的邻居. 显然,想要确保长途路径的发现,就需要NP-NQ中节点逐一搜索到NQ-NP中节点的路径.例如,H∈NP-T将会找到一条到K∈NQ-T的长途路径,抑或F∈NP-F将会找到一条到E∈NQ-F的长途路径,仅仅选取NQ-NP中的任意一个节点显然是不够的,因为NP-NQ可能只存在位于虫洞某一边或者另一边的节点.其次,考虑图10 中P 的第2 类邻居Q 的情形. NP-NQ和NQ-NP中的节点均局限于节点P、Q 的同侧,任何属于NP-F的邻居也同属于NP- NQ,因此NP-NQ中节点到NP-T中节点的路径将是短途的,如图10 中C 到D 的路径. 鉴于上述差异,就可以有效地区分第1 类、第2 类邻居.

图9 识别第1 类邻居Fig.9 Identifying the first class neighbors

图10 识别第2 类邻居Fig.10 Identifying the second class neighbors

4.4 安全定位

由于攻击的存在,节点可能接收到源自虚假邻居的消息,致使DV-HOP 算法定位性能遭受破坏.为保障准确地定位,节点必须将识别的虚假邻居从邻居集合中移除.在所有节点从邻居集合中移除异常节点之后,正常的DV-HOP 定位过程即可展开.在定位的第1 个阶段,每个节点拒绝中继源自邻居集合之外节点的消息. 运用这种策略,虫洞攻击对定位的影响将被极大地削弱. 因此,本文算法可以有效抵御虫洞攻击,实现定位安全.

5 仿真实验与性能分析

假设节点总数为144,场地尺寸为120 m×120 m.考虑两种分布模型:随机分布和扰动网格分布. 对于随机分布,节点坐标(xi,yi)取0 ~120 以内的随机数.对于扰动网格分布,节点分布在12 ×12 的扰动网格之内,第i 个网格内的节点坐标(xi,yi)均取(10(i-1 -p),10(i+p))内均匀分布的随机数.其中,p 为扰动因子,实验中取0.2,网络连通模型为单位圆模型UDG(unit disk graph)[14]. 此外,实验中通过改变节点通信半径R 来调节网络连通度(即平均节点度数).

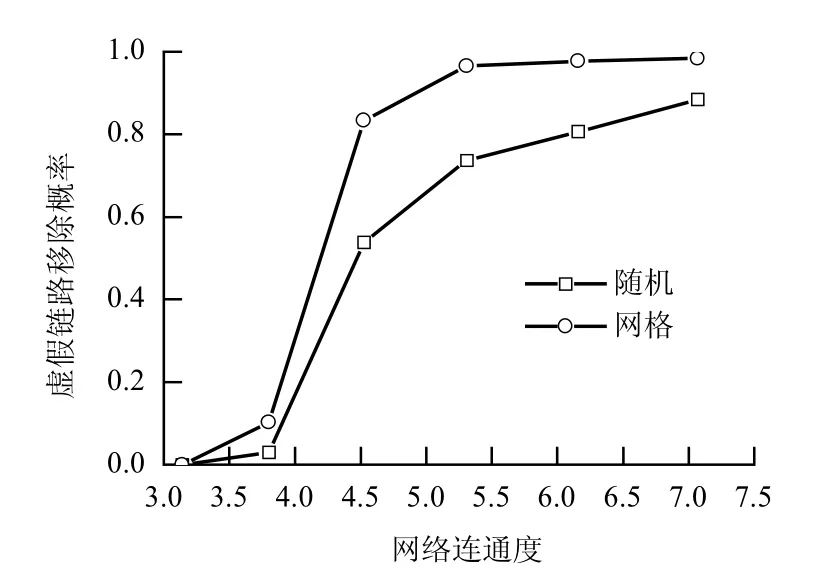

图11 是变化网络连通度时成功检测并移除虚假链路的概率. 其中,设定虫洞链路长度为5R,R 取值10 ~15.可见,扰动网格分布相比随机分布而言,其网络拓扑结构具有更好的均匀性. 在网络连通度相同的情况下,前者移除虚假邻居的概率较后者高.当网络连通度达到5 之后,扰动网格分布的虚假链路移除概率超过0.9,并逐渐接近1. 然而,随机分布在网络连通度达到7 以后,方能以0.9 的概率移除虚假链路. 也即是说,想要获取同样的虚假链路移除效果,随机分布要求的网络连通度比扰动网格分布高. 有鉴于此,后续实验中节点分布模型选择扰动网格分布.

图11 虚假链路移除概率Fig.11 Probability curve of removing false links

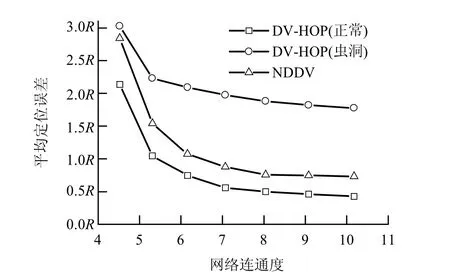

图12 是在固定虫洞链路长度(5R)和锚节点比例(15%)的前提下,变化网络连通度(R 取值12 ~18)时的定位误差曲线. 由图12 可见,3 条曲线均随网络连通度的增加呈下坡走势. 然而,相比有攻击时DV-HOP 而言,NDDV 明显改善了攻击下的定位性能.在网络连通度较低(小于5)时,NDDV滤除虫洞的能力欠佳;随着网络连通度的提高,NDDV 的精度逐渐和无攻击时DV-HOP 相接近,两者精度差异最终保持在约0.25R.当网络连通度达到一定程度(大于8)后变化逐渐趋缓,说明其抗攻击能力已至上限,无法再通过改善网络连通度来获取性能的提升.

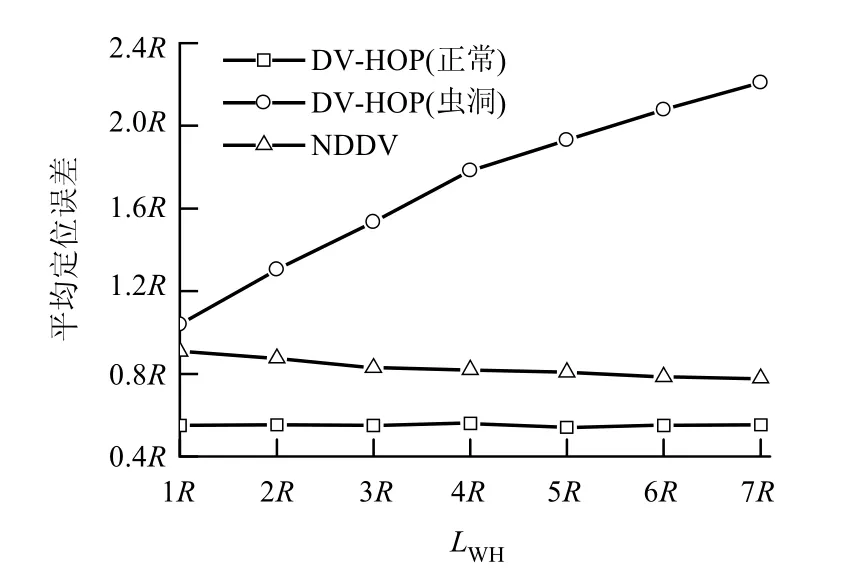

图13 是在固定通信半径(15 m)和锚节点比例(15%)的前提下,变化虫洞链路长度(LWH)时的定位误差曲线.

由于无攻击时DV-HOP 不受虫洞影响,相应误差曲线近似于直线,对应定位误差约为0.55R.图13 中,NDDV 的误差随着虫洞链路长度的增加而减小并渐趋平缓,最佳精度约为0.79R.显然,在保证网络连通度的情况下,NDDV 能够抵御不同强度的虫洞攻击,只是在虫洞链路较短时性能略差.

图12 定位误差随网络连通度的变化曲线Fig.12 Positioning error curve with variable node degrees

图13 定位误差随虫洞链路长度的变化曲线Fig.13 Positioning error curve with variable wormhole links

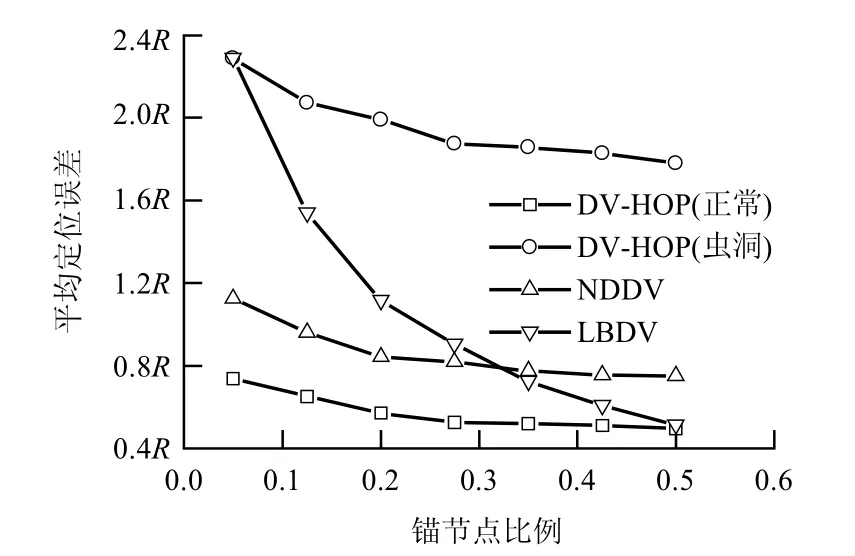

图14 是在固定通信半径(15 m)和虫洞链路长度(5R)的前提下,变化锚节点比例时的定位误差曲线.

图14 中,LBDV 为文献[10]中算法,其误差随锚节点比例的增加而减小,最终接近无攻击时的定位曲线,最小定位误差值约为0.5R.NDDV 的精度虽然也随着锚节点比例的增加而提高,但当锚节点达到一定比例(20%)后精度提升甚微,且不能完全贴近无攻击时的曲线,其最优精度约为0.75R.然而,NDDV 的全局性能相比LBDV 而言显然更胜一筹,可见锚节点比例不是限定其抵御攻击能力的主要因素.

上述结果表明,在网络拓扑不太稀疏的情况下,NDDV 检测、滤除虚假邻居的能力主要和网络连通度相关,算法运行速度则受路径搜索速度的限制.

图14 定位误差随锚节点比例的变化曲线Fig.14 Positioning error curve with variable locator ratios

6 结 论

本文分析了WSN 安全定位技术的研究现状,研究了虫洞攻击对DV-HOP 算法定位性能的影响,提出了一种基于安全邻居发现的抗虫洞攻击DV-HOP 算法NDDV.NDDV 首先依靠路径跳数差异检测、识别虚假邻居,将进行攻击的虚假邻居从节点的邻居集合中予以移除. 在DV-HOP 的信标泛洪阶段,每个节点拒绝中继源自邻居集合之外的节点的消息,以此保障网络路由的安全性和跳数的正确性,削弱虫洞攻击对平均跳距的不利影响. 仿真实验表明,本文算法能有效滤除虫洞保障定位性能,且无需特殊硬件支撑.

[1] 邓平,伍小梅. 一种基于粒子滤波的WSN 自适应定位算法[J]. 西南交通大学学报,2014,49(2):323-329.DENG Ping,WU Xiaomei. An adaptive localization algorithm based on particle filter in WSN[J]. Journal of Southwest Jiaotong University,2014,49(2):323-329.

[2] 彭宇,王丹. 无线传感器网络定位技术综述[J]. 电子测量与仪器学,2011,25(5):389-399.PENG Yu,WANG Dan. A review:wireless sensor networks localization[J].Journal of Electronic Measurement and Instrument,2011,25(5):389-399.

[3] 陈鸿龙,李鸿斌,王智. 基于TDoA 测距的传感器网络安全定位研究[J]. 通信学报,2008,29(8):11-21.CHEN Honglong,LI Hongbin,WANG Zhi. Research on TDoA-based secure localization for wireless sensor networks[J]. Journal on Communications, 2008,29(8):11-21.

[4] HUANG Wenhao,WANG Yu,GUAN Haoran. The current situation and prospect of localization in wireless sensornetworks[J].ComputerScienceand Engineering,2009,1:483-487.

[5] GARCÍA-OTERO M,POBLACIÓN A,FERNANDEZHERRERO A,et al. Performance of robust algorithms for secure localization in wireless sensor networks[C]∥Proc. of International Conference on Localization and GNSS (ICL-GNSS). Starnberg:IEEE,2012:1-4.

[6] SUO Hui,WAN Jiafu,HUANG Lian,et al. Issues and challenges of wireless sensor networks localization in emerging applications[C]∥International Conference on Computer Science and Electronics Engineering.Hangzhou:[s.n.],2012:447-451.

[7] WANG Dexin,YANG Liuqing. Cooperative robust localization against malicious anchors based on semidefinite programming[C]∥Military Communications Conference. Orlando:[s.n.],2012:1-6.

[8] MOFARREH-BONAB M,GHORASHI S A. A low complexity and high speed gradient descent based secure localization in wireless sensor networks[C]∥International Conference on Computer and Knowledge Engineering. Mashhad:[s.n.],2013:300-303.

[9] PATEL M M,AGGARWAL A. Security attacks in wireless sensor networks:a survey[C]∥Intelligent Systems and Signal Processing (ISSP). Gujarat:[s.n.],2013:329-333.

[10] ABDELKARIM A,BENSLIMANE A,MABROUKI I,et al. SecAT-Dist a novel secure AT-Dist localization scheme for wireless sensor networks[C]∥Vehicular Technology Conference (VTC Fall). Quebec City:[s.n.],2012:1-5.

[11] NICULESCUS D,NATH B. DV based position in adhoc networks[J]. Telecommunication Systems,2003,22(4):267-280.

[12] LAZOS L, POOVENDRAN R. SeRLoc: robust localization for wireless sensor networks[J]. ACM Transactions on Sensor Networks,2005,1(1):73-100.

[13] LAZOS L, POOVENDRAN R. HiRLoc: highresolution robust localization for wireless sensor networks[J]. IEEE Journal on Selected Areas in Communications,2006,24:233-246.

[14] CHEN Honglong,LOU Wei,WANG Zhi. Conflictingset-based wormhole attack resistant localization in wireless sensor networks[C]∥Proceedings of the 6th International Conference on Ubiquitous Intelligence and Computing. Brisbane:[s.n.],2009:296-309.

[15] CHEN Honglong,LOU Wei,SUN Xice,et al. A consistency-based secure localization scheme against wormhole attacks in WSNs[C]∥ Proc. of the International Conference on Wireless Algorithms,Systems and Applications. Albuquerque:[s. n.],2009:368-377.

[16] WU Junfeng,CHEN Honglong,LOU Wei,et al.Label-based DV-Hop localization against wormhole attacks in wireless sensor networks[C]∥Proc. of the 5th IEEE International Conference on Networking,Architecture,Storage. Macau:IEEE,2010:79-88.

[17] HAYAJNEH T,KRISHNAMURTHY P,TIPPER D.DeWorm:a simple protocol to detect wormhole attacks in wireless ad hoc networks[C]∥Proc. of the 3rd International Conference on Network and System Security. Gold Coast:[s.n.],2009:73-80.