一种面向社交网络的细粒度密文访问控制方案

2015-01-06李春梅杨小东周思安王彩芬

李春梅,杨小东,周思安,李 燕,王彩芬

(西北师范大学计算机科学与工程学院,兰州730070)

一种面向社交网络的细粒度密文访问控制方案

李春梅,杨小东,周思安,李 燕,王彩芬

(西北师范大学计算机科学与工程学院,兰州730070)

针对社交网络的隐私保护问题,采用属性基加密算法,提出一种安全、高效、细粒度的社交网络访问控制方案,并建立社交网络体系结构。通过引入线性秘密共享方案构造访问控制策略,实现灵活的访问控制结构,利用重加密技术,将部分重加密工作转移给社交网络平台执行,在保证用户数据安全的前提下,降低用户的计算代价,通过分析非授权成员与授权成员之间的关系,判定非授权成员的访问权限,进而实现访问权限的传递,并分析方案的安全性和有效性。分析结果表明,与现有基于加密技术的隐私保护方案相比,该方案能提高访问结构的表达能力和解密效率。

社交网络;属性加密;线性秘密共享方案;访问控制;代理重加密;权限传递性

1 概述

社交网络的蓬勃发展,让人际关系的建立和信息的共享变得前所未有的快速和便捷[1]。但用户对社交网络中的数据安全提出了更高的需求,不仅期望具有灵活、细粒度的访问控制,还希望能保证数据的机密性,允许授权用户访问受保护的个人信息资源,防止非授权用户的访问[2-3]。如何实现安全高效的密文访问控制是社交网络急需解决的关键安全问题之一。属性基密码体制将访问控制结构和用户属性相关联,在进行数据加密的同时提供了灵活的访问控制策略,为社交网络中的数据安全和隐私保护提供了新方法。

近年来,社交网络隐私保护这一研究领域逐步受到学者的关注[4-6]。文献[7]提出一种基于博弈论的社交网络访问控制方案,但用户的隐私数据以明文的形式存放于服务器,无法保护敏感数据的机密性;文献[8]提出一种基于广播加密等公钥加密技术的社交网络访问控制方案,但在实现数据保密性的同时,限制了用户访问的灵活性;文献[9]基于密文策略的属性基加密(Ciphertext-policy Attribute-based Encryption,CP-ABE)算法[10],提出一种访问权限可传递的社交网络访问控制方案,但该方案直接使用CP-ABE算法加密数据文件,导致加密算法的效率较低,并且该方案未涉及数据文件的重加密。

为保证访问控制的安全性和降低用户的负担,本文基于密文策略的属性基加密算法,提出一种安全、灵活、细粒度的社交网络访问控制方案。引入线性秘密共享方案(Linear Secret Sharing Scheme, LSSS)[11],使新方案支持与门、或门、门限等精细的访问控制策略。

2 预备知识

2.1 访问结构

令P={P1,P2,…,Pn}是参与方的集合,一个访问结构A是2P的一个非空子集,即A⊆2P{Ø}。访问结构A中的集合称为授权集合,不在A中的集合称为非授权集合[12]。

2.2 困难问题假设

定义(DBDHE假设) 不存在一个算法能在多项式时间内以不可忽略的优势解决DBDHE问题,那么称DBDHE假设成立[13]。

3 社交网络访问控制方案的实现

3.1 基本思想

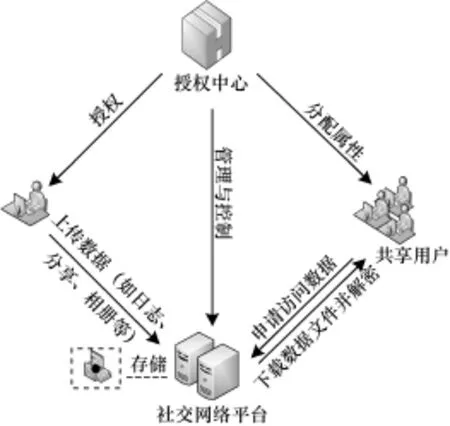

本文方案的参与者由授权中心、社交网络平台和用户组成。社交网络中的用户分为数据拥有者和访问用户,将数据拥有者称为用户,访问用户称为成员,两者的角色可以互换。授权中心负责生成系统参数,并根据成员的属性生成相应的解密密钥。社交网络平台负责存储用户的各种数据文件,执行数据重加密和访问权限传递等操作。社交网络中用户之间的关系可以用有向图G=(V,E)表示,其中,节点集合V表示用户;边集合E表示用户之间的联系。若u,v∈V,且u与v之间存在一定的分组关系,则存在边e(u,v)∈E,e(u,v)的权值w(u,v)∈[0,1]即为u与v之间的信任距离,它是用来表示用户与成员、成员与成员之间的信任程度,用一个正整数表示;信任距离越小,表示信任的程度越高。用户根据朋友、家人、同学等社交关系对自己的成员进行分组;当成员属于用户的一个分组时,称成员与用户之间的信任距离为1。

如在图1中,其中,成员之间的信任距离等于1,用实线箭头表示;成员之间的信任距离大于1,用虚线箭头表示。用户B属于用户A的一个分组,成员C不属于A的任何一个分组但属于B的一个分组,称成员C与A的信任距离为2;以此类推,成员D与用户A的信任距离为3。当成员D访问用户A的某些信息资源时,社交网络平台负责计算社交网络中A与D之间的信任距离;如果信任距离满足一定的条件(比如用户A设定信任距离不大于3的成员可以访问自己的信息资源),授权中心首先一个满足以下2个条件的中间成员B:(1)B与A的信任距离为1;(2)计算A与D的信任距离时必须计算B与D的距离。授权中心然后用B的解密密钥和D的属性生成D的解密密钥。社交网络平台协助授权中心为非分组成员D生成对应的解密密钥,成员D进而获得访问用户A在社交网络中发布的某些特定信息资源的权限。同理,如果A设定信任距离不大于2的成员可以访问自己的信息资源,此时,授权中心利用与A最近的成员B的解密密钥和C的属性生成C的解密密钥。综上所述,社交网络平台协助授权中心为非分组成员生成解密密钥时,选择与访问用户信任距离为1的中间成员计算非分组成员的解密密钥,从而生成密钥的效率和安全性与信任距离的大小无关。社交网络访问控制方案的体系结构如图2所示。

图1 用户关联结构

图2 社交网络的体系结构

3.2 方案描述

3.2.1 系统建立

3.2.2 文件创建

采用混合加密的思想对创建的文件进行加密处理。用对称密码算法AES和对称密钥加密数据文件得到数据密文,用基于密文策略的属性基加密算法加密对称密钥得到密钥密文。用户的操作步骤具体如下:

(1)随机选取对称密钥kf,采用AES算法和kf对数据文件F加密得到数据密文Cf;

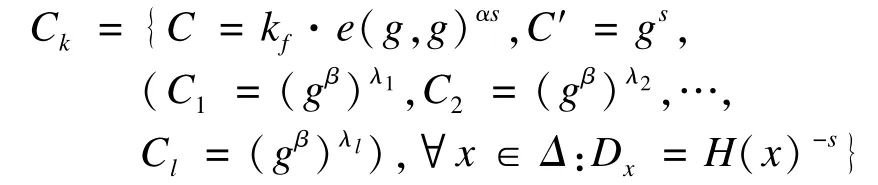

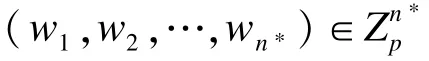

(2)为数据文件F选择唯一的的编号IDf,定义一个LSSS访问结构(W,ρ),其中,W为为一个l×n的矩阵;ρ是矩阵W的每一行i与属性集合中的属性ρ(i)的一一映射。定义Δ为出现在矩阵W中不同属性的集合,即Δ={x:∃i∈[1,l],ρ(i)=x}。随机选择一个数组v={s,y2,y3,…,yn}∈Znp用于共享秘密元素s,对于矩阵W的每一行i∈[1,l],计算λi=v×Wi,这里Wi是W的第i行元素。输出密钥密文:

(3)为了保证数据的完整性及用户的不可否认性,对CT={IDf,Cf,Ck}进行签名,并将CT={IDf,Cf,Ck}和签名一起发送给社交网络平台。

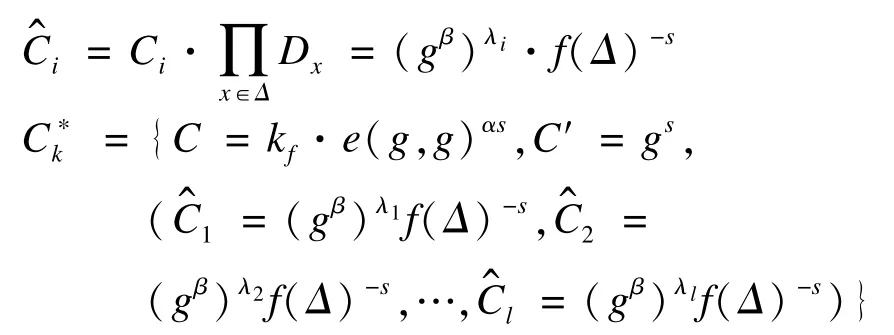

社交交网络平台收到用户发送的密文CT= {IDf,Cf,Ck}和签名后,如果签名验证正确,则计算:

3.2.3 解密密钥的生成

令S是一个用户的属性集合,授权中心随机选择一个元素t∈Zp,利用系统主密钥msk计算成员对应于S的解密密钥:

然后授权中心通过安全信道将解密密钥SK发送给用户。

3.2.4 文件访问

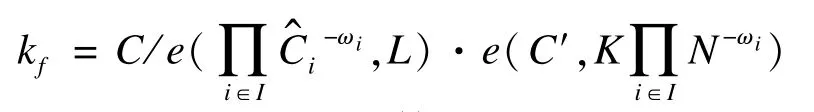

(1)若与解密密钥SK={K=gαgβt,L=gt,∀x∈S:Kx=H(x)t}对应的属性集合S满足访问控制结构(W,ρ),则令I={i:ρ(i)∈S}⊆{1,2,…,l}和Δ={x:∃i∈I,ρ(i)=x},存在一组数{ωi∈Zp}i∈I使得,并计算

(3)利用kf和AES算法对Cf解密后得到数据文件F。

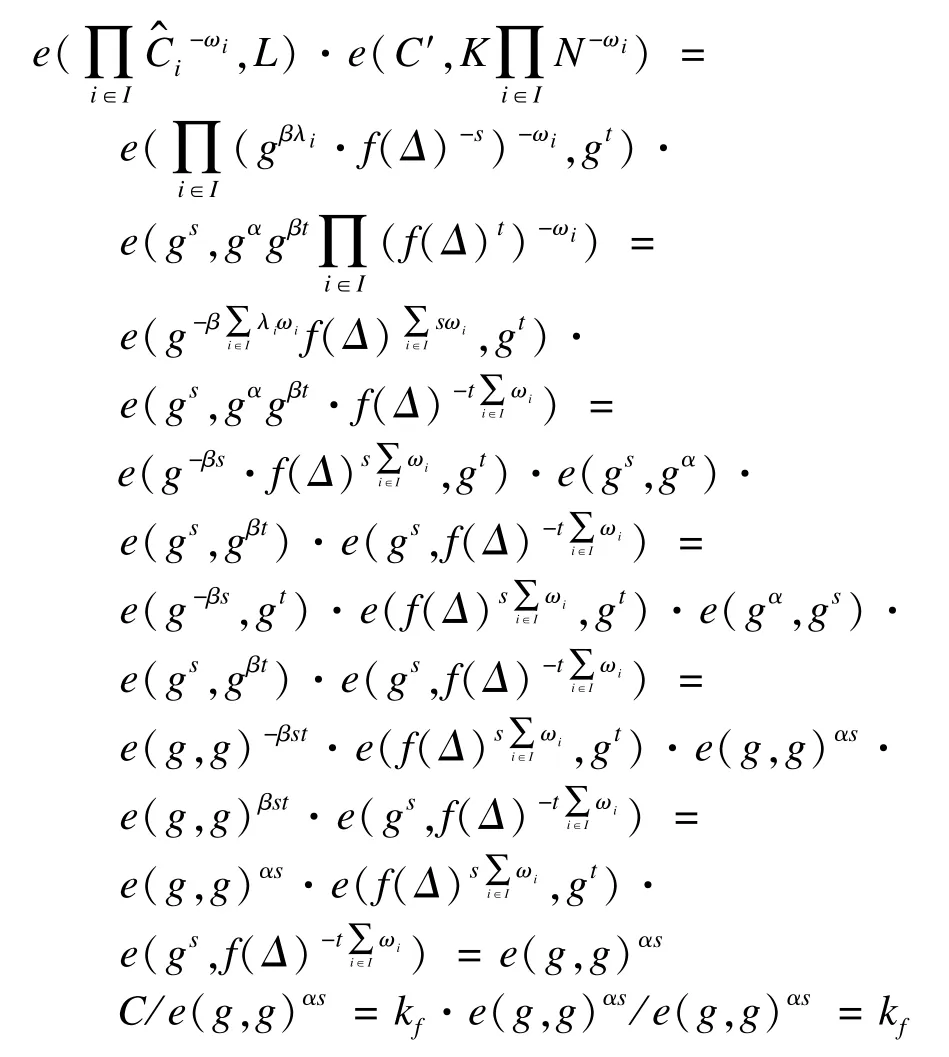

下面证明对称密钥kf的正确性:

3.2.5 文件重加密

由于没有安全有效的关于对称加密算法AES的重加密方法,因此用户必须亲自执行数据密文的更新。为了降低用户的重加密代价,用户完成数据密文的更新后,发送一份重加密的信息给社交网络平台,将余下的重加密工作交给社交网络平台完成。

用户的重加密操作如下:

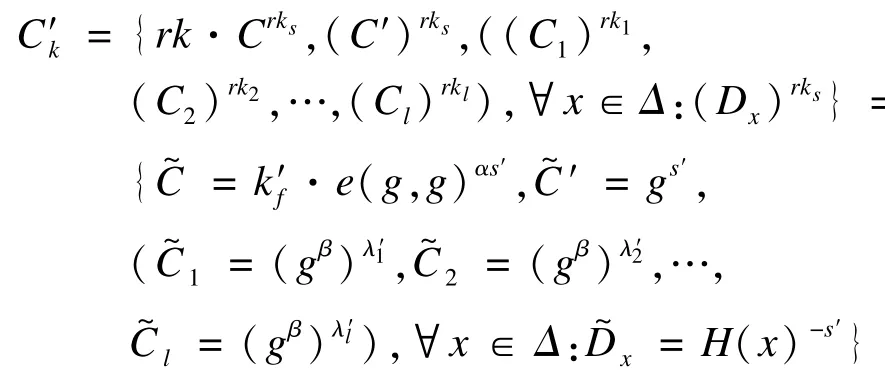

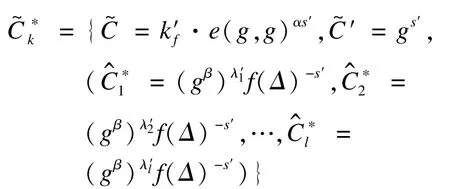

社交网络平台收到重加密消息RK后,如果签名认证通过,则进行如下处理操作:

(1)用C′f替换原始的数据密文Cf。(2)用Ck和RK生成新的密钥密文:

3.2.6 权限传递

权限传递的过程实际上是一个为访问用户资源的成员生成解密密钥的过程。例如在图1中,如果成员C的信任距离满足用户A设置的访问条件,则社交网络平台向授权中心提供C与A关联的用户B;授权中心利用C的属性集和B的解密密钥为成员C生成相应的解密密钥,进而获得访问A的某些信息的权限。

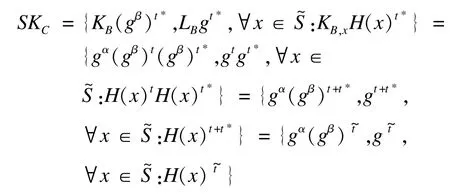

假设用户B的属性集合为S,对应的解密密钥为SKB={KB,LB,∀x∈S:KB,x}。授权中心收到社交网络平台递交的关于C与A之间关联的用户B后,随机选择一个数t∗∈Zp,根据成员C的属性集和B的解密密钥为SKB生成C的解密密钥:

下面证明传递密钥的有效性:

由于生成的传递密钥与原有密钥在形式上是相同的,因此传递密钥是有效的。属性集合限定了成员C的解密能力小于用户B。由此可见,非分组成员获得了访问保护资源的解密密钥,进而实现了访问权限的传递。

4 方案分析

4.1 安全性分析

新方案的安全性主要包括数据密文的机密性和密钥密文的机密性。数据密文的安全性取决于对称加密算法AES的安全强度;而研究表明AES算法对Related-Key Attack等攻击[14-15]具有足够的混淆强度,远远超出了现有的计算水平,所以AES的安全性保证了数据密文是安全的。下面定理证明了密钥密文也是安全的。

定理假定DBDHE假设成立,则不存在一个敌手在多项式时间内以大小l∗×n∗的挑战矩阵W∗来选择性的攻击本文提出的新方案,其中,n∗≤q。

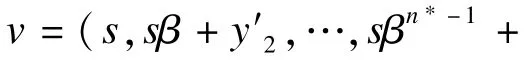

证明:采用CP-ABE的选择性安全模型[10]来证明新方案的安全性。假定敌手A选择一个维数至多为q的挑战矩阵W∗,以不可忽略的优势ε攻破本文方案,则可以构造一个模拟器B,能以不可忽略的优势解决DBDHE问题。

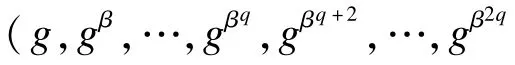

初始化过程为:模拟器B输入为一组DBDHE问题的挑战数组y=(g,gβ,…,gβq,gβq+1,…,g2q)和T,敌手A宣布挑战的访问结构为(W∗,ρ∗),其中,挑战矩阵W∗的列数n∗满足n∗≤q。

系统建立过程为:模拟器B随机选取α′∈Zp,并且令α=α′+βq+1,则e(g,g)α=e(gβ,gβq)·e(g,g)α′。

阶段2与阶段1相同。

由于A以不可忽略的优势攻破新方案,因此B能以不可忽略的优势ε′解决DBDHE问题。

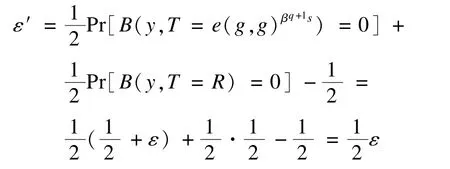

4.2 效率分析

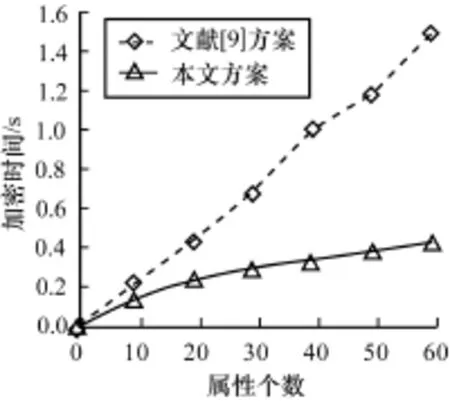

文献[9]方案使用访问控制树实现细粒度的访问控制;当解密密钥中的访问控制树与密文相关联的属性相匹配时,用户可以解密密文。本文新方案采用线性秘密共享方案构造访问控制策略,既可以保证安全性,又能提高方案的效率。将文献[9]方案和本文方案对用户端实施数据文件加密耗费的时间代价进行了比较,结果如图3所示。

图3 2种方案加密时间对比

由于文献[9]方案直接使用属性基加密算法对数据文件进行加密处理,而本文方案采用对称加密算法加密数据文件,属性基加密算法仅加密对称密钥,因此本文方案的加密效率比较高。从图3可以看出,当访问控制策略中的属性个数越多,本文方案的优势越明显。用户访问文件时,由于社交网络平台对文件的密文进行了预处理,使得解密算法只需要2个双线性对运算,大大提高了本文方案的解密效率。

5 结束语

本文提出一种面向社交网络的密文访问控制方案。利用AES和CP-ABE算法对数据文件进行加密处理,并将密文重加密的大部分工作转移到社交网络平台,降低数据拥有者的负担。通过计算用户之间的信任距离,有效实现访问权限的传递。分析结果验证了该方案的有效性。今后将研究在标准模型下,可撤销属性的社交网络访问控制方案。

[1] Royal K D,Akers K S,Lybarger M A,et al.Using SocialNetworkAnalysistoEvaluateResearch Productivity and Collaborations[J].The Journal of Faculty Development,2014,28(1):49-58.

[2] Tramp S,FrischmuthP,ErmilovT,etal.An Architecture of a Distributed Semantic Social Network[J].Semantic Web,2014,5(1):77-95.

[3] He Fei,Chen Meilian,Tang Rong,et al.Construction and Algorithm Analysis of a Social Network System Structure Based on P2P[J].Applied Mechanics and Materials,2014,443(8):504-508.

[4] Zhou Bin,PeiJian.PreservingPrivacyinSocial NetworksAgainstNeighborhoodAttacks[C]// Proceedings of the 24th IEEE International Conference on Data Engineering.Cancun,Mexico:IEEE Press, 2008:506-515.

[5] Cutillo L A,Molva R,Strufe T.Safebook:A Privacypreserving Online Social Network Leveraging on Reallife Trust[J].IEEE Communications Magazine,2009, 47(12):94-101.

[6] Heatherly R,KantarciogluM,ThuraisinghamB. Preventing Private Information Inference Attacks on Social Networks[J].IEEE Transactions on Knowledge and Data Engineering,2013,25(8):1849-1862.

[7] 张胜兵,蔡皖东,李勇军.一种基于博弈论的社交网络访问控制方法[J].西北工业大学学报,2011,29(4): 652-657.

[8] Sun Jinyuan,ZhuXiaoyan,FangYuguang.A Privacypreserving Scheme for Online Social Networks with Efficient Revocation[C]//Proceedings of IEEE INFOCOM’10.San Diego,USA:IEEE Press,2010:1-9.

[9] 高训兵,马春光,赵 平,等.社交网络中具有可传递性的细粒度访问控制方案[J].计算机应用,2013, 33(1):8-11.

[10] Bethencourt J,Sahai A,Waters B.Ciphertext-policy Attribute-based Encryption[C]//Proceedings of IEEE Symposium on Security and Privacy.Washington D.C., USA:IEEE Computer Society,2007:321-334.

[11] Beimel A.Secure Schemes for Secret Sharing and Key Distribution[D].Haifa,Israel:Technion-Israel Institute of Technology,1996.

[12] 吕志泉,张 敏,冯登国.云存储密文访问控制方案[J].计算机科学与探索,2011,5(9):835-844.

[13] 刘西蒙,马建峰,熊金波,等.密文策略的权重属性基加密方案[J].西安交通大学学报,2013,47(8):44-48.

[14] Sung M Y,Kim S,Lim S,et al.A Countermeasure Against one Physical Cryptanalysis May Benefit Another Attack[C]//Proceedings of ICISC’01.Berlin,Germany: Springer,2002:414-427.

[15] Biryukov A,Khovratovich D.Related-key Cryptanalysis of the Full AES-192 and AES-256[C]//Proceedings of ASIACRYPT’09.Berlin,Germany:Springer,2009: 1-18.

编辑 刘 冰

A Fined-grained Cryptograph Access Control Scheme for Social Network

LI Chunmei,YANG Xiaodong,ZHOU Sian,LI Yan,WANG Caifen

(College of Computer Science&Engineering,Northwest Normal University,Lanzhou 730070,China)

A secure,efficient and fined-grained access control scheme using the attribute-based encryption algorithm is proposed to solve the problem of privacy protection in social network,and an architecture is designed in social network. The proposed scheme utilizes a Linear Secret Sharing Scheme(LSSS)to construct the access policies in order to achieve flexible access structure.The technique transfers most of computing overwork involved in re-encryption to social network platform,which greatly reduces the computational cost of users while keeping the data security.The social network platform analyzes the relationship between the unauthorized users and authorized users to determine the access rights of unauthorized users.The proposed scheme can achieve the transitivity of the access rights.Finally,the performance and security of the proposed scheme are analyzed.Analysis results show that,compared with existing privacy protection schemes based on encryption technique,this scheme can improve efficiency in expression and decryption efficiency.

social network;attribute encryption;Linear Secret Sharing Scheme(LSSS);access control;proxy reencryption;permission transitivity

李春梅,杨小东,周思安,等.一种面向社交网络的细粒度密文访问控制方案[J].计算机工程, 2015,41(2):117-121,128.

英文引用格式:Li Chunmei,Yang Xiaodong,Zhou Sian,et al.A Fined-grained Cryptograph Access Control Scheme for Social Network[J].Computer Engineering,2015,41(2):117-121,128.

1000-3428(2015)02-0117-05

:A

:TP309.7

10.3969/j.issn.1000-3428.2015.02.023

国家自然科学基金资助项目(61262057,61163038,61063041);国家档案局科技计划基金资助项目(2014-X-33);甘肃省科技计划基金资助项目(1308RJYA039);兰州市科技计划基金资助项目(2013-4-22);西北师范大学青年教师科研能力提升计划基金资助项目(NWNU-LKQN-12-23)。

李春梅(1987-),女,硕士研究生,主研方向:网络安全;杨小东,副教授、博士;周思安、李 燕,硕士研究生;王彩芬,教授、博士生导师。

2014-03-21

:2014-04-20E-mail:y200888@163.com