一种移动僵尸网络评估模型研究

2015-01-04杜彦辉陈光宣

李 娜, 杜彦辉, 陈光宣

(1.中国人民公安大学,北京 100038;2.唐山市公安局路南区分局,河北唐山 063000;3.浙江警察学院,浙江杭州 310053)

0 引言

现在智能手机几乎成为每个人的必需品,同时手机安全威胁也日益显著,其中移动僵尸网络已成为僵尸网络发展的新趋势。作为防御者,期待有一套方案能够帮助他们全面了解、分析、认识和掌握移动僵尸网络的特点,能够对其进行客观的评价,从而合理地制定有效的防御措施来抵御其攻击。

对于移动僵尸网络的国内外研究还处于起步阶段,如:Singh等[1]人提出了一个以蓝牙作为控制与命令信道的移动僵尸网络并对该网络进行了评估。Lu等[2]人通过对移动僵尸网络传播的研究,发现节点的平均大小成正交的增长,使用了last chipper time来评估 DDos的攻击。Liao等[3]人则另辟蹊径,从经济的角度寻求僵尸网络中被感染的固定主机和智能终端的最佳配比。Hua等[4]人对以SMS作为控制与命令信道的可达性、限制的影响、节点失效的影响进行了评价,而Pieterse等[5]人则从电池消耗、网络活动和病毒查杀评估SMS的移动僵尸网络,Geng等[6]人的评估方法是从连接性、安全性和强壮性方面考虑。Zhao等[7]人提出了以C2DM作为控制与命令信道的新型的移动僵尸网络,该文用隐秘性、资源消耗、可控性三方面对移动僵尸网络进行了评估。针对 Andbot[8]和 SUbot[9]僵尸网络,作者从稳定性、恢复能力、低消耗评估了各自的移动僵尸网络。李雪峰[10]博士对P2P僵尸网络建立了三维坐标的性能评估体系,分别使用AHP和ANP对核心机制的性能和关键性能进行评估。李书豪[11]博士提出了一个适用于通用的僵尸网络CBSS的评估模型。

以上国内外研究成果为建立移动僵尸网络的评估模型奠定了基础,同时也存在着一些缺陷:

(1)缺乏对移动僵尸网络的综合全面的考虑,评估的性能指标比较单一,不够系统化。

(2)忽略了各个性能指标之间的联系,使评价结构不够准确。

(3)一些评估方法主观性太强,评估方法比较片面,导致评估结果出现偏差。

文章的贡献主要如下:

(1)提出了一个针对移动僵尸网络的评论模型,参考了智能终端不同于固定主机的一些特性,细化了移动僵尸网络的性能指标,并对其进行了量化。

(2)采取了定性和定量评估相结合的方法,弥补了各自评估方法的缺点,定量评估中使用公式计算对性能指标进行量化,使评论结果更加客观。

(3)以前的评估模型侧重于技术方面的检测,而新的评估模型中加入了经济成本的概念,充分考虑到了运行成本在移动僵尸网络购买和运行中重要性。

1 移动僵尸网络性能评估指标

CVSS是通用漏洞评分系统(Common Vulnerability Scoring System)的简称,是美国基础设施顾问委员会在2005年发布的。CVSS一个很重要的特点是摆脱了大部分评估系统将漏洞等级分为“严重”、“中等”、“轻微”等词语,而是将每个漏洞指标进行分析评估,并且分别打分,分值在1~10分之间。分值越大,那么漏洞的威胁性越大。CVSS的另一个特点是将性能指标分为3个评估群,分别是基础评估群,与时间有关的辅助评估群和环境相关评估群,先是根据基础评估群的公式计算出数值,然后再将该数值代入到辅助评估群的公式中得出另一个数值,再用同样的方法计算出环境评估群的数值,最终得出评估结果。这种方式比较直观,容易理解。但是该评分体系并不完全适用于僵尸网络。

CBSS(Common Botnet Scoring System)是李书豪[11]博士提出的一个适用于通用僵尸网络的评估模型。吸取了CVSS的优点,结合了僵尸网络的特点,提出了24个度量标准。但是大部分的评估标准是通过评估描述完成的,客观性较差。

1.1 评估分类

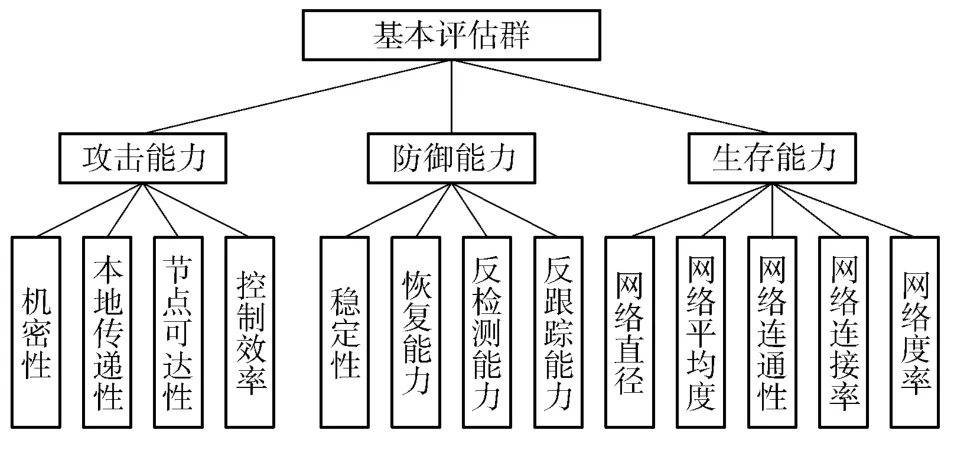

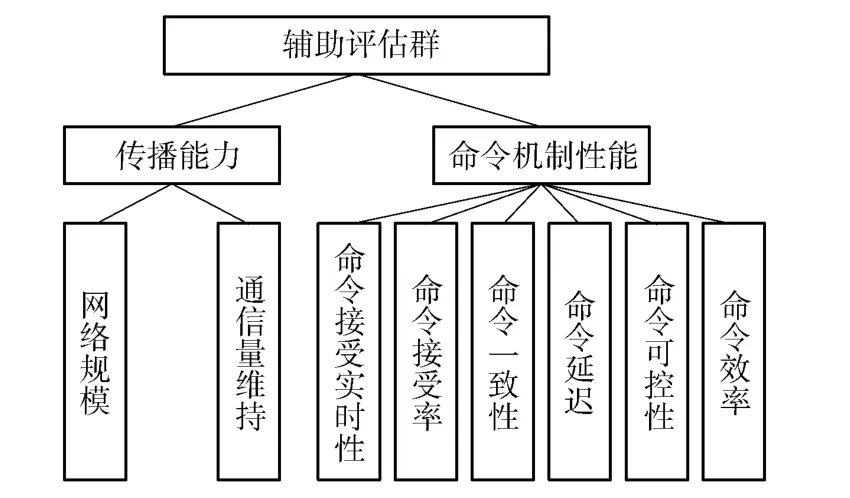

本文借用了CBSS中分类的思想,按照基本评估群,与时间相关的辅助评估群和环境评估群分为三大类。分类的结果如图1、图2和图3所示。

图1 基本评估群

图2 辅助评估群

首先,基本标准群描述了移动僵尸网络一些基本固有的特性,这些特性不会因为时间的变迁和用户使用环境的变化而变化,本文主要从3个准则进行了划分,分别是攻击能力、防御能力和生存能力。

其次,辅助评估群描述了移动僵尸网络与时间有关的各项性能,比如传播能力和命令性能,其中移动僵尸网络的规模会随着恶意软件传播的时间发生变化,同样,传播的通信量的维持也与时间有密切的关系。毋庸置疑,移动僵尸网络的命令机制随时间变化的特性也很明显。

最后,环境评估群描述了移动僵尸网络与用户使用环境变化的有关性能,移动僵尸网络最大特性就是被感染的节点是智能终端设备,其用恶意软件消耗的电量和流量直接与用户的使用环境有关,同样运行这些移动僵尸网络的节点也和所处的环境有关。

图3 环境评估群

1.2 评估指标

对于一个评估模型来说,是由众多小的评估指标组成的,本文通过对大量文献的数据的收集和样本检测,将每个评估指标使用了适当的公式对其进行客观地描述,通过公式计算得出评估数据。

但是每一个评估指标的量纲其实各不相同,其原始数据的选取也存在着很大的差距,直接拿这些评估结果的数值进行评估是不科学的,从而失去了评估的意义。因此,有必要对这些的评估指标和原始数据进行预处理,添加调节系数,把真实的评估结果转化为能够用于评估的数据。对评估结果进行预处理后控制在1~10的范围内。但是,同时评估结果并不是数值越大,移动僵尸网络的性能就越高,也存在着数值小,性能高的例子,还有指标在一定范围内,性能高的情况。因此,将其分为正性指标、负性指标和中性指标。正性指标表示值越大,移动僵尸网络的性能越好,如平均度,连接率等。而负性指标则是值越大,移动僵尸网络的性能越差,如电量消耗,带宽消耗。中性指标就没有大小好坏之分,必须存在于一个合理的范围之内,移动僵尸网络的性能才最好,如规模等。如果公式不能得出范围之内的结果时,将使用调节系数进行调节;不能量化的特性进行了定性的评估从而得出数值。

通过参考文献[6-10]给出上面所有评估指标的综合列表,表1列出了评估指标的分类,公式,取值范围和指标属性。

表1 移动僵尸网络性能评估指标汇总

1.3 评估公式

本文对CVSS中各个评估群的评估公式进行了修改,设计了移动僵尸网络评估公式,下面将分别介绍基础评估群、辅助评估群和环境评估群3个评估群的评估公式。

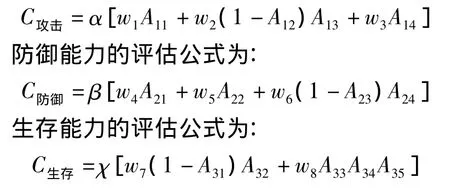

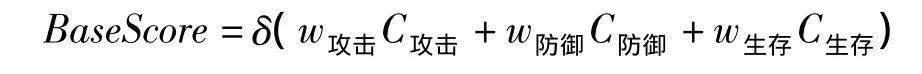

1.3.1 基础评估群评估公式

基础评估群是评估移动僵尸网络的基础,取值范围为1~10。首先介绍攻击能力的评估公式,如下:

最后,将上面3个评估的数值代到基本评估群中的评估公式

其中 α、β、χ和 δ是调节系数,w1、w2、w3、w4、w5、w6、w7、w8、w攻击、w防御和 w生存是移动僵尸网络的性能指标的权重。

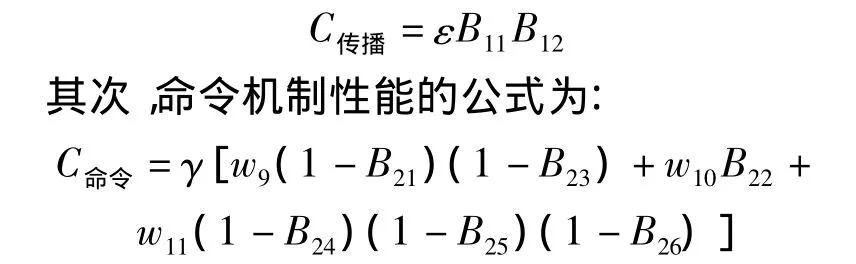

1.3.2 辅助评估群评估公式

基于基础评估群计算出辅助评估群的评估公式,取值范围为1~10。首先,传播能力的公式为:

最后,辅助评估群的评估公式为:

其中 ε、γ 和 η 是调节系数,w9、w10、w11、w传播和 w命令是移动僵尸网络的性能指标的权重。辅助评估的值不会高于基本评估的值,但也不会低于其1/3。

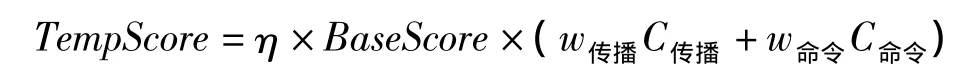

1.3.3 环境评估群评估公式

环境评估群是建立在辅助评估群的基础上,取值范围为1~10。其中,运行要求的公式为:

其中κ、λ和μ是调节系数。

2 实验与分析

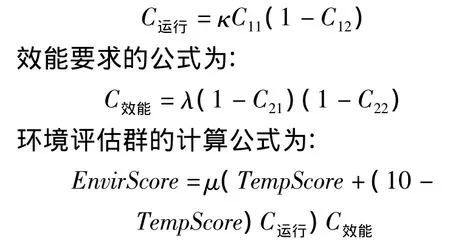

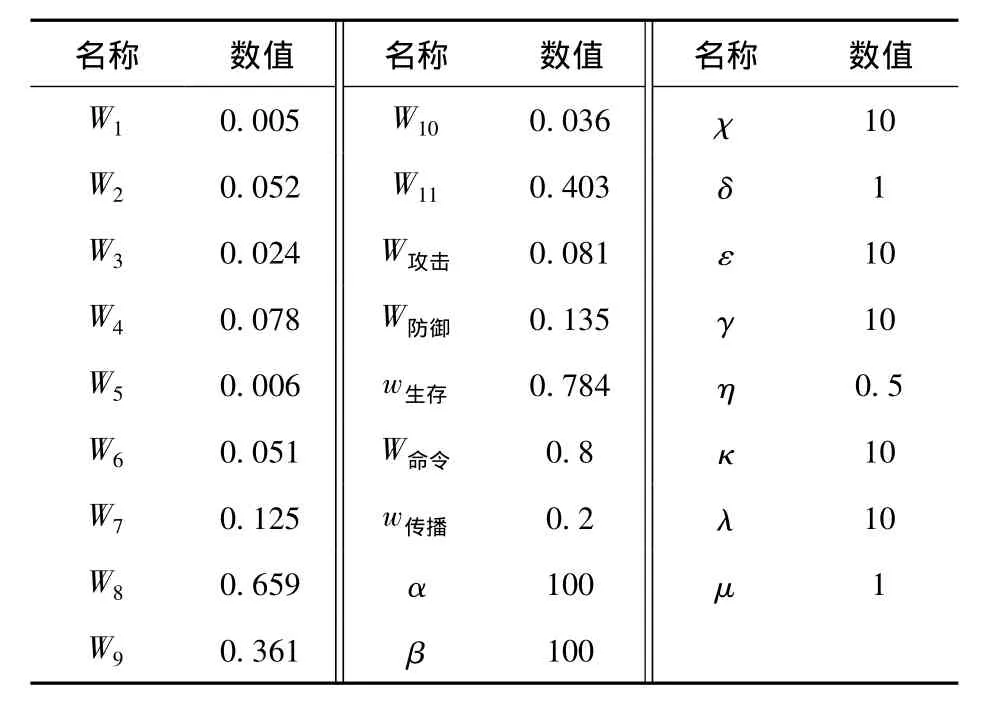

基于 Android Malware Genome Project[12]中一千多个移动僵尸网络恶意程序样本,本文选取了其中具有代表性的3个恶意软件样本使用评估模型进行了评估。表2列出了各个权重和调节参数的取值。

表2 评估模型中权重和调节参数的取值

这 3 个样本分别是 Geinimi[13]、DroidKungFu[14]和 Pjapps[15]。其中,Geinimi在安卓上发现比较早的一款移动僵尸网络病毒,出现在2011年。和游戏软件进行捆绑进行传播。一旦安装,程序将与控制与命令服务器进行联系,窃取用户敏感信息。DroidKungFu是安卓系统上比较典型的恶意软件,已经有了很多的版本,并且越来越难于检测。感染该恶意软件后,智能终端会自动在后台与控制与命令服务器进行联系并安装广告软件,造成用户流量的损失。Pjapps该恶意软件感染后,它会向智能终端的浏览器的书签中添加多个网站地址,并将用户个人敏感信息发送至控制与命令服务器上,而且它还能够对网络运营商发送来的短信进行拦截,躲避了用户的检测。

使用本文设计的评估模型分别对这3种安卓上的恶意软件进行了评估,评估的结果如表3所示。

表3 评估结果

其中,决定分值在1~3.99的恶意软件的威胁程度为低等,分值在4~5.99的威胁程度为中等,分值在6~10的威胁程度为高等。通过结果可以看出该评估模型与相关的研究[13]基本一致,达到了评估的目的。

3 结论

本文设计并提出了一个移动僵尸网络的评估模型。该评估模型借鉴了CVSS中评估对象的性能指标的分类,对每一个移动僵尸网络的性能指标进行具体的分析,给出了具体公式进行量化,并根据评估因子的特性,提出了正性指标、负性指标和中性指标的概念。同时使用调节参数使每个性能指标控制在一个合适的范围内。以上的做法使得评估非常的直观,方便制定防御策略。最后,通过对3个移动僵尸网络的评估,验证了这种移动僵尸网络的评估模型的评估方法的有效性和准确性。

[1] SINGH K,SANGAL S,JAIN N,et al.Evaluating bluetooth as a medium for botnet command and control[M]∥Detection of Intrusions and Malware,and Vulnerability Assessment.Springer Berlin Heidelberg,2010:61-80.

[2] LI Z,WANG W,WANG C.How can botnets cause storms?Understanding the evolution and impact of mobile botnets[C]∥ INFOCOM,2014 Proceedings IEEE.IEEE,2014:1501-1509.

[3] LIAO Q,LI Z.Portfolio optimization of computer and mobile botnets[J].International Journal of Information Security,2014,13(1):1-14.

[4] HUA J,SAKURAI K.A sms-based mobile botnet using flooding algorithm[M]∥Information Security Theory and Practice.Security and Privacy of Mobile Devices in Wireless Communication.Springer Berlin Heidelberg,2011:264-279.

[5] PIETERSE H,OLIVIER M,editors.Design of a hybrid command and control mobile botnet 2013:Academic Conferences and Publishing International Ltd.

[6] GENG G,XU G,ZHANG M,et al.The design of sms based heterogeneous mobile botnet[J].Journal of Computers,2012,7(1):235-43.

[7] ZHAO S,LEE P P,LUI J,et al.Cloud-based pushstyled mobile botnets:a case study of exploiting the cloud to device messaging service[C]∥Proceedings of the 28th Annual Computer Security Applications Conference.ACM,2012:119-128.

[8] XIANG C,BINXING F,LIHUA Y,et al.Andbot:towards advanced mobile botnets[C]∥Proceedings of the 4th USENIX conference on Large-scale exploits and emergent threats,USENIX Association,2011:11-11.

[9] SHUAI W,XIANG C,PENG L,et al.S-URL Flux:A Novel C&CProtocol for Mobile Botnets[M]∥Trustworthy Computing and Services.Springer Berlin Heidelberg,2013:412-419.

[10] 李雪峰.P2P僵尸网络体系结构研究[D]:北京:清华大学,2011.

[11] 李书豪.混合结构僵尸网络构建与评估[D]:北京:中国科学院研究生院,2012.

[12] ZHOU Y,JIANGX.Dissecting android malware:Characterization and evolution[C]∥Security and Privacy(SP),2012 IEEE Symposium on.IEEE,2012:95-109.

[13] Corporation S.Android.Geinimi 2014 [updated 2014-10-31;cited 2014].Available from:http://www.symantec.com/security_response/writeup.jsp?docid=2011-010111-5403-99.