城市轨道交通车地无线通信安全风险研究★

2014-12-10高锐魏光辉赵弘洋

高锐,魏光辉,赵弘洋

(工业和信息化部电子第五研究所,广东 广州 510006)

0 引言

城市轨道交通在民众的工作生活中扮演着重要的角色,为了缓解城市交通压力发挥了重要的作用,轨道交通的发展情况在一定程度上反映了一个城市的现代化发展水平。近年来我国城市轨道交通的客流呈逐年增长的趋势,在部分城市,客流的增速已经大大超过了线路运能的增速,城市轨道交通的运营压力日益地增加。为了缓解运营压力,轨道交通线路的联网程度不断地提升,列车运行间隔不断地缩短,列车的行驶速度也在不断地提高,这对列车、信号系统和通信系统等轨道交通设备都提出了更高的要求[1]。

信号系统的安全、可靠地运行是在联网化、小间隔、高速度的应用环境下保障列车安全行驶的关键。基于通信的列车运行控制 (CBTC:Communication Based Train Control)系统由于其传输信息量大、传输速度快、易以实现和投资少等优点被广泛地应用于国内地铁的建设中。车地无线通信子系统是地铁CBTC系统中一个相对独立的子系统,用于车载设备和地面设备之间传输列车控制命令等重要的数据。随着信号系统技术的不断发展,WLAN技术逐渐地替代了早期采用的TETRA、GSM-R等专用通信系统,成为了DCS的主要通信组网方式,并成为应用和发展的热点[2]。深圳地铁2、3、5号线,广州地铁3、4、5号线,APM线和广佛线等多条线路的CBTC信号系统在车地通信过程中均采用了开放的2.4 GHz频段,利用IEEE 802.11协议进行数据通信。它通过轨旁无线接入点AP和车载天线将车载与地面信号互连起来,使车与地的信号系统形成了一个有机结合体[3-6]。

开放标准的无线通信方式虽然与专用无线通信方式相比,可以大幅度地降低系统建造成本,提供更加便捷的维护性和互操作性,然而,随之带来的安全问题也越来越突出[7-10]。国内外地铁运营中曾发生过多起安全事故,如乘客所持便携式WiFi设备发出的WiFi信号多次逼停深圳地铁2号线列车;上海地铁10号线由于信号系统问题导致列车相撞;北京地铁5号线车站遭疑似黑客入侵而导致乘客信息显示系统 (PIS:Passenger Information System)屏出现蓝屏白字的异常显示;美国旧金山地铁系统曾受到过黑客攻击。由此可见,CBTC中车地无线通信的安全性关系着地铁能否安全、可靠地运行,一旦遭到恶意干扰和黑客入侵,则后果将不堪设想。

本文主要从CBTC车地无线接口入手,研究基于IEEE 802.11协议的城市轨道交通车地无线通信系统面临的信息安全风险,分析现有的安全措施存在的问题,并对CBTC车地无线通信子系统的安全研究重点进行展望,为轨道交通的安全运营提供有益的支持。

1 CBTC系统组成及特点

CBTC系统是一种完整的列车自动控制 (ATC:Automatic Train Control)系统,主要包括列车自动监控 (ATS:Automatic Train Supervision)、 列车自动防护 (ATP:Automatic Train Protection)、 计算机联锁 (CBI: Computer Based Interlocking)、 列车自动运行 (ATO:AutomaticTrainOperation)和数据通信系统 (DCS:Data Communication System)等子系统,各部分的主要功能特点如下所述:

a)ATS

主要实现列车运行实时监控、事件和报警显示、自动进路 (包括终点的折返)、运行的调整、模拟和回放,以及数据的统计和报告等功能。

b)ATP

主要实现列车间安全间距的监控、列车的超速防护、安全开关门的监控和进路的安全监控等功能,以确保列车和乘客的安全。

c)CBI

按一定的程序和条件控制道岔、信号,建立列车或调车进路,与列车运行和行车指挥等系统结合而实现进路的人工或自动控制,显示区段占用和进路状态、信号开放和道岔状态、遥控和站控等各种状态和声光报警。

d)ATO

主要用于实现地对车控制,即用地面信息实现对列车驱动、惰行和制动的控制,传送车门和屏蔽门同步开关信号,执行车站之间列车的自动运行、列车在车站的定点停车、在终点的自动折返等功能。

e)DCS

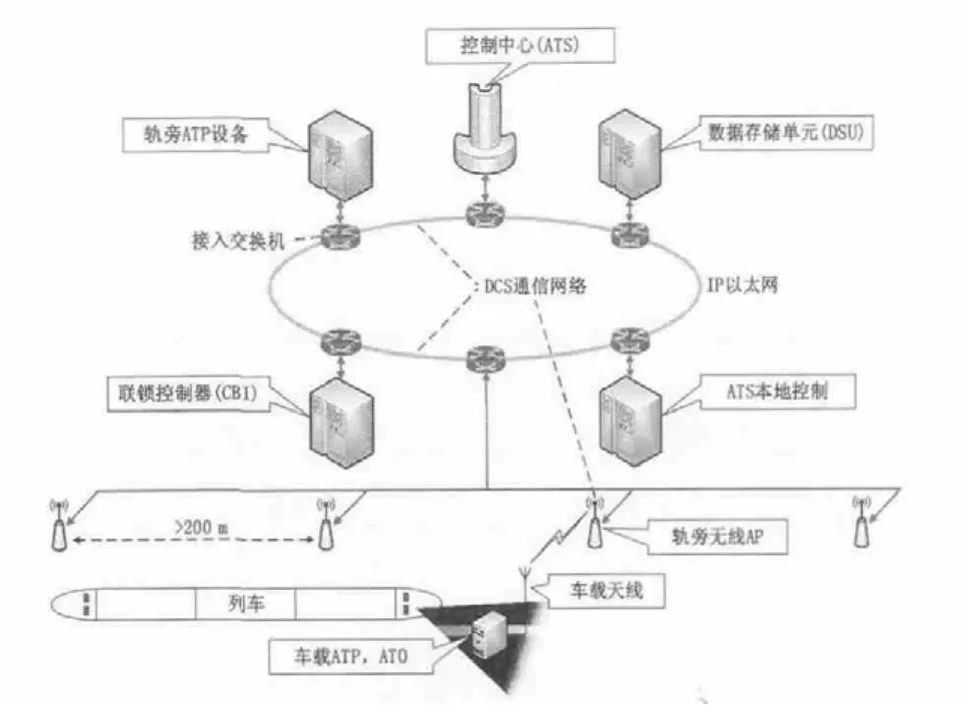

实现CBTC系统地面设备之间,以及车地设备之间的双向信息交互,由有线骨干网、有线接入网、车地无线通信网3个网络,以及网络管理、维护设备组成,如图1所示。其中有线骨干网络用于连接参与通信的地面设备,包括轨旁控制器、中央控制器和中央数据库等。无线通信网实现地面中心设备、车站设备、轨旁设备与车载设备之间的连接和通信,所有的列车状态信息和控制命令都要经过这个无线网络传输。

图1 DCS子系统网络架构

2 车地无线通信系统的信息安全风险

有线网络技术发展成熟、安全级别较高,因此,DCS面临的安全风险主要集中在车地无线通信网络上。CBTC信号系统中所有的列车状态、调度、控制信息都是以无线方式在列车和轨旁网络之间传递的,这些信息的安全传输直接关系着地铁的运行安全。然而,由于无线网络的开放性,地铁无线信号极易被无关人员发现,并受到干扰或攻击,如带有WiFi功能的智能手机可以很容易地搜索到地铁信号系统的无线接入点AP的服务集标识符(SSID:Service Set Identifier),这使得无线信息的传输成为了地铁CBTC信号系统的重要安全隐患点。CBTC信号系统一旦被黑客恶意干扰或非法入侵并发布错误的车辆控制信息,轻则造成列车停运,影响运营效率;重则导致列车运行安全事故,造成严重的人员伤亡及经济损失,甚至会影响到社会的稳定。

车地无线通信遵循IEEE 802.11协议,并采用2.4 GHz/5.8 GHz公共频段信道进行信号传输,这使得车地通信过程不仅面临着有线网络会遇到的安全隐患,还面临着更多的、针对无线网络的安全隐患。目前车地无线通信系统所面临的潜在安全隐患如下所述。

2.1 恶意干扰

无线设备对地铁CBTC系统的干扰主要有两种情况。

a)邻道干扰

当便携式WiFi、蓝牙等设备和CBTC系统使用的IEEE 802.11协议中规定的不同信道传输信号时,CBTC系统中轨旁AP到车载天线的下行链路受到这些便携设备到车载天线链路的干扰,从而造成车载调制解调器的接收信号的有效吞吐量降低,影响CBTC系统通信质量。车载天线到轨旁AP的上行链路亦然。目前国际标准规定普通WLAN设备的发射功率上限为100 mW,CBTC系统的最大发射功率为200 mW,但某些山寨无线网卡的发射功率已超过300 mW。因此,若入侵者采用同频大功率无线设备,就极易干扰地铁CBTC无线通信系统,从而影响系统运行的稳定性。

b)同道干扰

当车内外来无线系统和地铁CBTC系统使用IEEE 802.11协议规定的同一信道传输信号时,外来无线系统和CBTC系统中的各个节点形成对同一信道的竞争复用关系,节点将依照CSMA/CA机制去竞争信道。此时,只有外来的无线系统链路和CBTC系统链路在一个系统时隙内仅有一条链路占用该信道的传输数据帧,才能保证各自数据传输的正确性。当外来系统终端节点的数量达到一定的程度时,将会导致CBTC系统数据包传输产生较大延时甚至被堵塞而发生传送失败,这就可能严重地影响地铁CBTC系统的正常工作,导致地铁信号系统安全保护功能动作,使列车紧急制动。2012年深圳地铁就曾因乘客使用便携式WiFi设备干扰了DCS无线通信子系统,导致列车启动自动防护功能,在正常运行过程中被逼停。因此,若入侵者故意采用大量的大功率无线设备试探各信道,造成恶意的信道干扰,将对列车正常运行造成严重的安全威胁。

如图 2 所示, 2.4 GHz 频段为 2.4~2.483 GHz,共有13个信道,每个信道中心频点间隔5 MHz,信道带宽20 MHz,相临近的信道之间存在频率重叠,因而存在邻道干扰。从图中可以看出,WLAN在2.4 GHz频段最多有3个互不重叠的信道[11]。

图2 WLAN在2.4 GHz频段的信道划分情况

2.2 资源扫描

在WLAN中,AP默认通过广播信标帧向周围移动站广播自己的SSID、所支持的无线链路速率和功耗等配置信息,移动站也可以主动地向AP询问这些信息,这使得AP信息极易被扫描获得。例如:在北京地铁、上海地铁等地铁系统的部分站点,旅客可以用智能手机搜到DSC-RED、DSCBLUE这两个无线信号,而这正是CBTC系统中DCS无线通信子系统中相互冗余的两个无线网络信号。事实上,广州地铁APM线等线路也存在类似的情况。入侵者可以利用一些无线链路扫描工具扫描地铁车地无线网络资源,进而实施伪装AP攻击、弱配置AP攻击和Ad-Hoc移动台攻击等。

2.3 数据嗅探

在WLAN中,数据帧对任何在相同信道且在信号覆盖范围内的无线设备,都是可见的。CBTC系统多数采用 WEP加密,但由于 802.11协议中WEP加密的安全级别较低,攻击者在获取链路上的报文后,可以对密文进行解密,如果CBTC系统未采用IPsec等其他加密措施,就很容易地被获取明文信息,与此相关的攻击方式包括WEP、WPA、LEAP破解和字典攻击等。

2.4 伪装攻击

入侵者通过扫描、监听等其他手段,获取车地无线网络合法移动站 (如车载无线设备)的相关信息后,将非法移动站的标识和配置修改为与合法移动站相同的内容,从而掩盖其真实身份与CBTC系统内的其他设备进行通信,可以达到窃取无线局域网信息等目的。这类伪装形式既有可能伪装成车载无线设备,也有可能伪装成轨旁AP。

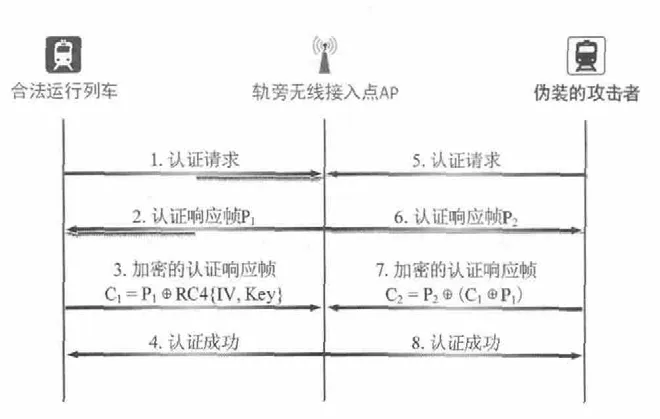

攻击者伪装车载无线设备的原理如图3所示,步骤1~4是合法运行列车与轨旁无线接入点AP通过基于共享密钥方式进行身份认证的流程;同时,伪装的攻击者通过数据嗅探获取P1和C1,并计算得到密钥序列RC4(IV,Key) =C1⊕P1; 步骤5~8是伪装的攻击者冒充合法运行列车与轨旁无线接入点AP进行身份认证的流程,攻击者能够得逞的关键点在于:利用WEP算法的漏洞,计算嗅探到的数据可得出密钥序列。

图3 伪装车载无线设备原理图

2.5 注入攻击

入侵者可能利用未正确配置的WLAN或者伪装AP,以实施无线网络注入攻击。这种攻击方式通过向无线链路会话中注入数据,以修改会话主体的链路状态。如通过向AP发送大量的伪随机数据包来增大无线网络的流量,继而破解无线网络密钥。

2.6 DoS 拒绝服务攻击

拒绝服务攻击在WLAN的各个网络层次上都大量存在,如在物理层,攻击者利用无线设备发送干扰信号,非法占用大量的信道资源 (如设置大的持续时间值,使得合法移动站长时间无法获取信道等;在数据链路层,由于合法移动站在数据传输前有认证和关联过程,以及与之相对应的去认证和去关联过程,攻击者利用非法无线设备伪装成AP,发送伪造的去认证或去关联帧给合法移动站,使得移动站认为AP已切断其服务,便主动断开与AP的连接,继而造成整个网络瘫痪。

随着信息技术的发展,除上述安全隐患外,无线局域网暴露出来的安全风险也越来越多,黑客的攻击手段也越来越高明,这些问题都威胁着CBTC车地无线通信的安全性。

3 现有安全措施存在的问题

为了保证WLAN安全,IEEE 802.11标准制定了一系列安全措施,如身份认证、数据加密和访问控制,以及数据完整性检验等。但是,由于其核心部分WEP加密机制的脆弱性,该通信系统在保证数据的机密性、完整性和访问控制上都存在严重的漏洞。主要表现在以下几个方面:

a)加密机制漏洞

WEP使用了RC4对称密钥加密算法,但由于其核心算法——RC4算法本身的缺陷,以及密钥调度算法过于简单,加密机制没有达到预期的效果。RC4算法存在密钥重复问题,如果攻击者获得由相同的密钥流序列加密后得到的两段密文,并将两段密文异或,生成的就是两段明文的异或。RC4算法的密钥空间还存在大量的弱密钥,对于弱密钥而言,密钥流的输出存在一定的规律,并不是真正意义上的随机输出。

b)认证体系漏洞

802.11 协议提供两种类型的认证:开放系统认证和共享密钥认证。开放系统认证实质上是空认证,采用这种认证方式的任何用户都可以成功认证。共享密钥认证与实现WEP加密一样,其认证步骤依赖于存在着安全漏洞的RC4加密算法,攻击者可以利用这些漏洞,绕过认证,获得网络访问权。而且,该认证机制中并未对AP进行认证,攻击者可以通过一定的手段伪装成合法AP,进而实施一系列的网络攻击。

c)完整性校验漏洞

WEP采用32位CRC来保证信息的完整性,但CRC并不是一种真正意义上的信息认证码,不能满足实际的安全需求,因此IEEE 802.11协议本身的安全认证服务几乎是无效的。为了保证轨旁AP和列车单元之间传送数据的安全性,许多CBTC信号系统采用了一种专有的数据隧道格式,其安全性基于IPSec标准,加密水平可调节至1024 bit加密,可有效地防止对被传输数据的任何未经授权的访问或操作。列车控制数据的最低安全性设置为带验证报头的IPSec,以确保正在发送信息的完整性,并保证其来源能够被识别。同时,采用压缩安全有效载荷 (ESP),通过对数据加密来提供额外的保密性,包括为交通流量提供保护。广州地铁4、5号线就采用AES-CBC-128(128解码)加密标准,广佛线采用了AES-CBC-256(256解码)加密标准。

然而,任何技术总有局限性,虽然IPSec协议是目前公认有效的一种安全方案,甚至有专家证明,基于IPsec保密系统比现在有线网络中应用的系统更为安全,其保密性超过大多数站点设备的物理安全保障,但使用它代替WLAN原有的安全机制也存在一些客观问题。例如:IPSec网络通信加密和解密,它们增加了计算机CPU的负荷;管理IPSec策略可能会很复杂;IPSec保护措施在网络层而非MAC层,因此对网络设备 (如防火墙)并非完全透明;IPSec能够保护数据包内的数据,但并未保护WLAN本身,入侵者仍然可以连接到WLAN,并尝试探测或攻击与之连接的所有设备或侦听IPSec未保护的任何通信等。

英国国家基础设施安全协调中心 (NISCC)在一篇安全公告中警告说,黑客 “稍加努力”就可以利用IPsec框架中的主要安全漏洞获得受IPsec保护的明文版本的通信信息。如果IPSec配置部署了tunnel模式的压缩安全有效载荷ESP,而没有使用认证首部AH保护报文完整性,那么黑客就可能对IPSec协议发动某些攻击。如果使用了AH,但某些配置不当的话,则IPSec也可能遭到非法攻击。这些漏洞的起因是上述配置的ESP没有对ESP报文负载进行完整性检查,攻击者可以利用这个漏洞获取泄漏的明文IP数据报和敏感信息,进而实施进一步的攻击。由此可见,网络层的安全保护机制IPsec也存在着安全漏洞,而且当配置不当时安全隐患更加严重。

4 结束语

随着城市轨道交通运输向联网化、小间隔、高速度等方面的发展,无线CBTC已成为列车控制系统应用和发展的主流趋势。CBTC车地无线通信系统的可靠性与安全性直接决定了列车的运行安全性,是影响CBTC能否全面实施的决定性因素。本文从基于IEEE 802.11协议的CBTC系统出发,探讨研究了CBTC车地无线通信子系统面临的潜在信息安全风险,以及黑客可能采用的攻击形式,并分析了CBTC系统现有安全措施存在的问题。

随着信息技术和网络技术的不断发展,有组织、有计划地入侵等破坏活动越来越频繁,CBTC车地无线通信子系统面临着更加复杂的安全风险与更加高明的黑客攻击手段。因此需要发现与挖掘更多的车地无线通信系统信息安全漏洞,明确黑客可能的攻击形式,并针对这些漏洞与攻击手段研究相对应的安全防护策略,以加强对城市轨道交通系统的安全保障。

[1]林海香,董昱.基于通信的列车控制在轨道交通中应用的关键技术 [J].城市轨道交通研究,2010,13(9):81-84.

[2]舒安洁.CBTC信息安全传输的研究 [D].北京:北京交通大学,2006.

[3]邓俊.广州地铁CBTC信号系统车-地通信传输方式的分析比较 [J].铁道通信信号,2011,47(11):52-55.

[4]ALEXANDER R P, MORTLOCK E A, HAMILTON B A.Controlling and executing communications based train control(CBTC) installation&testing with a CBTC-ready vehicle[C]//Rail Conference, 2005 IEEE.2005: 193-198.

[5]ZHU L, ZHANG Y, NING B, et al.Train-ground communication in CBTC based on 802.11 b:Design and performance research[C]//Communications and Mobile Computing, 2009 IEEE.2009: 368-372.

[6]IEEE std 1474.1-2004,IEEE Standard for Communication Based Train Control(CBTC) performance and functional requirements[S].

[7]PARK J S, DICOI D.WLAN security: current and future[J].IEEE Internet Computing, 2003, 7 (5): 60-65.

[8]BELLARDO J,SAVAGE S.802.11 Denial-of-Service Attacks: Real Vulnerabilities and Practical Solutions[C]//USENIX Security.2003:15-28.

[9]GEIER J.802.11 WEP:Concepts and vulnerability[Z].Wi-Fi Planet,2002.

[10]REDDY S V, SAI R K, RIJUTHA K, et al.Wireless hacking-a WiFi hack by cracking WEP[C]//Education Technology and Computer (ICETC), 20102nd International Conference on.IEEE.2010:189-193.

[11]张建明.城 轨交通CBTC车-地无线通信的分析与思考[J].现代城市轨道交通,2014(1):47-51.