基于分簇的节点复制攻击入侵检测方法*

2014-09-25朱立庆程亚乔

周 晖, 朱立庆, 杨 振, 程亚乔

(南通大学 电子信息学院,江苏 南通 226019)

0 引 言

当无线传感器网络中部署于敌对环境时,极易受到敌方攻击,如,DoS攻击、Sinkhole攻击、选择性转发、节点复制攻击、洪泛攻击、蠕虫攻击、Sybil攻击等[1]。通常,敌方先捕获合法节点,再复制具有合法身份的恶意节点并布放到网络中,然后通过恶意节点发起对整个网络的攻击[2]。而出于成本的考虑,网络对节点通常没有物理屏蔽,且处于无人看管状态。若不能检测出恶意节点,网络就会遭受很大的内部攻击。敌方可通过其复制节点获取重要信息,还可向网络注入错误信息,诽谤甚至废除合法节点[3]。

由于恶意节点拥有合法密钥,因此,现有认证技术难以完成节点复制攻击入侵检测。

Parno B等人最早提出一种简单直接的集中控制检测方法BS-based scheme[4],每个节点将其邻居和位置信息发送给基站,基站可以很容易检测出具有相同ID但是拥有不同位置信息的节点。这种方法检测率高,但基站附近的节点承受更大的通信成本[5],容易耗尽其能量,造成整个网络生存时间缩短。之后,Parno B等人又提出2种概率性的检测方案:随机多播(RM)和路径选择多播(LSM)[6]。如果网络中存在具有相同ID的节点,那么在其验证节点射线的相交处将会出现碰撞,相交处验证节点将发现复制节点。该方案要求对每个节点的身份和位置进行签名认证,故需要较大的通信成本。

Yu Chia Mu等人提出极高效XED检测克隆攻击的方法[7]。每个传感器节点随机生成一个整数并且相互交换,然后把接收到的ID和随机数都记录在一张验证表中。该方法不需收集节点的位置信息,故节点存储空间开销较小,但该方法不适用于大型网络。由于节点须接收网络中所有节点生成的随机数,对于节点数多的大型网络而言,每个节点需存储大量的认证数据。

Zeng Yingpei 等人提出2种非确定性分布式方案:随机漫步(RAWL)和列表随机漫步(TRAWL)[8]。前者从网络中每个节点开始几段随机漫步,然后把经过的节点都选为验证节点;后者则是在前者的基础上为每个节点增加一个跟踪表来降低存储空间消耗。在这2个方案中,每个节点都需要把位置验证信息发送给多个中间节点,所以,会产生大量的通信开销。以上方案的通信成本均受网络中节点数N影响,其中,LSM方法受影响最小,最具代表性。

受到LSM方法启发,本文提出一种基于分簇的节点复制攻击检测方法(cluster-based detection method,CBDM),将网络分成若干簇,并选择簇头[9],簇头作为该簇的验证节点(witness node)作复制攻击检测。簇头还将本簇所有节点的位置验证信息发送到基站,供基站作进一步检测。

1 网络环境

1.1 网络模型

假设有大量的低成本、低功耗的传感器节点随机分布于某区域,节点坐标可通过选定的定位算法得出[10,11],每个节点编号(ID)唯一,且与其邻居节点之间建立基于ID的密钥对。

同时,假设网络基站计算存储能力强,能量充足;基站拥有所有节点的信息,每个节点与基站之间有唯一的密钥对来计算加密认证码和加密数据。

1.2 敌方模型

假设敌方可能俘获网络中的节点,且可使用被俘节点来复制恶意节点,并散布于网络。被俘节点和恶意节点完全受敌方控制,可在任何时候相互通信,且恶意节点仍然执行网络检测协议。

同时,假设恶意节点在执行检测协议期间,敌方还将采用其他措施,帮助恶意节点通过检测。

2 CBDM

2.1 LSM检测方法

LSM方法的处理过程如图1所示。其中,A为被俘获节点,A′为敌方复制A的恶意节点,Bi和Bi′分别为A和A′的邻居节点,Ci和Ci′分别为A和A′的目的节点。首先,节点A发送其位置验证信息至邻居节点;邻居节点随机选择目的节点,通过中间节点X将A的位置验证信息转发到目的节点B,其中,Bi和Ci均为A的验证节点。恶意节点A′在发送位置验证信息和选择目的节点时,可能与节点A的验证节点相交叉重合。如图1所示,节点X既为A的验证节点,又是A′的验证节点,故可通过节点X判别被俘节点A与它的复制节点A′。

图1 LSM方法处理过程

LSM方法需将位置验证信息发送给大量的验证节点,会产生大量的通信成本。

2.2 CBDM的基本思想

CBDM将集中控制和分布式方法相结合。分簇网络如图2所示,簇头作为该簇的验证节点,通过ID检测本簇是否存在恶意节点。簇头还将所有节点的地理位置和ID信息发给基站,由基站来检测整个网络内的恶意节点。

图2 CBDM处理过程

2.3 CBDM的流程

在CBDM中,整个网络周期性运行,每个周期的具体流程描述如下:

1)选簇头:使用概率选择方法决定每个运行周期的簇头节点。

2)分簇:簇头选定后,周围节点根据就近原则加入簇。

3)位置信息发送:各簇节点把位置信息发送到簇头,由簇头将各簇信息汇总到基站。

4)簇内检测:簇头检查本簇是否具有相同ID的位置信息。

5)整个网络检测:基站对比所有节点的位置信息,检测出具有相同ID的节点。

说明1 步骤(1)中的概率选择方法是节点被选为簇头的概率取决于网络中簇头节点占所有节点的百分比和该节点之前成为簇头节点的次数。若某个节点n生成的随机数小于一个门限值I(r),则该节点就会被选为本周期的一个簇头。

门限值由下式定义

(1)

其中,I(r)为门限值,r为当前的周期数,G为前r个周期中从未充当过簇头的节点集合,符号mod为求模运算符号,p为整个网络中簇头节点占所有节点数目的百分比。

说明2 步骤(2)中簇头选定以后,向周围节点广播自己成为簇头的消息,其他节点根据接收到消息的强度来决定加入哪个簇。

3 仿真研究

为了评价CBDM的性能,采用对比研究方法。将CBDM与分布式检测方法LSM和集中式检测方法(BS-based method)作仿真对比研究。

3.1 仿真场景

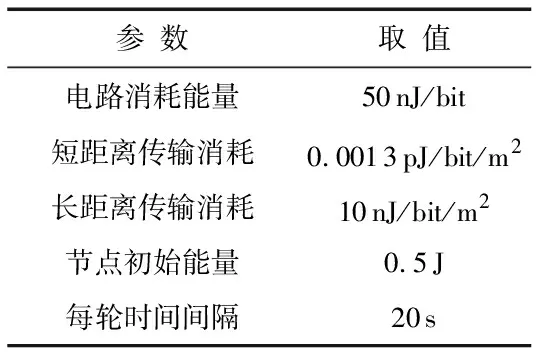

假设在100 m×100 m的部署区域内随机均匀布放N个节点,其中包括复制节点;基站随机放置在监测区域内,每个节点的传输距离为100 m。仿真场景参数见表1。

表1 仿真场景参数

3.2 检测率分析

图3显示,CBDM和BS-based method在节点复制检测上有极好的性能。这是因为CBDM和BS-based method在基站收集了所有节点的位置验证信息,而LSM则需要验证节点相交才能检测出具有相同ID的恶意节点。因此,从图3可以看出:CBDM和BS-based method的检测率都达到了100 %。

图3 检测率对比

3.3 能耗分析

图4显示CBDM和BS-based method拥有较少的通信成本,原因是这2种方法是不需要把节点的位置验证信息转发给大量的中间节点,而是直接发送到簇头或基站,而LSM需要把位置验证信息转发给大量的中间节点,因此,其通信成本远高于前2种方法。

图4 通信成本对比

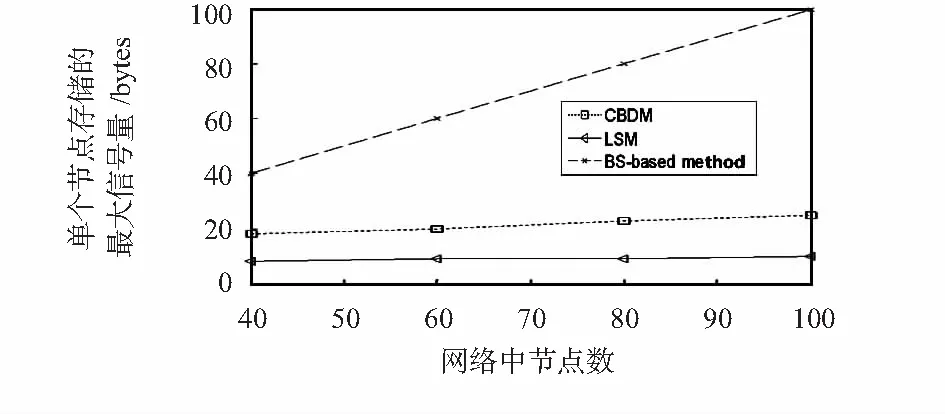

图5显示CBDM和BS-based method在单个节点中存储的最大信息量都要比LSM方法大,而CBDM比BS-based method小。BS-based method中,单个节点中信息的最大量与网络中节点数量呈正比,而CBDM则受网络中节点数量的影响很小。这是因为当网络中节点数量增加时,簇头数量也会相应增多,各簇中分得的节点数量不会增加太多,所以,簇头存储的信息量也不会显著增加。

图5 单个节点存储的最大信息量对比

图6显示:CBDM与BS-based method相比,具有更长的生命周期。这是因为在CBDM中每个传感器节点的数据都汇聚到簇头,由簇头把数据传输到基站,增加了传输效率,降低了能量耗费,因此其生命周期更长。

图6 网络生命周期对比

4 结束语

在节点复制攻击中,集中检测方法的检测率高、通信开销较小,但是对基站的依赖性大,导致基站周围的节点因能耗大而加速失效,缩短了网络生命周期;而分布式检测方法均衡了网络节点的通信开销,但该方法总的通信开销较大。

CBDM综合了集中式检测与分布式检测的优点,其检测率、通信成本均优于LSM方法,单个节点存储的最大信息量和网络生命周期优于BS-based method。

参考文献:

[1] Jokhio S H,Jokhio I A,Kemp A H.Node capture attack detection and defence in wireless sensor networks[J].IET Wireless Sensor Systems,2011,2(3):161-169.

[2] Kwantae Cho,Minho Jo,Taekyoung Kwon,et al.Classification and experimental analysis for clone detection approaches in wireless sensor networks[J].IEEE Systems Journal,2013,7(1):26-35.

[3] 任秀丽,杨 威,薛建生,等.基于分区的无线传感网节点复制攻击检测方法[J].电子学报,2010,38(9):2096-2100.

[4] Parno B,Perrig A,Gligor V.Distributed detection of node replication attacks in sensor networks[C]∥2005 IEEE Symposium on Security and Privacy,Oakland,USA,2005:49-63.

[5] Wen H,Luo J,Zhou L.Lightweight and effective detection scheme for node clone attack in wireless sensor networks[J].Wireless Sensor Systems,IET,2011,1(3):137-143.

[6] Parno B,Perrig A,Gligor V.Distributed detection of clone attacks in wireless sensor networks[J].IEEE Transactions on Dependable and Secure Computing,2011,8(5):685-698.

[7] Yu Chia Mu,Lu Chun Shien,Kuo Sy Yen.Mobile sensor network resilient against node replication attacks[C]∥5th Annual IEEE Communications Society Conference on Sensor,Mesh and Ad Hoc Communications and Networks,SECON 2008,San Francisco,CA,United States,2008:597-599.

[8] Zeng Yingpei,Cao Jiannong,Zhang Shigeng,et al.Random-walk based approach to detect clone attacks in wireless sensor network-s[J].IEEE Journal on Selected Areas in Communications,2010,28(5):677-691.

[9] 郭书城,卢 昱,许定根.基于分簇无线传感器网络的路由算法研究[J].通信学报,2010,31(8A):64-69.

[10] 李 逶,刘同佩,周 晖,等.无线传感器网络中DV-Hop定位算法的改进[J].南通大学学报:自然科学版,2010,9(2):30-34.

[11] 曹 磊,袁从明,徐 晨,等.基于距离的无线传感器网络自定位新算法[J].南通大学学报:自然科学版,2008,7(1):43-45.