对一种无证书代理签名方案的分析与改进

2014-08-04刘晓红张建中

刘晓红,张建中

陕西师范大学数学与信息科学学院,西安 710062

对一种无证书代理签名方案的分析与改进

刘晓红,张建中

陕西师范大学数学与信息科学学院,西安 710062

1 引言

Shamir在1984年首次提出了基于身份的密码学思想[1],它是指用户使用自己的身份信息作为自己的公钥,私钥生成中心(KGC)为用户生成私钥。Al-Riyami等人在2003年提出了一种无证书公钥密码体制[2],由KGC生成的部分私钥和用户自己选择的秘密值两部分结合生成用户的私钥,从而克服了基于身份的密码体制中的密钥托管问题,但是无证书签名体制的安全模型中通常要考虑两种类型的攻击,一种是公钥替换攻击,它是指敌手不能获取系统的主密钥,但可以任意替换用户的公钥;一种是恶意的KGC攻击,KGC拥有系统的主密钥,但不可以替换用户的公钥。

代理签名方案是Mambo等人提出的[3],它是指当某个签名者因某种原因不能签时将签名权利委托给他人替自己行使签名权。近几年各种代理签名相继被提出[4-6]。例如于义科等人在2011年提出了一系列门限代理签名方案[7-9],文献[10]对它们进行了安全性分析,提出了一种伪造攻击及相应的改进措施。文献[11]提出了一种无证书代理盲签名方案,文献[12]对文献[11]中的方案进行了安全性分析,发现其不满足无证书密码系统中的两类攻击。文献[13]利用weil配对技术参照文献[14]设计了一种基于身份的代理签名方案,文献[15]发现文献[13]设计的方案是不安全的,并提出了改进方案,限制了KGC的权限。本文对文献[15]中的方案进行了安全性分析,发现其不能抵抗无证书签名方案中的公钥替换攻击和恶意的KGC伪造攻击,并给出了改进方案,分析表明新方案是安全的。

2 预备知识

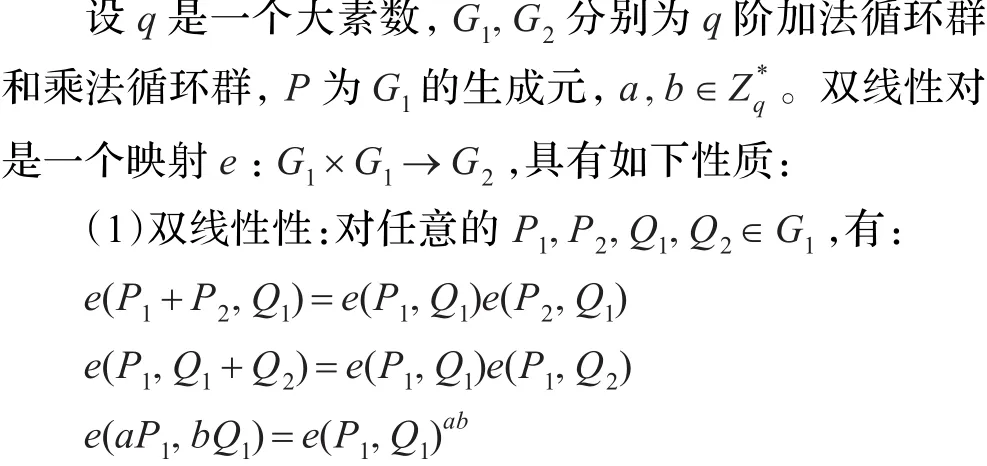

2.1 双线性对

(2)非退化性:存在P,Q∈G1,使得e(P,Q)≠1。

(3)可计算性:对所有的P,Q∈G1,存在计算e(P,Q)的有效算法。

2.2 困难性假设

3 文献[11]的方案

3.1 参数设置

3.2 密钥生成

3.3 代理授权阶段

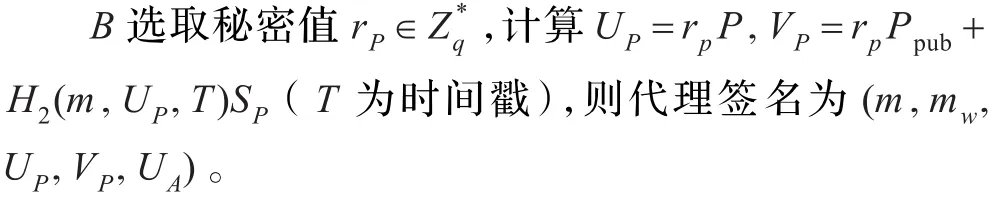

3.4 代理签名阶段

3.5 代理验证阶段

4 文献[11]方案的安全性分析

4.1 敌手可通过替换公钥伪造代理授权

4.2 敌手可通过替换公钥伪造代理签名

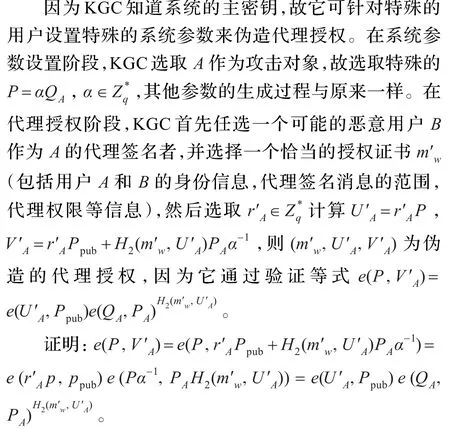

4.3 恶意的KGC可伪造代理授权

4.4 恶意的KGC与A联合可计算代理密钥

5 改进方案及安全性分析

5.1 攻击成功的原因

造成公钥替换攻击成功的原因是公钥PA=xAP,由于xA选取的随机性,使得PA也带有很强的随机性,故很难抵抗公钥替换攻击。

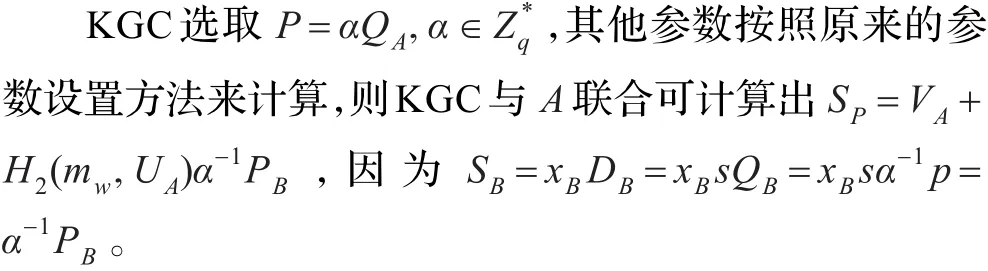

造成恶意的KGC攻击成功的原因是KGC可以预先选定特殊的参数P,在不知道xA,xB的情况下,可以利用选定的P计算出

5.2 改进的方案

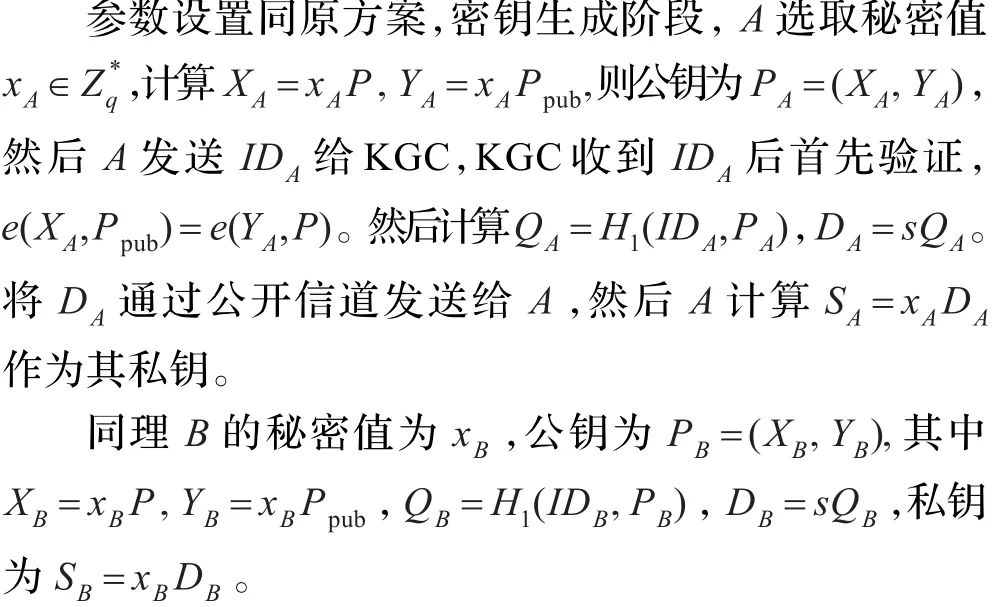

5.2.1 参数设置和密钥生成阶段

5.2.2 代理授权阶段

5.2.3 代理签名阶段

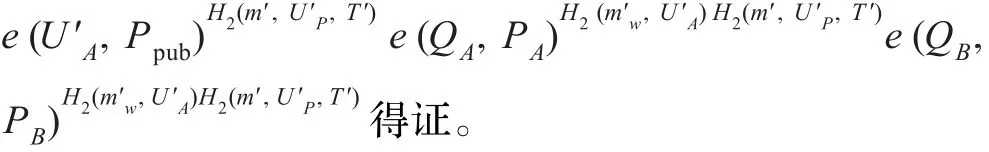

5.2.4 代理验证阶段

5.3 改进方案的安全性分析

结合文献[11]对原方案的安全性分析,本文只从公钥替换攻击和KGC伪造攻击两方面来分析改进方案的安全性。

6 结束语

本文对一个无证书代理签名方案进行了安全性分析,指出其针对于无证书密码体制中的两类敌手都是不安全的,并给出了具体的攻击方法,针对这两类攻击,本文给出了一种改进措施,分析表明,改进后的方案可以抵抗无证书密码体制中的这两类攻击,具有更好的安全性。

[1]Shamir A.Identity-based cryptosystems and signature schemes[C]//Proceedings of Crypto’84.Berlin:Springer-Verlag,1984:47-53.

[2]Al-Riyami S,Paterson K.Certificateless public key cryptography[C]//LNCS 2894:Asiacrypt 2003.Berlin:Springer-Verlag,2003:452-473.

[3]Mambo M,Usuda K,Okamoto E.Proxy signatures for delegating signing operation[C]//Proceedings of the 3rd ACM Conference on Computer and Communications Security.New York:ACM Press,1996:48-57.

[4]Mashhadi S.A novel secure self proxy signature scheme[J]. International Journal of Network Security,2012,14(1):83-87.

[5]Zhang Jianhong,Cui Yuanbo,Chen Zhiping.Security of proxy signature scheme[J].Information Technology Journal,2013,12(3):466-469.

[6]原变青,张忠.门限代理签名方案的分析与改进[J].计算机工程,2012,38(7):119-121.

[7]于义科,郑雪峰,韩晓光,等.一种标准模型下基于身份的高效门限代理签名方案[J].计算机应用研究,2011,28(3):1136-1141.

[8]于义科,郑雪峰,韩晓光,等.一种标准模型下基于身份的高效代理签名方案[J].计算机科学,2011,38(6):133-139.

[9]于义科,郑雪峰.标准模型下基于身份的高效动态门限代理签名方案[J].通信学报,2011,32(8):55-63.

[10]陈亮,田苗苗,汤学明,等.对一类基于身份的门限代理签名方案的伪造攻击[J].计算机科学,2012,39(10):73-77.

[11]张建中,彭丽慧,薛荣红.一个无证书代理盲签名方案[J].计算机工程,2011,37(14):112-113.

[12]胡国政,王展青,陆济湘,等.无证书代理盲签名方案的安全性分析[J].计算机工程,2012,38(13):112-114.

[13]刘春刚,周廷显,强蔚.一种身份基代理签名方案的研究[J].哈尔滨工业大学学报,2008,40(7):1052-1054.

[14]Xun Yi.An identity-based signature scheme from the weil pairing[J].IEEECommunicationsLetters,2003,7(2):76-78.

[15]王勇兵,张学亮,仇宾.一种新的基于身份的代理签名方案[J].计算机工程,2011,37(7):157-159.

LIU Xiaohong,ZHANG Jianzhong

College of Mathematics and Information Science,Shaanxi Normal University,Xi’an 710062,China

This paper analyzes a certificateless proxy signature scheme and points out it are vulnerable against two types of adversaries in certificateless cryptosystems.Type I adversary can replace the user’public key to forge proxy delegations from any original signer to any proxy signer and compute the proxy signature;type II adversary(KGC)can generate the trapdoor system parameters according to the identity information of a pre-selected target user and then forge the proxy delegations from the target user to other users.To overcome these security problems,a new improved proxy signature scheme is proposed.Analysis shows that the new scheme has better security.

certificateless signature;proxy signature;public key replacement attacks;malicious KGC attacks;bilinear mapping

分析了一种无证书代理签名方案,指出其针对于无证书密码系统中的两类敌手都不安全。类型I敌手可替换用户的公钥来伪造代理授权和代理签名;类型II敌手(KGC)可针对预先选择好的用户生成特殊的系统参数,然后伪造代理授权。为了克服这些安全问题,提出了一种改进的方案,分析表明,新方案具有更好的安全性。

无证书签名;代理签名;公钥替换攻击;恶意的KGC攻击;双线性对

A

TP309

10.3778/j.issn.1002-8331.1212-0268

LIU Xiaohong,ZHANG Jianzhong.Analysis and improvement of certificateless proxy signature scheme.Computer Engineering and Applications,2014,50(22):115-117.

国家自然科学基金(No.61173190,No.61273311);陕西省自然科学基础资助项目(No.2010JQ8027);陕西省教育厅科研计划项目(No.2010JK398,No.12JK1003);中央高校基本科研业务费专项基金资助项目(No.GK201002041);陕西师范大学研究生培养创新基金(No.2013CXS024)。

刘晓红(1988—),女,硕士研究生,主研方向:密码学;张建中,通讯作者,教授,博士,主研方向:密码学。E-mail:jzzhang@snnu.edu.cn

2012-12-23

2013-03-20

1002-8331(2014)22-0115-03

CNKI网络优先出版:2014-03-17,http://www.cnki.net/kcms/doi/10.3778/j.issn.1002-8331.1212-0268.html