基于编码混淆的匿名通信机制

2014-08-03王建晔任平安吴振强李艳平

王建晔 ,任平安 ,吴振强 ,李艳平

1.陕西师范大学 计算机科学学院,西安 710062

2.陕西师范大学 数学与信息科学学院,西安 710062

基于编码混淆的匿名通信机制

王建晔1,任平安1,吴振强1,李艳平2

1.陕西师范大学 计算机科学学院,西安 710062

2.陕西师范大学 数学与信息科学学院,西安 710062

1 引言

由于无线网络便利性、可移动性、可扩展性等优点,无线网络技术飞速发展,各种无线设备得到广泛应用,同时用户的隐私保护和高质量的传输需求也向无线网络信息传输的安全性提出了挑战。目前基于无线网络的安全性研究中更多的是集中于安全保障方面,对隐私保护的需求通常被忽略了。匿名通信的一个目标就是保障用户的身份不被窃听者直接获得或推知[1],目前在有线网络下基于密码学的匿名通信技术有代理、洋葱路由和包混淆等,这些技术通过一定的方法隐藏用户身份、通信双方关系等信息,使攻击者无法获知通信双方的隐私,达到隐私保护的目的。但是,传统匿名通信技术不能完全适应无线网络环境的开放性和网络拓扑结构动态变化的特点。

目前,有可能用于无线网络环境的缓冲区混淆法,Chaum[2]提出了一个基于多个混淆器数据转发过程的混淆模型,但是采用随机消息以及随机时延的方法,导致无线网络代价太高、增加了网络拥塞,且时延严重影响到无线网络的实时性与可用性要求,因此Chaum混淆模型不能完全满足无线网络的匿名性要求。基于Chaum混淆模型,Crowds系统[3]采用随机选择代理的方式来增加攻击者路径跟踪的难度,但Crowds安全性完全依赖于攻击者无法获知整个路径这一前提,抗全局监听攻击和流量分析攻击的能力较差,且Crowds系统对接收者的匿名缺乏有效保护。基于Chaum模型的匿名协议和模型还有 Onion Routing[4]、Tor[5]、Tarzan[6]、Morphmix[7]等等,但这些模型都需要有公共密钥基础设施,且不可避免地都需要密钥管理开销。

传统的网络通信中,中间节点只是做简单的存储、转发,即除了数据的发送节点和接收节点以外的节点只负责路由,不对数据包的应用层数据做任何处理,中间节点扮演转发器的角色。Ahlswede等人[8]于2000年提出了网络编码(Network Coding)理论,它的核心思想是在网络中的各个节点上对不同信道上收到的信息进行线性或者非线性(编码融合)处理,然后转发给下游节点,中间节点扮演着编码器或信号处理器的角色。目的节点可以依据相应编码系数进行解码还原传输的原始信息。经研究发现,应用网络编码后转发的信息量增加,不仅可以达到提高网络吞吐量的目的,同时也实现了数据包的混淆,节点出入的数据包对应关系及信息形式发生变化,可以抗流量分析攻击。Fan[9]和Zhang[10]分别提出了利用线性网络编码实现匿名性的方法,该方法能很好地保护全局编码向量间的线性关系,但是需要第三方的认证或者密钥分发中心提前分发密钥,且扩展性不好;攻击者一旦获得密钥就可以成功进行流量分析攻击。段桂华等[11]提出了一种基于多路径网络编码的信息分割传输策略ITNC,并将该策略应用到匿名通信的建路机制中,提出了一种新的匿名通信策略AC-ITNC,实现了无密钥基础设施下匿名传输路径的建立。文献[12]提出了CMACM的匿名通信模型,引入了信息分片编码的思想,实现了保密安全一次完成,但是,解码的成功率建立在目的节点正确接收全部信息片的基础上。文献[13]提出了一种适用于无线多跳网络编码感知的机会转发消息,该机制结合机会转发和网络编码,动态地选择有机会编码的节点进行编码后转发,提高了网络的吞吐量。

本文结合网络编码思想,提出了一种基于编码混淆的匿名通信机制ACMBC(Anonymous Communication Mechanism Base on Coding-confusion),通过在源节点对数据包进行随机编码,实现了端对端的匿名通信;同时在传输过程中采用网络编码机制,达到了信息内容和形式的混淆,实现了多级混淆匿名通信,并且结合多径路由的思想,实现了抗流量分析的匿名通信。

2 ACMBC方案

2.1 ACMBC设计思路

ACMBC在源节点和中间节点都对数据包进行随机网络编码操作,随机选择下一跳节点进行发送,保证了源节点的匿名性和传输过程中的保密性。同时,中间节点的常用随机编码方式进行消息发送,实现了编码混淆的效果,改变了数据包的形式和内容,使出入数据包对应关系发生了变化,保证了信息传输的不可追踪性,提高了通信的抗流量分析攻击的能力;同时该方案中源节点和目的节点都具有较强的匿名性。

本文提出ACMBC的前提假设如下:(1)源节点随机选取待发送的数据包进行编码,且所生成的编码包的度(degree,参与编码的源数据包的数量)服从鲁棒孤子分布[14](Robust Soliton Distribution,如图1,该分布可以提高解码效率)。(2)源节点发送出去的信息包括编码系数、度和编码后的消息。(3)中间节点能够对收到的数据包进行编码操作。(4)每个中间节点在发送编码后的新数据包时,同时发送对应的更新后编码系数矩阵和度。(5)源节点每次编码选取的源数据包不完全相同,即编码后没有相同的编码包;中间节点在编码时丢弃编码系数全为0的包,防止传输过程中产生大量的无用包。

图1 鲁棒孤子分布

2.2ACMBC定义

源信息用 X 表示,X={x1,x2,…,xi,…,xn},xi表示源数据包。源节点对源数据包进行随机编码后的编码包用 yi表示,中间节点对收到的编码包进行编码后的新编码包用 yj表示,用 pi表示编码系数,pi= (pi1pi2… pin),pi1表示编码包 yi中对应的x1的系数。

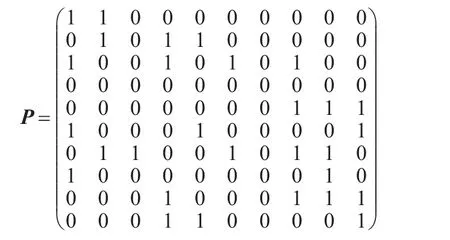

假 设源 信息 X={x1,x2,…,x10},若 y1=x1⊕x2⊕x5⊕x7⊕x10,则 p1=(1 1 0 0 1 0 1 0 0 0 1),p1即是编码包 y1的编码系数,p11是x1的系数,p11=1,y1的度d1为参与编码的源数据包的个数,也就是 p1中元素1的个数,即d1=5。

编码包间的相关性:若两个编码包的编码系数中相同列的元素都为1,则这两个编码包相关,编码相关的列数越多,则编码包的相关性越高。定义同为1的列数为对应的相关度。本文用T表示编码包间的相关性列表,tjl表示编码包 yj与 yl间的相关度,Δt表示相关度之差的绝对值。中间节点发送的编码包可以表示为(yj,dj,pj)。

2.3 编解码策略描述

源节点 A要向目的节点B发送消息 X={x1,x2,…,xi,…,xn},A 对消息 X={x1,x2,…,xi,…,xn}进行随机编码,随机选取di个数据包进行异或操作产生编码包 yi,然后把对应的编码包的度di以及生成编码包的编码系数 pi和编码后的消息发送给随机选取的下一跳节点。中间节点对收到的编码包进行随机编码生成新的编码包 yj,并记录新的度dj、编码系数 pj,转发新的编码包给下一跳节点。目的节点最终收到的编码包用(yk,dk,pk)表示。

如图2所示,假设Alice发消息给Bob,X={x1,x2,…,xi,…,xn},源节点发送的编码包经过中间节点多次编码,则Bob收到的编码包 (yk,dk,pk)如下:

对应的编码系数矩阵为:

第k行对应 yk的编码系数 pk。

图2 Alice发送编码包给Bob

解码策略:

(1)目的节点收到以上信息后,首先检测编码包的度,如果有度为1的数据包,直接提取出来,根据对应的编码包的编码源系数中元素1的位置即可得到对应的源数据包xi。然后将所有xi参与的编码包与解出的xi异或消去,并更新度dk、编码系数矩阵P。

(2)然后,再次检测是否存在度为1的编码包,若存在则重复步骤(1);否则建立剩余编码包的相关性列表T(结构如图3所示),可以得到相关性表T,提取T中相关度最大的编码包,并检测两个相关编码包的度之差,Δt最小(不为零)的两个编码包进行异或操作。

(3)重复步骤(1)和步骤(2),可以解码所有的编码包。

图3 编码包相关性表T的结构

2.4 ACMBC实例

假设 Alice发给Bob的消息为 X={x1,x2,…,x10},源节点发送的编码包经过中间节点多次编码,则Bob收到的编码包如下:

根据2.3节解码策略,解码过程如下:

由d4=1可以还原x7,然后将所有含有x7的编码包与解出的x7异或消去,并更新度dk、编码系数矩阵P。可以获得以下信息:

新的系数矩阵:

建立如表1所示的相关性列表T。

表1 编码包相关性列表T

其中N代表网络中节点总数量,P(x)代表节点是源节点或目的节点的概率,Emax代表系统的最大熵。当攻击者得不到关于源节点或目的节点的任何信息时,系统具有最大熵。

由步骤(2)可得:

还原出 x4后,重复步骤(1),可得:

更新编码系数矩阵和编码包相关性列表T,最后可解出源信息X。

3 方案分析

本文所提出的方案中,源节点对要发送的数据包进行随机编码,然后随机选择下一跳节点进行发送,通过编码的操作实现了对源数据包的加密和混淆,保证了通信过程的保密性,窃听者获取不到有关源节点任何有用的信息。在ACMBC方案中,源节点通过编码混淆随机选取下一跳节点的方式实现了源节点的匿名性;在信息传输过程中,中间节点对收到的编码包再次进行随机编码,中间节点收到的数据包数量和转发出的数据包数量不一定是相同的,使信息进一步的混淆,出入的数据包对应关系发生很大变化,消息形式看不出原来的面目,进一步保证了转发信息的不可追踪性,防止了敌手对窃听到的消息进行流量分析攻击。节点数量越多,抗流量分析攻击的能力越强。

3.1 ACMBC的匿名性分析

文献[15]提出了一种基于信息论的匿名性度量方法,将系统的匿名度定义为:

3.1.1 源节点的匿名性分析

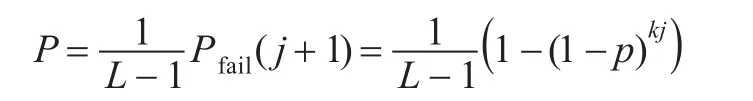

假设从源节点到目的节点的路径长度为L,分为L个阶段,源节点位于第0阶段,源节点的匿名度取决于攻击者获知第0阶段消息的概率。根据第1阶段路径中是否存在非恶意节点可以分为以下两种情况:

(1)第1阶段所有的节点都是恶意节点。此时,攻击者可以轻松获取第0阶段源节点发出的消息(这种情况发生的概率很低),源节点的匿名度为0。

3.1.2 目的节点的匿名性分析

目的节点匿名度是由攻击者能够识别到目的节点的概率决定的,目的节点可以在除了0阶段的任一阶段。具体可以分以下两种情况:

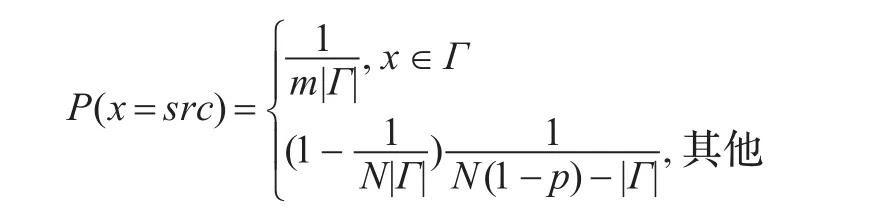

(1)目的节点之前的某个阶段i的所有节点都是恶意节点。这样攻击者通过解码可以获知阶段i收到的全部信息,目的节点暴露。假设目的节点在 j+1阶段,那么在 j+1阶段之前至少存在一个阶段的所有节点都是恶意节点的概率是:

其中,k表示每个阶段的节点数,目的节点存在于除发送者阶段之外的任何一个阶段的概率为1/(L-1),由此可得第一种情况发生的概率为:

这种情况下,目的节点的匿名度为0。

基于以上两个公式,可以推知源节点和目的节点的匿名度。

3.1.3 仿真分析

令N=1 000,k=4,本文对所提出方案的匿名度进行了仿真分析。

如图4所示的仿真结果对比,N=1 000,k=4时,随着 p值的增大,源节点和目的节点的匿名度逐渐降低,源节点的匿名度略大于目的节点的匿名度;p大于0.9时,源节点和目的节点的匿名度急速下降,p趋近于1时,源节点和目的节点匿名度为0。网络中恶意节点的数量少于50%时,源节点的匿名度大于等于90%,网络中恶意节点的数量少于40%时,目的节点的匿名度大于90%;攻击者通过流量分析追踪到源节点的概率很小,目的节点之前的任意一个阶段被攻击者发现,目的节点就有可能暴露,所以目的节点的匿名度略小于源节点的匿名度。

图4 源节点和目的节点匿名度仿真结果对比

如图5和图6所示,网络中节点数N对源节点和目的节点匿名度的影响。图5中,随着 p的增大,源节点的匿名度逐渐减小;p小于0.3时,节点数量对源节点的匿名度影响不大;p大于0.3时,节点数越多匿名度明显越高,当 p趋近于1时,节点数对源节点的匿名度影响力逐渐减小。仿真结果表明,当节点被攻击者控制的概率 p相同时,节点数越多源节点的匿名度越高。图6中,随着 p的增大,目的节点的匿名度逐渐减小;N=10 000时目的节点匿名度明显大于N=1 000时的匿名度;仿真结果表明,当节点被攻击者控制的概率 p相同时,节点数越多目的节点的匿名度越高。

通过仿真可知,网络节点越多,混淆的程度越高,源节点和目的节点的匿名性越好。

3.2 ACMBC与传统方案比较

ACMBC与传统的匿名方案比较,其优点如表2所示。

与LT编码[14]相比较,LT编码主要是基于度进行解码,编码包中一定要有度为1的编码包才能够顺利解码,而且中间节点不能参与编码,容易受到流量分析攻击。本文的方案基于编码包的相关度进行解码,目的节点收到的相关编码包的度之差的绝对值较小和相关度较大的包越多,解码的复杂度越低。

4 结语

针对无线网络的开放性、移动性、拓扑结构动态变化等特点,本文根据网络编码具有消息混淆与数据保密的功能,提出了一种多级编码匿名转发机制ACMBC。该机制主要应用于无线环境下,发送方采用随机编码方式,中间节点通过对数据包进行多级随机编码混淆,使中间节点的出入数据包出入的对应关系和信息表现形式发生变化,提高匿名通信的抗攻击能力。同时实现了通信的匿名性和保密性,平衡了研究安全过程中出现的安全性与匿名性相矛盾的情况。

图5 节点数N对源节点匿名度的影响

图6 节点数N对目的节点匿名度的影响

表2ACMBC与传统方案的比较

新的机制ACMBC为无线网络下的安全研究提供的新思路,容易实现匿名通信基础设施的功能。目前的匿名性技术的研究主要基于有线互联网,实现匿名的方法多采用消息填充、洋葱封装等方法,无法满足无线网络节电的要求。将来的研究应该围绕无线网络匿名安全通信的效率展开,研究针对无线网络用户关心的隐私保护方法,研究无线环境下ACMBC的应用及相关原型系统的实现等内容,重点编码混淆的数学模型以及编解码算法,匿名性和编解码效率的提高等。

[1]吴振强.匿名通信技术的研究现状及展望[J].陕西师范大学学报:自然科学版,2002,30(4):107-111.

[2]Chaum D.Untraceable electronic mail,return addresses,and digital pseudonyms[J].Communications of the ACM,1981,24(2):84-88.

[3]ReiterM K,Rubin A D.Crowds:anonymityforweb transactions[J].ACM Transactions on Information and System Security,1998,1(1):66-92.

[4]Goldschlag D,Reed M,Syverson P.Onion routing for anonymous and private Internet connections[J].Communications of the ACM,1999,42(2):39-41.

[5]Dingledine R,Mathewson N,Syverson P.Tor:the secondgeneration onion router[C]//Proc of the 13th USENIX SecuritySymp.Berkeley:USENIX Association,2004:303-320.

[6]Freedman M J,Morris R.Tarzan:a peer-to-peer anonymizing network layer[C]//Proc of the 9th ACM Conf on Computer and Communications Security(CCS 2002). Washington:ACM Press,2002:193-206.

[7]Rennhard M,Plattner B.Introducing MorphMix:peer-topeer based anonymous Internet usage with collusion detection[C]//Proc of the ACM Workshop on Privacy in the Electronic Society(WPES 2002).Washington:ACM Press,2002:91-102.

[8]Ahlswede R,Cai N,Li S Y R,et al.Network information flow[J].IEEE Transactions on Information Theory,2000,46(4):1204-1216.

[9]Fan K,Wei X,Long D.A load-balanced route selection for network coding in wireless mesh networks[C]//Proceedings of the 2009 IEEE International Conference on Communications(ICC),2009:5335-5340.

[10]Zhang P,Jiang Y,Lin C,et al.P-coding:secure network coding against eaves-dropping attacks[C]//Proceedings of IEEE INFOCOM 2010,the 29th Conference on Computer Communications,2010.

[11]段桂华,王伟平,王建新,等.一种基于多路径网络编码的匿名通信机制[J].软件学报,2010,21(9):2338-2351.

[12]吴振强,马亚蕾.编码混淆:一种新型匿名通信模型[J].武汉大学学报:理学版,2011,57(5):401-407.

[13]袁永琼.无线多跳网络中网络编码感知的机会转发机制[J].北京航空航天大学学报,2012,38(5):648-653.

[14]Luby M.LT codes[C]//Proceedings of the 43rd Annual IEEE Symposium onFoundationsofComputerScience,2002:271-280.

[15]Serjantov A,Danezis G.Towards an information theoretic metric for anonymity[C]//LNCS 2482:Proceedings of Privacy Enhancing Technologies(PET2002).Berlin:Springer-Verlag,2002:41-53.

WANG Jianye1,REN Ping’an1,WU Zhenqiang1,LI Yanping2

1.School of Computer Science,Shaanxi Normal University,Xi’an 710062,China

2.School of Mathematics&Information Science,Shaanxi Normal University,Xi’an 710062,China

A wireless network is subject to various security attacks because of openness and topological dynamic variation.The existed anonymous communication models are unable to completely adapt the wireless network which has open link,dynamic changes of topological structure and limited resources.The paper proposes a multistage coding-confusion anonymous forwarding mechanism.The mechanism combines with multipath transmission and changes the correspondence and external form of the in and out packets to improve the ability of against flow-analysis attacks by internal packets random encoding at each node.Meanwhile,the mechanism improves the anonymity of system.

anonymity;coding-confusion;security

无线网络的开放性、拓扑动态变化性决定它容易受到多种攻击的威胁,现有的匿名通信模型都无法完全适应链路开放、拓扑动态变化、资源有限的无线网络。提出了一种多级编码混淆的匿名转发机制,该机制通过在各个节点进行内部数据包随机编码,使各个节点出入的数据包对应关系及信息形式发生变化,结合多路径传输方式,提高了匿名通信抗流量分析攻击的能力,同时改善了系统的匿名性。

匿名性;编码混淆;安全性

A

TP393

10.3778/j.issn.1002-8331.1301-0050

WANG Jianye,REN Ping’an,WU Zhenqiang,et al.Anonymous communication mechanism based on coding-confusion. Computer Engineering and Applications,2014,50(23):108-113.

国家自然科学基金(No.61173190)。

王建晔(1987—),男,硕士研究生,研究领域为网络编码;任平安(1963—),男,副教授,主要研究领域为密码学、算法设计与分析;吴振强(1968—),男,教授,主要研究领域为网络安全、移动网络计算、无线通信技术、网络与远程教育;李艳平(1978—),女,博士,讲师,主要研究领域为安全协议设计与分析。E-mail:wongjianye@foxmail.com

2013-01-07

2013-02-22

1002-8331(2014)23-0108-06

CNKI网络优先出版:2013-04-08,http://www.cnki.net/kcms/detail/11.2127.TP.20130408.1648.014.html

◎数据库、数据挖掘、机器学习◎