DNS故障再现互联网“入口”亟须保障

2014-02-21程彦博

程彦博

春节前,DNS污染事件导致全国范围的互联网访问中断。此事件再次证明了DNS作为用户访问互联网的咽喉要道,其位置极为特殊,保障DNS的安全也极为重要。

1月21日,就在全国各地开始迎接马年春节的时候,一场意外的全国范围的DNS污染事件爆发。国家互联网应急中心(CNCERT/CC)发布消息称,1月21日15时20分,大量互联网用户无法正常访问以“.com”、“.net”等为域名的网站,经对已掌握的数据进行分析,初步判断此次事件是由于网络攻击导致我国境内互联网用户通过国际顶级域名服务解析时出现异常,攻击来源正在进一步调查中。

当时,大多数国内用户在访问互联网站点时,域名被解析到65.49.2.178这一个无法访问的位于美国的IP地址。360网站卫士监测发现,国内有三分之二的DNS处于瘫痪状态。

人们对信息安全的重视程度总是通过一次又一次的安全事件爆发而提升。联想到2013年在全球各地频繁发生的互联网安全事件,我们不禁会感叹:如今的互联网已经和每个人息息相关,如果互联网不能访问,这将是一场什么样的灾难?

严防互联网“入口”

正是由于互联网站点IP地址与域名映射的域名解析机制,造成每个访问互联网的用户都需要使用DNS。从某种意义上说,DNS可以看作用户访问互联网的“入口”,没有DNS,用户就无法实现自由顺畅的互联网访问。所以,在网络攻防战中,DNS的战略位置尤为重要。

打个形象的比喻,DNS类似于互联网的交通导航系统,用户访问互联网站点的访问请求需要借助DNS的“导航”才能达到目的地。如果导航系统失效或者被恶意修改,用户不但无法到达想要到达的网站,甚至还有可能被引导至恶意钓鱼网站,这除了会造成大面积的网络访问中断外,还有可能引发网络欺诈等更为严重的后果。

DNS遭受攻击很容易让互联网访问出现大范围的故障,还很容易让攻击者获得非法利益,于是DNS攻击也成为典型的网络攻击之一。

攻击事件频发

发生在2010年的百度DNS劫持就是一次典型的DNS攻击事件。2010年1月12日早7点,用户访问百度时出现故障无法访问,页面被劫持到了一个“Iranian Cyber Army”的网页上。随后,百度的DNS服务器地址几经更换,显示出其遭受攻击的迹象。当天上午10点45分,百度称“由于baidu.com的域名在美国域名注册商处被非法篡改,导致www.baidu.com不能被正常访问,公司有关部门正在积极处理”。直至当天中午,百度宣称全国的百度域名解析正在陆续恢复。

2013年8月25日凌晨,中国国家顶级域名“.cn”遭受到了史上最大规模的网络攻击,黑客攻击持续了1天多。负责管理.CN域名的中国互联网络信息中心(CNNIC)于当天上午10点半左右发出通告称:自凌晨开始,国家域名解析节点受到DDoS攻击,经CNNIC处置,至凌晨2时许,服务恢复正常,凌晨3时通过官方微博发出通告。凌晨4时许,国家域名解析节点再次受到有史以来最大规模的拒绝服务攻击,部分网站解析受到影响,导致访问缓慢或中断。

这次攻击导致新浪微博客户端等一批以“.cn”为域名的网站受到影响,用户无法访问。国家互联网应急中心运行管理部处长王明华透露,经过调查后发现,攻击者本意是要攻击一个游戏的私服网站域名,后来想攻击“.cn”域名达到这个目的。攻击者利用僵尸网络向“.cn”顶级域名系统持续发起大量针对某游戏私服网站域名的查询请求,峰值流量较平常激增近1000倍,造成“.cn”顶级域名系统的互联网出口带宽短期内严重拥塞。

运营商的应对

事实上,作为绝大多数互联网用户的接入单位,运营商DNS服务对互联网服务而言至关重要,且对国家具有战略意义。运营商需要保护自身的安全,防止自身DNS服务不可用,此外,运营商还可以对其DNS进行相应的防护或者配置来降低DNS攻击事件对用户造成的影响。

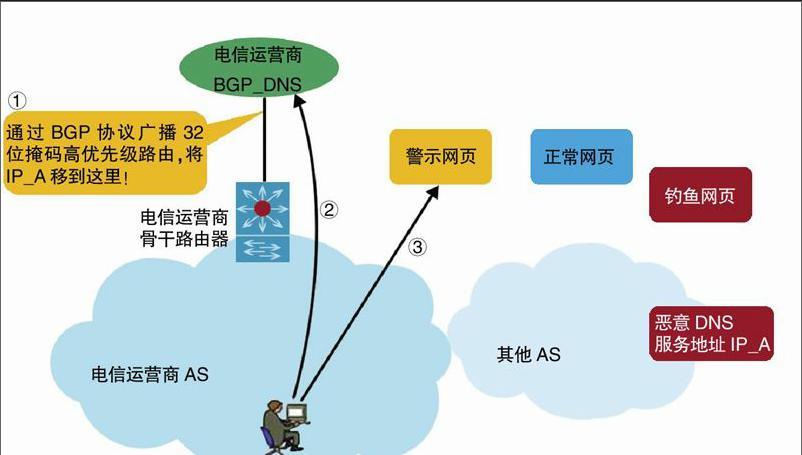

2013年,中国电信联合国内三大互联网公司腾讯、百度、阿里及国内DNS服务商114DNS,通过在中国电信IP骨干网实施控制策略,将被黑客篡改的用户DNS流量引导至中国电信专用的DNS反劫持节点,该节点对淘宝、百度、腾讯QQ空间等Web站点的域名进行特别解析,引导用户对DNS进行修复。114DNS公布的技术细节显示,114DNS为电信运营商搭建了专门的BGP-DNS系统,该BGP-DNS系统可直接向电信骨干路由器注入32位掩码的高优先级BGP路由,电信运营商核心路由器接受该BGP路由并在自身的网络内进行受限广播。

当然,针对DNS的攻防战远不会停止。需要指出的是,在“警匪”较量中,普通用户也是关键的一方,如果大家能够掌握更多的安全常识,比如修改路由器的默认密码,就可以降低自己被攻击的机会。

链接 三种类型的DNS攻击及其应对方法

专注于流量管理和DNS的Dyn公司首席技术官Cory von Wallenstein在一篇博客文章中介绍了三种常见类型的DNS攻击及其应对方法。

第一种DNS攻击类型称为缓存中毒攻击,这种攻击发生在攻击者成功将恶意DNS数据注入到递归DNS服务器(由很多ISP运作)之后。从网络拓扑的角度看,这些DNS服务器最接近用户的服务器,因此,对这些服务器的攻击将会直接影响到连接这些服务器的特定用户。

Dyn公司有阻止这种攻击的有效办法,并且DNSSEC(域名系统安全扩展)等标准能够提供额外的保护。如果DNSSEC不可行,另一种解决方法就是限制需要保护的域名解析服务器上的递归。确定这些服务器是仅处理保存在缓存中的数据,还是需要在互联网上与其他服务器通信。

第二种类型的DNS攻击需要攻击者掌控一个或多个授权DNS服务器。如果攻击者能够攻击授权DNS服务器,这种攻击的影响将是全球性的。

抵御这些类型的攻击的方法通常包括:高强度密码和基于IP的ACL(可接受访问控制列表)。此外,还应该对员工进行全面的培训,来防止基于社会工程学的攻击。

第三种类型的DNS攻击也很棘手。这种攻击是攻击者攻击域本身的注册,然后使用这种访问来更改分配到它的DNS服务器。

这正是黑客组织“叙利亚电子军队(SEA)”在攻击Twitter和《纽约时报》时的做法。企业最好将授权服务器托管在企业内部,从而实现对其完全控制。endprint