基于模糊理论的P2P电子商务信任评估模型

2013-12-22刘彦宾李丽琼

刘彦宾,李丽琼

(遵义师范学院计算机科学系,中国遵义 563002)

随着P2P 技术的普及和深入应用,P2P 电子商务飞速地发展起来,并以其高效性和灵活性等优势逐步替代传统商务模式.然而,信任风险严重阻碍了P2P 电子商务发展.由于P2P 网络的分布性、动态性、匿名性和开放性,导致一些网络诈骗行为屡有发生,使用户蒙受巨大的损失.因此,如何在P2P 电子商务环境中建立信任关系,保护交易用户的合法利益和维护网络的安全,这是P2P 电子商务急需解决的问题.本文运用模糊理论的相关知识来建立信任评估模型,通过引入惩罚因子和时间衰减因子,并结合黑名单机制,较好防止交易中的欺骗行为.

1 相关工作

1.1 模糊理论

模糊集合的概念是1965年由美国控制论专家Zadeh 提出的,因能有效地解决现实世界中大量不确定信息的问题,迅速发展为新的数学分支——模糊数学.

模糊集合描述为:论域是要研究的对象的全体,表示为X={x};以映射μA:X→[0,1],x→μA为表征的集合称为论域X 上的模糊子集A,μA(x)表示元素x 属于A 的程度,称为隶属度.

1.2 现有的P2P 信任评估模型

目前对P2P 网络中信任问题的研究主要是在系统中建立可靠的信任管理模型.文献[1]提出一个局部推荐的模型,利用有限个其他节点的推荐信任而计算出某个节点的可信度;文献[2]提出一个全局可信度的模型,利用邻节点满意度的迭代计算出节点的全局可信度;文献[3~5]提出一个基于推荐的全局模型;文献[6~7]在确定性理论的基础上,结合概率论等提出的一种不确定性推理方法,构建一个基于可信度的模型.

分析以上现有的P2P 网络信任模型,存在以下问题:(1)实际构成信任度的情况复杂、因素较多,而各种模型都不能有效涵盖,计算不够合理;(2)各种模型在信任度计算中都不重视自身交易产生的信任关系,而过分依赖其他节点的推荐信任.在参考当前信任模型的基础上,根据信任的不确定性和主观性,本文提出了一种基于模糊理论的P2P 网络的信任评估模型.

2 基于模糊理论的P2P 的信任评估

为了着重于本文的研究内容,假设通过采用相应的安全技术,信任管理模型中节点的身份鉴别、信任信息的完整性和机密性都已得到了保障,即系统可以抵御冒名及篡改等常规攻击行为.

2.1 信任的模糊描述

设U(u1,u2,…,un)是P2P 网络中的电子商务研究的问题域,ui(i=1,2,…,n)是P2P 中的节点.由于影响节点信任的因素很多,如交易数量,交易频度,交易金额,交易速度,商品质量等,它们描述了节点的相关属性或特征,构成节点信任评价的指标pi(i=1,2,…,m),其集合P={p1,p2,…,pm}称为节点信任的评价因素集.节点可以通过权重向量W=(w1,w2,…,wm)来表示各个信任指标的相对重要性,它的取值可由节点自己确定,体现了节点个性化的偏好.

节点对指标pi有n 种评判结果vj(j=1,2,…,n),如本模型中使用完全信任、倾向信任、中等信任、倾向不信任和完全不信任5 种,它们构成节点信任评判等级集合V={v1,v2,…,vn}.

信任是一个模糊的概念,不能简单表示为信任某节点和不信任某节点2 种情况,而只能说在多大程度上完全信任某节点.所以,可用信任指标ui对节点信任评判等级集合的各元素vj的隶属度构成的向量V(ui)=(v1(ui),v2(ui),…,vn(ui))来描述指标ui信任程度,其中vj(ui)(j=1,2,…,n)是指标ui对评判等级vj的隶属度;显然,各指标ui(i=1,2,…,n)信任程度将形成一个矩阵R=(rij)m×n,其中第i 行第j 列的元素表示第i 个指标作出第j 等评判等级的可能性,称为评判矩阵.

2.2 信任的模糊综合评判

为了确保信任关系能正确地建立,要求节点在每次交易之后,都需要对目标节点各方面的表现进行评估;而评估的各指标具有模糊性,故称为模糊综合评判.模糊综合评判的结果形成综合评判集,表示为B=(b1,b2,…,bn)=W· R,其中:· 表示模糊算子.常用的模糊算子有Zadeh、普通乘法与概率和、有界积与有界和、Einstein 算子等,具体的模型可根据需要选择相关的算子.

利用最大隶属度法对综合评判集B 进行反模糊化处理,获得节点的本次交易信任评价值Tk(i,j)(表示节点i 对节点j 的第k 次交易的信任评价).

2.3 信任度的计算

设t0为信任度计算的初始时刻,n 是t0时刻后源节点i 与目标节点j 之间进行的交易次数,m 是失败交易次数,Mk表示t0时刻后第k 次交易金额.

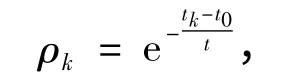

定义1(惩罚因子)在电子商务的具体应用中,为了有效约束节点的行为,防止恶意节点的欺诈,从失败交易次数和金额2 方面来定义惩罚因子P,即惩罚因子P 由失败交易次数惩罚量和失败交易金额惩罚量构成,计算如下:

图1 是α 和β 都取0.5 时的惩罚因子曲线图.从图中可看到:当失败3 次以上或者失败交易金额占总金额25% 以上,曲线下降很快,表示惩罚力度加重,使节点的信任值迅速降低,有效地防止交易中的欺诈行为.

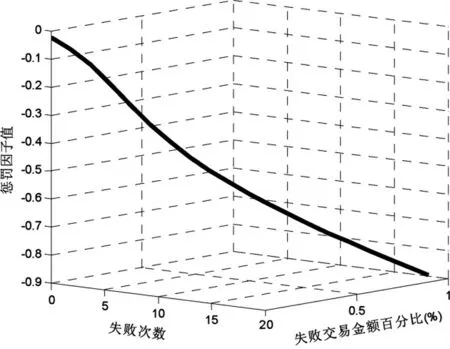

定义2(时间衰减因子)电子商务中节点的行为具有远近效应问题,其信任值随着时间的推移而逐渐降低,充分体现了信任的动态性,用时间衰减因子ρk来描述.ρk表示t0时刻后tk时刻的衰减系数,定义如下:

式中t 是考查时间周期,可以是1 周(t=7)、1月(t=30)等,由节点根据实情确定.

图2 表明5 个时间周期前的行为对当前的判断影响极小,为合理选择开始时刻t0提供依据,可有效减少计算量.

图1 惩罚因子曲线图Fig.1 Penalty factor graph

图2 时间衰减因子曲线图Fig.2 Time attenuation factor graph

2.3.1 直接信任度

定义3(直接信任度)源节点i 对于目标节点j 的直接信任度DT(i,j)是基于源节点i 对目标节点j 的历史交互经验的评价而得出的i 对j 未来行为的期望,因此:

式中:Tk(i,j)为源节点i 对目标节点j 第k 次交易信任评价值;ρk为时间衰减因子;P 为惩罚因子;θ 为从来没有交易记录的信任初值.

2.3.2 推荐可信度

定义4(推荐可信度)源节点i 对节点j 的推荐可信度ET(i,j)代表i 对j 所给出的评价的信任程度,它也是基于历史交互经验的评价,则有

ET(i,j)=αDT(i,j)+βA,ET(i,j)∈[0,1],

其中:DT(i,j)是源节点i 对节点j 的直接信任度;是节点j 向源节点i 推荐的准确率的平均值;ρk是时间衰减因子;DTk(j,x)表示第k 次j 对x 的信任评价;DTk(i,x)表示第k 次交易完成后i 对x 的信任评价,这里采用闵可夫斯基距离求每次准确率;m 是节点j 向源节点i 提供的推荐次数.

我们要求ET(i,j)必须大于阀值θ3,否则节点i 将把节点j 放入黑名单,这意味着以后不仅j 的推荐信任度不能用,i 也不会再与j 进行交易,从而有效抑制恶意推荐.

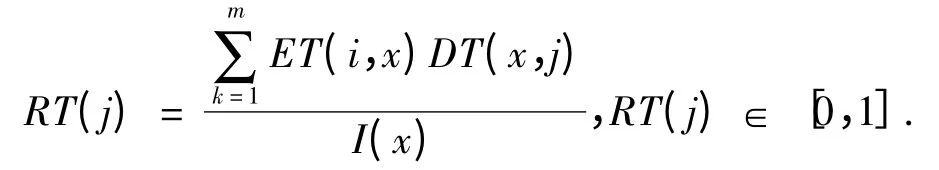

2.3.3 推荐信任度

定义5(推荐信任度)节点j 的推荐信任度RT(j)是综合所有与j 进行过交易且进行过评价的节点对j的综合评价而得出的j 的信任程度,记DT(x,j)是所有与j 进行过交易的节点x 对j 的直接信任度,设这些节点中共计有I(x)个节点的ET(i,x)≥θ2,则

源节点i 在计算RT(j)时,要求向i 提供DT(x,j)的节点x 的ET(i,x)必须大于阀值θ2,否则认为节点x 不可信,不计算它提供的DT(x,j).

2.3.4 综合信任度

定义6(综合信任度)综合信任度是基于自己的历史交易经验以及其他节点的推荐信息,在一定范围内对目标节点做出与自己利益之所在的行为的期望评价,由直接信任度和推荐信任度构成.源节点i 对于目标节点j 的综合信任度CT(i,j)定义如下:

CT(i,j)=αDT(i,j)+βRT(j),CT(i,j)∈[0,1].

2.4 信任评估决策算法

假设节点j 查询并通过认证之后,要求与节点i 进行交易;节点i 通过信任评估决策算法,对本次交易做出允许或者拒绝的决策.算法流程如下:

Step1:计算DT(i,j),若DT(i,j)≥θ1,节点i 直接允许交易,转Step6;

Step2:查看黑名单,若节点j 在其中,节点i 拒绝交易.

Step3:节点i 广播请求对节点j 的推荐消息;

Step4:对推荐节点xk计算ET(i,xk),若ET(i,xk)≥θ2,允许它的DT(xk,j)进入RT(j)的计算;若ET(i,xk)≤θ3,则把推荐节点xk放入黑名单;

Step5:计算CT(i,j),若CT(i,j)≥θ4,节点i 允许交易;否则拒绝交易.

Step6:交易结束,根据节点的主观判断和交易结果,完成相关数据更新.

以上的θk(k=1,2,3,4)是信任阈值,各节点可以根据个性化的安全要求进行设置.

在算法中,若节点i 对节点j 有多次成功交易记录,相互充分了解,就不需要其他节点的推荐而直接允许交易,从而有效减少网络的通信量.

3 仿真实验及结果分析

为了说明模型的有效性,我们通过模拟器QueryCycle 进行了仿真实验.QueryCycle 是斯坦福大学用Java 语言描述的开放源码的模拟器,自带EigenTrust信任机制,可以用来在动态环境下开发和测试各种P2P算法[8-13].在同一实验环境下我们以EigenTrust 模型作为参照,从以下3 个方面进行比较[14-15]:

(1)恶意节点快速增加到固定百分比后信任度变化情况;

(2)恶意节点不断增加时系统交易成功率;

(3)失败交易对节点信任度的影响.

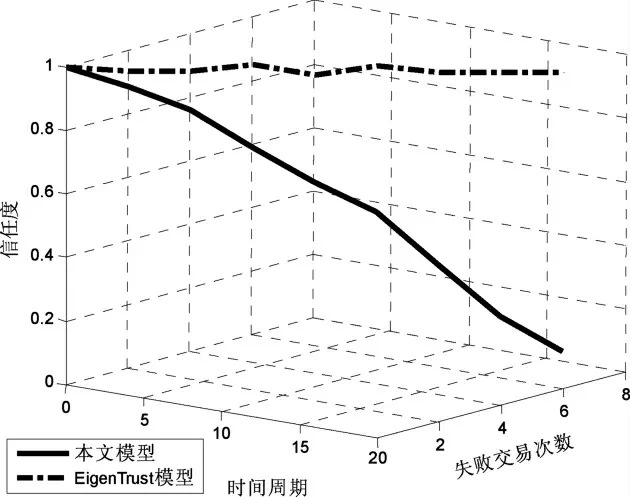

从图3 可以看出,随着恶意节点快速增加,Eigen-Trust 模型和本文模型的信任度都快速下降,但当恶意节点固定在30%后的时间内,本文模型的信任度能缓慢回升到0.9 以上,说明黑名单机制发生作用,恶意节点被有效隔离.图4 表明,随着恶意节点的不断增加,EigenTrust 模型和本文模型交易成功率都有所下降,但在恶意节点比例增加到50%时,本文模型仍然可以达到70%左右的交易成功率,从而在一定程度上抑制了恶意节点的欺诈行为,有效地降低了交易的风险.图5 的实验结果说明,失败交易对EigenTrust 模型几乎无影响,而本文模型对交易失败非常敏感,特别是达到一定次数后其信任度迅速降低,有效地防止恶意节点的欺诈交易.

图3 信任度与固定比例恶意节点关系图Fig.3 Relationship diagram between trust and the constant proportion of malicious nodes

图4 恶意节点不断增加时系统交易成功率Fig.4 The success transaction rate of the system when the malicious nodes increase

图5 失败交易对节点信任度的影响Fig.5 The effect of the failure transaction on the trust level

4 结束语

本文利用模糊理论构建了P2P 环境下的电子商务信任评估模型,较好体现了信任的模糊性和主观性,而且在信任值的计算上引入惩罚因子和时间衰减因子,有效地动态更新了信任,使信任更符合现实社会生活的特征;特别地,结合黑名单机制,隔离恶意节点的攻击,较好地防止了交易中的欺骗行为,有效地降低了交易的风险.仿真实验表明该模型有效地提高了P2P 电子商务交易成功率和信任评估准确度.

[1]CORNELLI F,DAMIANI E,VIMERCATI S D C D,et al.Choosing reputable servents in a P2P network[C]//Proceedings of the 11th World Wide Web Conference,Hawaii,USA,May 2002,Hawaii:[s.n.],2002,441-449.

[2]KAMVAR S D,SCHLOSSER M T,GARCIA-MOLINA H.The eigen trust algorithm for reputation management in P2P networks[C]//Proceedings of the 12th World Wide Web Conference WWW.Budapest:ACM Press,2003,640-651.

[3]窦 文,王怀民,贾 咽,等.构造基于推荐的Peer-to-Peer 环境下的Trust 模型[J].软件学报,2004,15(04):571-582.

[4]MCKNIGHT D H,CHERVANY N L.The meanings of trust[R].Technical Report MISRC Working Paper Series 96-04,University of Minnesota:Management Information Systems Reseach Center,URL:http://misrc.umn.edu/wpaper/,1996.

[5]SONG S,HWANG K,ZHOU R F.Trusted P2P transactions with fuzzy reputation aggregation[J].IEEE Internet Computing,2005,9(6):18-28.

[6]侯孟书,卢显良,任立勇,等.基于确定性理论的P2P 系统信任模型[J].电子科技大学学报,2005,34(6):806-808.

[7]SCHMIDT S,STEELE R,DILLON T S,et al.Fuzzy trust evaluation and credibility development in multi-agent systems[J].Applied Soft Comput J,2007,7(2):492-505.

[8]TIEN T A D,TOM C,MARK R.A trusted Infrastructure for P2P-based marketplaces[C]//Proceedings of ninth international conference on peer-to-peer computing(P2P'09),Seattle,USA,September 2009,Seattle:[s.n.],2009,151-154.

[9]FAN X X,LI M C,REN Y Z,et al.Dual-eigen rep:a reputation-based trust model for P2P file-sharing networks[C]//Proceedings of Ubiquitous Intelligence & Computing and 7th International Conference on Autonomic & Trusted Computing(UIC/ATC),Xi'an,Shaanxi,China,October 2010,Xi'an:[s.n.],2010,358-363.

[10]唐 文,陈 钟.基于模糊集合理论的主观信任管理模型研究[J].软件学报,2003,14(8):1401-1408.

[11]陈书义,闻英友,赵 宏.基于模糊集合的可信计算信任模型评估[J].计算机科学,2008,35(11):39-42.

[12]张艳群,张 辰.基于模糊理论的信任度评估模型[J].计算机工程与设计,2007,28(3):532-587.

[13]刘玉玲,刘 倩.应用于P2P 电子商务的信任评估模型[J].计算机工程与设计,2010,46(23):98-102.

[14]左双勇,陈光喜,丁 勇,等.基于模糊决策理论的主观信任模型评估[J].微电子学与计算机,2011,28(9):89-92.

[15]付利华,王 丹.可信计算信任模型的模糊评估方法研究[J].计算机工程与应用,2010,46(22):4-98.