多重因素综合的P2P网络信任评估模型研究

2013-11-14张祖昶

张祖昶 王 诚

(南京邮电大学 通信与信息工程学院,江苏 南京 210003)

P2P(peer-to-peer)网络是一种开放、自由地进行文件交换和资源共享的网络,广泛用于文件共享、分布式计算、协同工作、即时通信、电子商务等领域[1-9]。P2P网络有很多优点,但是也存在着很多问题。由于

P2P网络的节点具有对等、异构和独立的特性,可以随意进出网络,而网络中缺乏强制措施,因此,P2P网络存在很多安全隐患,使得节点之间很难建立起信任关系[5,8,9]。这严重制约了P2P网络的发展。因此,如何在P2P网络节点间建立有效的信任机制,已经成为当前研究的重点。

1 相关工作

目前,P2P网络的信任模型主要分为两类:集中式管理模型和对等信任模型[5,8,9]。集中式管理模型主要是借鉴传统网络管理的模式,将传统有效的方法应用到P2P网络中去;对等信任模型主要是在不改变P2P网络特性的前提下,完全依靠P2P网络节点自身来进行信任评估。对于集中式管理模型而言,其建立的条件是要对P2P网络进行一些改变,而这些改变很大程度上是倾向于回归传统网络。因此,在集中式管理模型下,P2P网络可以建立起一定程度上的安全机制,但其代价是丧失P2P网络的特性。对于对等信任模型而言,其难点是如何建立起网络节点之间的信任关系,其优点是保持了P2P网络的特性。因此,对等信任模型一直是P2P网络研究的主要方向。本文所研究的P2P网络信任评估模型,就是属于对等信任模型。

在P2P网络中,由于要保持网络的特性,因此,P2P网络必然要存在很多不定因素和巨大安全风险。为了消除这些问题,当前已经有很多学者和机构正进行相关的研究[1-15]。本文希望建立起一种有效的P2P网络安全模型,有助于P2P网络的更进一步地完善和发展。

2 信任评估模型

对于P2P网络,节点之间的访问行为可抽象为类似于人类社会的交易行为。因此,本文将人类社会的交易评估模型引入到P2P网络中,使之成为解决P2P网络安全问题的一种手段。

2.1 模型相关定义

在交易评估机制中,对个体的信任评估一般由直接信任评估和间接(或推荐)信任评估组成,简称信任度,它是根据个体交易的历史信息,由多重因素综合而成。这些因素包括交易历史、交易成本、交易次数、交易频率、交易风险和诚信度等。这些因素在评估机制中均有作用和影响,但由于各个因素自身的特点,其作用和影响大小不一。本文由此提出了一种多重因素综合的P2P网络信任评估模型,并在此给出信任评估模型的相关定义。

定义1:令 Ω={r1,r2,...,rn}是含节点数为 n 的 P2P 网络节点集合,N (ri,rj)为集合Ω中任意两个不同节点ri和rj之间交易的次数,x∈[0,N(ri,rj)]。

定义2:在集合 Ω 中, 对于∀ri∈Ω,∀rj∈Ω,且 ri≠rj,令 B(ri,rj)是节点 ri对 rj的信任等级,C(ri,rj)是节点 ri对 rj的交易成本,R(ri,rj)是节点ri对rj的风险等级。

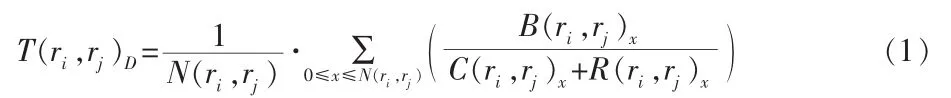

定义3:对于∀ri∈Ω,∀rj∈Ω,且 ri≠rj,令 T(ri,rj)D为节点 ri对节点 rj的第 N(ri,rj)+1 次直接信任估值,则有

定义4:对于∀ri∈Ω,∀rj∈Ω,且 ri≠rj,令 T(ri,rj)R为节点 ri对节点 rj的第 N(ri,rj)+1 次推荐信任估值,则有

定义5:对于∀ri∈Ω,∀rj∈Ω,且 ri≠rj,令 T(ri,rj)为节点 ri对节点rj的第 N(ri,rj)+1 次信任估值,则有

其中 λ+μ=1,且 λ>0,μ>0

节点的信任评估值 T(ri,rj)由直接信任评估 T(ri,rj)D和间接信任评估 T(ri,rj)R组成。对于直接信任评估 T(ri,rj)D而言,任何一种交易行为,信任等级 B(ri,rj)、交易成本 C(ri,rj)和风险等级 R(ri,rj)这三个因素都是至关重要的,在信任评估中起到关键性作用。因此,本文模型在总结交易节点之间的历史交易信息基础上,以交易节点之间的信任等级 B(ri,rj)为主导因素,加入交易成本 C(ri,rj)和风险等级 R(ri,rj)这两个主要影响交易评估的重要因素,构成了直接信任评估T(ri,rj)D的评估信息来源。 在模型中,信任等级 B(ri,rj)为正向因素,交易成本 C(ri,rj)和风险等级R(ri,rj)为反向因素,符合人类社会的交易评估习惯。对于间接信任评估T(ri,rj)R而言,本文模型在综合其他节点提供的推荐值时,加入了节点自主的评判元素——信任等级B(ri,rj),其目的是对这些推荐节点进行一次甄别,达到越是值得信赖的节点,其给出的推荐值越值得信赖的效果。如此让诚信的节点充分发挥了诚信的作用,避免了推荐节点良莠不齐的情况出现,激发各个节点恪守诚信的动力,从而使得整个网络形成一套良好的交易机制。

2.2 滤除伪节点

类似于人类社会,在P2P网络中,恶意节点也会针对P2P网络的特性和安全漏洞,故意制造出大量的伪节点。通过这些伪节点来为其提供良好的推荐信任,隐藏自身的污点,达到欺诈的目的。本文通过将节点交易评估过程和评估值保存下来,采用相关相似性来计算节点之间的相关程度,以此来滤除P2P网络中的伪节点。本文采用的具体计算相关相似性的方法是PCC(Pearson Correlation Coefficient),相关定义如下:

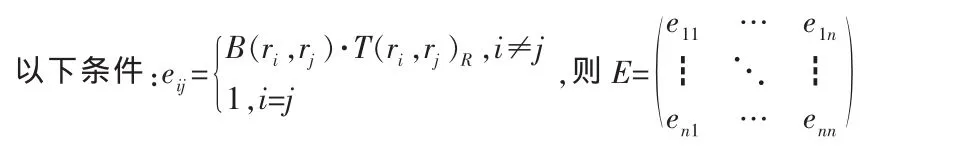

定义6:令矩阵E为P2P网络节点间历史推荐评估转换而来的n×n信任矩阵,n是节点总数,Eij为信任矩阵E中任意一个元素,满足功率ρ,横坐标代表访问次数G。

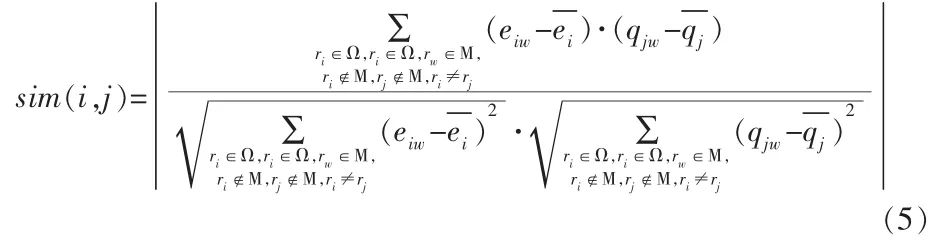

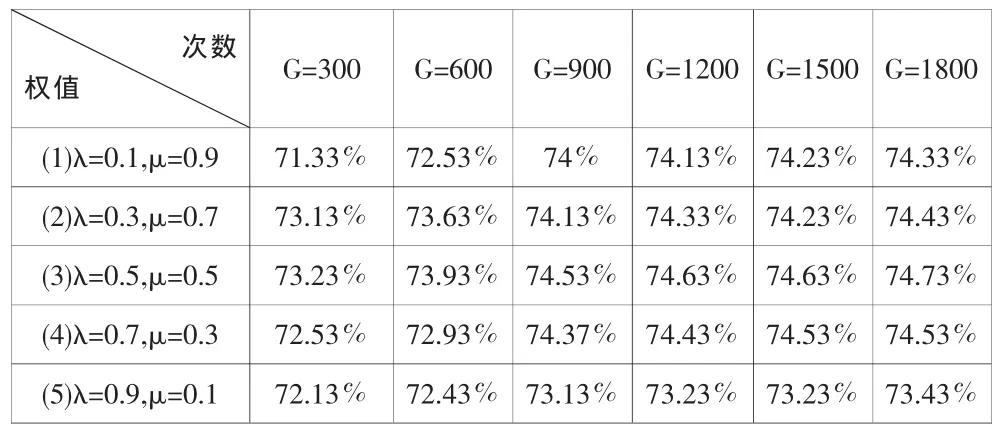

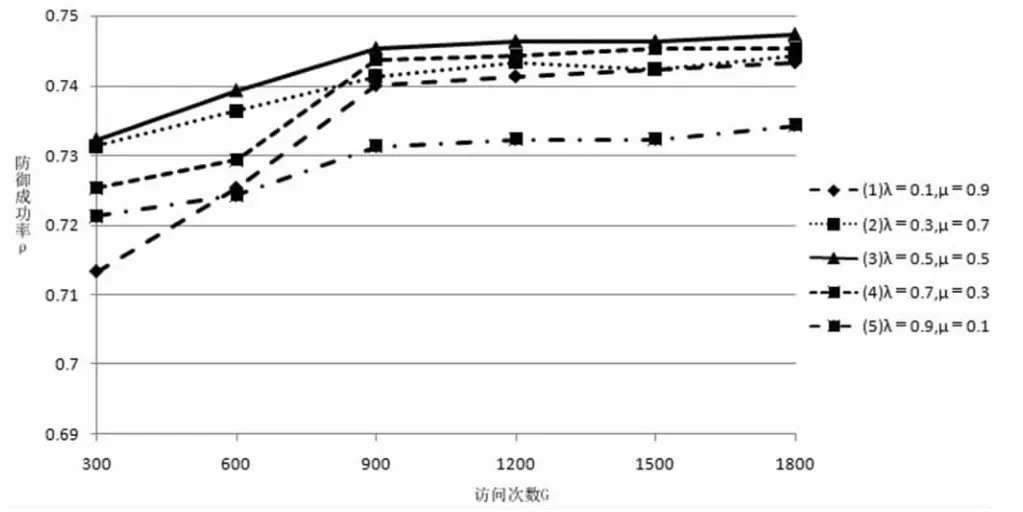

定义7:对于∀ri∈Ω,∀rj∈Ω,设 M={r1,r2,...,rp}为节点 ri与节点rj共同访问过的节点集合,且对于节点集合M有p sim(i,j)取值范围在[0,1]之间。 sim(i,j)的值越大,表示节点 ri与节点rj之间的相关性越大,反之亦然。因此,本文根据这一性质,通过对节点的历史交易行为进行相关性计算,将sim(i,j)取较大值的节点滤除,从而保证了节点间信任评估值的准确性。 定义8:网络节点之间判断出所有恶意攻击的次数X与网络节点之间所有访问次数G的比率称为防御成功率ρ,即ρ=X/G。 为了验证本文的信任评估模型的正确性和有效性,本文进行了实验仿真。仿真环境是采用20台随机安装不同操作系统的PC机,互联组成P2P网。在这20台PC机中,指定其中的10台PC机作为恶意节点或伪节点,随意的去攻击或欺骗其他节点。仿真程序采用C语言编写,通过网络访问模拟节点访问过程。在实验初始化时,每个节点的信任评估值T(ri,rj)均为0.5。在实验过程中,节点间访问的次数、性质、结果及直接评估和推荐评估都将被记录,当节点的信任评估值T(ri,rj)小于0.2时将被禁止访问。 在实验中,节点之间的信任评估值 T(ri,rj)取值范围为[0,1],按照公式(3)来计算,通过对公式(3)中的权值λ和μ取不同值来进行多次仿真实验。为了便于实验,本文对信任等级B(ri,rj)和风险等级R(ri,rj)进行了简化,这两个因素均划分为十个等级。对于信任等级B(ri,rj)而言,其取值越高代表信任等级越高。 对于风险等级 R(ri,rj)而言,其取值越高代表风险等级越高。 在网络访问次数G取不同值时,本文通过比较防御成功率ρ来验证信任评估模型在网络中是否有效。为了使信任评估模型的有效性能得到更充分的验证,本文在访问次数G取多次不同值时,做了相同的数据抽取,实验仿真的具体结果如表1所示: 表1 实验仿真结果 从表1可以得出如下结论:对于不同网络访问次数G,不论权值λ和μ的取值如何变化,信任评估模型的防御成功率ρ的取值整体上相差不大,而且在权值λ和μ的比值相近时,信任评估模型的防御成功率ρ的取值处于一处峰谷状态,其取值相对高于权值λ和μ的其他取值情况;随着网络访问次数G的增大,网络的防御成功率ρ总的趋势是提高的。这表明在信任评估模型中,本文所考虑的影响因素对整个模型来说,是有助于提高网络防御成功率的,这些影响因素是发挥正向作用的。图1是实验仿真结果曲线图,其中纵坐标代表防御成 图1 实验仿真结果 在实验中,节点之间的信任评估值 T(ri,rj)是按照公式(3)来计算,而公式(3)中的节点信任评估值 T(ri,rj)由直接信任评估 T(ri,rj)D和间接信任评估 T(ri,rj)R组成。对于直接信任评估 T(ri,rj)D而言,本文模型在总结交易节点之间的历史交易信息基础上,以交易节点之间的信任等级 B(ri,rj)为主导因素,加入交易成本 C(ri,rj)和风险等级 R(ri,rj)这两个主要影响交易评估的重要因素,构成了直接信任评估T(ri,rj)D的评估信息来源。 对于间接信任评估 T(ri,rj)R而言,本文模型在综合其他节点提供的推荐值时,加入了节点自主的评判元素——信任等级B(ri,rj),使得在对这些推荐节点进行一次甄别,达到越是值得信赖的节点,其给出的推荐值越值得信赖的效果。从具体的实验仿真结果来看,本文所构建的信任评估模型的期望基本上得以实现,实验仿真结果与预想的设想基本一致。在本文的信任评估模型中,信任等级B(ri,rj)为正向因素,交易成本 C(ri,rj)和风险等级 R(ri,rj)为反向因素,这些设计通过实验仿真结果证明信任评估模型已经实现。 综上所述,在P2P网络中,建立网络的信任评估模型能有效地提高网络的防御能力。通过信任评估模型,网络中的节点可以对来访者进行甄别和判断,通过一定的算法来判断来访节点的信誉情况,可以有效地拒绝恶意节点的入侵,保证网络中正常的信息交互的进行。 本文模型在总结交易节点之间的历史交易信息基础上,以交易节点之间的信任等级 B(ri,rj)为主导因素,加入交易成本 C(ri,rj)和风险等级R(ri,rj)这两个主要影响交易评估的重要因素,构成了直接信任评估 T(ri,rj)D的评估信息来源。 信任等级 B(ri,rj)为正向因素,交易成本 C(ri,rj)和风险等级 R(ri,rj)为反向因素,符合人类社会的交易评估习惯。 本文的信任评估模型的思想是越熟悉的、越值得信赖的节点,其推荐的节点就越值得信任,这与人类社会中的交往行为类似。实验仿真结果表明,本文的信任评估模型适用于P2P网络,在防止网络节点恶意攻击方面是有效的,特别是为了防止出现大量伪节点,模型通过计算节点之间的相关性来滤除这些伪节点。 [1]Asnar Y, Zannone N.Perceived risk assessment[C]//Proceedings of the 4th ACM workshop on Quality of protection(QoP’08).ACM,2008:59-63. [2]Singh A,Lilja D.Improving risk assessment methodology:a statistical design of experiments approach [C]//Proceedings of the 2nd International Conference on Security of Information and Networks(SIN’09).ACM,2009:21-29. [3]COSTA C,SOARES V,ALMEIDA J,et al.Fighting pollution dissemination in peer-to-peer networks[C]//Proc of ACM Symposium on Applied Computing.Seoul:ACM Press,2007:1586-1590. [4]Wang Xiao-feng.On the policy description and quantification model for trust management[D].National University of Defense Technology,2009. [5]XIONG Li,LIU Ling.Peer trust:supporting reputation-based trust for peer-topeer electronic communities[J].IEEE Trans on Knowledge and Data Engineering,2004,16(7):843-857. [6]Lua E K.Crowcroft J.et al.A Survey and Comparison of Peer-to-Peer Overlay Network Schemes.IEEE Communications Survey and Tutorial,March 2004:1-22. [7]BETH T,BORCHERDING M,KLEIN B.Valuation of trust in open network[C]//Proc of European Symposium on Research in Security.1994. [8]WANG Y,VASSILEVA J.Bayesian network trust model in peer-to-peer networks[C]//Proc of the 2nd Int’l Workshop on Agents and Peer-to-Peer Computing.Berlin:Springer-Verlag,2004:23-34. [9]常俊胜,王怀民,尹刚.一种P2P系统中基于时间帧的动态信任模型[J].计算机学报,2006,8(29):1301-1307. [10]HUANG C L,HU H P,WANG Z Y.Modeling time-related trust[C]//Proc of the 3rd International Conference on Grid and Cooperative Computing.Wuhan:[s.n.],2004:382-389. [11]Wang Y,Lin F.Trust and Risk Evaluation of Trans actions with Different Amounts in Peer-to-Peer E-commerce Environments[C]//Proceedings of IEEE International Conference on e Business Engineering(ICEBE’06).IEEE,2006:102-109. [12]王勇,云晓春,李奕飞.对等网络拓扑测量与特征分析实例[J].软件学报,2008,19(4):981-992. [13]韩正平,蔡凤娟,等.网络安全信息关联分析技术研究与应用[J].计算机应用研究,2006,23(10):93-100. [14]李景涛,荆一楠.基于相似度加权推荐的P2P环境下的信任模型[J].软件学报,2007,18(1):157-167. [15]孟宪福,张磊,王旭.P2P电子商务信任模型研究[J].计算机应用研究,2009,26(8):3067-3069.

3 实验数据及分析

4 实验结论