基于灰色理论的网络防护能力评估方法研究

2013-09-26赵兴莉

赵兴莉

(中国人民解放军93176部队 辽宁 大连 116023)

随着全球信息化步伐的不断加快,网络信息的安全性越来越受到关注。网络信息安全风险评估技术能够检测网络系统潜在的安全漏洞,评估网络系统的安全状况,是实现网络信息安全的重要技术之一[1]。目前,网络信息安全评估技术主要研究网络攻击前后网络安全性的变化,对网络攻击过程中网络防护能力的下降研究不足。随着物理风险、无意错误风险、有意破坏风险、管理风险等风险引入,目标网络的防护能力是动态变化的[2]。网络攻击的过程是一个迭代的过程,攻击者不断获取目标网络的信息,破坏网络安全的各项指标,获取对方系统的有用信息,取得目标系统的控制权限;随着迭代过程的进行,目标网络的防护能力不断下降。

针对上述问题,文中从信息保护、信息防御两个方面,对网络防护能力进行全面分析。在此基础上,依据网络信息系统的运行机制构造评估模型,并利用灰色理论进行评估。最后,通过实验对上述理论进行验证。

1 网络防护能力组成

1.1 信息保护

从网络攻击过程的分析中可以看出,任何攻击方法的成功实施都需要具备一定的条件,攻击者掌握的信息越全面,所采取的攻击方法的成功率越大[3]。获取足够信息是实施网络攻击的必要条件,攻击者通过各种手段获取目标网络的相关信息。为了有效防范网络攻击,目标网络须具备一定信息保护手段,防止攻击者窃取重要网络参数,破坏网络信息安全。其中,目标网络保护的信息主要包括:目标主机的IP地址、主机名、开放的端口、开放的服务、各种账户信息、存在的漏洞等。

1.2 信息防御

信息防御指目标网络抵御攻击者主动实施的非法攻击操作的总和。网络攻击的过程既是目标网络防护能力遭受破坏的过程,又是攻击者攻击能力不断提升的过程。网络攻击开始时,攻击者对目标网络不能进行任何操作,需要利用扫描技术获取目标网络的参数信息。然后,攻击者通过漏洞攻击等方式来获取部分权限,此时攻击者能够对目标网络的安全性造成破坏。之后,攻击者采用植入木马等方式对目标网络的主机进行完全控制,随意进行非法操作。

由于网络攻击技术的隐蔽性、网络攻击手段的智能化、网络攻击知识的复杂性,需要目标网络采用一定的安全防御技术,主动抵御网络攻击的造成的破坏。其中,目标网络抵御网络攻击的能力主要体现在以下几个方面:对目标主机的文件进行增加、删除、篡改及对注册表信息的破坏,篡改各种用户账户信息,篡改目标网络中主机的配置参数及其服务,对目标主机的键盘信息进行记录,远程操作目标主机的应用程序等。

2 利用灰色理论对网络防护能力进行评估

由于网络防护能力的评估过程中存在着测量数据少、信息不完全等情况,评估计算相对复杂。而灰色理论以“部分信息已知,部分信息未知”的“小样本”、“贫信息”不确定性系统为研究对象,针对“少数据、不确定性”问题提出的。其最大的特点是对样本量没有严格的要求,不要求服从任何分布,且运算简捷方便[4]。因此,本文选择了灰色理论,作为网络防护能力评估的数学模型。

2.1 网络防护能力评估指标体系

选择合理的评估指标体系,是进行网络防护能力评估的前提条件,也是整个评估过程中最为关键的环节,它将直接影响评估的全面性、合理性及有效性[5]。

评估指标体系主要分为3部分:评估目标、评估准则、评估指标。评估目标指要进行评估的对象,本文将网络攻击过程中网络防护能力的损害程度作为评估目标。评估准则是衡量评估目标能否实现的标准,本文选用的评估准则是信息保护、信息防御。评估指标主要指的是实现目标的方案、方法、手段。在此基础上,根据从目标到准则、到措施自上而下的顺序,将各类因素之间的直接影响关系排列于不同的层次,构成攻击者攻击能力的评估模型,如图1所示。

图1 网络防护能力评估模型Fig.1 Network protection capability evaluation model

2.2 利用灰色理论对网络防护能力进行评估

2.2.1 评估指标的量化

评估指标是网络攻击效果的各个评估指标要素,即层次分析结构中的指标层元素[5]。评估准则信息保护对应的评估指标表示的是网络攻击过程中被窃取的网络参数信息,评估准则信息防御对应的评估指标表示的是非法操作的数目。

2.2.2 评估准则的计算

评估准则的计算过程是一个从多维空间到一个线段中的点或评价论域中的等级的映射过程。具体步骤如下:

1)确定评价矩阵

假设评估准则对应指标层的指标因素m个,它们的取值分别记为 u1,u2, …,um, 则它们构成一个有限集合 U={u1,u2,…,um}。若根据实际需要将评估准则的结果划分为n个等级,分别记为v1,v2,…,vn,则又构成了一个关于评语的有限集合V={v1,v2,…,vn}。则因素集和评语集之间的关系可用评价矩阵:

来表示,其中

本文根据专家打分的结果,将评估准则的评分等级划分了4个层次,用评语集V={优、良、中、差}表示,并利用白化权函数fε(x)加以描述。其函数可分为4段,具体形式如下:

①差:

其中,a、b、c、d 分别表示优、良、中、差 4 个等级的期望值。按照GB/T 20984-2007《信息安全技术信息安全风险评估规范》标准的要求,结合安全保护等级的分级和国际危机管理的分级惯例,假设 a=1.5,b=3.5,c=5.5,d=7.5[6]。

2)计算灰色评价权矩阵

对于评估指标i,di表示所有评语集下该评估指标的灰色评估总系数,rij表示第j个评语集下该评估指标的灰色评价权。则:

rij是灰色评估权矩阵的基本组成元素。对rij进行组合得到灰色评价权矩阵R。

3)计算评价结果并进行分析

设该评估准则的权重向量为 w,w=(w1,w2,…,wm),其评价结果记为B:

其中,评估结果B表示每个评语集等级所占的比重。为了定量分析准则层的评估指标,需要对评语集的每个等级取一个分数,本文依据网络信息安全评估的一般规律,假设每个评语集对应的分数 {100,80,60,40}。由此对该评估准则i进行定量打分,记为Si:

2.2.3 评估目标的综合评判

设目标层与准则层之间的权重向量 c=(c1,c2, …,ck),则目标元素的结果A:

3 实验分析与比较

3.1 实验环境及实施过程

本次实验的目的是检验上述评估方法在网络防护能力评估过程中的应用,并对实际网络攻击过程中网络防护能力的损害程度进行定量打分。

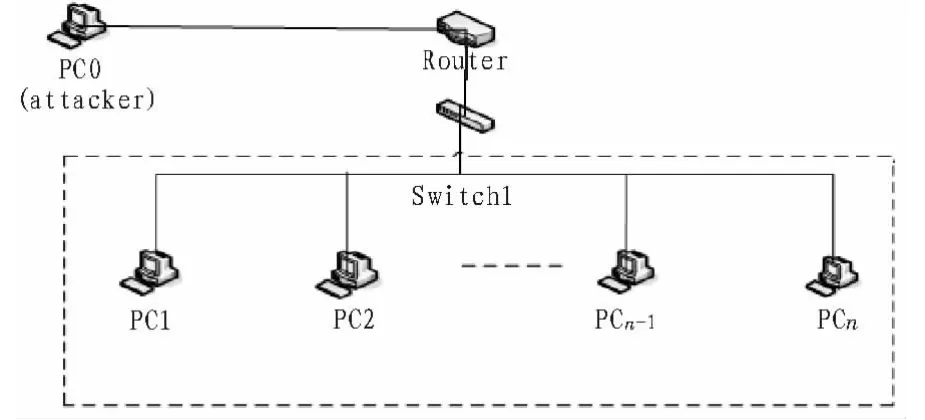

实验在百兆网络环境下进行。实验过程中用到的设备包括:路由器一台、交换机一台、PC机若干、攻击模拟器一台(负责对目标网络实施攻击)。实验网络的拓扑结构如图3所示。在攻击开始前,依据专家打分的方法,计算出信息获取所占的权重0.3,信息打击所占的权重0.7,信息获取对应评估指 标 的 权 重 (0.349,0.039,0.116,0.078,0.064,0.035,0.010,0.186,0.124), 信息打击对应评估指标的权重(0.362,0.099,0.066,0.121,0.110,0.035,0.054,0.030,0.020,0.015,0.030,0.058)。

图2 实验网络拓扑结构Fig.2 Experimental network topology

具体实验过程如下:

1)攻击方对目标网络进行端口扫描,发现目标网络中存在5台计算机。且计算机PC1和PC3的445号端口开放,

2)对计算机PC1和PC3进行漏洞扫描,发现计算机PC1中存在MS08067漏洞。

3)利用MS08067漏洞工具对计算机PC1实施缓冲区溢出攻击,实验结束。

在对实验的分析中可以看出,由于网络攻击具有时序性,实验网络的防护能力随着网络攻击的进行不断发生变化。网络攻击开始前,攻击方对目标网络的信息一无所知。随着攻击方对目标网络进行端口扫描和漏洞扫描,实验网络的5台计算机被攻击方发现,且有两台计算机的445端口开放,其中一台计算机存在MS08067漏洞。在此基础上,攻击方利用MS08067漏洞工具对计算机PC1实施攻击,获取了一定的权限。

3.2 实验结果分析

3.2.1 信息保护的评估

根据信息获取的评估指标测量值,计算综合评价向量B=(0,0.262,0.116,0.273)。

上述结果表明,实验网络的信息保护能力的评估结果并不属于优、良、中、差当中的任何一个等级,它属于良、中、差等级之间的一个灰色区间。

根据公式(8),计算评估准则信息防护的分数S=38.84。

分数S是对被窃取目标网络参数信息的定量评分,它反映了网络攻击过程中攻击者不断地借助各种攻击手段获取目标网络信息。

3.2.2 信息防御的评估

根据信息打击的评估指标测量值,计算综合评价向量B=(0,0,0,0.73)。

实验结果表明,实验网络的信息防御能力的评估结果属于一个和差等级比较接近的灰色区间,且该区间与其它等级不相交。

根据公式(8),得出评估准则信息防御的分数S=29.2。

分数S是对实验网络非法操作的定量评分,它反映了攻击者在网络攻击过程中积累的权限及对目标网络操作的能力。

3.2.3 网络防护能力的综合评估

综合分析实验结果,得出网络防护能力损害程度的综合分数A=35.948。

4 结束语

文中探讨了网络防护能力的灰色评估方法,依据影响网络信息安全的主要因素建立评估指标体系,针对灰色评估模型给出量化计算方法,并结合实验进行验证。实验结果表明上述方法能够充分利用每个评估指标的信息,综合评估网络防护能力。

[1]甘早斌,吴平,路松峰,等.基于扩展攻击树的信息系统安全风险评估[J].计算机应用研究,2007,24(11):153-156,160.GAN Zao-bin,WU Ping,LU Song-feng,et al.Information system security risk evalution based on attack free[J].Application Research of Computers,2007,24 (11):153-156,160.

[2]李冬冬,王雄.基于多阶段攻击的网络安全风险评估方法[J].通信技术,2007,11(40):283-285.

LI Dong-dong,WANG Xiong.Method of network security Risk Assessment Based on Multi-stage Attack [J].Communication Technology, 2007,11(40):283-285

[3]National Institute of Standards and Technology.Special Publications 800-30,Risk Management Guide (DRAFT).June,2008.

[4]邓聚龙.灰色系统理论教程[M].华中理工大学出版社,1990.

[5]王会梅,王永杰,鲜明.基于移动agent的网络攻击效果评估数据采集[J].计算机工程,2007,33(14):160-162.

WANG Hui-mei,WANG Yong-jie,XIAN Ming.Data collection technique of computer network attack effect evaluation based on mobile agent[J].Computer Engineering,2007,33 (14):160-162.

[6]胡勇,吴少华,胡朝浪,等.信息系统风险灰色评估方法[J].计算机应用研究,2008,25(8):2747-2749.

HU Yong,WU Shao-hua,HU Chao-lang,et al.Multilevel grey comprehensive evaluation for information system risk[J],Application Research of Computers,2008,25(8):2747-2749.