IPSec VPN技术在企业网络安全中的应用

2013-09-19卢晓丽

卢晓丽

(辽宁机电职业技术学院信息工程系 辽宁 118009)

0 前言

随着计算机技术的飞速发展,计算机信息安全问题越来越受关注。信息安全技术迅猛发展,信息网络已经成为社会发展的重要保证。信息网络涉及到企业、政府、军事等诸多领域,其中有很多是敏感信息,特别是商业机密,在所难免会吸引来自世界各地的各种人为攻击(例如信息泄漏、信息窃取、数据篡改、数据删添、计算机病毒等)。如何构建企业级信息安全体系,保护企业利益和信息资产不受侵害,已成为企业迫切需要解决的问题。而VPN的出现则较好的解决了这些企业所担心的网络安全问题。IPsec VPN技术无论从扩展性、安全性还是应用性都完全可以满足企业级网络安全的需求。

1 IPSec简介

IPsec(Intern et 协议安全性)是一种开放标准的框架结构,通过使用加密的安全服务以确保在IP (Internet 协议)网络上进行保密而安全的通讯。包括安全协议(Security Protocol)和密钥交换协议(IKE),由IETF(Internet Engineering TaskForce,Internet 工程任务组)开发的,可为通讯双方提供访问控制、无连接的完整性、数据来源认证、反重放、加密以及对数据流分类加密等服务的一系列网络安全协议的总称,其中安全协议又包括AH(头验证协议)和ESP(安全封装载荷);而IKE是一种基于ISAKMP(Internet Security Association and Key Management Protocol,互联网安全关联和密钥管理协议)中TCP/IP框架,合并了Oakley(密钥交换协议)的一部分和SKEME(密钥技术协议)的混合协议。

2 IPSec的安全特性

“不可否认性”可以证实消息发送方是唯一可能的发送者,发送者不能否认发送过消息。当使用公钥技术时,发送方用私钥产生一个数字签名随消息一起发送,接收方用发送者的公钥来验证数字签名。由于在理论上只有发送者才唯一拥有私钥,也只有发送者才可能产生该数字签名,所以只要数字签名通过验证,发送者就不能否认曾发送过该消息。但“不可否认性”不是基于认证的共享密钥技术的特征,因为在基于认证的共享密钥技术中,发送方和接收方掌握相同的密钥。

IPSec接收方可根据数据包数据段前加入的32位序列号来检测每个IP包的唯一性并拒绝接收过时或重复的报文,以防止攻击者截取破译信息后,再用相同的信息包冒取非法访问权(即使这种冒取行为发生在数月之后)。

IPSec接收方利用md5、sha-1等哈希算法对发送方发送来的包进行认证,防止传输过程中数据被篡改,确保发出数据和接收数据的一致性。

IPSec发送方在通过DES、3DES、AES等对称加密算法在网络传输包前对包进行加密,保证在传输过程中,即使数据包遭截取,信息也无法被读。该特性在IPSec中为可选项,与IPSec策略的具体设置相关。

3 加密与解密技术

密钥管理(KeyManagement)的主要任务就是来保证在开放网络环境中安全地传输密钥,而不被黑客窃取,密钥管理技术如图1所示。Internet密钥交换协议(IKE)用于通信双方协商和建立安全联盟,交换密钥。

图1 密钥管理技术

核心技术就是DH(Diffie Hellman)交换技术,首先建立ISAKMP SA,有主模式(Main Mode)和激进模式(Aggressive Mode)两种。在ISAKMP SA的保护下建立IPSec SA,称之为快速模式(Quick Mode),A用于最终的IP数据安全传送。

Hash一般翻译做“散列”,也有直接音译为“哈希”。哈希算法的原理如图2所示,就是把任意长度的输入(又叫做预映射,pre-image),通过散列算法,变换成固定长度的输出,该输出就是散列值。

图2 哈希算法的原理

4 VPN隧道技术

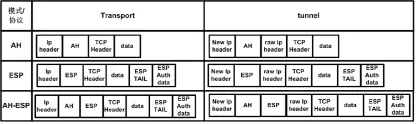

IPSe c是一组开放协议的总称,特定的通信方之间在IP层通过加密与数据源验证,以保证数据包在Internet网上传输时的私有性、完整性和真实性,它为IP数据报提供了高质量的、可互操作的、基于密码学的安全性。通过AH (Authentication Header)和ESP (Encapsulating Security Payload)这两个安全协议来实现此功能。IPSec认证包头(AH)是一个用于提供IP数据包完整性和认证的机制。其完整性是保证数据报不被无意的或恶意的方式改变。AH协议通过在整个IP数据报中实施一个消息文摘计算来提供完整性和认证服务,安全协议数据封装格式如图3所示。

图3 安全协议数据封装格式

5 安全关联

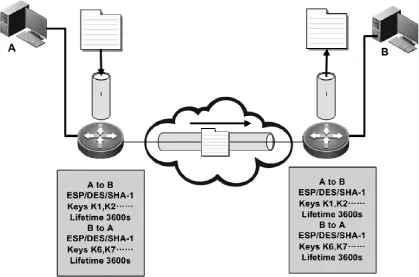

安全关联(SA)是最基本的IPSec概念之一,这是对等体或主机之间的策略约定。IPSec在两个端点之间提供安全通信,端点被称为IPSec对等体。安全联盟是IPSec的基础,也是IPSec的本质,安全联盟是单向的,在两个对等体之间的双向通信,最少需要两个安全联盟来分别对两个方向的数据流进行安全保护。安全联盟由一个三元组来唯一标识,包括SPI(security parameter index,安全参数索引)、目的IP地址、安全协议号(AH或ESP),安全联盟的协商方式如图4所示。

图4 安全联盟的协商方式

6 IKE协议

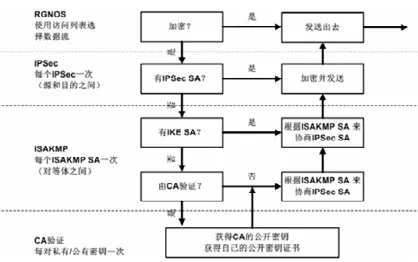

IK E协议是建立在由I n t e r n e t安全联盟和密钥管理协议ISAKMP(internet security association and key management protocol)定义的框架上。它能够为IPSec提供了自动协商交换密钥、建立安全联盟的服务,以简化IPSec的使用和管理。IKE具有一套自保护机制,可以在不安全的网络上安全地分发密钥、验证身份、建立IPSec安全联盟。完善的前向安全性(perfect forward secrecy,PFS)是一种安全特性,指一个密钥被破解,并不影响其他密钥的安全性,因为这些密钥间没有派生关系,PFS由DH算法保障实现。IKE与IPSec流程图如图5所示。

图5 IKE与IPSec流程图

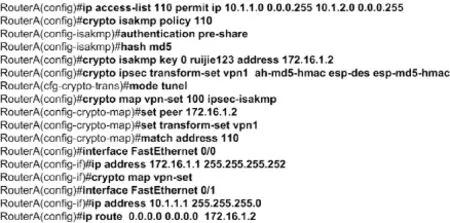

7 企业网配置案例

某企业北京总公司与上海分公司建立一个基于站点到站点的VPN,公司总部与分公司拓扑结构如图6所示。北京总部与上海分公司建立IPSec VPN,因为总公司中10.1.2.0/24和分公司的10.1.1.0/24两个网段上传输是公司的财务系统,所以需要两端的10.1.1.0/24的子网与10.1.2.0/24子网建立VPN访问。

图6 公司总部与分公司拓扑结构图

上海分公司路由器RouterA的配置过程(基于锐捷的网络设备):

北京总公司路由器RouterB的配置过程(基于锐捷的网络设备):

8 总结

IPSec VPN的显著特点就是它的安全性,这是它保证内部数据安全的根本。在VPN设备上,通过支持所有领先的通道协议、数据加密、过滤防火墙、通过RADIUS、LDAP和SecurID实现授权等多种方式保证安全。IPSec VPN数据机密性及低成本相结合的特点,使得该技术在企业互连中的应用越来越广泛。

[1] 吴功才,蒋国松.杨乃如;基于IPSec协议的网络安全技术[J].信息与电脑,2012.

[2] 李东生,王震.网络安全技术在校园网中的应用与研究[J].中国科技信息,2009.

[3] 申志强.面向互联网的防火墙技术实现[J].电脑知识与技术,2009.

[4] 任清亮.IPv6下IPSec VPN与SSL VPN研究与实现[D].合肥工业大学,2006.

[5] 陈朴.可信VPN系统的用户认证与管理[D].北京交通大学,2010.