基于证据链的电子司法鉴定模型

2013-07-24马国富王子贤王揆鹏

马国富,王子贤,王揆鹏

(1.中央司法警官学院 信息管理系,河北 保定 071000;2.中央司法警官学院 现代教育中心,河北 保定 071000;3.中央司法警官学院 科研处,河北 保定 071000)

目前,各种电子犯罪案件和相关的经济、民事纠纷案件急剧上升,给国家和社会带来不可估量的严重后果和巨大的经济损失,而打击犯罪的关键在于获得充分、可靠和具有法律效力的证据.2012年3月14日,第十一届全国人民代表大会第五次会议通过决定,对《中华人民共和国刑事诉讼法》做出修改.修改后的新《中华人民共和国刑事诉讼法》中,电子数据作为独立证据得到了明确,具体内容如下:十三、将第四十二条改为第四十八条,修改为:“可以用于证明案件事实的材料,都是证据.证据包括:物证\书证\证人证言\被害人陈述\犯罪嫌疑人、被告人供述和辩解\鉴定意见\勘验、检查、辨认、侦查实验等笔录\视听资料、电子数据”.尽管从法律上确定了电子数据作为独立证据的地位,但是中国电子数据取证与司法鉴定的规范化操作流程并没有确定,而在实际受理案件中,电子证据一般需要通过司法鉴定才能成为诉讼的直接证据.目前,中国还没有一套完整的、有利于法律实务操作的电子数据司法鉴定规范,使电子数据司法鉴定的公正性、权威性、中立性受到质疑.因此借鉴外国已有的电子数据司法鉴定标准和实践经验,从法律和技术2个层面相结合,建立基于证据链和证据监督链的电子司法鉴定模型,规范电子数据司法鉴定全过程,对提高电子数据的法律效力是至关重要的.

1 现有的电子取证模型

在中国现行的法律实务中,电子数据一般经过鉴定机构鉴定后,提交法庭经过法庭“质证”被采信才能成为定案证据.文献[1]将司法鉴定定义为在诉讼活动中鉴定人运用科技技术或者专门知识对诉讼涉及的专门性问题进行鉴别和判断并提供鉴定意见的活动.文献[2]将电子司法鉴定定义为司法鉴定人对依法收集的电子数据进行分析研究、鉴别其类型特点,找出它们与案件事实之间的客观联系,确定其证明力的司法鉴定技术.电子司法鉴定不仅要鉴定证据的"原件"特性,更要鉴别案件相关信息,保证电子数据的客观性、关联性、合法性的实现.电子数据取证与司法鉴定的全过程都必须遵循严格的操作规范和法律要求,并接受严格的监督,否则将影响电子证据的法律效力.因此人们开始对计算机取证流程及取证标准进行研究,并提出了许多种取证模型,包括基于过程计算机取证模型、综合计算机取证模型、增强的计算机取证模型、层次计算机模型、分布式计算机取证模型等.

基于过程计算机取证模型[1]主要包括基本过程模型(basic process model)、事件响应过程模型(incident response process model)、法 律 执 行 过 程 模 型(law enforcement process model)、过 程 抽 象 模 型(abstract process model)和其他过程模型等.过程模型的优点在于取证流程按事件发生的顺序进行组织,符合人们传统认知规律;缺点在于当由于工作需要对取证进行回溯时,过程模型的适应性将大大降低,同时,在模型的整个取证过程中无时间约束,也缺乏有效的监督,从而影响取证过程的法律效力.综合计算机取证模型,吸取了过程模型的缺点,允许在调查阶段进行回溯,但该模型仅解决了犯罪现场调查阶段的重叠问题.为此有人提出了增强的计算机取证模型,该模型将取证分为准备、部署、反馈、实施、总结5个步骤,通过在取证全程中增加反馈保证了电子数据取证的一致性和关联性.层次计算机取证模型将取证分为证据发现、固定、提取、分析、表述5个阶段,该模型突出了法律约束,但取证操作流程模糊,法律事务操作性差.分布式计算机取证模型[3]中,没有对取证的全程进行监督,也没有时间约束,电子数据的法律效力很难证明.目前现有的电子取证模型主要从技术角度对取证过程进行研究,并且主要用于公安系统,证据要想被采用,必须在法庭上进行质证.随着刑事诉讼法中电子数据作为独立证据地位的确立,电子数据同样面临质证问题,而要想确保电子数据作为证据的法律效力,就必须借助中立的第3方对电子数据进行鉴定,因此对现有的电子取证模型进行修改,将取证模型中的技术性和法律实务相结合,建立电子司法鉴定模型将对电子数据作为证据的使用起到很多的推动作用.

2 基于证据链和证据监督链的电子司法鉴定模型

本文将证据环和证据链应用于电子取证和司法鉴定,提出一种基于证据链和监督链的电子司法鉴定模型.证据环用来实现多源电子数据的互相印证,从而保证电子数据的原始性、客观性、关联性;证据链用来保证电子数据的真实性和完整性;电子数据的可信固定和证据监督链用来保证电子数据的合法性和法律效力.该模型将理论和司法实务操作相结合,将电子数据鉴定模型的技术性和电子数据鉴定程序的法律性相结合,既可用于刑事、民事和行政诉讼领域也可用于企业内部电子取证以及其他电子化犯罪领域以外的需求.

2.1 证据环

单一的证据往往不足以证明犯罪,电子司法鉴定的效果也不明显,多个证据的相互支持协作使得鉴定更具法律效力.证据环是一种横向分析方法,主要是根据关联规则算法对某一个时间段内的多源证据数据中的时间、用户、设备等信息进行横向分析,挖掘各证据类之间的关联,使得多源证据之间能够互相印证对方,环环相扣,进而形成证据环,保证证据的客观性和关联性.关联规则算法涉及犯罪行为的相似度关联、时间上的关联、多源证据数据之间的关联.证据环是对多源证据的关联性及其在空间上交叉性的体现,如图1所示.

图1 证据环Fig.1 Evidence ring

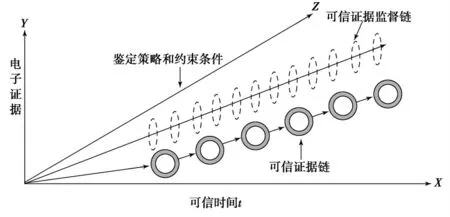

2.2 证据链和证据监督链

由于司法事务实践工作的需要,电子司法鉴定过程中各阶段之间存在交叉反复工作以及进行回溯的实际情况,鉴定需要建立证据链,可以说鉴定的整个过程就是证据链形成的过程,在证据链形成的过程中,鉴定策略会根据鉴定需求的变化而变化,可以说证据链是证据纵向分析过程的体现.文献[4]提出了可信取证的理念,在此基础上结合时间戳技术,提出了可信时间戳技术,通过在鉴定模型的不同阶段附加可信时间戳和不同的证据属性,形成基于可信时间戳的可信证据链,保证证据的客观性、连续性和一致性;实施法律约束,在鉴定模型的不同阶段使用不同的法律属性,附加不同的约束条件,进行鉴定过程中的全程监督,形成基于可信时间戳同步的可信证据监督链,保证证据的合法性和可采用性.基于可信时间戳、鉴定策略和约束条件、可信证据监督的三维可信电子证据链和证据监督链模型如图2所示.

图2 三维可信电子证据链和证据监督链模型Fig.2 A model based on three-dimensional trusted electronic evidence chain and evidence supervision chain

2.3 基于证据链和证据监督链的电子证据司法鉴定模型

基于证据链和证据监督链的电子证据司法鉴定模型如图3所示,主要包括鉴定准备、证据的固定保全、证据的分析与鉴定、证据监督、鉴定意见和证据呈堂等阶段.

2.3.1 鉴定准备

司法鉴定准备主要包括司法鉴定人员的资质准备、得到认可的电子鉴定工具、接受司法鉴定的委托、基于法律规则的鉴定知识库、犯罪行为案例库、时间戳服务中心、从政法CA 获取授权的认证证书以及证据存储中心的建立等准备工作.基于法律规则的鉴定知识库、犯罪行为案例库可以随着实际的变化而变化.证据监督保证鉴定准备阶段符合法律要求,同时在必要时可以进行回溯,调整或更新鉴定准备内容.为了提高权威性和法律量刑的统一性,建立国家政法CA,各相关机构成为其认证成员,获得证书用于相互认证,同时建立证据存储中心,从政法CA 获取授权证书用于和执法机关互相认证,进行证据的存储和提取,进而保证证据监督本身的法律效力.

图3 基于证据链和证据监督链的电子证据司法鉴定模型Fig.3 A electronic judicial identification model based on electronic evidence chain and evidence supervision chain

2.3.2 电子数据的可信固定

可信固定[5],即在不破坏电子数据静态属性的前提下或者为了能保证电子证据静态属性的可信性而采取的固定手段或方法.本文通过基于可信时间戳的多人数字签名来实现对委托方提交的原始数据进行可信固定,避免数字证书在有效期过期后,无法验证数字签名的有效性问题.拟取证或鉴定的计算机或存储介质统称为目标机M,多人数字签名参与方包括签名者S(委托鉴定人或犯罪嫌疑人)、证实者C(第3方司法鉴定机构)、验证者V(公检法等相关职能部门).可信时间戳服务中心(trusted time stamp authority,简称TTSA)是由权威、可信的国家授时中心(中国唯一权威时间服务机构)时间戳服务中心(TSA)颁发的证明电子文件产生时间及内容未被篡改和伪造的具有法律效力的电子凭证.多人数字签名参与方通过基于智能终端的在线实时证书申请中心获取U 盾证书用于签名和加密,基于可信时间戳的电子数据可信固定流程见图4所示.

图4 电子数据可信固定流程Fig.4 Electronic data trusted fix process

1)利用SHA 算法对目标机进行Hash计算,生成哈希摘要SHA(M).

2)首先利用基于智能终端的在线实时证书申请中心,鉴定委托方(犯罪嫌疑人)通过提交身份信息获得基于RSA 的U 盾证书,然后利用证书中的私钥TTSA(SKs)对哈希摘要进行签名.

3)第3方司法鉴定机构利用从基于智能终端的在线实时证书申请中心申请的U 盾证书中的RSA 公钥TTSA(PKc)对(2)中生成的签名进行加密,实现基于可信时间戳的多人电子数据可信固定.

2.3.3 证据分析与鉴定

1)对委托方提交的原始数据进行真实性、完整性、合法性和关联性的分析判定,鉴定证据的“原件”特性,鉴别案件的相关信息.因电子证据具有隐蔽性、无形性的特点,需转换为人们所能感知的状态来加以分析,其中转换的真实、可靠性是审查其证据关联性的基础和重点,也是与传统证据关联性审查的不同之处.

2)可信时间戳的生成及验证由可信时间戳服务中心(TTSA)负责实施,具体生成及验证流程参照文献[6].

3)在附加可信时间戳和证据监督的前提下,依据鉴定需求而确定的鉴定策略对原始数据进行证据的提取和分析,必要时进行数据恢复.

4)对同一时间段内的多源证据数据进行语义分析形成证据环,计算证据环上每个证据的关联度,依据关联规则算法合成证据,利用U 盾证书中的RSA 私钥TTSA(SKc)并附加从可信时间戳服务中心(TTSA)获取的可信时间戳来对电子证据进行数字签名,保证证据的完整性,从而形成证据链中的一个证据.

5)将实施签名的证据按照XML的格式提交给证据存储中心,为保证取证机构和证据存储中心的合法性,基于政法CA 的授权对提交双方实施双向认证.

2.3.4 证据监督

对鉴定过程的全程监督主要通过其他方委派的专家监督、电子司法鉴定流程监管软件及视频监控等多种方法来实施.证据监督可以实现鉴定过程的全程回放;也可以实现鉴定结果在另外鉴定人员的操作下的重现,同时也对证据存储中心进行监督,保证证据是合法的,没有对原始数据进行伪造和篡改;证据监督还通过从政法CA 获取证书,和那些具有取证与鉴定资质的执法机构进行授权和认证.

2.3.5 鉴定意见

总结鉴定的全过程,把对进行鉴定的电子数据按照电子数据司法鉴定文书格式出具司法鉴定意见,主要包括:委托方、委托日期、委托鉴定事项、送鉴材料、鉴定日期、在场人员、鉴定地点、司法鉴定人、鉴定摘要、鉴定过程、鉴定分析、鉴定意见、司法鉴定人签名或者盖章、《司法鉴定人执业证》证号、(司法鉴定机构司法鉴定专用章)等相关信息.同时更新基于法律规则的鉴定知识库和犯罪行为案例库.

2.3.6 证据呈堂

把鉴定全过程形成的证据链和证据监督链以法庭认可的司法鉴定意见提交给法庭.

2.4 模型的特点

与其他取证与鉴定模型相比较,该模型具有如下特点:

1)增加了证据监督.该模型在分析现有模型优缺点的基础上,对现有模型进行修改,通过其他方委派的专家监督、电子司法鉴定流程监管软件及视频监控等多种方法来实施鉴定的全过程监督,形成证据监督链,并提交法庭,可以通过回放的形式重现鉴定过程,证明证据的合法性、完整性和客观性.通过将鉴定全程和证据监督相结合形成网状关系,解决了法律与技术恰当融合以及证据的可采用性的问题.

2)增加了可信时间戳.随着犯罪技术手段的不断升级和更新,鉴定技术策略也应与之相适应的变化.通过将从TTSA 获取的可信时间戳附加于鉴定全过程,将时间线融入到证据中,保证了证据的连续性、一致性、不可否认和抗抵赖性.

3)引入证据环和证据链.对同一时间段内的多源证据进行语义分析,形成证据环,实现证据之间的相互印证,保证了证据的关联性.根据证据的关联度,采用关联规则算法合成证据.将鉴定全过程实施线性流程管控,进而形成证据链,保证证据在时间上的连续性和空间上的交叉性.

4)增加授权和认证机制.通过建立国家级政法CA 实现鉴定全过程中相关机构之间的互信和互认问题,也保证了证据监督链本身的安全和法律效应.

5)增加了鉴定知识库和犯罪行为案例库.基于法律规则的鉴定知识库、犯罪行为案例库和证据存储中心采用通用的XML格式进行通信,鉴定知识库的建立及使用有利于提高鉴定的效果,而犯罪行为案例库有利于提高证据的可采用性.

3 实例分析

3.1 证据链的构建

下面对文献[7-8]中所描述的熊猫烧香病毒取证与司法鉴定案件进行实例分析.在对提供的鉴定材料进行电子数据的可信固定后,按照三维可信电子证据链和证据监督链模型构造证据链如下:

软件开发环境环→犯罪嫌疑人制作计算机病毒的兴趣、能力和素质环→犯罪嫌疑人利益获取环,在多种证据环的基础上,构建犯罪嫌疑人电子犯罪取证与司法鉴定证据链.

3.2 证据环的构建

1)软件开发环境环.在犯罪嫌疑人的移动硬盘分区一中找到Delphi7,Vmware,ICQ 等软件,上述3个工具中Delphi7是Windows平台下著名的快速应用程序开发工具,是一个集成开发环境,可用于开发、调试计算机病毒程序;Vmware是一个虚拟PC软件,可在1台计算机上同时运行多个操作系统,就像标准Windows应用程序切换那样方便,并且在基于Vmware运行的操作系统中进行的任何操作都不会影响宿主操作系统,当然计算机病毒程序也可以在这些基于Vmware的操作系统中运行,而不会感染病毒制作者自己的电脑;ICQ 是一个经典实用的可执行程序图标更改小工具,当然也可以将可执行程序图标修改为“熊猫烧香”图标.通过上述对3个工具软件之间功能的介绍,发现这3个工具软件互相协作、相互关联,构成了计算机病毒软件的开发环境环.

2)嫌疑人能力素质鉴定环.在嫌疑人硬盘分区的/Source Code/Delphi/My_Work\汉男生进程监控\目录下发现2个子目录,分别是“code”和“传染”,在“code”子目录下发现了“熊猫烧香”病毒的源程序代码文件(熊猫烧香病毒又名武汉男生);而在“传染”子目录下发现了系列版本的“熊猫烧香”病毒的多个源程序代码文件,通过在只读方式下对该系列文件的修改时间进行检索,发现它们的修改时间按时间先后顺序排列为:2006年10月16日、2006年10月25日、2006年11月7日、2006年11月8日、2006年11月25日、2006年11月30日、2006年12月1日,在只读模式下利用源代码比较工具对这些源代码按多种模式进行内容、功能方面的对比,结果发现这些源代码文件内容大体相同,而功能逐渐完善,这也说明了病毒软件开发者对源代码进行改进提高的客观事实.当然在硬盘的其他扇区中还发现了大量与计算机病毒编写相关的信息:在硬盘Favorite子目录下发现了黑客、木马、病毒技术的网站链接;在其他目录下还发现了“灰鸽子远程管理”等大量黑客软件的使用说明书、大量用C、VB等语言编写的具有通用病毒和木马功能的源代码文件及可执行程序.上述网站链接、黑客工具软件使用说明书、通用病毒和木马功能的源代码及可执行程序、“熊猫烧香病毒”系列源代码之间互相关联,构成了犯罪嫌疑人“熊猫烧香病毒”开发能力素质环,同时按时间顺序排列的“熊猫烧香病毒”源代码自身也构成了时间环.

3)嫌疑人利益获取环.在硬盘MyHacker\常看文章\账单子目录下,发现了从2005年1月至2006年7月之间的记账金额信息,总计约40万元;利用取证软件提取了犯罪嫌疑人的QQ 聊天记录,通过对聊天记录按关键时间段进行数据挖掘,发现许多网络联系者知道嫌疑人在什么,并对病毒提出了特定的功能,为此双方还进行了价格协商;在小俊的文档中,发现了许多计算机和网络游戏的登录账号和口令.通过上述对电子数据的分析与鉴定,可以得出作者并非简单的出于学习、兴趣爱好才制作该木马程序,而是为了获取经济利益,由此构成犯罪嫌疑人利益获取环.

4 结论

在分析现有取证模型的基础上,首先提出了一个三维可信电子证据链和证据监督链模型,然后提出了一个基于该证据链和证据监督链的电子证据司法鉴定模型,模型通过电子数据可信固定流程实现电子数据的可信固定;通过增加鉴定监督实施时间约束(可信时间戳)和法律约束来保证证据的客观性、合法性和可采用性;通过引入证据环和证据链来保证证据的完整性、关联性、连续性和一致性;通过增加基于政法CA 的授权和认证机制来实现取证相关机构和法庭之间证据的互信和互认的问题,并保证证据监督本身的法律效应.该模型不仅可用于电子司法鉴定和电子犯罪取证中获取电子证据,也可用于企业中获取员工犯错的证据,并用于指导司法实践事务和理论研究.随着计算机网络飞应用的迅猛发展,产生了云计算,对应的网络犯罪率急剧上升,为此研究基于云取证流程[9]模型成为下一步的研究方向.

[1] 麦永浩,孙国梓,许榕生,等.计算机取证与司法鉴定[M].北京:清华大学出版社,2009.

[2] 郭秋香,朱金义.电子数据鉴定体系建设构想[J].中国司法鉴定,2010,49(2):57-60.GUO Qiuxiang,ZHU Jinyi.The construction of the electronic data examination system[J].Chinese Journal of ForensicSciences,2010,49(2):57-60.

[3] 周敏,龚箭.分布式计算机取证模型研究[J].微电子学与计算机,2012,29(2):40-43.ZHOU Min,GONG Jian.Study on the distributed computer forensics model[J].Microelectronics &Computer,2012,29(2):40-43.

[4] 林清秀.电子数据可信取证的形式化方法研究[D].南京:南京邮电大学,2009.LIN Qingxiu.Research on the formalism of trusted forensics on digital data[D].Nanjing:Nanjing University of Posts &Telecommunications,2009.

[5] 孙国梓,耿伟明,陈丹伟,等.电子数据取证的可信固定方法[J].北京工业大学学报,2010,36(5):621-626.SUN Guozi,GENG Weiming,CHEN Danwei,et al.One trusted fix method of digital data forensics[J].Journal of Beijing University of Technology,2010,36(5):621-626.

[6] 常朝稳,陈俊峰,秦晰.不可靠网络环境下的数字时间戳服务研究[J].计算机应用,2012,32(1):60-65.CHANG Chaowen,CHEN Junfeng,QIN Xi.Research of digital time-stamping service in unreliable networks[J].Journal of Computer Applications,2012,32(1):60-65.

[7] 向大为,麦永浩.“熊猫烧香”案件的分析鉴定[J].警察技术,2009,112(1):32-35.XIANG Dawei,MAI Yonghao.Analysis and identification of the“Panda”case[J].Police Technology,2009,112(1):32-35.

[8] 麦永浩,向大为.“熊猫烧香”病毒取证鉴定技术研究[J].信息网络安全,2010,112(4):44-46.MAI Yonghao,XIANG Dawei.Research on identification techniques of“panda”virus[J].Netinfo Security,2010,112(4):44-46.

[9] 吴绍兵.云计算环境下的电子证据取证关键技术研究[J].计算机科学,2012,39(11):139-144.WU Shaobing.Research of key technologies of electronic evidence forensics based on cloud Computing Environment[J].Computer Science,2012,39(11):139-144.