基于测距的WSN节点复制攻击检测算法

2013-06-26周先存黎明曦陈振伟毛德梅

周先存,黎明曦,陈振伟,毛德梅

(1.皖西学院 信息工程学院,安徽 六安237012;2.中国科学技术大学 计算机科学与技术学院,安徽 合肥230027)

1 引言

无线传感器网络 (Wireless Sensor Network,WSN)是集信息采集、信息传输和信息处理于一体的综合智能信息系统,由部署在监测区域内的大量的微型传感器节点协作地感知、采集和处理网络覆盖地理区域中感知对象的信息,并发布给监测者,可广泛应用于军事和民用领域[1]。由于其工作的环境无人值守,当传感器网络作为军事用途被布置在敌方区域时,缺乏物理保护的传感器节点很容易遭到外来的干扰和攻击,其中一种常见的攻击是节点复制攻击[2],其攻击模式是通过俘获传感器节点,获取相关信息,并将克隆的伪节点加入网络中以获取、篡改或伪造网络信息,甚至攻击、影响和破坏网络的正常运行[3\|4]。如果没有全局检测算法的支持,网络中的节点无法判断邻居节点中是否存在复制攻击节点[5],抵御入侵攻击的最简单的办法是在传感器节点上搭载具有防护能力的硬件设备。然而基于硬件的防护措施成本较高,这对于资源有限的传感器节点来说是不切实际的。于是,各种各样的基于软件的入侵节点检测方案和协议近年来陆续被提出来。Thanh提出一种轻量级的检测方案[6],它包括两个协议LANCE和SACRED方案。基本的思想就是在部署前,每个节点和服务器同步一个计数器,这个计数器每隔一定时间就加1。节点部署后,首先广播一个Hello信息给它的邻居,这个Hello消息中包含一个常数计数值,当某个节点收到消息后,将这个计数器值与自己的计数器值相比较,如果相等,就认为是合法节点,如果小于自己的计数器值,就认为它是复制节点。Xing提出了一个利用含有邻居节点信息的指纹检测复制节点的 集 中 式 检 测 方 案[7]。其 中,随 机 多 播(Randomized Multicast,RM)基本思想如下,每个节点生成一个自己签名的位置声明消息,将该消息在一跳邻居范围内广播。它的邻居节点收到消息后,以一定概率p决定是否转发此消息。若某个邻居节点决定转发此消息,则它通过一个预置函数在网络中选择g个节点,将此消息发送到这g个目标节点。如果网络中的节点总数为n,则取。如果网络中存在复制节点,即有两个同样ID的节点,根据生日悖论理论,那么这两个节点的声明信息至少会到达g个节点中的某一个节点(这个节点就称为验证节点),验证节点通过对比就会发现冲突,从而发现复制节点。随机多播还可进行改进,其中线性选择多播(Line-Selected Multicast,LSM)方案在声明消息到达验证节点的路由路径中,所有中继过该消息的节点要在本地存储该消息,并和己经存储的位置声明消息进行比对,检查是否存在冲突。与此相似,Conti提出了一个随机高效的分布式协议(Randomized Efficient And Dtributed Protocol,RED),在LSM 基础上作了进一步改进,取消了随机选择验证节点时的独立性,而采用全网共享的随机种子和相同的伪随机函数来生成验证节点,使得同一ID的节点所生成的验证节点是相同的,这样可以选择更少的验证节点,而检测效率不受影响。Zhijun Li提出了一个基于随机方向探索(Randomly Directed Exploration)的检测方案。每个节点生成含有其邻居列表的位置声明信息,随机选择一个邻居进行传递。对所有传递该声明信息的中间节点,通过方向探索技术确定下一个转发节点,同时将收到的消息中的邻居列表与自己存储的邻居列表进行比较,如发现冲突则发现复制节点。

以上的复制攻击检测协议都需要精确的节点位置信息或系统同步信息作为对比的依据,从而对复制节点进行检测。目前对节点复制攻击检测协议的研究基本上都停留在算法研究阶段,实验验证也基本是通过软件仿真,尽管在实验仿真中获得较好的实验数据,但由于现有条件与技术的限制,在实际网络环境中实现起来却十分的困难。在本文中,笔者不仅提出运用多节点间相互测距的方法检测网络中的入侵节点,确定了三种检测准则,而且设计并实现一个节点复制攻击检测系统。

2 基于测距的WSN节点复制攻击自动检测系统实现方案和算法

2.1 系统方案

本系统由传感器节点、数据采集终端、嵌入式系统和数据分析软件组成。系统组成和体系结构如图1所示。图中实心圆圈表示复制攻击节点,空心圆圈表示网络中的正常节点。根据复制节点与网络中正常节点的位置关系,制定出三种检验准则。数据终端对传回来的邻近节点地址表进行对照检查,根据检验准则判断节点的邻近节点地址表中的ID号之间是否存在矛盾,从而确定有无复制节点。

图1 系统体系结构图

2.2 实现原理

2.2.1 问题描述

假定一个随机部署的无线传感器网络应用区域,面积为S,网络节点规模为Q(节点数为n),节点稳定通信距离为L,节点编号为x,x1,x2,…,xn-1,系统中存在复制节点x′和节点x具有相同的节点ID号xi,xi∈{x,x1,x2,…,xn-1}。通过运用多节点测距,在不需要节点精确位置信息和系统同步时钟的支持下,检测出被攻击节点的节点标识xi。

2.2.2 检测原理

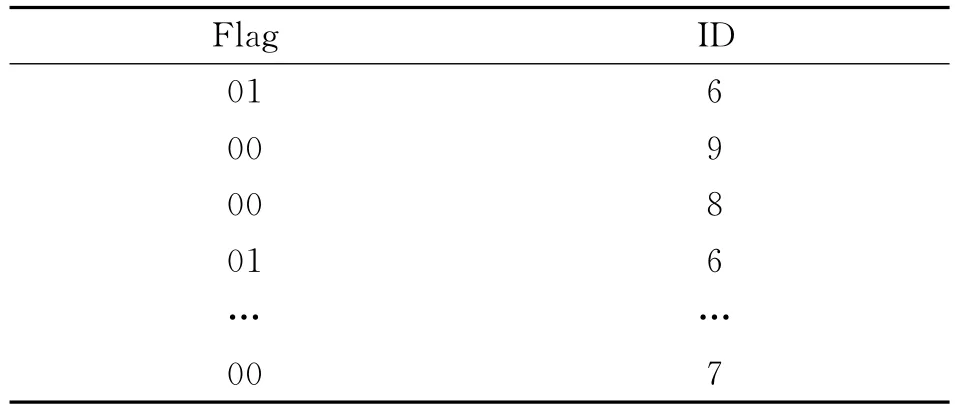

当系统被随机部署在某个区域后,为保证网络的正常工作,通常需要定时进行全网的拓扑维护,可在节点相互通信时完成节点间的测距,并分别记录与自身距离为的节点ID号,并将其发送给数据终端(注:R为传感器节点的检测半径,以下同),由数据终端对数据进行分析处理,从而判断出网络中是否存在伪节点(复制节点),并且记录伪节点的ID号。相邻节点信息表如表1所示。

表1 相邻节点信息表

网络中节点周期性地广播自己的邻居节点信息表。通过比较节点的邻居节点信息表,系统可以检测到伪节点。下面我们定义三种判定准则,当符合其中任一准则,则意味着节点复制攻击发生。

(1)准则一

当复制节点x′位于节点x的探测范围内时,也就是复制节点x′与节点x之间距离小于探测半径R时,两个节点可以相互探测到对方,因此在两个节点的相邻节点信息表中会产生与自身ID号相同的矛盾,即在距自己半径为R的范围内存在一个与自己相同ID的节点,这意味着节点复制攻击发生。

(2)准则二

当复制节点x′与节点x的距离为时候,有可能存在一个节点xk,可在其邻节点信息表中检测出节点x′与节点x的ID号相等但距节点xk距离不等的矛盾。即在距节点xk半径为R的范围内存在两个节点x,且这两个节点距节点xk的距离不相等,这意味着节点复制攻击发生。

(3)准则三

当复制节点x′处于某节点xki的监测范围内,节点x处于另一个节点xkj的检测范围内,且此时节点xki和节点xkj之间的距离大于R,则会出现在网络的不同部分具有相同ID的节点的矛盾,这意味着节点复制攻击发生。

2.3 算法流程

本系统的软件实现分为两部分:嵌入式软件和数据分析软件。其中嵌入式软件运行在传感器节点上;数据分析软件运行在数据终端上。两部分独立运行,同时通过相互间的网络通信实现数据交互。软件运行的详细流程,如图2所示。

图2 算法流程

该系统有如下功能:

(1)节点采集信号强度测距数据,与所设阀值对比,处理后,将数据发往基站。

(2)上位机终端通过基站串口接收数据,重新定义数据结构后,依据三种准则,判断系统中是否存在伪节点。

(3)如果存在,记录伪节点ID号,并由终端多媒体动态显示和报告复制节点信息。

(4)终端自动向基站发送指令,广播至所有节点,各节点自动屏蔽伪节点数据包。

3 系统验证

(1)实验设备

节点32个(30个正常节点,一个基站节点,一个伪节点);PC机一台、卷尺一把、串口线一根。

(2)实验步骤

1)在10m×8m的空旷区域中心,均匀布置30个传感器节点,节点编号是2~1F(十六进制)。这些节点组成WSN网络。

2)打开所有节点,全网开始正常工作,每个节点记录其通信距离R内的FLAG值。

3)我们在网络不同位置放置伪节点,检验此网络是否能实时准确检测出伪节点并进行全网屏蔽。测试实验传感器网络部署如图3所示。本次测试实验是对ID号为0x13的节点进行攻击。

图3 测试实验传感器网络部署图

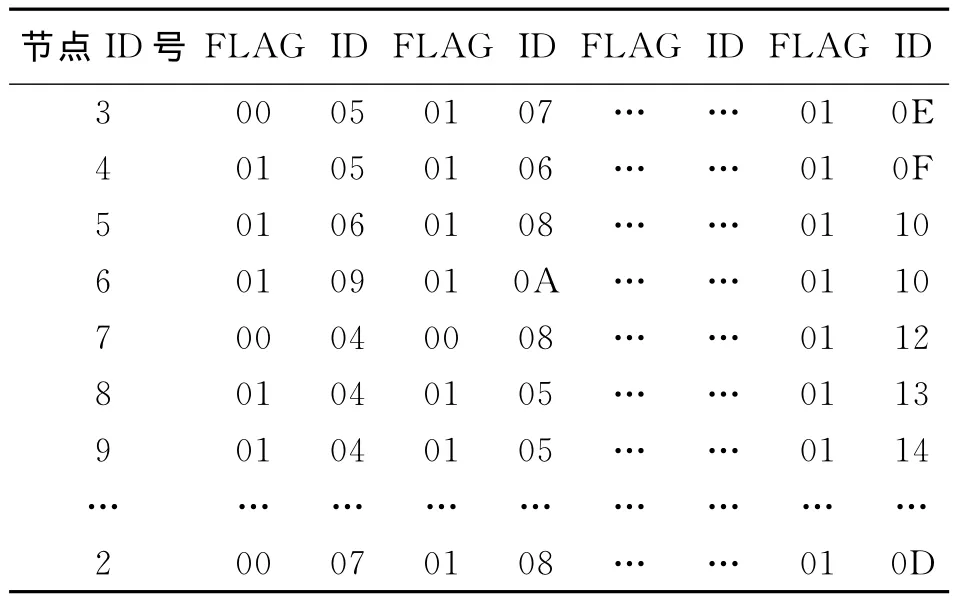

实验中接收的关键节点数据如表2所示。

表2 实验中接收的关键数据

(4)实验结果

系统应用RSSI(基于接收信号强度指示)测距,实现了对无线传感器网络中复制节点的检测,达到了系统设计方案中的要求。在不获取节点位置信息和系统时钟同步信息的情况下,通过测量信号强度衰减值进行分析,获得复制节点的ID,并对其数据帧进行过滤。系统运行中,能自适应地采用三种判定准则对不同位置的复制节点进行识别,在30个节点规模的实验中获得了良好的结果。实验表明:多点测距算法能够有效地、自动地检测出复制节点。由于本系统采用的是无线射频信号的信号强度值,因此可以被嵌入到各种无线传感器网络和其他无线网络中,具有很强的移植性。

4 结束语

运用节点特征的节点复制攻击检测就要依赖节点定位、网络同步时钟信息,这导致了检测系统的成本大幅度提升,因此实用性和可靠性低。我们提出了测距法来检测节点的复制攻击,设计了一个无线传感网络节点复制攻击检测算法,其中尤为重要的是确定了是否存在复制节点的判定准则。准则的制定基于对节点间距测量的比较和分析,充分考虑了当网络中存在复制节点时节点间测距会出现怎样的特殊情况。但文中所提出的检测方法在以下两个方面尚有待进一步研究:(1)虽然在实验环境中RSSI表现出良好的特性,但是RSSI测距精度仍有待进一步提高;(2)如果复制节点不对外发送数据,仅仅接收网络中的传输数据,则可以隐蔽地获取网络中的数据且无法被检测。以上两个问题将是下一步研究的重点。

[1]杨峰,周学海,张起元,等.无线传感器网络恶意节点溯源追踪方法研究[J].电子学报,2009,37(1):202-206.

[2]PARNO B,PERRIG A,GLIGOR V.Distributed Detec-tion of Node Replication Attacks in Sensor Networks[C].Proceedings of IEEE Symposium on Security and Privacy.2005:49-63.

[3]Karlof C,Wagner D.Secure Routing in Wireless Sensor Networks:Attacks and Countermeasures[C].Proceedings of First IEEE International Workshop on Sensor Network Protocols and Applications.2003:113-127.

[4]LIU F,CHENG X Z,CHEN D C.Insider Attacker Detection in Wireless Sensor Networks[C].INFOCOM'07.2007:1937-1945.

[5]CONTI M,PIETRO R,MANCI NI L,et al.Distributed Detection of Clone Attacks in Wireless Sensor Networks[J].IEEE Transaction on Dependable & Secure Computing,2011.8(5):1-14.

[6]Dai T T and Agbinya J I.Early and Lightweight Distributed Detection of Node Replication Attack in Sensor Networks\[C\].in the proceedings WCNC 2010,IEEE,2010:18-21.

[7]Xing Kai,Liu Fang,Cheng Xiuzhen,et al.Real-Time Detection of Clone Attacks in Wireless Sensor Networks\[C\].ICDCS'08.The 28th International Conference on Distributed Computing Systems,2008:3-10.

[8]CONTI M,PIETRO R,MANCI NI L.A randomized,Efficient,and Distributed Protocol for the Detection of Node Replication Attacks in Wireless Sensor Networks[C].Proceedings of the 8th ACM International Symposium on Mobile Ad Hoc Networking and Computing(MobiHoc'07).2007:80-89.

[9]Li Zhijun and Gong Guang.Randomly Directed Exploration:An Efficient Node Clone Detection Protocol in Wireless Sensor Networks\[C\].MASS'09,6th International Conference on Mobile Ad-hoc and Sensor Systems,IEEE,2009:12-15.