基于Logistic映射的压缩图像加密算法

2013-06-09杨凤霞

杨凤霞

(沧州师范学院计算机系,河北沧州061001)

基于Logistic映射的压缩图像加密算法

杨凤霞

(沧州师范学院计算机系,河北沧州061001)

大多数的图像加密算法是针对整幅图像的,加密、解密和传输效率较低。利用局部图像的特点,采用自适应的分块方法以及多种块分类技术相结合对图像进行块分解,借助Logistic映射产生的混沌序列分别对分解后的图像序列块进行不同密钥的加密。经实验验证,该方法不仅增加了输出密钥序列的周期性和安全性,而且提高了加密、解密速度及传输效率,加密、解密效果良好。

Logistic映射;混沌序列;图像加密;图像压缩

1 引 言

目前,图像通过网络传输时的安全问题越来越受到人们的重视。数字图像信息的保护技术有数字水印技术和图像加密技术,前者是实现了对图像的知识产权保护;后者提供的是基于内容的保护,即对图像信息的隐藏保护。现在大多数加密算法是针对原始图像的,因为图像非常大,所需要的存储空间也较大,加密、解密和传输效率较低。在压缩图像大量应用的今天,探讨对压缩图像的加密方法是很有必要的。

现今加密方法可分为对称加密方法、非对称加密方法与序列密码加密方法[1],其中序列密码加密又称为流密码加密,它的速度最快,适合于数据量大、实时性要求较高的加密场合。混沌是一种非线性、受动力学规律控制的行为,具有密码学特性,如确定性、类似噪声、对初值和系统参数敏感、指数发散等。1989年,Matthews第一次明确提出“混沌密码”的概念[2]。Logistic映射是混沌产生的最为典型的模型,非常适合序列密码加密。近年来,混沌理论在流密码领域中得到广泛的研究[3-4],已经成为密码学研究的重要前沿。

本文应用文献[5]的研究成果:利用局部图像的特点,采用自适应的分块方法以及多种块分类技术相结合对图像进行块分解,分别对图像序列块进行不同密钥的加密,增加了输出密钥序列的周期性和安全性,同时也提高了加密、解密速度及传输效率。

2 Logistic映射

Logistic映射具有结构简单、初值敏感和具有白噪声统计特性等属性,其定义为:

其中,xn是初值 x0经过 n次迭代的迭代值;μ∈[0,4]被称为Logistic控制参数,有时又被称为分支参数,对不同的μ值系统将呈现不同的特性。该映射所产生的序列由μ和初始值x0控制,这两个值中的任何一个有细微差别时,所产生的序列都将会截然不同。研究表明当μ∈(3.5699,…,4]时,xn∈(0,1),系统处于混沌状态。图1为μ取不同值迭代500次后去掉前面100次的结果。其中横轴表示μ的取值范围,纵轴表示X的取值范围。

图1 Logistic映射迭代结果图

从图1可以看出,在μ越接近4的地方,X取值范围越是接近平均分布在整个0~1的区域,因此选取的Logistic控制参数应该越接近4越好[6],也就是说,由初始条件x0在Logistic映射的作用下所产生的序列{xk,k=0,1,2,…}是非周期的、不收敛的并对初始值非常敏感。

3 图像压缩方法

基本的图像压缩算法是将图像分割成固定尺寸的序列块,这种分块方法的优点是能够保证图像中大物体的边界清晰和纹理光滑;缺点是对那些尺寸相对较小的图像,采用这种分块方法后它们的细节信息往往会丢失,明显地影响了重建图像的视觉效果。同时块尺寸的选择也是一个难题。文献[5]提出了利用局部图像的特点,采用自适应的分块方法(如四叉树分块,HV分块,三角形分块,多边形分块等)以及多种块分类技术相结合对图像进行块分解。通过对重建图像用求加权平均值的方法来修改序列块边界的像素值,从而有效地抑制块效应的产生。实验验证,在不降低压缩比和视觉效果的情况下,该方法与传统压缩方法相比,压缩速度提高了上千倍,效果相当理想。

4 基于Logistic映射的压缩图像加密算法

4.1 加密、解密模型

加密、解密模型如图2、图3所示。

图2 加密模型

图3 解密模型

4.2 加密算法的基本步骤

(1)将原始图像采用自适应的分块方法分成m个块,分别为k1,k2,…,km。

(2)对每一个序列块ki(i=1,2,…,m),选用初始密钥(μi,xi,wi1a+wi2b,wi2a+wi1b)。其中μi为Logistic控制参数,xi为Logistic映射的迭代初值,a,b分别为两个相邻序列块边界点的像素值,wi1,wi2为加权值,并且满足条件wi1+wi2=1。如果四叉树分割已达到预定的最大深度,这时权值wi1可取5/ 6,wi2可取1/6。而在其他情况下,wi1可取1/3,wi2可取2/3。这些权值的选取完全是启发性的,没有一定的规律可循,但结果看上去是令人满意的。

(3)分别使用如式(2)和式(3)将x和μ映射到区间x∈[0,1]和μ∈[3.569945,4]。使用式(4)和式(5)对wi1a+wi2b和wi2a+wi1b进行转换。得到加密密钥(f(x),g(μ),w′1,w′2),对每个序列块用加密密钥进行加密。

(4)将加密的序列块合并为加密图像进行传输。

本文算法具有可逆性,即图像解密是图像加密的逆过程。在输入正确密钥的条件下,加密图像可以恢复出原来的图像。解密步骤不再赘述。

5 仿真实验分析

5.1 仿真实验

本文以一幅256×256的Lena图像(如图4(a)所示)为加密对象,以内存为 1 GB,CPU为1.90 GHz的PC机为实验平台。用C语言进行编程实现。取x=0.7,μ=4,w1=5/6,w2=1/6。按照前述加密步骤(1)~(4),加密、解密效果如图4(b)和图4(c)所示。

图4 由本文算法得到的加密和解密图像

5.2 实验结果分析

5.2.1 直方图

直方图是图像的每个灰度级与其出现频率之间的统计特性。如果加密后的图像直方图呈均匀状态分布,那么表明该加密算法能有效隐藏原始图像的统计信息,加密效果很好[7]。图5(a)和图5(c)分别为图4(a)加密前与解密后图像的各分量直方图,两图分布基本相同。图5(b)为图4(a)加密后图像的各分量直方图,分布比较均匀。所以图5说明该算法具有良好的加密、解密效果。

图5 由本文算法得到的加密和解密图像的灰度直方图

5.2.2 密钥敏感性

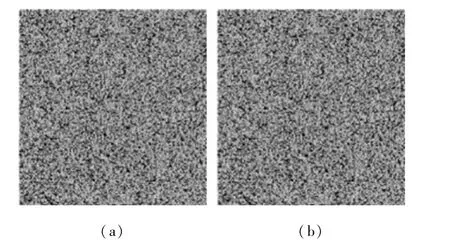

密钥敏感性指加密密钥的微小变化将会产生两幅完全不同的加密图像。解密密钥的微小改变将导致无法正确解密[8]。由于Logistic映射混沌系统对初值非常敏感,即使密钥参数x或μ发生微小的改变也得不到加密前的图像,有很高的安全性。图6(a)显示的是使用初始密钥 x=0.7,μ= 3.99999999,w1=5/6,w2=1/6时得到的解密图像,图6(b)显示的是使用初始密钥x=0.700 001,μ= 4,w1=5/6,w2=1/6时得到的解密图像。图6说明即使密钥有很小的差异也无法解密原图像,使用枚举搜索很难对加密图像进行解密,表明本文算法具有较好的安全性。

图6 初始密钥错误的解密图像

5.2.3 加密、解密效率

加密、解密耗时是评价加密算法性能的重要指标之一。由于本文设计的加密算法是首先对原始图像采用自适应的分块方法进行图像压缩,然后在借助Logistic映射产生的混沌序列进行加密,所以加密耗时较低。图4(a)加密耗时为67 ms,表明该算法在保证安全性的前提下,仍具有较高的加密效率。

6 结 论

本文探讨了压缩图像的加密方法。图像压缩方法是利用局部图像的特点,采用自适应的分块方法以及多种块分类技术相结合对图像进行块分解,该方法在不降低压缩比和视觉效果的情况下,压缩速度与传统压缩方法相比提高了上千倍。加密过程是借助Logistic映射产生的混沌序列分别对图像序列块进行不同密钥对的加密,依据直方图、密钥敏感性、加密解密效率三项评价指标对实验结果进行分析,结果表明该方法不仅增加了输出密钥序列的周期性和安全性,而且提高了加密、解密速度及传输效率,加密、解密效果良好。

[1] Weng Yifang,Ju Lei.Chaotic stream cipher encryption algorithms[J].Computer Engineering,2002,28(11):79-83.(in Chinese)

翁贻方,鞠磊.基于混沌的序列密码加密算法[J].计算机工程,2002,28(11):79-83.

[2] Robert Matthews.On the derivation of a“chaotic”encryption algo-rithm[J].Cryptologia,1989,8(1):29-41.

[3] Hu Guojie,Feng Zhengjin.Security property of a class of digital chaotic encryption system[J].Journal of Electronics&Information Technology,2003,25(11):1514-1518.

[4] Yu Zhihong,Wang Jingbo,Liu Zhe,et al.Video encryp-tion method based on logistic and baker mapping[J]. Journal of Jilin University(Information Science Edition),2008,26(3):253-258.

[5] Yang Fengxia.Study on the effectivemethod in improving the coding visual effect of fractal image[J].Laser&Infrared,2012,42(9):1068-1070.(in Chinese)

杨凤霞.改善分形图像编码视觉效果的有效方法研究[J].激光与红外,2012,42(9):1068-1070.

[6] Zhang Xiujun,Feng Qiaosheng,Luo Ke,et al.Research of security risks in image encryption based on Logistic mapping[J].Microcomputer&Its Applications,2010,29(5):24-26.(in Chinese)

章秀君,冯乔生,罗可等.基于Logistic映射的图像加密安全风险研究[J].微型机与应用,2010,29(5):24-26.

[7] Xu Shujiang,Wang Yinglong,Guo Yucui,et al.A novel chaos-based image encryption scheme[C]//Proc of Information Engineering and Computer Science Conference.[S.l.]:IEEE Computer Society,2009:1-4.

[8] Wong KW,Kwok B SH,Law W S.A fast image encryption scheme based on chaotic standard map[J].Physics Letters A,2008,372(15):2645-2652.

EncryPtion of com Pressed image based on logistic maPPing

YANG Feng-xia

(Computer Department of Cangzhou Normal University,Cangzhou 061001,China)

Most image encryption algorithms are applied to the whole image,so the efficiency of encryption,decryption and transmission is low.According to the characteristics of local image,the image is divided by adaptive blockmethod and a variety of block classification techniques.With the chaotic sequence by Logistic mapping,the de-composed image sequences are encrypted respectively with different encryption keys.The experiments prove that thismethod increases the periodicity and security of output key sequence.It also improves the speed of encryption,decryption and transmission.The results of encryption and decryption are good.

Logistic mapping;chaotic sequence;image encryption;image compression

TP309

A

10.3969/j.issn.1001-5078.2013.05.020

1001-5078(2013)05-0565-04

杨凤霞(1971-),女,硕士,讲师,研究方向为图像处理及数据挖掘。E-mail:szyfx@163.com

2012-10-22