基于网络的入侵检测模型和方法研究

2012-07-04胡莉萍

胡莉萍

(浙江横店影视职业学院,东阳 322118)

0 引言

信息网络如今已成为全世界范围内的一个信息交换和资源共享的平台,它有着开发和共享这个特性,但是这个特性也成了信息网络的先天安全缺陷。另一方面,网络上的黑客站点很多,黑客们的攻击手段也很高明。而我们国家在这个方面的法律法规却相对比较滞后。因此很多大公司都曾被黑客入侵。信息安全问题已不容我们忽视。本论文将对网络安全中的入侵检测问题进行研究,提出以入侵检测为核心的动态的网络安全解决方案。

1 入侵检测通用模型

入侵检测技术是从计算机网络或系统若干关键点中收集分析相关信息,通过分析来得出系统或网络是否已经被攻击或已存在安全隐患,同时要作出响应的一种动态安全防御技术。它有实时性、动态检测性和主动防御性,可以弥补静态防御工具的缺点,如可将防火墙和入侵检测系统结合起来使用来共同抵挡网络内外的攻击。

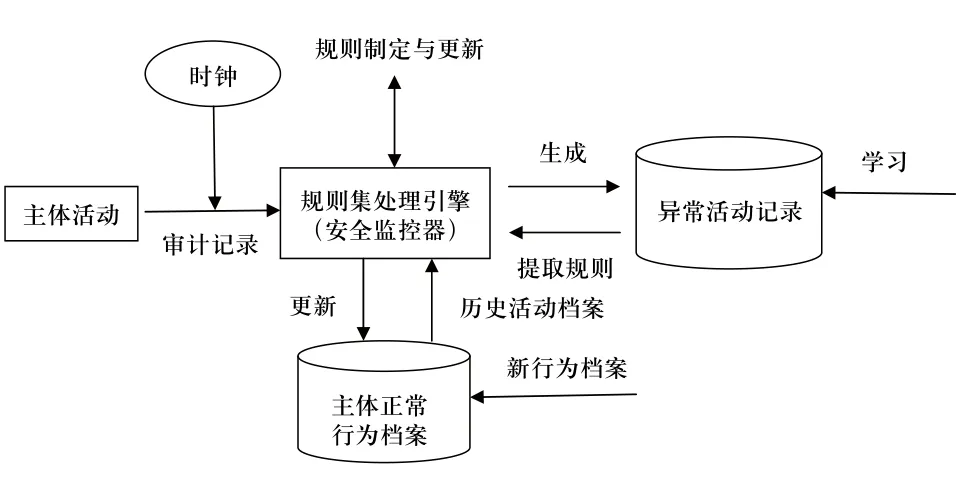

1987年Dorothy E.Denning提出了名为IDES的入侵检测模型。该模型由六个部分组成:主体(指在目标系统上活动的实体)、对象即客体、审计记录(主体对客体实施操作时系统产生的数据)、活动档案(主体相对于客体的正常行为用度量和统计模型来表示)、异常记录和活动规则(条件和动作)。

Denning模型定义了事件计数器、资源测量器、间隔定时器这3种度量。并提出了可操作模型、多变量模型、时间序列模型、均值和标准差模型和马尔可夫过程模型这5种统计模型。Denning模型会对系统审计数据进行统计分析从而得出单个用户或一组用户的正常的行为特征,模型通过将这些正常的行为特征与系统中的审计数据进行比较,如果不相同的内容超过了规定的范围就可得出是有入侵了。这个模型成了其后的许多异常检测方法的基础。该模型如图1所示。

图1 Denning入侵检测模型

2 层次化入侵检测模型

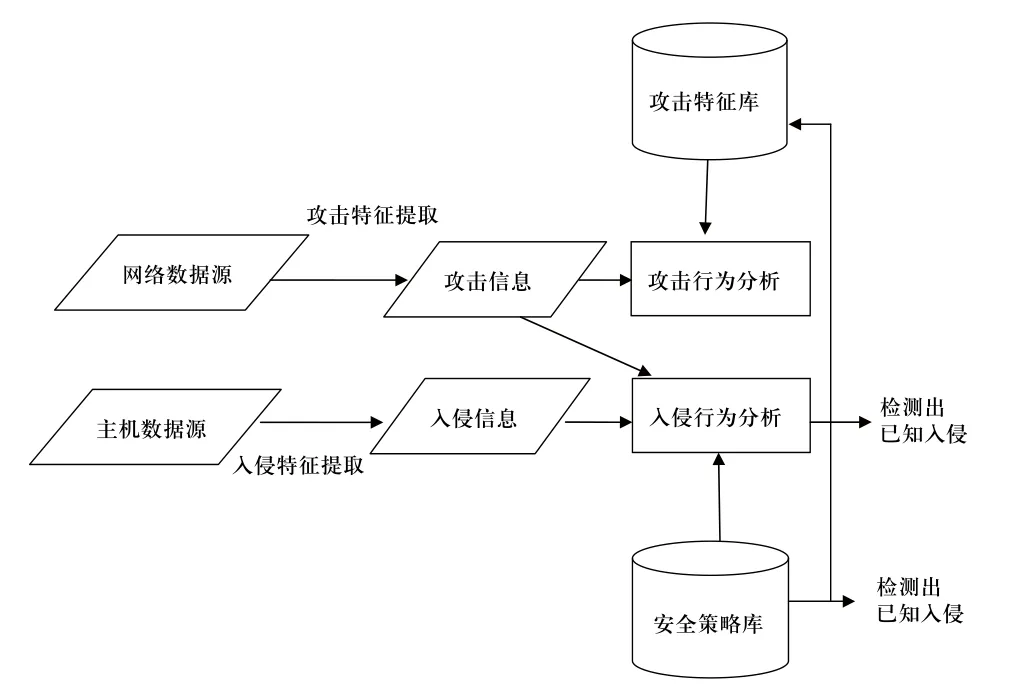

现今比较常见和成熟的是来源于误用检测和异常检测的层次化入侵检测模型。误用检测往往是针对非安全行为,而异常检测则针对安全行为,层次化入侵检测模型则既可以通过对攻击行为的分析检测出已知入侵,同时又可以通过对安全策略库和疑似入侵的行为进行模式匹配来检测出未知入侵种类。

误用检测和异常检测相结合就构成了层次化的模型,这种模型通过对入侵行为的逐步分析和处理,可以将大多数的攻击行为检测出来,层次化入侵检测模型分为入侵行为检测和入侵结果检测两部分,整个过程主要分成入侵特征提取和入侵行为分析。层次化入侵检测模型如图2所示,攻击特征的提取和行为分析都结合在层次化入侵检测模型的整个体系结构中,其中入侵特征提取代表了基于知识的入侵检测思想和入侵行为分析则代表基于行为的检测思想,入侵特征提取用于检测未知入侵和入侵行为分析则用于监控已知的入侵。层次化入侵检测模型如图2所示。

图2 层次化入侵检测体系结构

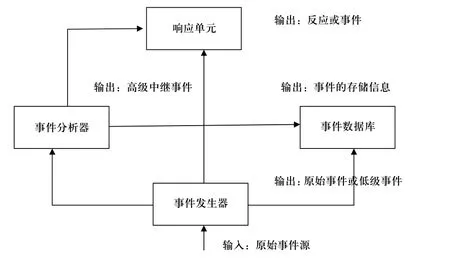

3 CIDF通用入侵检测框架

CIDF由美国加州大学戴维斯分校计算机安全实验室于1997年初提出。CIDF将入侵检测系统分为4个基本组件:事件产生器、事件分析器、响应单元、事件数据库,以上这4个组件中的事件指系统需要分析的数据如网络中的数据包或从系统日志中得到的信息。这些组件之间采用统一入侵检测对象GIDO这个标准格式进行数据交换,因此这些组件在其他环境中只需要将典型的环境特征转换为GIDO格式就可以使用。虽然CIDF标准并没有正式确立,但各IDS厂商都在按照CIDF进行信息交换的标准化工作。

1)事件产生器

事件产生器负责从整个计算环境中收集数据也就是相关事件(Event),并将这些数据转换成GIDO格式传送给其他组件。

2)事件分析器

事件分析器的任务是分析从其他组件收到的CIDF的GIDO,并将得到的分析结果传送给其他组件。

3)事件数据库

事件数据库负责存储系统需要的时候使用的各种中间和最终事件的数据。

4)响应单元

响应单元是对分析结果做出诸如威胁报警、杀死相关进程等反应的功能单元。

CIDF的体系结构如图3所示。

图3 CIDF的体系结构

4 入侵检测方法

1)误用检测 (Misuse Detection)。

误用检测将所有观测到的和目标对象有关的用户行为同通过分析各种已知的攻击方法、手段和漏洞组建起来的入侵模式库进行比较,如果发现其行为与入侵模式库的某种入侵模式匹配,就可判定是入侵行为。这种方法准确度较高,因此目前几种商用的IDS如Snort、Bro基本都使用它。当然它也存在一定的缺陷,那就是对入侵特征模式库太过依赖,如果模式库本身并不完整或不能得到及时更新,那么就很容易发生漏报事件,另外随着入侵行为的添加,模式库的容量也会不继扩大,这也必然会加重系统的负担和降低发现入侵行的效率。目前常用的误用检测技术有专家系统(Expert Systems)、模式匹配(Pattern Matching)和基于Petri网分析的滥用入侵检测方法等。一种比较典型的误用入侵检测系统模型如图4所示。

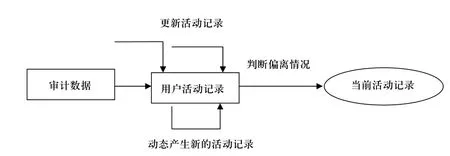

2)异常检测(Anomaly Detection)

异常检测技术首先将不符合对象正常、合法的所有活动判定为入侵行为,为了判定这种不正常现象,异常检测技术得对正常状态下的系统行为建立起行为模型,但建立模型的过程是复杂且动态变化的,在已建立起行为模型的基础上,将从系统中观测到的与目标对象相关的活动与之进行比较就可得出哪些是可疑的入侵行为。异常检测技术存在着许多不确定性和误警率也较高,这种技术目前还主要停留在研究阶段,但这一思想的本质对我们研究和设计NIDS有着十分重要的作用。比较成熟的异常检测技术有统计分析(Statistioal Measures)和神经网络技术(Neural Networks)。当然还有其它的一些异常检测方法,如基于数据挖掘(DataMining)的、基于计算机免疫学的异常检测方法等。一种比较典型的异常入侵检测系统模型如图5所示。

图5 一种比较典型的异常入侵检测系统模型

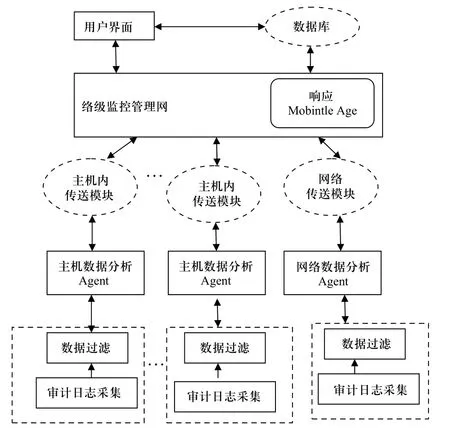

图6 基于Agent的入侵检测模型

3) 智能入侵检测模型

误用检测的智能性要求较低,它主要用于对已知行为进行检测,而异常检测对智能的要求则较高,它主要针对未知入侵。入侵检测系统通过单个主机和监视模块收集数据,收集后再由一个中心处理器来完成检测。智能化入侵检测模型一般是使用神经网络、遗传算法等智能化手段来进行入侵特征的辨识与泛化。基于Agent的入侵检测模型如图6所示。

5 结束语

入侵检测是对网络静态防御技术的一种有效弥补工具,它能提供对网络内外部攻击的实时保护。设计和实现有效的入侵检测模型是建立IDS的关键。入侵检测技术也正与其它学科如数据挖掘、人工智能等交融汇合形成了新的入侵检测技术,并对网络安全起着新的更强的保护作用。入侵检测模型的发展必将会逐步走向丰富化、智能化和多元化。

[1] 张鹏, 赵辉.关于入侵检测模型的研究与分析[J].网络安全技术与应用.2009, 03.

[2] 王丽蔷.基于黑客行为特征的入侵检测研究[D].解放军信息工程大学.2009, 10.

[3] 罗腾.基于协议分析的入侵检测系统研究与设计[J].中国新技术新产品.2010, 07.

[4] 武明.Agent技术在入侵检测中的应用研究[D].电子科技大学.2004, 02.

[5] 张家超, 王全善.网络入侵检测技术的研究[J].连云港职业技术学院学报(综合版).2004, 03.

[6] 马星亮.基于CORBA的分布式入侵检测系统的研究与实现[D].武汉科技大学.2008, 04.

[7] 满红芳, 宿超, 马春清.基于Agent的分布式入侵检测系统模型的研究与设计[J].山东电大学报.2006, 02.

[8] 李勇, 李建, 曾银.数据挖掘技术在入侵检测系统中的应用[J].山西电子技术.2006, 12.

[9] 刘秀丽.基于网络的智能化入侵检测系统模型研究[D].南京航空航天大学.2007, 12.

[10] 郝文江.黑客入侵检测模型研究[J].吉林公安高等专科学校学报.2009, 12.