结合公钥密码的密钥协商协议

2012-06-11蔡琼,方旋,方兰

蔡 琼,方 旋,方 兰

(武汉工程大学计算机科学与工程学院,湖北 武汉 430074)

0 引 言

密钥协商协议分为两种模式:证书型和无证书型.证书型是指在会话密钥的产生过程中,由一个可信的证书中心(CA)给参与密钥协商的各方各分发一个证书,此证书中含有此方的公钥,ID及其他信息.证书型密钥协商协议的优点是提供认证,其中PKI(公钥密码体制)广泛部署比较成熟,应用面广,并且由它管理密钥对有利于证书的统一管理,其缺点是计算代价大,需要一个可信的CA,同时证书还需要维护.无证书型是指各方在进行会话密钥的协商过程中不需要证书的参与,优点是不需要CA的参与,减少了计算量,尤其是在低耗环境下应用的更多,同时安全性也不比证书型弱.本文提出的协议属于后者,通信双方不需要第三方的认证,由于每次通信中所用的密钥对都是动态生成的,不存在对密钥的更新、撤销等管理问题[1].由于公钥密码算法比对称密码算法的速率慢很多,主要原因是涉及大量复杂的运算,像PKI体制中用到的RSA算法要生成大素数、素性检测、指数模运算都是影响运算速率的因素,要生成新的密钥对比较费时,但长时间不更新密钥对又会有安全隐患[2],本文结合认证阶段生成的随机数来更新密钥对,未涉及到生成大素数和素性检测运算,速率较快、安全性高.

1 RSA算法描述

密钥生成:

(1) 生成两个大素数p和q.

(2) 求得n=pq,φ(n)=(p-1)(q-1).

(3) 选择一个随机数e,e介于1和φ(n)之间,并且使得gcd(e,φ(n))=1.

(4) 计算d≡e-1modφ(n),即d为e在模φ(n)下的乘法逆元.

(5) 公钥为(n,e),私钥为d[3].

加密方式为c≡memodn,m为明文,c为密文.

解密方式为m≡cdmodn.

2 协议说明

假设A为用户,B为服务器,A的用户名表示为IDA,密码为PWA,函数H()为一种Hash函数.可用文献[4]中改进的算法代替.A、B之间事先共享了IDA和hpw=H(IDA,PWA),并选定了RSA算法的一对密钥对(n,e)和d.A保存一个数sa,B保存一个数sb,保证sa+sb=n.

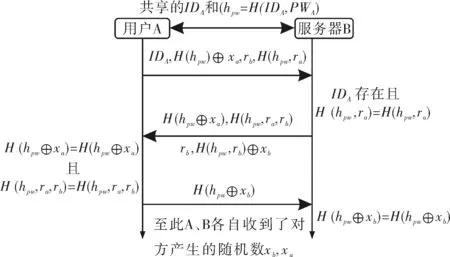

2.1 认证及密钥交换阶段

(1) 用户A首先生成两个随机数xa和ra,计算H(hpw)⊕xa和H(hpw,ra),其中⊕表示异或操作,H(hpw,ra)表示将hpw和ra合并后计算其Hash值,之后A将AU={IDA,H(hpw)⊕xa,ra,H(hpw,ra)}发送给B.

(2) B首先在数据库中搜寻是否有IDA,若无,则放弃通信,若有,则取出ra,将其和IDA对应的hpw合并后计算H′(hpw,ra),若H′(hpw,ra)≠H(hpw,ra),则放弃通信,若相等,则保留ra,并计算H(hpw),将其与接受到的AU的第二部分H(hpw)⊕xa作一次异或运算,得到xa,然后B生成两个随机数xb和rb,并计算H(hpw⊕xa),H(hpw,ra,rb),H(hpw,rb)⊕xb,将BU={H(hpw⊕xa),H(hpw,ra,rb)rb,H(hpw,rb)⊕xb}发送给A.

(3) A先利用自己知道的hpw和xa计算H′(hpw⊕xa),若H′(hpw⊕xa)≠H(hpw⊕xa),则放弃通信,若相等,则A确信B收到了自己发送的xa,然后取出rb,将其与hpw,ra合并后计算H′(hpw,ra,rb),若H′(hpw,ra,rb)≠H(hpw,ra,rb),则放弃通信,若相等,则接下来计算H(hpw,ra),并将其与接收到的BU的第四部分H(hpw,ra)⊕xb作一次异或运算,得到xb,最后计算H(hpw⊕xb)并发送给B.

(4) B利用自己知道的hpw和xb计算H(hpw⊕xb),若H′(hpw⊕xb)≠h(hpw⊕xb),放弃通信,若相等,则B确信A收到了xb,结束认证[5].

认证及密钥交换阶段的流程图如下:

图1 认证阶段流程图Fig.1 flow chart of authentication phase

2.2 加密与解密阶段

RSA算法一般用于交换对称加密算法的密钥,数字签名,并不直接用来加密数据,因此本节所讲的加、解密本质上是为了在不安全信道上传递对称加密算法的密钥,真正对原始数据的加密由对称加密算法来完成.加、解密过程如下[6-7]:

(1)加密

c≡(me+ta)modn

其中ta≡sa(xa+xb)modn.

(2)解密

m≡(c+tb)dmodn

其中tb≡sb(xa+xb)modn.

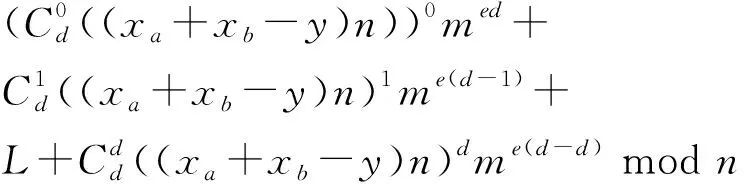

(3)算法证明

主要看解密方程能否还原原文,因c≡(me+ta)modn,令c=(me+ta)-y*n,y∈Z由解密公式推导原文过程如下:

D(c)=(c+tb)dmodn≡

(me+ta-y*n+tb)dmodn≡

(me+(xa+xb)(sa+sb)-y*n)dmodn≡

(me+(xa+xb-y)n)dmodn≡

medmodn=m

最后一步由Euler定理可证.

3 安全性分析

对协议的攻击种类繁多,这里选取了三种主流的攻击方法来分析本协议的安全性[8].

3.1 中间人攻击

在2.1的(a)步骤中,假设中间人C截获了A发送给B的消息AU={IDA,H(hpw)⊕xa,ra,H(hpw,ra)},C首先是没必要修改IDA的;其次,由于C不知道hpw,因此C无法找到一对rc和H(x,rc)(其中x为中间人任意做出的字符串),使得H(hpw,ra)=H(x,rc).这是由hash函数的弱抗碰撞性来保证的.所以C不能把ra和H(hpw,rc)替换为自己的rc和H(x,rc);最后,如果C将H(hpw)⊕xa换成自己设计的字符串Tc,在(b)步骤中B将回传H(hpw⊕H(hpw)⊕Tc),在(c)步骤中A将验证回传的字符串是否等于H(hpw⊕xa),因为hpw和xa是C不知道的两个数,即C无法知道H(hpw⊕xa)的值,因此C也不能对回传的字符串进行替换,否则A和B将发现中间人的C的存在,将采取相应措施,C顶多能做的是把A的消息原封不动的传给B,这样C达不到中间人攻击的目的.其他步骤的分析同上所述.

3.2 重放攻击

攻击者C将2.1的(a)步骤中A发送给B的消息AU={IDA,H(hpw)⊕xa,ra,H(hpw,ra)}保留,在将来的某个时点重新发送给B,此时C可以通过第一步认证,但C无法从B回传的H(hpw,xb)⊕xb中还原出xb,因此C无法在以往的数据包中找到xb与H(hpw,xb)的对应关系,于是在认证阶段的第三步,C无法回传一个正确的H(hpw,xb)给B.最终也无法通过认证.

3.3 平行会话攻击

在平行会话攻击中,在攻击者的特意安排下,一个协议的两个或者更多的运行并发执行.并发的多个协议使得攻击者可能从一个运行中得到另外某个运行中困难问题的答案.由于该协议每次通信时双方要各自产生随机数互传,每次产生的随机数相等的概率很小,并且双方传输的数据包格式不同,不可能从另一个运行协议中得到本次协议要回传给对方的数据包.

4 结 语

在认证阶段,通过传输像r,H(hpw,r)这样的消息对,使得r和H(hpw,r)在传输过程中不可被修改,因为很难找到一个r′(r′≠r),使得H(hpw,r′)=H(hpw,r),这得益于Hash函数的单向性和弱抗碰撞.通过交换各自产生的随机数之后,结合双方选定的RSA算法的密钥对,生成一组动态的密钥:A的私钥{sa,xa},B的公钥{n,e},B的私钥{sb,xb,d},其中xa和xb在每次通信的认证阶段动态生成并相互交换,以实现通信过程中的一次一密.并且并未重新生成大素数而改变密钥对,只是在原有加解密过程中多出一步加法、乘和模运算就生成了新的密钥对,这样既保留了RSA算法的安全性,也加入了一次一密的思想,使得破解该动态RSA的难度更大.不过此协议适用于通信双方已事先保存了各自的身份信息和选定了一个RSA算法的情况,例如金融机构与客户之间的通信,其他情况下的通信还有待进一步研究.

参考文献:

[1] 郑华,郝孟一,王国强. PKI-CA认证体系在实际应用中的优缺点讨论[J]. 网络安全技术与应用, 2002(3): 16-21.

[2] 廖晓峰,肖迪,陈勇,等.混沌密码学原理及其应用[M]. 北京:科学出版社, 2009: 18-26.

[3] Douglas R.Stinson.密码学原理与实践[M].冯登国,译. 北京:电子工业出版社, 2003: 131-144.

[4] 蔡琼,彭涛,叶杨.一种混沌序列加密算法的密码分析[J].武汉工程大学学报,2011,33(6):94-97.

[5] Xiang feny Guo, Jiashu zhang. Secure qroup key agreement protocol based on chaotic Hash[J]. Information Sciences, 2010(10):4069-4074.

[6] 张蓓,孙世良. 基于RSA的一次一密加密技术[J]. 计算机安全, 2009(3): 53-55.

[7] 齐晓虹.RSA公开密钥密码体制的密钥生成研究[J].武汉理工大学学报,2010,32(6):37-40.

[8] 束妮娜,王亚弟. 关于密码协议攻击的研究[J]. 计算机工程, 2005(19): 148-150.