认知无线电的功率估算策略*

2012-06-07何健标向潞璐

何健标 向潞璐

(深圳技师学院电子通信系通信教研室 深圳 518000)

1 引言

随着无线频谱资源逐渐被占用,留给未来无线通信系统的频段,尤其是信号穿透能力较好的频段资源已是日见枯竭。然而,这些已经被占用的各个频段中,一些频段大部分时间内并没有用户使用,另有一些只在少数地区才被占用。因此,通信系统频段共享的设计思想越发为人们所重视,认知无线电技术(Cognitive Radio)就是基于这种频段共享思想的一种新的软件无线电技术。

认知无线电技术是可以根据周围电磁场的变化而调整自身通信参数的一种无线电技术。美国联邦通信管理委员会(FCC)在2003年规定,如果无线通线系统具备认知无线电功能,即在不影响频段原授权用户(Primary User)正常使用的情况下,可以使用未获许可的通信频段[1](其中优先利用原模拟广播电视系统所占用的各个频段)。

认知无线电通信系统面临的最大问题是要解决自身通信给该频段原授权用户造成的干扰。换言之,就是要正确估算自身通信的发射功率以保证对授权用户的干扰小至可以忽略。

针对认知无线电用户(下文简称CR用户)的功率估算策略,文献[2]根据电视接收机的本振(Local Oscillator,LO)的能量从天线反向泄露的原理,通过一个附加的传感器网络实现对电视接收机的定位,并控制CR用户的通信功率使其不影响电视接收机的正常接收;文献[3~5]提出,在空间无线信号传播的大尺度模型下[6],CR用户根据接收信号功率来估算与授权用户之间的距离,从而计算出自身的最大通信功率;文献[8]在此算法基础上提出一个CR用户间协作估算的改进算法,提高了该算法抵抗对数正态阴影(Log-normal Shadowing)衰落的能力。由于LO能量泄漏很小,所以文献[2]的算法要求一个密集的传感器网络,实现上难度不小而且代价不菲;文献[3~5]提出的算法更为可行,但是需要知道授权用户的发射功率,而且该算法对对数正态阴影衰落缺乏办法[5,7];文献[8]根据对数正态阴影衰落具有的统计特性[6,9],利用CR用户之间的冗余信息进行协作估算,提高了文献[5]中算法抵抗对数正态阴影衰落的能力,但是该算法过于简单,只是将距离相近的CR用户的估算结果作加权平均,没有充分利用CR用户之间的位置信息,改善有限。

本文利用CR用户之间的位置信息,提出一套CR用户之间协作的功率估算算法,该算法无需知道授权用户的发射功率,而且抵抗对数正态阴影衰落的能力要优于文献[8]提出的算法。

2 理想情况下的功率估算

认知无线电技术的核心思想就是CR用户的通信不能对授权用户的通信产生干扰。

2.1 干扰约束模型

对于授权用户的接收端(Primary Receiver),要想接收正常,必须要保证其接收到的信噪比大于接收门限的信噪比(SNRG):

但是实际的通信系统中,在授权用户的服务区(Service Region)内,用户接收到信号必然满足:

其中SNRSR是服务区内接收信噪比的下限,为了保证通信的可靠,应满足:

令Δ是SNRSR对SNRG的db增益,则:

当CR用户与授权用户共享频段进行通信时,授权用户接收端的接收信噪比至少应该大于接收门限,否则授权用户无法正常工作。即:

其中GCR为CR用户的发射端辐射到授权用户接收端的信号功率(即CR用户对授权接收用户的干扰)。由以上条件可以推导:

CR用户的发射功率就是由CR用户对授权用户的干扰所约束的。

2.2 功率约束模型

本节在大尺度路径损耗模型(即理想情况)下给出CR用户的发射功率PCR的约束模型。无线信号的大尺度路径损耗模型是在Friis公式[6]的基础上引入了路径损耗指数n。根据Friis公式有

其中Pt为发射功率;Gt和Gr分别为发射天线增益和接收天线增益;L为与传播无关的系统损耗因子;λ为波长。当频段一定时,有

其中d要大于近地距离[6]处于远场区域。对于无线通信系统来说,这个条件是非常容易满足的。根据式(8)并引入路径损耗指数n可得

根据式(9),得到Pt=Pr×α×dn,其中α是一个与天线增益,系统损耗因子和波长有关的常数,可以通过式(7)直接计算,也可以通过对远场区域的参考点进行测量计算得到。在本文中,为了便于讨论,参考文献[5]中的模型,将参数α和n作为已知常数。根据式(9),有

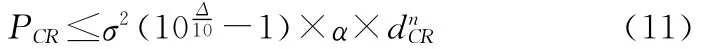

再根据2.1节中的干扰约束模型,可得CR用户的发射功率PCR的约束条件是

然而,授权用户接收端和CR用户发射端的距离一般很难直接求得,这是因为电视是单向广播系统,电视接收机自身不主动发射任何信号,CR用户很难直接对电视接收机进行定位。因此,本文采用如图1的间接方法来计算:A点是授权用户发射端,B点是CR用户发射端,阴影部分是授权用户的服务区,R是授权用户服务区的覆盖半径,显然,如果B点要发射信号进行通信,在授权用户的服务区内,受影响最大的是C点,所以本文以C点到B点的距离作为dCR代入功率约束条件进行计算。而计算dCR需要知道A到B的距离D和覆盖半径R,下一节具体介绍如何通过D和R计算dCR。

2.3 dCR的计算

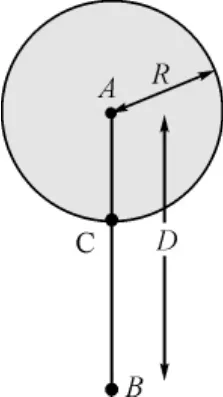

文献[5]中dCR是通过CR用户感知到的授权用户信号强度来估算的,这种方法对对数正态阴影衰落缺乏办法(详见第三章),而且需要知道授权用户的发射功率。而在实际的应用中,授权用户的发射功率一般不公开,而且CR用户往往要进行全频段扫描来寻找通信频段,而各个频段的授权用户发射功率相差很大。本文算法的优越之处就在于无需知道授权用户的发射功率。图2给出了本文算法的基本计算单元的拓扑结构平面图:计算dCR的值需要三个CR用户接收端参与协作计算,图2中A点是授权用户的发射端,B,C,D三个点分别代表三个CR用户。

图1 授权用户与CR用户

图2 协作计算的基本单元

令AC,AB,AD的长度分别为aR,bR,cR,其中a,b,c三个系数用三个点接收信号功率和SNRSR根据式(9)计算得到,而d,e,f可以直接根据信号发射功率和接收功率通过式(10)计算得到。在图(2)中,有

即

但是由于B,C,D三点相对位置的变化,还存在另外一种可能的相互关系:

即

式(12)和(13)可以统一为一个方程

根据余弦定理,令

再将

代入式(14),整理得

两边合并同类项即得到一个关于R2的一元二次(或一次)方程,方程的根在开方取正值就可以得到R,而(b-1)R就是授权用户接收端和CR用户发射端的距离dCR。

3 实际的功率估算策略

第二章的算法是基于理想的大尺度模型,而实际情况下,还要考虑对数正态阴影衰落(中尺度)和多径衰落(小尺度)[6]。文献[5,8]均给出了有效克服多径衰落的办法,可是对对数正态阴影衰落缺乏有效的处理办法,而文献[5]采用最为保守的方法:估算对数正态阴影衰落的最大值,所有节点都按照最为保守的对数正态阴影估计进行处理。本章讨论的是实际情况下的功率估算策略,由于多径衰落已存在有效的处理方法,所以本文不再赘述,本章重点讨论算法如何克服对数正态阴影衰落的影响,其中3.1节讨论对数正态阴影衰落对第二章理论计算算法的影响;根据3.1节的分析模型,推导出参数R的修正算法(3.2);最后总结基于协作的功率估算策略(3.3)。

3.1 对数正态阴影衰落

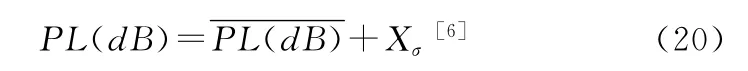

对数正态阴影衰落是指在信号传播路径上,与发射端距离相同的各个接收点其接收信号功率有随机阴影效应,其功率衰落有如下定义

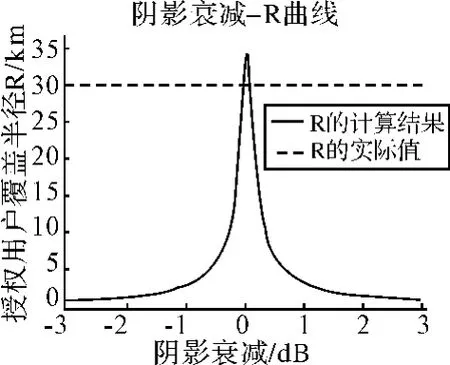

图3 对数正态阴影衰落对R的影响

图4 对数正态阴影衰落对R的影响

由于对数正态阴影衰落的影响,采用第二章的理论计算方法,其结果尤其是关键参数R的计算结果,出现了很大偏差。图3是衰减和R的计算结果的关系曲线:当AC边(参见图2)出现了-3dB~3dB的衰减时,对应R的计算结果,其中虚线是R的实际取值。大量的实验如图3所示,除了衰减很小的一段外,其余情况下计算所得的R都远远小于R的实际值。衰减很小的一段计算出来的R有可能大于也有可能小于R的实际值。此外,大量的实验如图4所示,二维情况(即图2中AD边和AC边都有衰减的情况)和一维情况是类似的,只有两条边同时处于很小的衰减时,计算结果较大,其余情况计算结果皆远远小于实际值。这两个实验的结论在下一节介绍的R的修正算法中非常重要。

3.2 R 的修正

根据2.3节的结论,三个CR用户就可以计算得到R,一个CR网络的所有用户经过组合可以计算得到许多R。R的修正算法的核心思想就是在这多个R中估计出R取值的大致范围,然后在此范围内取若干个R的估计值,逐个代入式(19)中计算c的估计值并得到估算误差后,以均方误差最小的作为R的修正算法的输出。

现代无线通信系统中,一般都会有一个基站或是访问点(Access Point)作为网络的核心交换节点,而基站位置一般选取在较高点,受对数正态阴影衰落的影响极小,所以基站这一点将参加每一次对R的估算。假设一个CR网络的用户数量是N,需要两个CR用户与基站一起估算R,通过组合可以得到N×(N-1)个R的计算结果。

由于对数正态阴影衰落呈现均值为0的正态分布,当CR用户足够多时,必然有相当数量的用户处于衰落较小的区域,根据3.1节的实验结果,在N×(N-1)个R的计算结果中,必有少部分大于R的真实值(即部分衰落较小的点的计算结果),其余R的计算结果小于甚至远远小于R的真实值。因此,将N×(N-1)个R的计算结果编成一个N列(N-1)行的矩阵R_Matrix,对矩阵的每一列取最大值构成一个N列的数组R_Max。当CR用户的数量足够时,R_Max中最大值和最小值之间必然包括了R的真实值,所以这个R_Max可以估算出R的大致范围。

在得到R的范围后,以均匀取值或是多次迭代均匀取值的方法,得到多个R的估计值,将图2中的abcdef各个值代回,首先计算α、β、θ三个角度之间的关系,则

令S=cosβ-conα×cosθ

如果S大于0,则

否则

根据余弦定理

根据式(9),对应于db功率的误差为

其中n是路径损耗指数。在这个δ的计算过程中,a的误差应该是越小越好的,根据3.1节的实验结果,对于任一个用户,规定选取R_Max中对应的另外一个点来计算δ以保证a的误差较小。对于任一个,将所有CR用户按上述方法得到的δ取误差平方和,即

其中δi是第i个用户的误差δ,N表示CR网络的用户数量。对于选定的M个R,就有M 个δ,若以最小均方误差作为估算R的准则,那么最小的对应的就是R的估算结果。

经过反复实验,发现处于深度衰落的点在做最小均方误差估计的时候会带来较大偏差,所以在运算中要尽可能的发现一些处于深度衰落的点并将该点从运算中剔除。在运算过程中遇到下述几种情况即表明某个点处于深度衰落中,可以将该次运算的结果剔除。

1)abd或是cbe明显无法构成三角形。

2)在计算R_Matrix的元素的时候,中间环节或是最终结果出现虚部。

3)在计算R_Matrix的元素的时候结果太小,明显不符合实际情况。

3.3 基于协作的功率估算

本节总结在存在对数正态阴影的实际情况下,基于协作的CR用户的发射功率估算策略。

1)基站从控制信道发出指令,通知所有CR用户在同一时间检测周围电磁场的目标频段的信号功率以及CR用户本身的发射功率。

2)各个CR用户将感应到的信号功率通过控制信道回传给基站。

3)基站对采集回来的数据通过2.3和3.2节的算法估算出R,并计算出dCR。

4)根据式(11)和dCR计算出每个CR用户允许的最大发射功率。

4 仿真

本章主要通过三种典型的应用场景的仿真来衡量本文算法与文献[5]中算法的性能比较:

1)CR网络作为一个无线广域网。

2)CR网络构筑一个蜂窝通信系统。

3)CR网络作为室内的无限局域网。

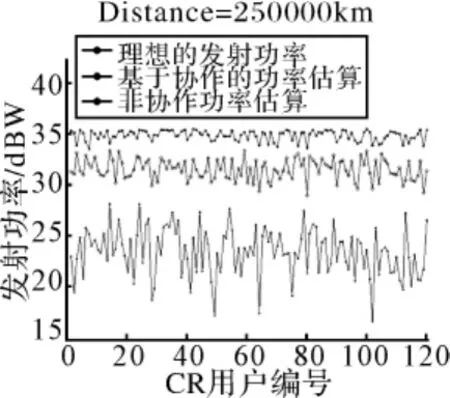

假设授权用户是个常见的模拟广播电视系统,其覆盖半径为30km,并保证在其服务覆盖区域内信噪比大于35dB。Distance表示CR网络的基站到授权用户发射塔的距离。

图5 CR技术构建无线广域网

图5是以CR技术构建无线广域网的仿真图。当CR网络距授权用户发射塔250km处(大致相当于两个市的距离)时,采用本文的协作功率估算算法,CR用户可以获得超过30dbw的发射信号功率,比单点功率估算方法得到的信号发射功率大了约8个dB,而且由于充分利用了节点间位置的冗余信息以及统计信号处理的方法预测出深度衰落的CR节点并进行了补偿,所以本文估算出来各节点发射功率上限更接近于实际情况,受对数正态阴影衰落的影响要小得多,而单点估算算法中各点发射功率受到对数正态阴影的影响,发射功率差异很大,抖动多达10个dB。

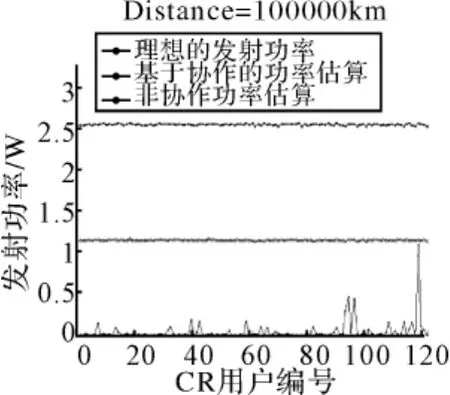

图6是以CR技术构建无线蜂窝网的仿真图,与图5的结果类似,本文算法与单点估算算法相比,能获得更大的信号发射功率(约7个dB),而且各点发射功率极为接近,不同的是无线蜂窝网只要距离授权用户发射塔100km(大致相当于两个县的距离)就能获得足够的通信功率。图7是以CR技术构建无线局域网的仿真图,Distance显示在距离授权发射塔用户50km处,基于CR技术的无线局域网就能获得足够的通信功率。但是图7中本文算法得到的发射功率与实际情况相比,相差约6个dB,比图5图6中的仿真结果要差,这是由于无线局域网中各点距离太小,以致较小的对数正态阴影衰落就会导致式(19)中方程无解,所以很多CR节点被剔除没有参与式(30)的最小均方估算,导致本文算法性能下降。然而,此情况下单点功率估算算法受到的影响更大,由于对数正态阴影衰落和保守的估算算法,很多点都被误认为存在于授权用户的服务覆盖区内,所以这些点都无法进行通信。相比之下,本文算法要远优于单点功率估算算法。

图6 CR技术构建无线蜂窝通信系统

图7 CR技术构建无线局域网

5 结语

由于CR用户使用授权用户频段的前提条件是不得对授权用户的通信产生干扰,所以CR用户的通信功率与周围的电磁环境相关,其功率估算算法非常重要,如果估算出来的功率过高,那么CR用户间的通信就会干扰到授权用户的正常通信,但如果估算算法过于保守,CR用户间允许的通信功率过低,将会降低通信系统容量和频谱的利用效率。本文提出的基于节点协作的通信功率估算策略,可以不需要知道授权用户的发射功率,而且充分利用节点间相对位置的冗余信息,利用统计信号处理的方法预测出深度衰落的CR节点进行补偿,有效抵御了对数正态阴影衰落对距离预测带来的影响,比国际上流行的单节点功率估算算法[5]能获得更优的通信功率,更有利于提高CR通信系统的通信容量和频谱利用效率。

[1]Jul.2006,[Online].Available:http://hraunfoss.fcc.gov/edocs-public/attachmatch/FCC-03-322A1.pdf.

[2]B.Wild,K.Ramchandran.Detecting primary receivers for cognitive radio applications[C].Dynamic Spectrum Access Net-works,Baltimore,2005:124-130.

[3]A.Sahai,N.Hoven,R.Tandra.Some Fundamental Limits on Cognitive Radio[C].Allerton Conference on Communication,Control,and Computing,Monticello,2004,(10).

[4]N.Hoven.Some fundamental limits on cognitive radios and their implications[D].University of California,Berkeley,CA,2005.

[5]N.Hoven,A.Sahai.Power Scaling for Cognitive Radio[C].Wireless Networks Communications and Mobile Computing,2005:250-255,June.

[6]T.S.Rappaport.Wireless Communic-ations Principles &Practice[M].Beijing:Publishing House of Electronics Industry,1998.

[7]S.Haykin.Cognitive radio:Brain-empowered wireless communications[J].IEEE Journal on Selected Areas in Communications,2005(23):201-220,Feb.

[8]D Cabric,S M Mishra,R W Brodersen.Implementation issues in spectrum sensing for cognitive radios[C].Signals,Systems and Computers,Asilomar,vol.1,pp:772-776,CA,Nov 2004.

[9]Jul.2006,[Online].Available:http://www.broadcastpapers.com/tvtran/BSDValidateDVBT02.htm.

[10]Bernard Lklar.Digital Communications Fundamentals and Applications[M].Beijing:Publishing House of Electronics Industry,2002.