虚拟多入口路由的蜜罐网络构建

2012-01-08王军,李莉

王 军,李 莉

(沈阳化工大学计算机科学与技术学院,辽宁沈阳 110142)

虚拟多入口路由的蜜罐网络构建

王 军,李 莉

(沈阳化工大学计算机科学与技术学院,辽宁沈阳 110142)

为了防止黑客对内部网络的破坏,利用Honeyd构建一个具有迷惑性的蜜罐网络,包括虚拟出多入口路由的网络拓扑结构、网络延迟及网络丢包等网络特性,来干扰黑客攻击和收集攻击信息.构建的多入口路由的蜜罐网络对外界形成了两个入口,并可进入不同网络拓扑结构中,这种蜜罐网络不仅提供了二次防御能力,而且可以更有效地延长入侵时间,进而获得更全面的攻击信息.

蜜罐;多入口路由;虚拟网络;入侵检测;Honeyd;拓扑结构;二次防御;黑客

随着计算机网络应用的日益广泛,其安全问题变得尤为重要,相关领域专家、学者及企业为保护网络安全,防范网络黑客入侵正在不断改、升级现有设备、机制和方法,以保证应对不断出现的新的安全问题、网络攻击方法和入侵手法等[1-2].

目前针对网络安全方面的技术主要分为以下几个大类:虚拟网技术、防火墙技术、病毒防护技术、入侵检测技术、安全扫描技术、认证和数字签名技术、VPN技术及应用系统的相关安全技术.而蜜罐与大部分安全工具或技术的不同之处在于:它可以具有不同的表现形式,而不像现阶段所用一些其他的安全技术或设备大多数是针对特定的安全问题而设计的.而蜜罐并不限于解决某一个具体的问题.相反,它是一个可以应用于大量不同场合的高度灵活的工具.这也是蜜罐最初让人觉得很模糊的原因所在,因为可以使用它实现很多不同的目标,并且其形式也是多样化的.例如,蜜罐可以用来阻止各种网络攻击,与防火墙技术类似;可以用于检测攻击,这类似于入侵检测系统的功能;可以用于捕获和分析自动化的攻击(如蠕虫);可以充当先期的指示或者预警传感器;还可以研究黑客界的活动、捕获攻击者们击键信息或者对话信息的能力[3-5].

1 Honeyd的技术特点分析

利用Honeyd软件仿真网络中的虚拟主机,一直都是构建蜜罐网络的首选方案之一.在蜜罐网络的研究中,Honeyd的典型角色是通过它建立起多台用于迷惑敌人的虚拟蜜罐[6-9].

1.1 网络仿真特性

Honeyd软件工具可以模拟出各类不同网络,包括多种网络拓扑结构和网络设备.其中关于网络设备,Honeyd软件工具还可以模拟出绝大多数市场主流品牌或类型的设备特点来.而对于许多主流操作系统的特征也能够模拟出来.而且还可以提供多种TCP服务,如HTTP、Email、SMTP、FTP等,进而模拟网络连接的延时和丢包等现象.

通常情况下,使用Honeyd软件工具虚拟出来的网络拓扑是一个树形结构,该树的树根就是仿真网络拓扑的入口,网络数据包由此进入整个虚拟网络,即这种虚拟网络叫做单入口路由的蜜罐网络.其中树形结构中的每个分支为一个子网,内部节点代表网络中的路由器,每一条边均代表具有延时、丢包等网络通信特点的一条链路.树形结构中的终端节点与网络上的主机节点是一一对应的.总体来说,Honeyd软件工具的特性如下[10]:

(1)可通过参数设定和编程设置虚拟出指定型号的设备特点,也可以对如延迟、丢包率和带宽等网络特性进行灵活设置,使其更接近于真实设备特点.

(2)虚拟出来的网络能与真实网络无缝连接;

(3)Honeyd本身支持GRE隧道协议,利用GRE隧道协议可建立分布式网络.

(4)不仅可以虚拟中、小型网络,也可以通过其灵活的编程设置完成对大型网络拓扑结构的仿真.另外,由于Honeyd架构支持平行共存的多个网络入口,支持多重路由器、不对称路由等,因此在构建大型虚拟网络时可以形成具有多入口路由效果的虚拟网络.

1.2 工作原理

当使用Honeyd软件工具构建成的蜜罐网络受到攻击时,其实质上就是一个在系统上并不存在的IP地址受到了攻击.Honeyd所在的主机会承担起扮演受害者(虚拟出来的网络)的身份并与攻击者进行交互.当然,为了实现这一效果,整个虚拟网络只使用一个IP地址即可.而这个IP地址直接分配给Honeyd所在的主机中的一个接口,该接口就是用来管理蜜罐的接口.Honeyd所在的主机正是使用这个唯一的接口驻留在网络中,并监视着所有能够收到的可疑的活动.

蜜罐网络投入工作后,当接收数据包的时候,系统会找到合适的入口路由,即从虚拟网络的根部开始,周游路由树,直到找到包含数据包目标IP地址的节点.每条网络链路上的丢包率和延时会被累积计算以确定一个包是否该被丢弃或被推迟多长时间后再传递.因此,如果实现多入口路由则虚拟网络将具有多个根部,其复杂度和迷惑性将呈指数上升.

数据包每经过一个路由器,Honeyd框架就会消耗一次该数据包的TTL.当一个包的TTL变为0的时候,根据网络协议该数据包就会被自动丢弃,Honeyd系统将生成一个ICMP的超时消息发送出去,该消息会包含使该包TTL送到0的路由器的IP地址.

Honeyd运作的原则为[11-12]:Honeyd会将每一次针对它虚拟出来的网络进行探测或者连接的情况,假定是恶意的连接企图,而实际上这也极可能是一次探测、扫描或者攻击.当Honeyd接收到此类流量时,它会假定自己的IP地址就是所针对的目的地址(使其自己成为受害者).然后它就会对连接所尝试的端口启动一次相应的模拟服务.攻击者如果误认为这是真实网络,它就会和Honeyd系统进行交互,而Honeyd系统就可以捕获攻击者的一切活动.当攻击者活动完成时,模拟服务退出并不再运行.然后,Honeyd就会继续等待针对虚拟网络的更多流量或者连接尝试.需要指出的是,Honeyd只在探测到它虚拟出来的网络被探测或者连接的情况下,才会承担起该IP地址并运行模拟服务.

2 虚拟多入口路由的蜜罐网络

一般在使用Honeyd构建蜜罐网络时,为了方便和提高构建速度,多是构建一个具有单台或多台路由器的蜜罐网络.而无论哪种情况其入口仅有一个,如图1和图2所示.

图1 单台路由器的蜜罐网络拓扑结构Fig.1 The topology of honeypot network based on single router

图2 多台路由器的蜜罐网络拓扑结构Fig.2 The topology of honeypot network based on multiple router

3 Honeyd仿真

3.1 仿真网络延迟及网络丢包

仿真网络由六台虚拟主机和三台Cisco路由器组成,其拓扑结构如图3所示.路由器R1将网络192.168.0.0/24与10.0.1.0/24隔离开来,R2将网络10.0.1.0/24、10.1.0.0/16、10.1.0.0/24隔离开来,R3将网络10.1.0.0/24与10.1.1.0/24隔离开来;路由器R1入口地址为192. 168.0.x/24,R2入口地址为10.0.1.x/24,R3入口地址为10.1.0.x/24;虚拟主机1、2是网络10.0.1.0/24内的两台主机,虚拟主机3、4是网络10.1.0.0/16内的两台主机,虚拟主机5、6是网络10.1.1.0/24内的两台主机.通过路由器R1可直接访问网络10.0.1.0/24,通过路由器R2可直接访问网络10.1.0.0/16,通过路由器R3可直接访问网络10.1.1.0/24.

图3 单入口蜜罐网络拓扑结构Fig.3 The topology of single entry honeypot network

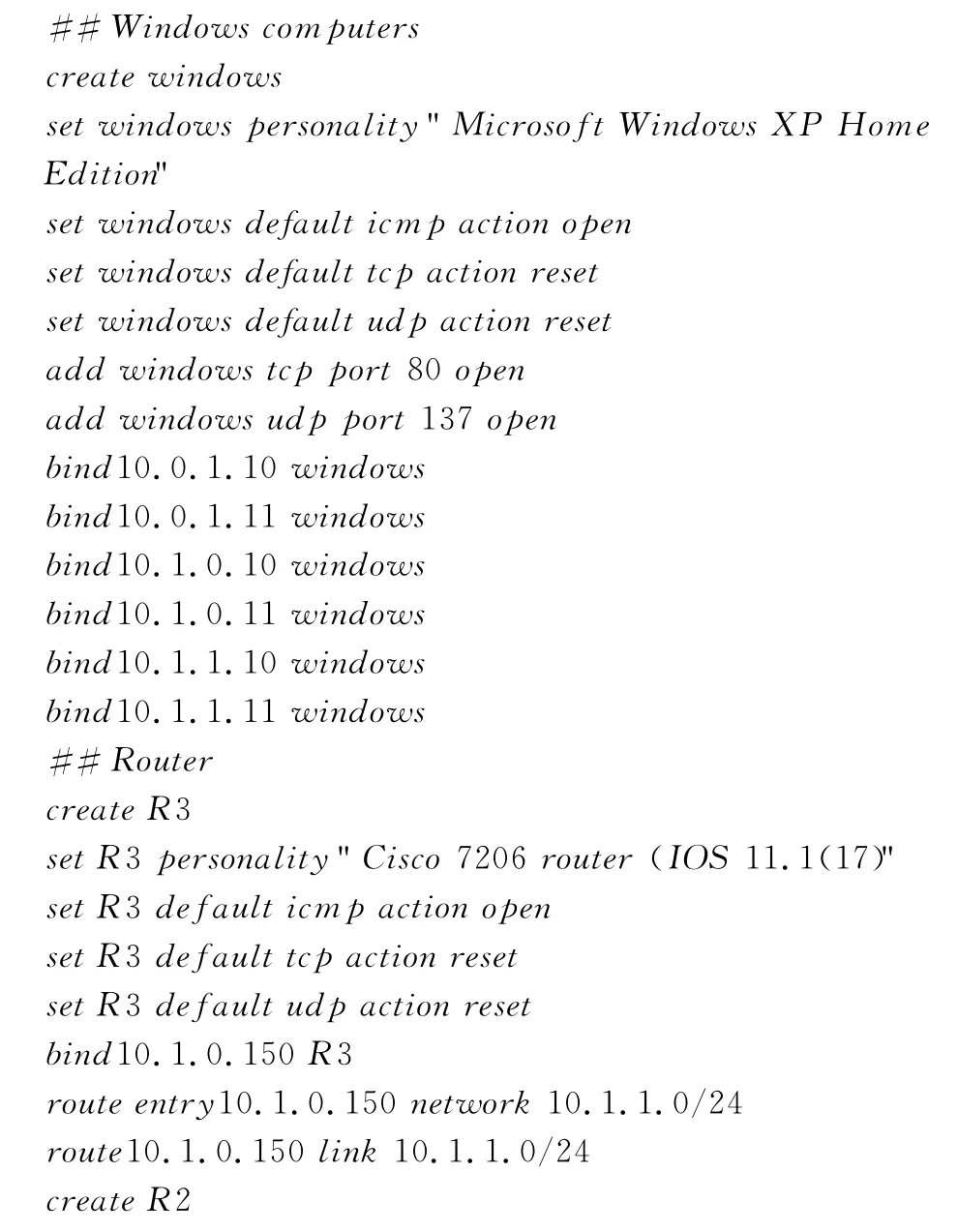

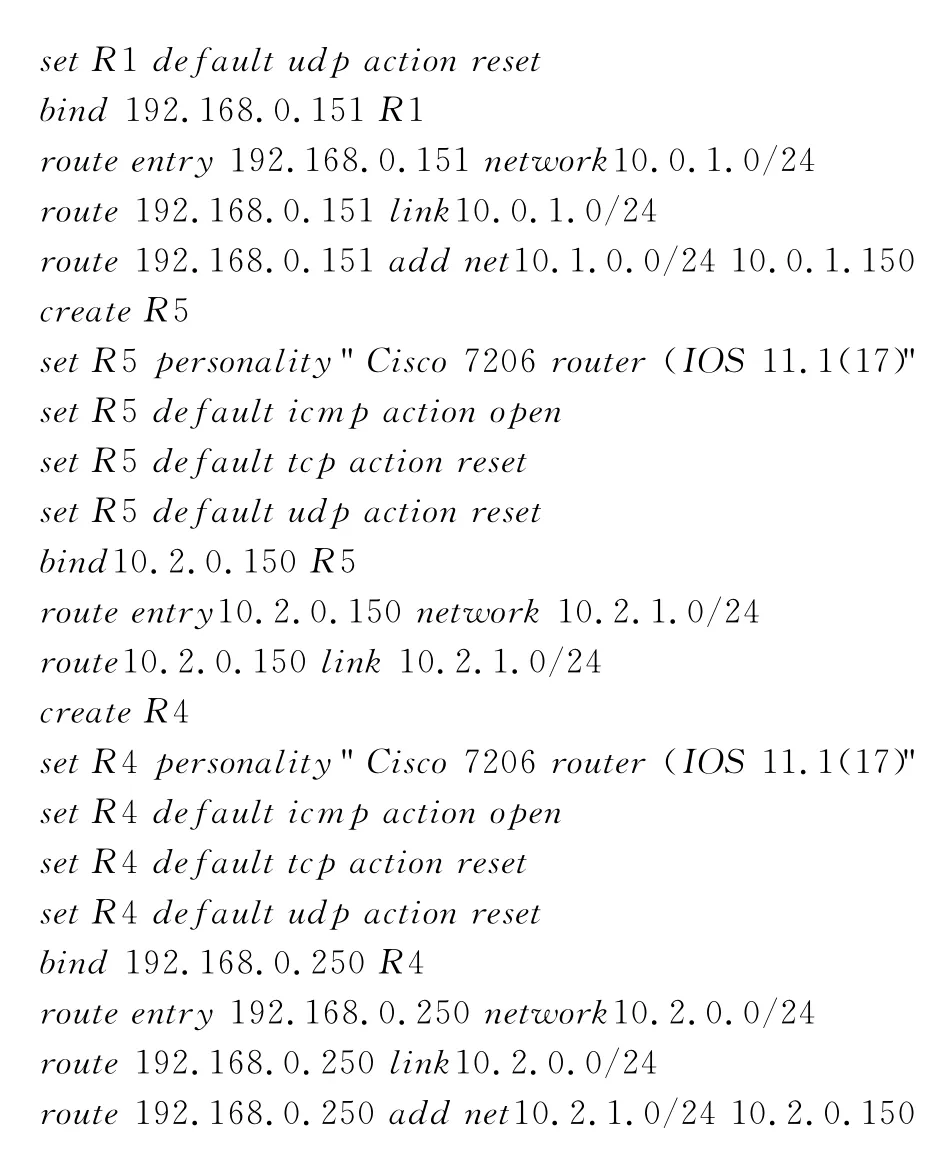

Honeyd配置文件编写如下:

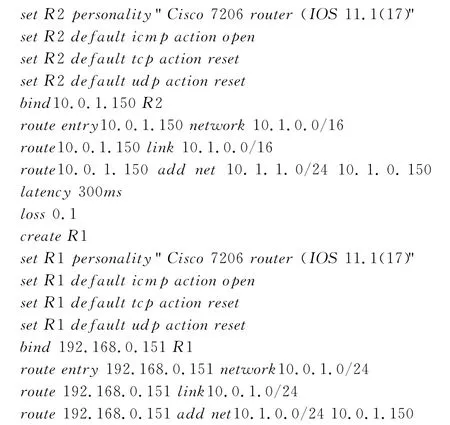

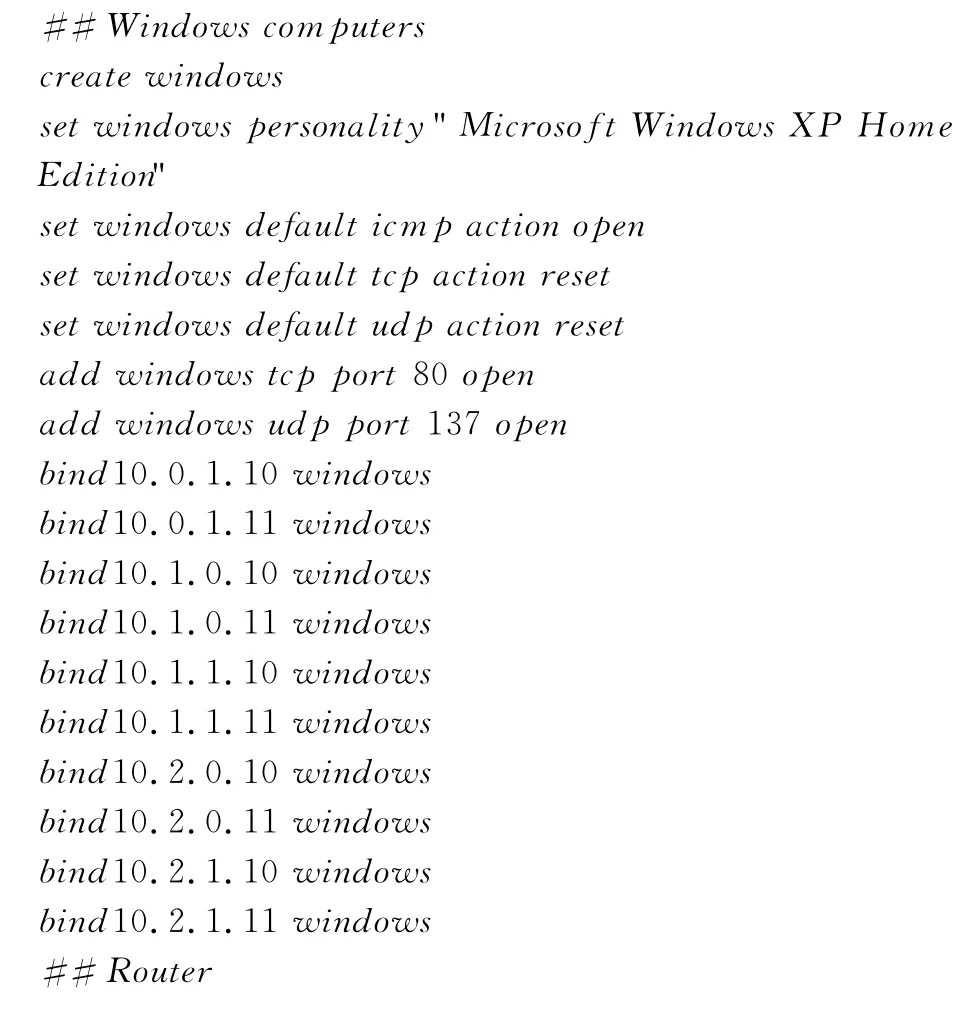

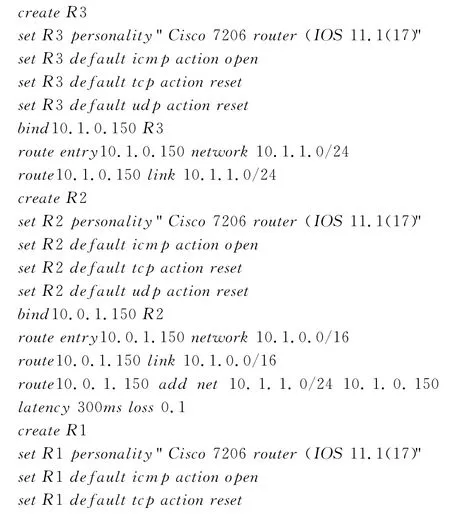

3.2 虚拟多入口路由

在仿真网络延迟及网络丢包的基础上,本节将使用Honeyd仿真网络实现多入口路由.仿真网络由十台虚拟主机、五台Cisco路由器和一台真实主机组成,其拓扑结构如图4所示.路由器R1将网络192.168.0.0/24与10.0.1.0/24隔离开来,R2将网络10.0.1.0/24、10.1.0.0/16、10.1.0.0/24隔离开来,R3将网络10.1.0.0/24与10.1.1.0/24隔离开来,R4将真实网络192.168.0.0/24与10.2.0.0/24隔离开来,R5将网络10.2.0.0/24与10.2.1.0/24隔离开来;路由器R1入口地址为192.168.0.x/24,R2入口地址为10.0.1.x/24,R3入口地址为10.1.0.x/24,R4入口地址192.168.0.x/24,R5入口地址10.2.0.x/24;虚拟主机1、2是网络10.0.1.0/24内的两台主机,虚拟主机3、4是网络10.1.0.0/16内的两台主机,虚拟主机5、6是网络10.1.1.0/24内的两台主机,虚拟主机7、8是网络10.2.0.0/24内的两台主机,虚拟主机9、10是网络10.2.1.0/24内的两台主机.

图4 多入口蜜罐网络拓扑结构Fig.4 The topology of multi-entry honeypot network

Honeyd配置文件编写如下:

4 入侵实验测试

为了验证我们提出的构建多入口路由蜜罐网络的策略防范效果,对图3单入口蜜罐网络拓扑结构的网络和图4多入口蜜罐网络拓扑结构的网络进行了攻击.针对这两种不同拓扑结构的蜜罐网络,分别使用了口令破解技术和漏洞扫描技术进行网络入侵攻击.

4.1 口令破解

利用木马程序入侵蜜罐网络并利用字典破解工具(LC5)进行对网络主机进行口令破解,其破解规则设置如图5所示:

图5 密码破解规则设置Fig.5 Setting the password cracking rule

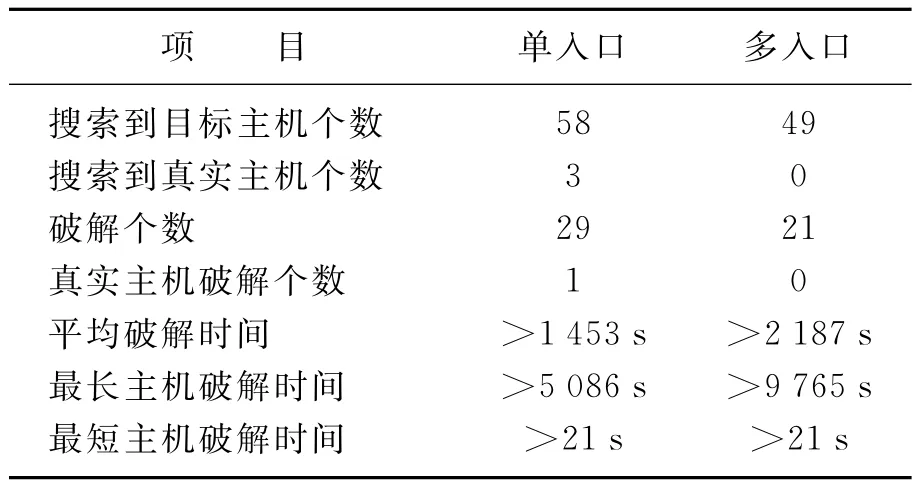

经过24h后,查看LC5的破解信息统计如表1所示:

表1 密码破解信息统计Table 1 The password cracking information statistics

从破解信息统计中可以看出多入口路由蜜罐网络无论是在延长攻击时间还是抗攻击性方面都优于单入口路由蜜罐网络.

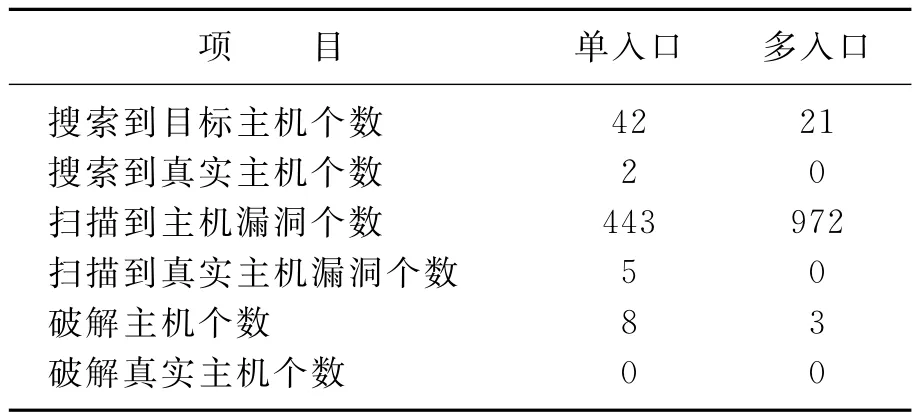

4.2 漏洞扫描

利用Zenmap工具对网络进行漏洞扫描,如果扫描到漏洞,尝试使用“远程桌面”方式登录到目标主机.部分扫描结果如下:

如果显示为入侵失败,如图6所示.经过24h后,信息统计如表2所示:

图6 入侵失败Fig.6 The invasion failed

表2 信息统计Table 2 The information statistics

从信息统计中可以看出多入口路由蜜罐网络为攻击者设置了更多的漏洞信息,并可以有效扰乱攻击者攻击路径,延长攻击过程以实现被动防御.

5 结 语

多入口路由的蜜罐网络比单入口路由的蜜罐网络的仿真效果更为全面和真实,其防范效果更好.更重要的是它提供了二次防御能力,从一个入口进入并被识别后,就可防御用同一手段进入另一个入口,即使换用其他方法入侵后,仍得不到真实网络数据.为此,本文利用Honeyd软件构建了多入口路由的蜜罐网络,该方法会使入侵者更容易认为进入了真实网络,具有一定的欺骗性.

[1]Wang P,Wu L,Cunningham R,et al.Honeypot detection in advanced botnet attacks[J].International Journal of Information and Computer Security,2010,4(1):30-51.

[2]文伟平,卿斯汉,蒋建春,等.网络蠕虫研究与进展[J].软件学报,2004,15(8):1208-1219.

[3]边林洁.Honey-pot技术在校园网入侵检测系统中的应用[J].信息系统工程,2011(6):67-68.

[4]刘昭斌,刘文芝,魏俊颖.基于INTRANET的入侵防御系统模型的研究[J].化工自动化及仪表,2006,33(2):45-47.

[5]翟继强,叶飞.利用HONEYD构建虚拟网络[J].计算机安全,2006,3(5):46-48.

[6]崇劼人.基于虚拟蜜网的入侵检测系统的研究[D].上海:上海交通大学,2010.

[7]Khattab S,Melhem R,MosséD,et al.Honeypot backpropagation for mitigating spoofing distributed Denial-of-Service attacks[J].Journal of Parallel and Distributed Computing,2006,66(9):1152-1164.

[8]朱思奇.基于Honeyd的蜜罐系统的设计与实现[D].上海:上海交通大学,2010.

[9]Gupta A,Gupta S K,Ganesh I M,et al.Opaqueness characteristic of a context honeypot system[J].Information Security Journal,2010,19(3):142-152.

[10]Marchese M,Surlinelli R,Zappatore S.Monitoring unauthorized internet accesses through a'honeypot'system[J].International Journal of Communication Systems,2011,24(1):75-93.

[11]Sardana A,Joshi R C,Kim T H,et al.Deciding optimal entropic thresholds to calibrate the detection mechanism for variable rate DDoS attacks in ISP domain:Honeypot based approach[J].Journal of Intelligent Manufacturing,2010,21(5):623-634.

[12]Wicherski Georg.Placing a low-interaction honeypot inthe-wild:A review of mwcollectd[J].Network Security,2010(3):7-8.

Construction of Virtual Multi-entry Routes Honeypot Network

WANG Jun,LI Li

(Department of Computer Science and Technology,Shenyang University of Chemical Technology,Shenyang 110016,China)

In order to prevent damage to the internal network,a honeypot network is built for confusion jamming by Honeyd.It includes network topology of multi-routing,and network features of latency and packet loss,etc.The honeypot network can interfere with the hackers and collect attack information.A virtual honeypot network has two entrances to the external world.The two entrances will lead to their different network of different topology.The honeypot network provides the double defense defensive ability,and can extend intrusion time effectively.And then more attack information will be got.

boneypot;multi-entry routes;virtual network;intrusion detection;Honeyd;topology;double defense;hacker

TP 393.08

A

1008-9225(2012)04-0052-06

2012-02-28

国家自然科学基金资助项目(61102041);辽宁省自然科学基金资助项目(20101278).

王 军(1978-),男,辽宁大连人,沈阳化工大学副教授,博士;李 莉(1978-),女,吉林吉林人,沈阳化工大学副教授,博士.

李 艳】