WSN中一种防御广播认证中的DoS攻击策略*

2011-10-20袁猷南

游 林,杨 露,袁猷南

(杭州电子科技大学通信工程学院,杭州 310018)

随着传感技术、通信技术和计算机技术的发展,无线传感器网络(WSN,Wireless Sensor Networks)将会深入到我们生活中的各个方面。它有一些典型的应用,如应急响应信息,能量管理,医疗监测,后勤存货管理,战场管理等[1]。随着传感器网络相关的硬件和软件技术的不断发展,WSN必将深入到人类生活的方方面面[2]。由于WSN一般部署在恶劣环境、无人照看或者敌方区域,WSN的安全问题显得尤为重要。

广播认证是传感器网络中的一项重要应用,因为在WSN中基站经常需要通过无线通信的方式广播指令和数据给网络的传感器节点[3]。一般有两种提供广播认证服务的解决办法:μTESLA[1]和数字签名[4]。μTESLA被证实存在认证延时,易遭受DoS攻击和需要时间同步等缺点。而最近的研究表明有可能将公钥加密技术应用到资源有限的传感器平台上,采用公钥加密技术进行广播认证是很有吸引力的,但公钥加密操作引入的能量消耗很大。例如文献[4]指出认证一个40 bytes的ECDSA签名需要耗时大约1.96s,真正对这样的签名进行认证操作则需要耗能38.88 mJ[5]。

由此可见,如果采用公钥机制的广播认证协议,那么该网络很容易遭受DoS攻击。例如当直接将ECDSA应用到广播认证中而不加任何保护措施时,攻击者可以很简单的广播大量虚假数据包,迫使接收了这些虚假数据包的节点进行大量不必要的签名认证操作,直到消耗掉节点的所有能量。

为此必须采取措施来防御基于数字签名的广播认证中的DoS攻击,近年来对这方面的研究也取得了一些进展。总结起来主要有以下三类防御广播认证中的DoS攻击的措施:

(1)对广播包进行签名认证操作前先进行弱认证[5-6]:文献[5]提出基于加密 puzzles问题的弱认证策略来减少不必要的签名认证操作。文献[6]提出基于组和基于密钥链的两种预认证滤波器来对接收到的数据包先进行弱认证操作。

(2)利用动态窗口协议来减少 DoS 攻击[7-8]:文献[7]利用 AIMD(Additive Increase Multiplicative Decrease)动态窗口协议[7],对新收到的数据包进行“先认证再转播”还是“先转播再认证”判断来控制虚假数据包的传输。文献[8]采用基于多跳认证的动态窗口,通过动态控制窗口大小来减少DoS攻击。

(3)利用单向 Hash 链和邻居节点表信息[9-10]:文献[9]和[10]通过利用单向Hash链以及节点中存储的邻居节点表来对收到的数据包先预判,然后再决定是否进行签名认证操作从而防御DoS攻击。

为了提高无线传感器网络防御广播认证中DoS攻击的能力,减少DoS攻击对网络的破坏范围,本文提出了一种基于弱认证和信誉等级的协议(Week Authentication and Reputation Grade-based Scheme,以下简称WARGS)来防御广播认证中的DoS攻击。

1 相关知识

1.1 网络模型

无线传感器网络中的网络模型主要有分布式和层次式两大类。当WSN规模较大时一般采用层次式网络模型。在层次式网络模型中,整个网络被分为很多簇,其结构如图1所示。该网络以簇为基本单位,一个簇相当于一个子网络,它由簇头和普通传感器节点组成。基站在该网络中作为信息的发起源,计算能力强,拥有足够能量来支撑它所覆盖网络区域的运行。基站还有足够的内存来存储密钥。簇头拥有相比普通节点更强的计算能力和更大的存储空间,在能量方面也比普通节点更充足。

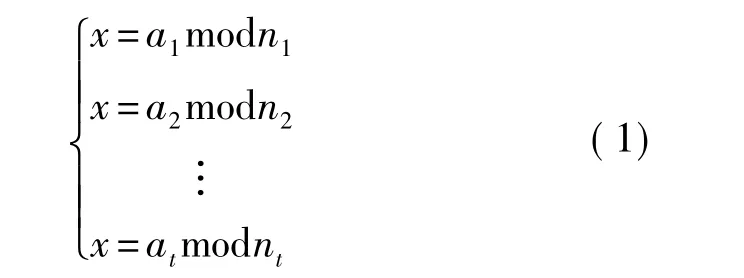

1.2 中国剩余定理

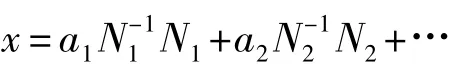

设n1,n2,…,nt为两两互素的正整数,令N=n1n2…nt=n1N1=n2N2= …=ntNt,其中Ni=N/ni,i=1,2,…,t。则同余方程组

有唯一解

其中是满足一次同余方程=1modni,i=1,2,…,t的正整数解。

1.3 广播认证和攻击者模型

本文假设网络中的广播认证采用基于公钥签名的认证机制,广播源能进行基于公钥的签名产生和认证操作,传感器节点能进行基于公钥的签名认证操作。假设网络中已经应用了公钥密码体制如ECC,每个广播数据包都是采用数字签名的。对于层次式的WSN网络结构基站进行广播数据时先把广播包广播给簇头,然后簇头再把广播包广播给节点。同时假设采用的广播协议是泛洪协议,当然也可以采用其它广播协议。

攻击者模型是建立在以下假设条件下的:攻击者可以对网络中传输的数据包进行偷听,注入,篡改操作,攻击者可能是能量充足和计算机能力很强的节点(比如笔记本);攻击者可能利用多个成对的节点来加速攻击,多个攻击者之间进行串谋攻击,在网络中的不同位置制造虫洞(wormholes);但是攻击者不能俘获广播源,比如基站或簇头,所以攻击者就不能伪造具有合法数字签名的广播包。

2 WARGS描述

WARGS的初衷就是通过弱认证和信誉等级管理的办法来减少攻击者发动地针对广播认证中的DoS攻击对网络的影响。换句话说,就是减少普通节点对虚假广播数据包的认证和转发操作。

2.1 WARGS的框架结构

本文提出的WARGS主要由三个模块组成,如图2所示。它们分别是弱认证模块,信誉等级管理模块和风险管理模块。

图2 WARGS框架结构

图2中弱认证模块的功能是节点对接收到的广播数据包进行弱认证操作。信誉等级管理模块的功能是节点对自己邻居节点表中的节点的信誉等级进行划分和信誉值更新等操作。弱认证和信誉等级管理两者之间是有互操作的,这个下面会有介绍。风险管理模块对网络的风险进行监测,并根据监测出的网络风险状况及时做出响应。下面分别介绍这三个模块。

2.2 弱认证

本文采用的弱认证方法是基于中国剩余定理和单向函数的一种认证方法。这种认证方法主要是针对层次式传感器网络结构而提出的,当然也可以应用到一般的分布式网络中。在层次式网络中,当基站要广播数据包时它先将进行了签名操作的数据包广播给簇头,簇头接收到广播包之后先进行认证操作。如果认证通过,则再把广播包广播给该簇内的其它普通节点。这样的话就存在针对簇头和普通节点发动DoS攻击的可能,为了防御这种攻击,簇头和普通节点对新接收的数据包需要先进行弱认证操作。为此,基站则需要先按照以下两个步骤产生簇头弱认证所需要的参数:

(1)生成单向密钥链。设GF(p)是有限域,其中p为大素数,f:GF(p)→GF(p)是单向函数,所谓单向函数即由y=f(x)来求x在计算上是不可能的。对于任意的KL∈GF(p),定义

这样就有Kj=f(Kj+1),0≤j≤L-1。按照这样的方法就可以生成如图3所示的密钥链。

图3 单向密钥链

假设网络中含有N个簇头,基站需要维系N条密钥链。设f1,f2,…,fN是有限域GF(p)上的N个不同的单向函数,一个簇用一条密钥链。同时假设在网络部署时每个簇头i和簇头i内的其他节点已经存储了初始密钥Ki,0和单向函数fi,其中 1≤i≤N。N条密钥链的结构如下图4所示。

图4 N条密钥链的结构

(2)根据中国剩余定理计算X。当基站需要广播第j个广播包时,它先解如下同余方程组得到Xj。

其中K1,j,K2,j,…,KN,j代表图 4 从右到左数第j列密钥,为了使得对于任意的 1≤i≤N,0≤j≤L-1 有Ki,j<ni成立,还需要满足 min(n1,n2,…,nN)≥p。参数b≥L事先存储在每个簇头中,参数n1,n2,…,nN则分别秘密存储在簇头1,2,…,N中。基站解同余方程(3)得到唯一的Xj后,将广播包packet(j)=j‖Xj‖Mj‖DSj广播给所有簇头,其中Mj是第j个要广播的消息,DSj是对Mj进行数字签名得到的结果。

簇头i收到基站广播的数据包packet(j)之后,先进行模运算j=Xjmodb得到j,并判断j>k是否成立,其中k是簇头存储的最近认证通过的广播包索引号。如果不成立则直接丢弃数据包,否则继续进行模运算Ki,j=Xjmodni得到Ki,j,然后根据Ki,k=fj-ki(Ki,j)是否成立来进行弱认证,其中Ki,k是簇头存储的最近认证通过的密钥值。如果最后对广播包认证成功则需要用Ki,j更新该值。

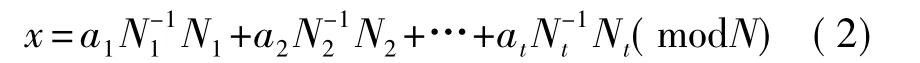

簇头对广播包认证成功之后,就需要把广播包广播给簇内的其它传感器节点。为了防御对节点的DoS攻击,在广播之前簇头需要先计算出节点弱认证所需的参数,根据中国剩余定理解同余方程组

得到唯一的解Yj,然后簇头广播数据包packet(j)=j‖Yj‖Mj‖DSj给普通节点。

同余方程组(4)中参数s由簇头秘密选取且不公布给簇内的其它节点,Rdj是簇头每次计算Yj时秘密选取的一个随机数,参数a0和a1则事先通过安全信道公布给了簇内的所有节点。节点接收到数据包之后先进行模运算j=Yjmoda0得到j,并判断j>k是否成立,这里的k是节点存储的最近认证通过的广播包索引号。如果不成立则直接丢弃数据包,否则进行模运算Ki,j=Yjmoda1得到Ki,j,然后根据Ki,k=(Ki,j) 是否成立来进行弱认证,Ki,k是节点存储的最近认证通过的密钥值。如果成立则弱认证成功,否则弱认证失败。

2.3 信誉等级管理

信誉管理机制同样可以应用于WSN中来提高网络的安全性,RFSN[11](Reputation-based Framework for Sensor Networks)是第一个被提出的,同时也是比较完整的无线传感器网络信任管理机制。此外还有其它一些针对传感器网络而提出的一些信誉模型,如基于Dirichlet分布的无线传感器网络信誉模型[12]。本文对信誉模型的建立不做具体的阐述,只提出一种基于邻居节点表的信誉等级划分和更新方法。

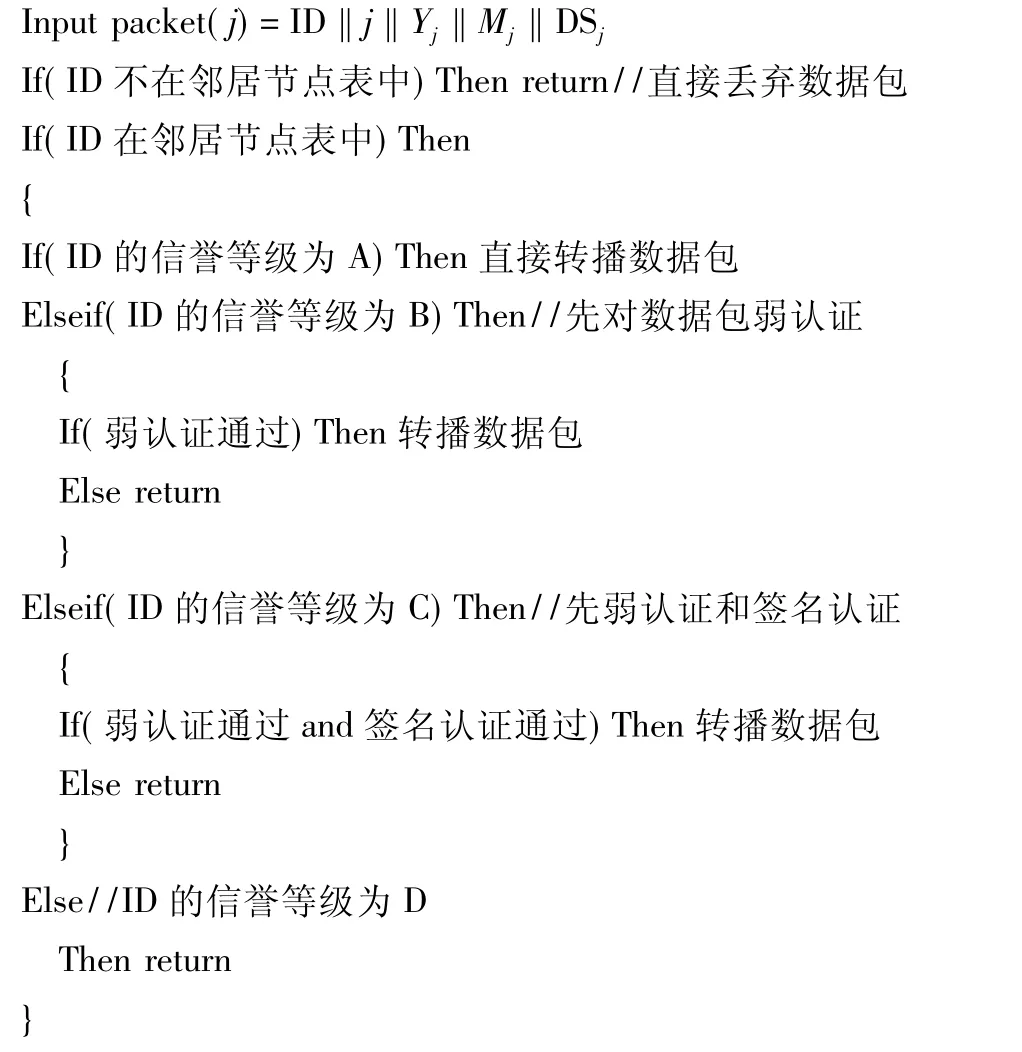

假定网络中的每个节点都维持了一个自己邻居节点信息表,邻居节点的信息表一般是通过节点的ID来索引的。设Rpt表示信誉值的大小,Rpt的取值范围为[-1,1]。用Rpt(ID)表示节点的邻居表中身份为ID的节点的信誉值,根据信誉值Rpt(ID)的大小该节点将自己的邻居节点划分为4个不同的等级:Rpt(ID)=1则划为A级,0<Rpt(ID)<1划为B级,-1<Rpt(ID)≤0划为 C级,Rpt(ID)=-1划为D级。信誉值Rpt在每次接收到新数据包并且完成认证之后就进行更新,更新方法可由算法1表示:

算法1 邻居节点信誉值更新算法

其中参数α为信誉值增加的权重因子,参数β为信誉值减少的权重因子,Er是风险管理模块中监测的单位窗口内认证失败的数据包占接收到的总数据包的百分比,且有0≤Er≤1,这个会在讲述风险管理模块时有具体说明。

由算法1可知,当对新接收到的数据包签名认证成功时,则信誉值在原来基础上增加α×e-2Er,如果Rpt(j+1)≥1则将它设为1;当弱认证失败时,信誉值减少β×e-2Er;当Rpt(j)>0且签名认证失败时,因为这时此节点处于信誉等级中的A级或B级,而且进行签名认证消耗了不少能量和时间,需要对发送这种数据包的节点信誉值有大幅度地减少,本文的算法采取对原来的信誉值进行减半操作。同时为了防止Rpt(j)接近于0时减半效果不明显,需要在此基础上再减少β×e-2Er;当Rpt(j)≤0且签名验证失败时,此时节点的信誉等级为C级或者D级,信誉值减少2β×e-2Er即可;如果Rpt(j+1)≤-1则将它设为-1。

Er表示当前网络环境的好坏程度,Er越大说明当前数据包认证失败的概率越大,网络环境越差,反之,Er越小说明当前数据包认证失败的概率越小,网络环境越好。因为网络中可能存在专门针对于信誉值的攻击,比如通过故意发送某些伪造的数据包来扰乱信誉值的更新。可见,当Er变大时,对数据包的认证结果的可靠性下降,信誉值的更新幅度也应该下降;当Er变小时,对数据包的认证结果的可靠性上升,信誉值的更新幅度也应该上升。因此在算法1中信誉增加或者减少的权重因子后面都乘以e-2Er,以此来根据Er的变化适度地调整信誉值更新幅度。

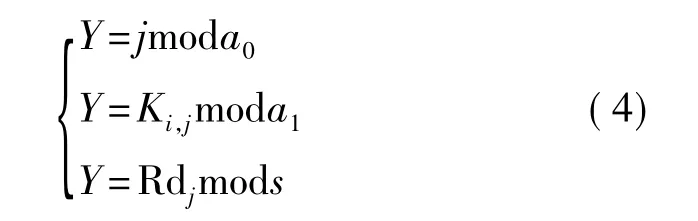

2.4 认证和转播策略

有了邻居节点的信誉等级信息之后,节点在接收到新广播包时就可以根据邻居节点的信誉等级执行相应的认证和转播策略。设节点转播的广播包为packet(j)=ID‖j‖Yj‖Mj‖DSj,当节点接收到新来的广播数据包时,它按照算法2来执行认证和转播策略。

算法2 认证和转播策略

由算法2可知,当节点接收到数据包时,先从数据包中获得ID信息,然后查看此ID是否在节点存储的邻居节点表中。如果不在邻居节点表中则直接丢弃该数据包,否则根据该ID的信誉等级执行相应的认证和转播算法。当该ID的信誉等级为A时,说明该ID十分可信,则节点替换包中原来的ID为自己的ID后直接转播数据包给一跳范围内的其它邻居节点;当该ID的信誉等级为B时,节点先对数据包进行弱认证再决定是否转播;当该ID的信誉等级为C时,节点对数据包进行弱认证和签名认证(先弱认证再签名认证,如果弱认证没有通过就不需要进行签名认证)再决定是否转播;当该ID的信誉等级为D时,说明该ID不可信,则节点直接丢弃该数据包。

2.5 风险管理

前一节描述地认证和转播策略是假设节点工作在正常模式的前提下进行。通过统计弱认证和签名认证的结果,节点可以检测出一个时间间隔内数据包认证失败的概率。当某个时间间隔内数据包认证失败的概率很大,节点就不应该仍然执行正常模式下的认证和转播策略,而应该对每一个接收到地数据包进行弱认证和签名认证之后再转播甚至不接收任何数据包(节点进入休眠状态),将这种模式称为报警模式[13]。为此,WARGS引入风险管理模块。

在风险管理模块中,引入Er来衡量风险窗口W内数据包认证失败的概率。W表示接收数据包的总数,用Ner表示最近接收的W个数据包中认证失败的个数,则有Er=Ner/W。每个节点连续的监测出风险窗口W内认证失败的数据包的个数并计算出Er,当Er≥Er1时节点跳转到报警模式对每一个接收到的数据包进行弱认证和签名认证之后再转播;当Er2≤Er≤1时,节点不接收任何数据包进入休眠状态,其中Er2>Er1;当网络环境变好使得Er1≤Er<Er2时,节点又开始对每一个接收到的数据包进行弱认证和签名认证后再转播;当Er<Er1时节点则恢复到正常模式。参数Er1和Er2的大小可以视网络的不同需求来设定。

尽管节点进入报警模式时会增加网络中端对端的延时,但是增加报警模式可以减小虚假数据包对网络的影响范围,防止节点对攻击者发来的数据包不停地进行认证操作,从而降低网络计算和通信的能耗。

3 性能分析

这节将对本文提出的WARGS协议与文献[5,7,10]提出的防御DoS攻击策略进行性能分析比较。文献[8]中提出的基于多跳认证的动态窗口方案主要针对防御路由机制中的DoS攻击设计的,而且该方案中引入反向路径数据传输,这会增加网络的通信开销。同时文献[8]的方案跟文献[7]的动态窗口协议其实属于同一类防御DoS攻击的措施,因此不将本文提出的WARGS协议再与文献[8]的方案进行比较。以下将文献[5]提出的协议简记为Puzzle Scheme,文献[7]提出的协议简记为Dynamic Window,文献[10]提出的协议简记为 Node-id Scheme。其中 Puzzle Scheme和 Node-id Scheme采用的都是Hop-by-Hop的数据包认证转发策略。本文利用Java开发平台和MATLAB相结合进行仿真,在仿真过程中将100个传感器节点随机地分布在500 m×500 m的区域,普通节点的通信半径为100 m。该区域中含有一个簇头和一个攻击者,攻击者在进行攻击时位置固定。设弱认证耗时为30 ms,签名认证耗时0.5 s,网络中的最大跳数为10跳,节点的邻居个数大概为7~18个。在对WARGS进行仿真时设α=β=0.1,网络初始化时所有节点的信誉值为0,Er=0。对于 Dynamic Window,初始窗口大小w为64,按照文献[7]的默认值设置线性增加值和成倍递减值分别为1和2。

3.1 安全性分析

对于文献[5]的Puzzle Scheme,广播者在进行广播数据包前需要构造一个puzzle,并找到解决这个puzzle的方法用于弱认证。但是一个资源充足的攻击者仍然可以通过试验找到解决puzzle的方法从而对伪造的数据包构造正确的弱认证参数。假设puzzle的长度是l,攻击者在k次试验内找到puzzle解决办法的概率pk,l为:

攻击者找到了puzzle的解决方法就可以利用这个合法的弱认证参数对节点发动攻击,可见上面的概率就是攻击者发动攻击的概率。

本文提出的弱认证方案中基站产生的弱认证参数Xj是由式(3)得出的,其中参数组b,n1,n2,…,nN只有基站知道。在单向函数是安全的条件下,攻击者在收集了其它公布了的认证密钥的情况下也得不到K1,j,K2,j,…,KN,j的值。由此可见攻击者伪造合法的Xj的可能性为零,攻击者用合法的弱认证参数伪造数据包来攻击簇头的概率为零。簇头产生的弱认证参数Yj由式(4)可以得出,参数a0和a1公布给节点,但是由单向函数的性质可知攻击者从以前公布的认证密钥中不能计算出Ki,j。即使攻击者俘获了簇内的某个节点获得了a0和a1,甚至破获了Ki,j,但是Rdj和s只有簇头才存储(攻击者截获不到)。由此可见攻击者伪造合法Yj的可能性为零,即攻击者用合法的弱认证参数伪造数据包来攻击节点的概率为零。

通过上面的分析可知,引入了弱认证之后本文的广播认证协议的安全性并没有降低,因为弱认证是保障协议安全的第一道防线,协议中对广播包的真正签名认证是通过数字签名来实现的,这是保障协议安全的第二道防线。由图5可知本文的WARGS协议和 Node-id Scheme十分安全,而对Puzzle Scheme而言攻击者发动攻击的概率随试验次数的增加而增加,Dynamic Window没有采用弱认证这里对它的安全性不进行分析。

图5 攻击率比较

3.2 协议效率分析

Puzzle Scheme广播包的数据格式为j‖Mj‖DSj‖Kj‖Pj,而本文的广播包数据格式为j‖Yj‖Mj‖DSj,可以得知采用同样的签名机制Puzzle Scheme数据包将比WARGS更大,引入的通信开销也更大。

相比Node-id Scheme,本文的WARGS协议引入的节点开销要小很多。在Node-id Scheme中,每个节点要维持一个单向密钥链,还得存储所有邻居节点的认证密钥值,假设文献[10]中的d=20,采用输出固定长度为160比特的SHA-1单向Hash函数,那么该节点的存储开销为400 bytes。而WARGS中每个节点不需要维持一个单向密钥链,只需要存储一个用来弱认证的认证密钥,大数a0和a1。

3.3 延时分析

这里对存在攻击者发送虚假数据包情况下的终端到终端的平均延时进行仿真分析。不同协议的延时分析结果如图6所示。由图6可知,Node-id Scheme采用的是先认证完成再转播所以延时最大,大约为5.3 s。Dynamic Window的初始w为64,远大于网络中的最大跳数,所以没有攻击时节点对数据包的处理都是先转播再认证,延时很小。随着攻击的出现部分节点的w值变小,延时开始增加。然而当攻击者发送的虚假数据包达到一定数量时,只有攻击者一跳范围内的节点w减为1,这样虚假数据包的传输就控制在攻击者周围,其它节点的w值维持在一个比较大的值,从而使得延时最后趋于定值。

对于WARGS协议,网络初始化一段时间后大部分节点的信誉等级为B,在没有攻击或攻击刚出现时延时约为0.8 s。在进行仿真时攻击者先发送了3个弱认证通不过的数据包,第4个数据包则是弱认证通过但是签名认证通不过的数据包。这样那些转发了第4个数据包的节点信誉值会下降,大部分都下将到了C等级,从而导致延时增加很大。但当攻击者再发送这种虚假数据包时,第一跳接收此虚假数据包的节点会先进行弱认证和签名认证,从而有效地控制了虚假数据包的转发,网络的延时逐渐减小。最后由于网络中信誉等级为A的节点增多和攻击者被降为D等级,WARGS协议引入的延时比Dynamic Window的延时还小。

图6 终端到终端延时

3.4 对DoS攻击防御能力分析

这里对攻击者的两种不同攻击行为分别进行仿真,一种是攻击者发送弱认证不能通过的虚假数据包,以下记为DoS=1;另一种是攻击者发送弱认证通过但是签名认证失败的虚假数据包,以下记为DoS=2。假设攻击者俘获了某个合法的节点,然后攻击者就可以发动攻击。DoS=2的这种攻击情况只能在簇头正在进行广播数据包的时候才会存在,因为攻击者伪造不了弱认证成功的数据包,每一次广播的弱认证参数Yj的值都是不一样的,要得到最新合法的Yj它只能从实时的广播信息中截获。在进行仿真时还需要对邻居节点表中有攻击者的节点存储的攻击者信誉值设置一个初始值,记存储的攻击者的初始信誉值为rep。

由图7和图8可知当DoS=1时,WARGS协议能将虚假数据包有效地控制一跳范围内,即只有攻击者的邻居节点才接收了虚假数据包。但是当攻击者广播了大约12个虚假数据包以后,它的攻击对网络基本没有影响,网络中接收到的总的虚假数据包个数还是以前的那些虚假数据包个数。当DoS=2时攻击者的前一两次攻击对网络的影响比较大,但当攻击者连续广播2~3个虚假数据包后WARGS协议就能限制对虚假数据包的转发,由图8可知基本不再转发攻击者发送的数据包,最后会使得攻击者的攻击行为对网络毫无影响。由图7和图8亦可知基于Hop-by-Hop的协议可以有效限制虚假数据包的转发,但是由于没有信誉机制,攻击者的邻居节点会不停地接收并认证虚假数据包,使得接收并进行认证的虚假数据包总数随着攻击者广播虚假数据包的个数而线性增加,最后会超过WARGS协议接收并进行认证的虚假数据包的总数。由此可见WARGS协议可以有效地防御攻击者发动的DoS攻击。

图7 接收并进行认证的虚假数据包总数

图8 转发虚假数据包总数

3.5 在其它攻击下的安全分析

下面将对WARGS协议在另外两种典型的攻击—Sybil攻击和 Wormhole攻击下的安全性进行分析。

(1)Sybil攻击 在Sybil攻击中,一个攻击者可以克隆出不同ID的传感器节点。WARGS协议中每个节点在网络部署时就存储了邻居节点信息表,而且每次对接收到的数据包都会核实对方的ID是否在自己的邻居节点表中。可见采用本文的协议Sybil攻击对网络的影响会减小,如果再采用一些Sybil攻击检测技术如基于RSSI(Received Signal Strength Indicator)的Sybil检测[14]就可以避免Sybil攻击。

(2)Wormhole攻击 在Wormhole攻击中,攻击者在网络中制造Wormhole,Wormhole将吸引较大的网络流量。Wormhole攻击会影响WARGS协议的安全,因为它可以使得一个节点的邻居数目大幅度增加,影响广播数据包的正常转发。但是这种影响是有限的,因为如果攻击者利用这个Wormhole广播虚假数据包的话,它周围的节点会逐渐降低它的信誉至D等级。这样就可以消除Wormhole攻击对网络的影响,广播协议又可以正常工作。

4 结论

将基于数字签名的广播认证应用到无线传感器网络中已经引起人们的广泛关注。但这种广播认证方案很容易遭受针对签名认证的DoS攻击。为此,本文提出一种基于弱认证和信誉等级的协议WARGS来防御这种DoS攻击。WARGS协议利用中国剩余定理进行弱认证操作,同时加入信誉等级管理和风险管理模块来减少网络受DoS攻击的影响。分析和仿真表明该协议的弱认证机制安全性高,协议效率比Puzzle Scheme和Node-id Scheme也高。WARGS在降低网络终端到终端的延时的同时,还可以有效地将虚假数据包的影响大约限制在攻击者的一跳邻居范围内。本文以后的工作是将WARGS协议与实际的广播认证协议结合起来,并模拟不同类型的攻击来进一步测试协议的性能。

[1]Perrig A,Szewczyk R,Tygar JD,et al.SPINS:Security Protocols for Sensor Networks[J].Wireless Networks,2002,8(5):521-534.

[2]范容,潘雪增,傅建庆,等.基于Steiner树的层次型无线传感器网络安全组播协议[J].传感技术学报,2011,24(4):601-608.

[3]Liu D,Ning P.Multilevel μTESLA:Broadcast Authentication for Distributed Sensor Networks[J].ACM Transactions on Embedded Computing Systems(TECS),2004,3(4):800-836.

[4]Gura N,Patel A,Wander A,et al.Comparing Elliptic Curve Cryptography and Rsa on 8-Bit CPUs[M].Cryptographic Hardware and Embedded Systemsches 2004.Heidelberg,Berlin:Springer,2004.925-943.

[5]Ning P,Liu A,Du W.Mitigating DoS Attacks Against Broadcast Authentication in Wireless Sensor Networks[J].ACM Transactions on Sensor Networks(TOSN),2008,4(1):1-35.

[6]Dong Q,Liu D,Ning P.Pre-Authentication Filters:Providing Dos Resistance for Signature-Based Broadcast Authentication in Sensor Networks[C]//Gligor V,Hubaux J-P,Poovendran R,eds.WiSec’08 Proceedings of the First ACM Conference on Wireless Network Security.Alexandria,VA,USA:ACM,2008.2-12.

[7]Wang R,Du W,Ning P.Containing Denial-of-Service Attacks in Broadcast Authentication in Sensor Networks[C]//Kranakis E,Belding E,Modiano E,et al.Proceedings of the 8th ACM International Symposium on Mobile Ad Hoc Networking and Computing.Montreal,Quebec,Canada:ACM,2007.71-79.

[8]Yao L,Yu Z,Zhang T,et al.Dynamic Window Based Multihop Authentication for WSN[C]//Al-Shaer E,Keromytis AD,Shmatikov V,et al.Proceedings of the 17th ACM Conference on Computer and Communications Security.Chicago,Illinois,USA:ACM,2010.744-746.

[9]Xiaojiang D,Guizani M,Yang X,et al.Defending DoS Attacks on Broadcast Authentication in Wireless Sensor Networks[C]//Wu J,Lou Q,Gong K,et al.IEEE International Conference on Communications,ICC 2008.Beijing,China:Institute of Electrical and E-lectronics Engineers Inc,2008.1653-1657.

[10]邹长忠.无线传感器网络中基于节点ID验证的防御DOS攻击策略[J].小型微型计算机系统,2010(8):1532-1537.

[11]Ganeriwal S,Srivastava M B.Reputation-Based Framework for High Integrity Sensor Networks[C]//Setia S,Swarup V,et al.Proceedings of the 2004 ACM Workshop on Security of Ad Hoc and Sensor Networks,SASN’04.Washington DC,USA:ACM,2004.66-77.

[12]黄旗明,南海燕.基于Dirichlet分布的无线传感器网络的信誉计算模型研究[J].传感技术学报,2009,22(4):526-530.

[13]Ying H,Wenbo H,Nahrstedt K,et al.Dos-Resistant Broadcast Authentication Protocol with Low End-to-End Delay[C]//Merrill D,Saha D,eds.INFOCOM Workshops 2008,IEEE.Phoenix,Arizona,USA:IEEE,2008.1-6.

[14]Demirbas M,Song Y.An RSSI-Based Scheme for Sybil Attack Detection in Wireless Sensor Networks[C]//Conti M,Qiao C,eds.Proceedings of the 2006 International Symposium on on World of Wireless,Mobile and Multimedia Networks.Buffalo-Niagara Falls,NY,USA:IEEE Computer Society,2006.564-568.