我国近20年有关访问控制模型研究的热点分析

2011-09-26郭向飞杨红

郭向飞 杨红

(河北联合大学图书馆河北唐山063000)

我国近20年有关访问控制模型研究的热点分析

郭向飞 杨红

(河北联合大学图书馆河北唐山063000)

访问控制模型研究热点主题词频g指数

随着计算机技术的发展,用户可访问的数据资源的结构日益复杂,规模日趋增大,大型信息系统向着多应用和多用户的方向不断发展,这给系统安全方面提出了更高的要求,随之出现的一个难题就是日益复杂的数据资源的安全管理。在此背景下访问控制技术应运而生。访问控制是一种重要的信息安全技术。所谓访问控制,就是通过某种途径显式地准许或限制访问能力及范围,从而限制对关键资源的访问,防止非法用户的侵入或者合法用户的不慎操作造成破坏。为了提高效益和增强竞争力,许多现代企业采用了此技术来保障其信息管理系统的安全。在此背景下,研究访问控制模型就有着非常重要的意义。为了探求近20年来围绕访问控制模型所展开讨论的热点问题,笔者对国内期刊发表的有关访问控制模型的学术期刊论文进行了主题词g指数分析,旨在回顾有关访问控制模型的研究发展进程,客观地反映访问控制模型的研究成果与方向。基于主题词频和g指数的研究方法是研究热点分析的新方法,该方法具有同时计量主题词频和该主题论文的质量以及自然选取主题词数量的特点,可以更客观的反映主题词所表征的主题是否是研究热点。

1 方法

1.1 数据来源本文利用选取CNKI的《中国期刊全文数据库》,专业检索式为“SU=访问控制模型”,年代限制在“1990~2010”。检索时间是2010年11月16日。

1.2 主题词g指数计算方法主题词g指数由g指数引申出来,其定义为:包含该主题词的论文集合中,单篇引用次数最多的g篇论文总共获得不少于g2次引用。其计算步骤如下:步骤1:确定待分析的学科领域。步骤2:选择数据源,获取数据,统计主题词频。步骤3:根据g指数计算方法,筛选出g个热点主题词,根据g指数的定义,将所有的主题词按词频降序排列,找出g值,使得词频最高的g个主题词总共有不少于g2次的词频。步骤4:在数据源中重新检索筛选出的g个主题词,获取对应主题论文的被引次数。步骤5:根据该主题论文的被引次数计算出每个主题词的g指数,并以此判断该学科领域的研究热点。

2 数据分析结果

2.1 主题词频和g指数的计算检索结果共获得1478篇论文,统计了这些论文的引用情况。按基于主题词频和g指数的研究热点分析方法对检索数据进行计算,可得出52个热点主题词,其中g指数排名前28的主题词如表1所示,其中角色、基于角色的访问控制、工作流、基于任务的访问控制等主题词g指数较高。见表1。

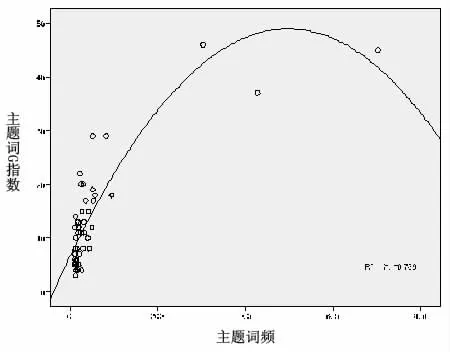

2.2 主题词g指数与词频的关系采用基于主题词频和g指数的研究热点分析方法得到的访问控制52个热点主题词的g指数与词频的关系如图1所示。

表1 访问控制模型相关研究论文中的热点主题词及主题词g指数

图1 主题词g指数与词频的关系

3 讨论

3.1 统计结果表1显示目前关于访问控制的大部分文献主要集中在研究基于角色访问控制(role-based access cont role,RBAC)、面向工作流的访问控制、基于任务的访问控制(taskbased access cont role,TBAC)、Web服务访问控制模型、数据库安全等,而传统的控制模型如自主、强制访问控制模型相关的研究相对较少。

3.1.1 基于角色访问控制(RBAC)。是近几年在访问控制领域新兴的研究热点。由于在满足目前大量存在的商业和政府部门系统安全需求方面显示了极大的优势,因此,它便作为传统访问控制的替代和补充而引起了广泛的关注。RBAC模型引入了角色这一中介,实现了用户与访问许可权的逻辑分离。在RBAC系统模型的研究过程中,研究人员对此模型进行了许多扩展研究,如等级RBAC在基本RBAC的基础上增加了角色的等级;约束RBAC在基本RBAC的基础上增加了职责分离关系等。

3.1.2 工作流是当前的一个研究热点。工作流是为完成某一目标而由多个相关的任务(活动)构成的业务流程。它的主要特点是使处理过程自动化,对人和其他资源进行协调管理,从而完成某项工作.工作流所关注的问题是处理过程的自动化。它根据一系列定义的规则,把文档、信息或任务在参与者之间传递,以达到某种目的。

3.1.3基于任务的访问控制(TBAC)。TBAC是从应用和企业层角度来解决安全问题。TBAC采用“面向服务”的观点,从任务的角度,建立安全模型和实现安全机制,依据任务和任务状态的不同,在任务处理的过程中提供动态实时的安全管理,但在实际的企业环境中,角色也是一个非常重要的概念,TBAC中并没有将角色与任务清楚地分离开来,也不支持被动访问控制,因此,基于任务和角色的访问控制模型应运而生,在实际应用中它不仅使角色的操作、维护和任务的管理变得简单方便,也使得系统变得更为安全。

3.1.4 数据库安全是访问控制技术服务的重要方面。数据库系统担负着日益艰巨的集中处理大量信息的任务,其安全问题日渐突出。数据库的访问控制与一般操作系统的访问控制相比更为复杂。上面谈到的模型均可应用于数据库安全的访问控制上,但对于特定数据库安全问题,单一的安全策略模型已无法满足数据库多样化的安全需求。目前的研究多集中于分布、并行、网格等新技术和多级保护安全及代理体制在数据库安全保护中的应用。

3.1.5Web服务访问控制模型中XACML和SAML技术的应用越来越重要。XACML是基于XML标准的一种通用的用于保护资源的策略语言和访问决策语言,策略语言用于定义通用的访问控制需求,最终生成一个拒绝或许可的决策。访问决策语言用于设置是否允许对某些服务器资源的访问。利用XACML不仅可以创建策略和规则,控制信息的访问,而且还提供了定义必要的授权决策所需规则的语言,创建出了比目前传统的访问控制技术更加细粒度的控制访问。

3.2 主题词g指数和词频之间仍存在一些差异从图中还可以发现,词频最高的主题词“访问控制”的主题词g指数并非最高,而主题词g指数最高的“角色”虽然词频比“基于角色的访问控制”还低,但主题词g指数却高于“基于角色的访问控制”不少。另外,如“基于任务的访问控制”,虽然只有很小的词频,但却有相对较高的主题词指数,表明该主题的论文虽然数量不多但影响较大,反映了“基于任务的访问控制”在访问控制研究中的重要地位,但若使用词频统计,“基于任务的访问控制”这一主题由于词频很低,将可能被遗漏。可见,本文的研究热点分析方法与传统词频分析方法既有一定的联系,也有所区别,利用本文的方法进行统计可以得到更多的有关研究热点的信息。

[1]EGGHE L.Theory and practice of the g-index[J].Scientometrics,2006,69(1):131-152

[2]赵星,高小强,郭吉安,等.基于主题词频和g指数的研究热点分析方法[J].图书情报工作,2009,53(2):59

[3]Sandhu R,Conyne EJ,Lfeinstein H,Youman CE.Role based access control models.IEEE Computer,1996,29(2):38-47

[4]Shi ML,Yang GX,Xiang Y,Wu SG.WsMS:the manage system of workflow.Chinese Journal of Computers,1999,22(3):325-334

[6]Thomas RK,Sandhu RS.Task-Based authentication controls (TABC):a family of models for active and enterprise-oriented authentication management.1997,11-13

(2010-12-01收稿)(王一伊 编辑)

G 35

A

1008-6633(2011)02-250-02