基于信任度权衡的无线传感器网络安全研究

2011-03-11张祖昶

王 诚 ,张祖昶

(南京邮电大学通信与信息工程学院 南京 210003)

1 引言

近年来,随着无线传感器网络(wireless sensor network,WSN)相关技术的快速发展,特别是物联网概念的提出,WSN作为物联网的重要组成部分,其应用范围非常广泛,如环境监测、候鸟迁徙、医疗保健、灾难应急、军事战争等领域[1]。与传统的网络相比,WSN具有众多新的特性,如廉价、方便信息采集,尤其是在敌对和恶劣的网络应用环境下,这些新特性就更为突出。但是由于WSN由大量资源有限的传感器节点构成,这些节点的计算和存储能力较差[2],使得一些传统的网络安全机制无法适用,也由于这些自身的缺陷,引出了许多网络安全问题。这些网络安全问题在敌对的情况下,潜在的危害和破坏性极大,越来越多地成为阻碍WSN发展的屏障,因此目前急需一些有效的方法解决这些问题。

2 WSN网络安全问题

由于WSN具有一次性、无人看管、无线通信、低成本、资源受限等特点[2],其自身节点抵御外部攻击能力差,传感器容易异常。外部攻击者可轻易地发起物理攻击、密钥破解、拒绝服务攻击、偷听、流量分析等动作[3],这些行为严重地威胁着WSN的信息安全,如攻击者可采用欺骗、改变或重放路由信息的方式,对WSN造成如下影响[4]。

·建立环行的路径让信息永不停息地传递。

·延长或缩短路径长度。

·增加源节点到目标节点的延迟。

· 改变网络流量的分布,吸引或分散网络流量。

·创建错误信息以及改变网络结构。

相对于传统网络,WSN网络安全方面存在着诸多漏洞。这些安全漏洞极大地阻碍了WSN的广泛应用,因此,其安全方面的研究势在必行。

3 WSN网络安全模型

在现实生活中,特别是在经济或安全等领域中,信任机制发挥了巨大的作用[5]。在信任机制内,通过对个人信用度进行评判,可有效识别出个人的行为安全等级,大大地降低了不可测的未来行为的风险性;而且,通过信任机制可以预先定义资源分配的原则,既可防控危害行为产生的影响,也可以提高资源合理配给水平,有效地对资源进行利用。

WSN规模庞大,节点间关系松散、节点可流动等特性与人类社会有相同之处,因此完全可以提出一种新的评判标准和评判机制,将信任机制引入WSN网络安全,以提高WSN对潜在攻击行为的抵御能力。

3.1 基本定义

有关WSN节点信任度的定义如下。

定义1无线传感器网络节点的信任度是指在某一特定时间段内,无线传感器网络对某个网络节点的身份和行为的可信度的评估。

定义2无线传感器网络节点信任度由直接信任度和间接信任度组成,直接信任度是指两个无线传感器网络节点之间直接的信任度量,而间接信任度是指两个节点之间通过其他节点的推荐建立的一种信任关系,其信任值由其他节点对其信任度决定[5]。

定义3无线传感器网络节点的信任度标记为Τ,直接信任度标记为Τd,间接信任度标记为Τc,则无线传感器网络节点的信任度与直接信任度和间接信任度之间的关系如下:

其中,α+β=1,且 α≥0,β≥0。

有关WSN的定义如下。

定义4:一个节点之间通过双向无线链路通信、每个节点与至少一个基站或其他节点连通、基站之间通过传统网络连通的无线传感器网络可以被抽象为一个无向图G(,E),其中 表示网络中的传感器节点和基站的集合,E表示链路的集合,如图1所示[6]。

定义5:记网络中的传感器节点集合为V,基站集合为S,则 =V∪S,节点i∈V的邻居集合为Ni={j|(i,j)∈E}[6]。

以上为本文所设定的WSN及网络节点信任度的相关定义。由于WSN可以延伸出多种网络组织形式,网络节点亦可根据功能的不同进行不同的定义,本文为了将问题简化,采用了一种较为典型的无线传感器网络作为研究对象,其他形式的无线传感器网络可在此基础上进行相应的变化,在网络节点间建立起信任权衡机制。

3.2 信任度模型

定义 6:对于网络中的任意链路(i,j)∈E,其中 i,j∈,Nj为节点 j的邻居集,根据式(1),节点 i对于节点 j的信任度如下:

其中,i,j∈ ,k∈Nj,α+β=1,且 α≥0,β≥0。

考虑到WSN具有节点资源有限、数量庞大、分布无规则、网络节点具有流动性等特性,其节点间的信任度权衡机制将存在于网络节点之间。式(2)中的Τij表示节点i对于节点j的直接信任度。由于WSN邻近节点之间具有很强的相关性[6],所以某个网络节点的间接信任度可通过周边邻近的节点共同给出,网络节点直接的邻近程度直接影响到了彼此的信任程度。由此,引入了节点j的邻近节点集合Nj,通过每个邻近节点k(k∈Nj)给节点j提供信任度值,以此作为节点j的间接信任度ΣΤkj。

WSN中的每个节点都具有一张对邻近网络节点的信任度表,此表保持实时的权衡结果,以便为下次节点间的权衡提供依据。由于一般的WSN中的节点流动速度不是很快,因此,每个网络节点所产生的邻近网络节点的信任度表具有较长的时效性,能够真实地反映出即时网络节点周围邻近节点的安全状况。对于新加入的网络节点,其他的网络节点经过一段时间的权衡,能为此节点提供相应的信任度等级,可有效阻止非法节点快速、大批量地加入,提高网络自身防范外界攻击的安全等级。

图1 WSN网络结构

3.3 访问控制策略

在WSN访问控制中,信息服务策略采取最高信任度策略,而资源分配策略则采取信任度等级划分策略。信息服务策略之所以采取最高信任度策略,是为了保证服务质量;而资源分配策略采取信任度等级划分策略,其好处是将网络资源按信任度的高低进行划分,使信任度高的节点能获得更多的资源,信任度低的节点只能获取与之相似的资源[5]。

通过对WSN节点信任度等级的划分,能有效区分安全与不安全节点,并可将与之相关的信息服务与资源分配对等划分,为WSN智能规避潜在的风险提供了有效的依据。

3.4 访问控制模型

本文所提出的无线传感器网络访问控制模型是以§3.1定义4所给出的WSN网络结构为基础的。在WSN中,存在着普通网络节点和基站两种不同的网络基本元素,可以根据基站将传感器网络划分成不同的域,每个基站及所关联的网络节点可构成一个域。每个域内的节点普遍存在着关联关系,而域与域之间一般是彼此独立的关系。因此,无线传感器网络访问控制具有网络域内和网络域间两种不同的模式。

(1)网络域内模式

WSN域内访问控制的模型如图2所示,其具体的控制策略为:当WSN提供信息服务时,基站会选择周围信任度最高的普通网络节点作为数据源,而被选中的普通网络节点采取信任度等级划分的策略访问周围邻近的其他普通网络节点,如此可有效地规避不安全的网络节点,保证了服务质量。当普通网络节点需要其他网络节点或基站为其分配资源或提供服务时,其他网络节点或基站将对此网络节点进行信任度权衡,分配与之信任度等级相似的资源或服务给请求的网络节点。在信息服务或资源分配过程中,网络节点对周围的其他网络节点进行信任度权衡,并实时地更新网络节点自带的邻近网络节点信任度表。陌生的双方最初的信任是建立在双方具有共同属性基础之上的,彼此的信任度等级最低。普通网络节点的信任度等级随着访问次数的增加而增加,随着服务失败次数的增加而递减,由此可形成网络节点间渴望服务与请求获胜的竞争机制。

网络节点间的信任权衡机制是建立在现有WSN安全机制之上的。由于WSN相邻节点间具有很强的相关性,因此能实时地反映当前互动双方的可信度,从而可提供长久的安全识别机制,有助于提高网络的安全级别。

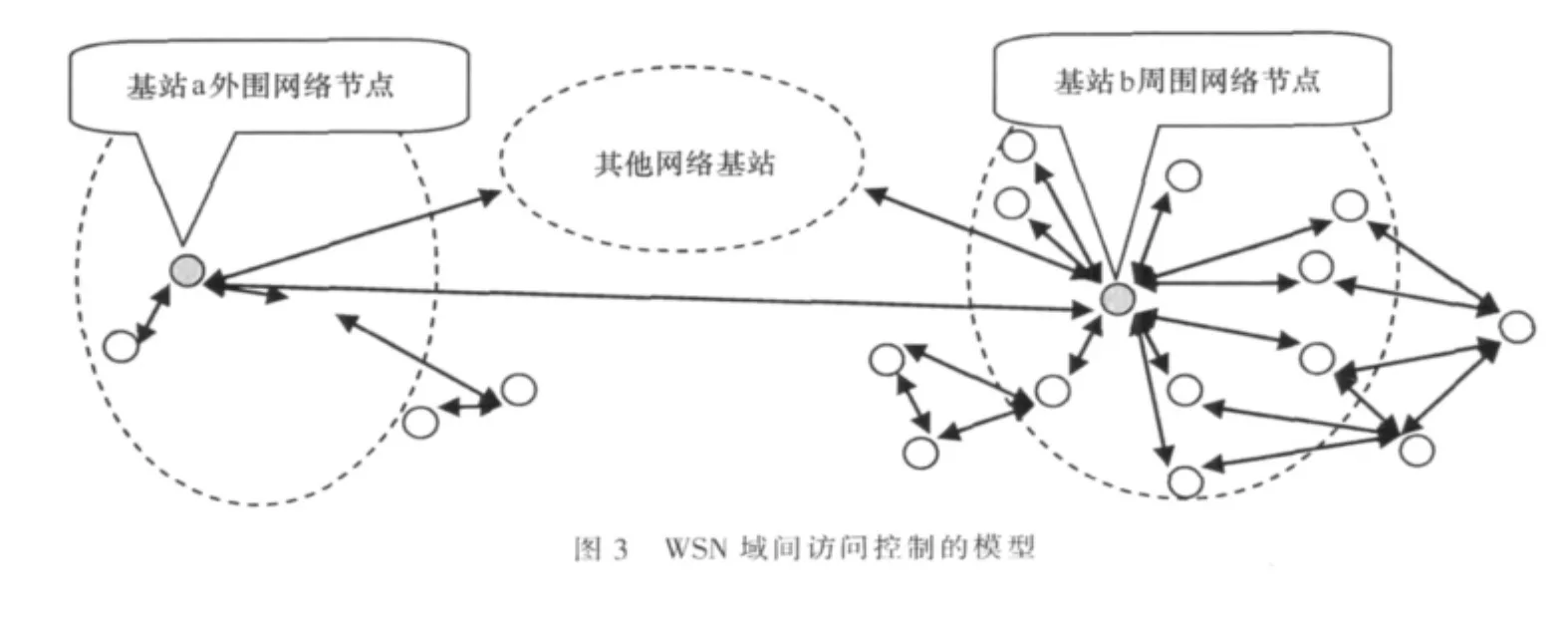

(2)网络域间模式

WSN可以由多个基站组成,每个基站之间可以由传统的网络构成。每个基站可以自成一域,因此多个基站构成的WSN可视为多个域互联,每个域之间彼此独立。为了简化问题,可以将每一个域抽象为一个节点,如图3所示。

在跨域访问过程中,由于基站之间由传统的网络构成,因此可以采用传统的网络访问控制策略叠加节点间信任权衡机制实现。虽然每个域之间是彼此独立的,但是域之间如果存在着历史的访问控制记录,则依然可以对WSN之间进行信任度权衡。在域之间建立起信任度权衡机制,其好处是当一个WSN基站被攻击之后,其他的基站可以通过对其历史的访问控制记录进行信任权衡,及早地识别出潜在的危害行为,将其与自身隔离开来,阻止其破坏的范围;而且可以从其他基站获取自身信任度的等级,为自身主动检测不安全网络节点提供额外的信息来源,从另一方面为WSN整体的安全提供了一套新的检测机制。

4 实验数据及结论

本文采用16个传感器节点(Crossbow公司的MICAz)和2个基站组成无线传感器实验网络,如图4所示。每个基站由1个MICAz处理器/射频板和1个MIB520 USB PC网关连接而成,通过MoteView客户端监控软件汇聚由传感器节点所采集的数据。另外,每个基站与8个传感器节点构成一个域,随机选取其中几个传感器节点作为恶意节点,用于发动各种恶意攻击,以检验本文提出的安全机制所起的作用。

图4 无线传感器实验网络

实验步骤如下。

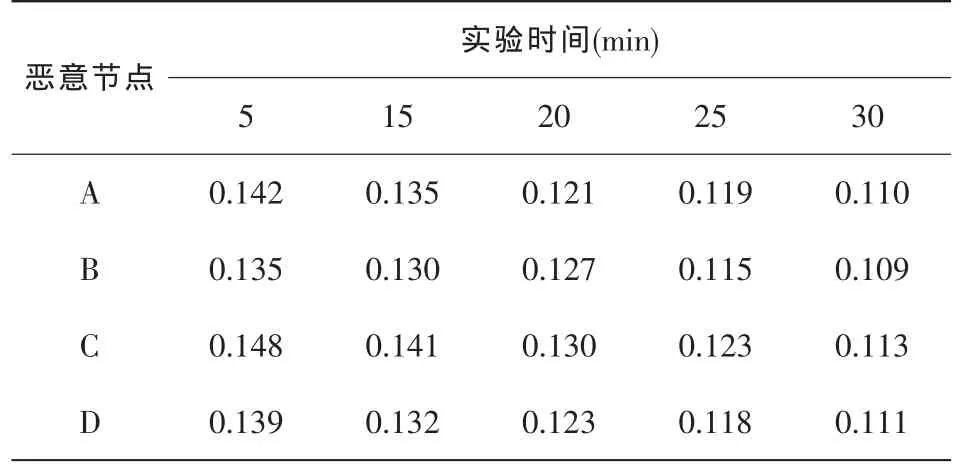

(1)域内恶意节点发起被动攻击

在每个域内随机选取两个节点作为恶意节点,并置于网络中基站及其他节点的传播范围之内,用来窃听其发送或接收的数据流[7]。实验中设置窃听时间为30 min,网络节点信任度值计算式(2)中的 α、β取值为:α=0.4、β=0.6。域内恶意节点的信任度见表1,信任度最高为1,最低为0。

表1 域内恶意节点信任度

实验结果表明,由于恶意节点只窃听网络的信息,很少提供有效的数据,恶意节点的信任度基本上保持在较低的信任度值,且有随着时间趋降的形态,因此无法获取更多的网络信息。

(2)域内恶意节点发起重放攻击

在每个域内随机选取两个节点作为恶意节点,并置于网络中基站及其他节点的传播范围之内。恶意节点首先窃听数据流,然后重放给接收节点[7]。实验中设置窃听时间为30 min,网络节点信任度值计算式(2)中的 α、β取值为:α=0.4、β=0.6。域内恶意节点的信任度见表2,信任度最高为 1,最低为0。

表2 域内恶意节点信任度

实验结果表明,由于恶意节点窃听网络的信息,然后进行重放,恶意节点的信任度基本上保持在较低的信任度值,且随着时间急速下降,说明网络的接收节点对恶意节点提供了恶评,使恶意节点的信任度在短时间内急速下降,因此WSN可有效地规避不安全的节点。

(3)域间恶意节点发起拒绝服务攻击

在每个域内随机选取两个节点作为恶意节点,并置于网络中基站及其他节点的传播范围之内。每个域内的恶意节点通过伪造数据,连续向另一个域发送信息[7]。实验中设置窃听时间为30 min,网络节点信任度值计算式(2)中的α、β取值为:α=0.4、β=0.6。基站的信任度见表 3,信任度最高为1,最低为0。

表3 基站信任度

实验结果表明,由于恶意节点通过基站发起拒绝服务攻击,包含恶意节点的基站的信任度随着时间急速下降,因此WSN具有自动隔离的功能。

恶意节点B发起被动攻击和重放攻击时的信任度随时间的变化趋势如图5所示。根据前面的实验结论,WSN中即使存在多个恶意节点,本文提供的安全方案亦可以规避恶意节点发起的攻击。当网络中有节点被敌人俘获时,那么此节点的变节将导致其周围邻近的节点对其恶评,因此被敌人俘获节点会很快被发现,并为其他网络节点所规避,使网络能够继续正常地运作。

5 结束语

本文提出了一种基于信任度权衡的无线传感器网络访问机制模型,详细阐述了该模型的相关原理、实验方法及结论。实验结果表明此方案能够防止恶意节点对网络数据进行窃听和其他恶意攻击,从而确保WSN的保密性、完整性、可鉴别性和可用性。由于WSN还处于技术完善阶段,而其还可以扩展出多种形式的网络结构,因此其安全问题仍面临着众多的困难。本文仅为WSN安全研究提供一种新思路,期望能为WSN技术的发展完善做出一些贡献。

1 Akyildiz I F,Su W,Sankarasubramaniam Y,et al.A survey on sensor networks.IEEE Communications Magazine,2002(8):102~114

2 倪洋,田立勤,沈学利.基于ANP的无线传感器网络节点信任评估.微计算机信息,2010

3 赵章界,刘海峰.无线传感网中的安全问题.计算机安全信息,2010(6):1~4

4 Karlof C,Wagner D.Secure routing in wireless sensor networks:attacks and countermeasures.In:Proc 1st IEEE Int'l Wksp,Sensor Network Protocols and Applications,2003

5 王诚,张祖昶.基于信任度的网格安全访问模型的研究.南京邮电大学学报(自然科学版),2009,29(3):78~82

6 唐伟,郭伟.多基站数据聚合无线传感器网络中的最大生命期路由.通信学报,2010,31(3)

7 张兴,韦潜,马戈.基于邻居列表的传感器网络链路安全方案.微计算机信息(测控自动化),2010,26(6-1):14~17